スローミスト: ハッカーはどのようにして Tornado.Cash を通じてコインを洗浄したのでしょうか?

最初のレベルのタイトル

基本知識

最初のレベルのタイトル

事例分析

今日分析したいのは実際のケースです. 被害者プラットフォームが私たちを発見したとき (詳細を公開するのは都合が悪いため)、イーサリアム、BSC、ポリゴンの 3 つのチェーン上の盗まれた資金はすべて Tornado.Cash によって送金されました。ハッカーなので主にTornado.Cash部分を解析します。

ハッカーのアドレス:

副題

0x489...1F4(Ethereum/BSC/Polygon)

0x24f...bB1(BSC)

イーサリアム部分

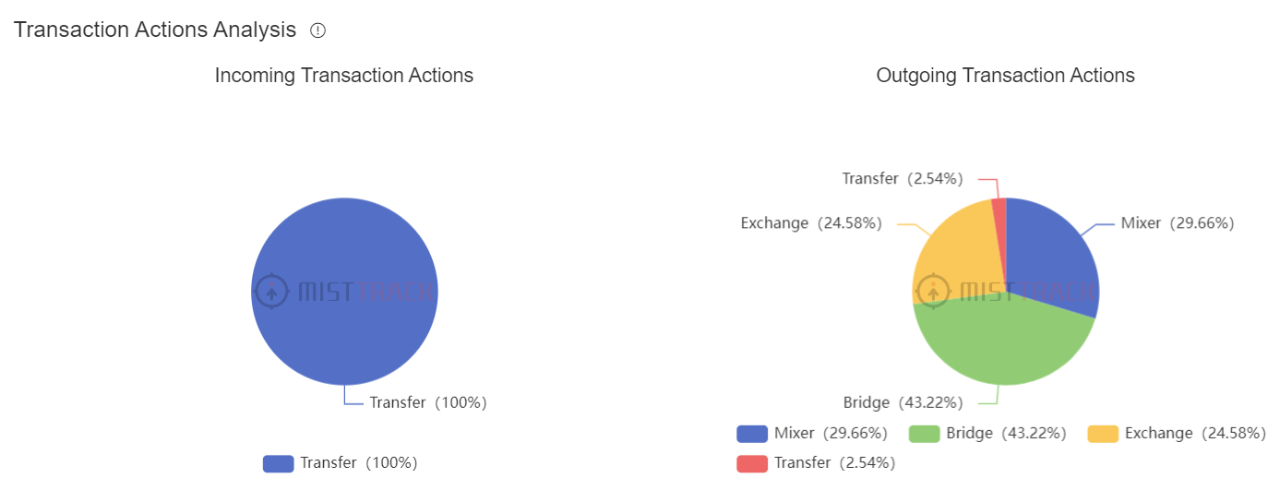

SlowMist MistTrack マネーロンダリング防止追跡システムを利用して、まず住所の一般的な特徴分析を実行します。

表示結果の一部から、ハッカーがトランザクションでより多くのブリッジとミキサーを使用していることがわかります。これは、ハッカーの状況を分析する上で非常に重要です。

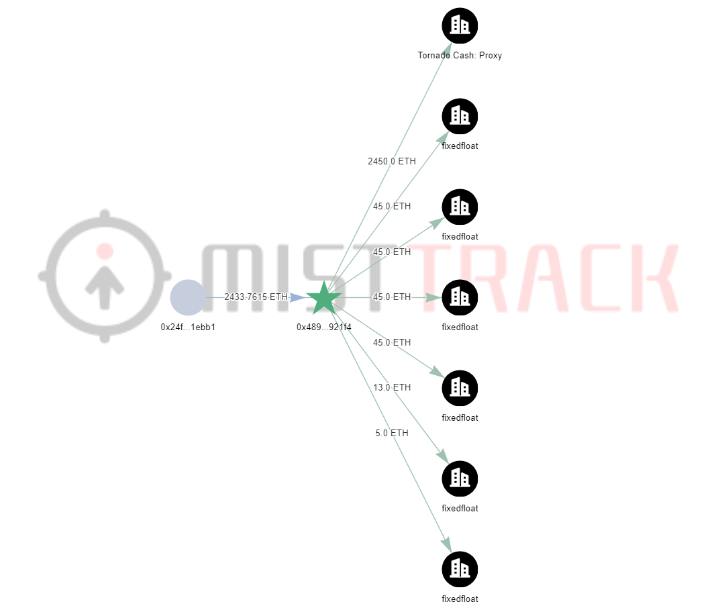

次に、私たちはイーサリアム上の資金と行動の詳細な分析を実施しました。SlowMist MistTrack マネーロンダリング防止追跡システムの分析によると、ハッカーは 2450 ETH を 5x10 ETH+ の形でバッチで Tornado.Cash に送金しました。 24x100 ETH を、FixedFloat に 198 ETH を転送しました。これにより、Tornado.Cash 部分を追跡して監視することができます。

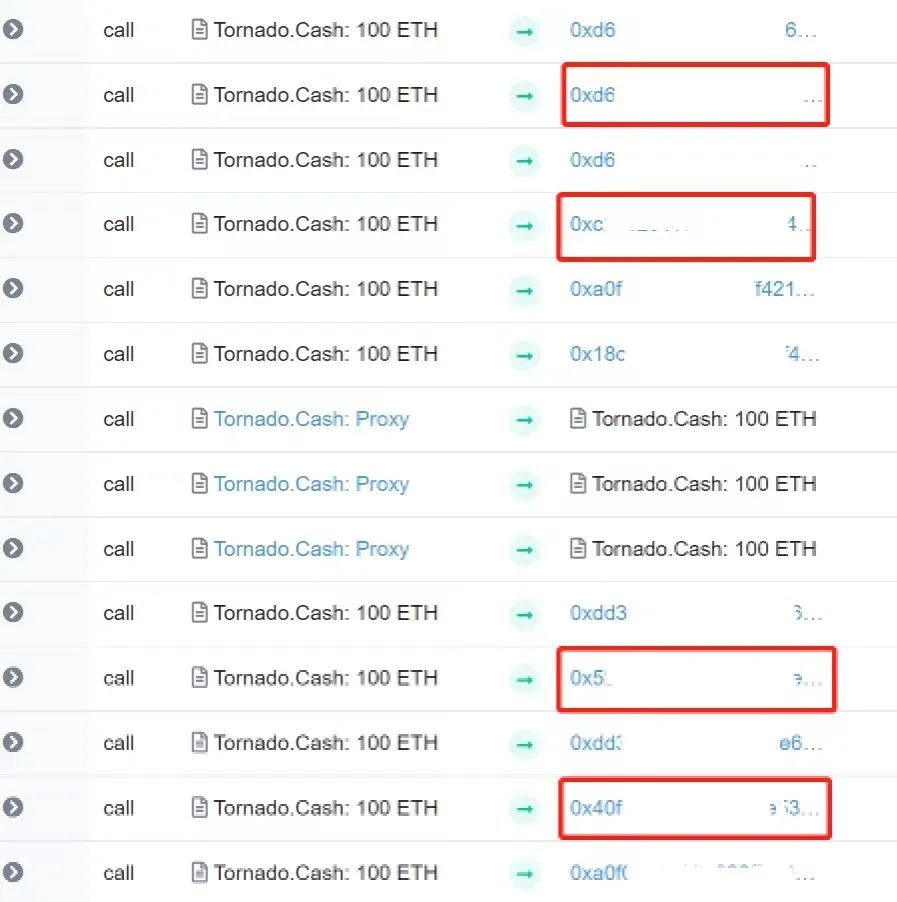

ハッカーが Tornado.Cash から転送するアドレスを追跡したいため、イーサリアム上の最初の資金が Tornado.Cash に転送された時点から開始する必要があります。最初の 10 ETH から秒 10 ETH 時間スパンが比較的長いため、100 ETH という小さなスパンで分析を開始しましょう。

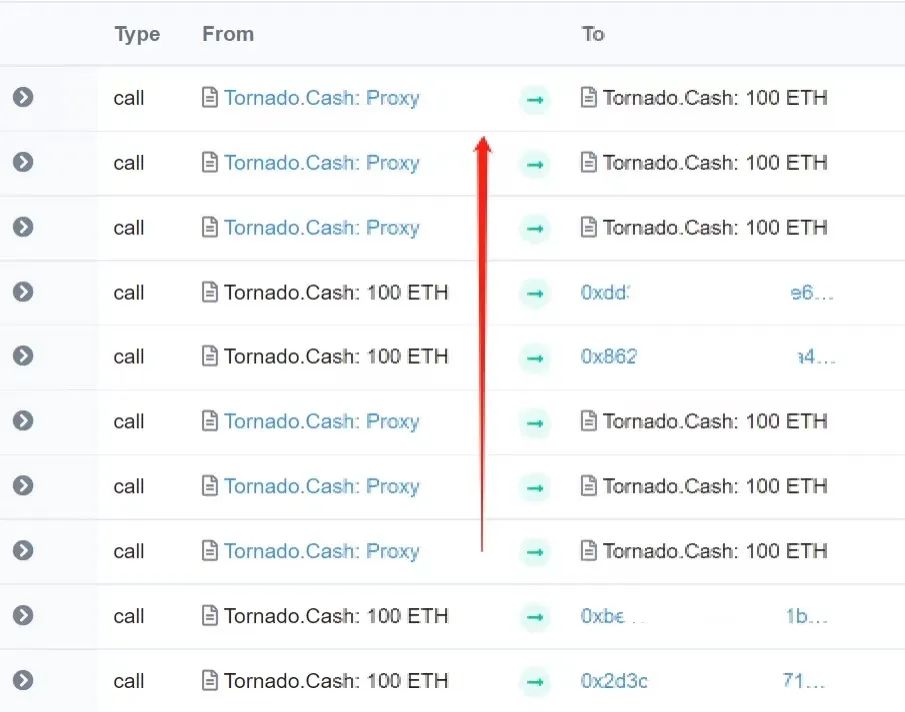

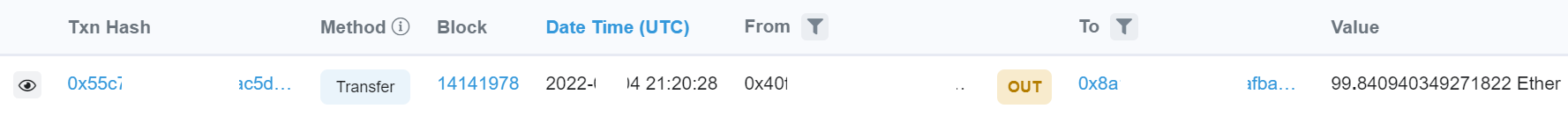

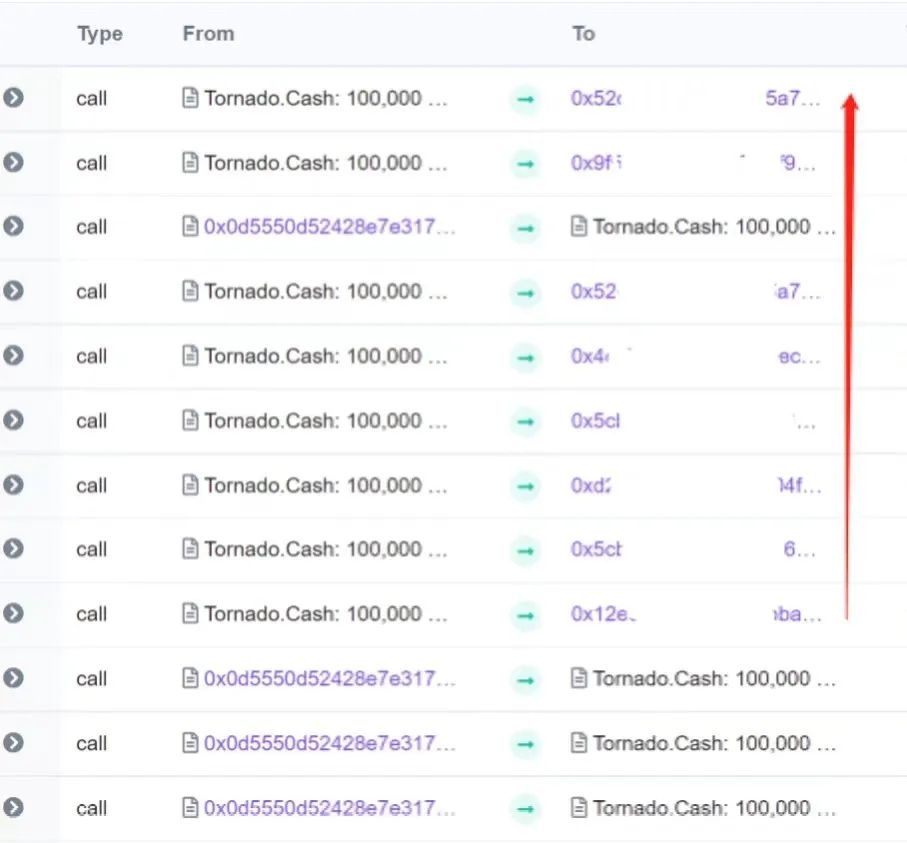

Tornado.Cash:100 ETH コントラクトに対応するトランザクションを特定すると、Tornado.Cash から転送されたアドレスが多数あることがわかりました。 SlowMist MistTrack の分析後、タイムラインとトランザクションの特性に一致するアドレスを選別しました。もちろん、まだ多くのアドレスが存在するため、分析を続ける必要があります。しかし、疑わしい最初のアドレス (0x40F...952) が見つかるまで、それほど時間はかかりませんでした。

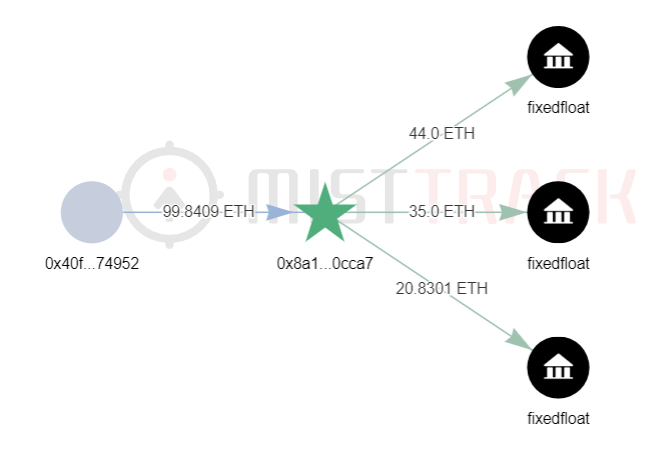

MistTrackの分析によると、アドレス(0x40F...952)はTornado.Cashから転送されたETHをアドレス(0x8a1...Ca7)に転送し、その後ETHを3回に分けてFixedFloatに転送します。

もちろん、これは偶然の可能性もあり、引き続き検証する必要があります。

分析を続けると、3 つのアドレスが同じ特性を持っていることが判明しました。

A→B→(複数)FixedFloat

A → (複数の)FixedFloat

副題

ポリゴンセクション

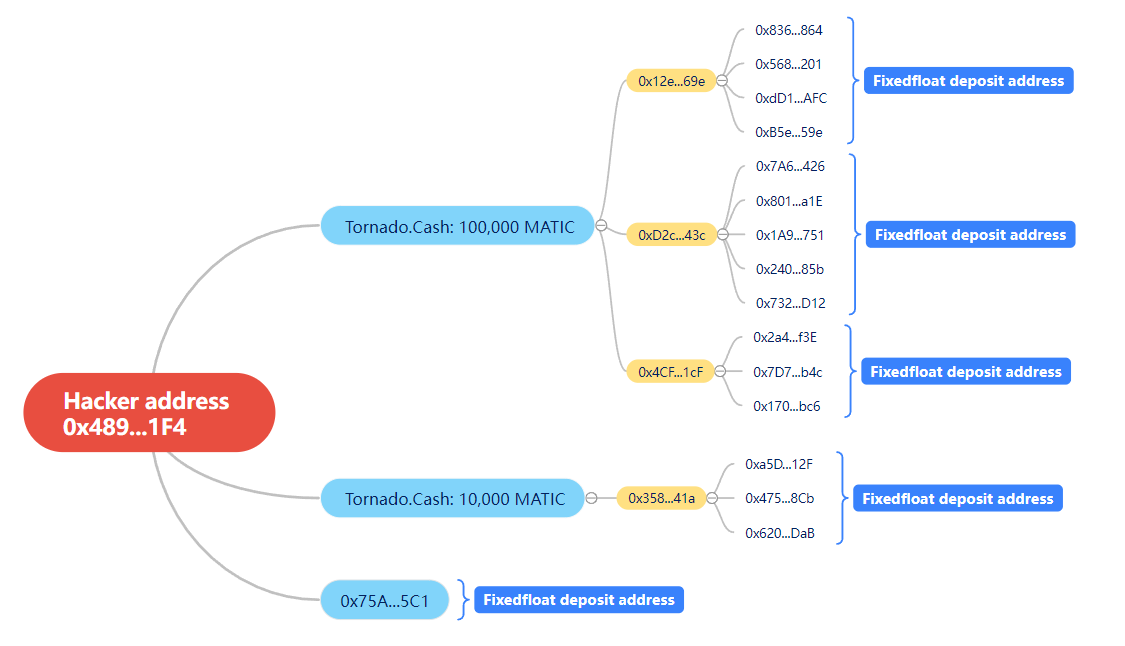

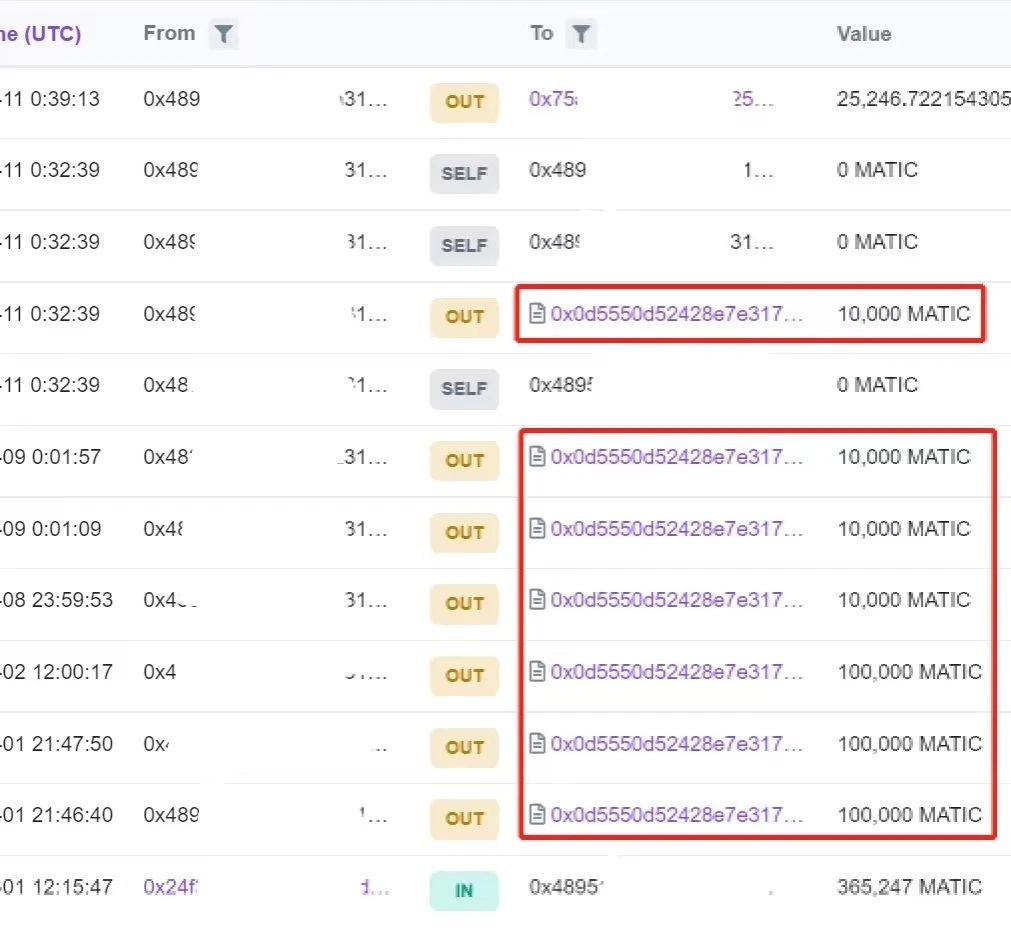

以下の図に示すように、ハッカーは獲得した 365,247 MATIC の一部を 7 回に分けて Tornado.Cash に転送します。

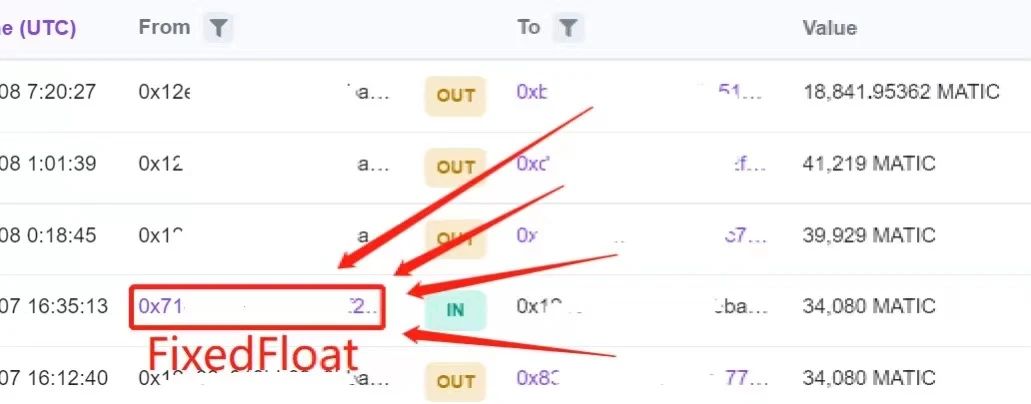

残りの 25,246.722 MATIC はアドレス (0x75a...5c1) に転送され、資金のこの部分を追跡したところ、ハッカーが 25,246.721 MATIC をFixedFloat に転送したことがわかりました。これは、ハッカーが同じ方法を使用して、 Polygon でコインを洗浄します。

まず、上の図の最後の 3 つのトランザクションに対応する Tornado:100,000 MATIC コントラクトを見つけました。その後、Tornado.Cash コントラクトから転送されたアドレスがそれほど多くないことがわかりました。そのため、それらを 1 つずつ分析できます。

すぐに、問題があると思われる最初のアドレス (0x12e...69e) が見つかりました。おなじみのFixedFloatアドレスが表示されました。fixedFloatがMATICをアドレス(0x12e...69e)に転送しただけでなく、アドレス(0x12e...69e)から転送された資金の受信アドレスもMATICをFixedFloatに転送しました。

副題

BSC部

以下の BSC 部分を分析してみましょう。 BSC には 2 つのハッカー アドレスがあります。まずアドレス (0x489…1F4) を見てみましょう。

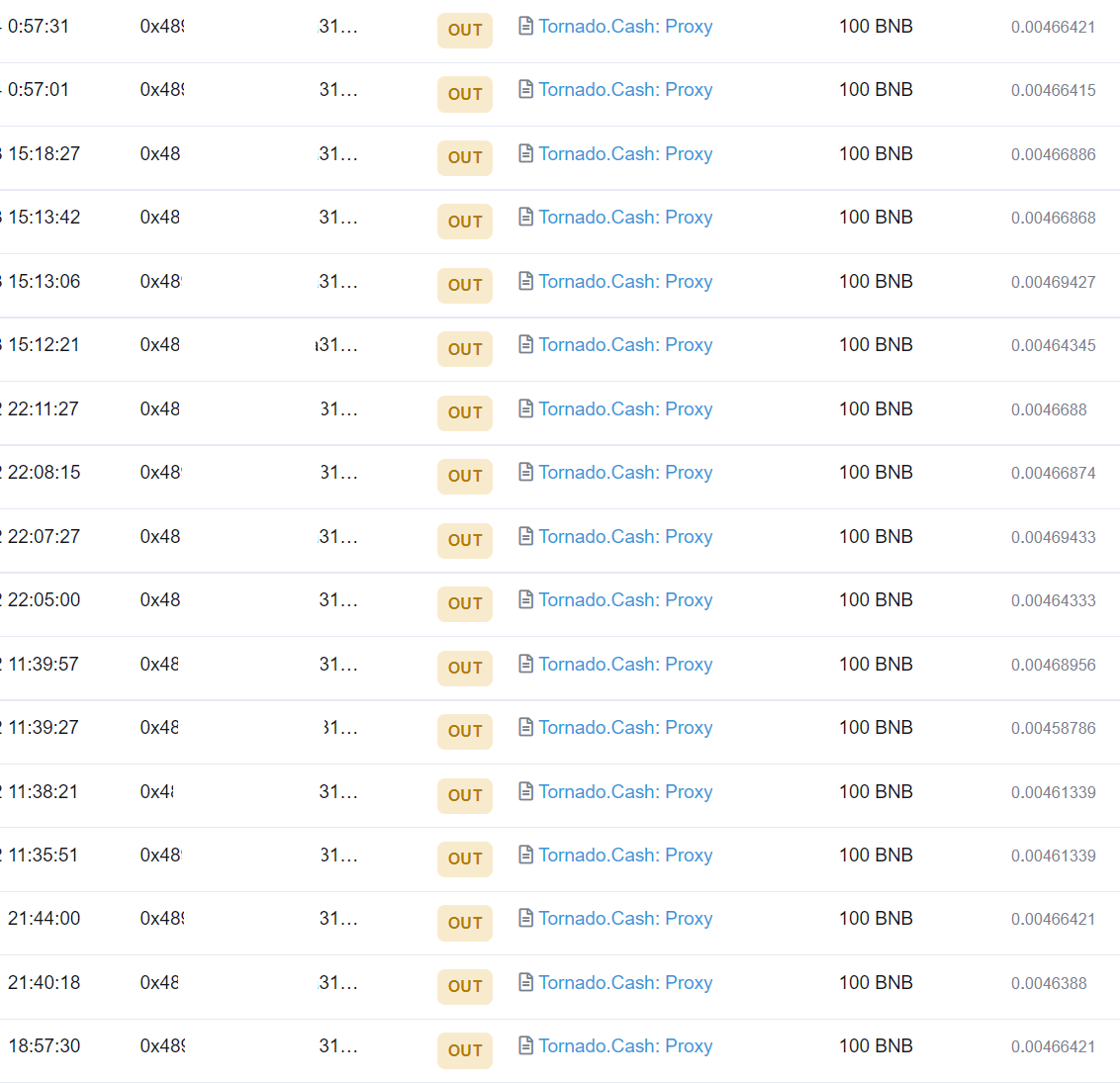

ハッカーのアドレスは 1700 ETH を Tornado.Cash に 17 回送金しており、その時間範囲は比較的一貫していました。ハッカーはトリックを繰り返すだろうと思っていたところ、そうではないことがわかりました。同様にSlowMist MistTrackの分析・スクリーニングを経て、タイムラインやトランザクション特性に適合するアドレスを選別し、一つ一つブレークスルーしていきました。

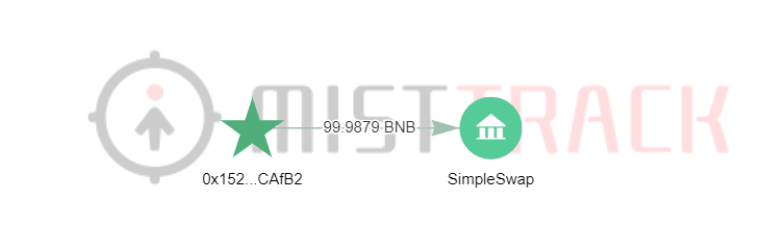

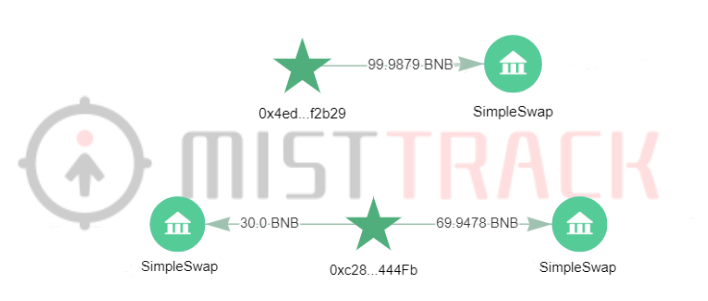

分析中に、アドレス (0x152…fB2) が注目されました。写真にあるように、SlowMist MistTrackによると、このアドレスはTornado.CashからSimpleSwapに転送されたETHを転送しました。

分析を続けた結果、ハッカーがプラットフォームを変更したことが判明しましたが、手法の特徴は依然として類似しています。

A→SimpleSwap

A→B→SimpleSwap

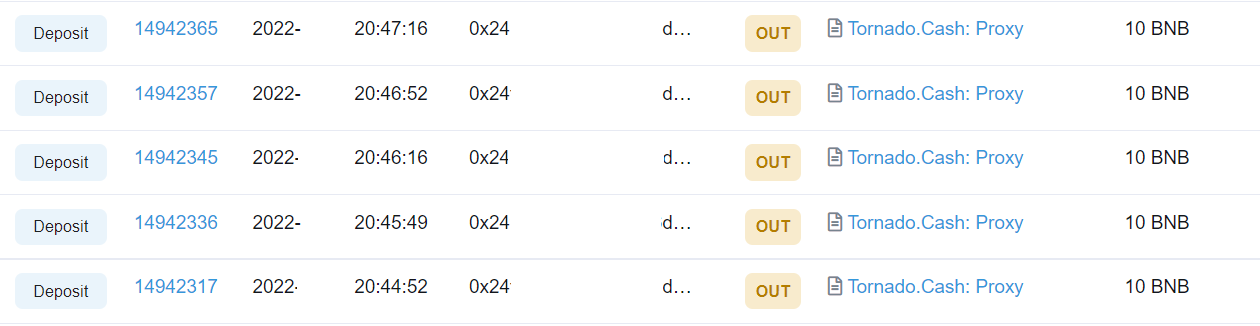

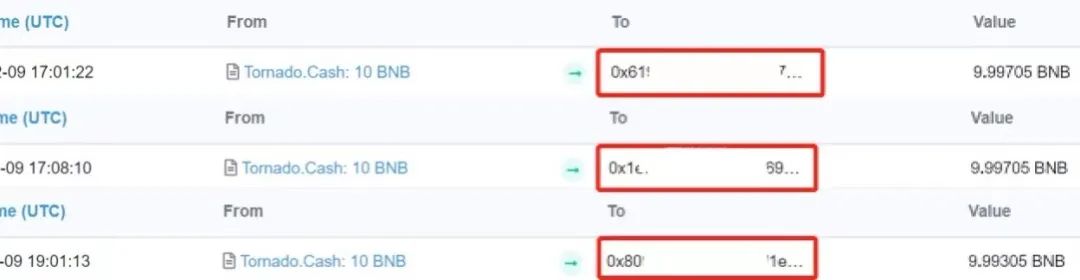

別のハッカー アドレス (0x24f…bB1) は、10 BNB 単位で Tornado.Cash に転送されました。

要約する

要約する

この記事は主に実際のケースから始まり、通貨が一般的に使用されている混合通貨プラットフォーム (FixedFloat/SimpleSwap/Sideshift.ai) に送金された後、ハッカーがどのように Tornado.Cash を使用してさまざまなチェーン上で盗まれた資金を浄化しようとするかを分析し、結論付けています。直接または中間アドレスを介して。もちろん、これは Tornado.Cash を通じてコインを洗浄する方法の 1 つにすぎず、さらに多くの方法が発見されるのを待っています。

結果をより効率的かつ正確に分析するには、ツールを使用する必要があります。 SlowMist MistTrack マネーロンダリング防止追跡システムは、2 億を超えるウォレット アドレス タグを備えており、ユーザーのリチャージ アドレス、ウォーム ウォレット アドレス、ホット ウォレット アドレス、コールド ウォレット アドレスなど、世界の主流取引プラットフォームのさまざまなウォレット アドレスを識別できます。 MistTrack マネーロンダリング防止追跡システムは、任意のウォレット アドレスの機能分析と行動のポートレートを実行でき、マネーロンダリング防止の分析と評価において重要な役割を果たします。