原作者: ZachXBT

編集:オーデイリープラネット デイリーアズマ

編集者注: この記事は、先週末の伝説的なトレーダー GCR の X アカウントの盗難に関して、有名なオンチェーン探偵 ZachXBT によって行われたデータ分析です。

先週末、GCRのXアカウント(@GCRClassic)が盗まれ、ORDIやETHFIの「オーダーコール」が相次いで公開され、関連通貨の市場価格が短期的に激しく変動した。オンチェーン分析を通じて、ZachXBT は、盗難が Solana 上のミーム トークン CAT の開発チーム「Sol」 (Solana チームとは関係ありません) に関連しているようであることを発見しました。

以下は Odaily Planet Daily が編集した ZachXBT のオリジナルコンテンツです。

この記事は、CAT開発チーム「ソル」とGCR盗難事件との相関関係を分析したものです。

ハッキングの数分前、「Sol」チームに関連するアドレスが、Hyperliquid 上で 230 万ドルの ORDI と 100 万ドルの ETHFI のロングポジションをオープンしました。

始めましょう。

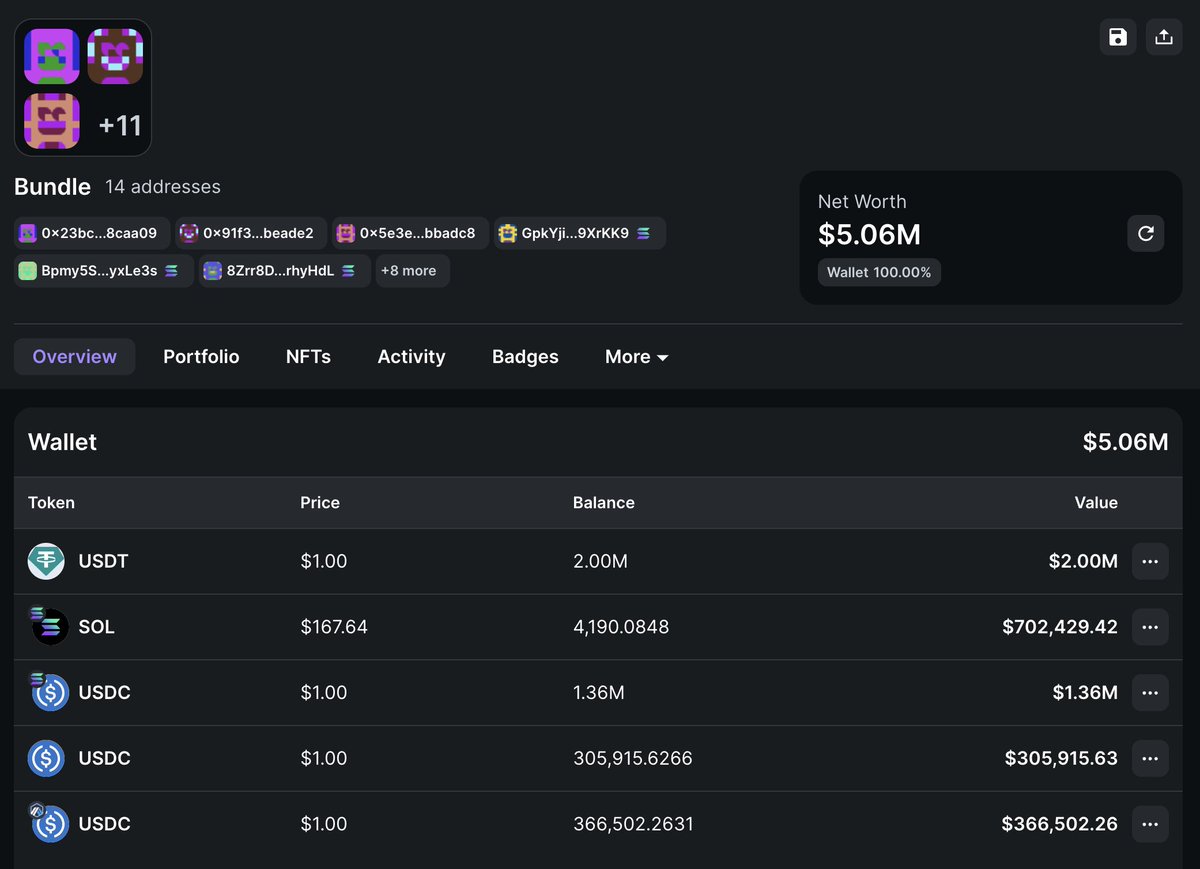

オンチェーン分析サービスである Lookonchain は、かつて「Sol」チームが自身が発行したミームトークン CAT を狙撃し、トークン供給の 63% を支配していた疑いがあることを監視し、指摘しましたが、現在では、トークン供給量の 63% を超える量を販売し、現金化しています。 500万米ドル、利益は分散されてアドレスに送金されました。

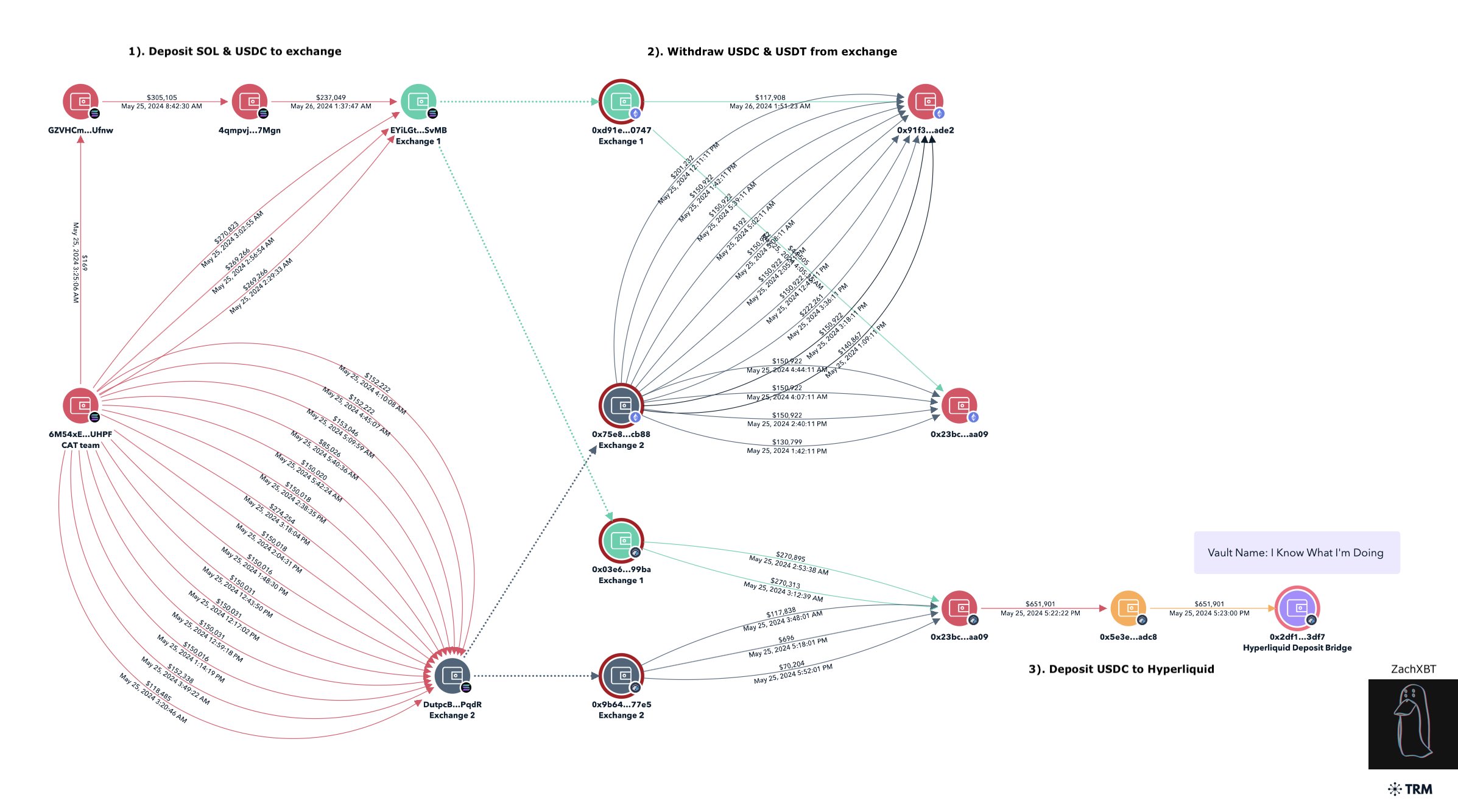

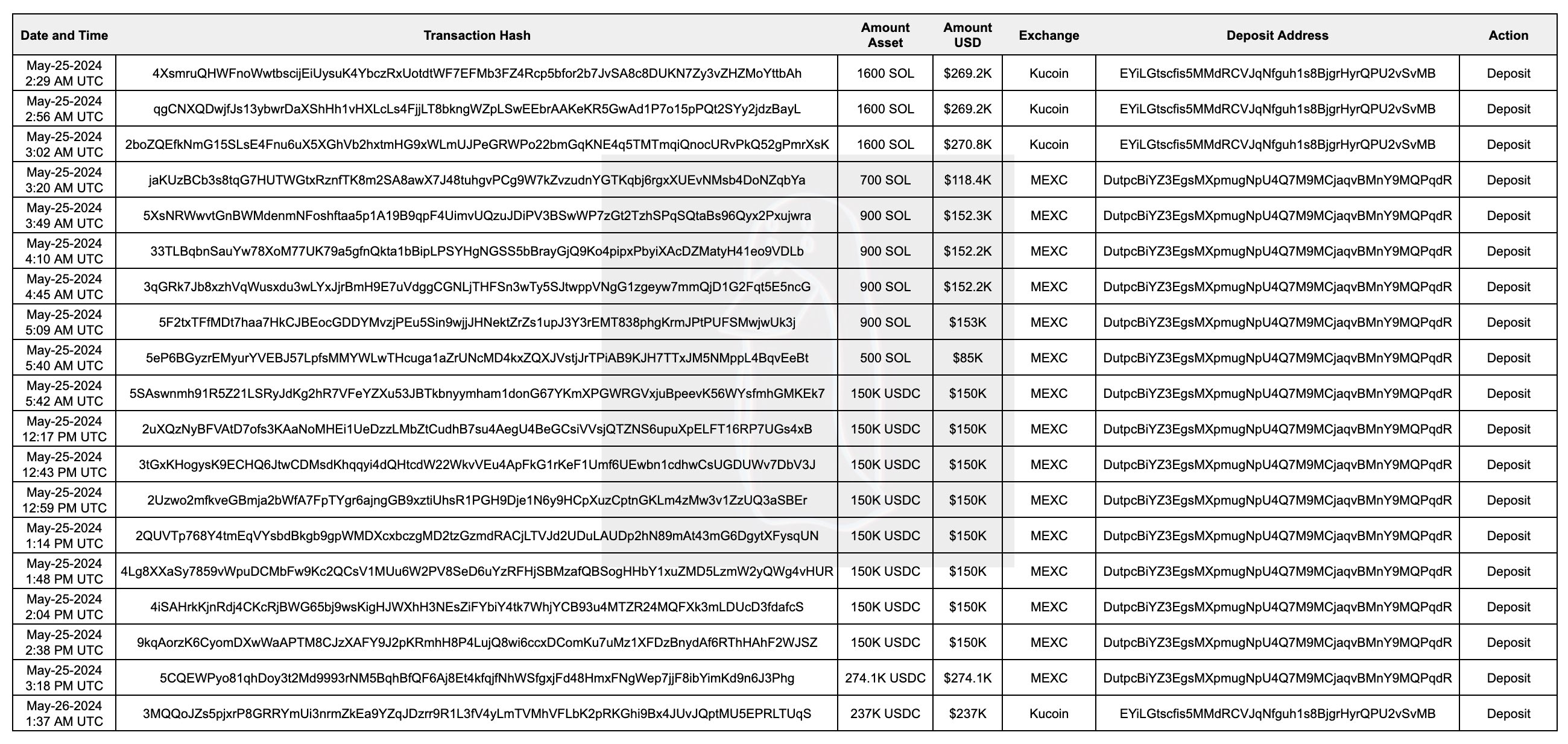

このうち、6M 54 USDで始まるアドレス)に資金を入金します。

時間分析に基づいて、Solana での 2 つの入金トランザクションが完了した直後に、Kucoin と MEXC での 2 つのバッチの出金トランザクションがイーサリアムと Arbitrum に現れ、出金金額は入金額と非常に似ていることがわかりました。該当するアドレスは以下のとおりです。

0x23bcf31a74cbd9d0578bb59b481ab25e978caa09;

0x91f336fa52b834339f97bd0bc9ae2f3ad9beade2。

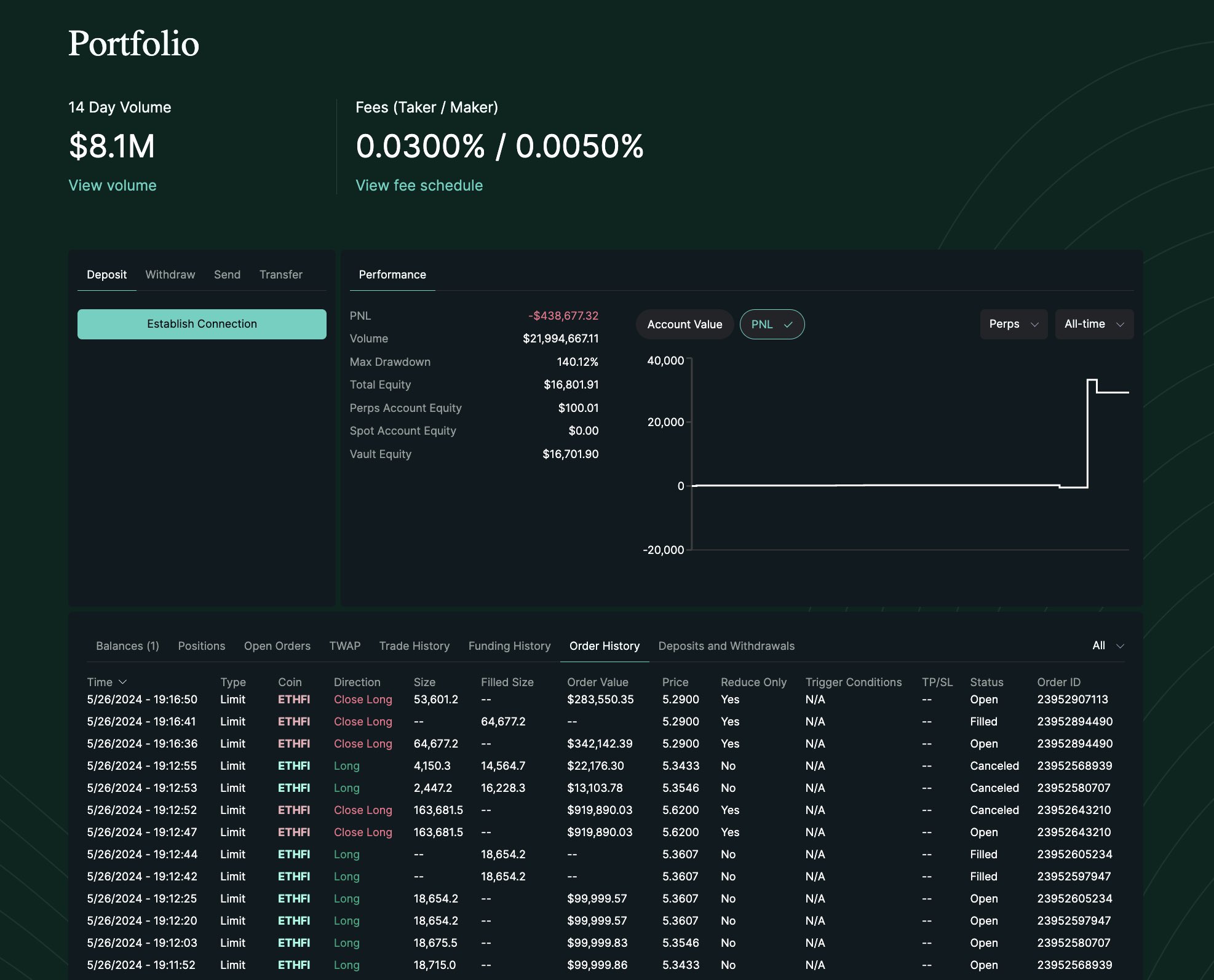

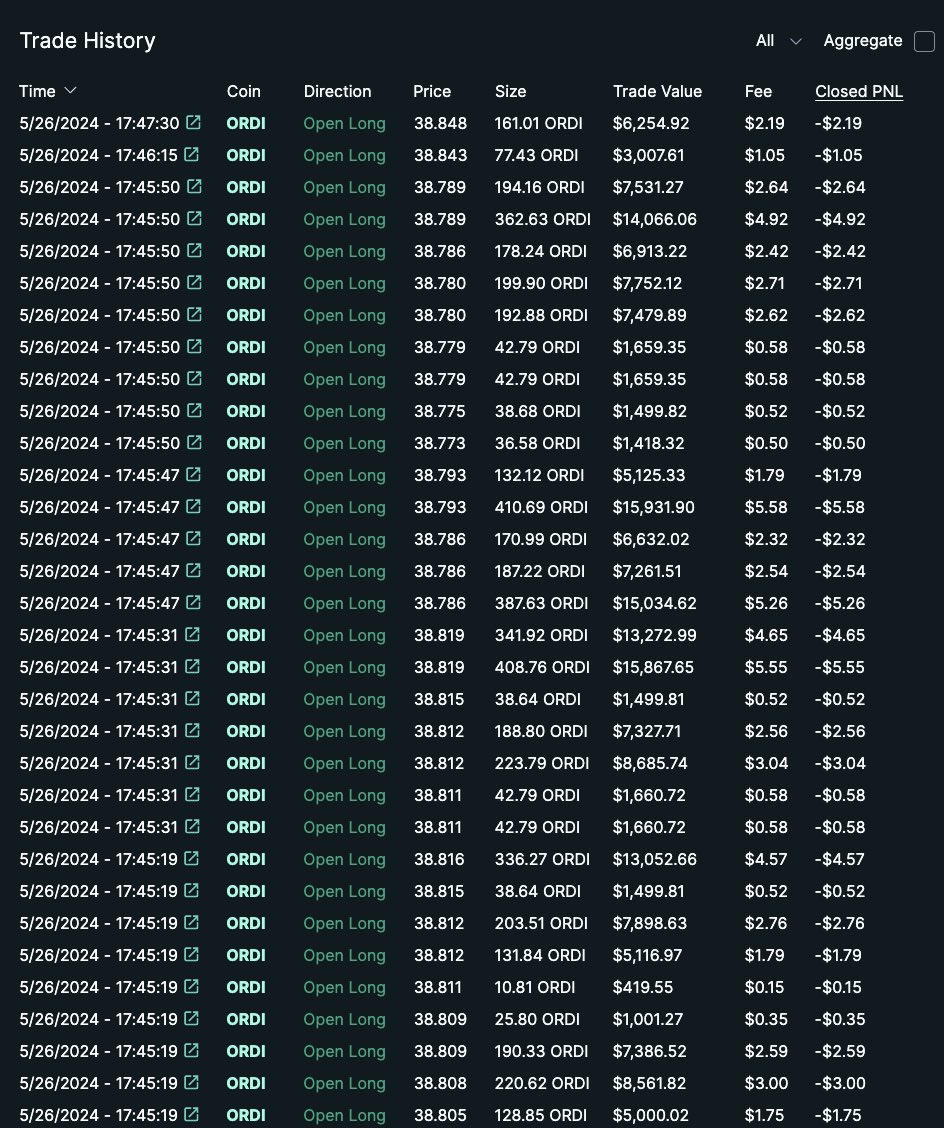

5 月 25 日の午後 5 時 22 分 (どちらも UTC 時間)、0x 23 bc で始まる上記のアドレスから 0x 5 e 3 (0x 5 e 3 edeb 4 e 88 aafcd 1 f) で始まるアドレスに 650,000 米ドルの USDC が転送されました。 9 be 179 aa 6 ba 2c 87 cbbadc 8) を契約取引のために Hyperliquid に入金します。その後、5 月 26 日の午後 5 時 45 分から 5 時 56 分の間に、0x 5 e 3 で始まるアドレスが Hyperliquid で 230 万米ドル相当の ORDI ロングポジションをオープンしました。

5 月 26 日の午後 5 時 55 分、GCR のポジションは 6 時にクローズされ、約 34,000 米ドルの利益が得られました。

5月26日午後5時58分、GCRは彼の別のXアカウントに、大規模なアカウントが盗まれたことを確認するメッセージを投稿した。

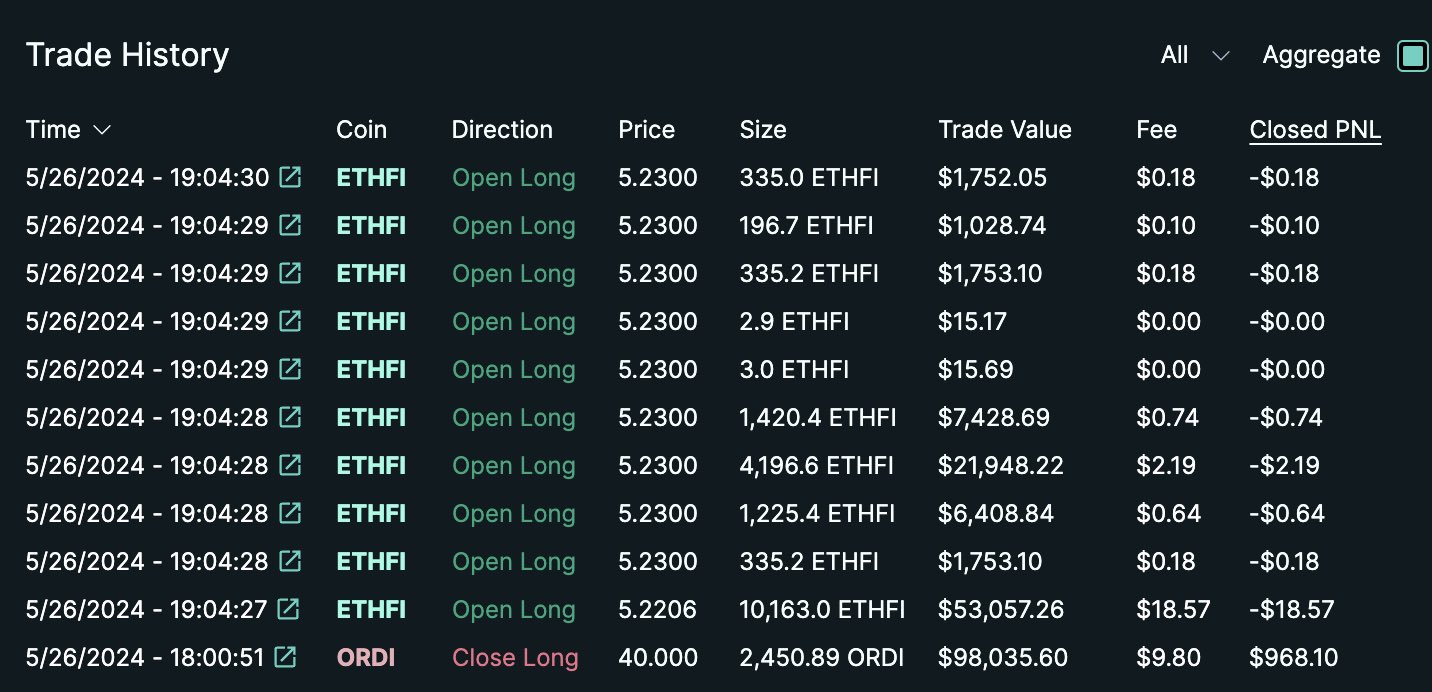

5 月 26 日の午後 7 時 4 分から 7 時 12 分まで、ハッカーは 0x 5 e 3 で始まるアドレスで、まず Hyperliquid 上で 100 万米ドル相当の ETHFI のロングポジションをオープンしました。ハッカーが使用 盗まれたGCRアカウントは再びETHFIに関する「命令の呼びかけ」を投稿した。

しかし、今回は市場が警戒しているようで、午後 7 時 16 分から 7 時 45 分の間に、ETHFI はポジションを閉じることを余儀なくされ、損失をもたらしました。約3,500米ドル。

以上が今回のハッキング事件に対するZachXBTの分析です。データの観点から見ると、2つの「操作された取引」によるハッカーの最終的な利益は「わずか」約3万ドルで、そのうちの1つは損失に終わったが、これは多くの人が予想していたよりも低かったようだ。

ZachXBTが以前に「Sol」チームの不正行為の疑いについて市場に警告していたため、CATトークンコミュニティも過去2日間で通貨価格の短期的な上昇(通貨価格の75%下落)を経験したことは言及する価値がある。過去 24 時間) ZachXBT を挑発しました。

この機会を見つけたので、ZachXBT は皮肉を使うことも忘れず、記事の最後で具体的に次のように述べています。