原创|Odaily星球日报(@OdailyChina)

作者|Wenser(@wenser 2010 )

北京时间 2 月 21 日晚上 11 时 20 分,ZachXBT 发文表示:“监测到 Bybit 有可疑资金流出,规模超 14.6 亿美元”。根据 Beosin Trace 监测,Bybit 共计被盗 ETH 及衍生品达 514, 723 枚,资金规模超 15 亿美元。随后,Bybit 联创 Ben Zhou 发文证实了 Bybit 官方冷钱包被盗一事,并着手进行安全处理。

Odaily星球日报将于本文对此事进行持续跟踪,供读者参考。

涉及资金主要为 ETH,涉案规模超 15 亿美元,或为金融史上最大被盗事件

北京时间 2 月 21 日 11 时 20 分,ZachXBT 发布警示消息后,Odaily星球日报在稍作验证后,第一时间进行了跟进。

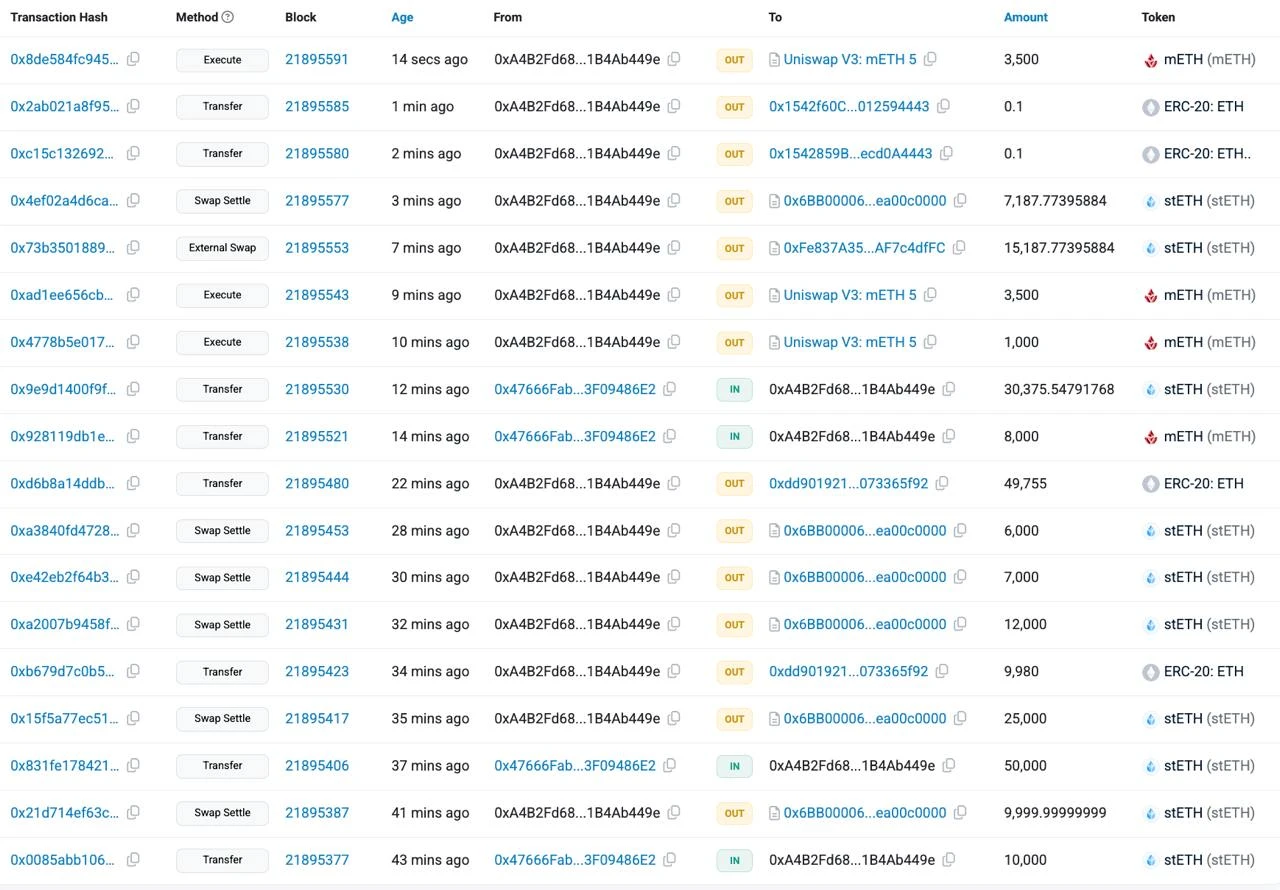

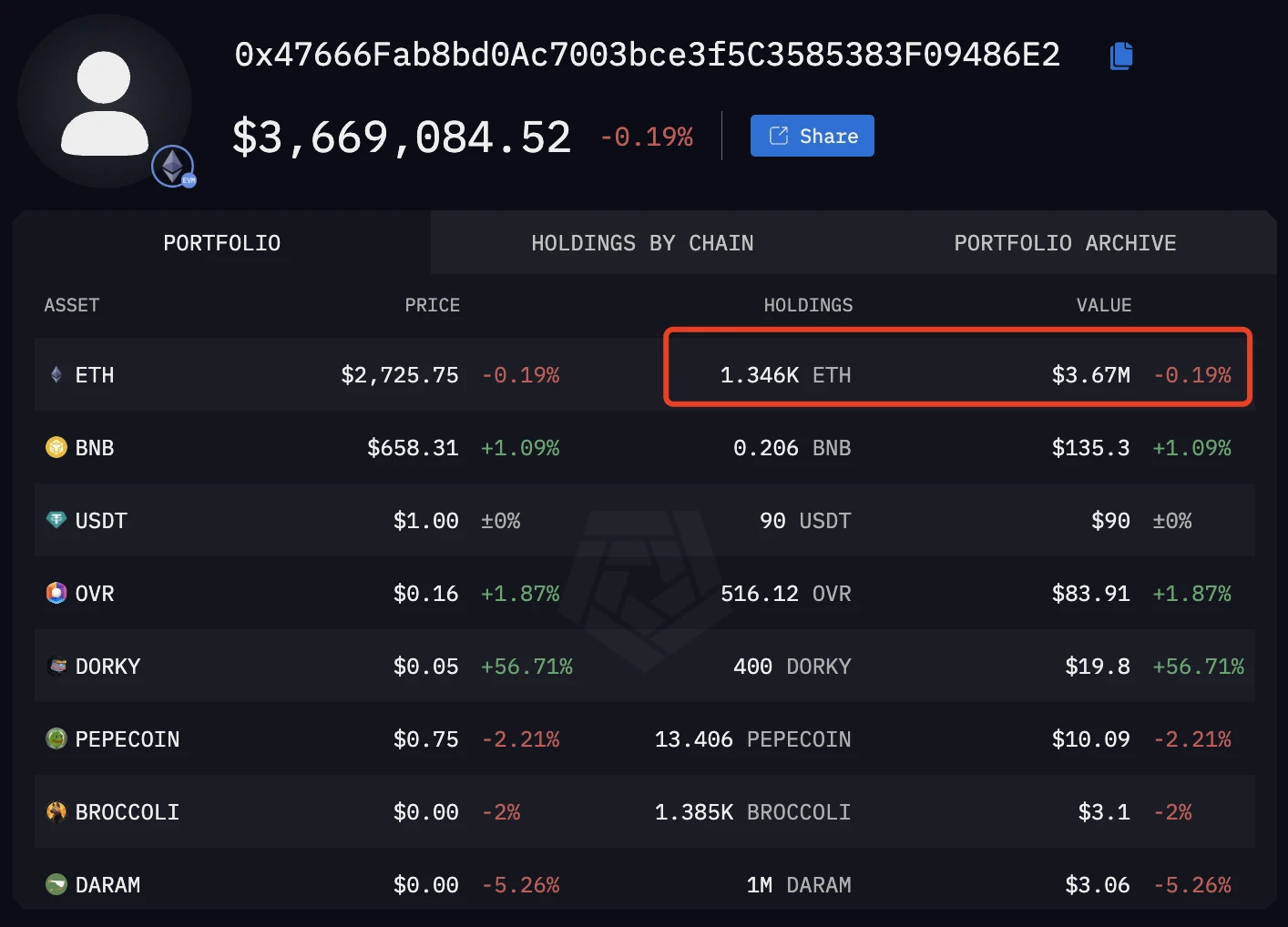

当时可以确定的消息是,黑客相关地址为 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2;在盗取资金后,其在 DEX 上将 mETH stETH 快速兑换为了 ETH。

黑客第一时间进行 Swap 兑换

就在外界还在猜测,“规模如此之大的一笔资金流动,是否为 Bybit 官方整理钱包或有其他目的”之时,ZachXBT 很快给出了新的提示:“我的消息来源确认 Bybit 资金流出是一起安全事件(My sources confirm it's a security incident)。”

此外,ZachXBT 向各大交易所、服务商等有关人员提醒道:“建议拉黑以下 EVM 地址——

0x47666fab8bd0ac7003bce3f5c3585383f09486e2;

0xa4b2fd68593b6f34e51cb9edb66e71c1b4ab449e;

0x36ed3c0213565530c35115d93a80f9c04d94e4cb;

0x1542368a03ad1f03d96D51B414f4738961Cf4443;

0xdD90071D52F20e85c89802e5Dc1eC0A7B6475f92。”

此举意在第一时间切断黑客清洗资金的 CEX 渠道,避免 Bybit 被盗资金的进一步流失。后续,Bitunix、OKX 等加密交易所相继回应,已拉黑 Bybit 安全事件相关的黑客地址。

根据 Beosin Trace 监测统计,共计被盗 ETH 及衍生品 514, 723 枚,分别包括:

401, 347 枚 ETH,价值 11.2 亿美元;

90, 376 枚 stETH,价值 2.5316 亿美元;

15, 000 枚 cmETH,价值 4, 413 万美元;

8, 000 枚 mETH,价值 2300 万美元。

彼时,被盗资金按照 10000 枚 ETH 一组被分散转入 40 多个以太坊地址。Beosin 安全团队分析这次事件的攻击手法和 WazirX 比较类似,都是通过前端 UI 欺骗,让多签钱包签署了恶意内容,篡改了多签钱包的逻辑实现合约,导致多签钱包的资金被转出。

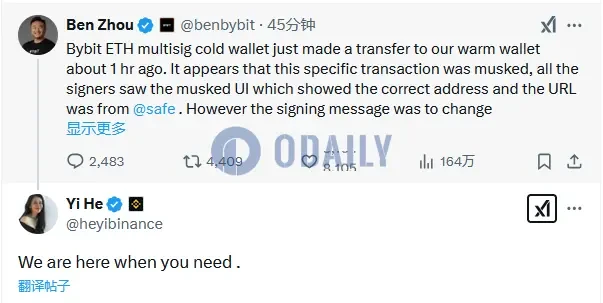

Bybit 官方首次回应:多签钱包交易遭攻击篡改,其余冷钱包资产安全,交易所提币正常

事件发生后,Bybit 联合创始人 Ben Zhou 于 X 平台第一时间对外发声:“Bybit ETH 多签冷钱包大约 1 小时前向 Bybit 热钱包进行了一笔转账。这笔特定交易可能遭到了篡改,中间所有多签钱包签署者都看到了篡改的 UI 界面显示了正确的转账地址,且网站链接来自 @safe 。然而,签名信息是要更改我们 ETH 冷钱包的智能合约逻辑。这导致黑客控制了我们多签签署的特定 ETH 冷钱包,并将冷钱包中的所有 ETH 转账到了某未知地址。请放心,Bybit 其他冷钱包都是安全的,CEX 内部所有提款均正常运行。”

此外,Ben Zhou 也向外界发出求助信息:“我们会随时向大家公布该事件的最新进展。如果任何团队能帮助我们追踪被盗资金,将不胜感激。”

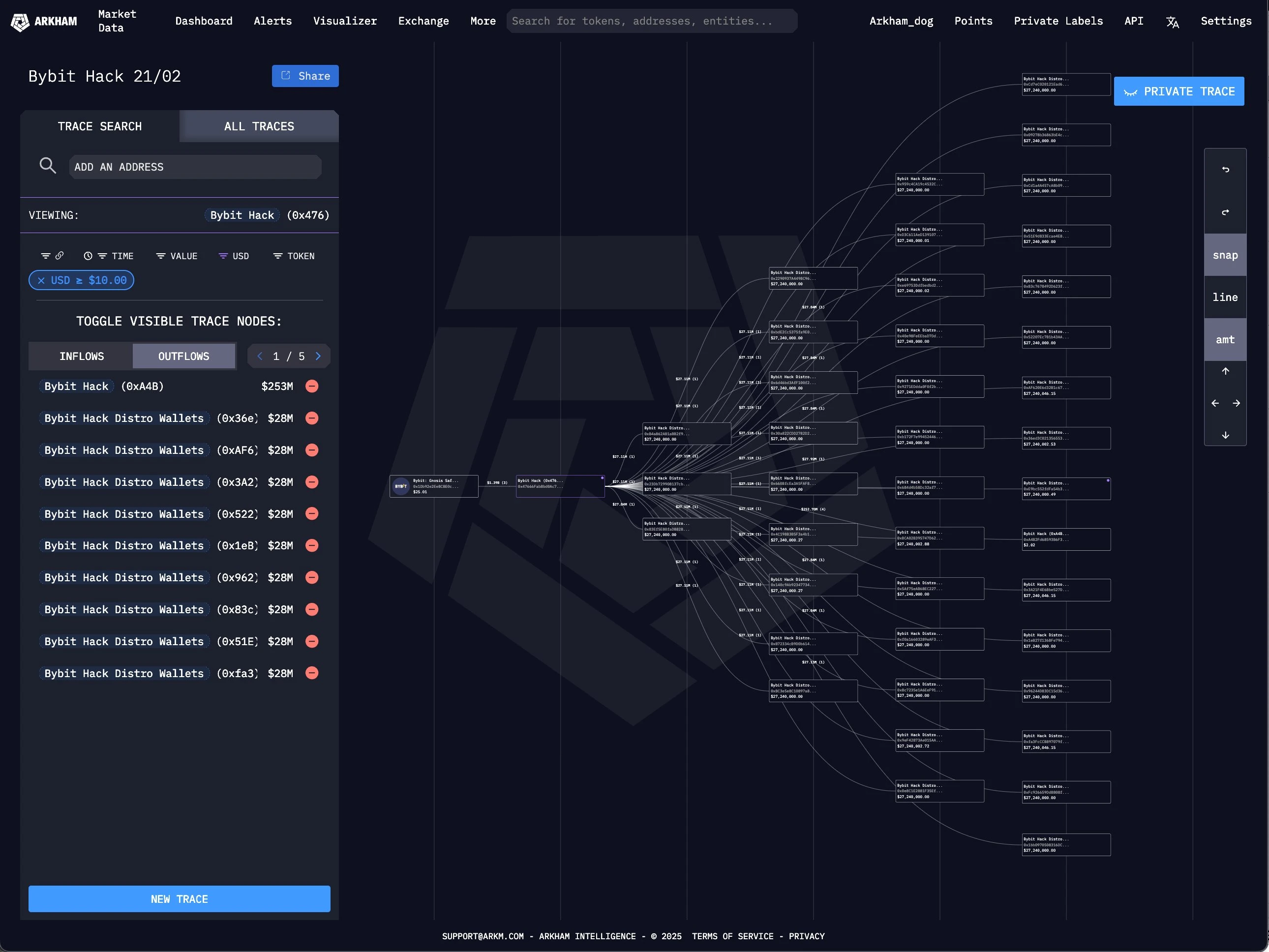

链上资金动向:黑客此前将近 50 万枚 ETH 分散转入 51 个地址,现已将部分 ETH 跨链清洗为 BTC

21 日 11 时 35 分,Arkham 监测到,Bybit 流出的 14 亿美元的 ETH 和 stETH 已经转移到新的地址进行出售。截止当时,黑客已出售价值 2 亿美元的 stETH。链上追踪地址为 https://intel.arkm.com/explorer/address/0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2。

21 日晚上 12 时整,ZachXBT 再次更新最新链上资金动向,其中,10000 枚 ETH 被黑客分散转入 39 个地址当中,此外,该名黑客还将 10000 枚 ETH 转入另外 9 个地址。22 日凌晨 0 时 18 分,据 Arkham 监测统计,价值约 1 亿美元的 ETH (约 40 万枚)现已从黑客原始地址转移至新钱包。

据链上分析师余烬最新监测信息显示,或因 cmETH 的流动性池子非常浅,Bybit 被盗的 1.5 万枚 cmETH 解质押申请被 cmETH 提款合约退回,或可被成功拦截,避免进一步损失(Odaily星球日报注:此事已得到 mETH Protocol 官方证实)。 除此之外,Bybit 的被盗 ETH 数量是 49.9 万枚 (价值约 13.7 亿美元),被黑客分散存放在 51 个地址中。

链上资金动向

截止撰稿前,黑客原始地址仅剩余 366.9 万美元资产,其中 ETH 持仓量骤减至 1346 枚。

链上信息

据安全公司慢雾创始人余弦小范围调查后发文表示,综合搞 Safe 多签的手法及目前洗币手法,初步怀疑此次事件或为朝鲜黑客所为,具体信息仍然有待进一步的追踪。

慢雾随后也发布了 Bybit 黑客操作的技术细节:

一个恶意的实施合约于 UTC 2025-02-19 7: 15: 23 被部署: https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

UTC 2025-02-21 14: 13: 35 ,攻击者利用三位所有者签署交易,用恶意合约替换 Safe 的实施合约: https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

攻击者随后利用恶意合约中的后门函数“sweepETH”和“sweepERC 20 ”窃取热钱包。

22 日凌晨 3 时许,该消息得到了进一步证实。据 Arkham 平台发文,ZachXBT 在北京时间 2 月 22 日凌晨 03: 09 时提交了确凿证据,证明朝鲜黑客组织 Lazarus Group 策划了此次攻击,并附带测试交易分析、相关钱包连接及取证图表。该报告已提交给 ByBit 团队协助调查。此外,ZachXBT 于评论区表示,根据他本人及 CF 的 Josh 调查,Bybit 黑客攻击与 Phemex 黑客攻击存在关联。

22 日下午 3 时许,链上侦探 ZachXBT 及链上分析师余烬相继发文警示, Lazarus Group 黑客正将 5000 枚 ETH 通过中心化混币器 eXch 及跨链桥 Chainflip 清洗为 BTC。

针对此事,Bybit CEO Ben Zhou 也第一时间做出回应表示,已监测到黑客正试图通过 Chainflip 转移 BTC,希望跨链桥项目帮助 Bybit 阻止并防止进一步将资产转移到其他链。Bybit 将很快向任何帮助其阻止或追踪导致资金追回的资金的人发布赏金计划。

23 日 12 时许,Bybit CEO Ben Zhou 喊话中心化混币器 eXch:“此时此刻,其实与 Bybit 或任何实体无关,而是我们作为一个行业对待黑客的一般态度,真心希望@eXch 能够重新考虑并帮助我们阻止资金从他们那里流出。我们也得到了 Interpool 和国际监管机构的帮助,帮助阻止这些资金不仅仅是在帮助 Bybit。”

值得一提的是,此前 eXch 拒绝了 Bybit 提出的资金拦截请求,有较大量 ETH 通过 eXch 混币转移,安全公司慢雾表示 eXch 的态度一贯如此。令人想笑的是,据链上侦探 ZachXBT 于此前发文披露,eXch(中心化混币器)团队在帮助 Bybit 安全事件黑客团队 Lazarus Group 清洗 3500 万美元之后,错将 34 枚 ETH(价值 9.6 万美元)发送至另一交易所热钱包地址,让人不得不感叹一句“链上小丑🤡,不过如此”。

Bybit 被盗事件余波:目前处于可控范围内

超 15 亿美元的 ETH 相关资产,创 2025 年乃至 2023 年甚至金融行业有史以来最大的安全事件被盗金额,由此也进一步加剧了市场对于 ETH 价格表现以及 Bybit 资产安全的担忧。

针对前者,目前来看短期确实存在一定风险。但中长期来看,市场担忧应当无虞。有观点认为,这是因为 ETH 是除 BTC 以外最去中心化的资产,黑客大概率会持有多数 ETH,而非直接低价砸盘。且 ETH 兑换为稳定币也将遭到密切监控与封禁处理。

针对后者,Bybit 官方也第一时间做出了回应。22 日零时 7 分,Bybit 联创 Ben Zhou 发文回应道:“即使这次黑客攻击造成的损失未能追回,Bybit 的资产仍然是 1: 1 保证的,我们可以承担损失。”尽显老牌交易所稳扎稳打的底气与自信。

关于这一点,除了交易所常见的默克尔树储备金链上证明以外,根据 Bybit 联创兼 CEO Ben Zhou 此前在采访中提到的信息也可作为佐证。其中,他提到“Bybit 公司资产中,约 80% 是稳定币,剩余部分以法币形式存在。这种配置的核心目标是确保交易所的财务稳健,而不是追求资产增值。”

多方表态:CZ、何一、孙宇晨、Bitget、MEXC 言行支持,与 Bybit 同在

事件发生后,CZ 回复 Ben Zhou 推文表示:“这不是一个容易处理的情况。建议暂时停止所有提款,作为标准的安全预防措施。如有需要,将提供任何帮助。”币安联创何一回应 Bybit 首席执行官 Ben Zhou 称,“若有需要将提供支持”。

TRON 创始人孙宇晨发文表示,“正在密切关注 Bybit 安全事件,将尽全力协助合作伙伴追踪相关资金,并提供一切力所能及的支持。”

KuCoin CEO BC Wong 也对 Bybit 表示了支持,并表示已启动协助监控资金流向、冻结可疑资产的工作。

此外,链上分析师 @ai_9684xtpa分 析认为:“Ethena 有 21% 的 USDe 在 Bybit 中执行 Delta 中性对冲策略,其中 ETH 部分价值 2.27 亿美元,不确定是否会受影响。Bybit 确认被盗后,ENA 已下跌 11.5% 并收回今日涨幅。”Ethena Labs 随后发文称,已注意到 Bybit 事件,所有支持 USDe 的现货资产均通过场外托管解决方案持有,任何交易所(包括 Bybit)中均没有存放现货价值储备资金。目前 Bybit 对冲头寸的未实现损益总额不足 3000 万美元,不到储备基金的一半,USDe 有足够的抵押余额,会在收到更新后及时提供更多信息。

22 日凌晨,Bybit CEO Ben Zhou 于 Bybit 直播平台第一时间与外界进行了线上露面沟通,其中提到:

首先,Bybit 通常每三周进行一次内部资产转账,取决于我们热钱包里的余额,每当热钱包达到我们认为需要补足的基准时,就会发生转账交易,而我是转账交易的最后一个签署者,当时我检查了链接、UI、目标地址、代码等信息,但并没有检查地很彻底,黑客以某种方式成功做了所有签名者计算机的 UI。随后我们确定了黑客攻击和被签名的代码钱包是安全钱包下的以太坊冷钱包,其他冷钱包没受到影响。比特币是我们的主要储备,且很安全。

其次,Bybit 方面正在联系我们的合作伙伴向我们提供贷款。即使我们想买,也不会立即购买以太坊,目前我们正考虑从合作伙伴获得过桥贷款以弥补被盗资金, 80% 已经获得保障。

最后,Ben 强调:“所有产品和服务照常运行。目前我们不会停止提现,我们仍在处理提现。”

事后,Bitget 第一时间向 Bybit 转入 40000 枚 ETH,价值超 1 亿美元,以实际行动予以最大支持。

Bitget CEO Gracy Chen 随后于 X 平台发文声援 Bybit 称:“Bybit 是值得尊敬的竞争对手跟合作伙伴,这次的损失虽然很大,但也就是他们一年的利润,我相信客户资金是 100% 安全的,没必要恐慌和挤兑。”

22 日上午 9 时许,另一交易所 MEXC 旗下热钱包陆续向 Bybit 冷钱包转入 12, 652 枚 stETH (约合 3375 万美元)。据链上分析师余烬监测,Bybit 目前已收到 64, 452 枚 ETH (约合 1.7 亿美元)的借款支援。主要来自 Bitget、从币安提款的某机构以及 MEXC。

Bybit 官方回应:储备资金充足, 所有提现请求已处理完毕

凌晨 3 时许,针对此前资产被盗一事,Bybit 官方首次对外发布事件详细公告:北京时间 2 月 21 日 20: 30 ,Bybit 在例行转账过程中检测到以太坊冷钱包中存在未经授权的活动。此次转账系 Bybit 官方从 ETH 多重签名冷钱包向热钱包转移 ETH 相关计划的一部分。不幸的是,交易被一个复杂的攻击所操纵,该攻击改变了智能合约逻辑并隐藏了签名界面,使攻击者能够控制 ETH 冷钱包。因此,总资产价值超过 15 亿美元的逾 40 万 ETH 和 stETH 被转移至未知地址。

被盗资金:价值超过 15 亿美元的 ETH 和 stETH。

主要原因:在计划中的常规转账过程中,ETH 多签冷钱包遭转账过程的恶意操纵。

Bybit 重申以下重点:Bybit 旗下所有其他冷钱包均为安全状态,客户资金未受影响,请警惕其他骗局;尽管提现请求激增,过高的请求量可能会造成提现延迟,但所有提现正在正常处理中, 70% 的待处理请求已获处理;Bybit 的储备金雄厚且得到 1: 1 支持,所有客户资产都已获充分保障,用户可以在 储备证明(PoR)网页 上查看相关信息。

与此同时,Bybit 正在与领先的区块链取证专家合作,追踪被盗资金并解决情况;旗下安全团队正在调查根本原因,特别关注 Safe.global 平台用户界面可能存在的潜在漏洞,该漏洞可能在交易过程中被利用。Bybit 资产管理规模超过 200 亿美元,如有必要,将使用过桥贷款以确保用户资金可用。Bybit 平台及所有其他服务,包括交易产品、卡片和 P2P,均正常运行。

Bybit CEO:提现请求已处理完毕,所有功能及产品正常运行

今日 8 时 54 分,Bybit 联创兼 CEO Ben Zhou 发文表示:“自黑客攻击(10 小时前)以来,Bybit 经历了我们经历过的最多提现,我们总共收到了超过 35 万个提现请求,到目前为止,还有大约 2100 个提现请求待处理。总体而言, 99.994% 的提现请求已顺利完成。如果您的提现已完成,请在此处留言。尽管我们可能遭遇了历史上任何平台(包括银行、加密、金融)最严重的黑客攻击,但所有 Bybit 功能和产品仍然正常运行。整个团队整夜未眠,处理和回答客户的问题和关切。全员出动。放心,我们与您同在。”

上午 10 时 51 分,Bybit 联创兼 CEO Ben Zhou 再次发文表示,“距离历史上最严重的黑客攻击过后 12 小时。所有提现均已处理。Bybit 提现系统现已完全恢复正常,用户可以提取任何金额,并且不会有任何延迟。感谢用户的耐心等待,Bybit 对这种情况的发生感到抱歉。Bybit 将在未来几天内发布完整的事件报告和安全措施。后续将持续向大家通报更新。”

Bybit 最新行动:一天内累计购买超 10.6 万枚 ETH,或为 ETH 短期上涨主因

23 日下午 3 时许,据链上分析师余烬监测,可能是 Bybit 或其关联方的地址(0x 2 E 4...b 77)在 20 分钟前又从 Wintermute 收到 34, 743 枚 ETH (9775 万美元)。他们很可能在最近一天多的时间里累计购买了 106, 498 枚的 ETH (2.9493 亿美元):通过 Galaxy Digital、FalconX、Wintermute 进行。这个地址最早是从 Bybit 的冷钱包处收到 1 亿 USDT 并转到 FalconX 和 Galaxy Digital 后开始收到 ETH。Galaxy Digital、FalconX、Wintermute 都是从各个 CEX 提出 ETH 后转到 0x 2 E 4...b 77 地址,应该都是在二级市场上买的。

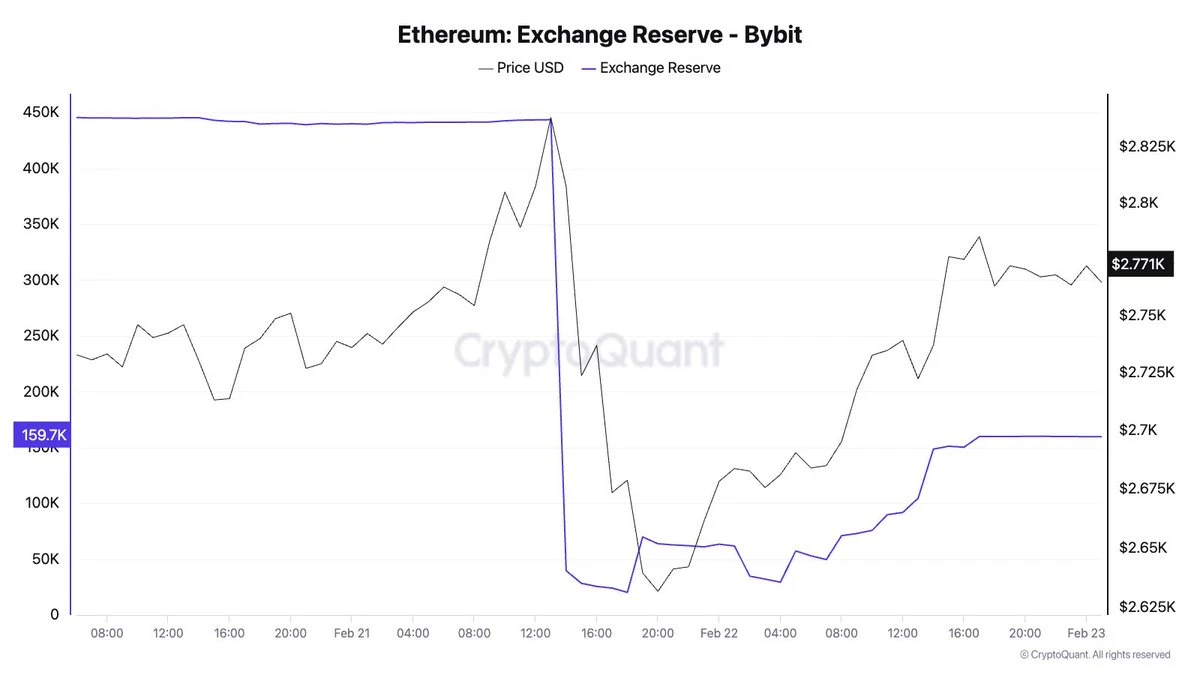

此外,23 日上午 10 时许,据 CryptoQuant 研究主管 Julio Moreno 披露数据称,Bybit 的 ETH 储备已回升至约 16 万枚。

Bybit ETH 储备量, 2 月 21 日高达 45 万枚,被盗超 40 万枚, 23 日回升至 16 万枚左右

事件主因:Safe 的问题还是 Bybit 内部遭攻击?或许两者兼而有之

Safe 回应:排查后未发现安全漏洞,其他 Safe 地址不受影响

Bybit 此次的被盗事件焦点,集中在 Safe 多签钱包签名环节的恶意操纵与攻击,针对此事,多签钱包平台 Safe 官方于 22 日上午 9 时许发文给出回应:“Safe 钱包的用户界面根据 ByBit 的请求显示了正确的交易信息,但一个具有所有有效签名的恶意交易已在链上执行。调查结果显示:

未发现代码库泄露:对 Safe 代码库进行了彻底检查,未发现泄露或修改的证据。

未发现恶意依赖项:没有迹象表明 Safe 代码库中的恶意依赖项会影响交易流(即供应链攻击)。

在日志中未检测到对基础设施的未经授权的访问。

没有其他 Safe 地址受到影响。

此外,目前 Safe 官方暂时暂停了 Safe Wallet 功能,以用户确保对 Safe 平台的安全性有绝对的信心。尽管调查显示没有证据表明 Safe Wallet 前端本身遭到入侵,但我们正在进行更彻底的审查。”

慢雾 CISO 推测:Bybit 攻击者或攻破官方人员电脑,且进行内网监控以进行攻击

针对 Bybit 被盗一事,慢雾 CISO 23 pds 22 日凌晨 1 时许发文推测:“ Bybit 攻击者一次伪造签名攻击就拿走了 safe owner 权限,推测一定有不止一位的 macOS 或 Windows 电脑被控了,而且攻击者可能在内网呆了有段时间,能监控内部聊天、转账时间等信息。”

慢雾余弦:Safe 前端遭篡改导致问题,Bybit 并非个案

针对 Safe 官方的回应,慢雾创始人余弦最新发文表态称,“Safe 合约没问题,问题在非合约部分,前端被篡改伪造达到欺骗效果。这不是个案。朝鲜黑客去年就搞定过好几家,如:

WazirX 2.3 亿美元-Safe 多签;

Radiant Capital 5000 万美元- Safe 多签;

DMM 3.05 亿美元-Gonco 多签。

这种攻击手法工程化成熟。其他家也需要多注意,多签可能不止 Safe 存在这类攻击点。”

安全社区:Bybit 攻击事件涉及社工技巧,诱导操作人员将变更合约错认为转账

据安全社区 Dilation Effect 发文表示:“相比前几次类似事件,Bybit 事件里只需要拿下一个签名者就可以完成这次攻击,因为攻击者用到了一个‘社工’技巧。

分析链上交易可以看到,攻击者通过 delegatecall 执行一个恶意合约的 transfer 函数,transfer 代码是用 SSTORE 指令修改 slot0 的值,从而将 Bybit 冷钱包多签合约的实现地址变更成了攻击者地址。这里的 transfer 非常巧妙,只需要搞定发起这笔多签交易的人/设备,后面的几个审核人员看到这个 transfer 时,会大大降低警惕。因为正常人看到 transfer 以为就是转账,谁知道竟然是在变更合约。攻击者的手法又升级了。”

Odaily星球日报也将持续追踪 Bybit 资产被盗事件的最新消息,期待此事有一个圆满的处理结局。