Tác giả: Matthew Lee

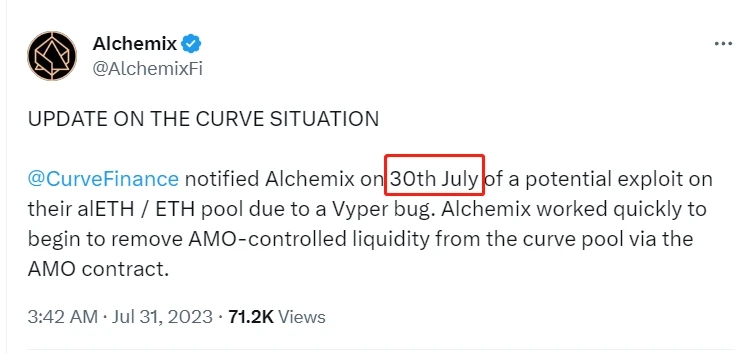

Vào ngày 31 tháng 7, Curve tuyên bố trên nền tảng rằng nhóm stablecoin của Vyper 0.2.15 đã bị tấn công do lỗ hổng trong trình biên dịch. Cụ thể, do chức năng khóa nhập lại không thành công, tin tặc có thể dễ dàng thực hiện các cuộc tấn công tái nhập, cho phép kẻ tấn công thực hiện một số chức năng nhất định trong một giao dịch. Một số nhóm quỹ trên Curve đã sử dụng phiên bản cũ của trình biên dịch, tạo cơ hội cho tin tặc.

(Tấn công truy cập lại là một loại lỗ hổng do đặc điểm của Vyper và việc viết hợp đồng thông minh không đúng cách. Nó đã xảy ra nhiều lần trước đây. Nhóm bảo mật của Okey Cloud Chain đã phân tích chi tiết về những trường hợp như vậy trước đây. Nhấp vào Đọc văn bản gốc để xem, vì vậy bài viết này sẽ không hiển thị chi tiết về cuộc tấn công)

Ngay sau đó, nhiều dự án khác cũng thông báo bị tấn công như giao thức cam kết NFT JPEGd, dự án cho vay AlchemixFi và giao thức DeFi MetronomeDAO, cross-chain bridge deBridge và DEX Ellipsis sử dụng cơ chế Curve đều bị thiệt hại nặng nề. .

Mô tả hình ảnh

chữ

danh hiệu cấp một

Làm thế nào để ngăn chặn các cuộc tấn công của hacker từ cả hai mục đích tấn công và phòng thủ?

Đây không phải là lần đầu tiên Curve bị hack. Là một dự án Defi hàng đầu, nó không tránh khỏi các cuộc tấn công của hacker, các bên tham gia dự án thông thường nên chú ý hơn đến các cuộc tấn công của hacker và bảo vệ hợp đồng.

Vậy để đạt được mục đích tấn công, bên dự án có thể chuẩn bị những gì?

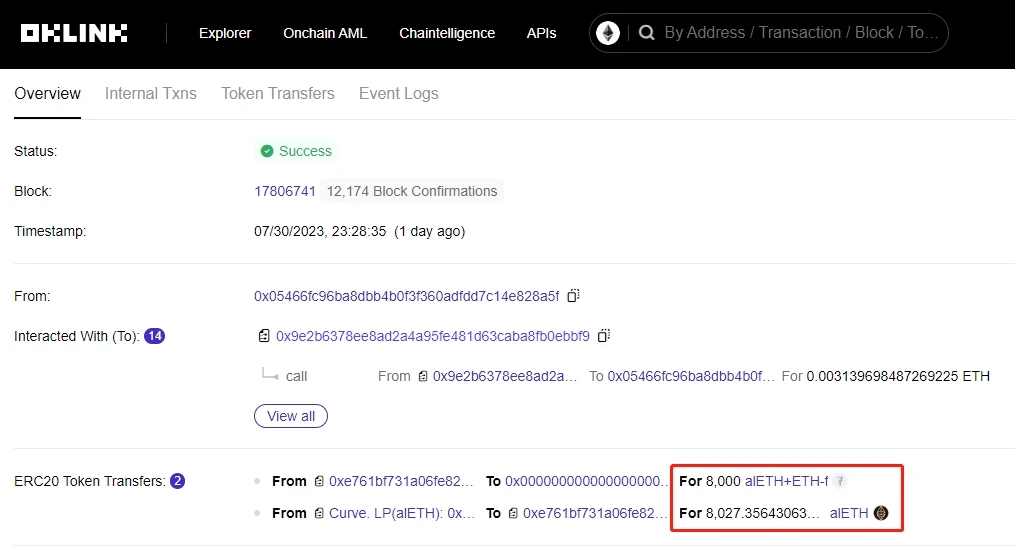

Mô tả hình ảnh

Nguồn hình ảnh: OKLink Chainelligence Pro

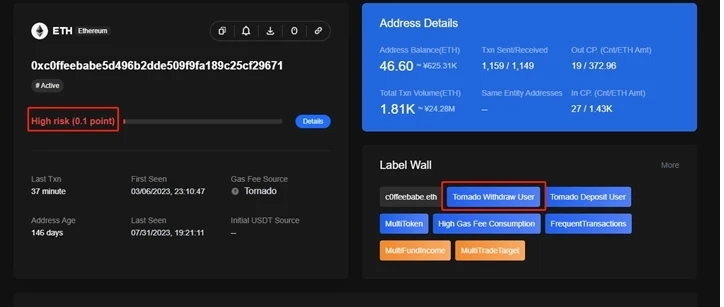

Mô tả hình ảnh

Nguồn hình ảnh: OKLink Onchain AML

Bên dự án phòng thủ bằng cách nào?

Dựa trên phân tích các sự cố trên, chúng tôi nhận thấy bên dự án có hai vấn đề trong việc xử lý các sự cố như vậy.

1. Bảo trì không đầy đủ. Hầu hết các dự án đều rất chú trọng đến việc viết mã và kiểm tra, nhưng công việc bảo trì chưa được coi trọng, lỗ hổng này trong trình biên dịch Vyper đã được phát hiện cách đây hai năm, nhưng nhóm bị tấn công vẫn sử dụng phiên bản cũ của trình biên dịch.

danh hiệu cấp một

Làm thế nào tiền bị đánh cắp có thể được phục hồi?

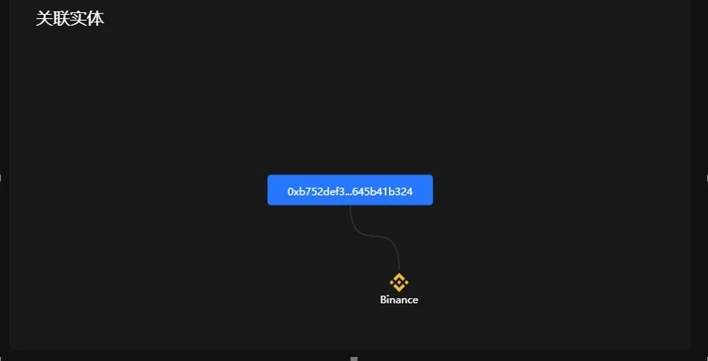

Mô tả hình ảnh

Nguồn hình ảnh: OKLink Chainelligence Pro

Mô tả hình ảnh

Nguồn hình ảnh: OKLink Chainelligence Pro

danh hiệu cấp một

chữ

Các sự cố an ninh như tấn công tái xâm nhập chắc chắn sẽ xảy ra, vì vậy, ngoài những nỗ lực nêu trên mà chúng ta cần thực hiện ở cả hai đầu tấn công và phòng thủ, nhóm dự án cần lập kế hoạch dự phòng để có thể ứng phó trong kịp thời nhất khi bị hacker tấn công, giảm thiểu số lượng và tổn thất cho người dùng. Những người đóng góp cho Vyper cũng đề xuất rằng đối với các sản phẩm công cộng như Vyper, chúng ta nên tăng cường khuyến khích công chúng để tìm ra các lỗ hổng nghiêm trọng. OKLink kêu gọi thiết lập một bộ tiêu chuẩn phản hồi bảo mật càng sớm càng tốt để giúp việc theo dõi tiền từ các địa chỉ đen/xám dễ dàng hơn.

Giống như các sản phẩm của OKLink đóng vai trò ngăn chặn tin tặc và truy tìm tiền ở đầu tấn công và phòng thủ của những sự cố như vậy, bên dự án nên xem xét giá trị bổ sung mà các nhà cung cấp dịch vụ kỹ thuật bên thứ ba có thể mang lại khi xây dựng mô-đun bảo mật của nền tảng, nhanh hơn và tốt hơn nữa là Xây dựng một pháo đài an ninh cho dự án.

Raymond Lei và Mengxuan Ren của Okey Cloud Chain cũng đóng góp cho bài viết này.