著者: マシュー・リー

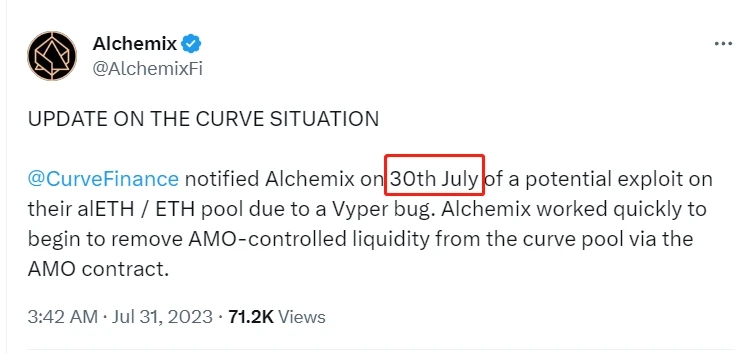

7月31日、Curveはプラットフォーム上で、Vyper 0.2.15のステーブルコインプールがコンパイラの脆弱性により攻撃されたと発表した。具体的には、リエントリー ロック機能が機能しないため、ハッカーは簡単にリエントリー攻撃を仕掛けることができ、攻撃者は 1 回のトランザクションで特定の機能を実行できます。 Curve の資金プールの一部では古いバージョンのコンパイラが使用されており、ハッカーに機会を与えていました。

(リエントランシー攻撃は、Vyper の特性とスマート コントラクトの不適切な記述によって引き起こされる一種の脆弱性です。これまでに何度も発生しています。Okey Cloud Chain のセキュリティ チームは、以前にこのようなケースについて詳細な分析を行っています。) をクリックしてください。原文を読む」を参照してください。そのため、この記事では攻撃の詳細については説明しません)

その直後、他の多くのプロジェクトが攻撃を受けたと発表し、NFTプレッジプロトコルJPEGd、レンディングプロジェクトAlchemixFiおよびDeFiプロトコルMetronomeDAO、クロスチェーンブリッジdeBridge、Curveメカニズムを使用したDEX Ellipsisはいずれも巨額の損失を被った。 。

画像の説明

文章

最初のレベルのタイトル

攻撃側と防御側の両方からハッカーの攻撃を防ぐにはどうすればよいでしょうか?

Curveがハッキングされたのはこれが初めてではない。トップのDefiプロジェクトとしてハッカー攻撃を免れないわけではない。一般のプロジェクト関係者はハッカー攻撃と契約防御にもっと注意を払うべきである。

では、攻撃側として、プロジェクト当事者はどのような準備をすることができるでしょうか?

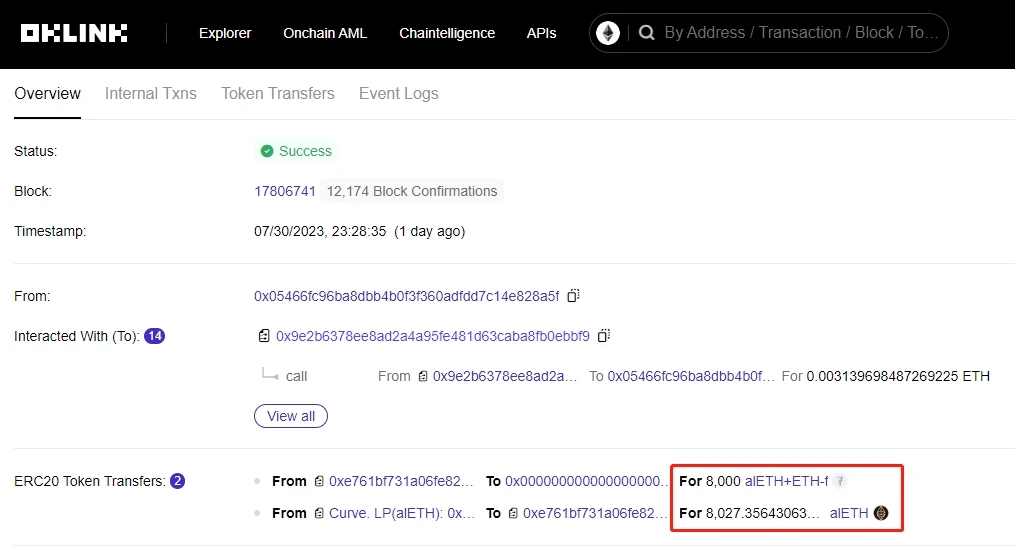

画像の説明

画像出典: OKLink Chainelligence Pro

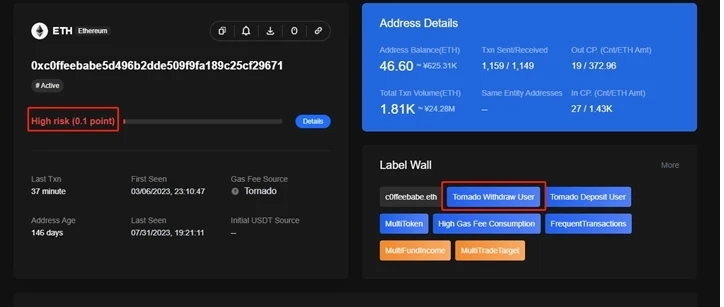

画像の説明

画像出典: OKLink オンチェーン AML

プロジェクト当事者は守備面でどのように防御しますか?

上記のインシデントの分析に基づいて、プロジェクト当事者がこのようなインシデントに対処する際に 2 つの問題を抱えていることがわかりました。

1. メンテナンスが不十分である。ほとんどのプロジェクトはコードの作成と監査に細心の注意を払っていますが、メンテナンス作業は真剣に考慮されていません Vyper コンパイラのこの脆弱性は 2 年前に発見されましたが、攻撃を受けたプールでは依然として古いバージョンのコンパイラが使用されています。

最初のレベルのタイトル

盗まれた資金はどのように取り戻すことができますか?

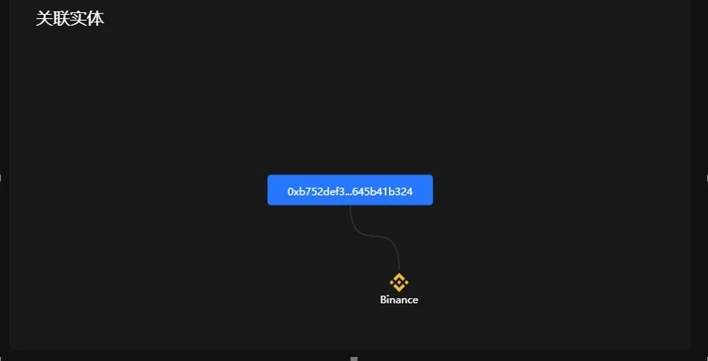

画像の説明

画像出典: OKLink Chainelligence Pro

画像の説明

画像出典: OKLink Chainelligence Pro

最初のレベルのタイトル

文章

リエントランシー攻撃などのセキュリティインシデントは必ず発生しますので、上記の攻守両面の取り組みに加え、プロジェクトチームとして緊急時対応計画を立てておく必要があります。ハッカーによる攻撃を受けたときに最もタイムリーな方法で、被害者の数とユーザーの損失を減らします。 Vyper の寄稿者らは、Vyper などの公開製品について、重大な脆弱性を発見するための公的インセンティブを強化する必要があるとも提案しました。 OKLinkは、ブラック/グレーアドレスからの資金追跡を容易にするために、一連のセキュリティ対応基準をできるだけ早く確立することを求めています。

OKLink 製品がハッカーを防ぎ、そのような事件の攻撃側と防御側で資金を追跡する役割を果たすのと同じように、プロジェクト当事者は、プラットフォームのセキュリティ モジュールをより迅速に構築する際に、サードパーティのテクニカル サービス プロバイダーがもたらす付加価値を考慮する必要があります。プロジェクトのセキュリティの要塞を構築することをお勧めします。

Okey Cloud Chain の Raymond Lei 氏と Mengxuan Ren 氏もこの記事に寄稿しました。