オリジナル - 毎日

著者 - 秦暁峰

今日の午後、多くのコミュニティ メンバーが、Telegram Bot プロジェクト Unibot が攻撃されたと報告しました。 Scopescan の監視によると、攻撃者は Unibot ユーザーからトークンを転送し、ETH と交換しており、現在の損失は 60 万ドルを超えています。

このニュースが出るとすぐに、UNIBOTトークンは55 USDTから33 USDTに最大40%下落し、現在は39.5 USDTで取引されています。

警備会社:一刻も早く認可を解除してください

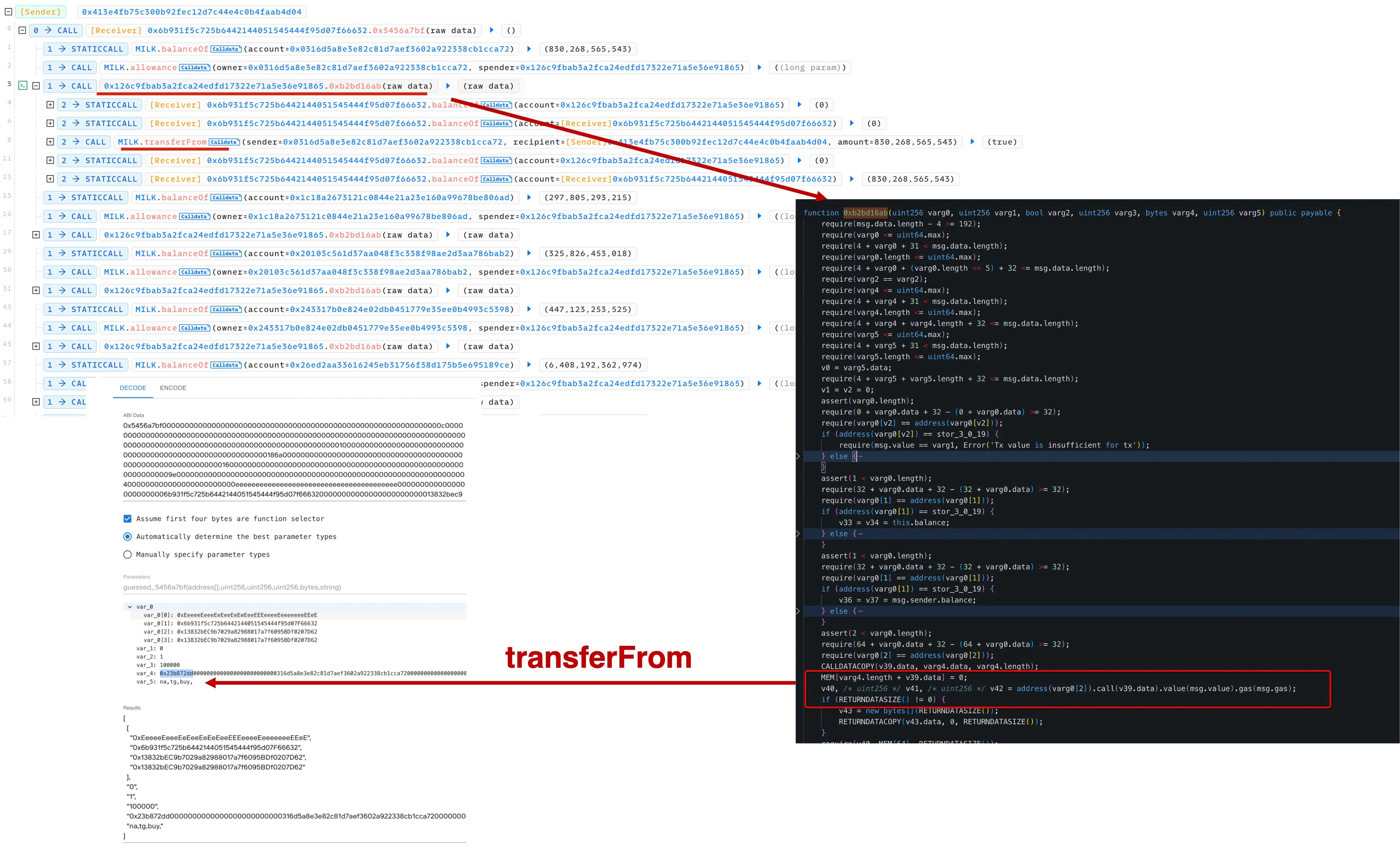

セキュリティ機関のBlockSecTeamは、コードがオープンソースではないため、0x126cコントラクトの関数0xb2bd16abに入力検証が不足しており、任意の呼び出しが可能になっている疑いがあると分析した。したがって、攻撃者は「transferFrom」を呼び出して、コントラクトで承認されたトークンを転送することができます。 BlockSecTeam はユーザーに、できるだけ早く契約の承認を取り消し、資金を新しいウォレットに移すよう注意を促します。

Beosin セキュリティ チームの分析では、Unibot の攻撃の根本原因は CAll インジェクションであると考えられており、攻撃者はカスタムの悪意のある通話データを 0xb2bd16ab コントラクトに渡し、それによって Unibot コントラクトによって承認されたトークンを転送する可能性があります。 Beosin Trace は盗まれた資金を追跡しており、Beosin はユーザーに、Revoke (リンク: https://revoke.cash/) でウォレットの認証をキャンセルするよう警告します。攻撃に関連するアドレスは次のとおりです。https://eagleeye.space/address/0x413e4Fb75c300B92fEc12D7c44e4c0b4FAAB4d04

ハッカーは攻撃を実行するために半年も休眠していた

今回の Unibot について奇妙な点の 1 つは、今年 5 月に Unibot 契約が展開されて以来、ハッカーのアドレスが不法侵入し続けていることです。 Scopescanの監視によると、ハッカーはUnibotが起動されてから1週間後、この攻撃のガスとしてFixedFloat(コインミキサー)から1ETHを受け取り、今日の攻撃までその後6か月間、関連する行動はなかった。

暗号通貨コミュニティの多くのユーザーは、この攻撃は Unibot 内部関係者の仕業ではないかと推測していました。なぜなら、事件の発生時刻は非常に偶然であり、たまたま Unibot が新しい契約に変更した後の猶予期間であったからです (新しい契約はわずか 2 年でアップグレードされました)数日前)、ハッカーは簡単にそれを見つけました。

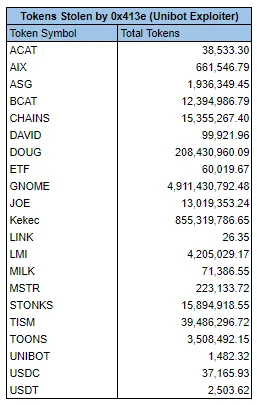

チェーン上の情報によると、ハッカーのウォレット アドレスには現在約 630,000 米ドルの資産が残っています。残りの資産の最大の割合は ETH で、約 573,000 米ドルです。その他の盗まれた資産には次のような通貨が含まれています:

さらに、Lookonchain の監視によれば、この攻撃でユーザーの資産が 2 回盗まれました。ユーザー アカウントは当初 20,789 USDC を受け取り、SMilk の購入に 1,000 ドルを費やしましたが、残りの 19,789 ドル相当の USDC が攻撃者によって盗まれましたが、ユーザーはまだそれに気づきませんでした。今日の午後、ユーザーは SMilk を 2,194 ドルの価格で販売し、1,194 ドル (利回り 120%) を獲得しました。1 時間後、USDC の最後に残っていた 2,194 ドルが再び盗まれました。

ルーターに脆弱性があり攻撃が続く

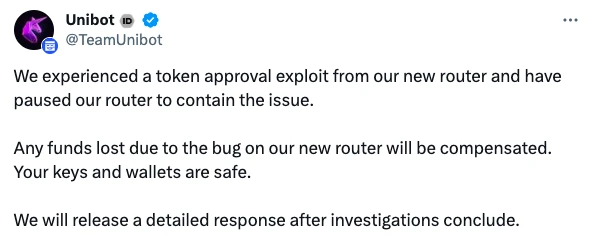

Unibotは、今回の攻撃は主に新しいルータ(ルータ)のトークン承認の脆弱性が原因であり、ルータは停止されている、脆弱性によって生じた経済的損失は補償される、Unibotは調査完了後に詳細を公開すると公式に発表した返信します。

コミュニティユーザーの@tomkysar氏は、Unibotに対する攻撃は今も続いており、2つの攻撃者のアドレスは依然として0x126 Routerによって承認されたaddysから資金を入手できるようであり、ユーザーの資金は依然として危険にさらされていると述べた。

BOT 製品の安全性には疑問がある

Unibot は、ユーザーが Telegram アプリを離れることなく暗号通貨を取引できるようにする、人気のある新しい Telegram ボットです。このボットは使いやすく、迅速に取引でき、分散型コピー取引、DEX ベースの指値注文、MEV ボットに対する保護などの機能を提供します。

CoinGecko のデータによると、UniBOT は設立以来 8,950 ETH を獲得し、全 BOT 製品の中で 2 位にランクされ、Maestro が累計 13,200 ETH の収益で 1 位にランクされ、Banana Gun が 1,940 ETH の収益で 3 位にランクされています。

しかし、BOT 製品には重大なセキュリティ リスクもあり、特に最近 Maestro 契約に現れたのと同じルーターの脆弱性があり、約 281 ETH の損失をもたらしました。この脆弱性により、攻撃者は Router 2 契約を移転することができます (https://etherscan.io/address/0x80a64c6d7f12c47b7c66c5b4e20e72bc1fcd5d9e…) は任意のトークンで承認されました。最終的にマエストロはユーザーの損失の一部を補償することを選択した。