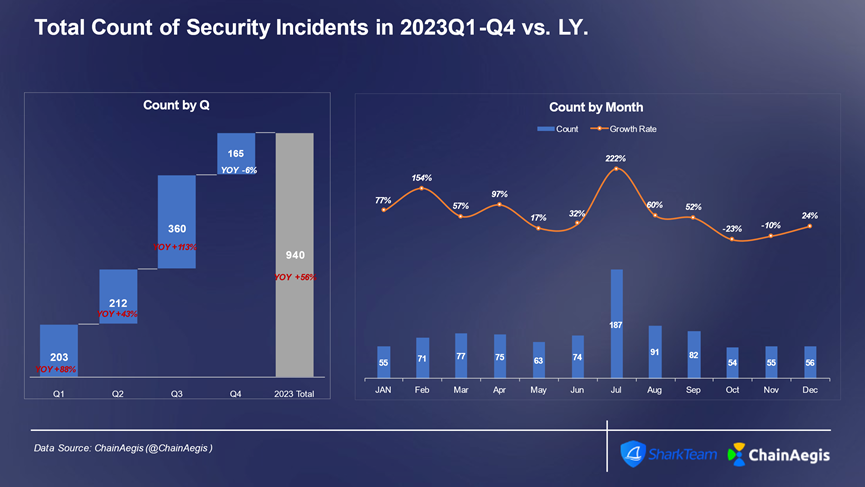

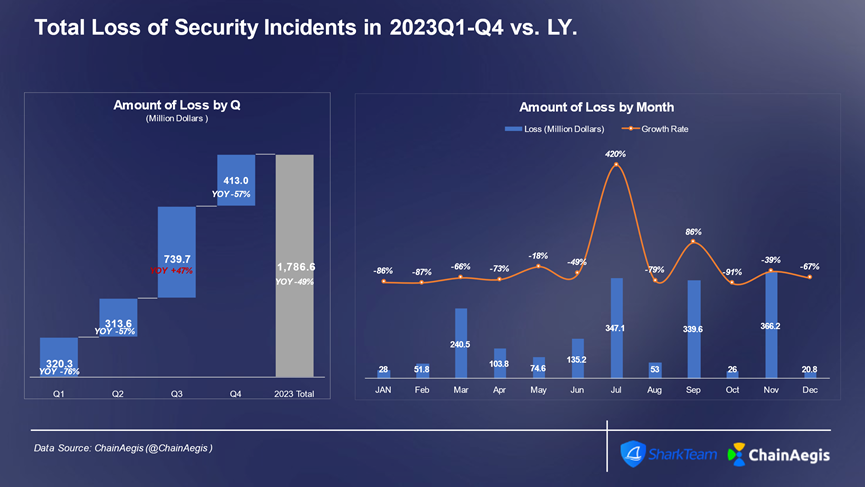

2023 年、Web3 業界では大小合わせて 940 件以上のセキュリティ インシデントが発生し、2022 年には前年比 50% 以上増加し、損失額は 17 億 9 千万米ドルに達しました。このうち、第 3 四半期はセキュリティ インシデントが最も多く (360 件)、損失も最大 (7 億 4,000 万ドル) であり、2022 年には損失が前年比で 47% 増加しました。特に7月には187件のセキュリティインシデントが発生し、損失額は3億5000万ドルに達した。

図: Web 3 2023 における四半期/月ごとのセキュリティ インシデントの数

図: Web 3 2023 における四半期/月ごとのセキュリティ インシデント損失 (100 万米ドル)

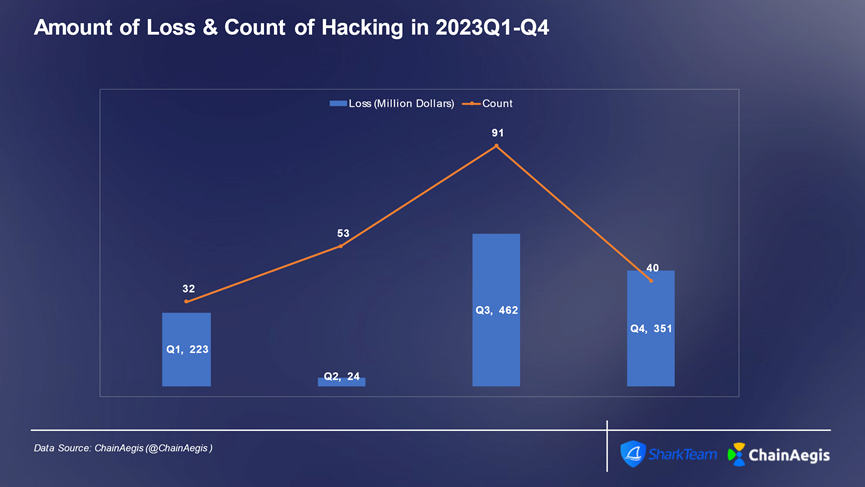

まず、ハッキングは依然として重大な損失を引き起こす主な原因となっています。 2023 年には 216 件のハッキング事件が発生し、10 億 6,000 万米ドルの損失が発生しました。契約の脆弱性、秘密キーの盗難、フィッシング攻撃、国家ハッカーは、依然として Web3 エコシステムのセキュリティを脅かす重要な理由です。

第二に、ラグプルおよびファンドディスク詐欺が増加しており、2023 年には合計 250 件のラグプルおよび詐欺事件が発生しており、そのような事件の発生頻度が最も高かったのは BNBChain です。詐欺的プロジェクトは、一見魅力的な仮想通貨プロジェクトを公開して投資家を参加させ、偽りの流動性を提供し、十分な資金を集めると、突然すべての資金を盗み、資産移転を実行します。この種の詐欺は投資家に重大な経済的損失を引き起こし、投資家が適切なプロジェクトを選択することを大幅に困難にします。

また、Lockbit、Conti、Suncrypt、Monti など、暗号通貨を使用して身代金を収集するランサムウェアの傾向もあります。暗号通貨は法定通貨よりも追跡が難しく、オンチェーン分析ツールを使用してランサムウェアギャングの身元を追跡し特定することがますます重要になっています。

最後に、暗号通貨のハッキングや詐欺、恐喝などの犯罪行為では、犯罪者は暗号通貨を入手した後、オンチェーン資金移動や OTC を通じて資金洗浄を行う必要があることがよくあります。マネーロンダリングは通常、分散型と集中型の手法を組み合わせて行われ、マネーロンダリングが最も集中している場所は集中型取引所で、次にオンチェーンの通貨混合プラットフォームが続きます。

2023 年は、Web3 監視が大幅な発展を遂げた年でもあります。FTX 2.0 が再起動し、バイナンスを制裁し、USDT がハマスやその他のアドレスを禁止しました。2024 年 1 月、SEC はビットコイン スポット ETF を可決しました。これらの画期的な出来事はすべて、継続的な開発を表しています。 Web3 の開発に深く関与。

このレポートは、仮想通貨業界の発展におけるセキュリティ状況を理解するために、2023 年の Web3 ハッキング攻撃、ラグプル詐欺、ランサムウェア、仮想通貨マネーロンダリング、Web3 規制などの主要トピックの体系的な分析を実施します。

1. 契約の抜け穴

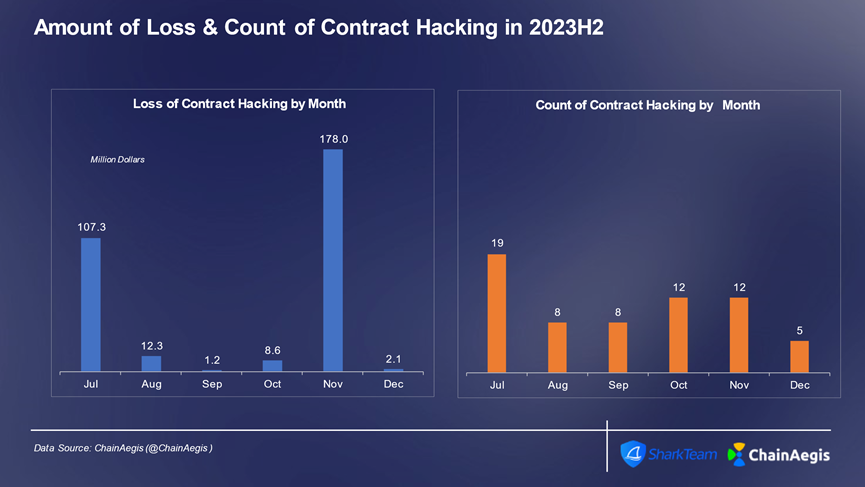

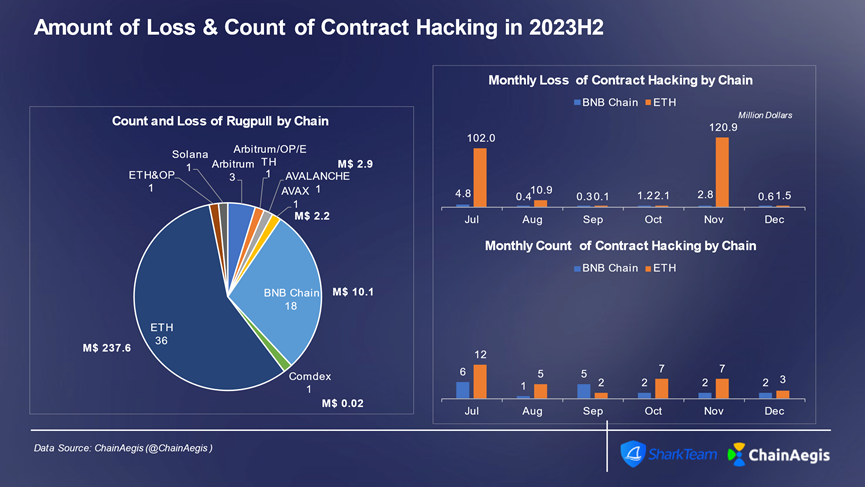

契約の脆弱性攻撃は主にイーサリアムで発生しており、2023 年下半期には合計 36 件の契約の脆弱性攻撃がイーサリアムで発生し、損失額は 2 億米ドルを超え、次に BNBChain が続きました。攻撃手法に関しては、ビジネス ロジックの脆弱性とフラッシュ ローン攻撃が依然として最も一般的です。

図: Web 3 2023 四半期ごとのハッキング事件数と損失額 (百万ドル)

図:Web 3 2023年下半期 脆弱性を悪用したハッキング攻撃による月間契約件数と被害額

図: Web 3 2023 H 2 さまざまなチェーンにおける契約上の脆弱性悪用攻撃の数と月ごとの損失額

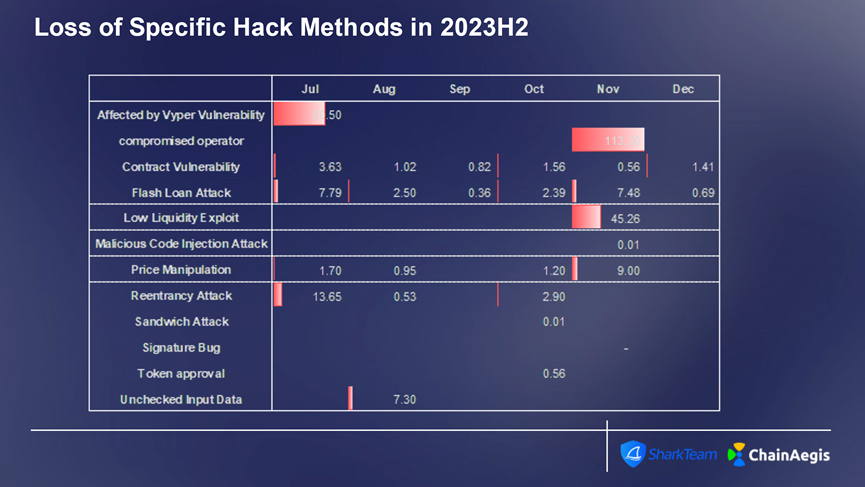

図:Web 3 2023 H2 契約の脆弱性を悪用した具体的な攻撃手法の数と損失額

典型的なインシデント分析: Vyper の脆弱性が Curve、JPEG、その他のプロジェクトへの攻撃につながる

JPEG 攻撃を例に挙げます。

攻撃者のアドレス: 0x6ec21d1868743a44318c3c259a6d4953f9978538

攻撃者の契約: 0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab

攻撃トランザクション:

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

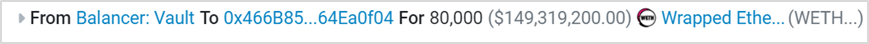

(1) 攻撃者 (0x6ec21d18) は 0x466B85B4 のコントラクトを作成し、フラッシュ ローンを通じて [Balancer: Vault] から 80,000 WETH を借りました。

(2) 攻撃者 (0x6ec21d18) は、pETH-ETH-f (0x9848482d) 流動性プールに 40,000 WETH を追加し、32,431 pETH を取得しました。

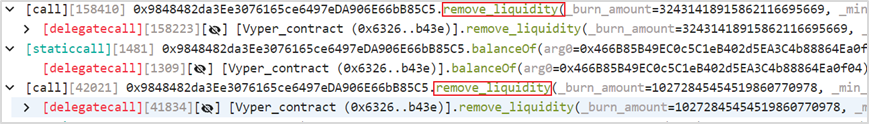

(3) その後、攻撃者 (0x6ec21d18) は、pETH-ETH-f (0x9848482d) 流動性プールから流動性を繰り返し削除しました。

(4) 最終的に、攻撃者 (0x6ec21d18) は 86,106 WETH を取得し、フラッシュ ローンを返済した後、6,106 WETH の利益を残して市場を去りました。

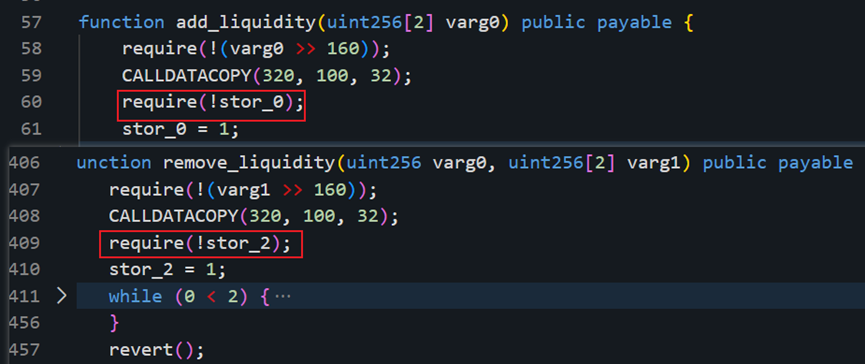

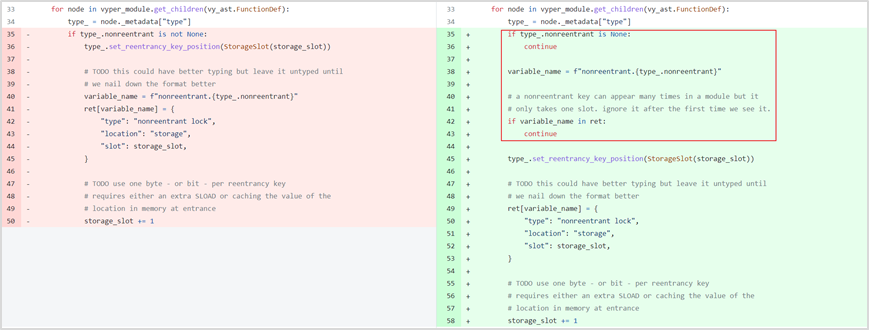

脆弱性分析: この攻撃は典型的な再入攻撃です。攻撃を受けているプロジェクト コントラクトのバイトコードを逆コンパイルした後、次の図からわかります。add_liquidity と Remove_liquidity の 2 つの関数がストレージ スロットの値を検証する場合、検証されるストレージ スロットが異なっています。別のストレージ スロットを使用すると、再入ロックが無効になる可能性があります。現時点では、Vyper の基本的な設計に脆弱性があるのではないかと疑われています。

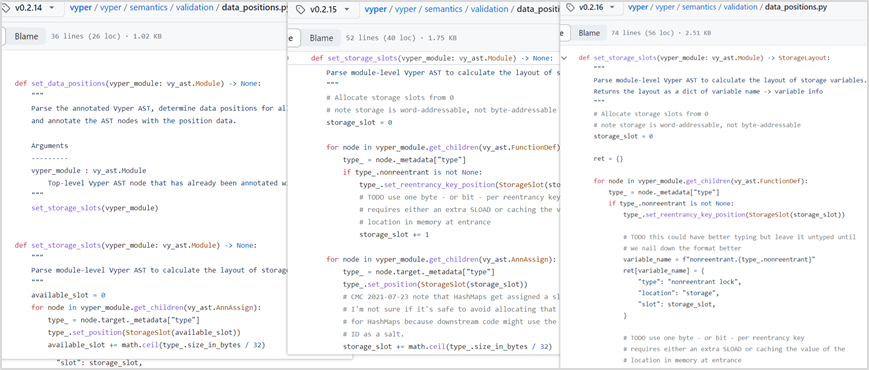

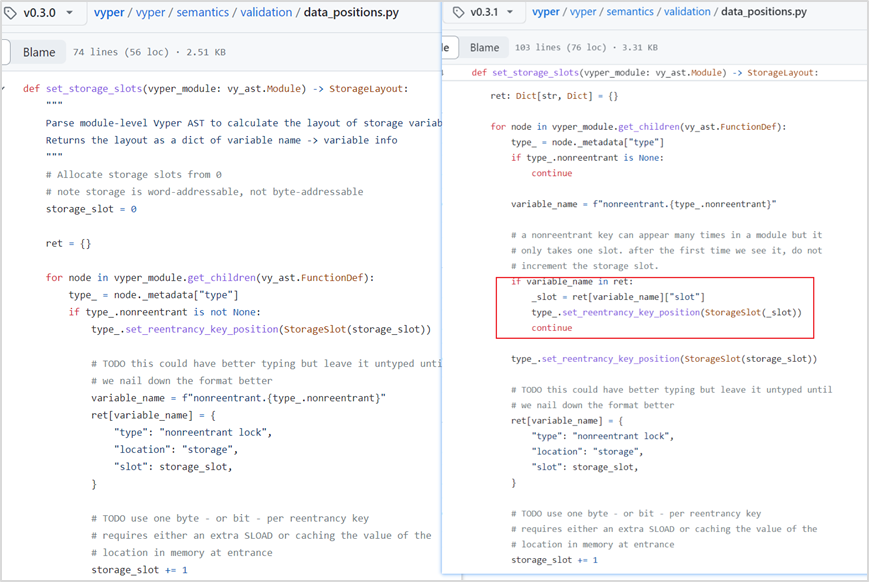

Curveの公式ツイートによると。結局のところ、その場所は Vyper バージョンの脆弱性です。この脆弱性はバージョン 0.2.15、0.2.16、および 0.3.0 に存在し、再入ロックの設計に欠陥があります。 0.2.15 より前の 0.2.14 と 0.3.0 より後の 0.3.1 バージョンを比較したところ、コードのこの部分が常に更新されていることがわかりました。古い 0.2.14 および新しい 0.3.1 バージョンにはこの問題はありません。 。

Vyperに対応したリエントランシーロック関連設定ファイルdata_positions.pyでは、storage_slotの値が上書きされます。 ret では、初めて取得したロックのスロットは 0 ですが、再度関数を呼び出すとロックのスロットが 1 増加します。このとき、リエントラント ロックは無効になります。

2. フィッシング攻撃

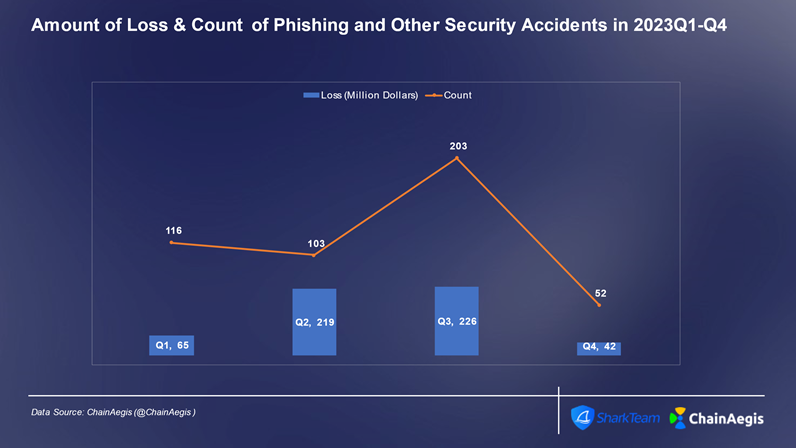

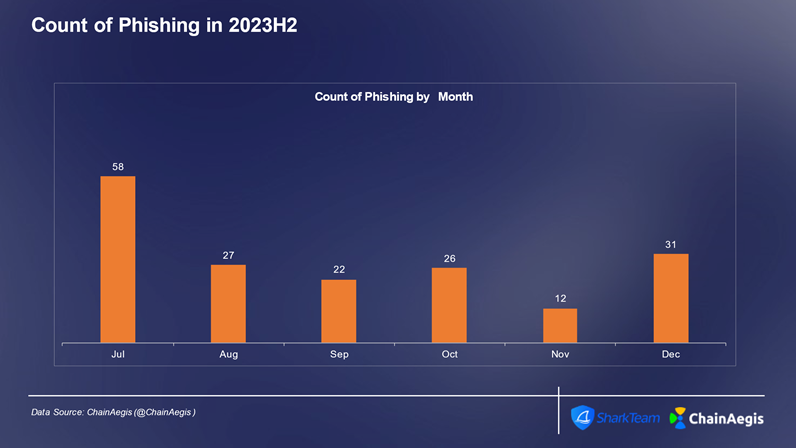

フィッシング攻撃は、ターゲットを欺いて誘導して機密情報を取得させたり、悪意のある操作を実行させたりすることを目的としたサイバー攻撃の一種です。この攻撃は通常、電子メール、ソーシャル メディア、SMS、またはその他の通信チャネルを通じて実行され、攻撃者はプロジェクト関係者、当局、KOL などの信頼できる組織を装い、被害者に秘密キーを提供させます。 、ニーモニックワード、またはトランザクションの承認。契約上の脆弱性攻撃と同様に、フィッシング攻撃も第 3 四半期に高い発生率と高い損失を示し、合計 107 件のフィッシング攻撃が発生し、そのうち 58 件が 7 月に発生しました。

図: Web 3 2023 四半期ごとのフィッシング攻撃数と損失額 (百万米ドル)

図: Web 3 2023 における月ごとのフィッシング攻撃の数

典型的なフィッシング攻撃の連鎖における資産移転の分析

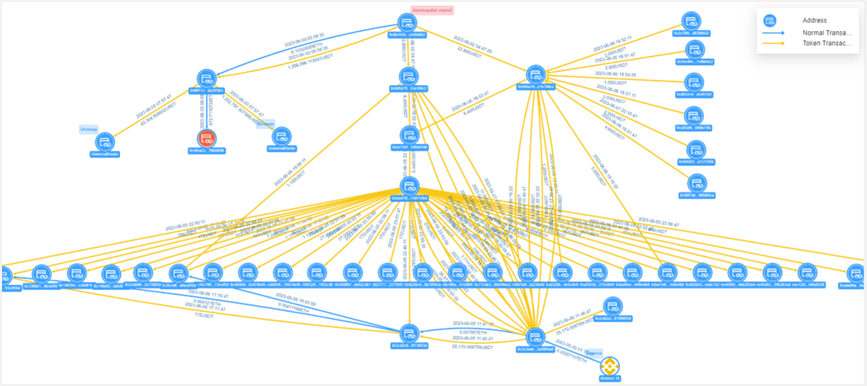

2023 年 9 月 7 日、アドレス (0x13e382) がフィッシング攻撃を受け、2,400 万米ドルを超える損失が発生しました。フィッシングハッカーは資金窃盗、資金交換、分散型資金移動を利用し、最終的に失われた資金のうち、3,800 ETH が Tornado に送金され、一括して現金が送金され、10,000 ETH が中間アドレス (0x702350) に送金され、1078、087 DAI がトルネードに残りました。現在までの中間アドレス (0x4F2F02)。

これは典型的なフィッシング攻撃です。攻撃者はウォレットの認証や秘密鍵をだましてユーザーの資産を盗みます。フィッシングとマネーロンダリングのブラック業界の連鎖を形成しています。現在、ますます多くの詐欺集団や国家的ハッカーがフィッシングを利用しています。この方法は Web3 分野で悪事を働いており、全員の注意と警戒を必要とします。

SharkTeamのオンチェーンビッグデータ分析プラットフォームChainAegis(https://app.chainaegis.com/)の追跡分析に基づいて、典型的なフィッシング攻撃の詐欺プロセス、資金移動、およびオンチェーンの動作に関する関連分析を実施します。

(1) フィッシング攻撃のプロセス

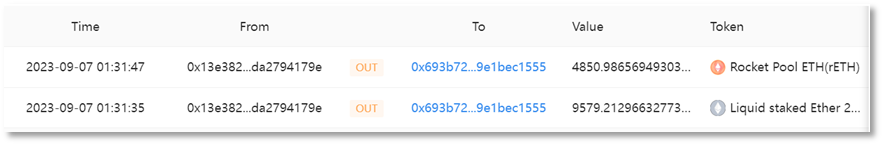

被害者のアドレス (0x13e382) は、「増額許可」を通じて詐欺師のアドレス 1 (0x4c10a4) に rETH と stETH を付与しました。

詐欺師のアドレス 1 (0x4c10a4) は、被害者のアドレス (0x13e382) のアカウントから詐欺師のアドレス 2 (0x693b72) に 9,579 stETH (総額約 1,532 万ドル) を送金しました。

詐欺師のアドレス 1 (0x4c10a4) は、被害者のアドレス (0x13e382) の口座から詐欺師のアドレス 2 (0x693b72) に 4,850 リイーサを送金しました (金額は約 841 万ドル)。

(2) 資産の交換及び譲渡

盗まれたstETHとrETHをETHに交換します。 2023 年 9 月 7 日の早朝以来、詐欺師のアドレス 2 (0x693b72) は Uniswap V2、Uniswap V3、および Curve プラットフォーム上で複数の為替取引を実行し、9,579 stETH と 4,850 rETH をすべて ETH に変換し、総交換額は14、783.9413 ETH。

stETH交換:

リイーサ交換:

ETHの一部はDAIに交換されます。詐欺師のアドレス 2 (0x693b72) は、Uniswap V3 プラットフォームを通じて 1,000 ETH を 1,635,047.761675421713685327 DAI と交換しました。詐欺師は分散型資金移動方法を使用して、盗まれた資金を複数の中間ウォレットアドレスに転送し、合計1,635,139 DAIと13,785 ETHに達しました。このうち、1,785 ETH が中間アドレス (0x4F2F02) に転送され、2,000 ETH が中間アドレス (0x2ABdC2) に転送され、10,000 ETH が中間アドレス (0x702350) に転送されました。さらに、翌日には中間アドレス (0x4F2F02) が 1, 635, 139 DAI を受け取りました。

中間ウォレットアドレス (0x4F2F02) 資金移動:

レイヤー 1 ファンドを通じて転送されたアドレスには、1,785 ETH と 1,635,139 DAI が保管されています。分散型資金移動 DAI、および少額の ETH への交換

まず、詐欺師は 2023 年 9 月 7 日の早朝に 10 件のトランザクションを通じて 529,000 DAI の送金を開始しました。その後、合計 452,000 DAI の最初の 7 トランザクションが中間アドレスから 0x4E5B2e (FixedFloat) に転送され、8 番目のトランザクションが中間アドレスから 0x6cC5F6 (OKX) に転送され、合計 77,000 DAI の最後の 2 つのトランザクションが中間アドレスから転送されました。 0xf1dA17 (eXch) に。

次に、9 月 10 日に、Uniswap V2 経由で 28,052 DAI が 17.3 ETH に交換されました。

9月8日から9月11日までに18回の取引が行われ、1,800ETHすべてがTornado.Cashに送金されました。

送金後、そのアドレスには最終的に 1078,087 DAI の盗まれた資金が転送されずに残っていました。

中間アドレス (0x2ABdC2) 資金移動:

このアドレスには、資金移動のレイヤーを介して 2,000 ETH があります。まず、このアドレスは 9 月 11 日に 2,000 ETH を中間アドレス (0x71C848) に転送しました。

その後、中間アドレス (0x71C848) は、9 月 11 日と 10 月 1 日にそれぞれ 2 回の資金移動を行い、合計 20 回のトランザクションでそれぞれ 100 ETH が転送され、合計 2000 ETH が Tornado.Cash に転送されました。

中間アドレス (0x702350) 資金移動

このアドレスには、資金移動のレイヤーを介して 10,000 ETH があります。 2023 年 10 月 8 日の時点で、10,000 ETH はまだこのアドレスの口座にあり、送金されていません。

アドレス手がかり追跡: 詐欺師アドレス 1 (0x4c10a4) と詐欺師アドレス 2 (0x693b72) の履歴トランザクションを分析した結果、詐欺師アドレス 2 (0x693b72) に 1.353 ETH を転送する EOA アドレス (0x846317) が存在することが判明しました。この EOA アドレスの資金源には、集中型取引所 KuCoin および Binance を備えたホット ウォレット アドレスが含まれます。

3. ラグプルと詐欺

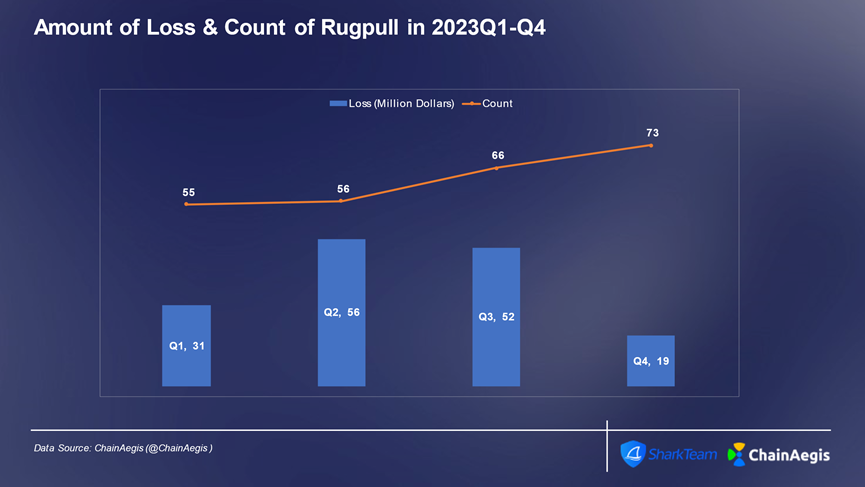

Rugpull 詐欺事件の発生頻度は 2023 年に大幅な増加傾向を示し、第 4 四半期には 73 件に達し、損失額は 1,900 万米ドルに達しました。1 回の平均損失額は約 26,000 米ドルで、年間を通じて Rugpull 詐欺損失の最も高い割合を占めました。この四半期は第 2 四半期、第 3 四半期と続き、損失は 30% 以上を占めています。

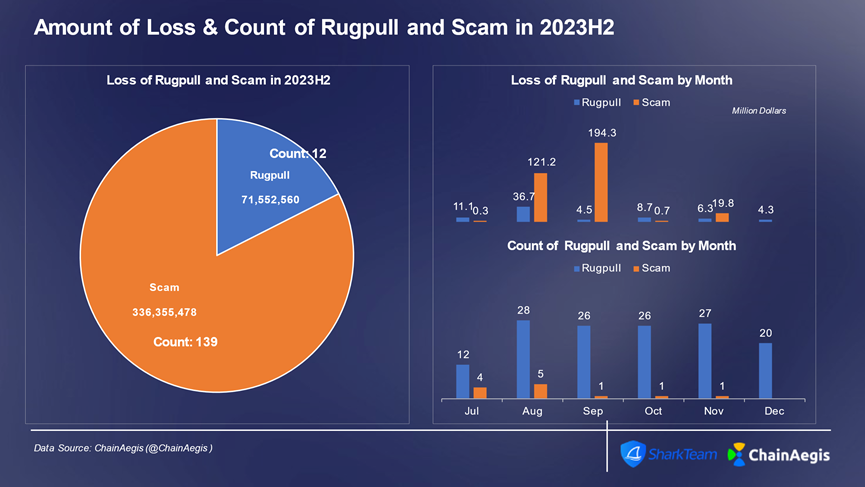

2023年下半期には、合計139件のラグプル事件と12件の詐欺事件が発生し、それぞれ7,155万ドルと3億4,000万ドルの損失が発生しました。

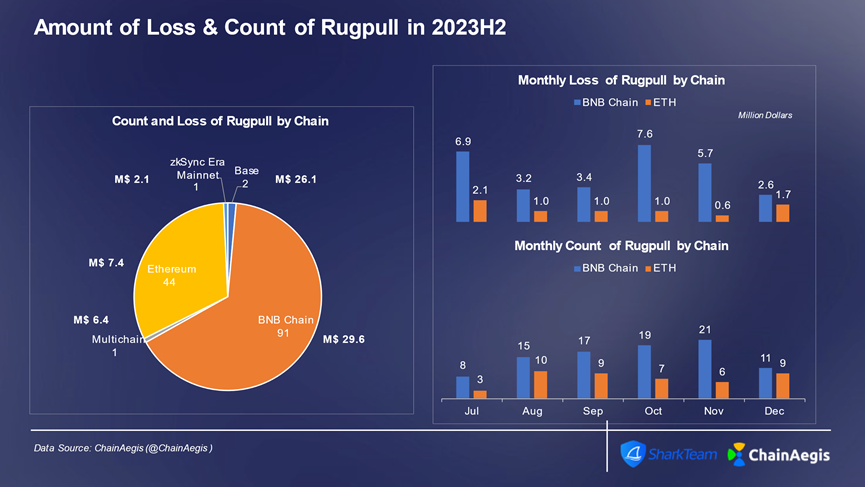

2023年下半期、ラグプル事件は主にBNBChain上で発生し、65%以上を占める91回に達し、損失額は2,957万米ドルに達し、損失の41%を占めた。イーサリアム(44回)が739万ドルの損失で続いた。イーサリアムとBNBChainに加えて、8月にはBaseチェーンでもBALD Rugpull事件が発生し、2,560万ドルの深刻な損失を引き起こしました。

図: Web 3 2023 における四半期ごとの Rugpull および詐欺インシデントの数と損失額 (数百万米ドル)

図: Web 3 2023 H2 月ごとのラグプルおよび詐欺事件の件数と損失額

図:Web 3 2023 H2 月ごとに異なるチェーンで発生するラグプル イベントの数と損失額

ラグプル詐欺工場の行動分析

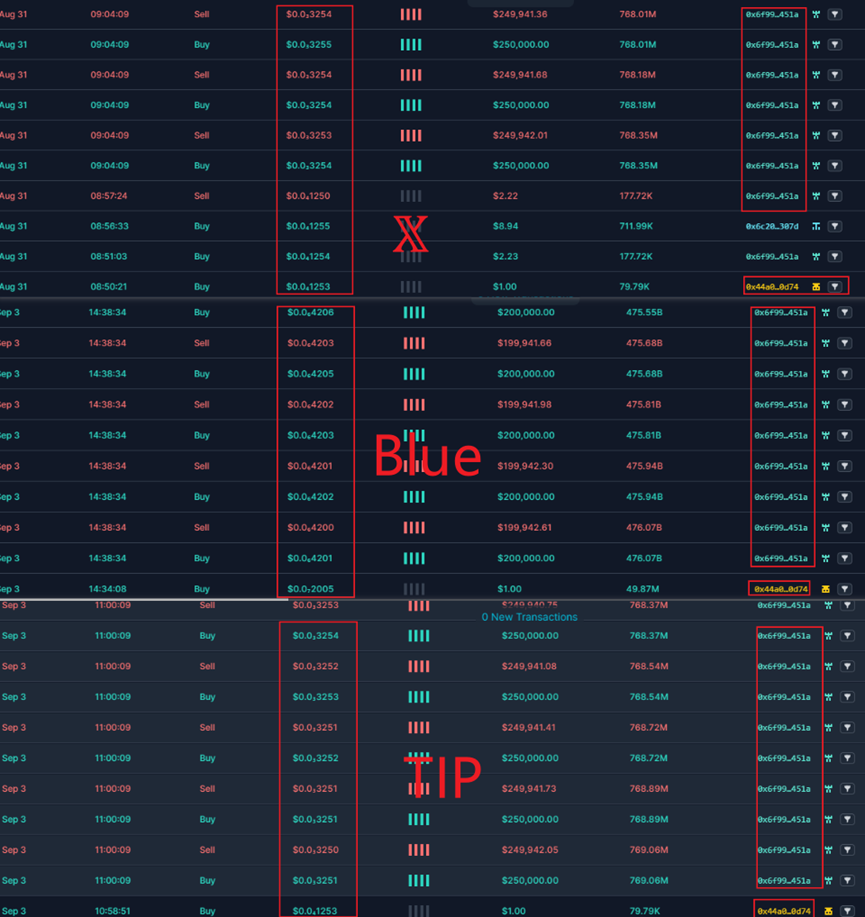

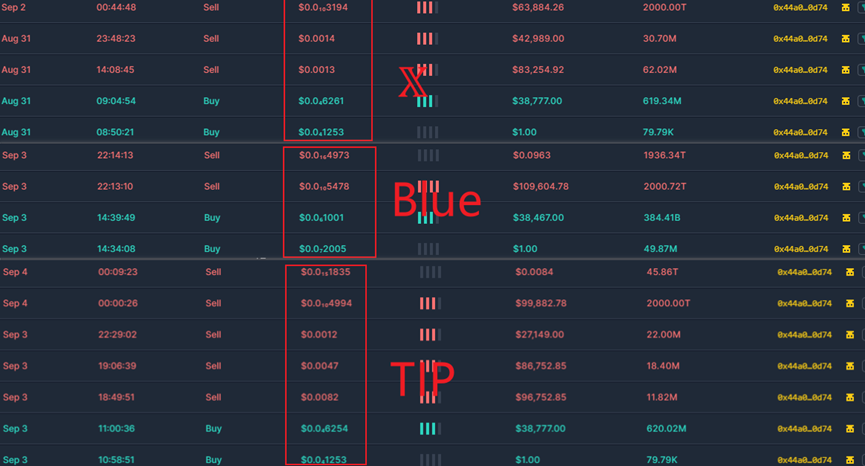

BNBChain で人気のある Rug 詐欺ファクトリー モデルがあり、Rugpull トークンを大量生産して詐欺を行うために使用されます。偽の SEI、X、TIP、Blue トークンによる Rugpull Factory の詐欺パターンを見てみましょう。

(1)SEI

まず、偽の SEI トークン所有者 0x0a8310eca430beb13a8d1b42a03b3521326e4a58 は、249 の偽 SEI を 1 U の価格で引き換えました。

次に、0x6f9963448071b88FB23Fd9971d24A87e5244451A が一括売買操作を実行しました。売買操作により、トークンの流動性が大幅に増加し、価格も上昇しました。

フィッシングなどの方法で宣伝し、多数のユーザーを購入に誘導し、流動性が高まるとトークンの価格が 2 倍になります。

トークンの価格が一定の値に達すると、トークン所有者が市場に参入し、売り操作を行ってラグプルを実行します。下図からもわかるように、参入時期と収穫時期、価格が異なります。

(2) 偽 X、偽 TIP、偽青

まず、X、TIP、および Blue トークンの所有者 0x44A028Dae3680697795A8d50960c8C155cBc0D74 は、1 U を対応するトークンと交換しました。それから、偽セイトークンも同様です。

0x6f9963448071b88FB23Fd9971d24A87e5244451A 一括購入および一括売却操作。売買オペレーションでは、流動性が大幅に増加し、価格が上昇します。

その後、フィッシングなどのチャネルを通じて宣伝され、多数のユーザーが購入するように誘導され、流動性が高まるにつれてトークンの価格は 2 倍になります。

偽のSEIと同様に、トークンの価格が一定の値に達すると、トークンの所有者が市場に参入して販売し、ラグプルを実行します。下図からもわかるように、参入時期と収穫時期、価格が異なります。

偽SEI、偽X、偽TIP、偽Blueトークンの変動チャートは以下の通りです。

ファンドのトレーサビリティと行動パターンから次のことを学ぶことができます。

ファンドのトレーサビリティ コンテンツでは、トークン ファクトリーの創設者とトークン作成者の資金が複数の EOA アカウントから来ています。異なるアカウント間の資金の流れもあり、その一部はフィッシングアドレスを通じて送金され、一部は以前のトークンラグプルアクションを通じて取得され、一部はトルネードキャッシュなどの通貨混合プラットフォームを通じて取得されました。資金移動に複数の方法を使用することで、複雑かつ入り組んだ金融ネットワークを構築することを目的としています。異なるアドレスでも複数のトークン ファクトリー コントラクトが作成され、大量のトークンが生成されます。

トークン Rugpull の動作を分析しているときに、アドレスが

0x6f9963448071b88FB23Fd9971d24A87e5244451A は資金源の 1 つです。トークン価格を操作する際にもバッチアプローチが使用されます。アドレス 0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3 は資金プロバイダーとしても機能し、対応する資金を複数のトークン所有者に提供します。 。

分析の結果、この一連の行為の背後には、明確な分業体制を持つ Web3 詐欺グループが存在し、主にホットスポット収集、通貨の自動発行、自動取引、虚偽のプロパガンダ、フィッシング攻撃を行うブラック産業チェーンを形成していると結論付けることができます。 、ラグプルの収穫とその他のリンク。BNBChain で発生しました。発行された偽の Rugpull トークンは、注目の業界イベントと密接に関連しており、非常に混乱を招き扇動的です。ユーザーは常に警戒し、理性を保ち、不必要な損失を避ける必要があります。

4. ランサムウェア

ランサムウェア攻撃の脅威は、2023 年も組織やビジネスを脅かし続けます。ランサムウェア攻撃はますます巧妙化しており、攻撃者はさまざまな手法を使用して組織のシステムやネットワークの脆弱性を悪用しています。急増するランサムウェア攻撃は、世界中の組織、個人、重要なインフラストラクチャに重大な脅威を与え続けています。攻撃者は、不正な利益を最大化するために、漏洩したソースコード、インテリジェントな攻撃スキーム、新興プログラミング言語を使用して、攻撃戦略を常に調整および改善しています。

LockBit、ALPHV/BlackCat、BlackBasta は、現在最も活発なランサムウェア恐喝グループです。

図: ランサムウェア グループの被害者数

現在、暗号通貨を利用して代金を回収するランサムウェアが増えており、ロックビットを例に挙げると、最近ロックビットによる攻撃を受けた企業には、今年6月末にTSMC、10月にボーイング、インダストリアル・アンド・コマーシャルの米国完全子会社が含まれる。 11月の中国銀行 企業などは主にビットコインを使って身代金を回収しており、ロックビットは身代金を受け取った後に仮想通貨を洗浄するが、ランサムウェア洗浄モデルを分析するためにロックビットを例に挙げてみましょう。

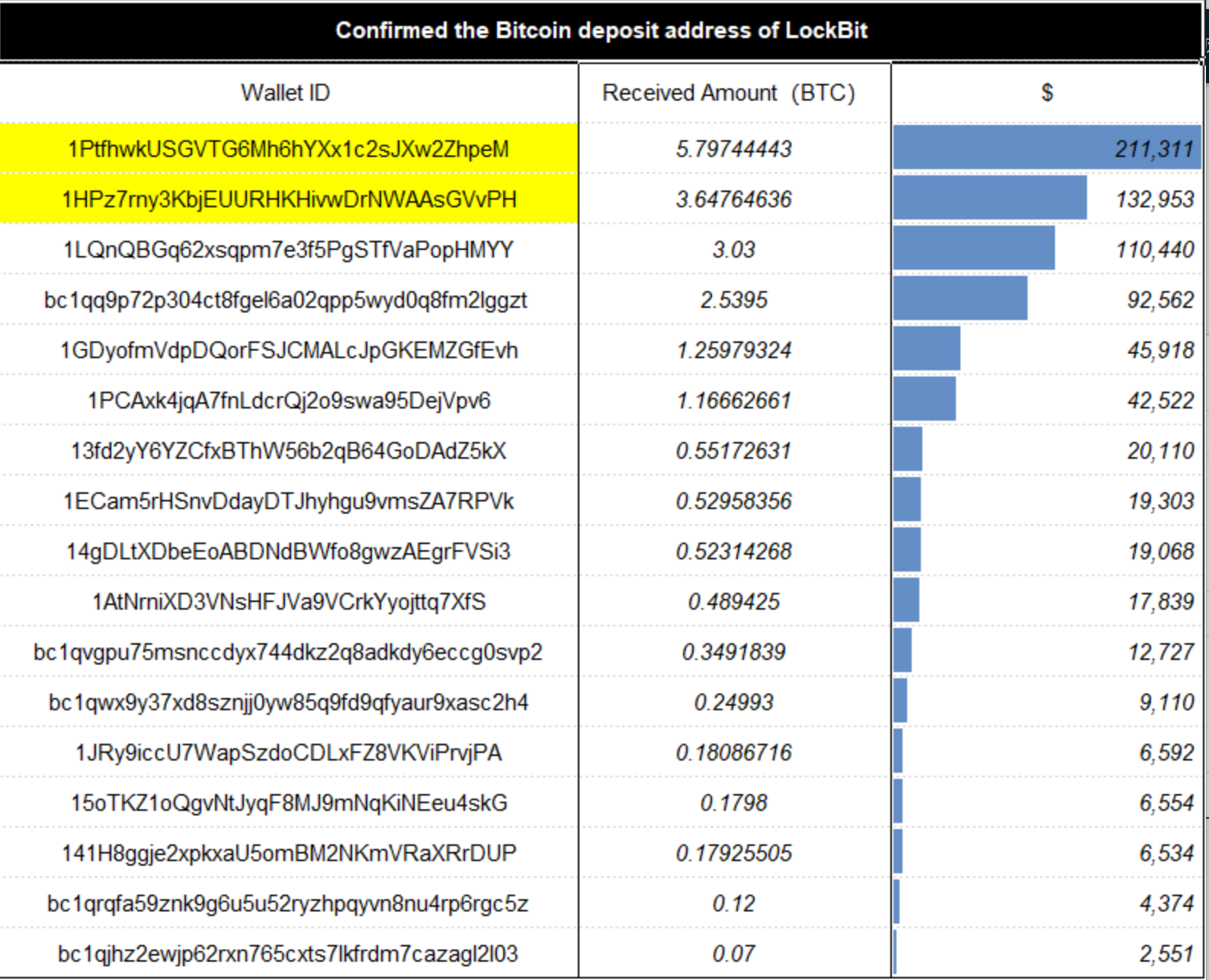

ChainAegis の分析によると、LockBit ランサムウェアは、主に異なる支払いアドレスを使用して身代金を収集するために BTC を使用します。いくつかのアドレスと支払い金額は次のように要約されます。1 つの身代金に対する BTC の金額は 0.07 ~ 5.8 の範囲であり、1 米ドルあたり約 2,551 米ドルです。 $211。価格は $311 からです。

図:LockBitの支払いアドレスと支払い金額の一部

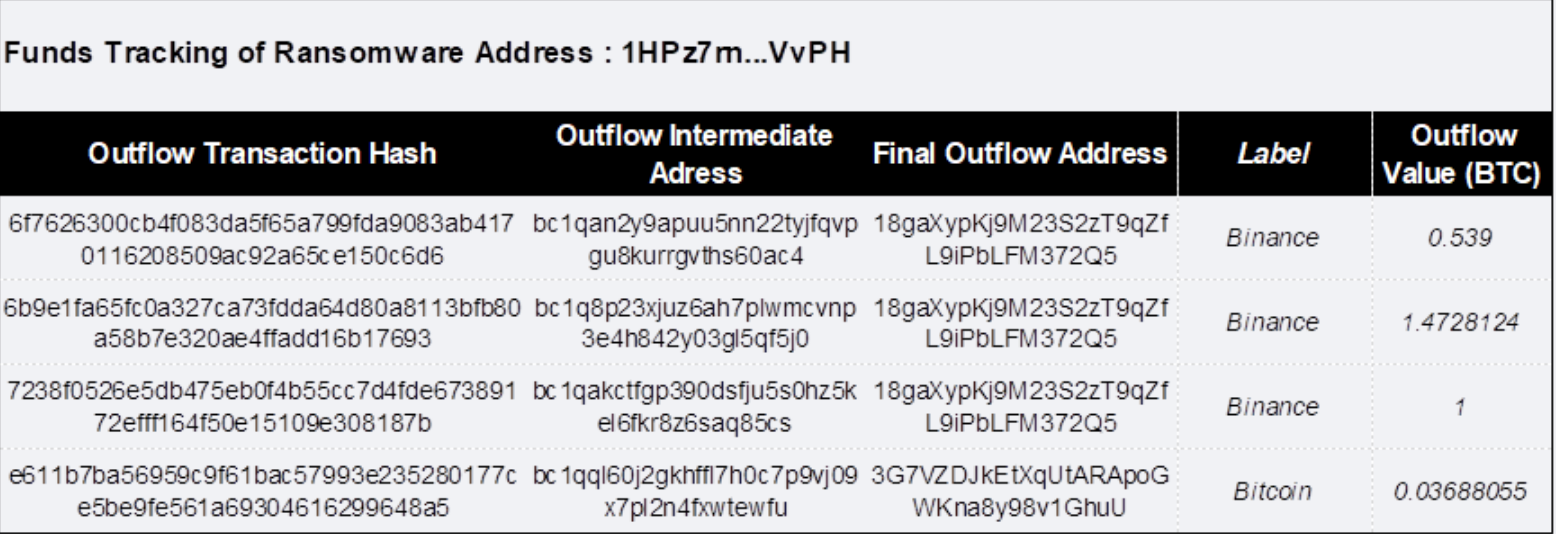

関与する金額が最も高い 2 つのアドレスを使用して、オンチェーン アドレス追跡とマネーロンダリング対策分析を実行します。

脅迫支払いアドレス 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM;

身代金支払いアドレス 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH。

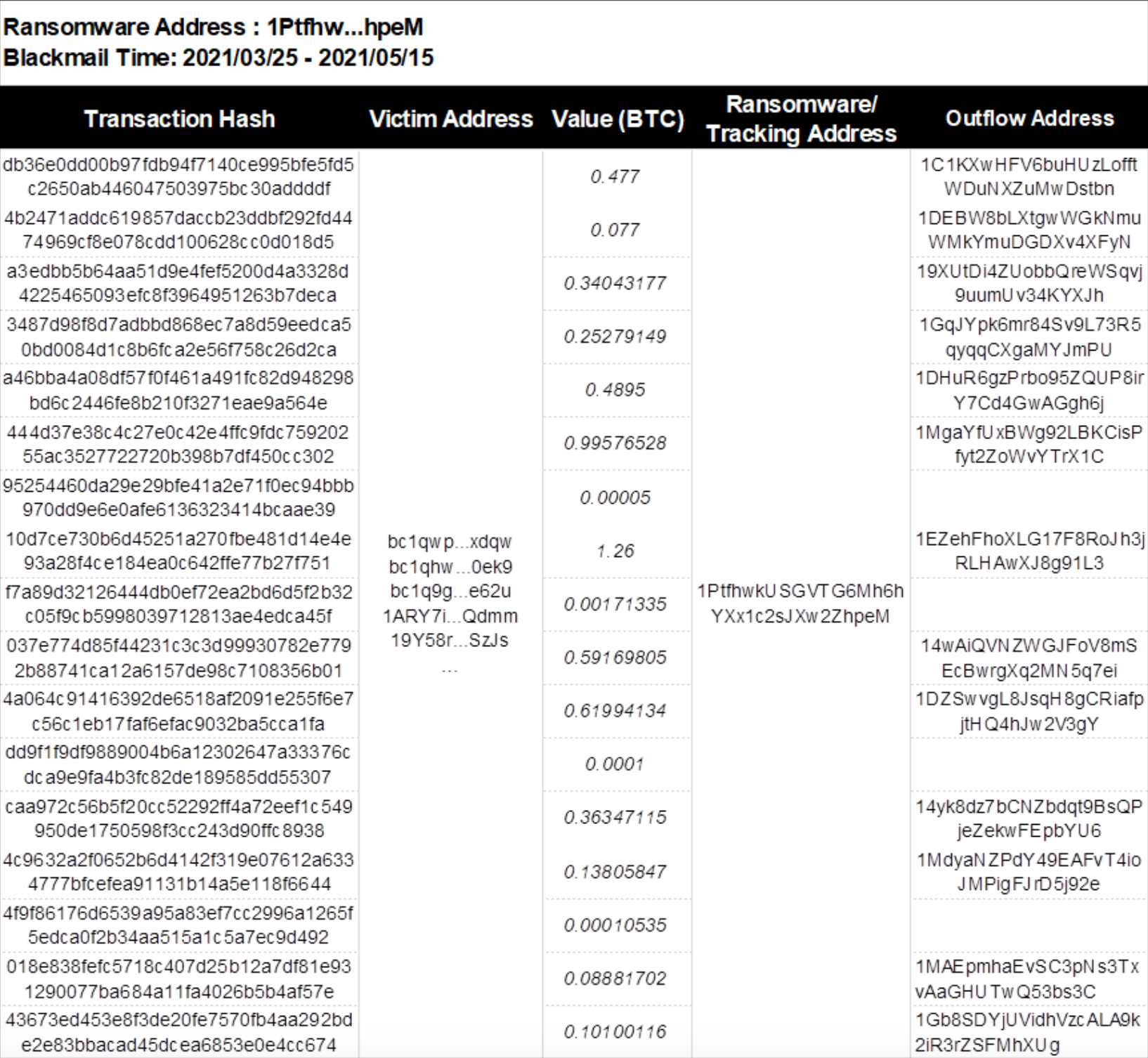

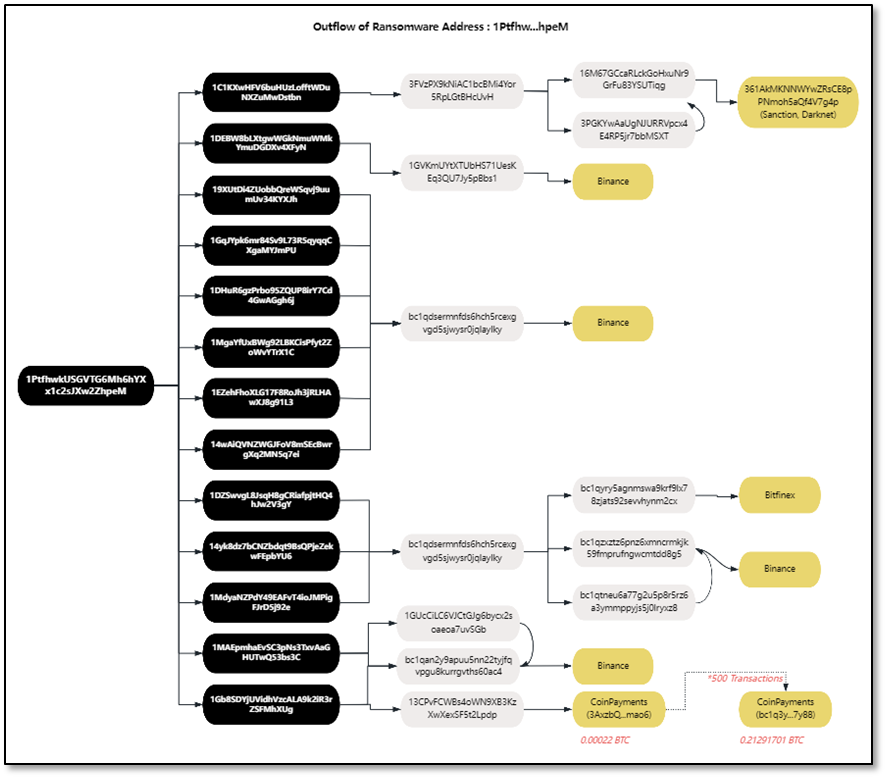

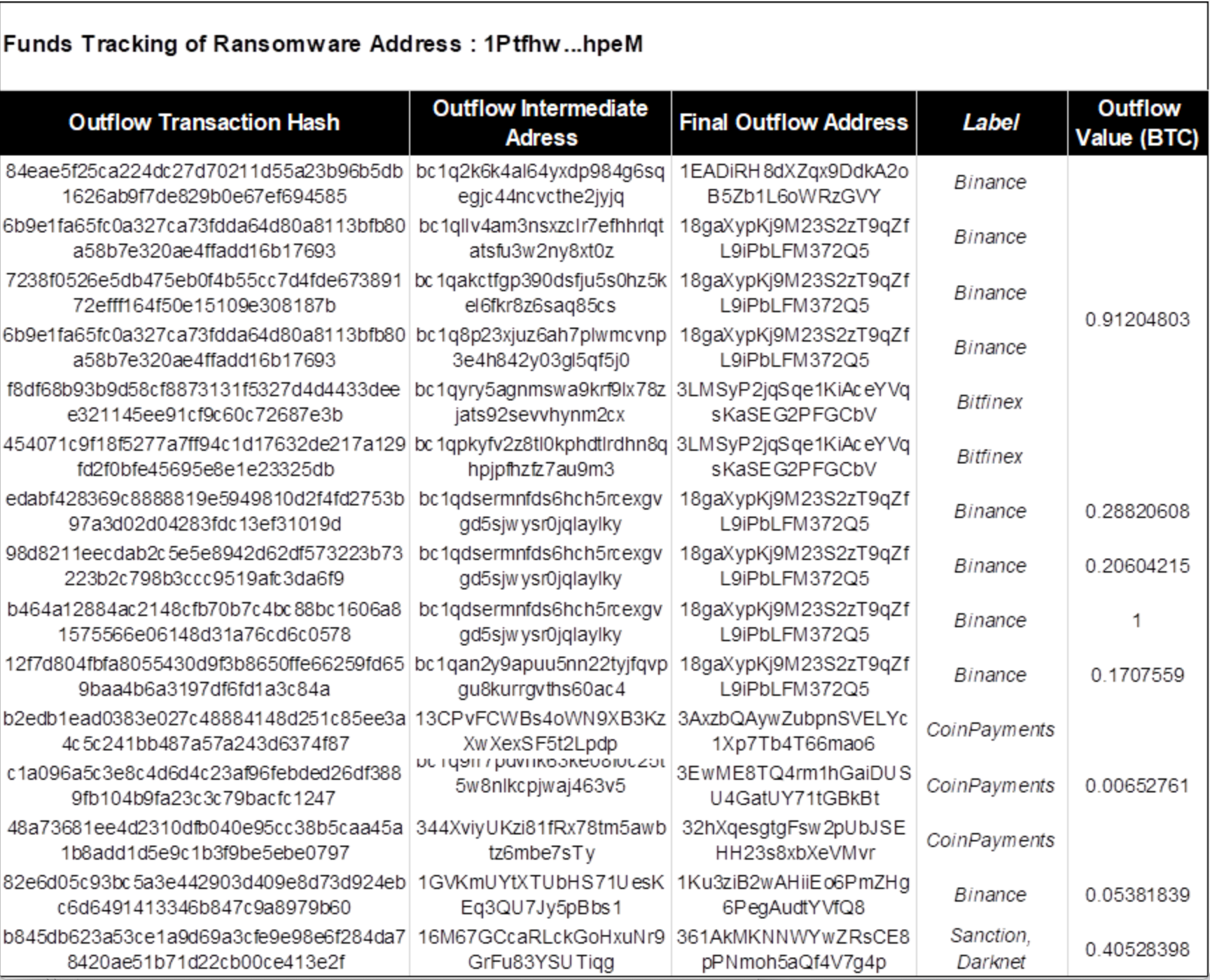

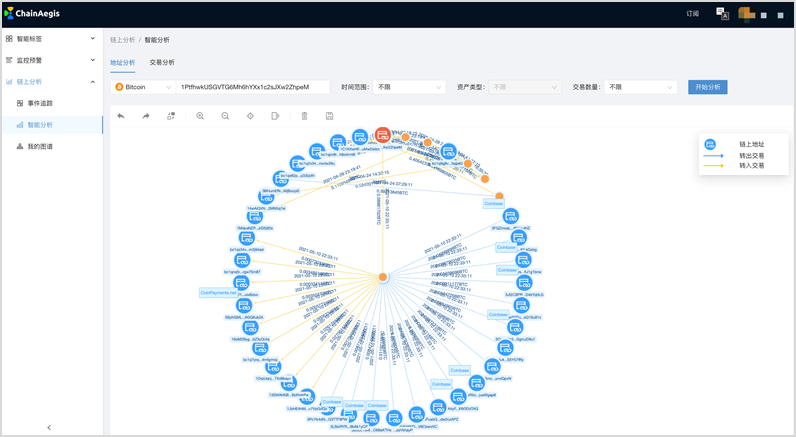

(1) 脅迫支払いアドレス 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

以下の図の分析によると、アドレス 1 (1Ptfhw) は、2021 年 3 月 25 日から 2021 年 5 月 15 日までに合計 17 件のオンチェーン トランザクションを受け取りました。資金を受け取った後、すぐに資産を 13 のコア中間アドレスに転送しました。これらの中間アドレスは、ファンドを通じて 6 つのレイヤー 2 中間アドレス、つまり 3FVzPX…cUvH、1GVKmU…Bbs1、bc1qdse…ylky、1GUcCi…vSGb、bc1qan…0ac4 および 13CPvF…Lpdp に転送されます。

中間アドレス 3FVzPX…cUvH は、オンチェーン分析により、最終的にダークネット アドレス 361 AkMKNNWYwZRsCE 8 pPNmoh 5 aQf 4 V 7 g 4 p に流れることが判明しました。

中間アドレス 13CPvF…Lpdp は、少量の 0.0002 2B TC を CoinPayments に転送しました。同様の取引が 500 件あり、合計 0.21 BTC が CoinPayments アドレス bc1q3y…7y88 に収集され、CoinPayments はマネーロンダリングに使用されました。

他の中間アドレスは最終的に、集中型取引所 Binance と Bitfinex に到達しました。

図: 住所 1 (1Ptfhw…hpeM) の資金源と資金流出の詳細

図: アドレス 1 (1Ptfhw…hpeM) の資金フロー追跡

図: アドレス 1 (1Ptfhw…hpeM) に含まれる中間アドレスと資金フローの詳細

図: アドレス 1 (1Ptfhw…hpeM) トランザクション マップ

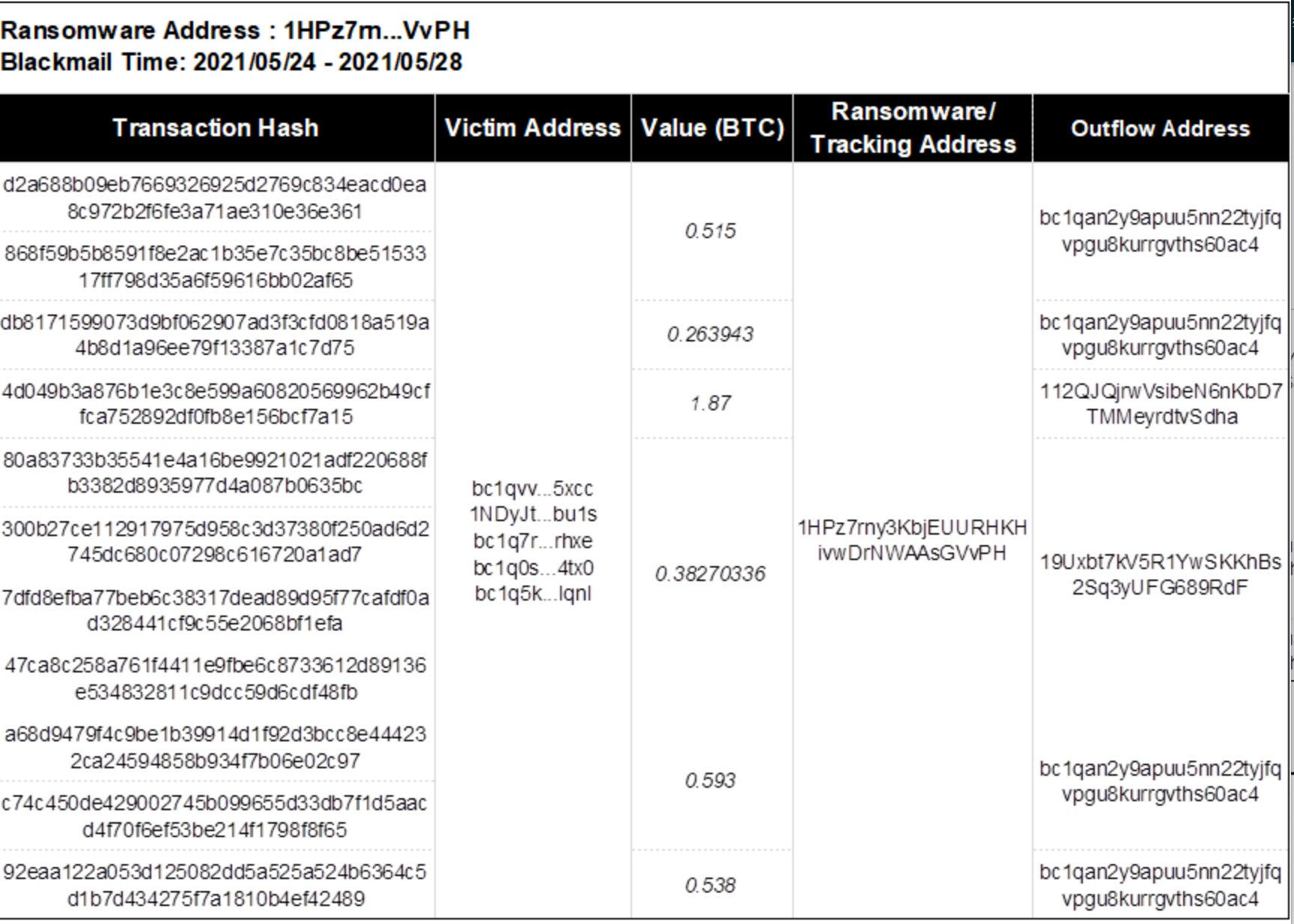

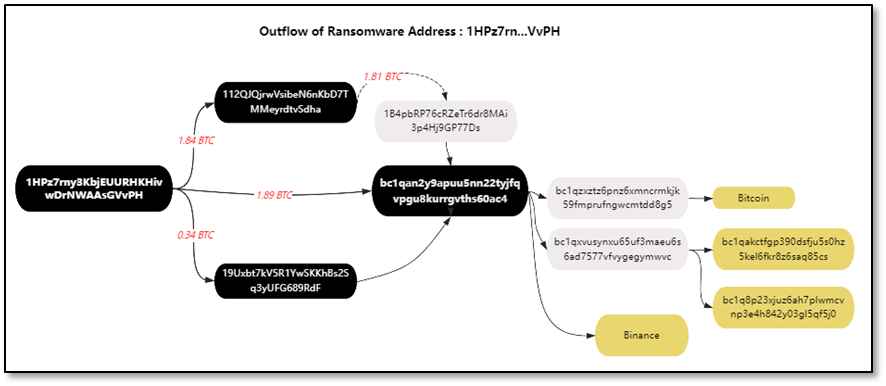

(2) 脅迫支払いアドレス 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

被害者は、2021年5月24日から2021年5月28日までの11回の取引で、ランサムウェア運営会社LockBitに4.16BTCを支払った。アドレス 2 (1HPz7rn...VvPH) はすぐに、恐喝資金の 1.89 BTC を中間アドレス 1: bc1qan...0ac4 に、1.84 BTC を中間アドレス 2: 112QJQj...Sdha に、そして 0.34 BTC を中間アドレス 3: に転送しました。 19Uxbt...9RdF。

最終中間アドレス 2: 112QJQj…Sdha と中間アドレス 3: 19 Uxbt… 9 RdF は両方とも中間アドレス 1: bc1qan…0ac4 に資金を移動します。その直後、中間アドレス 1bc1qan...0ac4 は資金の転送を続けました。資金の一部はバイナンス取引所に直接転送されました。資金の残りの部分は中間アドレスを介してレイヤーごとに転送され、最終的にバイナンス取引所に転送されました。 Binance およびその他のマネーロンダリング用プラットフォーム 具体的な取引の詳細とアドレス ラベルは次のとおりです。

図: アドレス 2 (1HPz7rn...VvPH) 資金源と資金流出の詳細

図: アドレス 2 (1HPz7rn...VvPH) 資金フローの追跡

図: アドレス 2 (1HPz7rn...VvPH) に含まれる中間アドレスと資金フローの詳細

LockBit は身代金を受け取った後, 暗号通貨洗浄を実行します. このマネーロンダリング モデルは従来のマネーロンダリング手法とは異なります. 通常はブロックチェーン上で発生し, 長いサイクル, 資金の分散, 高度な自動化, 高度な複雑さによって特徴付けられます.暗号通貨の監視と資金追跡を実行するには、一方ではオンチェーンおよびオフチェーンの分析と証拠収集機能を構築する必要があり、他方ではネットワークセキュリティでAPTレベルのセキュリティ攻撃と防御を開始する必要があります。レベルが高く、攻撃と防御を統合する能力を持っています。

5. マネーロンダリング

マネーロンダリングとは、違法な収入を合法化する行為であり、主に違法な収入やその収入源や性質をさまざまな手段で隠蔽・隠蔽し、形式的に合法化することを指します。その活動には、資本口座の提供、財産形態の変換の支援、資金の移転または海外送金の支援が含まれますが、これらに限定されません。暗号通貨、特にステーブルコインは、その送金コストの低さ、地理的非地理化、および特定の反検閲特性により、かなり早い段階からマネーロンダリング活動に悪用されてきましたが、これが暗号通貨に対する批判にもつながっています。

従来のマネーロンダリング活動では、多くの場合、仮想通貨 OTC 市場を利用して、法定通貨から仮想通貨、または仮想通貨から法定通貨に交換されます。マネーロンダリングのシナリオは異なり、その形態は多様ですが、いずれにしても、この種の行為の本質は次のとおりです。法執行機関による従来の金融機関の口座や暗号機関の口座などの金融関連の調査を阻止するため。

従来のマネーロンダリング活動とは異なり、新たな仮想通貨マネーロンダリング活動の対象となるのは仮想通貨そのものであり、ウォレット、クロスチェーンブリッジ、分散型取引プラットフォームなどを含む暗号化業界のインフラが違法に利用されます。

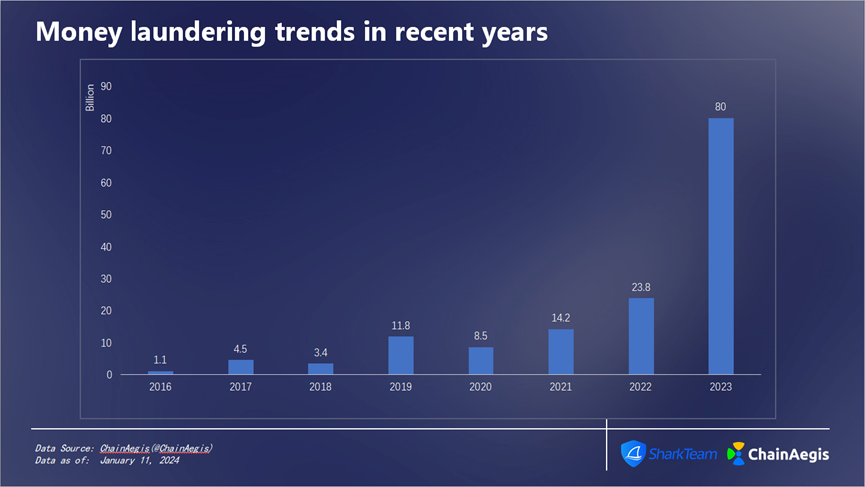

グラフ:近年のマネーロンダリング額

2016年から2023年にかけて、仮想通貨マネーロンダリングの総額はなんと1,477億ドルに達しました。マネーロンダリングの額は 2020 年以来年率 67% で増加しており、2022 年には 238 億米ドルに達し、2023 年には 800 億米ドルに達します。マネーロンダリングの額は驚異的であり、仮想通貨によるマネーロンダリング対策が行われています。操作は必須です。

ChainAegisプラットフォームの統計によると、オンチェーン通貨混合プラットフォームTornado Cashの資金量は2020年1月以来急速な増加を維持しています。現在、約362万ETHがこの資金プールに入金されており、総入金額は7.8米ドルです。 Tornado Cash はイーサリアム最大のマネーロンダリング センターになりました。しかし、2022 年 8 月に米国の法執行機関がトルネード キャッシュに対する制裁を発動したことにより、トルネード キャッシュの毎週の入出金件数は 2 倍に増加しましたが、トルネード キャッシュの分散型の性質により、その流出元から阻止することは不可能であり、資金はまだ流入し続けています。システムに入ってコインを混合します。

Lazarusグループ(北朝鮮のAPT組織)のマネーロンダリングモデルの分析

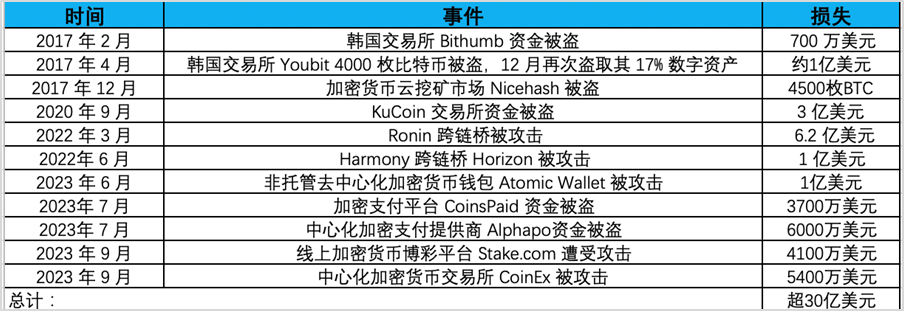

国家レベルの APT (Advanced Persistent Threat) 組織は、各国の背景に支えられたトップのハッカー グループであり、特定のターゲットに対する長期的かつ持続的なサイバー攻撃を専門としています。北朝鮮の APT 組織である Lazarus Group は非常に活発な APT グループです。その攻撃目的は主に資金を盗むことであり、世界の金融機関にとって最大の脅威となっています。近年、彼らは多くの攻撃と資金窃盗事件を引き起こしています。暗号通貨分野。

明確にカウントされている、暗号化分野における Lazarus 攻撃によるセキュリティ インシデントおよび損失は次のとおりです。

Lazarus によるサイバー攻撃で 30 億ドル以上の資金が盗まれたが、Lazarus ハッカー組織は北朝鮮の戦略的利益に支援されており、北朝鮮の核爆弾や弾道ミサイル計画に資金を提供していると報じられている。この目的のために、米国はLazarusハッカーグループに対して500万ドルの報奨金と制裁を発表した。米国財務省はまた、関連する住所をOFACの特別指定国民(SDN)リストに追加し、国家支援団体が制裁としてこれらの資金を現金化できないようにするため、米国の個人、団体および関連住所の取引を禁止している。イーサリアム開発者のヴァージル・グリフィス氏は、北朝鮮による制裁回避のための仮想通貨利用を幇助した罪で懲役5年3か月の判決を受け、2023年にはOFACもラザラス・グループ関係者3名を制裁対象とし、そのうち2名はチェン・フンマン氏とウー・フイフイ氏であった。は Lazarus の仮想通貨取引を促進した店頭 (OTC) トレーダーであり、第三者の Sim Hyon Sop はその他の経済的サポートを提供しました。

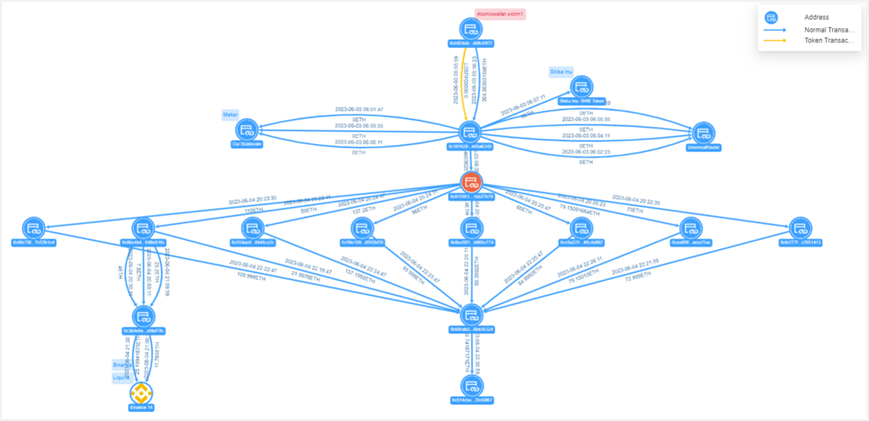

それにもかかわらず、Lazarus は 10 億ドルを超える資産の移転と洗浄を完了しており、彼らのマネーロンダリングのパターンは以下で分析されています。アトミック ウォレット事件を例に挙げると、ハッカーが設定した技術的干渉要因 (多数の偽のトークン転送トランザクション + 複数アドレスの分割) を除去した後、ハッカーの資金移動モデルを取得できます。

図: Atomic Wallet Victim 1 の資金移動ビュー

被害者 1 のアドレス 0xb02d...c6072 は、ハッカーのアドレス 0x3916...6340 に 304.36 ETH を転送し、中間アドレス 0x0159...7b70 を 8 回分割した後、アドレス 0x69ca...5324 に収集されました。その後、集められた資金はアドレス 0x514c...58f67 に転送され、アドレス ETH 残高は 692.74 ETH (127 万ドル相当) となり、資金は現在も保持されています。

図: Atomic Wallet Victim 2 資金移動ビュー

被害者 2 のアドレス 0x0b45...d662 は、ハッカーのアドレス 0xf0f7...79b3 に 126 万 6,000 USDT を転送しました。ハッカーはそれを 3 つのトランザクションに分割し、そのうち 2 つは Uniswap に転送され、合計 126 万 6,000 USDT が転送されました。アドレス 0x49ce へ..80fb が送金を行い、送金額は 672.71 ETH でした。被害者 2 は、ハッカーのアドレス 0x0d5a...08c2 に 22,000 USDT を送金し、ハッカーは中間アドレス 0xec13...02d6 などを介してアカウントを複数回分割し、直接的または間接的にアドレス 0x3c2e...94a8 に資金を集めました。

このマネー ロンダリング モデルは、以前の Ronin Network および Harmony 攻撃のマネー ロンダリング モデルと非常に一致しており、どちらにも次の 3 つのステップが含まれています。

(1) 盗まれた資金の選別と交換:攻撃を開始した後、盗まれた元のトークンを選別し、dex などの方法で複数のトークンを ETH に交換します。これは資金凍結を回避する一般的な方法です。

(2) 盗まれた資金の回収: 組織化された ETH をいくつかの使い捨てウォレット アドレスに回収します。 Ronin 事件ではそのようなアドレスが合計 9 つ、Harmony 事件では 14 つ、Atomic Wallet 事件では 30 近くのアドレスがハッカーによって使用されました。

(3) 盗まれた資金の転送: 回収アドレスを使用して、Tornado.Cash を通じて資金を洗浄します。これで資金移動プロセス全体が完了します。

マネーロンダリングの手順が同じであることに加えて、マネーロンダリングの詳細にも高度な一貫性があります。

(1) 攻撃者は非常に忍耐強く、マネーロンダリング活動を実行するのに最長 1 週間かかりましたが、全員が事件の数日後にその後のマネーロンダリング活動を開始しました。

(2) マネーロンダリングのプロセスには自動取引が使用されており、資金回収行為のほとんどは、多数の取引、短い時間間隔、および統一されたパターンを伴います。

分析を通じて、Lazarus のマネーロンダリング モデルは通常次のとおりであると考えられます。

(1) 複数の口座で口座を分け、少額複数回に分けて資産を移管すると追跡が難しくなります。

(2) 大量の偽造通貨取引が作成され始め、追跡がより困難になります。 Atomic Wallet 事件を例にとると、27 個の中間アドレスのうち 23 個が偽造通貨転送アドレスでした。Stake.com 事件の最近の分析でも同様のテクノロジーが使用されていたことが判明しましたが、これは以前の Ronin Network では当てはまらず、ハーモニー事件: 干渉技術は、Lazarus のマネーロンダリング技術も向上していることを示しています。

(3) より多くのオンチェーン手法 (Tonado Cash など) が通貨混合に使用されるようになりました 初期の事件では、Lazarus はスタートアップ資金の入手やその後の OTC の実行に集中型取引所をよく使用していましたが、最近では集中型取引所はますます使用されなくなりました。したがって、最近のいくつかの制裁に関連している可能性がある集中型取引所の使用を避けようとしているとさえ考えられます。

6. 制裁と監督

米国財務省外国資産管理局(OFAC)などの機関や他の国の同様の機関は、国家安全保障や外交政策に脅威をもたらすとみなされる国、政権、個人、団体を標的として制裁を課しています。制裁の執行は伝統的に主流の金融機関の協力に依存してきましたが、一部の悪役はこうした第三者仲介業者を回避するために仮想通貨に目を向けており、政策立案者や制裁機関に新たな課題をもたらしています。しかし、暗号通貨の本質的な透明性と、準拠した暗号通貨サービス、特に暗号通貨と法定通貨の間のリンクとして機能する多くの集中型取引所の意欲により、暗号通貨の世界では制裁を課すことが可能であることが証明されています。

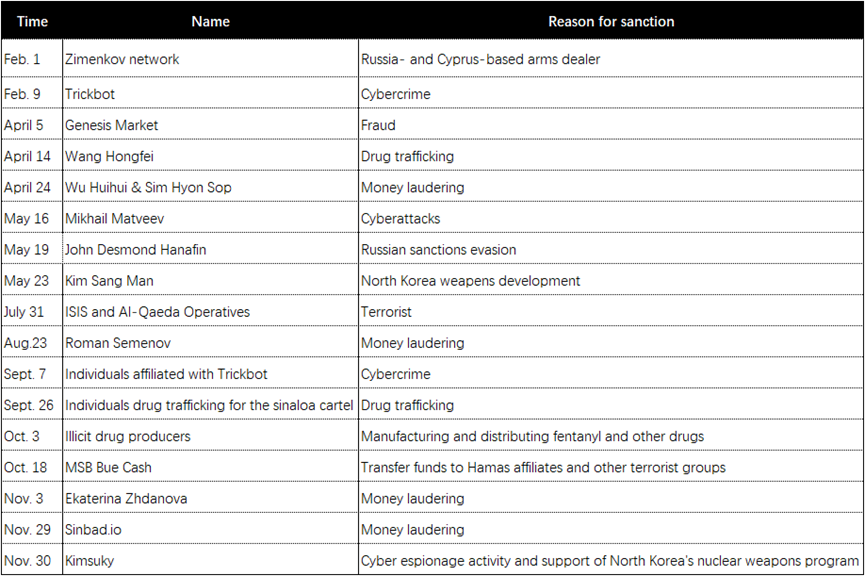

以下は、2023 年に米国で制裁の対象となる仮想通貨に関係のある個人または団体の一部と、OFAC 制裁の理由を示しています。

世界最大のステーブルコインを運営するテザーは、2023年12月9日、米国外国資産管理局(OFAC)の制裁対象者リストに載っている制裁対象者のウォレット内のトークンを「凍結」すると発表した。テザーは発表の中で、この動きを「テザートークンの潜在的な悪用を積極的に防止し、セキュリティ対策を強化する」ための自主的な措置であるとみなした。

これは、仮想通貨犯罪の捜査と制裁が実質的な段階に入ったことを示しており、中核企業と法執行機関が協力することで、仮想通貨犯罪を監督・処罰するための効果的な制裁を形成できる可能性がある。

2023 年の Web3 監督に関しては、香港も大きな進歩を遂げており、Web3 と暗号化市場の「準拠した開発」を求める声を上げています。シンガポール金融管理局が 2022 年に個人顧客による暗号通貨取引のレバレッジやクレジットの使用を制限し始め、香港特別行政区政府が「香港における仮想資産の開発に関する政策宣言」を発表すると、一部の Web3 タレントや企業は新たなる約束の地へ向かう。

2023年6月1日、香港は宣言を履行し「仮想資産取引プラットフォーム事業者に適用されるガイドライン」を発行、仮想資産取引プラットフォームライセンス制度が正式に施行され、カテゴリー1(有価証券取引)とカテゴリー7(有価証券取引)が適用されました。自動売買サービスの提供)ライセンスを発行しております。

現在、OKX、BGE、HKbitEX、HKVAX、VDX、Meex、PantherTrade、VAEX、Accumulus、DFX Labs およびその他の機関が仮想資産取引プラットフォーム ライセンス (VASP) を積極的に申請しています。

行政長官の李嘉秋氏、財務長官のポール・チャン氏らは、香港政府を代表して、香港でのWeb3の導入を支援し、その構築のために世界中から暗号化企業や人材を誘致するよう頻繁に発言してきた。政策支援の面では、香港は仮想資産サービスプロバイダーに対するライセンス制度を導入し、個人投資家が仮想通貨を取引できるようにしたほか、数千万ドル規模のWeb3ハブ生態基金を立ち上げ、700香港ドル以上の投資を計画している。デジタル経済の発展を加速し、仮想資産産業の発展を促進するために、Web3.0開発タスクフォースも設立されました。

しかし、急速な進歩を遂げる一方で、その勢いに乗じて危険な出来事も起きています。無認可仮想通貨取引所JPEXによる10億香港ドル以上の事件、HOUNAX詐欺事件による1億元以上の事件、HongKongDAOやBitCupedによる仮想資産詐欺の疑い…これらの悪質な事件が注目を集めています。香港証券監督管理委員会と警察から大きな注目を集めています。香港証券先物委員会は、警察と仮想資産事件のリスク評価基準を策定し、毎週情報交換を行うと発表した。

近い将来、より完全な監視と安全保障システムが香港を助けることになると私は信じています。香港は東西間の重要な金融ハブとして、Web3 に手を広げています。

About us

SharkTeam のビジョンは、Web3 の世界を保護することです。このチームは、ブロックチェーンとスマート コントラクトの基礎理論に精通した、世界中から集まった経験豊富なセキュリティ専門家と上級研究者で構成されています。オンチェーンのビッグデータ分析、オンチェーンのリスク警告、スマートコントラクトの監査、暗号化された資産の回復などのサービスを提供し、オンチェーンのインテリジェントなリスク識別プラットフォームChainAegisを作成しました。このプラットフォームは、無制限のレベルの深度グラフ分析をサポートしています。 Web3 世界の課題である Advanced Persistent Threat (APT) に効果的に対抗できます。 Polkadot、Moonbeam、Polygon、Sui、OKX、imToken、ChainIDE など、Web3 エコシステムのさまざまな分野の主要企業と長期的な協力関係を確立しています。

公式ウェブサイト:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg