I. 概要

2024 年の第 1 四半期には、ハッキング攻撃、ラグプル詐欺、フィッシング攻撃などの悪意のある行為により、総額 4 億 6,200 万米ドルの損失が発生し、2023 年の第 1 四半期(約 383 米ドル)と比べて前年比約 20.63% 増加しました。百万)。このレポートは、2024 年第 1 四半期における世界の Web3 業界のセキュリティ状況、主要なイベント、セキュリティ傾向を整理および分析し、読者に有益な情報と新しいアイデアを提供し、Web3 の安全かつ健全な発展に貢献することを目的としています。

2. セキュリティインシデントの分析

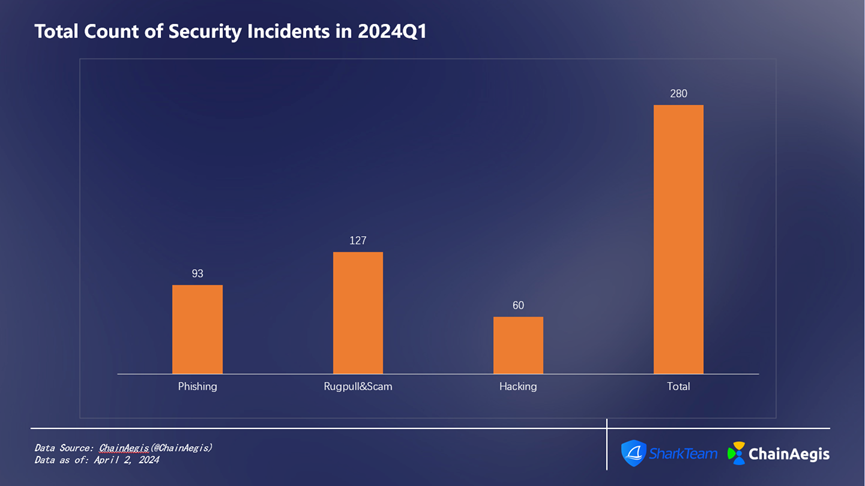

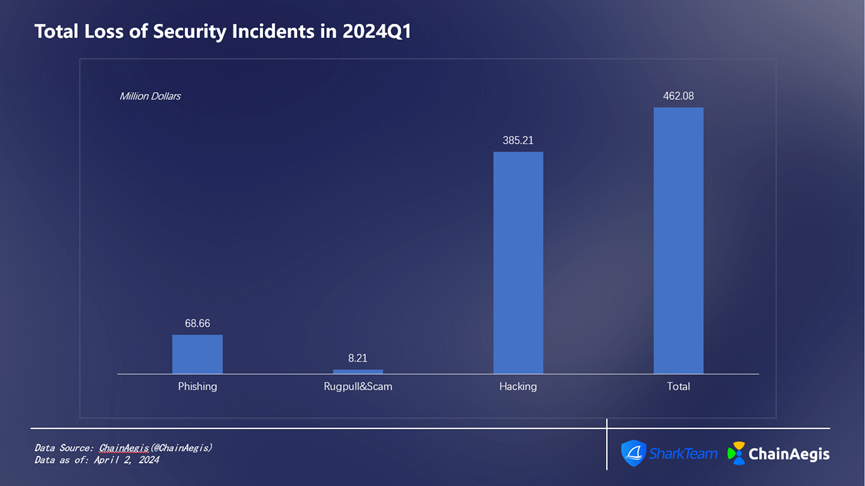

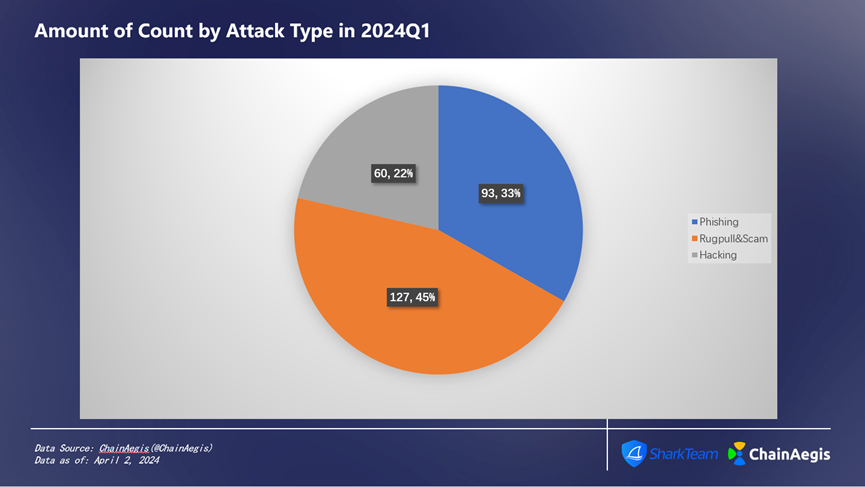

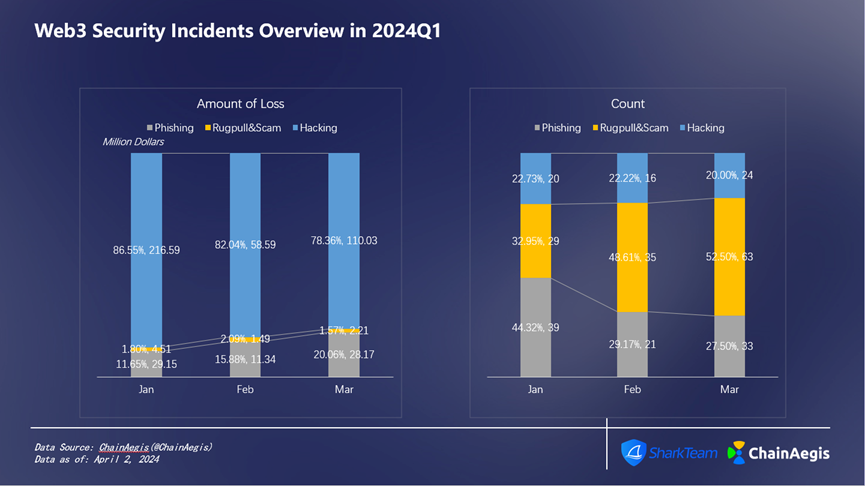

SharkTeam のオンチェーン セキュリティ分析プラットフォーム ChainAegis のデータによると、2024 年の第 1 四半期に Web3 分野で合計 280 件のセキュリティ インシデントが発生し (図 1)、累積損失は 4 億 6,200 万ドルを超えました (図 2)。前年同期と比較して、セキュリティ事象の発生頻度は約32.70%増加し、損失額は約20.63%増加しました。

Figure 1 :Total Count of Security Incidents in 2024 Q1

Figure 2 :Total Loss of Security Incidents in 2024 Q1

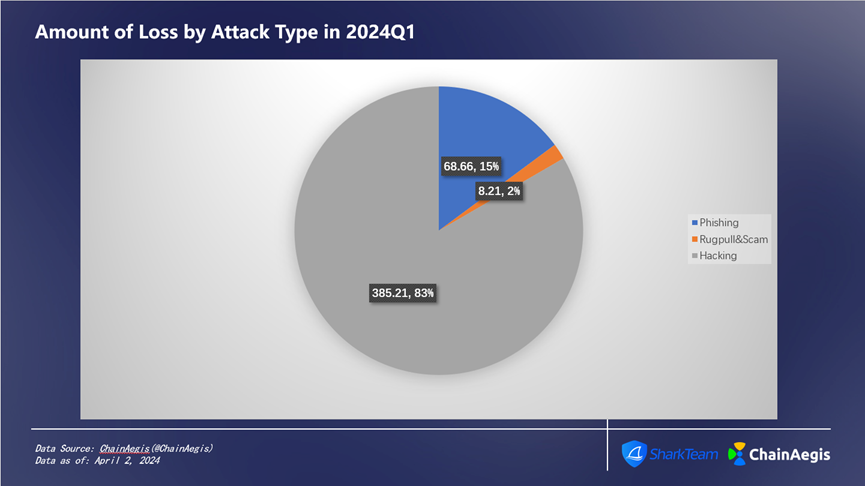

2024 年の第 1 四半期に発生したハッカー攻撃は合計 60 件で、2023 年の第 1 四半期と比較して 140% 増加し、損失額は 83% を占める 3 億 8,500 万米ドルに達しました (図 3)。 2023年第1四半期(3億6,200万人)と比較して6.35%。

ラグプル事件は合計127件発生し、2023年第1四半期(30件)と比較して323.33%増加したが、損失額は59.44%減少し、総額821万ドルとなり、第1四半期損失額全体の2%を占めた。

第1四半期に発生したフィッシング攻撃は合計93件と前年同期比増加し、損失額は約6,866万米ドルに達し、約15%を占めた。

Figure 3 :Amount of Loss by Attack Type in 2024 Q1

Figure 4 :Amount of Count by Attack Type in 2024 Q1

第 1 四半期を月ごとに見ると (図 5 を参照)、1 月の損失が最も深刻で、2 億 5,000 万米ドルを超え、2 月 (7,142 万米ドル) や 3 月 (1 億 4,000 万米ドル) を大きく上回りました。このうち、1月に発生したセキュリティインシデントは88件で、2月の72件よりも若干増加し、3月の120件よりも若干減少しました。1月のセキュリティインシデント1件当たりの損失額が最も高かったことがわかります。 1月に最も被害が大きかった攻撃方法はハッキングで、合計20件のハッキング攻撃により2億1700万ドルの損失が発生した。同時に、1 月はフィッシング攻撃の発生率も高く、合計 39 件のフィッシング攻撃がありましたが、損失は比較的最小限で、合計 2,915 万ドルでした。 2月のセキュリティインシデントの全体的な発生頻度と損失額は、1月と3月に比べて低い水準でした。

Figure 5 :Web3 Security Incidents Overview in 2024 Q1

2.1 ハッカー攻撃

第1四半期には60件のハッキング攻撃があり、損失総額は3億8,500万ドルに達した。このうち、最も深刻な損失は1月の2億1700万ドルだった。 1月に計2件の大型キャピタルロスが発生したことが主な要因。

(1) 2024 年 1 月 1 日、クロスチェーン ブリッジ プロジェクト Orbit Chain がサイバー攻撃を受け、約 8,150 万米ドル相当の暗号通貨が盗難されました。このインシデントには 5 つの個別のトランザクションが含まれており、それぞれが異なるウォレット アドレスに向けられていました。不正な資金の流れには、ステーブルコイン5000万ドル(USDT3000万ドル、DAI1000万ドル、USDC1000万ドルを含む)、約1000万ドル相当の231wBTC、約2150万ドル相当の9500イーサリアムが含まれていた。

(2)2024年1月31日、リップル共同創設者クリス・ラーセン氏の財布4つが攻撃され、総額2億3,700万XRP(約1億1,250万米ドル相当)が盗まれた。 ChainAegis のオンチェーン分析により、盗まれた資金が MEXC、Gate、Binance、Kraken、OKX、HTX、HitBTC などを通じて送金されたことが示されています。これは、これまでのところ2024年最大の暗号通貨盗難であり、これまでの暗号通貨の世界で20番目に大きい暗号通貨盗難であり、事件後の24時間でXRPの価格は約4.4%下落した。

2.2 Rug Pull & Scams

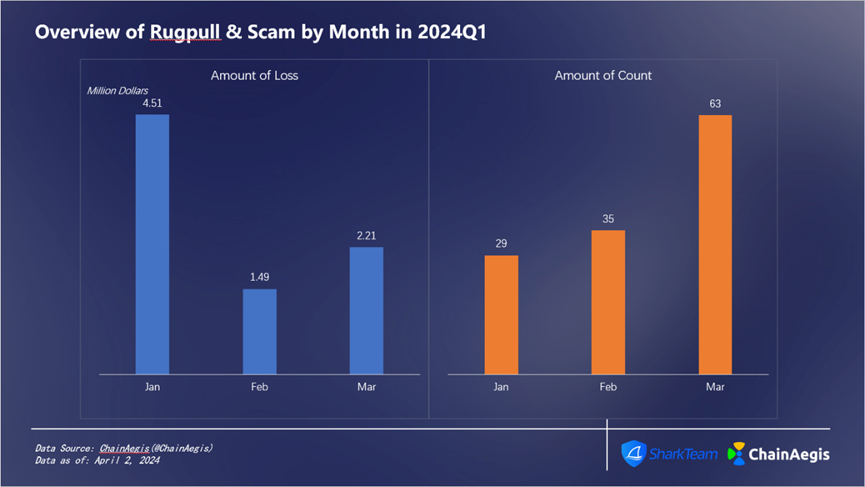

以下の図 (図 6) に示すように、ラグプルおよび詐欺事件は 1 月に 29 件発生し、その後月ごとに増加し、3 月には約 63 件の損失が発生し、2 月の損失は約 451 万米ドルでした。約149万米ドル。 ChainAegis の分析によると、イベントは主流チェーンのイーサリアムと BNB チェーンに集中しており、BNB チェーン プロジェクトにおけるラグ プル イベントの頻度はイーサリアムよりもはるかに高いです。

さらに、2 月 25 日、Blast エコシステムの GameFi プロジェクト RiskOnBlast で Rugpull が発生しました。 ChainAegis の分析によると、RiskOnBlast のアドレス 0x 1 EeB 963133 f 657 Ed 3228 d 04 b 8 CD 9 a 13280 EFC 558 は 22 日から 24 日の間に合計 420 ETH、約 125 万米ドル相当を調達しましたが、後に DAI と交換されました。 ChangeNOW、MEXC、Bybitなどの取引所の入金アドレスに転送して現金化します。

Figure 6 :Overview of Rugpull & Scam by Month in 2024 Q1

2.3 フィッシング攻撃

以下の図 (図 7) に示すように、フィッシング攻撃は 1 月に最も頻繁に発生し、合計 39 件で約 2,915 万米ドルの損失が発生しました。2 月は最も頻度が低く、21 件の攻撃で約 1,134 万米ドルの損失が発生しました。 。 SharkTeam は、強気市場では市場が活発であり、エアドロップの機会がたくさんあることを皆さんに伝えていますが、Angel Drainer や Pink Drainer などの活発なフィッシング グループによる攻撃を避けるために、より警戒する必要があります。転送および認証する場合は慎重に行ってください。

Figure 7 :Overview of Phishing by Month in 2024 Q1

3. 典型的なケースの分析

3.1 契約精度計算の脆弱性

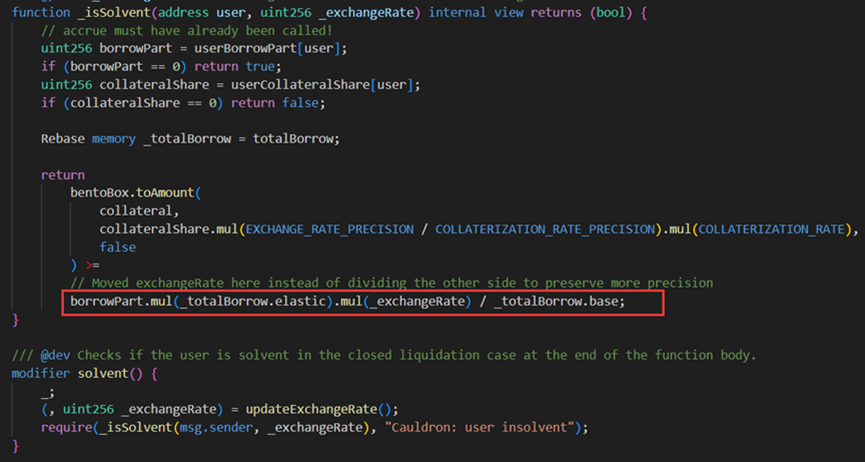

2024 年 1 月 30 日、MIM_SPELL はフラッシュ ローン攻撃を受け、高精度計算の脆弱性により 650 万ドルを失いました。攻撃の理由は、ローン変数を計算する際のプロジェクトのスマートコントラクトの精度に抜け穴があり、主要な変数の弾性値と基本値が操作されてバランスが崩れ、その結果、担保とローンの金額を計算する際に問題が発生したためでした。そして最終的にはMIMトークンの過剰貸し出し。

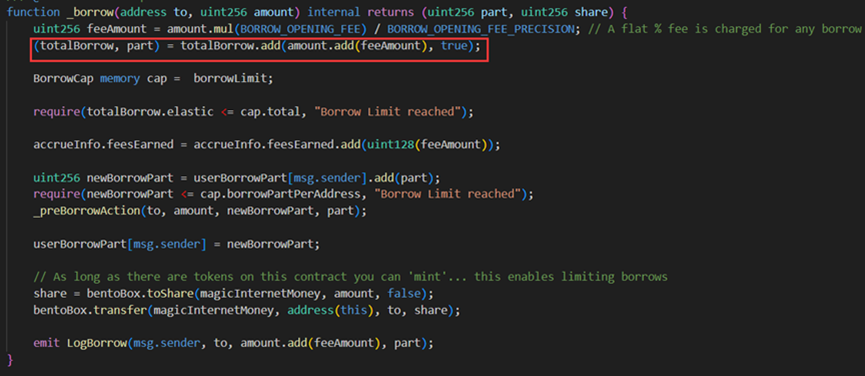

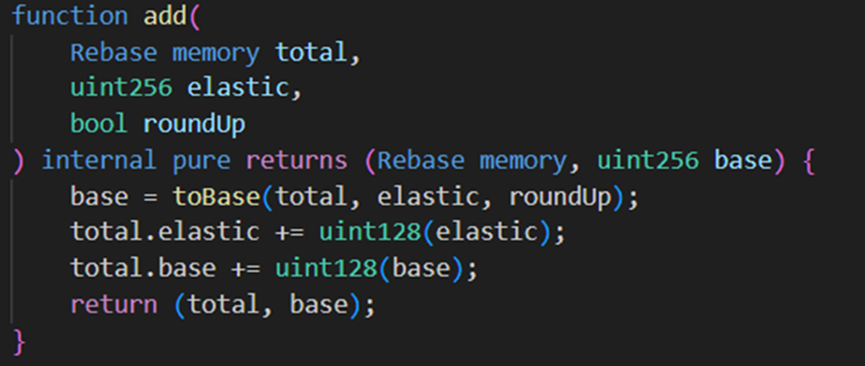

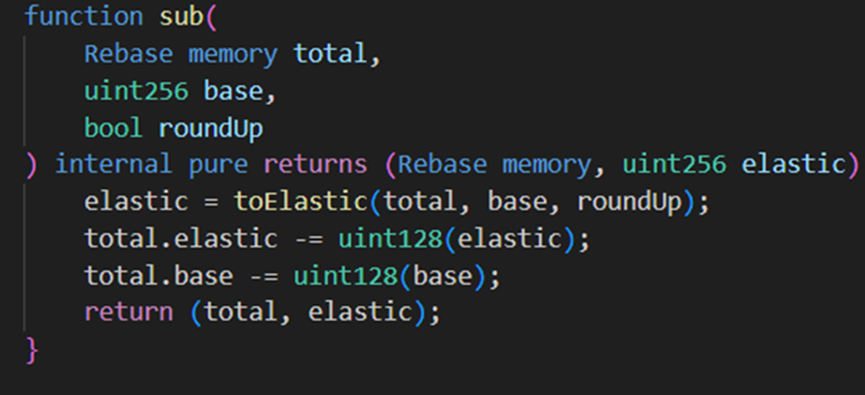

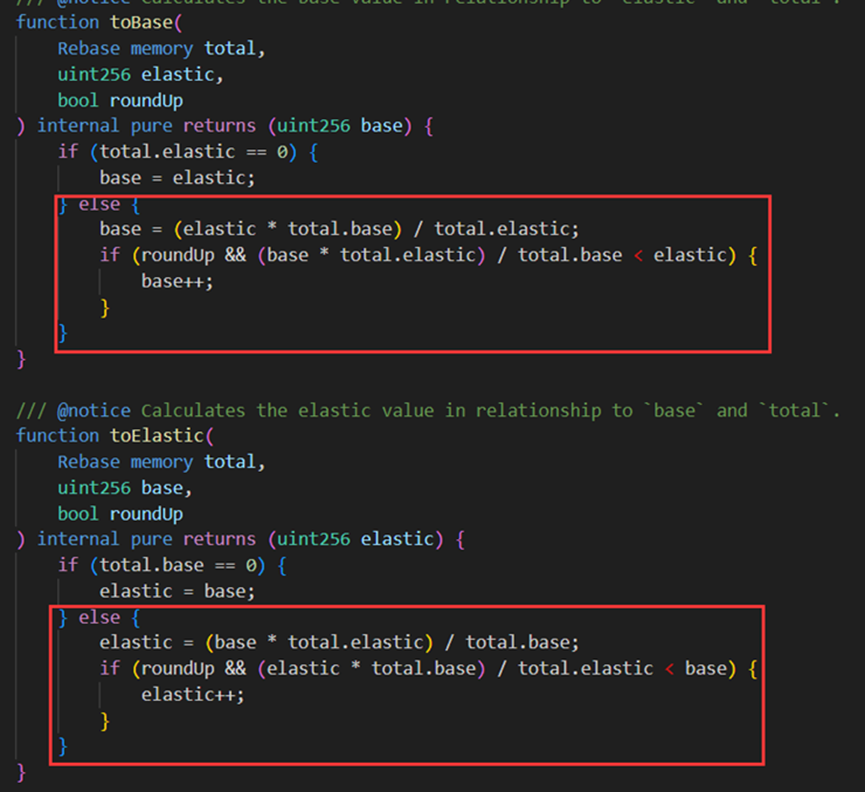

攻撃されたコントラクト (0x 7259 e 1520) の借入関数と返済関数は両方とも、弾性変数と基本変数を計算するときに切り上げを使用します。

攻撃者 (0x 87 F 58580) は、まず他のユーザーのローンを返済することで、弾性変数と基本変数をそれぞれ 0 と 97 に設定します。

以降、borrow 関数と repay 関数が連続して呼び出され、パラメーターの量は 1 になります。 初めてborrow 関数が呼び出されたときは、elastic= 0 なので、上記の if ロジックが実行され、add 関数に返されます。これにより、elastic = 1、base = 98 となります。

次に、攻撃者 (0x 87 F 58580) は、borrow 関数を呼び出し、1 を渡します。 elastic= 1 であるため、else ロジックが実行され、計算された戻り値は 98 になります。 このようにして、add 関数に戻ると、elastic = 2、基本変数を 196 にします。

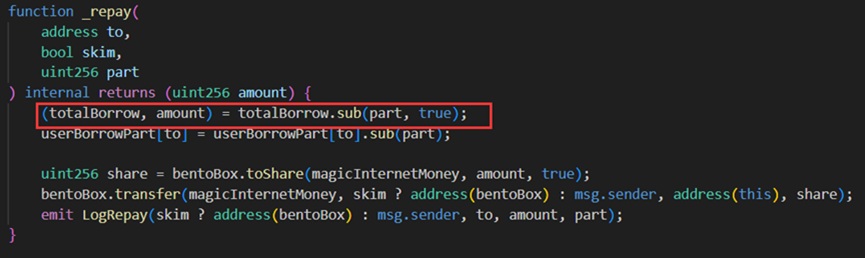

しかし、この時点で、攻撃者 (0x 87 F 58580) は repay 関数を呼び出し、1 を渡します。 elastic=2 であるため、else ロジックが実行されます。計算された elastic 変数は元々 1* 2/98 = 0 でしたが、これは次の理由によるものです。以下の上向きフェッチ この完全なステップの結果、計算された戻り値は 1 になります。そのため、サブ関数に戻ると、エラスティック変数は 1 に戻り、ベース変数は 195 になります。

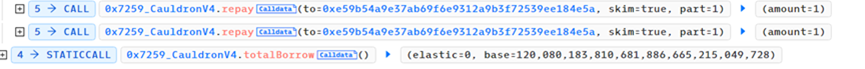

借入-返済ループの後、elastic 変数は変化せず、base 変数はほぼ 2 倍になることがわかります。この脆弱性を利用して、ハッカーは借入-返済関数ループを頻繁に実行し、最後に再度 repay を呼び出し、最終的に elastic= 0 にすることがわかります。ベース = 120080183810681886665215049728。

エラスティック変数とベース変数の比率が著しく不均衡な場合、攻撃者 (0x 87 F 58580) は、攻撃を完了するために非常に少量の担保を追加した後、大量の MIM トークンを貸与する可能性があります。

3.2 DeGame フィッシング攻撃と Pink Drainer 詐欺グループ

2024 年 3 月、Web3 ユーザーが DeGame の公式アカウントが投稿したフィッシング リンクを知らずにクリックし、損失を被りました。

その後、ユーザーは、DeGame がその過程で窃盗を行っていると誤解したため、Twitter で事件を公開しました。KOL のグループ、メディア、および相当数のユーザーが、それを知らずに事件を拡散し続け、DeGame のブランドイメージに影響を与えました。プラットフォームの評判は大きな影響を与えました。

事件後、DeGame は被害者のユーザーが資産を回復できるよう支援するための緊急計画を開始しました。DeGame フィッシング攻撃の経緯は大まかに次のとおりです。

(1) 3月14日午前4時から午前9時30分まで、DeGame公式あるユーザーは、エアドロップリンクをクリックした後に約 57 PufETH を失ったと報告しました。

(2) DeGame 公式 Twitter 運営者は午前 9 時 30 分過ぎにプラットフォーム上のフィッシングリンクを発見し、削除しました。同時に、DeGame は公式ソーシャル メディアとコミュニティを通じてすべてのユーザーにニュースを同期し、リマインド通知を発行しました。

(3) 被害者ユーザーは、DeGame の公式 Twitter アカウントが異常な時間帯に投稿したフィッシング Web サイトのリンクと説明文を閲覧し、そのリンクが実際に DeGame 公式と他のプロジェクト関係者と連携して作成されたものであると無意識に信じていました。トークンのエアドロップ アクティビティで、リンクをクリックし、攻撃者の事前設定されたプロンプトに従った後、資産が失われました。

(4) ユーザーがフィッシング Web サイトをクリックしてウォレットに接続すると、Web サイトはウォレットのアドレスに資産があるかどうかを自動的に検出します。アセットがある場合、Permit Token Approval トランザクション署名が直接ポップアップ表示されます。通常のトランザクション署名と異なるのは、この署名がチェーンにまったくアップロードされず、完全に匿名であり、違法な方法で使用される可能性が高いことです。さらに、ユーザーは、承認署名 (Permit) を添付することで、アプリケーション コントラクトを操作するための事前承認を必要としません。

(5) この盗難事件では、フィッシングハッカーは、フィッシング契約アドレス 0x d 560 b 5325 d 6669 aab 86 f 6 d 42 e 156133 c 534 cde 90 に対して、盗難されたユーザーによって許可された Permit Token Approval トランザクション署名を取得し、送信しました。攻撃トランザクションを許可し、Approve を呼び出してトークンの承認を取得し、盗まれた資金を転送します。

(6) フィッシング ツールの提供者はハッカー詐欺グループの Pink Drainer であり、攻撃者が悪意のある Web サイトを迅速に構築し、そのマルウェアを通じて情報を取得できるようにするサービスとしてのマルウェア (MaaS) です。この盗難トランザクションで盗まれた資金の約 25% が、フィッシング グループ PinkDrainer のウォレット アドレス 2 である PinkDrainer に転送されました。これは、フィッシング ツールの使用後にフィッシング実行者によって PinkDrainer に与えられた自動アドレスです。フィッシング グループ PinkDrainer に分割されています。

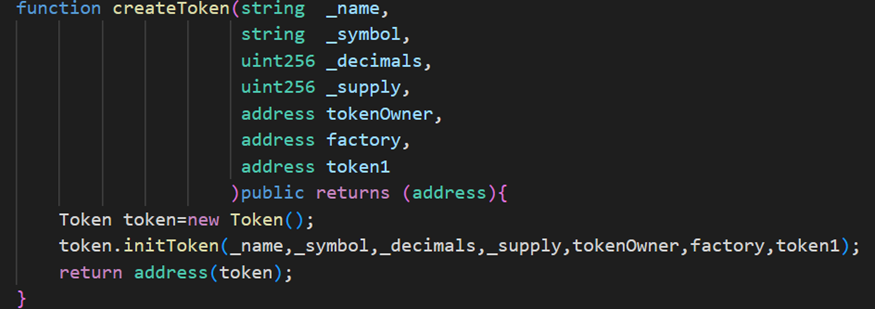

3.3 バッチ Rugpull によりイベント数が急増する

2024 年の Rugpull インシデントの急増は、RugPull 工場契約による Rugpull トークンのバッチ作成に大きく関係しています。SharkTeam セキュリティ調査チームは、これらの Rugpull インシデントの詳細な分析を実施しました。分析の結果、BNB チェーンの Rugpull ファクトリー契約が過去 1 か月間で 70 件を超える Rugpull を開始したことがわかりました。通常、Batch Rugpull イベントには次の動作特性があります。

(1) これらのトークンは、トークン ファクトリ コントラクトの createToken オペレーションによって作成されます。 createToken 関数では、トークンの作成時に次のパラメーターを渡す必要があります: トークン名、トークン記号、精度、供給、トークン所有者のアドレス、トークン ペアを作成するための工場契約アドレス、および BUSD-T ステーブルコイン アドレス。このうち、トークンペアを作成するファクトリーコントラクトはPancakeSwapのファクトリーコントラクトを利用しており、トークンごとに異なる所有者アドレスを持ちます。

(2) トークン所有者は他のアドレスを使用して、Rugpull トークンを一括で売買します。売買操作では、トークンの流動性が大幅に増加し、価格が徐々に上昇します。

(3) フィッシングなどの方法で宣伝し、多数のユーザーに購入を誘導する 流動性が高まると、トークンの価格は2倍になります。

(4) トークンの価格が一定の値に達すると、トークンの所有者が市場に参入し、売り操作を行ってラグプルを実行します。

この一連の行為の背後には、明確な分業を持つ Web3 詐欺グループが存在し、主にホットスポット収集、自動通貨発行、自動取引、虚偽のプロパガンダ、フィッシング攻撃、ラグプル収集などのリンクを含むブラック産業チェーンを形成しています。発行された偽の Rugpull トークンは、注目の業界イベントと密接に関連しており、非常に混乱を招き扇動的です。ユーザーは常に警戒し、合理性を保ち、損失を回避する必要があります。

4. まとめ

2024 年第 1 四半期のセキュリティ インシデントによる損失総額は 4 億 6,200 万米ドルに達しており、この四半期の通貨価格の上昇などの要因が総額の増加に一定の影響を与えていますが、全体として Web3 のセキュリティ状況はそれほど悪化していません。楽観的。スマート コントラクト ロジックの抜け穴、Rugpull ブラック産業チェーン、フィッシング攻撃などが、ユーザーの暗号化された資産のセキュリティを脅かす主な理由です。Web3 ユーザーとプロジェクトができるだけ早くセキュリティ意識を向上させ、損失を軽減できることを願っています。

About us

SharkTeam のビジョンは、Web3 の世界を保護することです。このチームは、ブロックチェーンとスマート コントラクトの基礎理論に精通した、世界中から集まった経験豊富なセキュリティ専門家と上級研究者で構成されています。リスクの特定とブロック、スマートコントラクト監査、KYT/AML、オンチェーン分析などのサービスを提供し、高度な持続的脅威(高度な持続的脅威)に効果的に対抗できるオンチェーンのインテリジェントなリスク特定とブロックプラットフォームChainAegisを作成しました。 Web3 の世界では持続的脅威、APT)。 Polkadot、Moonbeam、polygon、Sui、OKX、imToken、Collab.Land、TinTinLand など、Web3 エコシステムのさまざまな分野の主要企業と長期的な協力関係を確立しています。

公式ウェブサイト:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Telegram:https://t.me/sharkteamorg

Discord:https://discord.gg/jGH9xXCjD