I. 概要

2024年上半期のハッキング攻撃、フィッシング攻撃、ラグプル詐欺による損失は約14億9,200万米ドルで、2023年上半期(約6億9,000万米ドル)と比較して前年比116.23%増加した。このレポートは、2024 年上半期の世界の Web3 業界のセキュリティ状況、人気のあるイベント、暗号化業界の主要な規制ポリシーを整理して分析することを目的としています。このレポートが読者の皆様に有用な情報とアイデアを提供し、Web3 の安全かつ健全な発展に貢献することを願っています。

2. 傾向分析

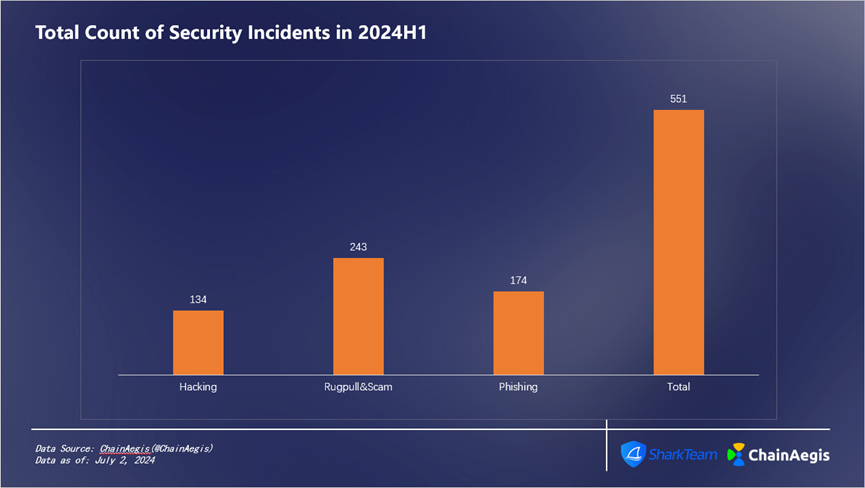

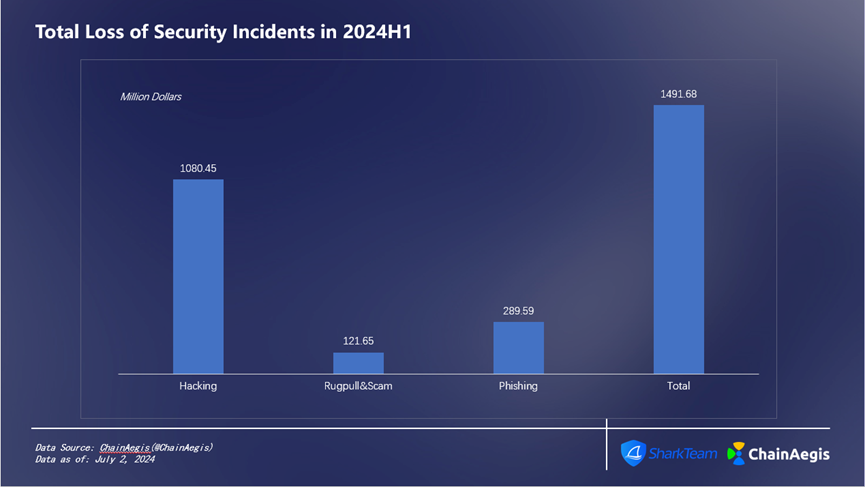

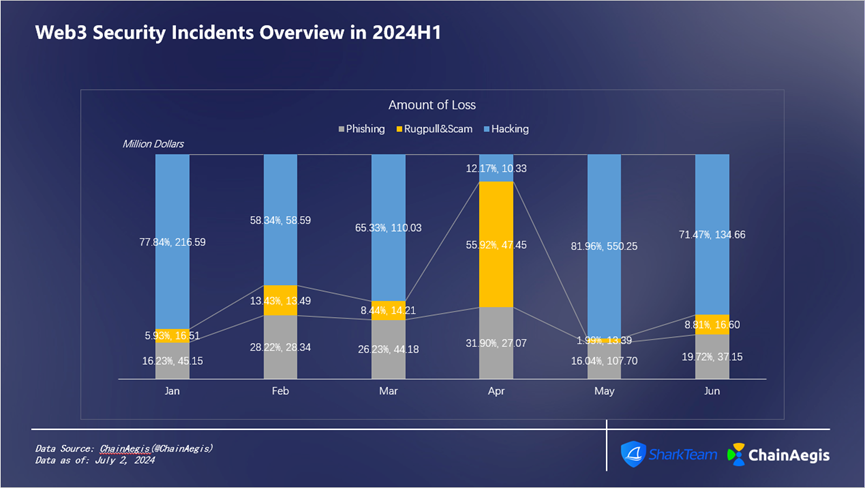

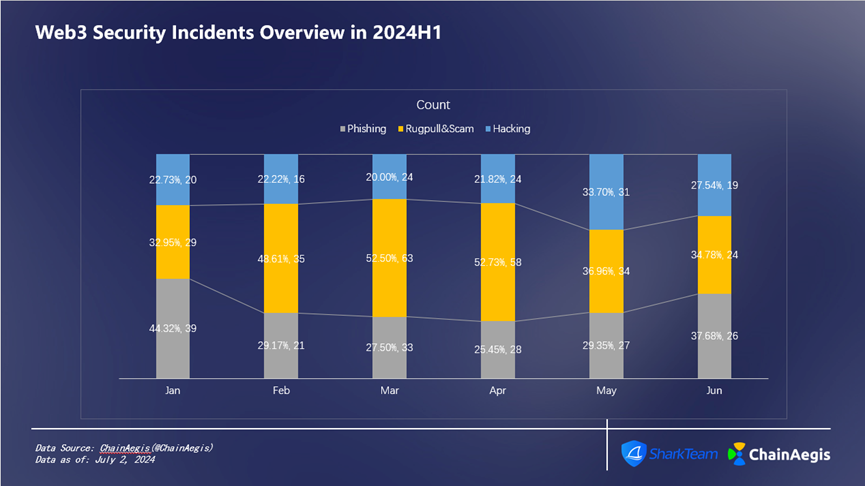

SharkTeam のオンチェーン インテリジェント リスク識別プラットフォーム ChainAegis のデータによると、2024 年上半期に Web3 分野で合計 551 件のセキュリティ インシデントが発生し (図 1)、累積損失は 14 億 9,200 万米ドルを超えました (図 2) )前年同期と比較して、セキュリティインシデント件数は25.51%増加し、損失額は116.23%増加しました。

図 1 2024 年下半期のセキュリティ インシデントの総数

図 2 2024 年下半期のセキュリティ インシデントの総損失数

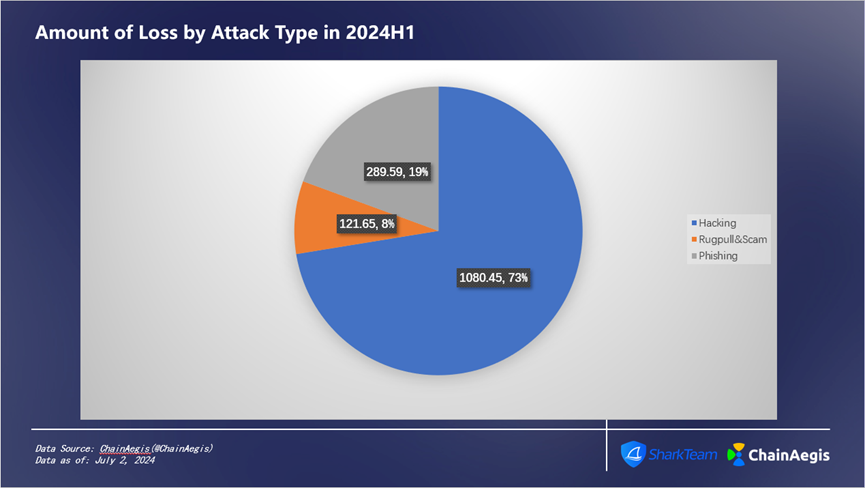

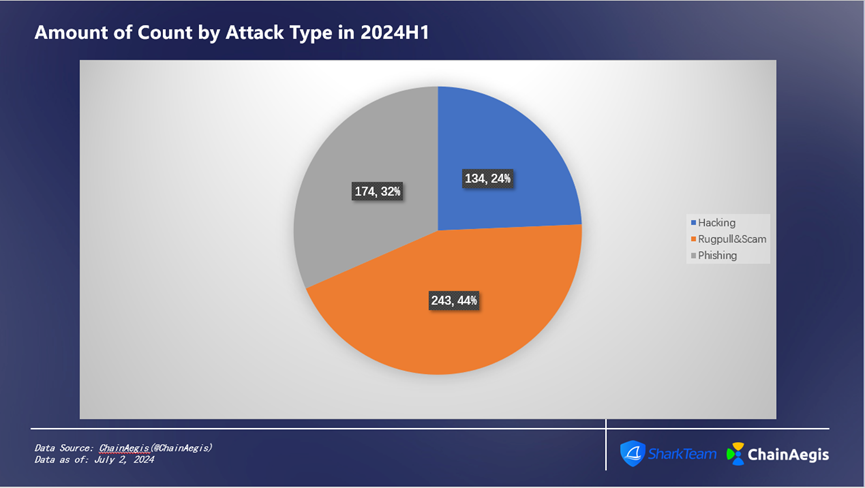

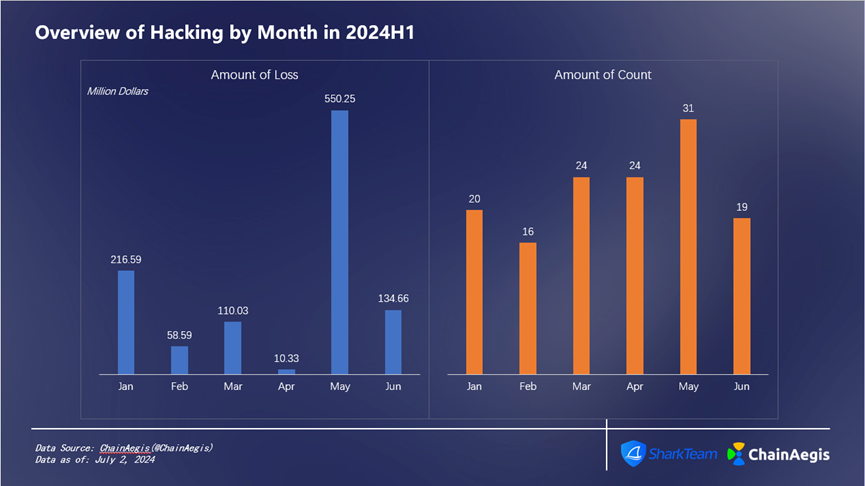

2024 年上半期には、ハッカー攻撃タイプのセキュリティ インシデントが合計 134 件発生し、2023 年上半期と比較して 103.03% 増加し、損失額は 10 億 8,000 万米ドルに達し、73% を占めました (図 3)。 2023 年上半期(4 億 3,600 万)は前年比 147.71% 増加しました。

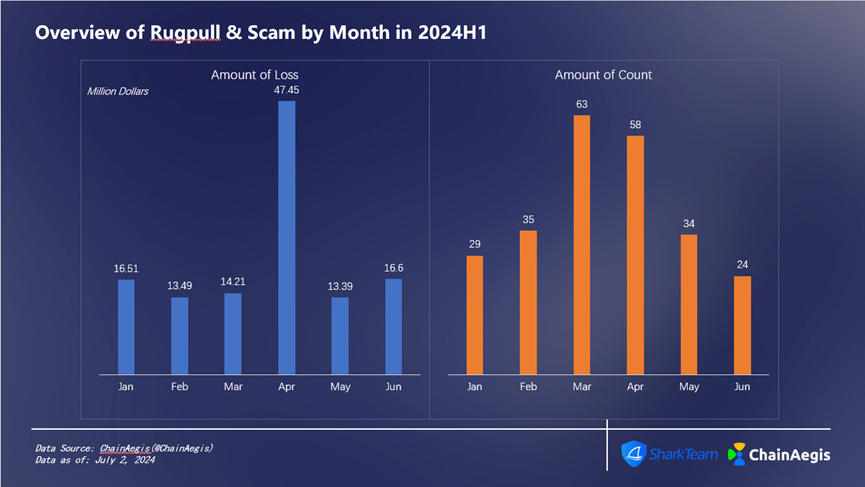

今年上半期に発生したラグプル事件は合計243件で、2023年上半期の61件と比べて331.15%増加し、損失額は258.82%増加し、総額1億2,200万米ドルとなり、被害額の8%を占めた。下半期の損失額全体。

上半期には合計 174 件のフィッシング攻撃が発生し、前年比 40.32% 増加し、損失額は 2 億 9,000 万米ドルに達し、19% を占めました。

図3 2024年下1期の攻撃タイプ別被害額

図4 2024年下1期の攻撃タイプ別カウント数

H 1 月ごとに見ると (図 5 および図 6)、5 月の損失は約 6 億 4,300 万米ドルと最も深刻で、ハッカー攻撃 31 件、ラグプル事件 34 件、フィッシング攻撃 27 件を含む 92 件のセキュリティインシデントが発生しました。 。

図 5 2024 年下半期の Web3 セキュリティ インシデント損失の概要

図 6 2024 年下半期の Web3 セキュリティ インシデント数の概要

2.1 ハッカー攻撃

今年上半期には合計 134 件のハッカー攻撃が発生し、総額 10 億 8,000 万ドルの損失が発生しました。 (具体的なデータについては図 7 を参照)

2024 年 5 月 21 日、イーサリアム上の Gala Games プロトコルがハッキングされ、2,180 万米ドルの損失が発生しました。攻撃後、プロジェクト チームは直ちに行動を起こし、ハッカーのアドレスをブラックリストに登録し、さらなるトークンの販売を凍結しました。

2024年5月31日、日本の証券会社DMM.comの子会社であるDMMビットコイン取引所で巨額のビットコインの不正流出が発生し、流出額は約480億円(約3億米ドル)に上りました。この仮想通貨攻撃事件は、2022 年 12 月以降で最も多額の損害が発生した攻撃でもあります。

図 7 2024 年下半期の月別ハッキングの概要

2.2 ラグプルと詐欺

下の図 (図 8) に示すように、3 月のラグプル 詐欺事件の発生頻度は 63 件と最も高く、6 月の発生頻度は最も低く、合計 24 件の被害額が最も多かったです。 4月、約4,745万米ドル、うちZKasinoプロジェクト側が逃走 この事件が4月に最大の損失をもたらした主な原因となった。

図 8 2024 年下半期の月ごとの RugpullScam の概要

2.3 フィッシング攻撃

以下の図 (図 9) に示すように、フィッシング攻撃は 1 月に最も頻繁に発生し、合計 39 件で、約 4,415 万米ドルの損失をもたらしました。2 月は最も頻度が低く、合計 21 件で、約 4,415 万米ドルの損失が発生しました。 2,834万米ドル。 5 月に発生したフィッシング事件は 27 件のみでしたが、発生した損失額は暦月前半としては最高となり、1 億 800 万米ドルに達しました。その中には、2024 年 5 月 3 日に、アドレス汚染フィッシング手法により、ユーザーが 1,155 WBTC (7,000 万米ドル以上相当) のフィッシング被害に遭いました。

図 9 2024 年下半期の月別フィッシングの概要

3. 典型的なケースの分析

3.1 Sonne Finance 攻撃イベント分析

2024 年 5 月 15 日、Sonne Finance が攻撃され、プロジェクトは 2,000 万米ドル以上を失いました。

攻撃者: 0xae4a7cde7c99fb98b0d5fa414aa40f0300531f43

攻撃トランザクション:

0x9312ae377d7ebdf3c7c3a86f80514878deb5df51aad38b6191d55db53e42b7f0

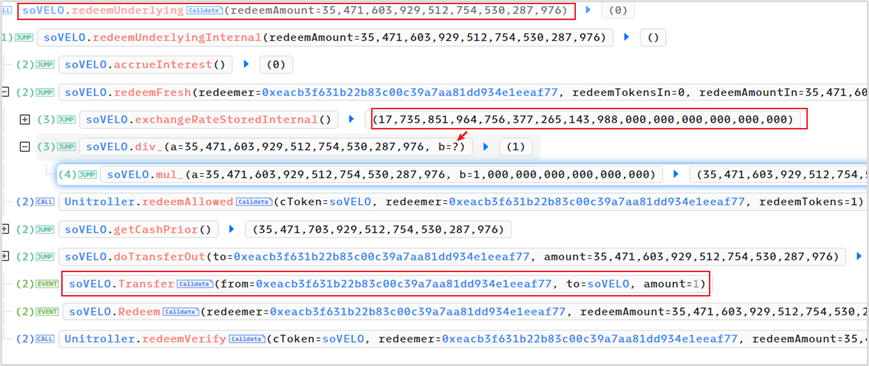

攻撃プロセスは次のとおりです。

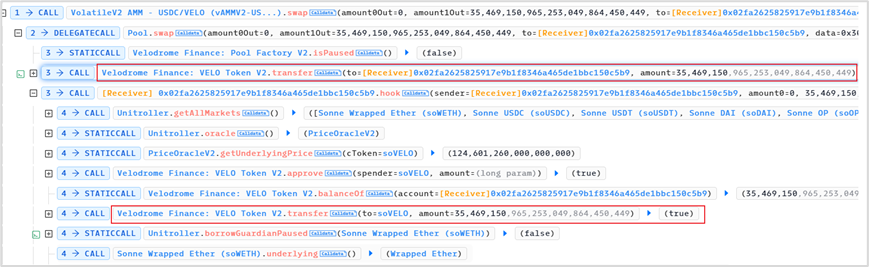

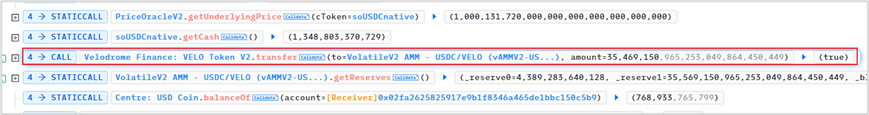

1. 35、569、150 VELO をフラッシュ ローンし、これらの VELO トークンを soVELO 契約に転送します

直接譲渡(寄付)であるため、soVELOトークンは鋳造されません。したがって、soVELO 契約では、totalCash は 35, 569, 150 VELO 増加し、soVELO の totalSupply は変化しませんでした。

2. 攻撃者は新しいコントラクト 0xa16388a6210545b27f669d5189648c1722300b8b を作成し、新しいコントラクト内のターゲット コントラクトに対して攻撃を開始します。攻撃プロセスは次のとおりです。

(1) 2 soVELO を新規契約に移管

(2) soWETH と soVELO を担保として宣言

(3) soWETH から借入 265, 842, 857, 910, 985, 546, 929 WETH

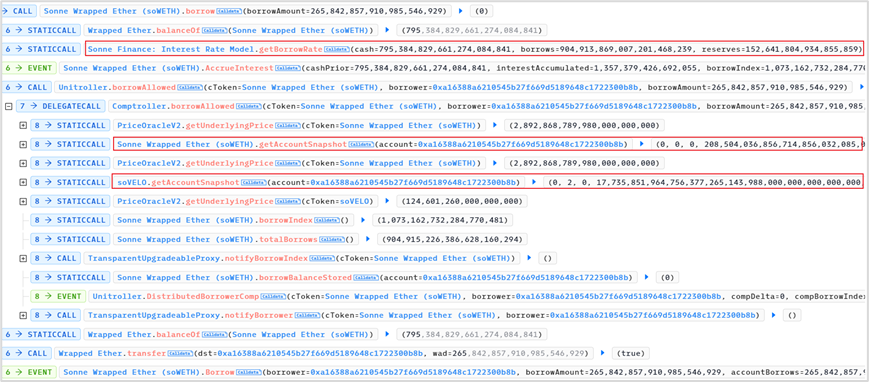

getAccountSnapshot 関数の戻り値に基づいて、上記の借用関数の実行プロセスから次のことがわかりました。

soWETH 契約の場合、新規契約残高は 0、融資額は 0、為替レート (exchangeRate) は 208、504、036、856、714、856、032、085、073 です。

soVELO 契約の場合、新規契約残高は 2、つまり soVELO の 2 ウェイが抵当にされ、融資金額は 0、為替レート (exchangeRate) は 17、735、851、964、756、377、265、 143, 988, 000, 000 , 000, 000, 000, 000

為替レートは次のように計算されます。

soVELO の 1 wei を抵当に入れると、VELO は 17, 735, 851, 964, 756, 377, 265, 143, 988 まで借りることができ、VELO は 265, 842, 857, 910, 985, 546, 929 WETH まで借りることができます。少なくとも 265 , 842, 857, 910, 985, 546, 929 の住宅ローンを組む必要があります。

soWETH の価格: soWETHPrice = 2, 892, 868, 789, 980, 000, 000, 000,

soVELO の価格: soVELOPrice = 124, 601, 260, 000, 000, 000

soVELO が 1 Wei の住宅ローンで借りられる WETH の金額は次のとおりです。

1 * 為替レート * soVELOPrice / soWETHPrice = 763, 916, 258, 364, 900, 996, 923

763WETHについて。この融資をサポートするには、soVELO 担保 1 ウェイだけで十分です。

265、842、857、910、985、546、929 WETH の借入 (約 265 WETH) が担保の soVELO に変換されます。担保として必要な soVELO の最低額は次のとおりです。

265, 842, 857, 910, 985, 546, 929 * soWETHPrice / soVELOPrice / 為替レート = 0.348

つまり、soVELO担保は1weiあれば十分です。

実際、soVELO 担保の 2 wei は 1 wei のみの借入に使用されました。

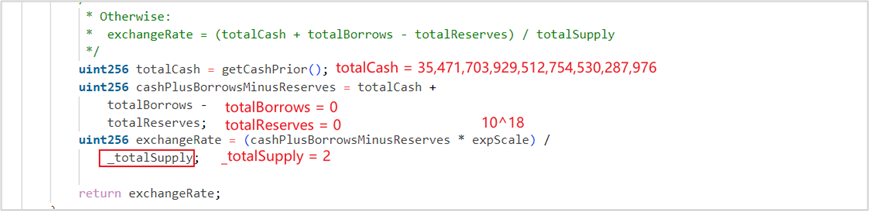

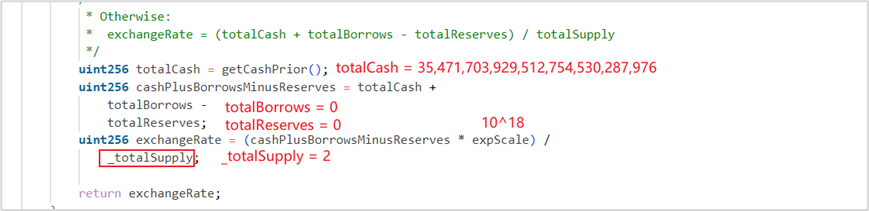

(4) 原資産、すなわち 35、471、603、929、512、754、530、287、976 VELO を償還します。

為替レート = 17, 735, 851, 964, 756, 377, 265, 143, 988, 000, 000, 000, 000, 000, 000

35, 471, 603, 929, 512, 754, 530, 287, 976 VELO を償還するために必要な担保 soVELO の額は、

35、471、603、929、512、754、530、287、976 * 1 e 18 / 為替レート = 1.99999436

計算の際、四捨五入ではなく切り捨てが使用されるため、実際に計算される必要な担保は 1 wei の soVELO となります。

実際の担保は soVELO 2 wei で、そのうち 1 wei は上記の 265 WETH の融資に使用され、残りの 1 wei は 35 M VELO の償還に使用されます。

(5) 借りた265 WETHと償還した35 M VELOをアタックコントラクトに移す

3.これを3回(計4回)繰り返して新たな契約を作成し、攻撃を繰り返します。

4. 最後にフラッシュローンを返済します。

5. 脆弱性分析

上記の攻撃では 2 つの脆弱性が悪用されました。

(1) 寄付攻撃: VELO トークンを soVELO コントラクトに直接転送 (寄付) し、為替レートを変更し、攻撃者が 1 ウェイ soVELO のみを担保として約 265 WETH を貸与できるようにします。

(2) 計算精度の問題: 計算プロセス中の精度損失と変更された為替レートを使用すると、35 M VELO は 1 wei soVELO 抵当のみで償還できます。

6.安全に関する推奨事項

この攻撃に対応するには、開発プロセス中に次の予防措置に従う必要があります。

(1) プロジェクトの設計および開発プロセス中、ロジックの整合性と厳密性、特にデポジット、誓約、状態変数の更新、およびプロジェクト実行中の乗算と除算の計算結果のトレードオフの問題を維持する必要があります。計算プロセスは、ロジックが完全で抜け穴がないように、できるだけ多くの状況を考慮する必要があります。

(2) プロジェクトがオンラインになる前に、サードパーティの専門監査会社によってスマート コントラクト監査を実施する必要があります。

3.2 Web3 における一般的なフィッシング手法とセキュリティに関する提案の分析

Web3 フィッシングは、Web3 ユーザーに対する一般的な攻撃手法であり、ユーザーのウォレット内の暗号化された資産を盗むことを目的として、ユーザーの認証と署名を盗んだり、ユーザーに誤操作を実行させたりするためにさまざまな方法が使用されます。

近年、Web3フィッシング事件が後を絶たず、DaaS(Drainer as a Service)のブラック産業チェーンが発展し、セキュリティ上の深刻な状況が生じている。

この記事では、SharkTeam は、一般的な Web3 フィッシング手法の体系的な分析を実施し、ユーザーがフィッシング詐欺をより適切に特定し、暗号化された資産のセキュリティを保護できるようにするために、参考としてセキュリティ上の予防措置を提供します。

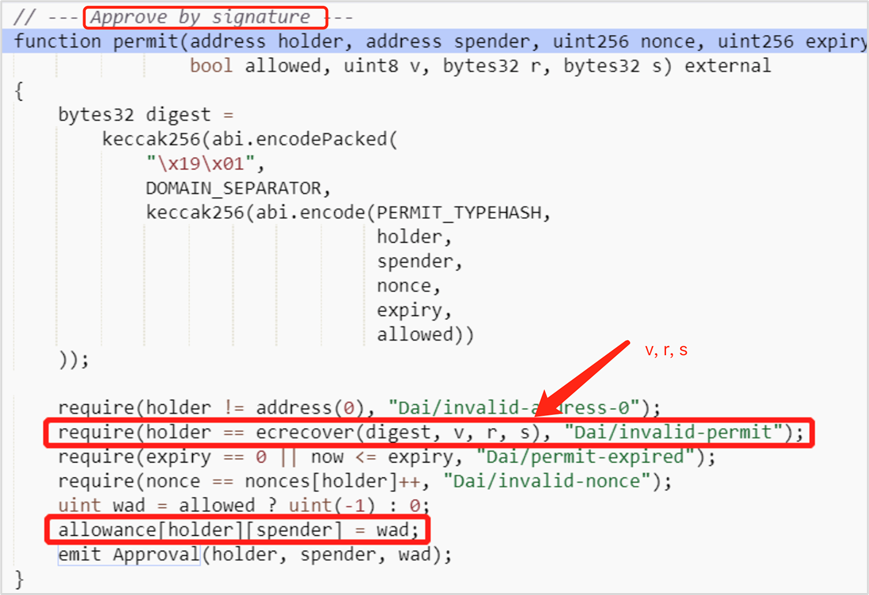

オフチェーン署名フィッシングを許可する

Permit は、ERC-20 標準に基づく承認の拡張機能であり、簡単に言うと、トークンを移動するために他のアドレスを承認するために署名できます。原則は、署名を使用して、承認されたアドレスがこの署名を通じてトークンを使用できることを示し、その後、承認されたアドレスがあなたの署名を取得してオンチェーン許可の対話を実行し、呼び出しの承認を取得して、資産を転送できるようになります。オフチェーン署名フィッシングの許可は通常、次の 3 つのステップに分かれています。

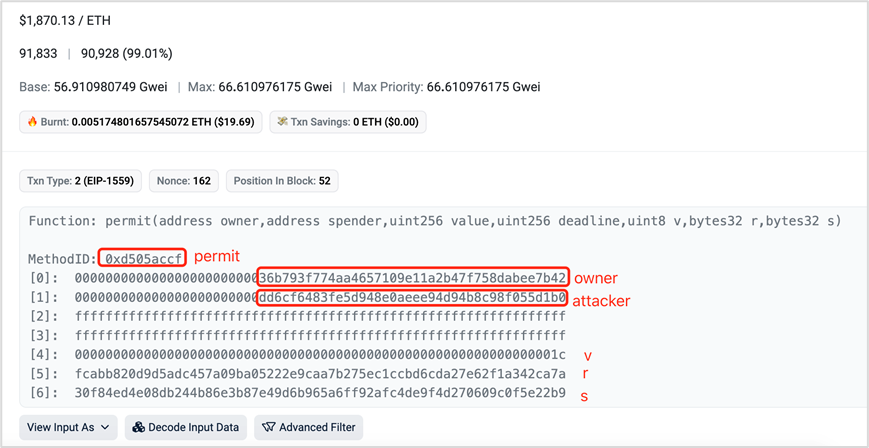

(1) 攻撃者は、フィッシング リンクまたはフィッシング Web サイトを偽造して、ユーザーがウォレットを介して署名するように誘導します (契約のやり取りやオンチェーンはありません)。

(2) 攻撃者は、permit 関数を呼び出して認可を完了します。

(3) 攻撃者は transferFrom 関数を呼び出して被害者の資産を転送し、攻撃を完了します。

まず、transfer と transferFrom の違いについて説明します。ERC 20 を直接転送する場合、通常は ERC 20 コントラクト内の transfer 関数を呼び出し、transferFrom は通常、第三者がウォレット内の ERC 20 を他のアドレスに転送することを許可します。

この署名はガスフリーのオフチェーン署名であり、攻撃者はそれを取得した後、許可と transferFrom オンチェーンのやり取りを実行します。そのため、認証レコードは被害者のアドレスのオンチェーン レコードでは見ることができません。攻撃者のアドレスに表示されます。一般に、このシグネチャは 1 回限りの使用であり、繰り返しまたは継続的なフィッシング リスクを引き起こすことはありません。

2 つのオフチェーン署名フィッシングを許可する

Permit 2は、ユーザーの利便性のためにUniswapによって2022年末に開始されたスマートコントラクトであり、将来的にはより多くのプロジェクトが連携するようになり、異なるDAppsでトークン認証を共有および管理できるようになります。 Permit 2 の統合により、Permit 2 コントラクトは DApp エコシステムでより統合された承認管理エクスペリエンスを実現し、ユーザーのトランザクション コストを節約できます。

Permit 2 が登場する前は、Uniswap でのトークン交換には承認 (承認) を行ってから交換 (スワップ) が必要で、これには 2 つの操作と 2 つのトランザクションのガス料金が必要でした。 Permit 2 の開始後、ユーザーは Uniswap の Permit 2 契約に対するすべてのクォータを一度に承認でき、その後の引き換えにはオフチェーンの署名のみが必要になります。

Permit 2 によりユーザー エクスペリエンスは向上しましたが、その後、Permit 2 の署名をターゲットとしたフィッシング攻撃が発生しました。 Permit オフチェーン署名フィッシングと同様に、Permit 2 もオフチェーン署名フィッシングであり、この攻撃は主に次の 4 つのステップに分かれています。

(1) 前提条件は、ユーザーのウォレットがフィッシングされる前に Uniswap を使用しており、Uniswap の Permit 2 契約に対するトークン制限を承認していることです (Permit 2 では、ユーザーはデフォルトでトークンの残高全体を承認できます)。

(2) 攻撃者は、フィッシングリンクまたはフィッシングページを偽造してユーザーに署名を誘導し、必要な署名情報を取得します。これは、オフチェーン署名フィッシングを許可する場合と同様です。

(3) 攻撃者は Permit 2 コントラクトの Permit 関数を呼び出して認可を完了します。

(4) 攻撃者は、Permit 2 コントラクトの transferFrom 関数を呼び出して、被害者の資産を外部に転送し、攻撃を完了します。

通常、攻撃者が資産を受け取るアドレスは複数あり、通常、最大額の受信者の 1 つはフィッシングを実行する攻撃者であり、残りはフィッシング アズ ア サービス (フィッシング アズ ア サービス DaaS) を提供するブラック アドレスです。プロバイダーのアドレス (例: PinkDrainer、InfernoDrainer、AngelDrainer など)。

eth_sign オンチェーンのブラインドサインフィッシング

eth_sign は、任意のハッシュに署名できるオープン署名メソッドです。攻撃者は、署名が必要な悪意のあるデータ (トークン転送、コントラクト呼び出し、認可取得など) を作成し、eth_sign を介してユーザーに署名を促すだけで済みます。攻撃を完了することができます。

MetaMask は、eth_sign に署名するときにリスク警告を出します。imToken や OneKey などの Web3 ウォレットでは、この機能が無効になっているか、リスク警告が提供されています。セキュリティ意識の欠如または必要性を理由に、ユーザーが攻撃されるのを防ぐために、すべてのウォレット メーカーがこのメソッドを無効にすることをお勧めします。技術の蓄積。

Personal_sign/signTypedData オンチェーン署名フィッシング

Personal_sign と SignTypedData は一般的に使用される署名方法です。通常、ユーザーはイニシエーター、ドメイン名、署名の内容などが安全かどうかを注意深く確認する必要があり、危険な場合は特に注意する必要があります。

また、上記の状況でpersonal_signとsignTypedDataが「ブラインド署名」として使用されると、ユーザーには平文が見えないため、フィッシング詐欺集団に利用されやすくなり、フィッシングのリスクが高まります。

許可された漁業

攻撃者は、悪意のある Web サイトを偽造したり、プロジェクトの公式 Web サイトに馬を吊るしたりすることで、setApprovalForAll、承認、承認の増加、許容量の増加などの操作の確認をユーザーに誘導し、ユーザーの資産操作権限を取得し、窃盗を実行します。

汚染フィッシングに対処する

アドレス汚染フィッシングも、最近横行しているフィッシング手法の 1 つです。攻撃者は、チェーン上のトランザクションを監視し、ターゲット ユーザーの過去のトランザクション内の相手のアドレスに基づいて、通常は最初の 4 ~ 6 桁と最後の 4 ~ 6 桁を偽造します。数字が正しい相手に関連付けられている場合、両方の当事者のアドレスが同じであるため、これらの悪意のある偽造アドレスは、少額または無価値のトークンをターゲット ユーザーのアドレスに転送するために使用されます。

ターゲットユーザーが個人的な習慣により、過去の取引注文から相手のアドレスをコピーして以降の取引で転送すると、不注意により資産が誤って悪意のあるアドレスに転送される可能性が非常に高くなります。

2024 年 5 月 3 日、このアドレスの汚染されたフィッシング手法により、7,000 万米ドル以上相当の 1,155 WBTC がフィッシングされました。

正しいアドレス: 0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

悪意のあるアドレス: 0xd9A1C3788D81257612E2581A6ea0aDa244853a91

通常の取引:

https://etherscan.io/tx/0xb18ab131d251f7429c56a2ae2b1b75ce104fe9e83315a0c71ccf2b20267683ac

汚染への対処:

https://etherscan.io/tx/0x87c6e5d56fea35315ba283de8b6422ad390b6b9d8d399d9b93a9051a3e11bf73

間違った方向のトランザクション:

https://etherscan.io/tx/0x3374abc5a9c766ba709651399b6e6162de97ca986abc23f423a9d893c8f5f570

CREATE 2 を使用してセキュリティ検出を回避する、より巧妙なフィッシング

現在、さまざまなウォレットやセキュリティプラグインは、フィッシングブラックリストや一般的なフィッシング手法に対する視覚的なリスクリマインダーを段階的に実装し、署名情報もますます完全に表示するようになり、一般ユーザーのフィッシング攻撃を識別する能力が向上しています。ただし、攻撃的技術と防御的技術は常に互いに競合し、継続的に発展しており、秘密のフィッシング手法も絶えず出現しているため、より警戒する必要があります。 CREATE 2 を使用してウォレットやセキュリティ プラグインのブラックリスト検出を回避する方法は、最近では比較的一般的な方法です。

Create 2 は、イーサリアムの「コンスタンティノープル」アップグレードで導入されたオペコードで、ユーザーがイーサリアム上でスマート コントラクトを作成できるようにします。元の Create オペコードは作成者のアドレスに基づいて新しいアドレスを生成し、Create 2 ではコントラクトの展開前にアドレスを計算できます。 Create 2 は、イーサリアム開発者にとって非常に強力なツールであり、高度で柔軟なコントラクト インタラクション、パラメータベースのコントラクト アドレスの事前計算、オフチェーン トランザクション、および特定の分散アプリケーションの柔軟な展開と適応を可能にします。

Create 2 は利点をもたらしますが、新たなセキュリティ リスクももたらします。 Create 2 を悪用すると、ウォレットのブラックリストの検出やセキュリティ アラートを回避して、悪意のあるトランザクションの履歴がない新しいアドレスを生成することができます。被害者が悪意のあるトランザクションに署名すると、攻撃者は事前に計算されたアドレスにコントラクトを展開し、被害者の資産をそのアドレスに転送することができます。これは不可逆的なプロセスです。

この攻撃の特徴:

コントラクト アドレスの予測作成を可能にし、攻撃者がコントラクトを展開する前にユーザーをだましてアクセス許可を付与できるようにします。

認証時にコントラクトが展開されていないため、攻撃アドレスは新しいアドレスであり、検出ツールは過去のブラックリストに基づいて早期警告を提供できないため、攻撃はより隠蔽されやすくなります。

CREATE 2 を使用したフィッシングの例を次に示します。

https://etherscan.io/tx/0x83f6bfde97f2fe60d2a4a1f55f9c4ea476c9d87fa0fcd0c1c3592ad6a539ed14

このトランザクションでは、被害者はアドレス内の sfrxETH を悪意のあるアドレス (0x 4 D 9 f 77) に転送しました。これは、トランザクション記録のない新しい契約アドレスです。

しかし、このコントラクトの作成トランザクションを開くと、コントラクトが作成と同時にフィッシング攻撃を完了し、被害者のアドレスから資産を転送していることがわかります。

https://etherscan.io/tx/0x77c79f9c865c64f76dc7f9dff978a0b8081dce72cab7c256ac52a764376f8e52

このトランザクションの実行を見ると、CREATE 2 の呼び出し後に 0x4d9f7773deb9cc44b34066f5e36a5ec98ac92d40 が作成されたことがわかります。

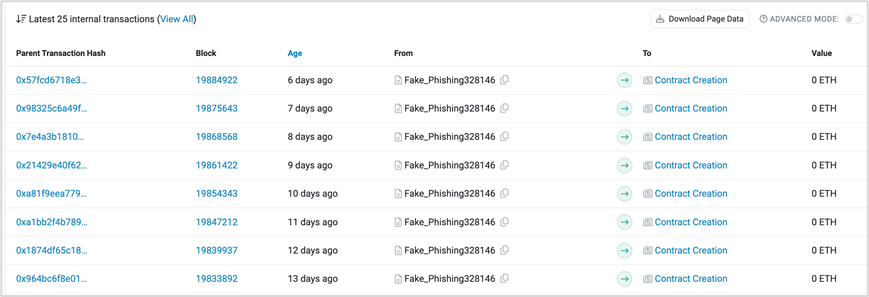

また、PinkDrainer の関連アドレスを分析すると、このアドレスが CREATE 2 を介してフィッシング用の新しい契約アドレスを毎日作成していることがわかります。

https://etherscan.io/address/0x5d775caa7a0a56cd2d56a480b0f92e3900fe9722#internaltx

サービスとしてのフィッシング

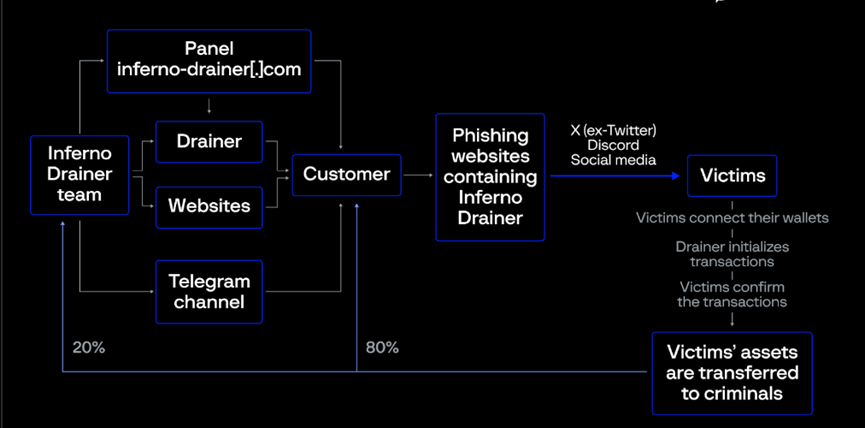

フィッシング攻撃はますます横行しており、莫大な違法利益を得るために、Drainer as a Service (DaaS) に基づくブラック産業チェーンが徐々に発展しています。より活発なものには次のようなものがあります。

Inferno/MS/Angel/Monkey/Venom/Pink/Pussy/Medusa などのフィッシング攻撃者は、これらの DaaS サービスを迅速かつ低しきい値で購入し、何千ものフィッシング Web サイトや詐欺アカウントなどを構築します。業界、ユーザーの資産のセキュリティを脅かします。

たとえば、さまざまな Web サイトに悪意のあるスクリプトを埋め込む悪名高いフィッシング詐欺集団 Inferno Drainer を考えてみましょう。たとえば、seaport.js、coinbase.js、wallet-connect.js を普及させて、一般的な Web3 プロトコル機能 (Seaport、WalletConnect、Coinbase) を装って、ユーザーの統合またはクリックを誘導します。ユーザー資産を攻撃者のアドレスに自動的に転送します。悪意のある Seaport スクリプトを含む 14,000 以上の Web サイト、悪意のある WalletConnect スクリプトを含む 5,500 以上の Web サイト、悪意のある Coinbase スクリプトを含む 550 以上の Web サイト、および 100 以上の暗号通貨のブランド名である Inferno Drainer に関連する 16,000 以上の悪意のあるドメインが発見されました。ブランドが影響を受けた。

Phishing-as-a-Service フレームワークでは、通常、盗難された資産の 20% が Inferno Drainer 主催者のアドレスに自動的に転送され、残りの 80% がフィッシング加害者によって保持されます。さらに、Inferno Drainer は、フィッシング Web サイトを作成およびホストするための無料サービスを定期的に提供しています。場合によっては、これらのフィッシング Web サイトは、被害者を訪問させることはできるが、作成およびホストする能力がない人向けです。 Web サイトをホストする技術的能力を持っているか、単に自分自身でタスクを実行したくないフィッシング攻撃者によって設計されています。

では、この DaaS 詐欺はどのように機能するのでしょうか? Inferno Drainer の暗号詐欺スキームを段階的に説明します。

1) Inferno Drainer は、Inferno Multichain Drainer と呼ばれる Telegram チャネルを通じてサービスを宣伝しており、場合によっては攻撃者が Inferno Drainer の Web サイトを通じてサービスにアクセスすることもあります。

2) 攻撃者は、DaaS サービス機能を利用して独自のフィッシング Web サイトを開設・生成し、X (Twitter) や Discord などのソーシャルメディアを通じて拡散します。

3) 被害者は、これらのフィッシング Web サイトに含まれる QR コードまたはその他の手段をスキャンしてウォレットに接続するよう誘導されます。

4) ドレイナーは、被害者の最も価値があり、簡単に譲渡できる資産をチェックし、悪意のある取引を開始します。

5) 被害者は取引を確認します。

6) 資産が犯罪者に譲渡される。 盗まれた資産のうち、20% が Inferno Drainer 開発者に、80% がフィッシング攻撃者に転送されました。

セキュリティに関するアドバイス

(1) まず第一に、ユーザーは特典やエアドロップなどの良いニュースを装った未知のリンクをクリックしてはなりません。

(2)SNSの公式アカウントが盗まれる事件が増えており、公式情報もフィッシング情報の可能性があり、公式情報だから絶対安全というわけではない。

(3) ウォレット、DApps、その他のアプリケーションを使用する場合は、審査に注意し、偽サイトや偽アプリに注意してください。

(4) 確認が必要なトランザクションまたは署名メッセージは慎重に、対象、内容、その他の情報を相互確認するように努める必要があります。やみくもに署名することを拒否し、警戒を怠らず、すべてを疑い、操作のすべてのステップが明確かつ安全であることを確認してください。

(5) さらに、ユーザーは、この記事で説明されている一般的なフィッシング攻撃手法を理解し、フィッシングの特徴を積極的に特定する方法を学ぶ必要があります。マスター共通署名、認可関数とそのリスク、マスター Interactive (対話型 URL)、Owner (認可者のアドレス)、Spender (認可された当事者のアドレス)、Value (認可された番号)、Nonce (乱数)、Deadline (有効期限)、transfer/ transferFrom (転送) およびその他のフィールドの内容。

4. FIT21法案の分析

2024 年 5 月 23 日、米国下院は FIT 21 暗号化法 (21 世紀のための金融イノベーションおよび技術法) を賛成 279 票、反対 136 票で正式に可決しました。ジョー・バイデン米大統領はこの法案に拒否権を発動しないと発表し、議会に対し「デジタル資産に対する包括的でバランスのとれた規制枠組み」に協力するよう呼び掛けた。

FIT 21 は、米国でブロックチェーン プロジェクトを安全かつ効果的に立ち上げるための方法を提供し、米国証券取引委員会 (SEC) と商品先物取引委員会 (CFTC) の間の責任の境界を明確にし、デジタル資産かどうかを区別することを目的としています。米国の消費者をより適切に保護するために、仮想通貨取引所の規制を強化します。

4.1 FIT21法案の重要な内容は何ですか?

デジタル資産の定義

法案の原文: 一般 — 「デジタル資産」という用語は、仲介者に必要な依存を必要とせずに、個人から個人に排他的に所有および譲渡することができ、暗号的に保護された公共の媒体に記録される、価値の代替可能なデジタル表現を意味します。分散型台帳。

この法案では、「デジタル資産」を、仲介業者に依存せずに人から人へ転送でき、暗号で保護された公開分散台帳に記録される交換可能なデジタル表現と定義しています。この定義には、暗号通貨からトークン化された物理的資産に至るまで、幅広いデジタル形式が含まれます。

デジタル資産の分類

この法案は、デジタル資産が有価証券であるか商品であるかを区別するためのいくつかの重要な要素を提案しています。

(1) 投資契約(ハウイーテスト)

デジタル資産の購入が投資とみなされ、投資家が起業家または第三者の努力を通じて利益を得ることが期待される場合、その資産は一般に有価証券とみなされます。これは、一般に Howey テストとして知られる、SEC 対 WJ Howey Co. で米国最高裁判所によって確立された基準に基づいています。

(2) 使用及び消費

デジタル資産が特定のサービスや製品の購入に使用できるトークンなど、資本の値上がりを期待した投資としてではなく、主に商品やサービスを消費するための媒体として使用される場合、これらの資産は実際の市場でも使用される可能性があります。投機的に購入および保有されますが、設計および主な目的の観点からは、有価証券として分類されず、商品またはその他の非有価証券資産として分類される場合があります。

(3) 分散化の度合い

この法案は、ブロックチェーンネットワークの分散化の程度を特に強調しています。デジタル資産の背後にあるネットワークが高度に分散化されており、ネットワークや資産を制御する集中管理機関がない場合、その資産は商品として見なされる可能性が高くなります。 「コモディティ」と「セキュリティ」の定義には重要な違いがあり、それらがどのように規制されるかに影響を与えるため、これは重要です。

米国商品先物取引委員会(CFTC)は、「ブロックチェーンやデジタル台帳が機能し、分散化されている場合」、デジタル資産を商品として規制する予定だ。

米国証券取引委員会(SEC)は、「関連するブロックチェーンが機能しているが厳密に分散化されていない場合」、デジタル資産を有価証券として規制する予定です。

この法案は、分散化を「他の要件の中でも特に、いかなる者もブロックチェーンまたはその使用を制御する一方的な権限を持たず、発行者または関連会社がデジタル資産の所有権または議決権の 20% 以上を制御しないこと」と定義しています。

分散化の程度によって定義される具体的な基準は次のとおりです。

制御と影響力:過去 12 か月間、直接または契約、取り決め、その他の手段を通じて、ブロックチェーン システムの機能や運用を制御または大幅に変更する一方的な権限を持った個人や団体はありません。

所有権の分布: デジタル資産発行者に関連する個人または団体は、過去 12 か月間でデジタル資産発行総額の 20% を超えて所有していません。

議決権とガバナンス: 過去 12 か月間、デジタル資産発行者に関連する個人または団体は、デジタル資産または関連する分散型ガバナンス システムの議決権の 20% 以上に一方的に指示または影響を与えることができませんでした。

コードの貢献と変更: 過去 3 か月間、デジタル資産発行者または関連担当者は、セキュリティの脆弱性を解決し、ルーチンを維持し、ネットワーク セキュリティのリスクを防止するための変更を除き、ブロックチェーン システムのソース コードに大幅な一方的な変更を行っていません。その他の技術的な改善。

マーケティングとプロモーション: 過去 3 か月間、デジタル資産発行者とその関連会社はデジタル資産を投資として一般に販売していません。

これらの定義基準のうち、より厳格な基準は所有権と統治権の配分であり、デジタル資産を有価証券または商品として定義する際に非常に重要であると同時に、公開性、透明性、追跡可能性の恩恵を受けます。 、およびブロックチェーンの非改ざん性の特性に応じて、この定義基準の定量化もより明確かつ公平になります。

(4) 機能と技術的特徴

デジタル資産と基盤となるブロックチェーン技術との関係も、規制の方向性を決定する重要な理由の 1 つであり、この関係には通常、デジタル資産の作成、発行、取引、管理の方法が含まれます。

資産の発行: デジタル資産の多くは、ブロックチェーンのプログラム的なメカニズムを通じて発行されます。つまり、その作成と配布は人間の介入ではなく、事前に設定されたアルゴリズムとルールに基づいています。

トランザクションの検証: デジタル資産トランザクションは、各トランザクションの正確性と改ざん性を保証するために、ブロックチェーン ネットワークのコンセンサス メカニズムを通じて検証および記録される必要があります。

分散型ガバナンス: 一部のデジタル資産プロジェクトは分散型ガバナンスを実装しており、特定のトークンを保有するユーザーは、プロジェクトの将来の開発方向についての投票など、プロジェクトの意思決定プロセスに参加できます。

これらの特性は、資産の規制方法に直接影響します。デジタル資産が主に金銭的利益を提供する場合、またはブロックチェーン上の自動化された手順を通じてガバナンスへの投票参加を可能にする場合、投資家が経営陣や企業努力から利益を受けることを期待していることを示すため、デジタル資産は有価証券とみなされる可能性があります。デジタル資産が主に交換媒体として機能する場合、または商品やサービスを取得するために直接使用される場合は、商品として分類される傾向が強まる可能性があります。

デジタルアセットのプロモーションと販売

FIT 21 では、デジタル資産が市場でどのように宣伝および販売されるかも重要であり、デジタル資産が主に期待される投資収益率を通じて市場に流通される場合、それは有価証券とみなされる可能性があります。ここでの内容は非常に重要です。その意義はデジタル資産の規制枠組みを標準化することであり、スポットETFを通過する可能性のある次のデジタル資産に影響を与えるからです。

(1) 登録及び監督の責任

デジタル資産には、デジタル商品と証券という 2 つの定義があります。この法案は、さまざまな定義に従って、デジタル資産の監督は次の 2 つの主要機関が共同で責任を負うことを規定しています。

商品先物取引委員会 (CFTC): デジタル商品取引および関連市場参加者の規制を担当します。

証券取引委員会 (SEC): 有価証券とみなされるデジタル資産とその取引プラットフォームの規制を担当します。

(2) トークン内部関係者のロックアップ期間

法案の原文: 「関連者または関係者が所有する制限付きデジタル資産は、(A) かかる制限付きデジタル資産が取得された日、または ( B) デジタル資産の満期日。」

この規定では、インサイダーのトークン保有は、取得日から少なくとも 12 か月間、または定義された「デジタル資産満期日」から 12 か月間、いずれか遅い方の間ロックされる必要があると規定されています。

販売を遅らせるこの機能は、インサイダーが未公開情報から利益を得たり、市場価格に不当な影響を与えたりすることを防ぐのに役立ちます。インサイダーの利益とプロジェクトの長期目標を一致させることで、投機や市場操作を回避し、より安定した公正な市場環境を作り出すのに役立ちます。

(3) デジタルアセット関連者販売制限

法案の原文: 「デジタル資産は、以下の条件の下で関連者によって販売される場合があります。(1) その者によって販売されるデジタル資産の総量は、3 か月間の発行残高の 1% を超えない。 (2) 関係者は、発行残高の 1% を超える売却注文を商品先物取引委員会または証券取引委員会に直ちに報告しなければなりません。」

デジタル資産は、以下の状況では関連当事者によって販売される可能性があります。

3 か月間に販売されたデジタル資産の合計額は株式の 1% を超えてはなりません。

関係者は在庫の1%を超える売り注文をした場合、直ちに商品先物取引委員会または証券取引委員会に報告する必要がある。

この措置は、関係者による短期間での販売量を制限することにより、市場操作や過度の投機を防止し、市場の安定と健全性を確保するものです。

(4) プロジェクト情報開示要件

法案の原文: 「デジタル資産発行者は、セクション 4(a)(8) に基づいてデジタル資産を販売する前に、公開 Web サイトでセクション 43 に記載されている情報を開示する必要があります。」

プロジェクトの開示に必要な特定の情報は、提供される抜粋には詳しく記載されていませんが、通常は次のものが含まれます。

デジタル資産の性質: デジタル資産が表すもの (例: 会社の株式、将来の収益に対する権利など)。

関連リスク: このデジタル資産への投資に伴う潜在的なリスク。 ;

開発ステータス: 開発マイルストーンや市場準備状況など、デジタル資産に関連するプロジェクトまたはプラットフォームの現在のステータス。

財務情報: デジタル資産に関連する財務詳細または予測。

管理チーム: プロジェクトの背後にいる人々、またはデジタル資産を発行する会社に関する情報。

この法案では、投資家が十分な情報に基づいて投資決定を行えるよう、デジタル資産発行会社に対し、資産の性質、リスク、開発状況などを含む詳細なプロジェクト情報の提供を義務付けている。この動きにより市場の透明性が高まり、投資家の利益が保護されます。

(5) 顧客資金の安全隔離の原則

法案の原文:「デジタル商品取引所は、顧客の資金、資産、財産へのアクセスにおける損失または不当な遅延のリスクを最小限に抑える方法で、顧客の資金、資産、財産を保持しなければならない。」

この規制は、デジタル資産サービスプロバイダーに対し、顧客資金の安全性を確保し、サービスプロバイダーの運用上の問題による顧客資金の紛失やアクセス遅延を防ぐための措置を講じることを義務付けています。

(6) 顧客資金と会社運営資金を混合してはなりません

法案の原文: 「顧客の資金、資産、資産は、デジタル商品取引所の資金と混ぜ合わせたり、他の顧客や個人の取引や残高を確保または保証するために使用したりしてはならない。」

これは、サービスプロバイダーが顧客資金の独立性を確保し、不正な活動に顧客資金が使用されることを回避し、資金の安全性と透明性を高めるために、顧客資金と会社運営資金を厳密に分離して管理する必要があることを意味します。

例えば、決済の便宜を図るため、一定の条件のもと、顧客の資金を他機関の資金と同一口座に預け入れることが認められている業務もありますが、確実に分別管理し、適切に記録する必要があります。各顧客の資金と財産の安全を確保します。

4.2 イノベーションの奨励とサポート

FIT21法案にはイノベーションを促進・支援する内容も数多く盛り込まれている。

CFTCとSECの合同諮問委員会の設置

CFTC-SEC デジタル資産共同諮問委員会は、以下を目的として設立されました。

デジタル資産に関連する規則、規制、政策について委員会に助言を提供する。

委員会間でのデジタル資産政策の規制上の調整をさらに促進する。

デジタル資産を記述、測定、定量化する方法を研究し、普及する。

金融市場インフラの運用効率を向上させ、金融市場参加者をより適切に保護するために、デジタル資産、ブロックチェーン システム、分散型台帳テクノロジーの可能性を研究します。

委員会によるこの法案とその修正案の実施について議論します。

この委員会の目標は、デジタル資産の規制における 2 つの主要規制機関間の協力と情報共有を促進することです。

SEC のイノベーションとフィンテック戦略ハブ (FinHub) の強化と拡大

この法案は、SEC のイノベーションとフィンテック戦略センター (FinHub) を次の目的で強化および拡張することを提案しています。

技術進歩に対する委員会のアプローチの開発を支援する。

市場参加者による金融テクノロジーのイノベーションを調査する。

金融、規制、監督システムにおける新興テクノロジーに対する委員会の対応を調整する。

その責任は次のとおりです。

金融技術、規制技術、監督技術を含め、委員会内での責任ある技術革新と公正な競争を促進する。

フィンテックに関する社内教育とトレーニングを委員会に提供する。

委員会の機能を果たす金融テクノロジーに関して委員会に助言を提供する。

テクノロジーの進歩と規制要件がフィンテック企業に与える影響を分析します。

フィンテックのルール策定や他の機関やスタッフの行動について委員会にアドバイスを提供する。

新興フィンテック分野の企業に委員会とその規則と規制に関する情報を提供する。

新興技術分野で事業を展開する企業は、欧州委員会に協力し、潜在的な規制問題について欧州委員会からフィードバックを得ることが奨励されています。

FinHub の主な使命は、フィンテック関連の政策開発を促進し、市場参加者に新興テクノロジーに関するガイダンスとリソースを提供することです。前会計年度の FinHub の活動について議会に年次報告することが義務付けられています。また、FinHub の機能を実行するために、FinHub が委員会および自主規制組織に適切にアクセスできることを保証する文書や情報を提供することも求められます。委員会は、FinHub が利害関係者と連絡を取るのを支援するために、詳細な記録管理システム (5 U.S.C. 552a に定義) を確立するものとします。

CFTC研究所(LabCFTC)設立

この法案では、次の目的で LabCFTC を設立することが提案されています。

アメリカ国民の利益となるよう、責任ある金融技術革新と公正な競争を促進する。

新しい金融テクノロジーの革新について委員会に情報を提供するための情報プラットフォームとして機能します。

金融テクノロジーのイノベーターに対し、そのイノベーションと、本法および本法に基づいて公布された規制によって確立された規制の枠組みについて議論するよう支援を提供する。

その責任は次のとおりです。

金融テクノロジーのルール策定やその他の機関や職員の行動について委員会に助言を提供する。

金融テクノロジーに関する委員会に社内教育とトレーニングを提供します。

委員会の監督機能を強化するために、金融テクノロジーに関する委員会に助言を提供する。

同法の活動に関連する金融テクノロジーの問題、アイデア、技術について学者、学生、専門家とコミュニケーションをとる。

新興テクノロジー分野で働く人々に、委員会、その規則と規制、および登録先物協会の役割に関する情報を提供する。

新興技術分野のスタッフは、欧州委員会と関わり、潜在的な規制問題について欧州委員会からフィードバックを得ることが奨励されています。

FinHub と同様に、LabCFTC の使命は、関連するポリシーの開発を促進し、技術的な指導とコミュニケーションを提供することです。 LabCFTCはまた、その活動に関する年次報告書を議会に提供することも義務付けられている。また、LabCFTCの機能を遂行し、詳細な記録管理システムを確立するために、LabCFTCが委員会および自主規制組織または登録先物協会の文書および情報に完全にアクセスできることを保証する必要がある。

分散型金融、非代替デジタル資産、デリバティブなどに関する関連研究に注意を払い、強化する。

商品先物取引委員会(CFCA)と証券取引委員会(SEC)は、分散型金融(DeFi)、非代替デジタル資産(NFT)、デリバティブなどの革新的なコンテンツに関する調査を共同で実施し、それらの開発傾向を調査し、従来の金融市場と潜在的な規制戦略への影響を評価します。

コンテンツのこの部分では、仮想通貨コンプライアンスに対する姿勢が基本的に確立されており、より明確な方向性は DeFi と NFT の研究であり、これは、DeFi と NFT が将来、徐々に明確な規制戦略を導く可能性があることを意味します。

4.3 FIT21法案の重要性

暗号通貨業界が誕生してから 10 年以上が経ちますが、デジタル資産に対する包括的な規制枠組みは世界的にまだ存在していません。既存の規制の枠組みは断片的で不完全で、明確さを欠いています。この規制上の不確実性は、革新的なビジネスの発展を妨げるだけでなく、悪者が悪用する機会も与えます。

したがって、FIT 21 の導入は非常に重要です。

この可決は、ブロックチェーン技術の開発をサポートする規制環境を確立する上で重要で前向きな役割を果たし、同時に暗号化市場と消費者の安全を保護するための比較的明確な要件を提示します。具体的には、さまざまなデジタル資産タイプについて CFTC または SEC によって明確に規制されること、顧客資金の分離、トークンのインサイダーに対するロックアップ期間、年間販売の制限および開示要件などの消費者保護措置を設定することです。

インターネットに次ぐ人類文明の画期的な発明であるブロックチェーン技術とデジタル資産には、大きな発展の可能性と展望があり、私たちは皆、規制と革新的な開発を受け入れることで、新しい時代のトレンドセッターとなります。

5. まとめ

2023年上半期と比較して、2024年上半期のハッカー攻撃、プロジェクト当事者ラグプル、フィッシング詐欺などによる損失総額は大幅に増加し、14億9,200万米ドルに達した。全体として、Web3 セキュリティの状況は非常に深刻です。

ただし、市場の状況は概して前向きで、プロジェクト関係者や Web3 ユーザーのセキュリティ意識は徐々に高まっており、関連するコンプライアンス ポリシーは着実に改善されています。

Web3 は想像力と機会に満ちた新しい大陸であり、この地では、ユーザーの暗号化された資産のセキュリティを保護する上で、セキュリティとコンプライアンスがますます重要な役割を果たすようになると思います。