原作者: SlowMist セキュリティ チーム

背景

オンチェーン探偵ZachXBTによると、北京時間2025年2月21日夕方、Bybitプラットフォームで大規模な資金流出が発生した。この事件により14億6000万ドル以上が盗まれ、近年最大の暗号通貨盗難事件となった。

オンチェーン追跡分析

事件後、SlowMist のセキュリティ チームは直ちにセキュリティ警告を発し、盗まれた資産の追跡と分析を開始しました。

SlowMist セキュリティ チームの分析によると、盗まれた資産には主に次のものが含まれます。

401,347 ETH(約10億6,800万ドル相当)

8,000 mETH(約2,600万ドル相当)

90,375.5479 stETH(約2億6000万ドル相当)

15,000 cmETH(約4,300万ドル相当)

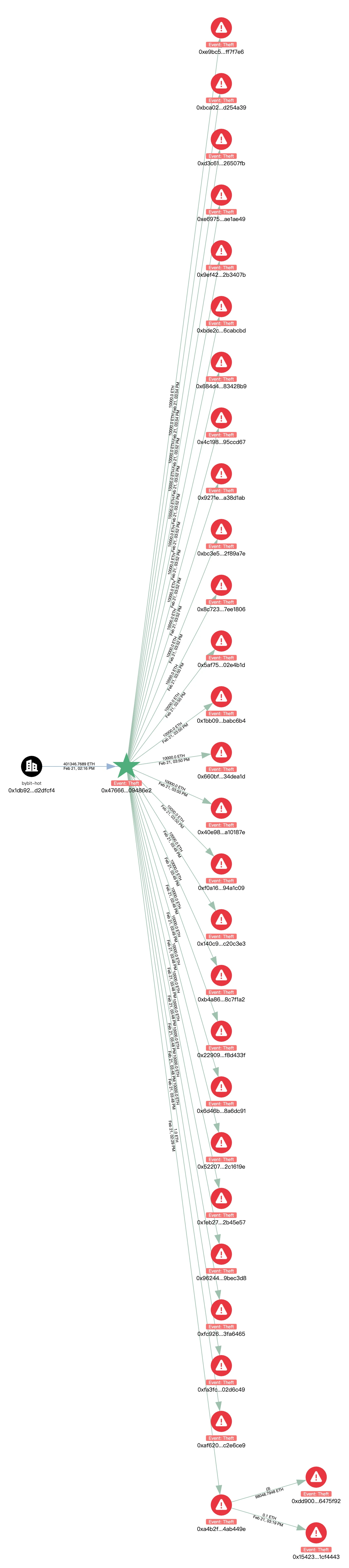

当社は、オンチェーン追跡およびマネーロンダリング防止ツールであるMistTrackを使用して、ハッカーの最初のアドレスを特定します。

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

分析の結果、以下の情報が得られました。

ETHは分散・転送されており、最初のハッカーアドレスは400,000ETHを40のアドレスに1,000ETHずつの形式で分散し、転送が継続されています。

そのうち、205 ETH は Chainflip を通じて BTC に変換され、次のアドレスに転送されました。

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq。

cmETHフロー: 15,000 cmETHが以下に転送されました:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

mETH Protocol が X に投稿した記事によると、Bybit のセキュリティ インシデントに対応して、チームは cmETH の引き出しを直ちに停止し、不正な引き出しを防止したとのことです。mETH Protocol はハッカーのアドレスから 15,000 cmETH を無事に回収しました。

mETH および stETH の転送: 8,000 mETH および 90,375.5479 stETH が次のアドレスに転送されました:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

その後、UniswapとParaSwapを通じて98,048 ETHに変換され、次の場所に転送されました。

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

アドレス 0x dd 9 は、それぞれ 1,000 ETH の形式で 9 つのアドレスに ETH を分散しましたが、まだ転送されていません。

さらに、攻撃手法分析セクションで紹介されているように、ハッカーが最初の攻撃を開始したアドレスは次のとおりです。

0x0fa09C3A328792253f8dee7116848723b72a6d2e

遡って調べてみると、このアドレスの初期資金はBinanceから来たものであることが判明しました。

現在の初期ハッカーアドレス:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

残高は1,346ETHです。引き続き関連アドレスの監視を続けてまいります。

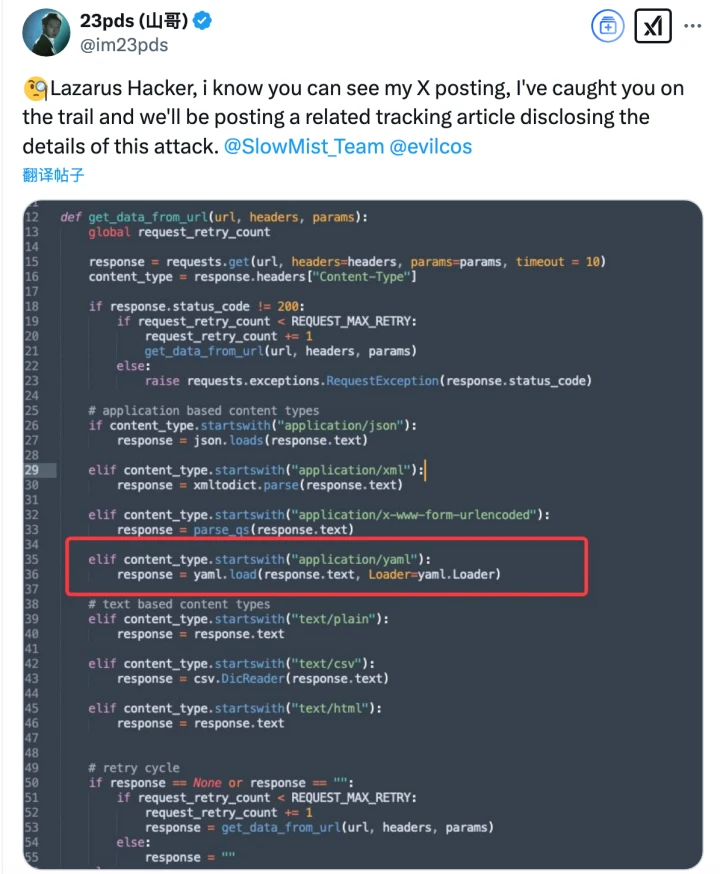

事件後、SlowMist は、攻撃者が Safe マルチ署名を取得しマネーロンダリングを行う手法に基づいて、攻撃者は北朝鮮のハッカーであるとすぐに推測しました。

考えられるソーシャルエンジニアリング攻撃方法:

MistTrack 分析を使用して、このインシデントのハッカー アドレスが BingX Hacker および Phemex Hacker のアドレスと関連していることも判明しました。

ZachXBTはまた、この攻撃が北朝鮮のハッカー組織ラザルス・グループに関連していることを確認した。同組織はこれまで国際的なサイバー攻撃を実行し、暗号通貨を盗むことを主な活動の一つとしてきた。 ZachXBT が提供したテスト取引、リンクされたウォレット、フォレンジックチャート、時間分析などの証拠はすべて、攻撃者が複数の操作で Lazarus グループの一般的な技術的手段を使用したことを示していると理解されています。同時に、アーカムは、プラットフォームのさらなる調査を支援するために、すべての関連データがバイビットと共有されていると述べた。

攻撃手法分析

その夜23時44分、BybitのCEOであるベン・ジョウ氏はXで声明を発表し、攻撃の技術的な詳細を詳しく説明した。

オンチェーン署名分析を通じて、いくつかの痕跡が見つかりました。

1. 攻撃者は悪意のある契約を展開します: UTC 2025-02-19 07:15:23、悪意のある実装契約を展開します:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

2. Safe コントラクト ロジックの改ざん: UTC 2025-02-21 14:13:35、3 人の所有者がトランザクションに署名し、Safe コントラクトを悪意のあるバージョンに置き換えます。

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

これにより、ハッカーに対する最初の攻撃が開始されたアドレスが判明します。

0x0fa09C3A328792253f8dee7116848723b72a6d2e。

3. 悪意のあるロジックを埋め込む: DELEGATECALL 経由で悪意のあるロジックのコントラクトを STORAGE 0 に書き込みます。

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. バックドア関数を呼び出して資金を転送する:攻撃者は、コントラクト内の sweepETH および sweepERC 20 関数を使用して、コールドウォレット内のすべての 400,000 ETH および stETH (総額約 15 億米ドル) を未知のアドレスに転送しました。

攻撃方法から判断すると、WazirX ハッキングと Radiant Capital ハッキングはこの攻撃に似ています。これら 3 つの攻撃のターゲットはすべて Safe マルチ署名ウォレットです。 WazirXハッキング事件では、攻撃者は事前に悪意のある実装コントラクトを展開し、3人のオーナーを介してトランザクションに署名し、DELEGATECALLを介してSTORAGE 0に悪意のあるロジックコントラクトを書き込み、Safeコントラクトを悪意のある実装コントラクトに置き換えました。

(https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d)

Radiant Capital のハッキングに関しては、公式発表によると、攻撃者は複雑な手法を使用して、署名検証者にフロントエンドで一見正当な取引を認識させており、これは Ben Zhou 氏のツイートで明らかにされた情報と似ています。

(https://medium.com/@RadiantCapital/radiant-post-mortem-fecd 6 c d3 8081)

さらに、これら 3 つのインシデントに関係する悪意のあるコントラクトの権限チェック方法は同じであり、コントラクトの呼び出し元をチェックするために所有者のアドレスがコントラクト内にハードコードされています。 Bybit ハッキング事件と WazirX ハッキング事件における権限チェックによってスローされたエラー メッセージも同様です。

この事件では、Safe 契約自体には問題はなかったが、フロントエンドが改ざんされ偽造されて欺瞞効果を狙った非契約部分に問題があった。これは孤立したケースではありません。北朝鮮のハッカーは昨年、この方法でいくつかのプラットフォームを攻撃しました。たとえば、WazirX は Safe マルチ署名に 2 億 3000 万ドルを失いました。Radiant Capital は Safe マルチ署名に 5000 万ドルを失いました。DMM Bitcoin は Gonco マルチ署名に 3 億 500 万ドルを失いました。この攻撃方法は巧妙に設計されており、より注意が必要です。

Bybitが発表した公式発表によると:

(https://announcements.bybit.com/zh-MY/article/incident-update---eth-cold-wallet-incident-blt292c0454d26e9140)

Ben Zhou 氏のツイートと組み合わせると:

次のような疑問が生じます。

1. 通常のETH転送

攻撃者は、Bybit の社内財務チームの運用情報を事前に入手し、ETH マルチ署名コールドウォレット転送のタイミングを把握していた可能性があります。

Safe システムを通じて、署名者に偽造されたインターフェース上の悪意のあるトランザクションに署名するように誘導しますか? Safe のフロントエンド システムは侵入され、乗っ取られたのでしょうか?

2. 安全な契約UIが改ざんされた

署名者は Safe インターフェース上で正しいアドレスと URL を確認していますが、実際に署名されたトランザクション データは改ざんされていますか?

重要な質問は、そもそも誰が署名要求を開始したかということです。機器の安全性はどの程度ですか?

こうした疑問を念頭に置き、当局が早急にさらなる調査結果を公表することを期待します。

市場への影響

Bybitは事件後すぐに発表を行い、すべての顧客資産に1:1の準備金があり、プラットフォームが損失を負担できることを約束した。ユーザーの引き出しには影響はありません。

2025年2月22日10時51分、BybitのCEOであるBen Zhou氏は、入出金が正常になったというメッセージを送信しました。

最後の言葉

この盗難は、暗号通貨業界が直面している深刻なセキュリティ上の課題を改めて浮き彫りにしている。暗号化業界が急速に発展するにつれ、ハッカーグループ、特にラザルスグループなどの国家レベルのハッカーは、攻撃手法を継続的にアップグレードしています。この事件は仮想通貨取引所にとって警鐘を鳴らすものとなった。プラットフォームはセキュリティ保護をさらに強化し、多要素認証、暗号化ウォレット管理、資産監視、リスク評価など、より高度な防御メカニズムを採用して、ユーザー資産の安全を確保する必要がある。個人ユーザーにとっても、セキュリティ意識を高めることは重要です。ハードウェアウォレットなどのより安全な保管方法を優先し、取引所に多額の資金を長期間保管することは避けることをお勧めします。常に進化するこの分野において、技術的防御を継続的にアップグレードすることによってのみ、デジタル資産のセキュリティを確保し、業界の健全な発展を促進することができます。