ผู้เขียน: แมทธิว ลี

เมื่อวันที่ 31 กรกฎาคม Curve ระบุบนแพลตฟอร์มว่ากลุ่มเหรียญเสถียรของ Vyper 0.2.15 ถูกโจมตีเนื่องจากมีช่องโหว่ในคอมไพเลอร์ โดยเฉพาะอย่างยิ่ง เนื่องจากความล้มเหลวของฟังก์ชันล็อคการเข้าซ้ำ แฮกเกอร์จึงสามารถเปิดการโจมตีซ้ำได้อย่างง่ายดาย ซึ่งช่วยให้ผู้โจมตีสามารถทำหน้าที่บางอย่างในธุรกรรมเดียว กลุ่มกองทุนบางแห่งบน Curve ใช้คอมไพเลอร์เวอร์ชันเก่า ซึ่งเปิดโอกาสให้แฮกเกอร์

(การโจมตีซ้ำเป็นช่องโหว่ชนิดหนึ่งที่เกิดจากลักษณะของ Vyper และการเขียนสัญญาอัจฉริยะที่ไม่เหมาะสม ซึ่งเคยเกิดขึ้นหลายครั้งแล้ว ทีมรักษาความปลอดภัยของ Okey Cloud Chain ได้ทำการวิเคราะห์โดยละเอียดเกี่ยวกับกรณีดังกล่าวมาก่อน คลิก อ่านข้อความต้นฉบับ เพื่อดู ดังนั้นบทความนี้จะไม่แสดงรายละเอียดของการโจมตี)

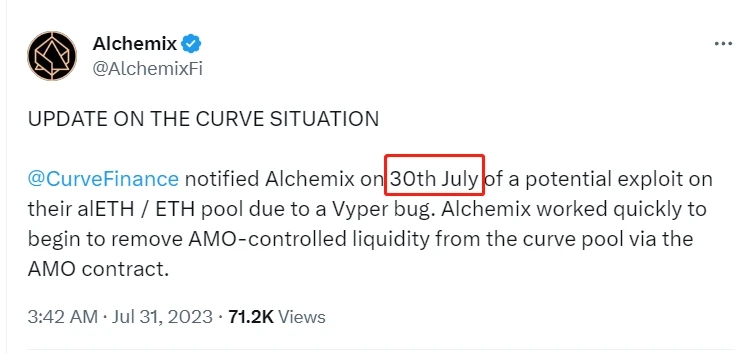

หลังจากนั้นทันที โครงการอื่น ๆ มากมายก็ประกาศว่าพวกเขาถูกโจมตี NFT pledge protocol JPEGd, โครงการให้ยืม AlchemixFi และโปรโตคอล DeFi MetronomeDAO, cross-chain bridge deBridge และ DEX Ellipsis ที่ใช้กลไก Curve ต่างก็ประสบความสูญเสียครั้งใหญ่ .

คำอธิบายรูปภาพ

ข้อความ

ชื่อระดับแรก

จะป้องกันการโจมตีของแฮ็กเกอร์จากทั้งด้านรุกและเชิงรับได้อย่างไร

นี่ไม่ใช่ครั้งแรกที่ Curve ถูกแฮ็ก เนื่องจากเป็นโครงการ Defi อันดับต้นๆ จึงไม่ได้รับการยกเว้นจากการโจมตีของแฮ็กเกอร์ ฝ่ายโครงการทั่วไปควรให้ความสำคัญกับการโจมตีของแฮ็กเกอร์และการป้องกันสัญญามากขึ้น

แล้วฝ่ายรุกจะเตรียมการอะไรบ้าง?

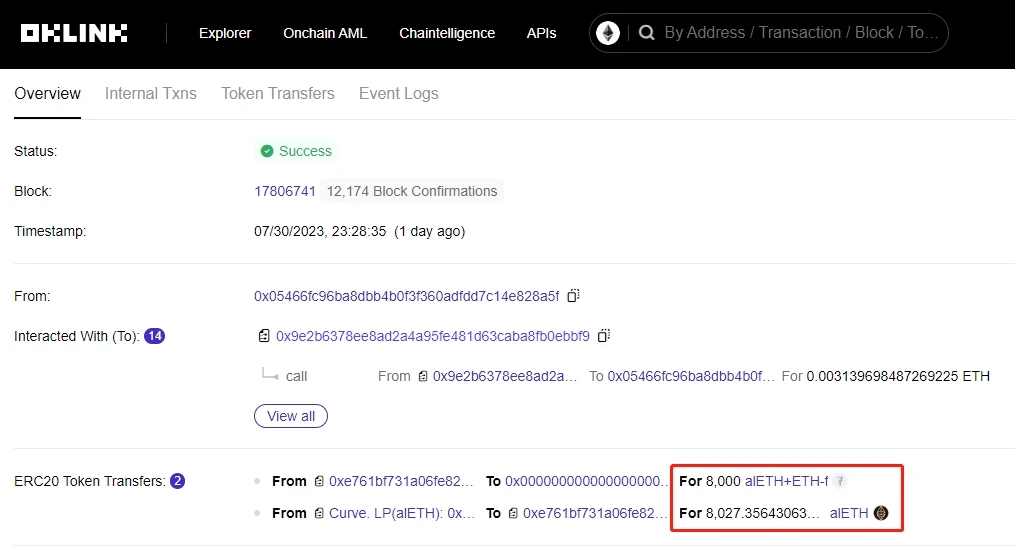

คำอธิบายรูปภาพ

แหล่งที่มาของภาพ: OKLink Chainelligence Pro

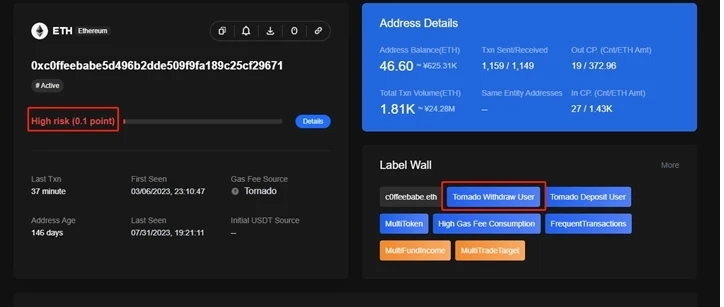

คำอธิบายรูปภาพ

แหล่งที่มาของภาพ: OKLink Onchain AML

ฝ่ายโครงการจะป้องกันฝ่ายรับอย่างไร?

จากการวิเคราะห์เหตุการณ์ข้างต้น เราพบว่าฝ่ายโครงการมีปัญหา 2 ประการในการจัดการกับเหตุการณ์ดังกล่าว

1. การบำรุงรักษาไม่เพียงพอ โครงการส่วนใหญ่ให้ความสนใจอย่างมากกับการเขียนโค้ดและการตรวจสอบ แต่งานบำรุงรักษาไม่ได้ดำเนินการอย่างจริงจัง ช่องโหว่ในคอมไพเลอร์ Vyper นี้ถูกค้นพบเมื่อสองปีที่แล้ว แต่กลุ่มที่ถูกโจมตียังคงใช้คอมไพเลอร์เวอร์ชันเก่า

ชื่อระดับแรก

เงินที่ถูกขโมยไปสามารถกู้คืนได้อย่างไร?

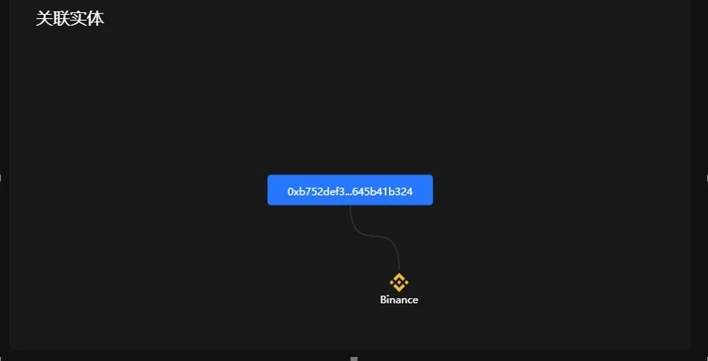

คำอธิบายรูปภาพ

แหล่งที่มาของภาพ: OKLink Chainelligence Pro

คำอธิบายรูปภาพ

แหล่งที่มาของภาพ: OKLink Chainelligence Pro

ชื่อระดับแรก

ข้อความ

เหตุการณ์ด้านความปลอดภัย เช่น การโจมตีซ้ำจะเกิดขึ้นอย่างแน่นอน ดังนั้น นอกเหนือจากความพยายามที่กล่าวมาข้างต้นที่เราต้องทำทั้งสองด้านของการรุกและการป้องกันแล้ว ทีมงานโครงการจำเป็นต้องจัดทำแผนฉุกเฉิน เพื่อที่จะสามารถตอบสนองใน ในเวลาที่เหมาะสมที่สุดเมื่อถูกแฮกเกอร์โจมตี ช่วยลดจำนวนและการสูญเสียผู้ใช้ ผู้ร่วมให้ข้อมูลของ Vyper ยังแนะนำว่าสำหรับผลิตภัณฑ์สาธารณะ เช่น Vyper เราควรเสริมสร้างแรงจูงใจของสาธารณะเพื่อค้นหาช่องโหว่ที่สำคัญ OKLink เรียกร้องให้มีการจัดทำชุดมาตรฐานการตอบสนองด้านความปลอดภัยโดยเร็วที่สุดเพื่อให้ติดตามเงินทุนจากที่อยู่สีดำ/สีเทาได้ง่ายขึ้น

เช่นเดียวกับที่ผลิตภัณฑ์ OKLink มีบทบาทในการป้องกันแฮกเกอร์และติดตามเงินทุนที่จุดสิ้นสุดของการโจมตีและการป้องกันของเหตุการณ์ดังกล่าว ฝ่ายโครงการควรพิจารณามูลค่าเพิ่มเติมที่ผู้ให้บริการด้านเทคนิคบุคคลที่สามสามารถนำมาได้เมื่อสร้างโมดูลความปลอดภัยของแพลตฟอร์มได้เร็วขึ้น และสร้างป้อมรักษาความปลอดภัยให้กับโครงการให้ดีขึ้น

Raymond Lei และ Mengxuan Ren จาก Okey Cloud Chain มีส่วนร่วมในบทความนี้ด้วย