ในขณะที่ปัญญาประดิษฐ์ก้าวข้ามขีดจำกัดของทัวริงและบล็อคเชนสร้างโครงสร้างความน่าเชื่อถือขึ้นใหม่ ข้อมูลเองก็ได้เข้ามาแทนที่พลังงานอย่างเงียบๆ และกลายมาเป็นทรัพยากรหลักสำหรับการก้าวกระโดดของอารยธรรมรอบใหม่ อย่างไรก็ตาม ในกระบวนการทางเทคโนโลยีที่ยิ่งใหญ่นี้ เราเพิ่งตระหนักว่าคำถามเก่าๆ กำลังกลับมาอีกครั้ง: มนุษย์ยังสามารถมีความเป็นส่วนตัวที่แท้จริงได้หรือไม่?

ศัตรูที่ยิ่งใหญ่ที่สุดของความรู้ไม่ใช่ความไม่รู้ แต่เป็นภาพลวงตาของความรู้ ——สตีเฟน ฮอว์คิง

Privacy Computing จึงถือกำเนิดขึ้น ไม่ใช่การกลายพันธุ์ของเทคโนโลยีแบบแยกส่วน แต่เป็นผลจากเกมระยะยาวระหว่างการเข้ารหัส ระบบแบบกระจาย ปัญญาประดิษฐ์ และคุณค่าของมนุษย์ นับตั้งแต่มีการเสนอกรอบทฤษฎีต่างๆ เช่น การประมวลผลที่ปลอดภัยหลายฝ่ายและการเข้ารหัสแบบโฮโมมอร์ฟิกในช่วงปลายศตวรรษที่ 20 การประมวลผลเพื่อความเป็นส่วนตัวก็ค่อยๆ พัฒนาเป็นแนวทางสำคัญในการรับมือกับยุคของ ข้อมูลที่อยู่นอกการควบคุม ซึ่งช่วยให้เราสามารถทำงานร่วมกันในการประมวลผล แบ่งปันมูลค่า และสร้างความไว้วางใจขึ้นมาใหม่โดยไม่เปิดเผยข้อมูลเดิม

นี่คือส่วนหนึ่งของประวัติศาสตร์เทคโนโลยีที่ยังคงเกิดขึ้น และยังเป็นคำถามเชิงปรัชญาด้วยว่าเจตจำนงเสรีจะสามารถอยู่รอดในโลกแห่งอัลกอริทึมได้หรือไม่ และการประมวลผลเพื่อความเป็นส่วนตัวอาจเป็นประตูแรกสู่คำตอบ

1. ระยะเอ็มบริโอ (พ.ศ. 2492–2525): จุดเริ่มต้นของการเข้ารหัสสมัยใหม่

1949: แชนนอนและจุดเริ่มต้นของทฤษฎีสารสนเทศ

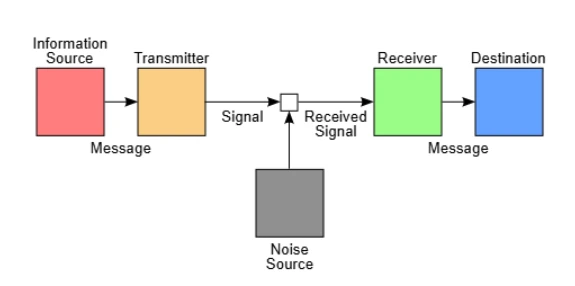

ในปีพ.ศ. 2492 คล็อด แชนนอนได้วิเคราะห์ความปลอดภัยของระบบการสื่อสารอย่างเป็นระบบเป็นครั้งแรกโดยใช้วิธีทางคณิตศาสตร์ที่เข้มงวดในบทความเรื่อง ทฤษฎีของระบบการสื่อสาร ของเขา เขาใช้ทฤษฎีสารสนเทศเพื่อกำหนด ความลับที่สมบูรณ์แบบ และชี้ให้เห็นว่ามีเพียงแผ่นบันทึกครั้งเดียวเท่านั้นที่สามารถตอบสนองความต้องการด้านความปลอดภัยที่เข้มงวดนี้ได้ วิธีการวิจัยของแชนนอนมีความเข้มงวดอย่างยิ่ง โดยเริ่มต้นจากหลักคณิตศาสตร์ เขาใช้ทฤษฎีความน่าจะเป็นและวิธีทางสถิติเพื่อสร้างแบบจำลองระบบความลับ เขาชี้แจงแนวคิดเรื่องเอนโทรปีและปริมาณข้อมูล ซึ่งเป็นการวางรากฐานทางทฤษฎีสำหรับการเข้ารหัสสมัยใหม่

โมเดลการสื่อสารแบบคลาสสิกที่แชนนอนเสนอไว้ในเอกสาร A Mathematical Theory of Communication ในปีพ.ศ. 2491 แสดงให้เห็นถึงความสัมพันธ์ระหว่างแหล่งข้อมูล ตัวเข้ารหัส ช่องทาง ตัวถอดรหัส และตัวรับข้อมูล

กระบวนการวิจัยของแชนนอนมีความคิดสร้างสรรค์ ระหว่างทำงานที่ Bell Labs เขาไม่เพียงแต่ทุ่มเทให้กับการวิจัยเชิงทฤษฎีเท่านั้น แต่ยังทำการตรวจยืนยันเชิงทดลองเป็นจำนวนมากอีกด้วย เขาคุ้นเคยกับการใช้การเปรียบเทียบเชิงสัญชาตญาณเพื่ออธิบายแนวคิดที่ซับซ้อน เช่น การเปรียบเทียบการส่งข้อมูลกับการไหลของน้ำและเอนโทรปีกับความไม่แน่นอน นอกจากนี้ เขายังขี่จักรยานล้อเดียวผ่านทางเดินของห้องปฏิบัติการเพื่อผ่อนคลายและกระตุ้นความคิดสร้างสรรค์อีกด้วย เอกสารนี้มีอิทธิพลที่กว้างไกล มันไม่เพียงวางรากฐานทางทฤษฎีของการเข้ารหัสสมัยใหม่เท่านั้น แต่ยังมีอิทธิพลต่อเส้นทางการวิจัยในสาขาความปลอดภัยของข้อมูลทั้งหมดในทศวรรษต่อๆ มาด้วย

1976: ความก้าวหน้าของ Diffie-Hellman

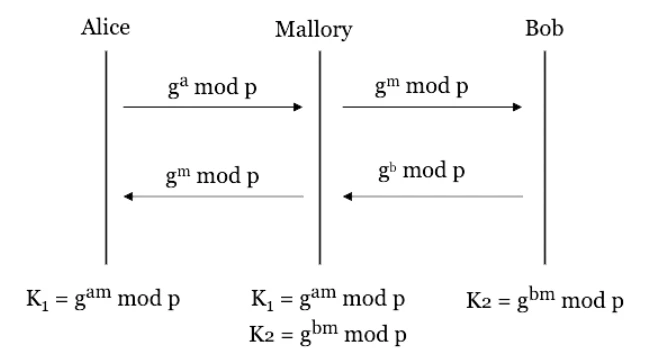

ในปีพ.ศ. 2519 Whitfield Diffie และ Martin Hellman ได้เสนอแนวคิดการเข้ารหัสคีย์สาธารณะในเอกสาร New Directions in Cryptography และได้ออกแบบโปรโตคอลการแลกเปลี่ยนคีย์ Diffie-Hellman วิธีการวิจัยของโปรโตคอลนี้อิงตามความยากทางคณิตศาสตร์ของปัญหาลอการิทึมไม่ต่อเนื่อง ทั้งสองได้เสนอแผนการแลกเปลี่ยนคีย์อย่างปลอดภัยโดยไม่ต้องมีการแบ่งปันความลับล่วงหน้าเป็นครั้งแรก

รูปนี้แสดงกระบวนการพื้นฐานในการแลกเปลี่ยนคีย์ Diffie-Hellman อลิซและบ็อบแลกเปลี่ยนข้อมูลผ่านช่องทางสาธารณะ และในที่สุดก็สร้างคีย์ที่ใช้ร่วมกันโดยที่ผู้ดักฟังไม่ทราบ

กระบวนการวิจัยไม่ได้ราบรื่นนัก ทั้งสองคนพยายามและล้มเหลวหลายปี จนในที่สุดก็พบโครงสร้างทางคณิตศาสตร์ที่เหมาะสมตามการวิจัยเชิงลึกในด้านคณิตศาสตร์และทฤษฎีจำนวน รูปลักษณ์และพฤติกรรมอันเป็นเอกลักษณ์ของ Diffie ทำให้เกิดเรื่องราวที่น่าสนใจมากมายในชุมชนวิชาการอีกด้วย ตัวอย่างเช่น ผู้จัดงานประชุมมักเข้าใจผิดว่าเขาเป็นสมาชิกวงดนตรีร็อค งานนี้เปลี่ยนแปลงสาขาการเข้ารหัสอย่างสิ้นเชิงและวางรากฐานสำหรับลายเซ็นดิจิทัลและโปรโตคอลความปลอดภัยสมัยใหม่อื่นๆ

พ.ศ. 2520: อัลกอริทึม RSA ถือกำเนิด

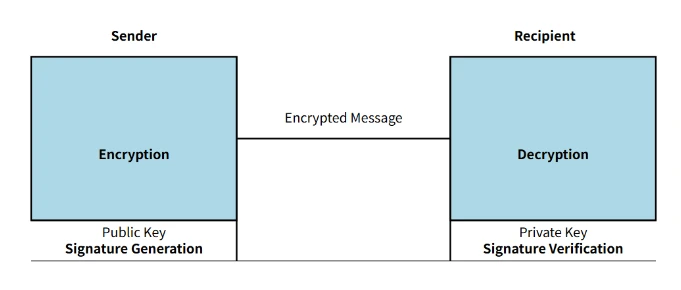

ในปีพ.ศ. 2520 Ron Rivest, Adi Shamir และ Leonard Adleman จาก MIT ได้ร่วมกันคิดค้นอัลกอริทึม RSA อันโด่งดัง ซึ่งเป็นอัลกอริทึมเข้ารหัสแบบอสมมาตรที่ใช้งานได้จริงเป็นตัวแรก วิธีการวิจัยของพวกเขาใช้ปัญหาการแยกตัวประกอบของจำนวนเฉพาะขนาดใหญ่เป็นพื้นฐานด้านความปลอดภัย และสามารถสร้างกลไกการเข้ารหัสแบบไม่สมมาตรในทางปฏิบัติได้สำเร็จด้วยการอนุมานทางคณิตศาสตร์ที่ซับซ้อนและการทดลองคอมพิวเตอร์

ไดอะแกรมนี้แสดงให้เห็นกระบวนการเข้ารหัสและถอดรหัส RSA รวมถึงการสร้างคีย์สาธารณะและคีย์ส่วนตัว และวิธีใช้คีย์สาธารณะในการเข้ารหัสและคีย์ส่วนตัวในการถอดรหัสข้อมูล

ในระหว่างกระบวนการวิจัย ริเวสท์เกิดแรงบันดาลใจอย่างกะทันหันหลังจากพยายามมาทั้งคืน และไม่นานเขาก็สามารถร่างอัลกอริทึมเสร็จได้ ในขณะที่ Adleman รับผิดชอบในการนำอัลกอริทึมไปใช้งานและตรวจสอบ พวกเขาเฉลิมฉลองช่วงเวลาสำคัญนี้ด้วยการเข้ารหัสข้อความที่มีชื่อเสียงโดยใช้อัลกอริทึม RSA และท้าทายเพื่อนร่วมงานให้ถอดรหัส อัลกอริทึม RSA ไม่เพียงแต่มีความสำคัญในเชิงทฤษฎีเท่านั้น แต่ที่สำคัญกว่านั้นคือ ยังเป็นโซลูชันความปลอดภัยที่ใช้งานได้จริงสำหรับสถานการณ์การใช้งานต่างๆ เช่น อีคอมเมิร์ซและลายเซ็นดิจิทัล

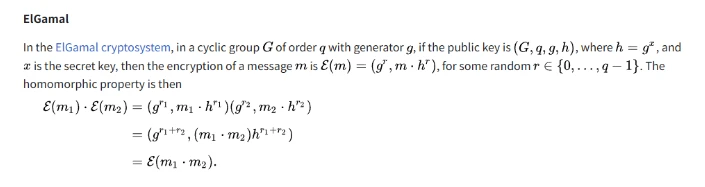

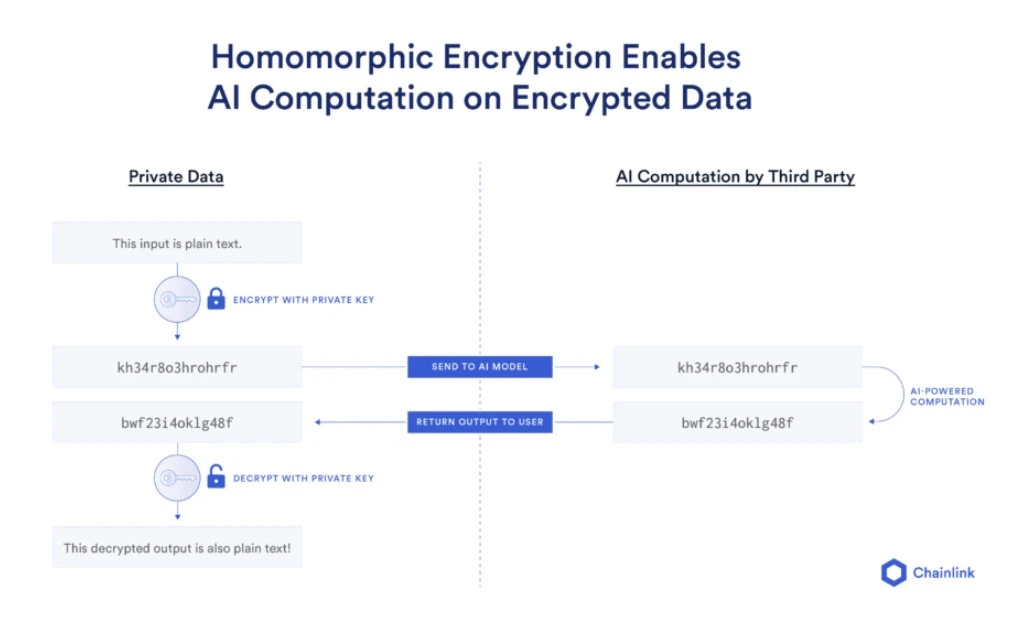

พ.ศ. 2521: จุดเริ่มต้นของการเข้ารหัสแบบโฮโมมอร์ฟิก

ในปี พ.ศ. 2521 หลังจากเสนออัลกอริทึม RSA แล้ว Rivest, Shamir และ Adleman ก็ได้สำรวจความเป็นไปได้ในการคำนวณของข้อมูลที่เข้ารหัส โดยเฉพาะแนวคิดของการเข้ารหัสแบบโฮโมมอร์ฟิก เมื่อพวกเขาตั้งคำถาม พวกเขาเพียงระบุว่าระบบการเข้ารหัสจะอนุญาตให้ดำเนินการกับข้อความเข้ารหัสโดยตรงโดยไม่ต้องถอดรหัสหรือไม่ แม้ว่าปัญหาจะไม่ได้รับการแก้ไขในขณะนั้น แต่คำถามเชิงมองไปข้างหน้าที่พวกเขาตั้งขึ้นกระตุ้นให้มีการสำรวจอย่างต่อเนื่องในชุมชนการเข้ารหัสลับในอีกสามสิบปีข้างหน้า

รูปนี้แสดงให้เห็นแนวคิดของการเข้ารหัสแบบโฮโมมอร์ฟิก ซึ่งจะทำงานโดยตรงกับข้อความเข้ารหัส โดยผลลัพธ์ที่ได้หลังจากการถอดรหัสจะสอดคล้องกับผลลัพธ์ของการดำเนินการกับข้อความธรรมดา

พ.ศ. 2522–2525: วิทยาการเข้ารหัสลับเริ่มแพร่หลาย

ในช่วงเวลานี้ สาขาการเข้ารหัสได้เห็นผลลัพธ์การวิจัยเชิงทฤษฎีที่เป็นนวัตกรรมใหม่มากมาย Adi Shamir เสนอวิธีการแบ่งปันความลับ ซึ่งด้วยการออกแบบโครงสร้างพีชคณิตที่ซับซ้อน ทำให้สามารถจัดการข้อมูลลับได้อย่างปลอดภัยโดยหลายฝ่าย และความลับจะถูกสร้างขึ้นใหม่ได้ก็ต่อเมื่อมีผู้เข้าร่วมจำนวนที่กำหนดเท่านั้น

สามารถวาดพหุนามกำลังสองจำนวนอนันต์ได้จาก 2 จุด จำเป็นต้องมีสามจุดในการกำหนดพหุนามกำลังสองให้เฉพาะเจาะจง ไดอะแกรมนี้ใช้เพื่อการอ้างอิงเท่านั้น - วิธีแก้ปัญหาของ Shamir ใช้พหุนามบนฟิลด์จำกัด ซึ่งไม่สามารถแสดงได้ง่ายในสองมิติ

Michael Rabin เสนอแนวคิด Oblivious Transfer ในการวิจัยของเขา โปรโตคอลนี้ช่วยแก้ปัญหาด้านความไว้วางใจระหว่างสองฝ่ายในการแลกเปลี่ยนข้อมูลได้อย่างชาญฉลาด โดยทำให้ฝ่ายหนึ่งสามารถรับข้อมูลอย่างปลอดภัยในขณะที่อีกฝ่ายไม่สามารถทราบเนื้อหาเฉพาะเจาะจงได้

ในปี 1982 เหยา ฉีจื้อได้เสนอ ปัญหาเศรษฐี อันโด่งดัง ซึ่งสาธิตแนวคิดการเข้ารหัสที่ซับซ้อนในรูปแบบที่ตลกขบขันและมีชีวิตชีวา โดยอธิบายวิธีการระบุว่าใครรวยกว่าอย่างปลอดภัยโดยไม่ต้องเปิดเผยข้อมูลเฉพาะเจาะจงเกี่ยวกับความมั่งคั่งของคนเหล่านั้น วิธีการวิจัยของ Yao Qizhi ใช้หลักการอนุมานเชิงตรรกะเชิงนามธรรมและทฤษฎีเกม งานวิจัยนี้เป็นแรงบันดาลใจโดยตรงให้เกิดการวิจัยเกี่ยวกับการประมวลผลแบบหลายฝ่ายที่ปลอดภัย (MPC) และส่งเสริมการประยุกต์ใช้การเข้ารหัสอย่างแพร่หลายในการแบ่งปันข้อมูล การปกป้องความเป็นส่วนตัวของข้อมูล และสาขาอื่นๆ

ผลการวิจัยอันหลากหลายและเจาะลึกเหล่านี้ร่วมกันส่งเสริมความเจริญรุ่งเรืองในช่วงแรกของสาขาการเข้ารหัสสมัยใหม่และวางรากฐานที่มั่นคงสำหรับวิวัฒนาการทางเทคโนโลยีในอนาคต

2. ช่วงเวลาการสำรวจ (1983–1999): การระเบิดทางทฤษฎีและต้นแบบของเครื่องมือความเป็นส่วนตัว

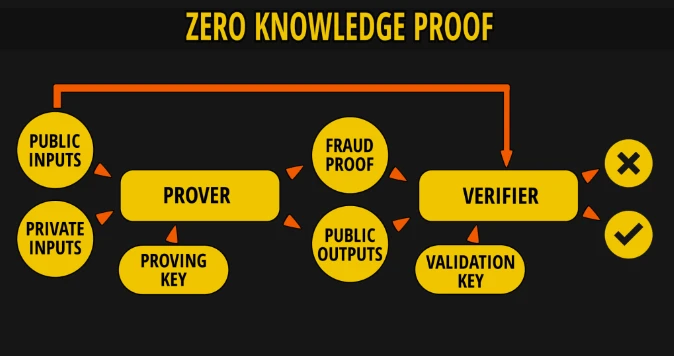

พ.ศ. 2528: การเกิดของการพิสูจน์ความรู้เป็นศูนย์

ในปี 1985 Shafi Goldwasser, Silvio Micali และ Charles Rackoff แห่ง MIT ได้เสนอแนวคิด Zero-Knowledge Proof (ZKP) จากการวิจัยเกี่ยวกับระบบพิสูจน์แบบโต้ตอบ พวกเขาจึงได้ตั้งคำถามต่อไปนี้: จะพิสูจน์ได้อย่างไรว่ารู้ความลับโดยไม่ต้องเปิดเผยความลับนั้นเอง พวกเขาใช้โปรโตคอลแบบโต้ตอบที่ซับซ้อนและวิธีการแบบความน่าจะเป็นเพื่อออกแบบกระบวนการพิสูจน์ที่ทำให้ผู้ตรวจสอบเชื่อได้ว่าบุคคลที่ให้การพิสูจน์นั้นมีข้อมูลบางอย่าง แต่ในขณะเดียวกันก็ไม่สามารถอนุมานรายละเอียดที่เฉพาะเจาะจงของข้อมูลได้

รูปนี้แสดงให้เห็นกระบวนการพื้นฐานในการพิสูจน์ความรู้เป็นศูนย์ ผู้พิสูจน์พิสูจน์ให้ผู้ตรวจสอบเห็นว่าเขามีข้อมูลลับบางอย่าง แต่จะไม่เปิดเผยข้อมูลดังกล่าวในกระบวนการนี้

เกร็ดเล็กเกร็ดน้อยที่น่าสนใจก็คือแรงบันดาลใจในการวิจัยครั้งนี้เดิมทีมาจากเกมไพ่ธรรมดาๆ พวกเขาได้สาธิตการพิสูจน์ความรู้เป็นศูนย์ในรูปแบบของเกมโต้ตอบในงานประชุมวิชาการ ซึ่งทำให้ผู้ฟังประหลาดใจและสับสน การนำ ZKP มาใช้ไม่เพียงแต่จะให้เครื่องมือทางทฤษฎีที่สำคัญสำหรับสาขาการเข้ารหัสสมัยใหม่เท่านั้น แต่ยังวางรากฐานทางเทคนิคที่สำคัญสำหรับการประมวลผลความเป็นส่วนตัว และมีผลกระทบอย่างล้ำลึกต่อสาขาอื่นๆ ตามมา เช่น การยืนยันตัวตน การปกป้องความเป็นส่วนตัว บล็อคเชน และอื่นๆ อีกด้วย

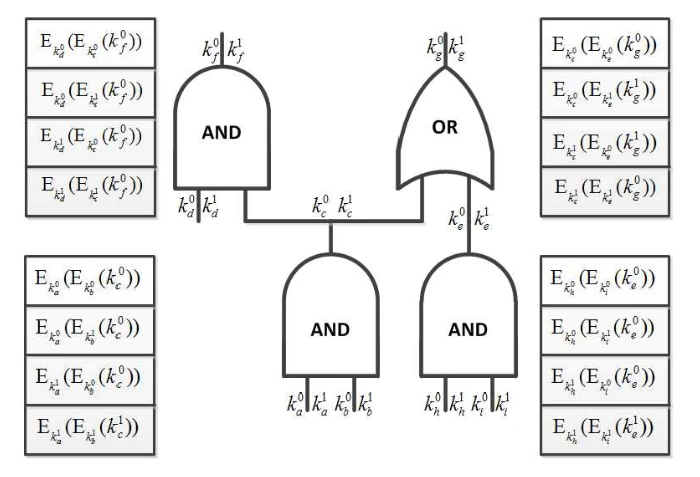

พ.ศ. 2529-2530: ความก้าวหน้าในการคำนวณแบบหลายฝ่ายที่ปลอดภัย

ในปีพ.ศ. 2529 ศาสตราจารย์ Yao Qizhi ได้เสนอเทคโนโลยีวงจรที่บิดเบือนซึ่งได้นำโปรโตคอลการประมวลผลที่ปลอดภัยแบบสองฝ่ายมาใช้อย่างชาญฉลาด เขาแปลงการคำนวณฟังก์ชันให้เป็นวงจรที่ซับซ้อน บดบังวงจรและส่งให้ฝ่ายอื่นดำเนินการเพื่อให้แน่ใจว่าฝ่ายอื่นสามารถคำนวณผลลัพธ์ได้ แต่ไม่สามารถสอดส่องข้อมูลอินพุตเฉพาะได้ วิธีการวิจัยของ Yao Qizhi ผสมผสานการเข้ารหัสเข้ากับทฤษฎีความซับซ้อนในการคำนวณ และถือเป็นความก้าวหน้าครั้งสำคัญในวิทยาการคอมพิวเตอร์

ภาพนี้แสดงโครงสร้างพื้นฐานของเทคโนโลยี Garbled Circuit ที่เสนอโดย Yao Qizhi โดยสาธิตวิธีการบรรลุการประมวลผลที่ปลอดภัยแบบสองฝ่ายผ่านการบดบังวงจร

ข้อเท็จจริงที่น่าสนใจก็คือประสบการณ์ด้านสหวิทยาการที่ไม่เหมือนใครของ Yao Qizhi ทำให้เขาสามารถแก้ปัญหาจากมุมที่ไม่คาดคิดได้ และมักถูกชุมชนวิชาการเรียกติดตลกว่าเป็น เวทมนตร์ดำ ของการเข้ารหัส ไม่นานหลังจากนั้นในปี 1987 Oded Goldreich, Silvio Micali และ Avi Wigderson ได้เสนอโปรโตคอล GMW ที่โด่งดัง ซึ่งขยายการคำนวณหลายฝ่ายที่ปลอดภัย (MPC) ไปสู่สถานการณ์หลายฝ่าย ช่วยให้ผู้เข้าร่วมหลายรายสามารถดำเนินการคำนวณอย่างปลอดภัยโดยไม่เปิดเผยข้อมูลอินพุตของตน ความสำเร็จเหล่านี้ได้ส่งเสริมการพัฒนาเชิงทฤษฎีและปฏิบัติของการประมวลผลแบบหลายฝ่ายที่ปลอดภัยอย่างมีนัยสำคัญ ทำให้การประมวลผลเพื่อความเป็นส่วนตัวค่อยๆ ขยับจากทฤษฎีไปสู่ความเป็นไปได้

พ.ศ. 2539: แนวคิดเริ่มต้นสำหรับการเรียนรู้แบบสหพันธ์

ในปี 1996 David W. Cheung เสนออัลกอริทึมการขุดกฎความสัมพันธ์สำหรับระบบแบบกระจาย แม้ว่าคำว่าการเรียนรู้แบบรวมศูนย์ยังไม่ได้รับการเสนอขึ้นอย่างชัดเจนในขณะนั้น แต่แนวคิดหลักของการวิจัยของเขานั้นสอดคล้องกับแนวคิดการเรียนรู้แบบรวมศูนย์ซึ่งได้รับความนิยมในเวลาต่อมา วิธีการขุดข้อมูลแบบกระจายที่เขาเสนอนั้นไม่จำเป็นต้องรวบรวมข้อมูลทั้งหมดเข้าด้วยกัน แต่อนุญาตให้เจ้าของข้อมูลอิสระหลายรายประมวลผลข้อมูลแต่ละรายและแลกเปลี่ยนผลการขุดข้อมูล

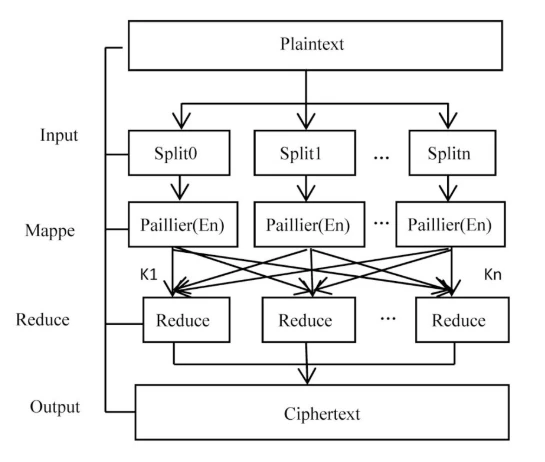

รูปนี้แสดงกระบวนการเข้ารหัสแบบขนานของแผนการเข้ารหัส Paillier โดยแสดงให้เห็นถึงวิธีดำเนินการการบวกในสถานะข้อความเข้ารหัส

กระบวนการวิจัยของ Cheung ก็ค่อนข้างน่าสนใจเช่นกัน เดิมที เขาต้องการแก้ปัญหาการขุดข้อมูลภายในองค์กรขนาดใหญ่ แต่โดยไม่ได้ตั้งใจ เขาได้สร้างต้นแบบเชิงทฤษฎีสำหรับการเรียนรู้แบบรวมในอนาคต การวิจัยของเขาไม่ได้ดึงดูดความสนใจอย่างกว้างขวางในเวลานั้น จนกระทั่งมากกว่า 20 ปีต่อมา เมื่อปัญหาความเป็นส่วนตัวกลายเป็นประเด็นที่โดดเด่นเพิ่มมากขึ้น และบริษัทต่างๆ เช่น Google เริ่มนำการเรียนรู้แบบรวมมาใช้ในระดับกว้าง ความสำเร็จดังกล่าวจึงแสดงให้เห็นถึงลักษณะเชิงก้าวหน้าได้อย่างแท้จริง

1999: การเข้ารหัสแบบโฮโมมอร์ฟิกเชิงเพิ่มกลายเป็นเรื่องปฏิบัติได้

ในปี 1999 Pascal Paillier ได้เสนอรูปแบบการเข้ารหัสคีย์สาธารณะแบบโฮโมมอร์ฟิกเชิงบวกใหม่ที่ช่วยให้สามารถเพิ่มข้อความเข้ารหัสได้โดยตรงโดยไม่ต้องถอดรหัส งานวิจัยนี้แก้ไขปัญหาคอขวดที่มีมายาวนานในการประยุกต์ใช้การเข้ารหัสโฮโมมอร์ฟิกในทางปฏิบัติ เขาใช้โครงสร้างทางคณิตศาสตร์ที่อิงตามทฤษฎีกลุ่มเพื่อให้ได้คุณสมบัติโฮโมมอร์ฟิกเชิงบวกที่ปลอดภัย ซึ่งช่วยให้สามารถประมวลผลข้อมูลได้อย่างมีประสิทธิภาพในสถานะข้อความเข้ารหัส ช่วยส่งเสริมการใช้งานจริงของสถานการณ์การใช้งานข้อมูลเข้ารหัสอย่างมีนัยสำคัญ

โครงการ Paillier ถูกใช้กันอย่างแพร่หลายในสถานการณ์จริง เช่น การลงคะแนนเสียงแบบอิเล็กทรอนิกส์ และการวิเคราะห์ข้อมูลที่รักษาความเป็นส่วนตัว มีรายงานว่าแรงบันดาลใจเบื้องต้นของ Paillier ในการออกแบบโซลูชันนี้มาจากการแก้ไขปัญหาความเป็นส่วนตัวในการลงคะแนนเสียงทางอิเล็กทรอนิกส์แบบไม่เปิดเผยตัวตน วิธีวิจัยตามความต้องการนี้ไม่เพียงแต่มีความสำคัญทางทฤษฎีเท่านั้น แต่ยังส่งเสริมการพัฒนาอุตสาหกรรมของเทคโนโลยีการเข้ารหัสแบบโฮโมมอร์ฟิกอย่างมากอีกด้วย

ในช่วงเวลานี้ ทฤษฎีการเข้ารหัสมีความเจริญรุ่งเรือง และมีเทคโนโลยีและวิธีการใหม่ๆ มากมายเกิดขึ้น ซึ่งสร้างรากฐานที่มั่นคงสำหรับการพัฒนาการประมวลผลเพื่อความเป็นส่วนตัวอย่างต่อเนื่อง และจัดเตรียมเครื่องมือและวิธีการอันหลากหลายสำหรับแอปพลิเคชันเทคโนโลยีในอนาคต

3. ระยะเวลาการเติบโต (2000–2018): กรอบการประมวลผลความเป็นส่วนตัวเริ่มมีรูปร่างขึ้น

2549: การบุกเบิกความเป็นส่วนตัวที่แตกต่าง

ในปี พ.ศ. 2549 Cynthia Dwork จาก Microsoft Research เสนอแนวคิดเรื่องความเป็นส่วนตัวที่แตกต่างกัน ทฤษฎีเชิงนวัตกรรมนี้ให้การรับประกันทางคณิตศาสตร์ที่เข้มงวดสำหรับการปกป้องความเป็นส่วนตัวของข้อมูลในยุคข้อมูลขนาดใหญ่ วิธีการวิจัยของ Dwork ใช้สัญญาณรบกวนแบบสุ่มอย่างชาญฉลาดในการเพิ่มผลลัพธ์การค้นหาข้อมูล ดังนั้นผลกระทบของการเพิ่มหรือการลบระเบียนข้อมูลเดียวบนผลลัพธ์การค้นหาโดยรวมจึงลดลงเหลือระดับต่ำมาก จึงสามารถปกป้องความเป็นส่วนตัวของข้อมูลแต่ละรายการได้อย่างมีประสิทธิภาพ

รูปนี้แสดงกลไกพื้นฐานของความเป็นส่วนตัวที่แตกต่างกันซึ่งปกป้องความเป็นส่วนตัวของข้อมูลส่วนบุคคลด้วยการเพิ่มสัญญาณรบกวนแบบสุ่มลงในผลลัพธ์ของการค้นหา

ที่น่าสนใจคือ เมื่อ Dwork ส่งเสริมความเป็นส่วนตัวที่แตกต่างกันในช่วงแรกๆ เขาได้ใช้สมุดโทรศัพท์เป็นตัวอย่างเพื่อแสดงให้เห็นความเสี่ยงที่แท้จริงของการรั่วไหลของความเป็นส่วนตัวได้อย่างชัดเจน เธอชี้ให้เห็นว่าถึงแม้ข้อมูลที่ไม่ระบุชื่อจะดูปลอดภัย แต่ความเป็นส่วนตัวที่ละเอียดอ่อนก็ยังสามารถกลับคืนมาได้โดยการรวมข้อมูลดังกล่าวกับข้อมูลภายนอก งานวิจัยของเธอได้สร้างมาตรฐานใหม่สำหรับการปกป้องความเป็นส่วนตัวของข้อมูล และถูกนำไปใช้อย่างแพร่หลายในสาขาต่างๆ เช่น ข้อมูลทางการแพทย์ ข้อมูลประชากร และการวิจัยทางสังคมศาสตร์ โดยส่งผลอย่างมากต่อเส้นทางการพัฒนาเทคโนโลยีคอมพิวเตอร์เพื่อความเป็นส่วนตัวในเวลาต่อมา

2009: ความก้าวหน้าในการเข้ารหัสแบบโฮโมมอร์ฟิกเต็มรูปแบบและสภาพแวดล้อมการทำงานที่เชื่อถือได้ (TEE)

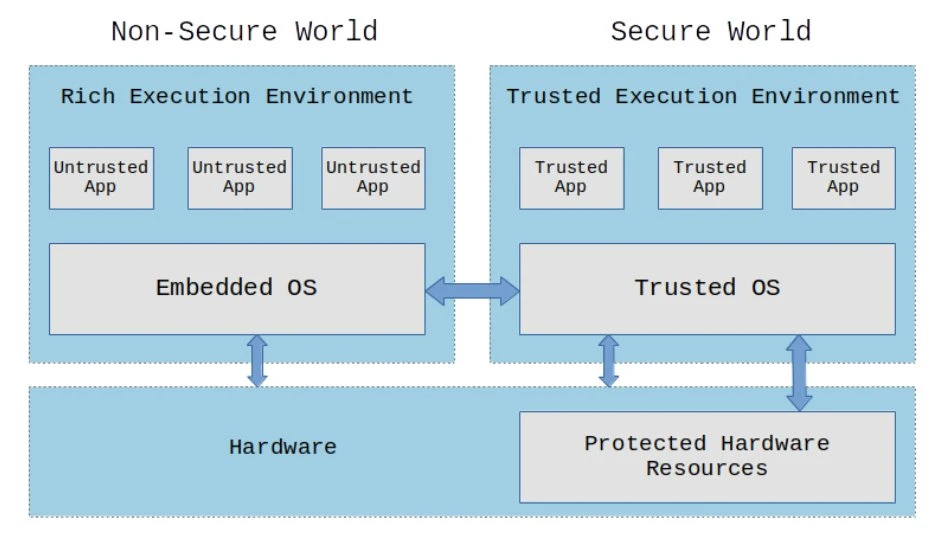

ปี 2009 ถือเป็นปีที่สำคัญอย่างยิ่งสำหรับการพัฒนาเทคโนโลยีการเข้ารหัส ประการแรก Open Mobile Terminal Platform (OMTP) เสนอต้นแบบของ Trusted Execution Environment (TEE) โดยพยายามสร้างสภาพแวดล้อมความปลอดภัยแบบแยกส่วนที่ระดับฮาร์ดแวร์เพื่อปกป้องความปลอดภัยของข้อมูลที่ละเอียดอ่อนบนอุปกรณ์เคลื่อนที่

รูปนี้แสดงสถาปัตยกรรมพื้นฐานของ TEE แสดงให้เห็นวิธีการสร้างสภาพแวดล้อมการดำเนินการแบบแยกส่วนที่ระดับฮาร์ดแวร์เพื่อปกป้องความปลอดภัยของข้อมูลที่ละเอียดอ่อน

ในปีเดียวกันนั้น Craig Gentry แห่ง IBM ได้เสนอแผนการเข้ารหัสแบบ Fully Homomorphic Encryption (FHE) เป็นครั้งแรก ทฤษฎีนี้ช่วยให้สามารถคำนวณตามอำเภอใจกับข้อมูลในสถานะเข้ารหัสได้ และสามารถรับผลการประมวลผลได้โดยไม่ต้องถอดรหัส งานวิจัยของเจนทรีนั้นเป็นตำนาน กล่าวกันว่าหลังจากที่เขาติดอยู่ในคอขวดมานานหลายปี เขาก็เกิดแรงบันดาลใจขึ้นระหว่างเดินเล่นและในที่สุดก็สามารถแก้ไขปัญหาที่รบกวนชุมชนวิชาการมานานหลายทศวรรษได้ ความก้าวหน้าครั้งนี้เปิดบทใหม่ในการประมวลผลข้อความเข้ารหัส ซึ่งช่วยให้สามารถใช้งานข้อมูลที่เข้ารหัสได้อย่างปลอดภัยและมีประสิทธิภาพในสถานการณ์ต่างๆ เช่น ระบบคลาวด์คอมพิวติ้งและการวิเคราะห์ข้อมูลทางการเงิน

รูปนี้แสดงขั้นตอนการทำงานของการเข้ารหัสแบบโฮโมมอร์ฟิกโดยสมบูรณ์ โดยอธิบายวิธีการคำนวณโดยพลการในสถานะข้อความเข้ารหัส และรับผลลัพธ์ที่ถูกต้องหลังการถอดรหัส

2013: ผู้บุกเบิกการเรียนรู้แบบสหพันธ์เพื่อการดูแลสุขภาพ

ในปี 2013 ทีมของศาสตราจารย์ Wang Shuang เป็นกลุ่มแรกที่เสนอระบบการเรียนรู้แบบสหพันธ์ทางการแพทย์ที่ชื่อว่า EXPLORER ในสาขาการประมวลผลความเป็นส่วนตัว นี่เป็นแนวทางปฏิบัติแรกในการนำการฝึกอบรมโมเดลความปลอดภัยมาใช้กับข้อมูลทางการแพทย์แบบกระจาย ทีมงานได้ใช้การผสมผสานระหว่างการเรียนรู้ของเครื่องจักรแบบกระจายและเทคโนโลยีการปกป้องความเป็นส่วนตัวเพื่อออกแบบวิธีการฝึกจำลองที่สามารถร่วมมือกันระหว่างสถาบันต่างๆ ได้โดยไม่ต้องแบ่งปันข้อมูลดิบ

มีรายงานว่าแรงบันดาลใจเบื้องต้นของการวิจัยนี้เกิดจากความยากลำบากในการแบ่งปันข้อมูลในการวิจัยทางการแพทย์จริง ในระหว่างกระบวนการวิจัย ทีมงานได้ผ่านการทดสอบทางเทคนิคหลายครั้งและการทำงานร่วมกันแบบสหวิทยาการ และในที่สุดก็สามารถสร้างกรอบทางเทคนิคที่สามารถแบ่งปันข้อมูลทางการแพทย์ได้อย่างปลอดภัยโดยไม่ทำให้ความเป็นส่วนตัวของผู้ป่วยรั่วไหลได้สำเร็จ ระบบ EXPLORER ได้กลายเป็นมาตรฐานสำหรับการปกป้องความปลอดภัยข้อมูลทางการแพทย์ระดับสากลอย่างรวดเร็ว และส่งเสริมแนวทางปฏิบัติใหม่ในการทำงานร่วมกันด้านข้อมูลทางการแพทย์ระดับโลก

2015–2016: การพัฒนาอุตสาหกรรมการประมวลผลความเป็นส่วนตัว

ตั้งแต่ปี 2015 ถึงปี 2016 การประมวลผลเพื่อความเป็นส่วนตัวถือเป็นก้าวสำคัญในอุตสาหกรรม Intel ได้เปิดตัวเทคโนโลยีสภาพแวดล้อมการดำเนินการที่เชื่อถือได้เชิงพาณิชย์เป็นครั้งแรก นั่นคือ SGX (Software Guard Extensions) ซึ่งช่วยให้สามารถรันแอปพลิเคชันโดยแยกจากกันที่ระดับฮาร์ดแวร์เพื่อให้แน่ใจถึงความปลอดภัยของข้อมูลและโปรแกรมที่ละเอียดอ่อน ความก้าวหน้าครั้งสำคัญนี้ทำให้การปกป้องความเป็นส่วนตัวสามารถเข้าสู่สถานการณ์การใช้งานจริงได้อย่างแท้จริง เช่น การประมวลผลบนคลาวด์ที่ปลอดภัย ธุรกรรมทางการเงิน และสาขาอื่นๆ

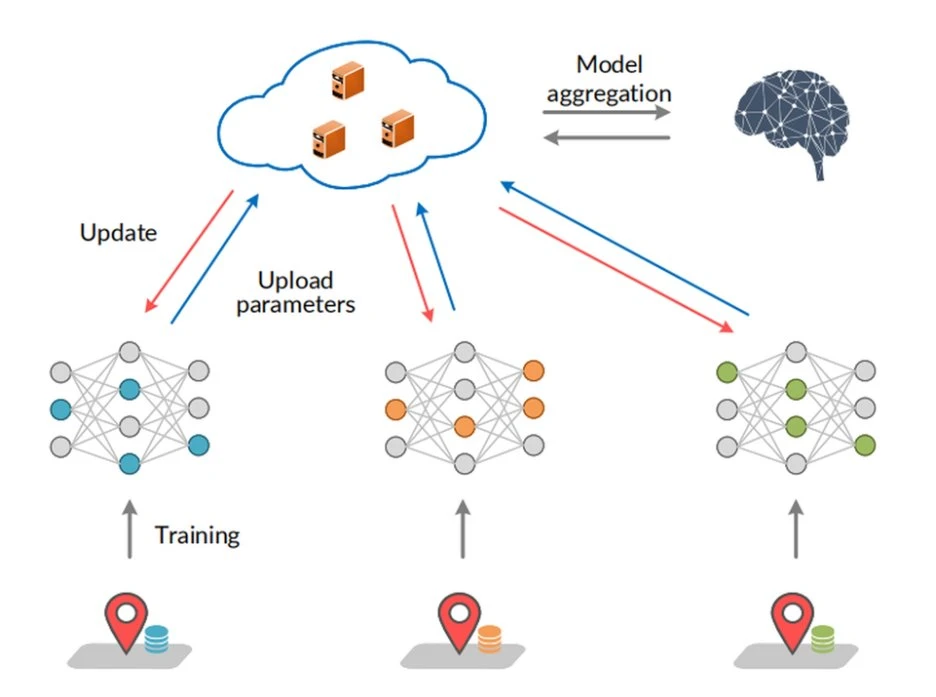

ในเวลาเดียวกัน ทีม AI ของ Google ได้เสนอกรอบการทำงาน Federated Learning ในปี 2016 โดยบูรณาการแนวคิดการประมวลผลความเป็นส่วนตัวลงในแอปพลิเคชันเทอร์มินัลมือถือโดยตรง การเรียนรู้แบบสหพันธ์ช่วยให้สามารถฝึกข้อมูลในเครื่องบนอุปกรณ์ได้ และจากนั้นพารามิเตอร์ของโมเดลจะถูกรวมเข้าไว้ที่ศูนย์กลางโดยไม่จำเป็นต้องอัปโหลดข้อมูลที่ละเอียดอ่อนโดยตรง แนวทางนี้ไม่เพียงแต่ช่วยปรับปรุงความปลอดภัยของข้อมูล แต่ยังช่วยเพิ่มความสามารถในการปกป้องความเป็นส่วนตัวของผู้ใช้ได้อย่างมากอีกด้วย

รูปนี้แสดงให้เห็นกระบวนการพื้นฐานของการเรียนรู้แบบรวม โดยแสดงให้เห็นถึงวิธีการบรรลุการเรียนรู้ของเครื่องแบบกระจายผ่านการฝึกอบรมโมเดลท้องถิ่นและการรวมพารามิเตอร์โดยไม่ต้องแชร์ข้อมูลต้นฉบับ

สิ่งที่น่าสนใจคือชื่อรหัสภายในเดิมของโครงการการเรียนรู้แบบรวมของ Google คือ Project Bee ซึ่งหมายถึงเทอร์มินัลหลายรายการจะทำงานแยกกันเหมือนผึ้งและบรรจบกันเป็นโมเดลอัจฉริยะโดยรวม อุปมาอุปไมยที่ชัดเจนนี้ยังแสดงให้เห็นอีกด้วยว่าเทคโนโลยีการประมวลผลความเป็นส่วนตัวได้พัฒนาจากทฤษฎีเชิงนามธรรมไปสู่การใช้งานอย่างแพร่หลายในชีวิตจริงอย่างไร

สี่. ระยะเวลาการสมัคร (2019–2024): การประมวลผลความเป็นส่วนตัวกลายเป็นเรื่องปฏิบัติได้จริง

2019: การเรียนรู้การถ่ายโอนแบบรวมศูนย์และการถือกำเนิดของระบบ FATE

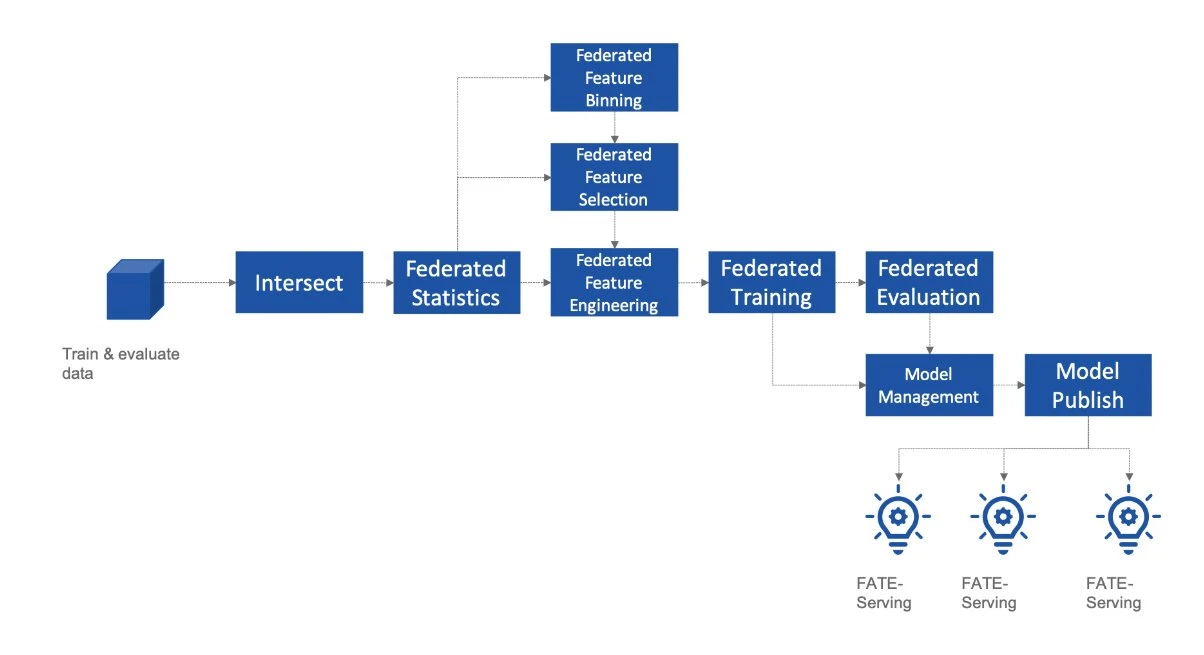

ในปี 2019 ศาสตราจารย์ Yang Qiang และทีมงานของเขาจากมหาวิทยาลัยวิทยาศาสตร์และเทคโนโลยีฮ่องกง ได้เปิดตัวทฤษฎีการเรียนรู้การถ่ายโอนแบบสหพันธ์และระบบโอเพ่นซอร์ส FATE (Federated AI Technology Enabler) อย่างเป็นทางการ ซึ่งส่งเสริมการพัฒนาอุตสาหกรรมและความก้าวหน้าทางวิศวกรรมของเทคโนโลยีการเรียนรู้แบบสหพันธ์เป็นอย่างมาก ผลงานวิจัยของทีมงาน Yang Qiang ได้ผสมผสานการเรียนรู้แบบรวมเข้ากับการเรียนรู้แบบถ่ายโอนอย่างสร้างสรรค์ ช่วยให้สามารถโยกย้ายข้อมูลจากสาขาและสถานการณ์ต่าง ๆ ไปสู่การบรรลุการโยกย้ายแบบจำลองและการแบ่งปันความรู้โดยไม่ต้องแบ่งปันข้อมูลต้นฉบับ จึงสามารถแก้ปัญหาเกาะข้อมูลได้

รูปนี้แสดงให้เห็นสถาปัตยกรรมของระบบ FATE และอธิบายวิธีการบรรลุความร่วมมือด้านข้อมูลระหว่างสถาบันและการฝึกอบรมแบบจำลองผ่านการเรียนรู้แบบรวม

เกร็ดเล็กเกร็ดน้อยที่น่าสนใจก็คือ ในงานประชุมเปิดตัวโอเพ่นซอร์สอย่างเป็นทางการของระบบ FATE เนื่องจากอุตสาหกรรมให้ความสำคัญกับเทคโนโลยีนี้เป็นอย่างมาก จำนวนผู้เข้าร่วมจึงเกินความคาดหมายไปมาก จนทางผู้จัดจำเป็นต้องเปลี่ยนสถานที่ที่ใหญ่กว่าเป็นการชั่วคราว เกร็ดเล็กเกร็ดน้อยนี้ยังสะท้อนถึงความสนใจและความกระตือรือร้นอย่างมากของอุตสาหกรรมในการประยุกต์ใช้การเรียนรู้แบบรวมในทางปฏิบัติ

การถือกำเนิดของระบบ FATE ไม่เพียงแต่ส่งเสริมการนำเทคโนโลยีการเรียนรู้แบบรวมมาใช้อย่างรวดเร็วเท่านั้น แต่ยังจัดเตรียมกรอบทางเทคนิคสำหรับความร่วมมือข้อมูลที่ตามมาอีกด้วย มีการนำไปใช้ในสถานการณ์จริงได้อย่างรวดเร็ว เช่น การควบคุมความเสี่ยงทางการเงิน การวินิจฉัยทางการแพทย์ และกิจการรัฐบาลอัจฉริยะ โดยให้โซลูชันที่สำคัญสำหรับการแบ่งปันข้อมูลและการปกป้องความเป็นส่วนตัว

การประมวลผลความเป็นส่วนตัวกลายเป็นโครงสร้างพื้นฐานข้อมูล

ด้วยการมาถึงของยุคข้อมูล ตลาดปัจจัยข้อมูลได้พัฒนาอย่างรวดเร็ว และการรักษาความปลอดภัยและการปกป้องความเป็นส่วนตัวของข้อมูลก็ค่อยๆ กลายมาเป็นประเด็นหลักที่อุตสาหกรรมต่างๆ ให้ความสำคัญ ในเวลาเดียวกัน ข้อกำหนดด้านการปฏิบัติตามข้อมูลของประเทศต่างๆ ยังคงเพิ่มขึ้นอย่างต่อเนื่อง ส่งผลให้เทคโนโลยีการประมวลผลความเป็นส่วนตัวถูกบูรณาการอย่างรวดเร็วกับอุตสาหกรรมที่สำคัญ เช่น การเงิน การดูแลทางการแพทย์ และกิจการของรัฐ

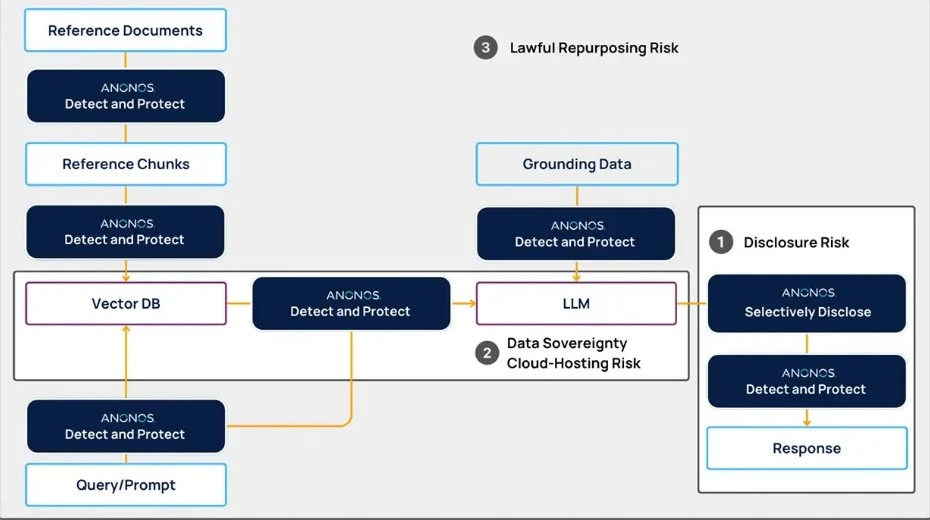

ในด้านการเงิน เทคโนโลยีการคำนวณความเป็นส่วนตัว เช่น การเข้ารหัสโฮโมมอร์ฟิก (FHE) การคำนวณแบบหลายฝ่ายที่ปลอดภัย (MPC) และการพิสูจน์ความรู้เป็นศูนย์ (ZKP) ถูกใช้กันอย่างแพร่หลายในการควบคุมความเสี่ยงและสถานการณ์ป้องกันการฉ้อโกงเพื่อให้แน่ใจว่าการใช้ข้อมูลจะปลอดภัยและเป็นไปตามข้อกำหนด ในสาขาการแพทย์ เทคโนโลยีความเป็นส่วนตัวที่แตกต่างกัน (DP) และการเรียนรู้แบบรวม (FL) ช่วยปกป้องความเป็นส่วนตัวของผู้ป่วยได้อย่างมีประสิทธิภาพ และส่งเสริมการวิจัยและการทำงานร่วมกันทางการแพทย์ระหว่างสถาบัน

ภาครัฐกำลังนำเทคโนโลยี Trusted Execution Environment (TEE) มาใช้อย่างแข็งขันเพื่อสร้างแพลตฟอร์มการประมวลผลข้อมูลภาครัฐที่ปลอดภัยและมีประสิทธิภาพเพื่อให้แน่ใจถึงความปลอดภัยของข้อมูลที่ละเอียดอ่อนและความไว้วางใจของสาธารณะ การใช้เทคโนโลยีเหล่านี้ร่วมกันอย่างประสานกันช่วยเพิ่มความเร็วในการปล่อยมูลค่าข้อมูลและปรับปรุงประสิทธิภาพและความปลอดภัยของการแบ่งปันข้อมูลได้อย่างมาก

ความร่วมมือด้านเทคโนโลยีและการบูรณาการอุตสาหกรรม

ในปัจจุบัน เทคโนโลยีหลักต่างๆ ในด้านการเข้ารหัส ซึ่งได้แก่ การพิสูจน์ความรู้เป็นศูนย์ (ZKP), การประมวลผลแบบหลายฝ่ายที่ปลอดภัย (MPC), การเข้ารหัสแบบโฮโมมอร์ฟิกอย่างสมบูรณ์ (FHE), สภาพแวดล้อมการดำเนินการที่เชื่อถือได้ (TEE), ความเป็นส่วนตัวที่แตกต่างกัน (DP) และการเรียนรู้แบบรวม (FL) กำลังค่อยๆ ก้าวไปสู่เส้นทางการพัฒนาของการอยู่ร่วมกันแบบร่วมมือกัน การบูรณาการทางเทคโนโลยีนี้ไม่เพียงแต่ช่วยเสริมสร้างวิธีการปกป้องความเป็นส่วนตัวเท่านั้น แต่ยังปรับปรุงประสิทธิภาพโดยรวมและความน่าเชื่อถือของการประมวลผลความเป็นส่วนตัวอีกด้วย

การประมวลผลเพื่อความเป็นส่วนตัวไม่ได้อยู่ในขั้นตอนการวิจัยเชิงทฤษฎีอีกต่อไป แต่ได้กลายมาเป็นโครงสร้างพื้นฐานที่ใช้งานกันอย่างแพร่หลายอย่างแท้จริงซึ่งรองรับการหมุนเวียนที่ปลอดภัยและการแบ่งปันมูลค่าขององค์ประกอบข้อมูล อันก่อให้เกิดระบบนิเวศใหม่ของ การประมวลผลเพื่อความเป็นส่วนตัว + อุตสาหกรรม ในอนาคต เทคโนโลยีการประมวลผลความเป็นส่วนตัวจะถูกบูรณาการมากยิ่งขึ้นกับการเปลี่ยนแปลงทางดิจิทัลของอุตสาหกรรมต่างๆ และกลายเป็นเครื่องมือสำคัญในการส่งเสริมนวัตกรรมอุตสาหกรรม การพัฒนาเศรษฐกิจ และความก้าวหน้าทางสังคม

การสำรวจเชิงทฤษฎีอันหลากหลายและกรณีศึกษาการนำเทคโนโลยีไปใช้เหล่านี้ถือเป็นจุดเปลี่ยนสำคัญที่การเข้ารหัสและการคำนวณความเป็นส่วนตัวได้พัฒนาจากการวิจัยเชิงทฤษฎีไปสู่การใช้งานจริง และยังช่วยวางรากฐานที่มั่นคงสำหรับการพัฒนาแอปพลิเคชันการเข้ารหัสที่มีประสิทธิภาพสูงอีกด้วย

5. การเข้ารหัสสามารถเข้าถึงได้สำหรับทุกคนในปัจจุบัน (2025 ถึงปัจจุบัน): ZEROBASE

2025: การเพิ่มขึ้นของ ZEROBASE และการประมวลผลความเป็นส่วนตัวแบบครอบคลุม

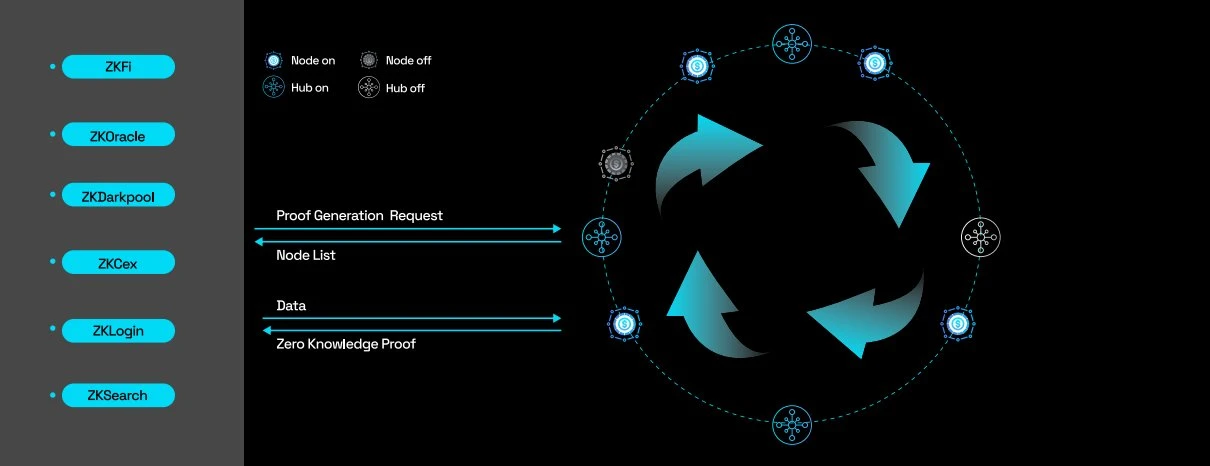

ในเครือข่าย ZEROBASE โหนดจะถูกแบ่งออกเป็นเซ็ตย่อยต่างๆ โดยแต่ละเซ็ตจะได้รับการจัดการโดย HUB แต่ละ HUB จะบันทึกเฉพาะข้อมูลสถานะของ NODE ที่ตัวเองรับผิดชอบเท่านั้น ซึ่งหมายความว่า NODE จะสื่อสารกับ HUB ที่สอดคล้องกันเท่านั้น ในสถาปัตยกรรมนี้ แม้ว่าจำนวน NODE จะเพิ่มขึ้น ระบบก็ยังทำงานได้อย่างราบรื่นโดยการเพิ่ม HUB เพิ่มเติม

ในปี 2025 การประมวลผลเพื่อความเป็นส่วนตัวได้เข้าสู่ขั้นตอนใหม่ที่เรียกว่าขั้นตอน ZEROBASE โครงการ ZEROBASE นำการประมวลผลเพื่อความเป็นส่วนตัวเข้ามาสู่ชีวิตประจำวันของผู้ใช้ทั่วไปในรูปแบบที่เป็นเอกลักษณ์ วิสัยทัศน์ของ ZEROBASE คือการสร้างโครงสร้างพื้นฐานทรัสต์ความรู้เป็นศูนย์ (ZK) ระดับโลกเพื่อรองรับการใช้งานแอปพลิเคชันการประมวลผลความเป็นส่วนตัวในหลายสาขา เช่น การเงิน กิจการของรัฐ และการดูแลสุขภาพ

ZEROBASE ใช้สถาปัตยกรรมแบบกระจายอำนาจและใช้งานง่ายเพื่อลดเกณฑ์ทางเทคนิคสำหรับผู้ใช้ในการเข้าร่วมในการประมวลผลความเป็นส่วนตัว เขาได้ออกแบบกระบวนการตั้งค่าที่เชื่อถือได้ของระบบพิสูจน์ความรู้เป็นศูนย์ (ZKP) ใหม่ และทำการตั้งค่าที่เชื่อถือได้ในรูปแบบของเบราว์เซอร์ที่รวมกับแหล่งเอนโทรปีของภาพเป็นครั้งแรก

หน้ากิจกรรมอุ่นเครื่อง Guinness World Records Cryptography Challenge ของ ZEROBASE

ในช่วงต้นปี 2568 ZEROBASE ได้เปิดตัวความท้าทาย Guinness World Record และประสบความสำเร็จในการดึงดูดผู้ใช้ทั่วโลกได้มากกว่า 564,000 คนให้เข้าร่วมในกิจกรรมวอร์มอัพบน OKX Wallet ในระหว่างขั้นตอนการวอร์มอัพ

ZEROBASE: นวัตกรรมเทคโนโลยีและฉันทามติทางสังคม

ZEROBASE นำเสนอเทคโนโลยีที่ซับซ้อนในรูปแบบโต้ตอบที่เป็นมิตรต่อผู้ใช้ และการตั้งค่าที่เชื่อถือได้ซึ่งมีความซับซ้อนสูงในอดีตสามารถทำได้ด้วยการอัปโหลดรูปภาพและการใช้งานเบราว์เซอร์ที่เรียบง่าย แนวคิดการออกแบบนี้ไม่เพียงแต่ลดเกณฑ์สำหรับการมีส่วนร่วมเท่านั้น แต่ยังทำให้เทคโนโลยี ZK กลายเป็นกิจกรรมทางสังคมอีกด้วย ซึ่งช่วยเพิ่มการตระหนักรู้และการยอมรับของสาธารณชนเกี่ยวกับเทคโนโลยีคอมพิวเตอร์ความเป็นส่วนตัวเป็นอย่างมาก

ในระดับเทคนิค ZEROBASE ได้พัฒนาวงจร ZKP ที่ได้รับการปรับให้เหมาะสมอย่างสูง โดยสามารถสร้างวงจรพิสูจน์ได้เร็วกว่า 1,000 ครั้งต่อวินาที ซึ่งทำให้ ZEROBASE สามารถขึ้นเป็นผู้นำในตลาดวงจรพิสูจน์ ZK ได้อย่างรวดเร็ว ในเวลาเดียวกัน ZEROBASE ยังได้เปิดตัวแอปพลิเคชั่นนวัตกรรมใหม่ ๆ มากมาย เช่น zkLogin (การตรวจสอบสิทธิ์ Web3 แบบไร้ความเสียดทาน) zkCEX (โมเดลการแลกเปลี่ยนแบบไฮบริดที่มีการจับคู่คำสั่งซื้อแบบออนเชนและการชำระเงินแบบออฟเชน) และ zkStaking (ระบบหลักประกันที่ยืนยันความเสี่ยงจากการเก็งกำไรและปรับให้การสร้างรายได้เหมาะสมที่สุด)

ความสำคัญของการพยายามสร้างสถิติโลกกินเนสส์ของ ZEROBASE

ความท้าทาย Guinness World Records ที่ริเริ่มโดย ZEROBASE ไม่เพียงแต่เป็นความก้าวหน้าทางเทคโนโลยีเท่านั้น แต่ยังเป็นการเปลี่ยนแปลงในเรื่องราวทางสังคมอีกด้วย ต่างจากพิธีการตั้งค่าที่เชื่อถือได้แบบเดิม ความท้าทาย ZEROBASE จะเปลี่ยนการประมวลผลความเป็นส่วนตัวจาก กล่องดำ ที่ลึกลับให้กลายเป็นกิจกรรมทางสังคมที่เปิดกว้าง โปร่งใส และมีส่วนร่วม ด้วยการมีส่วนร่วมของประชาชนและกระบวนการตรวจสอบที่เปิดกว้างและโปร่งใส ZEROBASE สามารถแก้ปัญหา ความไว้วางใจ และ ความสอดคล้องกัน ที่ยาวนานของเทคโนโลยี ZK ได้อย่างมีประสิทธิภาพ

ฉันชอบสตีเฟน ฮอว์คิงมาก และที่สนามเด็กเล่น ZEROBASE คุณสามารถขับฮอว์คิงและบังคับให้เขาหมุนและกระโดดได้ โอ้ฉันเป็นคนที่ฉลาดที่สุดในโลก! มาลองนั่งรถเข็นบินได้ที่วิ่งด้วยความเร็ว 70 ไมล์ต่อชั่วโมง โดยมีฮอว์คิงเป็นนักบินเอง!

ความท้าทาย Guinness World Records นี้ไม่เพียงพิสูจน์ว่าเทคโนโลยีคอมพิวเตอร์เพื่อความเป็นส่วนตัวสามารถบรรลุการมีส่วนร่วมของสาธารณะในวงกว้างได้เท่านั้น แต่ยังแสดงให้เห็นถึงความสำคัญของการเข้าถึงเทคโนโลยีและฉันทามติทางสังคมอีกด้วย สิ่งนี้ชี้ให้เห็นชัดเจนว่าอนาคตของเทคโนโลยีการประมวลผลความเป็นส่วนตัวไม่ได้อยู่ที่เทคโนโลยีที่ซับซ้อน แต่ขึ้นอยู่กับว่าเทคโนโลยีนี้สามารถให้ผู้ใช้ทั่วไปมีส่วนร่วมโดยไม่มีอุปสรรคได้หรือไม่

ทางเข้าสนามเด็กเล่น : https://zerobase.pro/playground/index.html

เป้าหมายในอนาคต: สร้างโครงสร้างพื้นฐานการประมวลผลความเป็นส่วนตัวระดับโลก

ในขณะที่การประมวลผลเพื่อความเป็นส่วนตัวค่อยๆ หลุดออกจากห้องทดลอง การประมวลผลเพื่อความเป็นส่วนตัวกำลังปรับเปลี่ยนรูปแบบพื้นฐานของความร่วมมือระหว่างมนุษย์อย่างเงียบๆ ในอนาคต เราอาจไม่จำเป็นต้องกังวลเกี่ยวกับการแบ่งปันข้อมูลอีกต่อไป เนื่องจากการปกป้องความเป็นส่วนตัวจะกลายเป็น สิทธิ์พื้นฐาน เริ่มต้นของระบบ เกษตรกรสามารถใช้อัลกอริธึมความเป็นส่วนตัวเพื่อคาดการณ์การเปลี่ยนแปลงสภาพภูมิอากาศ ชุมชนสามารถจัดการกิจการสาธารณะโดยไม่ต้องมีคนกลางใน DAO และผู้ป่วยในพื้นที่ห่างไกลยังสามารถใช้ AI ที่เชื่อถือได้ในการแบ่งปันกรณีทางการแพทย์อย่างปลอดภัยและได้รับทางออกที่ดีที่สุดในโลก

ในอนาคตอันไกลโพ้น เราอาจได้เห็นการประมวลผลเพื่อความเป็นส่วนตัวที่ทำหน้าที่เป็นแนวป้องกันสุดท้ายของอารยธรรมในยุคควอนตัม และกลายเป็น ดวงดาวแห่งความปลอดภัย สำหรับการดำเนินการที่เชื่อถือได้ของสังคมดิจิทัล

เมื่อมองย้อนกลับไปในวันนี้ การเปลี่ยนแปลงนี้อาจเพิ่งเริ่มต้นเท่านั้น แต่ในขณะที่อินเตอร์เน็ตได้แพร่กระจายจากโปรโตคอลไปทั่วโลก คอมพิวเตอร์เพื่อความเป็นส่วนตัวก็จะแพร่กระจายไปสู่บุคคลทั่วไปทุกคนในที่สุด

สิ่งที่คุ้มค่าแก่การจดจำอย่างแท้จริงไม่ใช่การก้าวกระโดดทางเทคโนโลยีโดยเฉพาะ แต่เป็นวิธีที่เราเลือกร่วมกันเพื่อก้าวไปสู่อารยธรรมดิจิทัลที่เสรี ปลอดภัย และน่าเชื่อถือมากขึ้น

อ้างอิง

[ 1 ] Shamir A. วิธีการแบ่งปันความลับ การสื่อสาร ACM พ.ย.2522;22(11): 612 – 3.

[2] Diffie W, Hellman M. แนวทางใหม่ในการเข้ารหัส ทฤษฎีการถ่ายโอนข้อมูล IEEE พ.ย. 2519;22(6): 644 – 54.

[3] คัลเดอร์แบงก์ ระบบเข้ารหัส RSA: ประวัติศาสตร์ อัลกอริทึม จำนวนเฉพาะ ชิคาโก: math uchicago edu [อินเทอร์เน็ต]

[ 4 ] เหยา AC โปรโตคอลสำหรับการคำนวณที่ปลอดภัย ใน: การประชุมเชิงปฏิบัติการประจำปี ครั้งที่ 23 ว่าด้วยรากฐานของวิทยาการคอมพิวเตอร์ (sfcs 1982) 1982. หน้า 160 – 4.

[5] แชนนอน ซีอี ทฤษฎีการสื่อสารของระบบความลับ วารสารเทคนิคระบบระฆัง ต.ค. 1949;28(4): 656 – 715.

[ 6 ] แบล็กลีย์ การปกป้องคีย์การเข้ารหัส ใน: การจัดการความรู้ด้านข้อกำหนด, การประชุมเชิงปฏิบัติการนานาชาติเกี่ยวกับ... 1979. หน้า 313.

[ 7 ] รบิน ม.อ. วิธีการแลกเปลี่ยนความลับกับการโอนที่ไม่ชัดเจน Cryptology ePrint Archive [อินเทอร์เน็ต]. 2548 [อ้างเมื่อ 28 พฤษภาคม 2022];

[8] ริเวสท์ RL, แอดเลแมน แอล, เดอร์ทูซอส ML. เกี่ยวกับธนาคารข้อมูลและความเป็นส่วนตัวแบบโฮโมมอร์ฟิซึม รากฐานแห่งความปลอดภัย[อินเตอร์เน็ต] 1978;

[9] Goldwasser S, Micali S, Rackoff C. ความซับซ้อนของความรู้ของระบบพิสูจน์แบบโต้ตอบ [อินเทอร์เน็ต] รายงานการประชุมสัมมนาประจำปีครั้งที่ 17 ของ ACM เกี่ยวกับทฤษฎีการคำนวณ - STOC 85 ปี 1985

[ 10 ] เยา ACC. วิธีการสร้างและแลกเปลี่ยนความลับ ใน: การประชุมเชิงปฏิบัติการประจำปีครั้งที่ 27 ว่าด้วยรากฐานของวิทยาการคอมพิวเตอร์ (sfcs 1986) 1986. หน้า 162 – 7.

[ 11 ] Goldreich O, Micali S, Wigderson A. วิธีการเล่นเกมทางจิตใดๆ ใน: การดำเนินการประชุมเชิงปฏิบัติการประจำปีครั้งที่ 19 ของ ACM เกี่ยวกับทฤษฎีการประมวลผล นิวยอร์ก, NY, สหรัฐอเมริกา: ACM; 1987. หน้า 218 – 29. (สธท. 87).

[12] Diffie W, Hellman M. แนวทางใหม่ในการเข้ารหัส ทฤษฎีการถ่ายโอนข้อมูล IEEE พ.ย. 2519;22(6): 644 – 54.

[ 13 ] Paillier P. ระบบการเข้ารหัสคีย์สาธารณะบนพื้นฐานของข้อมูลที่เหลือของลอการิทึมแบบแยกส่วน EUROCRYPT 1999 [อินเทอร์เน็ต]

[ 14 ] Dwork C. ความเป็นส่วนตัวเชิงอนุพันธ์ ใน: ออโตมาต้า ภาษา และการเขียนโปรแกรม บริษัท สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก; 2549. หน้า 1 – 12.

[ 15 ] กลุ่มงานฮาร์ดแวร์ สภาพแวดล้อมที่เชื่อถือได้ขั้นสูง: OMTP TR 1 [อินเทอร์เน็ต] บริษัท โอเอ็มทีพี จำกัด; 2552.

[ 16 ] Gentry C. รูปแบบการเข้ารหัสแบบโฮโมมอร์ฟิกอย่างสมบูรณ์ [อินเทอร์เน็ต] 2009. มีจำหน่าย

[ 17 ] Wang S, Jiang X, Wu Y, Cui L, Cheng S, Ohno-Machado L. การแพร่กระจายความคาดหวัง LLogistic REgRession (EXPLORER): การเรียนรู้แบบจำลองออนไลน์แบบกระจายที่รักษาความเป็นส่วนตัว เจ ไบโอเมด แจ้ง. มิ.ย. 2556;46(3): 480 – 96.

[ 18 ] Gao D, Liu Y, Huang A, Ju C, Yu H, Yang Q. การเรียนรู้การถ่ายโอนแบบสหพันธรัฐที่แตกต่างกันแบบรักษาความเป็นส่วนตัว ใน: การประชุมนานาชาติ IEEE 2019 เกี่ยวกับ Big Data (Big Data) 2562. หน้า 2552 – 9.

[19] Koneny J, Brendan McMahan H, Yu FX, Richtárik P, Suresh AT, Bacon D. การเรียนรู้แบบรวม: กลยุทธ์ในการปรับปรุงประสิทธิภาพการสื่อสาร [อินเทอร์เน็ต] arXiv [cs.LG]. 2559.

[ 20 ] อินเทล ข้อมูลอ้างอิงการเขียนโปรแกรมส่วนขยายคำสั่งชุดสถาปัตยกรรม Intel [อินเทอร์เน็ต] อินเทล; 2558.