Bản gốc - Odaily

Tác giả - Tần Hiểu Phong

Chiều nay, nhiều thành viên cộng đồng đưa tin dự án Telegram Bot Unibot đã bị tấn công. Theo giám sát của Scopescan, kẻ tấn công đã chuyển token từ người dùng Unibot và đổi chúng lấy ETH. Khoản lỗ hiện tại đã vượt quá 600.000 USD.

Ngay khi có tin tức, token UNIBOT đã giảm từ 55 USDT xuống 33 USDT, mức giảm tối đa là 40% và hiện đang giao dịch ở mức 39,5 USDT.

Công ty bảo mật: hủy ủy quyền càng sớm càng tốt

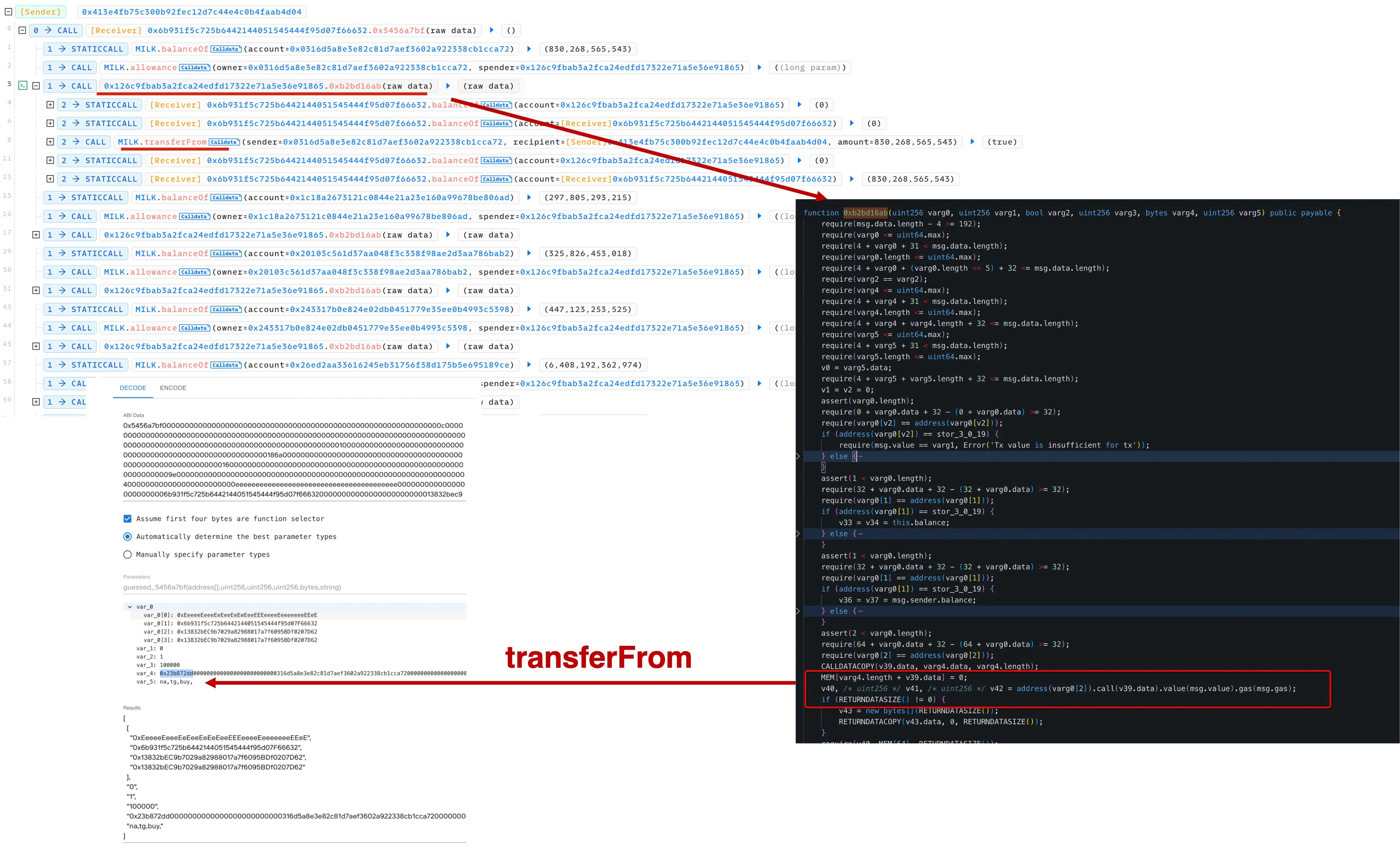

Cơ quan bảo mật BlockSecTeam phân tích rằng do mã không phải là mã nguồn mở nên người ta nghi ngờ hàm 0xb2bd16ab trong hợp đồng 0x126c thiếu xác minh đầu vào, cho phép gọi tùy ý. Do đó, kẻ tấn công có thể gọi transferFrom để chuyển mã thông báo đã được phê duyệt trong hợp đồng. BlockSecTeam nhắc nhở người dùng thu hồi phê duyệt hợp đồng càng sớm càng tốt và chuyển tiền sang ví mới.

Phân tích của nhóm bảo mật Beosin tin rằng nguyên nhân sâu xa của cuộc tấn công của Unibot là do việc tiêm CAll. Những kẻ tấn công có thể chuyển dữ liệu cuộc gọi độc hại tùy chỉnh tới hợp đồng 0xb2bd16ab, từ đó chuyển các mã thông báo được hợp đồng Unibot phê duyệt. Beosin Trace đang theo dõi số tiền bị đánh cắp và Beosin nhắc nhở người dùng hủy ủy quyền ví trên Revoke, liên kết: https://revoke.cash/. Các địa chỉ liên quan đến cuộc tấn công như sau:https://eagleeye.space/address/0x413e4Fb75c300B92fEc12D7c44e4c0b4FAAB4d04

Hacker nằm im nửa năm để thực hiện tấn công

Một điều lạ ở Unibot lần này là địa chỉ hacker đã ngồi xổm kể từ khi hợp đồng Unibot được triển khai vào tháng 5 năm nay. Theo giám sát của Scopescan, hacker đã nhận được 1 ETH từ FixFloat (máy trộn tiền xu) làm khí đốt cho cuộc tấn công này một tuần sau khi Unibot được tung ra. Không có hành động liên quan nào trong sáu tháng tiếp theo cho đến cuộc tấn công ngày hôm nay.

Nhiều người dùng trong cộng đồng tiền điện tử suy đoán rằng cuộc tấn công này có thể là do người trong nội bộ Unibot thực hiện, vì thời điểm xảy ra sự việc rất trùng hợp, đó là khoảng thời gian sau khi Unibot chuyển sang hợp đồng mới (hợp đồng mới chỉ được nâng cấp hai lần). ngày trước), và tin tặc dễ dàng tìm thấy nó.

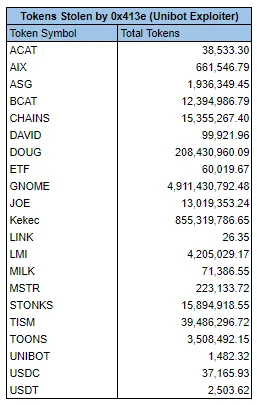

Thông tin trên chuỗi cho thấy, địa chỉ ví của hacker hiện có tài sản còn lại khoảng 630.000 USD, trong đó tài sản còn lại chiếm tỷ trọng lớn nhất là ETH, xấp xỉ 573.000 USD. Các tài sản bị đánh cắp khác liên quan đến các loại tiền tệ như sau:

Ngoài ra, theo giám sát của Lookonchain, tài sản của người dùng đã bị đánh cắp hai lần trong cuộc tấn công này. Tài khoản người dùng ban đầu nhận được 20.789 USDC và chi 1.000 USD để mua SMilk, số USDC còn lại trị giá 19.789 USD đã bị kẻ tấn công đánh cắp nhưng người dùng vẫn chưa nhận ra. Chiều nay, người dùng đã bán SMilk với giá 2.194 USD và kiếm được 1.194 USD (lợi suất 120%); một giờ sau, 2.194 USD cuối cùng còn lại của USDC lại bị đánh cắp.

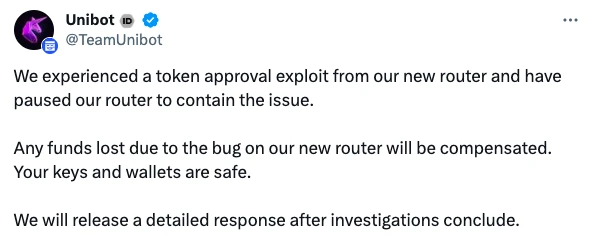

Bộ định tuyến có lỗ hổng và các cuộc tấn công tiếp tục

Unibot chính thức thông báo rằng cuộc tấn công này chủ yếu là do lỗ hổng phê duyệt mã thông báo trong bộ định tuyến (bộ định tuyến) mới và bộ định tuyến đã bị đình chỉ; mọi tổn thất tài chính do lỗ hổng này gây ra sẽ được bồi thường và Unibot sẽ công bố chi tiết sau khi cuộc điều tra hoàn tất . trả lời.

Người dùng cộng đồng @tomkysar cho biết các cuộc tấn công nhằm vào Unibot vẫn đang tiếp tục. Hai địa chỉ tấn công dường như vẫn có thể lấy được tiền từ các addy được Bộ định tuyến 0x126 phê duyệt và tiền của người dùng vẫn gặp rủi ro.

Sự an toàn của sản phẩm BOT là vấn đề đáng nghi ngờ

Unibot là một Telegram Bot mới phổ biến cho phép người dùng giao dịch tiền điện tử mà không cần rời khỏi ứng dụng Telegram. Bot này dễ sử dụng, giao dịch nhanh chóng và cung cấp các tính năng như giao dịch sao chép phi tập trung, lệnh giới hạn dựa trên DEX và bảo vệ chống lại bot MEV.

Theo dữ liệu của CoinGecko, UniBOT đã kiếm được 8.950 ETH kể từ khi thành lập, đứng thứ hai trong số tất cả các sản phẩm BOT; Maestro đứng đầu, với thu nhập tích lũy là 13.200 ETH; Banana Gun đứng thứ ba, với thu nhập 1.940 ETH.

Tuy nhiên, các sản phẩm BOT cũng tiềm ẩn những rủi ro bảo mật lớn, đặc biệt là lỗ hổng tương tự của bộ định tuyến xuất hiện gần đây trong hợp đồng Maestro, dẫn đến thất thoát khoảng 281 ETH - lỗ hổng này cho phép kẻ tấn công chuyển hợp đồng Bộ định tuyến 2 của họ (https://etherscan.io/address/0x80a64c6d7f12c47b7c66c5b4e20e72bc1fcd5d9e…) đã được phê duyệt trên bất kỳ mã thông báo nào. Cuối cùng, Maestro đã chọn bồi thường một phần tổn thất cho người dùng.