Giá trị băm của bài viết này (SHA 1): 418ea6548326a5f3b9496aa7912935fec8ca925c

Số: PandaLYSecurity Kiến thức số 031

Một cuộc tấn công lừa đảo blockchain là gì?

Bạn có thể quen với từ lừa đảo. Ban đầu nó đề cập đến các phương pháp lừa đảo trực tuyến khiến mọi người nhấp vào liên kết và sau đó lấy thông tin cá nhân thông qua các trang web hoặc email giả mạo. Giờ đây, với sự phổ biến của blockchain và tiền điện tử, hoạt động “lừa đảo” này cũng đã phát triển thành thế giới blockchain.

Bản chất của các cuộc tấn công lừa đảo trên blockchain tương tự như lừa đảo truyền thống, kẻ tấn công giả vờ là người mà bạn tin tưởng, chẳng hạn như trang web ví, nền tảng giao dịch hoặc thậm chí là một nhóm dự án mà bạn đã tham gia. Họ sẽ sử dụng các liên kết giả mạo, tài khoản mạng xã hội giả mạo hoặc hợp đồng thông minh trông có vẻ trang trọng nhưng thực chất là sơ hở để dụ bạn nhập khóa riêng, cụm từ ghi nhớ hoặc ký một giao dịch độc hại. Kết quả? Tài sản tiền điện tử của bạn đã bị chuyển đi mà bạn không hề nhận ra.

Ví dụ: hãy tưởng tượng bạn thấy một sự kiện “airdrop chính thức” trên nền tảng xã hội có liên kết trông giống như một trang web ví mà bạn quen thuộc. Bạn bấm vào và nhập cụm từ ghi nhớ, rồi phát hiện ra rằng toàn bộ số tiền trong đó đã biến mất. Đây là một kịch bản tấn công lừa đảo blockchain điển hình.

Các cuộc tấn công lừa đảo đặc biệt xảo quyệt vì chúng đặc biệt nhắm mục tiêu vào những người dùng không quen thuộc lắm với công nghệ blockchain và không biết đủ về các biện pháp bảo vệ. Nhiều người rơi vào bẫy của kẻ tấn công chỉ vì một phút sơ suất hoặc trục lợi nhỏ. Vì vậy, chúng ta phải luôn cảnh giác với các phương thức tấn công này và luôn đề phòng.

Vậy làm thế nào để nhận biết các cuộc tấn công lừa đảo? Điều này phải bắt đầu từ nguyên tắc của anh ấy.

Cách thức hoạt động của các cuộc tấn công lừa đảo

Có bốn phương pháp tấn công lừa đảo chính, đó là airdrop giả, chữ ký cảm ứng, công cụ cửa sau và cụm từ ghi nhớ.

Airdrop giả:

Những kẻ tấn công sử dụng trình tạo địa chỉ để tạo các địa chỉ rất giống với địa chỉ ví của người dùng (thường là một vài chữ số đầu tiên hoặc cuối cùng giống nhau), sau đó chuyển một lượng tiền nhỏ (chẳng hạn như 0,001 USDT) đến các địa chỉ này nhiều lần hoặc tấn công The USDT giả do chính người dùng triển khai. Điều này khiến người dùng lầm tưởng rằng những địa chỉ này là địa chỉ nhận thông thường trước đây của họ. Khi người dùng thực hiện chuyển khoản mới, hồ sơ giao dịch lịch sử có thể được sao chép và tiền có thể bị chuyển nhầm đến địa chỉ của kẻ tấn công, dẫn đến mất tài sản.

Chữ ký cảm ứng :

Những kẻ tấn công tạo các trang web giả mạo, chẳng hạn như trang web giả mạo của các dự án nổi tiếng, liên kết airdrop hoặc nền tảng mua sắm giả mạo, nhằm dụ người dùng kết nối với ví và thực hiện các hoạt động ký, từ đó đánh cắp tài sản.

Các cuộc tấn công chữ ký gây ra phổ biến bao gồm:

chuyển khoản trực tiếp

Kẻ tấn công ngụy trang hoạt động chữ ký thành các chức năng như nhận airdrop và kết nối ví. Hoạt động thực tế là chuyển tài sản của người dùng đến địa chỉ của kẻ tấn công.

Cho phép chuyển mã thông báo

Khi người dùng ký một giao dịch trên trang web lừa đảo, chẳng hạn như cuộc gọi phê duyệt của ERC 20 hoặc setApproveForAll của NFT, kẻ tấn công được phép chuyển tài sản của người dùng theo ý muốn.

Lừa đảo ủy quyền địa chỉ trống

Lừa đảo ủy quyền địa chỉ trống là phiên bản nâng cấp của lừa đảo ủy quyền. Khi người dùng nhấp vào liên kết lừa đảo để được ủy quyền (thường là phê duyệt hoặc tăng Allowance), địa chỉ của người chi tiêu là một địa chỉ trống không có bất kỳ hồ sơ nào trên chuỗi. Nếu nạn nhân ký ủy quyền, địa chỉ trống sẽ được sử dụng để triển khai hợp đồng thông qua. tạo 2 phương thức và nạn nhân sẽ được chuyển tiền. Việc sử dụng địa chỉ trống để ủy quyền có thể tránh việc địa chỉ ủy quyền bị các công cụ phát hiện đánh dấu, do đó bỏ qua quá trình kiểm tra bảo mật của một số ví.

Mua câu cá NFT với giá 0 nhân dân tệ

Lừa dối người dùng ký đơn đặt hàng cho NFT. Sau khi người dùng ký đơn đặt hàng này, kẻ tấn công có thể mua NFT của người dùng trực tiếp thông qua OpenSea, nhưng giá mua sẽ do kẻ tấn công xác định. kẻ tấn công không thể “mua” NFT của Người dùng bằng cách chi bất kỳ số tiền nào.

kiểm tra trống eth_sign (chữ ký mù)

eth_sign còn được gọi là chữ ký mù. Sử dụng eth_sign để ký bất kỳ giá trị băm nào tương đương với việc viết séc trống cho kẻ tấn công, vì vậy kẻ tấn công có thể thực hiện bất kỳ giao dịch tùy chỉnh nào để đánh cắp tài sản của người dùng.

Giấy phép câu cá

Giấy phép là một chức năng mở rộng của giao thức erc 20. Nó cho phép người dùng hoàn thành các hoạt động ủy quyền thông qua các tin nhắn đã ký và gửi kết quả chữ ký đến một ví khác, có thể hoàn thành các hoạt động chuyển tài sản. Bằng cách xúi giục người dùng ký giấy phép ERC 20, kẻ tấn công có thể giành được quyền chuyển mã thông báo của người dùng.

chữ ký cá nhân_sign

Personal_sign thường được sử dụng để ký nội dung mà con người có thể đọc được nhưng nội dung đã ký cũng có thể được xử lý thành giá trị băm.

Ví dụ: Thông báo 0x62dc3e93b0f40fd8ee6bf3b9b1f15264040c3b1782a24a345b7cb93c9dafb7d8 là kết quả của bản rõ đích được băm bởi keccak 256. Người dùng bị lừa đảo không thể hiểu được nội dung của chữ ký. Nếu họ ký, họ sẽ bị tấn công bởi các cuộc tấn công lừa đảo.

Đa chữ ký độc hại:

Mục đích ban đầu của đa chữ ký là làm cho ví an toàn hơn và cho phép nhiều người dùng cùng quản lý và kiểm soát quyền sử dụng của cùng một ví.

Lấy TRON làm ví dụ, TRON multi-signature được chia thành Owner (cơ quan có thẩm quyền cao nhất, có thể quản lý quyền và thực hiện mọi hoạt động), Witness (tham gia quản lý biểu quyết) và Active (dùng cho các hoạt động hàng ngày như chuyển tiền hoặc gọi điện). hợp đồng). Khi tạo tài khoản mới, tài khoản Địa chỉ có quyền của Chủ sở hữu theo mặc định.

Sau khi kẻ tấn công lấy được khóa riêng của người dùng thông qua trang web/ứng dụng lừa đảo, kẻ tấn công có thể chuyển hoặc ủy quyền Chủ sở hữu/Đang hoạt động đến địa chỉ của chính mình. Lưu ý rằng việc chuyển nhượng sẽ xóa quyền của Chủ sở hữu của người dùng, trong khi việc ủy quyền không xóa quyền của người dùng. dù thế nào đi nữa, người dùng sẽ mất quyền chuyển tài sản trong ví.

Vì người dùng vẫn có thể chuyển tiền nên kẻ tấn công có thể “chơi một trò chơi dài hơi” và không chuyển tài sản của nạn nhân ngay lập tức cho đến khi nạn nhân phát hiện ra rằng ví đã có nhiều chữ ký độc hại và không chuyển tiền nữa.

Công cụ cửa sau:

Ngụy trang thành công cụ khoa học

Công cụ nhà khoa học thường đề cập đến các công cụ hỗ trợ giao dịch được một số người dùng nâng cao (được gọi là nhà khoa học) sử dụng trong hệ sinh thái blockchain, chẳng hạn như để nhanh chóng tạo ra NFT theo lô, gửi mã thông báo theo lô hoặc thực hiện nhanh một số tác vụ phức tạp. -Hoạt động dây chuyền, v.v. Những công cụ như vậy rất phổ biến đối với người dùng thị trường sơ cấp vì chúng có thể cải thiện đáng kể hiệu quả hoạt động.

Tuy nhiên, những kẻ tấn công sẽ giả vờ là nhà phát triển của các công cụ đó và phát hành các công cụ có vẻ hợp pháp nhưng thực tế có các cửa sau được nhúng bên trong các công cụ đó. Các chương trình cửa sau này có thể bí mật lấy khóa riêng hoặc cụm từ ghi nhớ khi người dùng sử dụng công cụ hoặc trực tiếp kiểm soát ví của người dùng để gửi mã thông báo đến ví được chỉ định của kẻ tấn công. Sau đó, kẻ tấn công có thể kiểm soát ví của người dùng thông qua thông tin nhạy cảm này.

plug-in trình duyệt giả mạo

Nhiều người dùng thích sử dụng các plug-in của trình duyệt (chẳng hạn như MetaMask, Token Pocket) để thực hiện các giao dịch blockchain một cách thuận tiện. Những kẻ tấn công có thể xúi giục người dùng cài đặt các plugin giả mạo thông qua các trang web lừa đảo. Sau khi các plug-in này được cài đặt, chúng sẽ bí mật ghi lại hành vi giao dịch của người dùng, đánh cắp khóa riêng và thực hiện nhiều chữ ký.

Công cụ tăng tốc hoặc tối ưu hóa giao dịch

Những công cụ như vậy thường được cho là giúp người dùng tăng tốc độ xác nhận giao dịch hoặc tối ưu hóa các hoạt động trên chuỗi và người dùng thường cần nhập khóa riêng hoặc chữ ký để sử dụng các chức năng này. Những kẻ tấn công xúi giục người dùng nhập thông tin chính trong quá trình sử dụng và bí mật ghi lại.

Cung cấp khóa riêng/cụm từ ghi nhớ:

Những kẻ tấn công sẽ tạo một số trang web giao dịch giả mạo hoặc ứng dụng Telegram (chẳng hạn như Pepebot giả mạo), yêu cầu người dùng cung cấp khóa riêng hoặc từ ghi nhớ để liên kết ví và lừa người dùng thực hiện các giao dịch chó địa phương hoặc các hoạt động khác. Trên thực tế, những kẻ tấn công sử dụng những phương tiện này để đánh cắp khóa riêng của người dùng và sau đó chuyển tất cả tài sản trong ví.

Phân tích trường hợp điển hình

Lừa đảo airdrop giả:

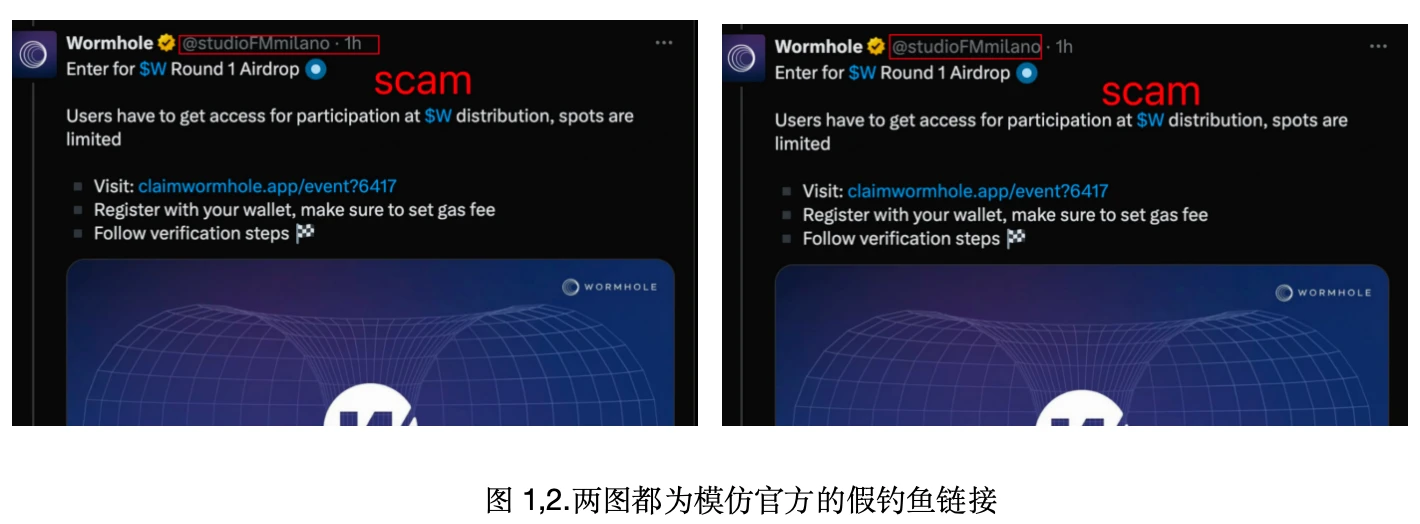

Khi Project Wormhole đưa ra thông báo về airdrop, nhiều Twitter đã bắt chước các tài khoản chính thức và đăng các liên kết airdrop giả mạo. Hình 1 Tên của bên dự án là @studioFMmilano · 1 h, Hình 2 Bên dự án giả là @studioFMmilano và bên dự án thật là @wormhole.

Chữ ký ví cảm ứng:

Chữ ký trang web giả mạo:

Lấy trang web moonbirds-exclusive.com/phishing làm ví dụ. Trang web này là một trang web giả mạo bắt chước www.proof.xyz/moonbirds. Khi người dùng kết nối với ví và nhấp vào Xác nhận, một hộp ứng dụng chữ ký sẽ bật lên. Lúc này, Metamask sẽ hiển thị cảnh báo màu đỏ, tuy nhiên do nội dung chữ ký không hiển thị rõ ràng trên cửa sổ pop-up nên người dùng khó có thể đánh giá đây có phải là bẫy hay không. Sau khi người dùng ký, kẻ lừa đảo có thể sử dụng khóa riêng của người dùng để ký bất kỳ giao dịch nào, bao gồm cả việc chuyển giao tài sản.

Chữ ký cho phép:

Người dùng đã ký Giấy phép trên trang web lừa đảo trong thời gian cam kết. Người dùng đã kiểm tra ngay lập tức và không tìm thấy ủy quyền bất thường nào. Tuy nhiên, Phish sau đó đã thêm chữ ký ủy quyền ngoại tuyến cho phép này vào chuỗi, mở ra rủi ro ủy quyền cho tài sản mục tiêu tại địa chỉ mục tiêu, nhưng người dùng mục tiêu không có cách nào biết được điều đó cho đến khi người dùng mục tiêu đề xuất tài sản ETH được thế chấp lại có liên quan , và Phish ngay lập tức chuyển chúng đi, khiến người dùng mất 2,12 triệu đô la Mỹ.

Hình 3. Tài khoản được ký theo giấy phép ủy quyền ngoại tuyến

Đa chữ ký độc hại:

Có nhiều phương pháp lừa đảo nhằm sử dụng nhiều chữ ký độc hại, phổ biến nhất là kẻ tấn công cố tình rò rỉ khóa riêng hoặc plugin/ví giả

Kẻ tấn công cố tình làm rò rỉ khóa riêng:

Những kẻ tấn công rò rỉ khóa riêng trên mạng xã hội hoặc thông qua các kênh khác và sử dụng nhiều chiến thuật khác nhau để lừa nạn nhân chuyển tài sản được mã hóa vào ví của họ.

Ví TokenPocket giả:

Nạn nhân tìm kiếm ví TP trên công cụ tìm kiếm và không tải xuống ví TP từ trang web chính thức. Ví thực tế được tải xuống không phải là ví chính thức mà là ví giả được kẻ tấn công đăng trên Internet. Sau khi người dùng liên kết cụm từ ghi nhớ, ví của nạn nhân sẽ tự động có nhiều chữ ký, khiến tài sản không thể chuyển được.

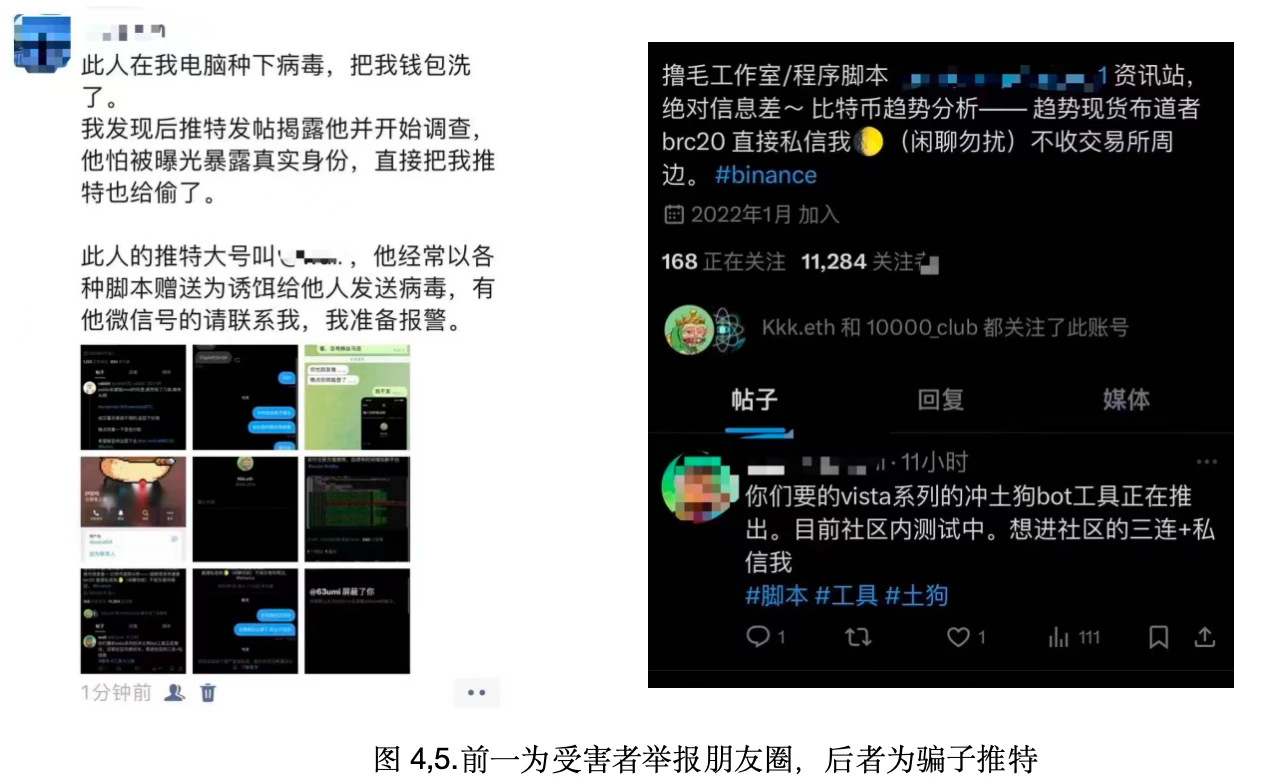

Công cụ cửa sau:

Nạn nhân phát hiện ra một blogger trên Twitter tự nhận là chuyên về vuốt tóc WEB-3 và phát triển nhiều tập lệnh khác nhau. Nạn nhân đã tải xuống và chạy tập lệnh mà blogger này tặng miễn phí. Kết quả là anh ta phát hiện ra rằng ví của mình đã bị hack. bị cướp và anh ta bị mất số tiền Token trị giá 700 USDT.

Cách ngăn chặn các cuộc tấn công lừa đảo trên Blockchain

Xác minh liên kết và URL

Khi truy cập bất kỳ trang web nào liên quan đến tiền điện tử, hãy luôn xác minh tính xác thực của các liên kết và URL. Những kẻ tấn công lừa đảo thường tạo các trang web giả mạo rất giống với trang web chính thức, chỉ sửa đổi một vài ký tự. Nếu không cẩn thận, bạn có thể bị lừa. Vì vậy, bước đầu tiên trong việc phòng ngừa là:

1. Tránh nhấp vào các liên kết lạ: Bạn cần hết sức cẩn thận với mọi email, tin nhắn trên mạng xã hội hoặc liên kết lạ từ các nguồn không xác định mà bạn nhận được, đặc biệt là những liên kết được cho là từ các kênh “chính thức”, chẳng hạn như thông tin quảng cáo, hoạt động airdrop hoặc lời nhắc về sự cố tài khoản.

2. Sử dụng dấu trang để lưu các trang web chính thức thường được sử dụng: Khi truy cập các sàn giao dịch tiền điện tử hoặc dịch vụ ví, bạn nên sử dụng trực tiếp dấu trang được lưu trong trình duyệt thay vì truy vấn qua các công cụ tìm kiếm để tránh vô tình truy cập vào các trang web lừa đảo.

Xác thực đa yếu tố (2FA)

Xác thực đa yếu tố (2FA) là một trong những biện pháp quan trọng để tăng cường bảo mật tài khoản. Khi đăng nhập vào tài khoản, ngoài mật khẩu, cần có các bước xác minh bổ sung, thường là thông qua tin nhắn văn bản trên điện thoại di động hoặc mã xác minh động do ứng dụng xác thực tạo ra để xác nhận danh tính.

1. Bật 2FA: Đảm bảo bật tính năng này cho tất cả các tài khoản tiền điện tử hỗ trợ 2FA, bao gồm tài khoản sàn giao dịch, ứng dụng ví, v.v. Ngay cả khi kẻ tấn công lấy được mật khẩu của bạn, họ vẫn không thể đăng nhập vào tài khoản của bạn nếu không có mã xác minh 2FA.

2. Sử dụng các ứng dụng xác thực: Cố gắng sử dụng các ứng dụng xác thực như Google Authenticator và Authy thay vì xác minh qua SMS, vì tin nhắn SMS có thể bị tấn công chiếm quyền điều khiển thẻ SIM.

3. Cập nhật thiết bị 2FA thường xuyên: Đảm bảo điện thoại di động hoặc thiết bị xác minh mà bạn liên kết được cập nhật. Nếu điện thoại của bạn bị mất hoặc bị thay thế, hãy cập nhật thiết bị 2FA kịp thời để tránh các rủi ro về bảo mật.

Đào tạo nhận thức an ninh

Các phương thức tấn công lừa đảo blockchain không ngừng phát triển nên cần tiếp tục tìm hiểu và duy trì nhận thức về bảo mật.

1. Theo dõi cộng đồng bảo mật và tin tức: Thường xuyên theo dõi tin tức, blog và diễn đàn cộng đồng liên quan đến bảo mật blockchain và tiền điện tử để có được những thông tin và cảnh báo bảo mật mới nhất nhằm tránh rơi vào các bẫy lừa đảo mới.

2. Hãy cảnh giác: Phát triển thói quen kiểm tra cẩn thận nội dung hoạt động trước bất kỳ hoạt động nhạy cảm nào (chẳng hạn như chữ ký được ủy quyền, chuyển khoản giao dịch) và không tùy ý kết nối ví hoặc thực hiện các thao tác chữ ký trên các trang web hoặc nền tảng không quen thuộc.

Quản lý bảo mật ví

Ví là công cụ lưu trữ cốt lõi cho tiền điện tử. Việc quản lý bảo mật ví đúng cách đóng vai trò quan trọng trong việc ngăn chặn các cuộc tấn công lừa đảo.

1. Không rò rỉ cụm từ ghi nhớ hoặc khóa riêng: Cụm từ ghi nhớ và khóa riêng là chìa khóa để kiểm soát ví. Sau khi bị rò rỉ, kẻ tấn công có thể trực tiếp lấy được tài sản trong ví. Vì vậy, cụm từ ghi nhớ và khóa riêng phải được giữ an toàn, không bao giờ tiết lộ cho bất kỳ ai và không bao giờ được lưu trữ trên thiết bị có kết nối internet.

2. Sử dụng ví lạnh để lưu trữ số lượng lớn tài sản: Ví lạnh dùng để chỉ những loại ví không được kết nối Internet, thường là ví phần cứng và có độ bảo mật cao hơn. Đối với những tài sản lớn được giữ trong thời gian dài, nên lưu trữ chúng trong ví lạnh để ngăn chặn các cuộc tấn công trực tuyến.

3. Sử dụng ví nóng hợp lý: Ví nóng là ví được kết nối Internet, thuận tiện cho việc giao dịch hàng ngày nhưng có độ bảo mật tương đối thấp. Bạn nên đặt một lượng nhỏ tiền giao dịch hàng ngày vào ví nóng và cố gắng lưu trữ phần lớn số tiền đó vào ví lạnh để phân tán rủi ro.

4. Sao lưu dữ liệu ví thường xuyên: Đảm bảo có một bản sao lưu đáng tin cậy các từ ghi nhớ ví, khóa riêng hoặc mật khẩu khôi phục và các thông tin khác. Bạn nên lưu trữ thông tin sao lưu ở vị trí ngoại tuyến, an toàn, chẳng hạn như thiết bị USB được mã hóa hoặc giấy vật lý.

Phần kết luận

Trong thế giới blockchain, mọi hoạt động của người dùng đều có thể ảnh hưởng trực tiếp đến bảo mật tài sản. Với sự phát triển của công nghệ, các phương thức tấn công lừa đảo cũng không ngừng được nâng cấp nên chúng ta phải luôn cảnh giác cao độ, nâng cao ý thức tự bảo vệ mình, tránh rơi vào tình trạng lừa đảo. Cho dù đó là xác minh liên kết, sử dụng thiết bị bảo mật, bật xác thực đa yếu tố hay quản lý ví của bạn đúng cách, những bước nhỏ này có thể xây dựng tuyến phòng thủ vững chắc cho tài sản của chúng tôi.

Hãy hết sức cẩn thận và đừng hành động quá vội vàng!

Chainyuan Technology là một công ty tập trung vào bảo mật blockchain. Công việc cốt lõi của chúng tôi bao gồm nghiên cứu bảo mật blockchain, phân tích dữ liệu trên chuỗi cũng như giải cứu lỗ hổng tài sản và hợp đồng, đồng thời chúng tôi đã khôi phục thành công nhiều tài sản kỹ thuật số bị đánh cắp cho các cá nhân và tổ chức. Đồng thời, chúng tôi cam kết cung cấp các báo cáo phân tích an toàn dự án, truy xuất nguồn gốc trên chuỗi và các dịch vụ tư vấn/hỗ trợ kỹ thuật cho các tổ chức trong ngành.

Cảm ơn bạn đã đọc, chúng tôi sẽ tiếp tục tập trung và chia sẻ nội dung bảo mật blockchain.