Khi tôi thức dậy vào buổi sáng, tôi thấy một số nhóm WeChat đăng rằng @lsp 8940 đã bị đánh cắp liên kết zoom giả với giá 1 M usd ( https://x.com/lsp8940/status/1871350801270296709 ), điều này nhắc nhở tôi rằng tôi cũng vậy. gặp phải tình huống tương tự vào ngày 18. Khi đó, một người nước ngoài đã gửi tin nhắn riêng cho tôi yêu cầu hợp tác. Chúng tôi đã liên lạc nhiều lần và sau đó chúng tôi hẹn nhau trên zoom lúc 9 giờ tối. Chúng tôi trò chuyện trong cuộc họp và khi đến thời điểm, người nước ngoài gửi cho tôi đường dẫn đến phòng họp như sau

https://app.us4zoom.us/j/8083344643?pwd= seyuvstpldar 6ugeEtcGGury 936 qBCQr #success

(Xin nhắc nhở quan trọng, đây là liên kết lừa đảo, đừng nhấp vào! Đừng nhấp vào! Đừng nhấp vào! )

Tôi hơi ngạc nhiên khi nhìn thấy liên kết này. Tên miền là us4zoom , có vẻ hơi bất thường, nhưng tôi chưa bao giờ sử dụng zoom trước đây nên không chắc chắn. Sau đó, tôi tìm kiếm trên Google và bối rối và tìm thấy trang web chính thức. là zoom.us, không khớp với tên miền do kẻ lừa đảo cung cấp.

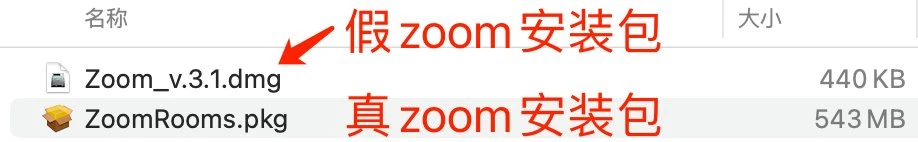

Liên kết do kẻ lừa đảo đưa ra sẽ tải xuống gói cài đặt. Tệp tải xuống hơi nhỏ và khác nhiều so với kích thước gói cài đặt thông thường, như sau.

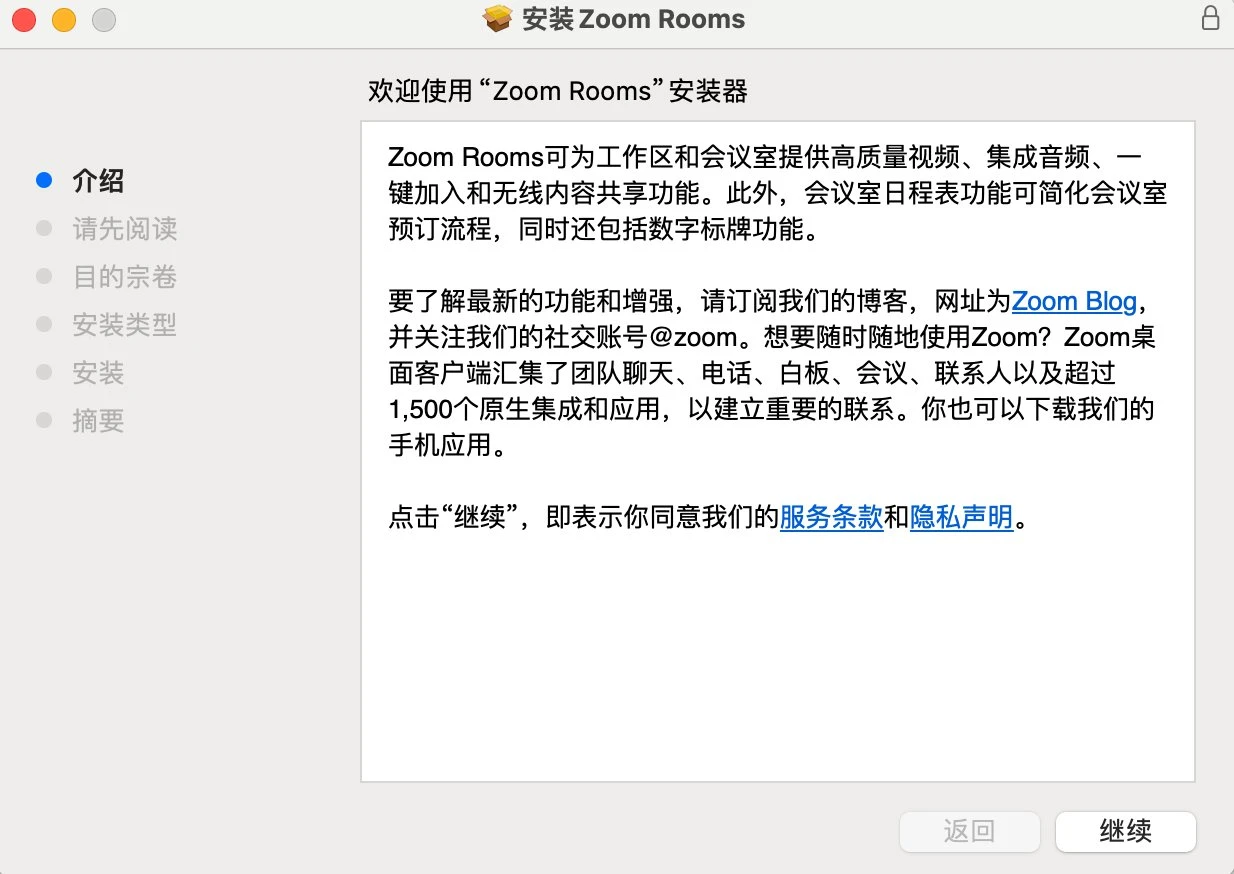

Khi mở gói cài đặt zoom giả, bạn sẽ thấy một vấn đề hiển nhiên. Việc cài đặt phần mềm thông thường về cơ bản yêu cầu bạn nhấp vào Tiếp tục cho đến khi quá trình cài đặt kết thúc. Ví dụ: giao diện khi cài đặt gói cài đặt zoom thật. như thể hiện trong hình

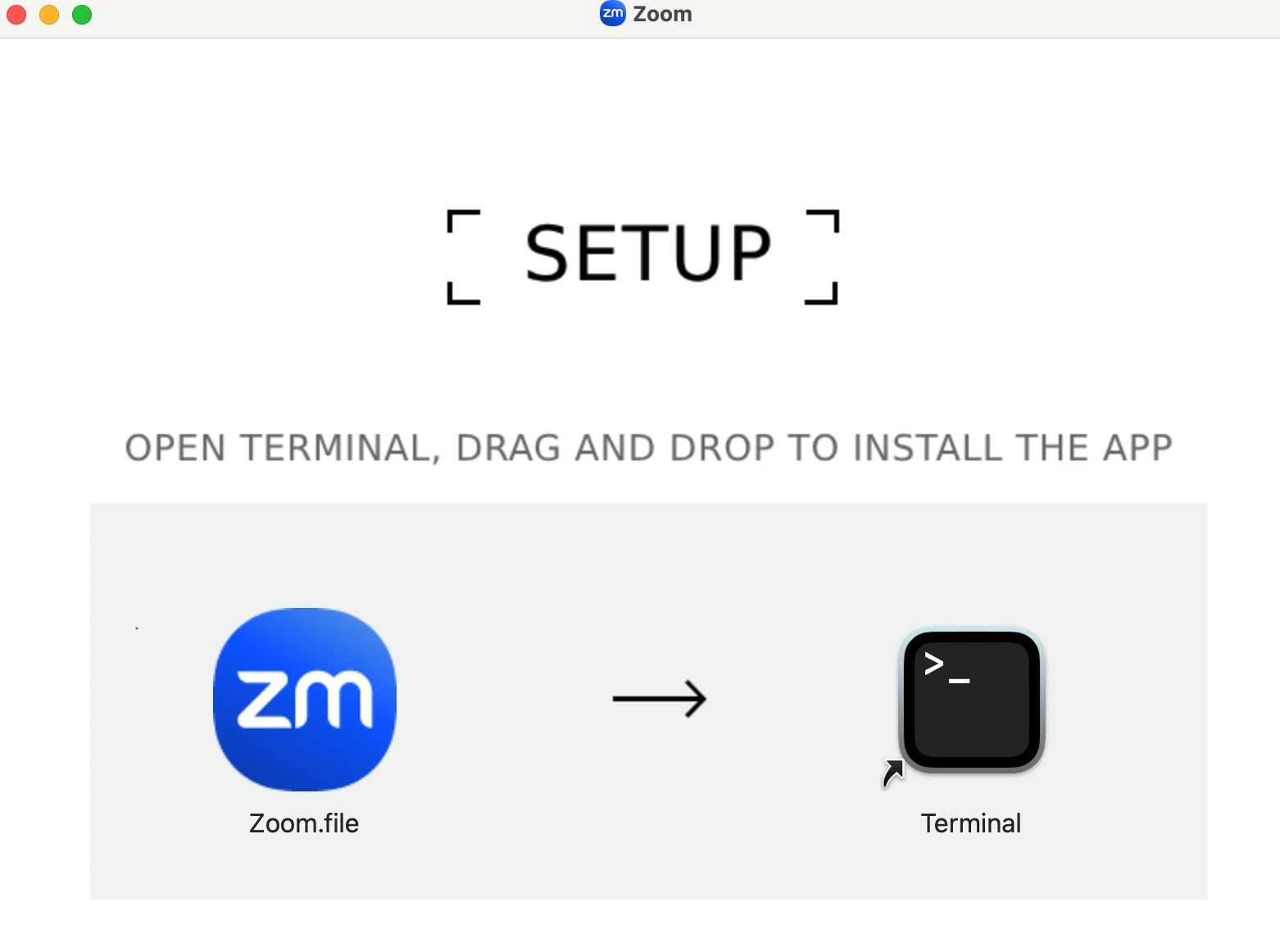

Giao diện cài đặt của gói cài đặt zoom giả như sau

Giao diện cài đặt của gói cài đặt zoom giả như sau

Cái quái gì thế này? Tại sao chúng ta cần kéo tệp Zoom.file vào terminal để thực thi? Đây rõ ràng là một vấn đề. Tôi đã mở Zoom.file bằng trình soạn thảo văn bản và thấy rằng đó là một tập lệnh bash, nhưng nội dung thì không. là tôi không thể hiểu được nó, có vẻ như nó đã được mã hóa.

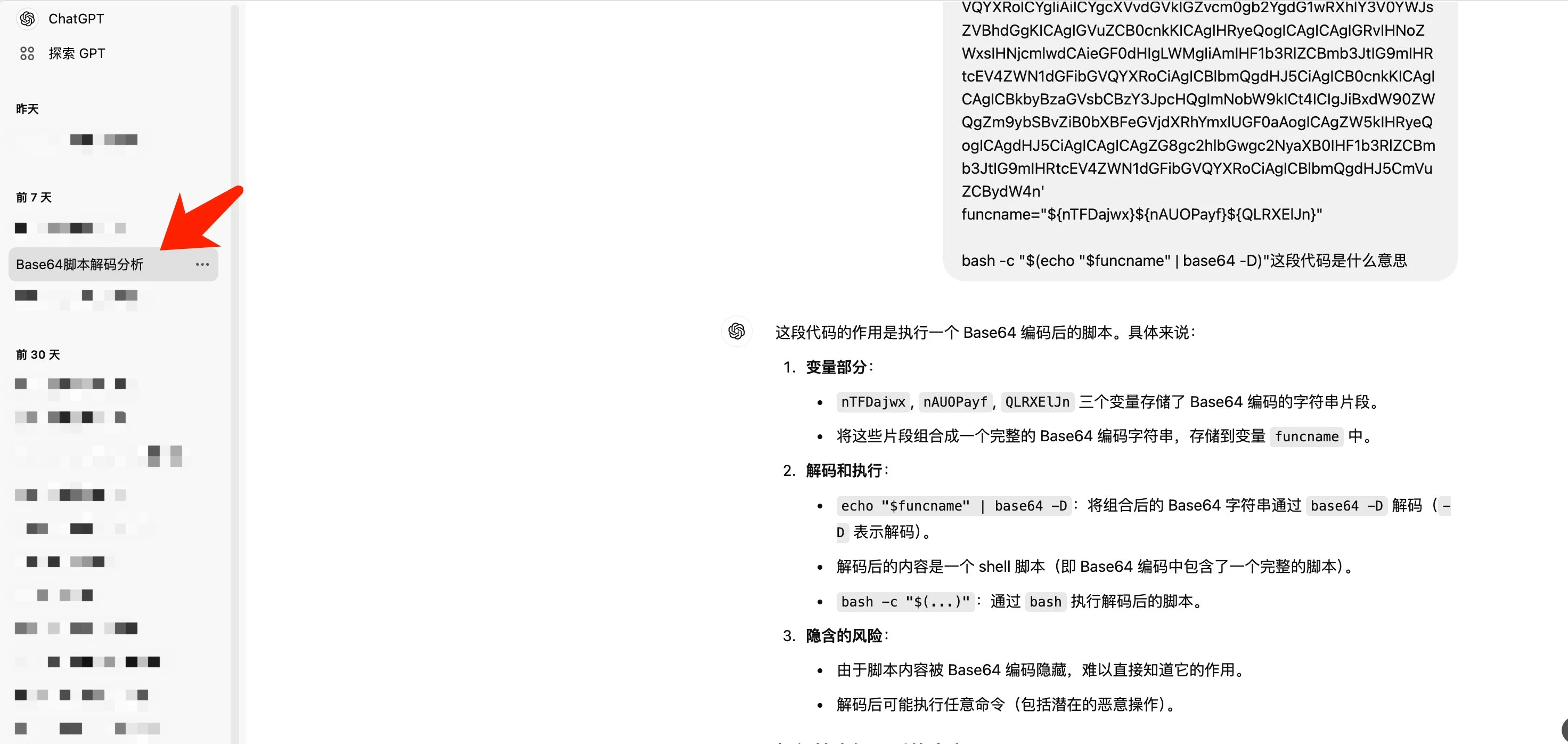

Nhưng tôi không ngại, tôi ném toàn bộ nội dung cho gpt và nhờ gpt giúp tôi phân tích kịch bản.

Nhưng tôi không ngại, tôi ném toàn bộ nội dung cho gpt và nhờ gpt giúp tôi phân tích kịch bản.

gpt bảo mình mã này bị ẩn bởi mã hóa base 64. Sau khi giải mã mình thấy chức năng chính của script này là copy file Trojan .ZoomApp từ gói cài đặt vào thư mục /tmp để thực thi. Vì file Trojan này bị ẩn nên mặc định không thể nhìn thấy được.

Việc phân tích tệp Trojan này nằm ngoài khả năng của tôi và gpt không thể cung cấp trợ giúp thiết thực. Phần phân tích này yêu cầu nhân viên bảo mật chuyên nghiệp. Tuy nhiên, có thể đoán rằng Trojan này sẽ quét các tệp chính để tải lên, chẳng hạn như các tệp cục bộ của ví plug-in trong trình duyệt. Hãy nhớ rằng vào năm 2021, khóa riêng có thể được khôi phục dựa trên tệp cục bộ của metamask. với điều kiện là mật khẩu đã đặt được biết hoặc sử dụng phương pháp bẻ khóa vũ phu.

Việc phân tích tệp Trojan này nằm ngoài khả năng của tôi và gpt không thể cung cấp trợ giúp thiết thực. Phần phân tích này yêu cầu nhân viên bảo mật chuyên nghiệp. Tuy nhiên, có thể đoán rằng Trojan này sẽ quét các tệp chính để tải lên, chẳng hạn như các tệp cục bộ của ví plug-in trong trình duyệt. Hãy nhớ rằng vào năm 2021, khóa riêng có thể được khôi phục dựa trên tệp cục bộ của metamask. với điều kiện là mật khẩu đã đặt được biết hoặc sử dụng phương pháp bẻ khóa vũ phu.

Chúng ta có thể rút ra một số kết luận từ sự việc này:

1. Những kẻ lừa đảo đang tung ra một mạng lưới rộng khắp @cutepanda web3 hôm nay cũng đã tweet rằng anh ấy đã gặp phải trò lừa đảo tương tự.

2. Đây chính là kẻ lừa đảo Thông qua tweet đánh giá của @lsp 8940 , chúng tôi có thể biết rằng liên kết cuộc họp zoom giả mạo mà chúng tôi nhận được hoàn toàn giống nhau.

https://x.com/lsp8940/status/1871426071499100630

3. Hãy cẩn thận với những tin nhắn riêng tư từ người lạ trên Twitter, đặc biệt nếu người lạ chưa bao giờ tweet hoặc bạn bè chung của bạn chưa theo dõi anh ta.

4. Mật khẩu ví plug-in trình duyệt phải càng phức tạp càng tốt, để khi tệp plug-in trình duyệt bị rò rỉ sẽ khó bẻ khóa hơn.

An toàn không phải là chuyện nhỏ, mong mọi người đừng mắc bẫy.