原創- Odaily

作者- 秦曉峰

今天下午,多位社群成員反應,Telegram Bot 專案Unibot 遭遇攻擊。根據Scopescan 監控,攻擊者從Unibot 用戶處轉移代幣,並正在將其兌換成ETH,目前損失已超過60 萬美元。

消息一出,代幣UNIBOT 從55 USDT 最低跌至33 USDT,最大跌幅40% ,目前暫報39.5 USDT。

保全公司:盡快取消授權

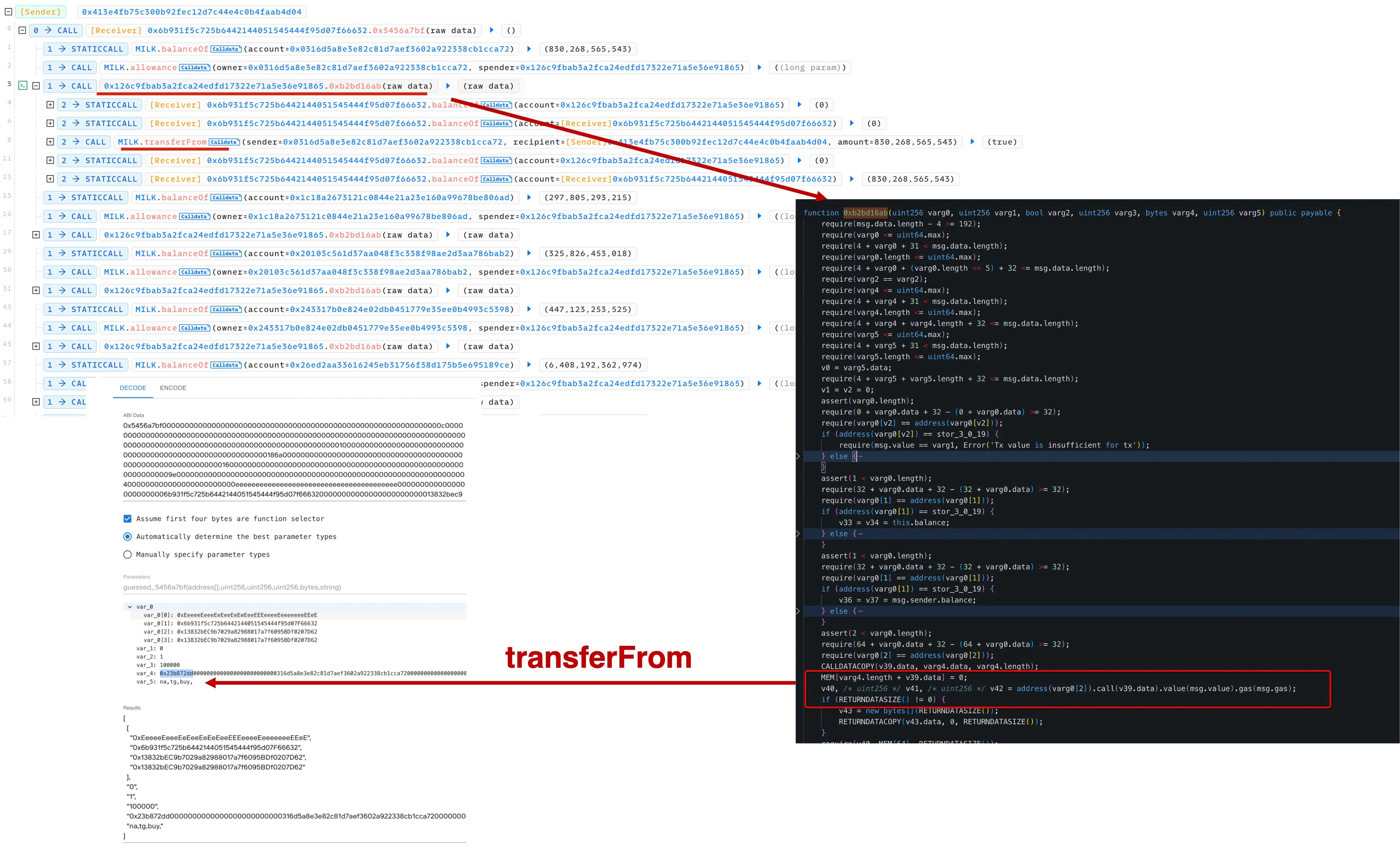

安全機構BlockSecTeam 分析認為,由於代碼未開源,懷疑是0x126c 合約中的函數0xb2bd16ab 缺乏輸入驗證,從而允許任意呼叫。因此,攻擊者可以調用“transferFrom”來轉出合約中批准的代幣。 BlockSecTeam 提醒用戶,盡快撤銷合約批准,並將資金轉移到新錢包。

Beosin 安全團隊分析認為,Unibot 被攻擊的根本原因在於CAll 注入,攻擊者可以將自訂的惡意呼叫資料傳遞到0xb2bd16ab合約中,從而轉移獲得Unibot 合約批准的代幣。 Beosin Trace 正在對被盜資金進行追踪,同時Beosin 提醒用戶可在Revoke 上取消錢包授權,鏈接:https://revoke.cash/。攻擊相關地址如下:https://eagleeye.space/address/0x413e4Fb75c300B92fEc12D7c44e4c0b4FAAB4d04

駭客蟄伏半年進行攻擊

這次Unibot 一個蹊蹺點在於,黑客地址從今年5 月Unibot 合約部署後就進行蹲守。根據Scopescan 監測,駭客在Unibot 啟動一週後,從FixedFloat(混幣器)收到1 枚ETH 做為此次攻擊的Gas,此後半年再沒有相關動作,直到今日進行攻擊。

不少加密社群用戶猜測,這次攻擊可能是Unibot 內部人士作惡,因為事故發生時間非常巧合,正好是Unibot 更換新合約後的窗口期(兩天前才升級的新合約),駭客輕易找到了合約漏洞。

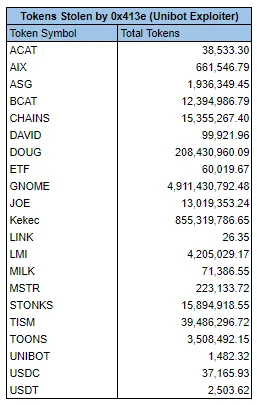

鏈上資料顯示,駭客錢包地址目前剩餘資產約63 萬美元,剩餘資產佔最多的是ETH,約57.3 萬美元,其他被盜資產涉及幣種情況如下

另外根據Lookonchain 監測,本次攻擊事件中一名使用者先後兩次資產被竊。該用戶帳戶最初收到20, 789 個的USDC,花了1000 美元購買了SMilk,剩餘價值19, 789 美元的USDC 被攻擊者偷走了,但該用戶還沒有註意到。今天下午,該用戶以2, 194 美元的價格賣出SMilk,賺了1, 194 美元(收益率120% );一個小時後,最後剩下的2194 美元的USDC 又被偷了。

路由器出現漏洞,攻擊仍在持續

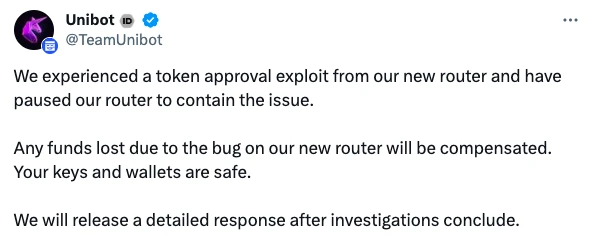

Unibot 官方發佈公告稱,這次攻擊主要是新的路由器(router)出現代幣批准漏洞,目前已經暫停了路由器;由於該漏洞造成的任何資金損失都將得到補償,Unibot 將在調查結束後發布詳細答。

社群用戶@tomkysar 表示,針對Unibot 的攻擊仍在持續,兩個攻擊者地址似乎仍然能夠從0x126 Router 獲得批准的addys 處獲取資金,用戶資金仍有風險。

BOT 產品安全存疑

Unibot 是一款受歡迎的新型Telegram Bot,讓用戶無需離開Telegram 應用程式即可交易加密貨幣貨幣。該機器人易於使用、交易速度快,並提供多種功能,例如去中心化跟單交易、基於DEX 的限價訂單以及針對MEV 機器人的防護。

根據CoinGecko 數據,UniBOT 自成立至今,收益為8950 支ETH,位列所有BOT 產品第二;Maestro 排名第一,累計收益1.32 萬枚ETH;Banana Gun 排名第三,收益為1940 枚ETH。

不過,BOT 產品也存在較大安全隱患,特別是最近Maestro 合約也出現同樣的路由器漏洞,損失約281 ETH——該漏洞允許攻擊者轉移其路由器2 合約 (https://etherscan.io/address/0x80a64c6d7f12c47b7c66c5b4e20e72bc1fcd5d9e…) 上已獲得批准的任何代幣。最終,Maestro 選擇賠付用戶部分損失。