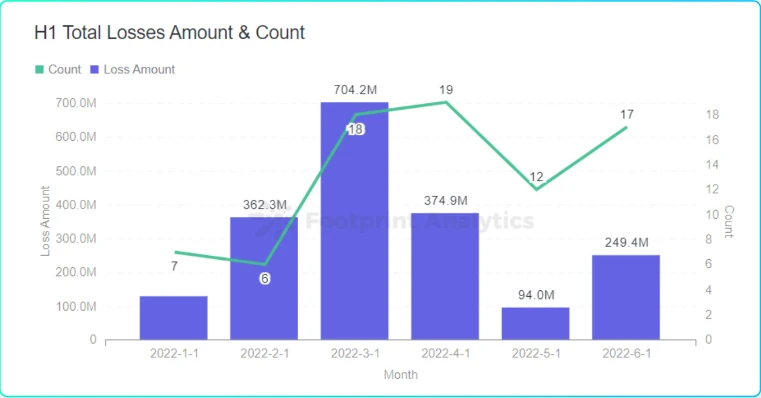

2022 年上半期、Web 3 分野で重大なセキュリティ インシデントが合計で検出されました約79件、さまざまな攻撃による損失画像の説明。

次の一連のデータから、今年上半期の Web3 セキュリティ分野の全体的な状況がわかります。

次の一連のデータから、今年上半期の Web3 セキュリティ分野の全体的な状況がわかります。

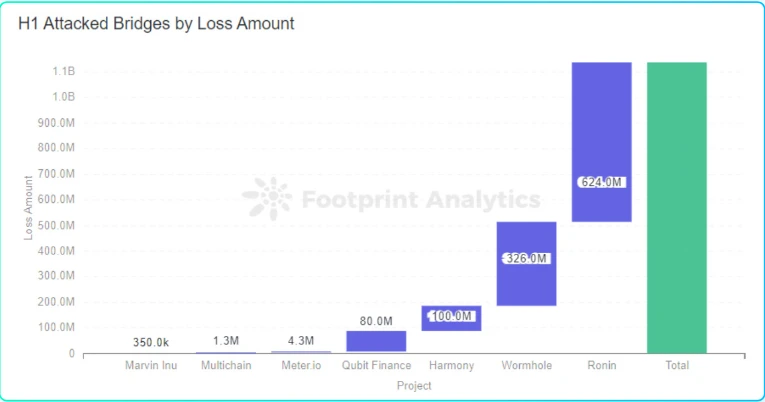

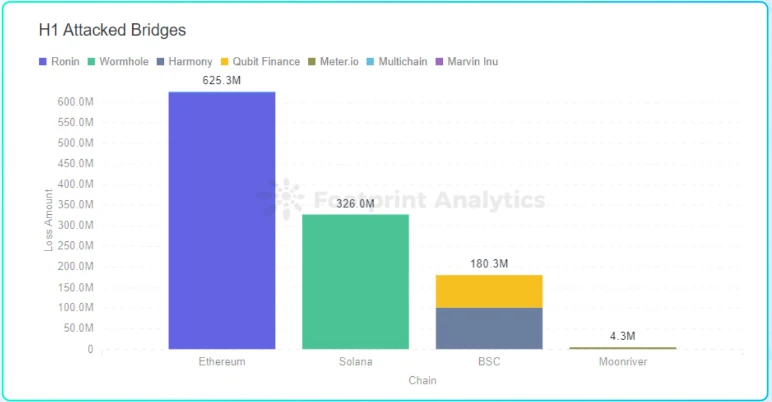

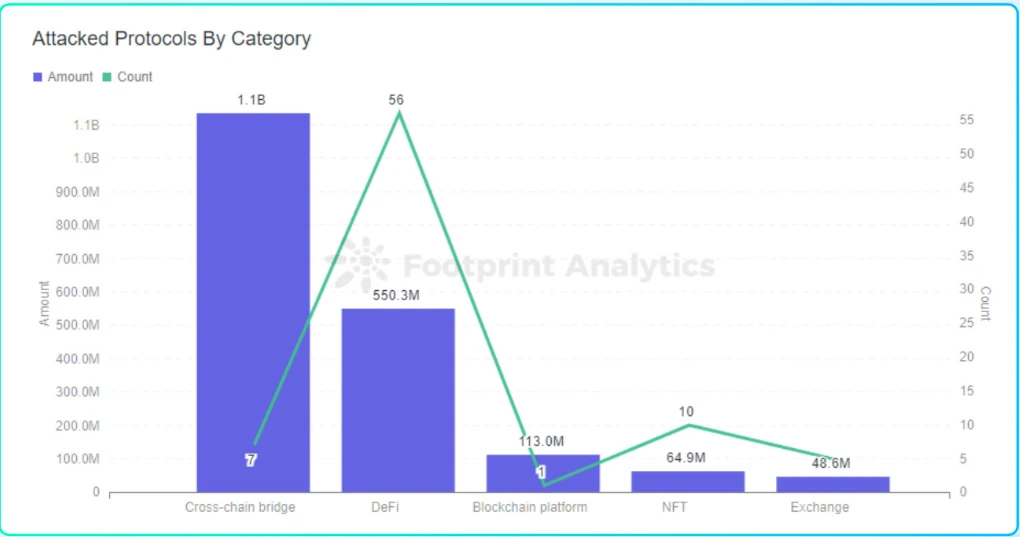

- 今年上半期にはクロスチェーンブリッジ攻撃が 7 件発生し、被害総額は 11 億 3,599 万米ドルに達しました。

- 攻撃の 53% は契約エクスプロイトです。

- 攻撃方法の約 26.6% はフラッシュ ローンです。

- 今年上半期には 5 件のセキュリティ インシデントが発生し、1 億を超える損失が発生しました。

- DeFi市場全体のTVLは1月初旬の2,760億米ドルから6月末には800億米ドルに71%減少しました。

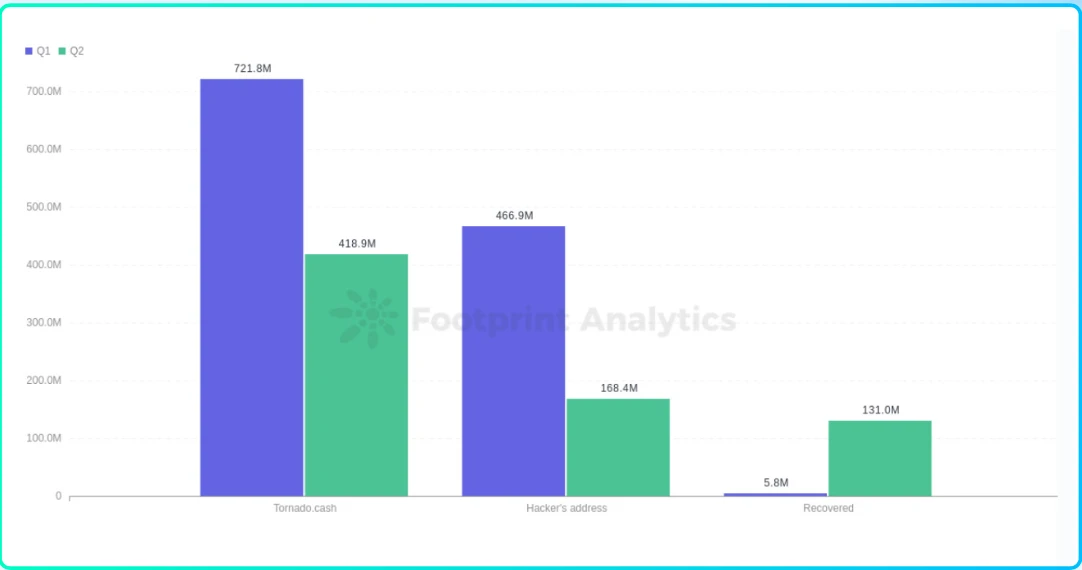

- ハッカーらはトルネードキャッシュを通じて総額11億4,070万ドルを洗浄した。

- 攻撃の約 71% は DeFi 分野で発生しました。

第1四半期と第2四半期のセキュリティレポートでは、ブロックチェーンセキュリティ分野の全体状況をさまざまな側面から示し分析してきましたが、参考文献:

参考文献:

1. 2022 年第 1 四半期の世界的なブロックチェーン セキュリティ エコロジー レポートによると、セキュリティ インシデント攻撃による損失は 12 億米ドルに上ります。

2. 2022 年第 2 四半期のグローバル Web3 セキュリティ エコロジー レポートによると、攻撃インシデントによる損失総額は約 7 億 1,834 万米ドルです。

2022年上半期にクロスチェーンブリッジ攻撃が計7件発生

データ 1

2022年上半期にクロスチェーンブリッジ攻撃が計7件発生

画像の説明

画像の説明

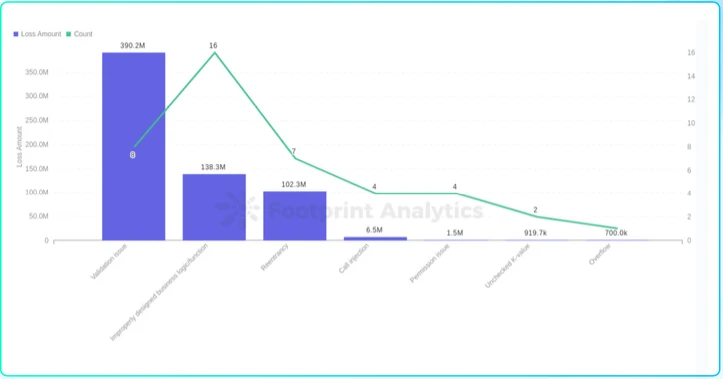

悪用されたすべての脆弱性の中で、

データ2

攻撃の 53% は契約エクスプロイトです

2022年上半期には、契約の抜け穴を原因とした大規模な攻撃事件が計42件検出され、攻撃の約53%が契約の抜け穴を悪用したものだった。

統計によりますと、2022年上半期には、契約の抜け穴を原因とした大規模な攻撃事件が計42件発見され、損失総額は6億4,404万米ドルに達した。

悪用されたすべての脆弱性の中で、画像の説明

, 累積損失は約3億2600万ドル。ハッカーは、ワームホール契約の署名検証の脆弱性を悪用し、ハッカーがETHを鋳造するためにsysvarアカウントを偽造できるようにしました。

単一の損失額が最も大きいのは、署名検証の脆弱性です。 2022 年 2 月 3 日、ソラナチェーンブリッジプロジェクト攻撃を受けているワームホール, 累積損失は約3億2600万ドル。ハッカーは、ワームホール契約の署名検証の脆弱性を悪用し、ハッカーがETHを鋳造するためにsysvarアカウントを偽造できるようにしました。

成都連安チェーンは要チェック - スマートコントラクト正式検証プラットフォームRari Fuse Poolフラッシュローンとリエントリー攻撃を受け、総額8034万ドルの損失を出した。

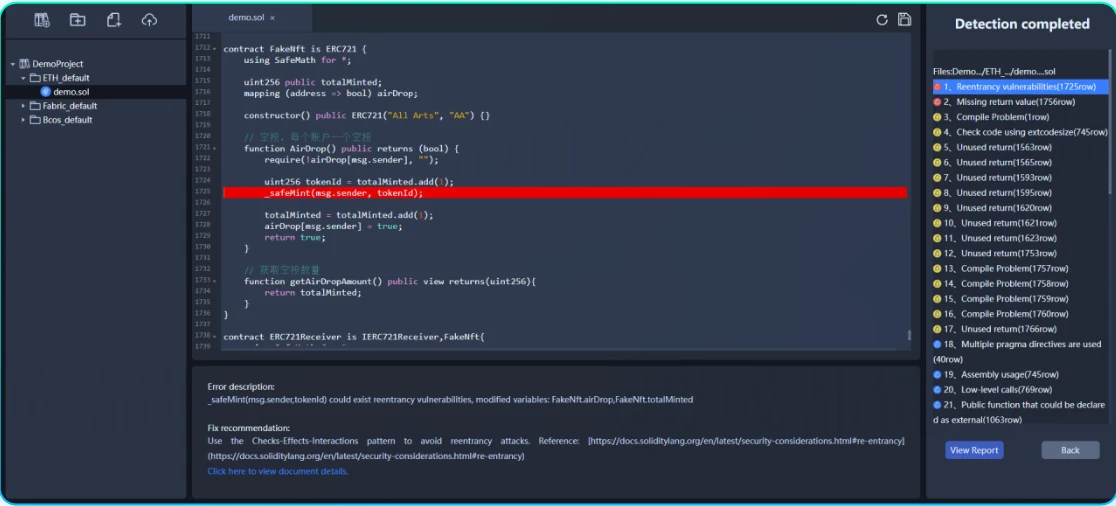

監査プロセスで最も一般的な出来事は、一般に 4 つのカテゴリに分類されます: 1. ERC721/ERC1155 再突入攻撃、2. 論理的抜け穴、3. 認証の欠如、4. 価格操作。

によると成都リアナン Eagle Eye ブロックチェーン セキュリティ状況認識プラットフォーム認識されているセキュリティ インシデントの統計によると、監査プロセス中に出現したほぼすべての抜け穴が実際のシナリオでハッカーによって悪用されており、契約ロジックの抜け穴の悪用が依然として主要な部分です。

合格成都連安チェーンは要チェック - スマートコントラクト正式検証プラットフォーム検査およびセキュリティの専門家が手動で検査および監査を行います。上記の脆弱性は監査段階で発見され、セキュリティの専門家はセキュリティ評価を行った後、顧客が修復の参考として使用できるように、関連するセキュリティ修復の提案を提示できます。

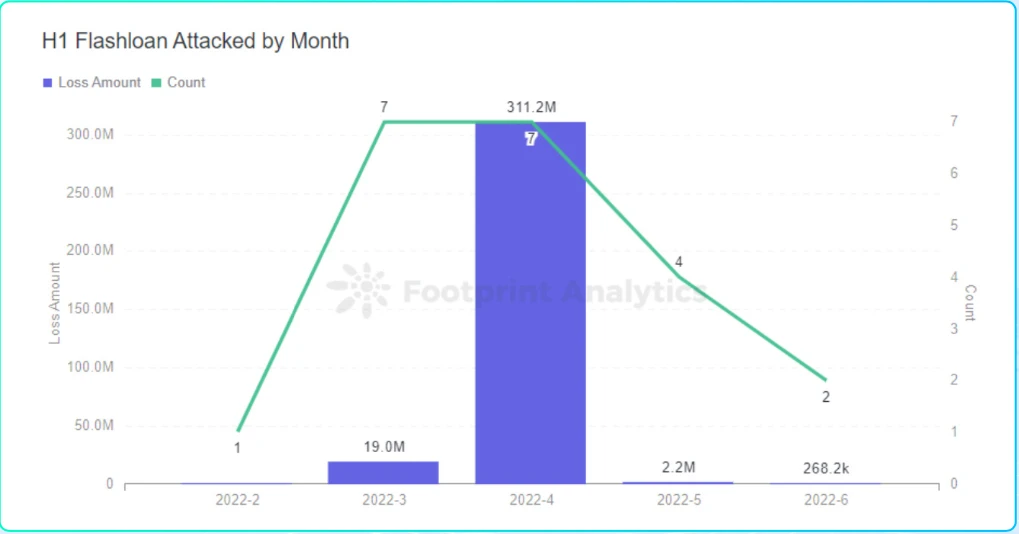

2022年上半期、フラッシュローンを利用した攻撃件数は21件に達した

ChainBitCheck ツールでスキャンしたところ、コントラクトに再入可能の脆弱性がありました

データ3

2022年上半期、フラッシュローンを利用した攻撃件数は21件に達した

画像の説明

画像の説明

攻撃後、Roninの攻撃者は盗んだ資金の一部をHuobi、FTX、Binance、Crypto.comなどの取引所に送金したが、すべての主要取引所は盗まれた資金の回収に全面的に協力するとの声明を発表した。

1) 2022 年 4 月 17 日、アルゴリズム ステーブルコイン プロジェクトである Beanstalk Farms が電光石火の融資とガバナンス攻撃を受け、ハッカーは 7,600 万米ドルの利益を上げ、プロトコル損失は 1 億 8,200 万米ドルに達しました。

2) 2022 年 4 月 28 日、マルチチェーンのデリバティブ プラットフォーム DEUS Finance がフラッシュ ローンと価格操作の攻撃に遭遇し、約 1,570 万米ドルの損失が発生しました。

3) 2022 年 4 月 30 日、フェイ プロトコルの公式ラリ ヒューズ プールはフラッシュ ローンと再突入攻撃を受け、ハッカーは 28,380 ETH (約 8,000 万ドル相当) の利益を得ました。

フラッシュ ローン攻撃は頻繁に発生します。プロジェクト関係者はどのようにしてフラッシュ ローン攻撃を防止または遅らせるべきでしょうか?考えられるいくつかの提案を次に示します。

キートランザクションは 2 つのブロックにまたがる必要がある

資本集約的なトランザクションが少なくとも 2 ブロックにまたがる必要があり、ユーザーが少なくとも 2 ブロックの期間内にローンを利用する必要がある場合、フラッシュ ローン攻撃は失敗します。しかし、これが機能するには、ユーザーの価値が 2 つのブロックの間にロックされ、ローンを返済できなくなる必要があります。

時間加重平均価格設定 (TWAP)

価格操作の場合、時間加重平均価格(TWAP)を使用して、複数のブロックにわたる流動性プール内の価格を計算することが提案されています。なぜなら、攻撃トランザクションシーケンス全体を同じブロックで処理する必要があるが、TWAPはブロックチェーン全体を操作せずに操作できないため、フラッシュローンによって引き起こされる瞬間的な価格異常を回避できるからです。

より頻繁な価格更新メカニズム

価格操作の場合も、流動性プールがオラクルに問い合わせて価格を更新する頻度を適切に増やすことができ、更新回数が増加するにつれて、プール内のトークンの価格がより速く更新され、価格操作が可能になります。効果がない。

より厳格なガバナンスロジック

プロジェクトのガバナンスに関しては、豆の木農園のような論理的な抜け穴を避けるためにガバナンスロジックの厳格さをさまざまな方法で考慮する必要があり、一度小さな抜け穴が存在すると、フラッシュローンによって無限に拡大され、最終的には巨額の損失を引き起こす可能性があります。

ビジネスロジックの設計と実装時の安全性と信頼性を確保する

プロジェクト当事者がビジネス ロジックを設計し、開発者がそれを実装する場合、ビジネス ロジックの整合性とセキュリティを十分に考慮し、極端な状況に注意を払う必要があります。必要に応じて、起こり得るさまざまなリスクを防ぐために監査と調査を実施する専門の監査機関を見つけるべきです。

データ 4

今年上半期には5件のセキュリティインシデントが発生し、損失額は1億ドルを超えた

2022 年上半期には、1 億を超える損失を伴う合計 5 件のセキュリティ インシデントが発生しました。

RoninNetwork: 6 億 2,500 万ドル

ワームホール: 3 億 2,600 万ドル

豆の木農場: 1億8,200万ドル

エルロンド:1億1,300万ドル

ハーモニー: 1億ドル

これら5件のハッキング事件による損失総額は13億4,600万米ドルに達し、2022年上半期の損失総額の70%を占めた。

第 2 四半期の四半期レポートでは、一部のプロジェクトの TVL が攻撃を受けた後に直接ゼロに戻り、その後の再起動が行われていないことがわかりました。では、攻撃を受けて1億元以上を失ったこれらのプロジェクトはどうなったのでしょうか?

Ronin: 6 億 2,500 万ドルの損失、資産はトルネード キャッシュに移管

3月29日、Axie InfinityのイーサリアムサイドチェーンであるRonin Networkがハッキングされ、約6億2,500万ドルが失われた。 Ronin サイドチェーンは 9 つのバリデーター ノードで構成されており、入金または出金を確認するには 5 つのバリデーターの署名が必要です。攻撃者は、Sky Mavis の Ronin バリデーター 4 つと、Axie DAO が実行するサードパーティのバリデーター 1 つを制御することに成功しました。

攻撃後、Roninの攻撃者は盗んだ資金の一部をHuobi、FTX、Binance、Crypto.comなどの取引所に送金したが、すべての主要取引所は盗まれた資金の回収に全面的に協力するとの声明を発表した。

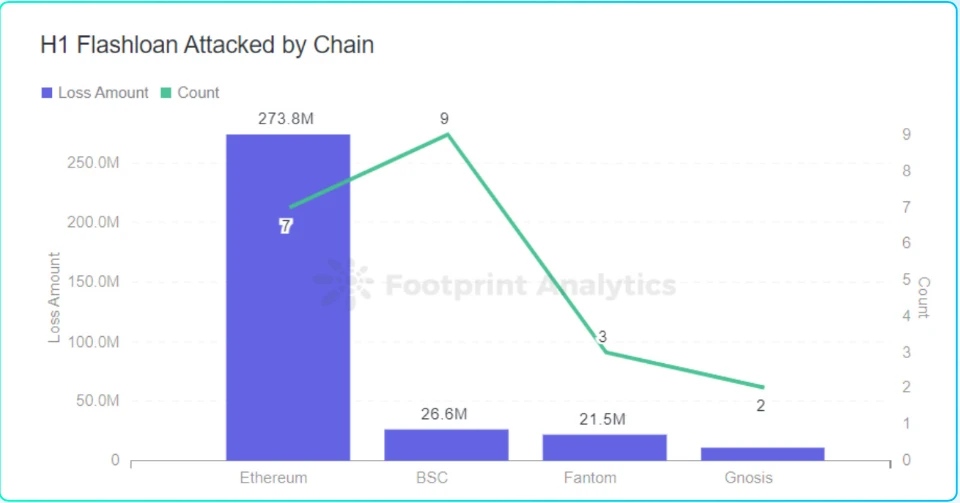

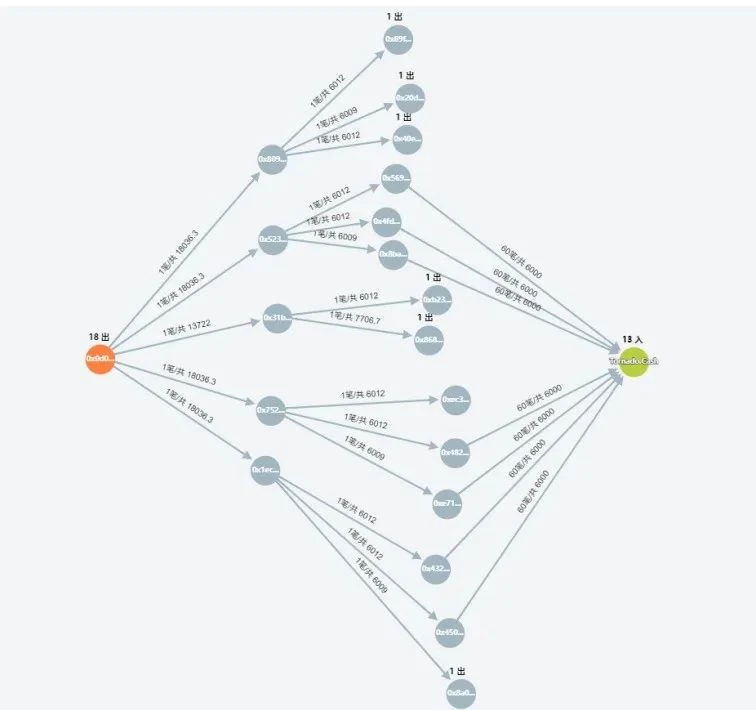

その後、攻撃者は盗んだ資産を複数のアドレスに分散し、Tornado Cash を通じてそれらをバッチで駆除しました。使用

使用Lianbizhui-仮想通貨事件のインテリジェントな調査および判断プラットフォームハーモニーは、法執行機関とすべての取引プラットフォームとともにハッカーに対する世界規模の調査を開始したと述べた。同時に、ハーモニーはハッカーが盗んだコインの額を当初の100万ドルから1000万ドルに増額した。しかし、ハッカーは盗んだお金をトルネードキャッシュを通じて洗浄しました。

Harmony: 42,000 ETH が Tornado Cash に転送されました

6月24日、ハーモニーのクロスチェーンブリッジ、ホライズンブリッジが攻撃され、1億ドル以上の損失が発生した。

6 月 26 日、Harmony の創設者は、Horizon への攻撃はスマート コントラクトの脆弱性によって引き起こされたのではなく、秘密キーの漏洩によって引き起こされたと述べました。資金はクロスチェーンブリッジのイーサリアム側から盗まれました。 Harmony は秘密キーを暗号化して保存していますが、攻撃者はその一部を復号化し、一部の未承認のトランザクションに署名しました。

ハーモニーは、法執行機関とすべての取引プラットフォームとともにハッカーに対する世界規模の調査を開始したと述べた。同時に、ハーモニーはハッカーが盗んだコインの額を当初の100万ドルから1000万ドルに増額した。しかし、ハッカーは盗んだお金をトルネードキャッシュを通じて洗浄しました。

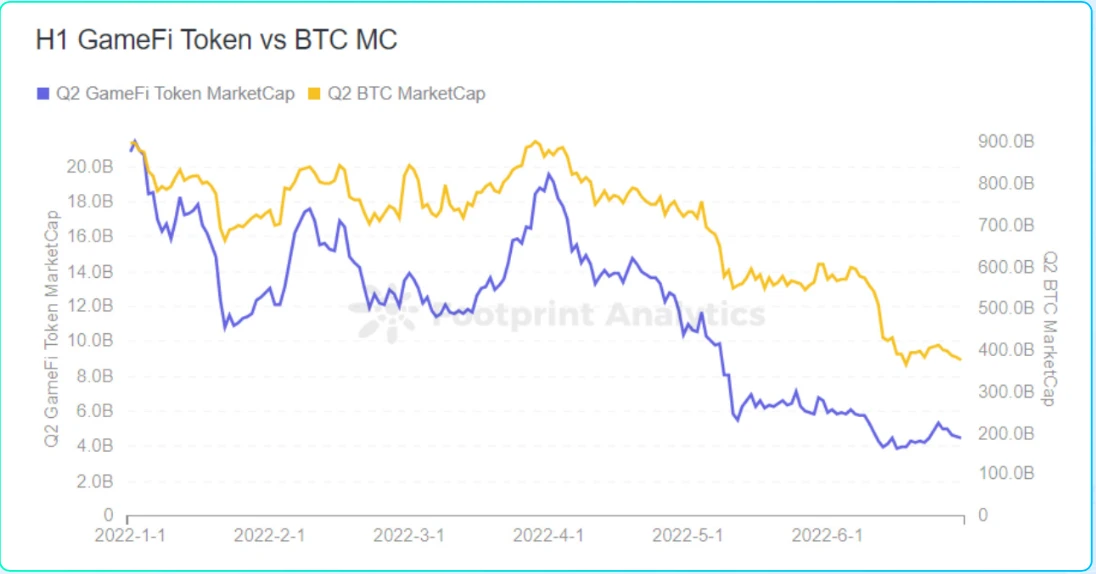

6月30日の時点で、盗まれた資金はLianbizhui-Virtual Currency Case Intelligent Research and Judgment Platformを通じて分析された。DeFi TVL全体は1月初旬の2,798億ドルから6月末には824億ドルまで70.5%減少した。

データ5

DeFi TVL全体は1月初旬の2,798億ドルから6月末には824億ドルまで70.5%減少した。

DeFi TVL全体は1月初旬の2,798億米ドルから6月末には824億米ドルまで減少し、半年で70.5%減少した。このうち、5月と6月のTVLの累計下落率は63.2%に達し、5月5日から5月13日までの数日間だけで44.5%下落した。

攻撃活動による損失額と攻撃回数を総合的に見ると、3月と4月はハッカー活動が最も活発な月であり、3月と4月のTVLも半年で比較的高い水準にある。 5月にはTVLが急激に低下し、ハッキング攻撃の頻度と盗難額が大幅に減少した。1月のTVLはここ半年で最高水準となったが、ハッカーの活動は比較的低かった。 2021年1月のデータを比較したところ、2021年1月のハッキング活動による損失は約25万米ドルで、これも年間を通じて比較的低かったことが分かりました。したがって、2022 年 1 月にハッカー活動が少ない理由は、1 月がハッキング活動のオフシーズンであるためである可能性があります。

1月のTVLはここ半年で最高水準となったが、ハッカーの活動は比較的低かった。 2021年1月のデータを比較したところ、2021年1月のハッキング活動による損失は約25万米ドルで、これも年間を通じて比較的低かったことが分かりました。したがって、2022 年 1 月にハッカー活動が少ない理由は、1 月がハッキング活動のオフシーズンであるためである可能性があります。

画像の説明

画像の説明

今年上半期の DeFi 攻撃と TVL の傾向

画像の説明

画像の説明

ハッカーがトルネードキャッシュで11億4,070万ドルを洗浄

データ6

ハッカーがトルネードキャッシュで11億4,070万ドルを洗浄

画像の説明

通貨混合技術はチェーン上の取引の匿名性とプライバシーを強化しますが、マネーロンダリングなどの犯罪にも悪用されており、通貨混合技術によりチェーン上の犯罪資産の追跡が困難になります。ただし、ハッカーがトルネード キャッシュをマネーロンダリングに使用すると、一部のデータ痕跡も暴露されます。ハッカーから Tornado に送金されたすべてのアドレスと金額の集計、および Tornado Cash から単位時間あたりに送金されたすべての宛先アドレスと金額の集計を通じて、混合通貨のリチャージ金額と混合通貨の引き出し金額が計算されます。ハッカーの金の入金アドレスと金の引き出しアドレスを関連付けることにより、違法な資金の追跡を実現するために、マッチングが関連付けられています。

統計によると、2022年上半期に合計95,000イーサリアム(約23億4,000万米ドル)がTornado Cashに入金されました。言い換えれば、Tornado Cash に入金された資金の少なくとも 48.7% はハッカーによるものだということになります。これは、残りの所有者が取引プライバシー ツールとして Tornado Cash を使用していることを前提としています。実際、かなりの数の人が Tornado Cash を使用して暗号通貨の犯罪取引を行っていますが、そのようなデータはこのレポートの対象外です。

通貨混合技術はチェーン上の取引の匿名性とプライバシーを強化しますが、マネーロンダリングなどの犯罪にも悪用されており、通貨混合技術によりチェーン上の犯罪資産の追跡が困難になります。ただし、ハッカーがトルネード キャッシュをマネーロンダリングに使用すると、一部のデータ痕跡も暴露されます。ハッカーから Tornado に送金されたすべてのアドレスと金額の集計、および Tornado Cash から単位時間あたりに送金されたすべての宛先アドレスと金額の集計を通じて、混合通貨のリチャージ金額と混合通貨の引き出し金額が計算されます。ハッカーの金の入金アドレスと金の引き出しアドレスを関連付けることにより、違法な資金の追跡を実現するために、マッチングが関連付けられています。

成都連南同時仮想通貨犯罪と戦うための能力構築システムのチェーン全体にコミットし、仮想通貨犯罪と戦うためのサービスと製品のチェーン全体を提供します、仮想通貨のマネーロンダリング対策と規制の経験があり、攻撃の約 71% は DeFi 分野で発生しました

データセブン

攻撃の約 71% は DeFi 分野で発生しました

画像の説明

まず、DeFi が非常に活発です。 DeFiはブロックチェーンの最もホットな分野として、誕生以来大きな注目を集めてきました。活動が活発になると、参加するプロジェクトやユーザーが増え、ハッカーの標的になりやすくなります。

では、なぜ DeFi が Web3.0 の世界でハッカーにとって最も大きな被害を受ける領域になったのでしょうか?

まず、DeFi が非常に活発です。 DeFiはブロックチェーンの最もホットな分野として、誕生以来大きな注目を集めてきました。活動が活発になると、参加するプロジェクトやユーザーが増え、ハッカーの標的になりやすくなります。

第三に、DeFi のビジネス ロジックは複雑です。現在、DeFi エコシステムはますます大きくなり、そのビジネスの複雑さはますます高まっています。そして、DeFi製品間の強力な構成可能性により、異なるDeFi製品間での流動性と資産の共有が可能になりました。したがって、DeFi ビジネス ロジックの複雑さは、製品間の組み合わせや相互作用と相まって、セキュリティ上の問題を引き起こす可能性があり、それがハッカーに占拠される可能性があります。

DeFiエコシステム

第三に、DeFi のビジネス ロジックは複雑です。現在、DeFi エコシステムはますます大きくなり、そのビジネスの複雑さはますます高まっています。そして、DeFi製品間の強力な構成可能性により、異なるDeFi製品間での流動性と資産の共有が可能になりました。したがって、DeFi ビジネス ロジックの複雑さは、製品間の組み合わせや相互作用と相まって、セキュリティ上の問題を引き起こす可能性があり、それがハッカーに占拠される可能性があります。

画像の説明

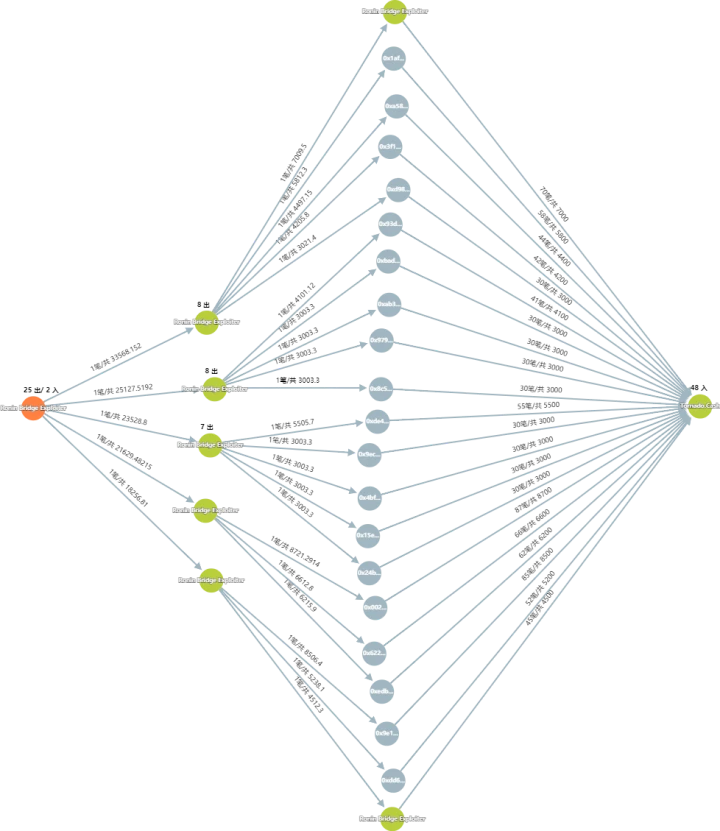

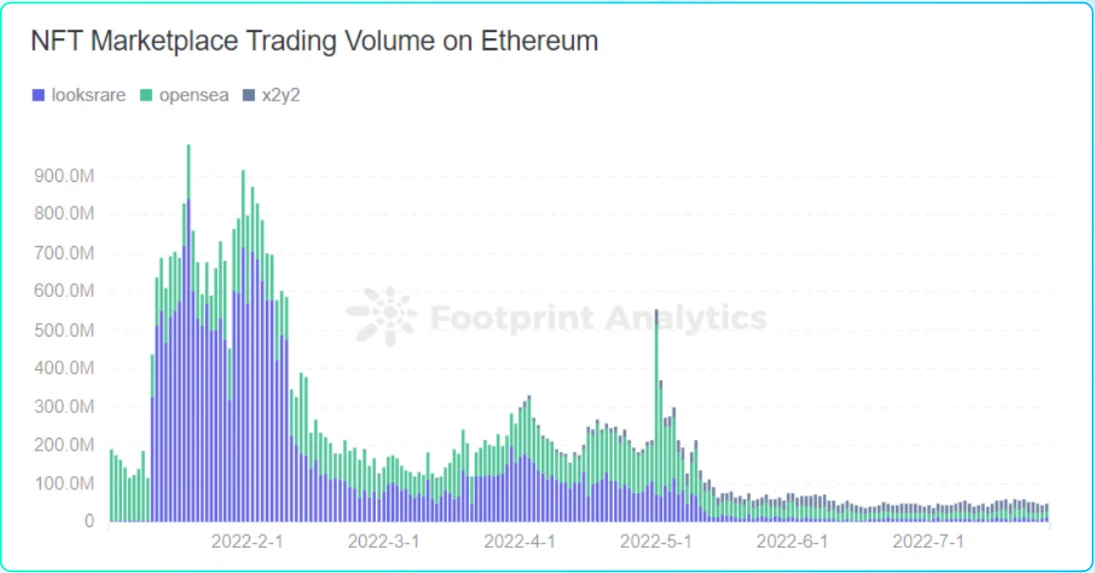

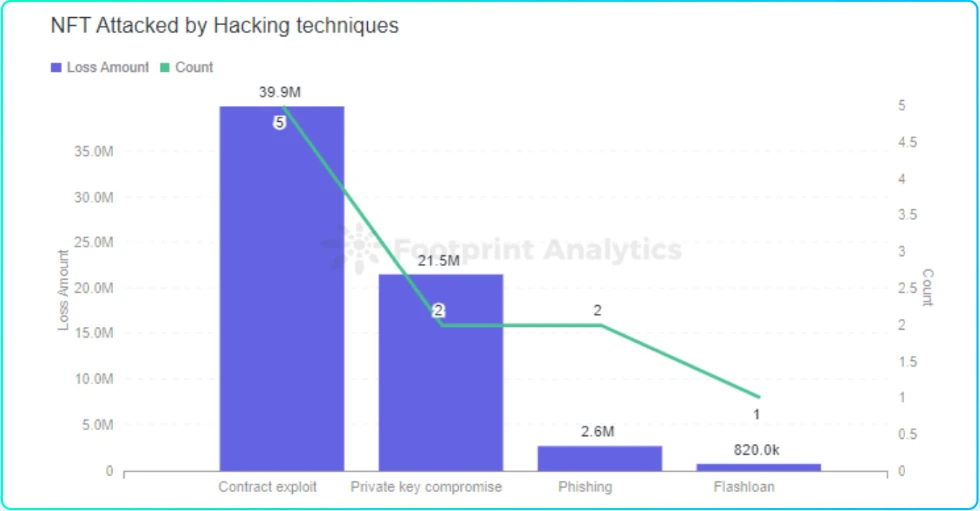

NFT分野では重大なセキュリティインシデントが10件発生し、約6,490万米ドルの損失が発生した。

包括的な外部セキュリティ監査、セキュリティ仕様に準拠したコード、およびテストネットワーク環境でのシミュレーションテストは、DeFiプロジェクトのセキュリティを確保するための最良の実装です。

前述のコードレベルの技術仕様の問題については、プロジェクトがオンラインになる前にサードパーティのセキュリティ監査が受け入れられれば、問題の芽を摘むことができます。おそらく、多くの DeFi プロジェクトがセキュリティ監査の重要性を徐々に認識し始め、監査を実施するために高品質のセキュリティ会社を選択するようになったのはまさにこの考慮事項のおかげです。

データエイト

NFT分野では重大なセキュリティインシデントが10件発生し、約6,490万米ドルの損失が発生した。

画像の説明

Discord釣り

NFT契約のセキュリティ

今年上半期は、NFT契約に関連したセキュリティインシデントが多数発生しましたが、その主な原因は包括的なセキュリティ監査が実施されなかったことです。それでは、NFT契約の監査プロセスではどのような一般的な問題が発生するのでしょうか?

NFTシリーズ契約を監査する際、成都連南監査チームは、NFT契約の主な問題には次のカテゴリが含まれることを発見しました。

(1) 署名の偽造と再利用:

署名データには繰り返し実行検証が欠如しているため (例: ユーザーノンスの欠如)、NFT の鋳造に署名データが再利用される可能性があります。

署名チェックは不合理であるため (たとえば、署名者のアドレスがゼロであるかどうかはチェックされない)、そのため、どのユーザーでもコインを鋳造するために小切手を渡すことができます。

(2) 論理的な抜け穴:

契約管理者は総額に制限されることなく、私募などの特別な方法でコインを鋳造することができ、その結果、実際のNFT額が予想を上回ります。

NFT をオークションにかける場合、勝者はトランザクションの受信順に攻撃を利用してオークション価格を変更することができ、オークションの勝者は低価格で NFT を入手できます。

(3) ERC721ERC1155再突入攻撃

コントラクトが転送通知機能 (onERC721Received 関数) を使用する場合、NFT コントラクトは転送のターゲット コントラクトに積極的に呼び出しを送信するため、リエントリー攻撃につながる可能性があります。

(4) 権限の範囲が広すぎる

ユーザーはステーキングまたはオークション時に 1 つのトークンを承認するだけで済みますが、コントラクトには _operatorApprovals 承認が必要であり、ユーザーが承認に成功すると、NFT が盗まれるリスクがあります。

(5) 価格操作

NFT の価格は特定の契約で保持されているトークンの量に依存するため、攻撃者がフラッシュ ローンを使用してトークンの価格をつり上げ、約束された NFT が異常に清算される原因となります。

今年上半期に発生したNFT契約のセキュリティインシデントから判断すると、監査プロセスで頻繁に現れる抜け穴も実際にはハッカーによって悪用されることになるでしょう。したがって、NFT契約の監査を専門のセキュリティ会社に依頼することも必要です。

ウォレットのセキュリティ

ブロックチェーンにおけるウォレットのセキュリティの重要性は自明であり、今年は個人ユーザーにとってはフィッシング事件が多発し、ユーザーのウォレット資産が大量に盗まれ、プロジェクト関係者にとっても秘密鍵漏洩に関連した事件が多発しています。その結果、多数のプロジェクト資産が盗難されました。ここでは、個人ユーザーを危険にさらすフィッシング攻撃と、プロジェクト関係者を危険にさらす秘密鍵漏洩事件を紹介します。

釣り

現在のフィッシング手法は通常、さまざまな方法でユーザーをだましてウォレットを認証させ、それによってウォレットのセキュリティを危険にさらします。一般的なフィッシング手法のいくつかを以下に示します。

偽のエアドロップ

このタイプのフィッシング Web サイトは、主に偽のエアドロップなどの方法を使用して、ユーザーをだましてフィッシング Web サイトにアクセスさせます。ユーザーがウォレットに接続すると、「CLAIM NOW」などのクリックを促すボタンが表示され、ユーザーがクリックするとフィッシングサイトのブラックアドレスが認証されます。

ユーザーをだましてニーモニックフレーズを入力させる

このタイプのフィッシング Web サイトは主に、ユーザーをだましてウォレットなどに接続されている Web ページをクリックさせ、偽の Web ページをポップアップ表示して「MetaMask プラグインのバージョンをアップグレードする必要があります」などの情報をユーザーに表示します。 。ユーザーがウォレットのニーモニックを信じて入力すると、ユーザーの秘密鍵が攻撃者のサーバーにアップロードされ、ユーザーのウォレットが盗まれます。

APP偽ウォレット

この種の偽 APP ウォレットは、通常、検索エンジン上の広告スペースを購入することで、ユーザーを騙してウォレットの偽公式 Web サイトにアクセスさせてダウンロードさせる、次の 3 つの方法でユーザーをだましてダウンロードさせます。被害者に電子メールやポスターを送信するなどして、ユーザーを誘導して偽のウォレットをダウンロードさせる; 3 番目の方法は、ソーシャル ワーカーを利用して、まず被害者の信頼を獲得し、その後、偽の APP ウォレットをダウンロードさせるというものです。

Discord釣り

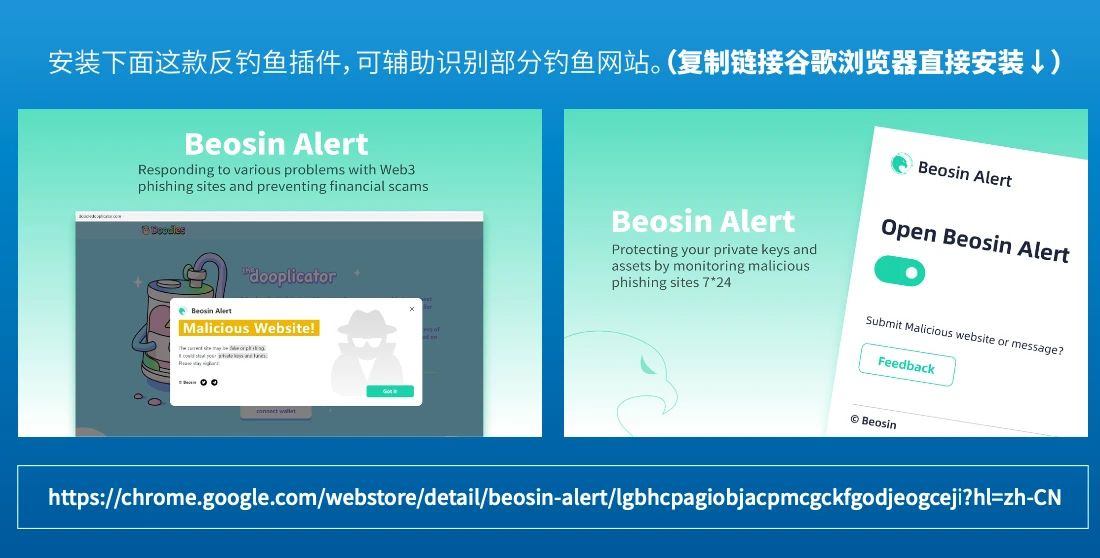

フィッシング対策プラグイン

フィッシング攻撃を効果的に防ぐにはどうすればよいでしょうか?

フィッシング対策プラグイン

NFTプロジェクトの流行により、様々なフィッシングサイトが後を絶たず出現しており、ユーザー自身だけで防ぐことは困難なため、ブラウザにフィッシング対策プラグインをインストールすることが推奨されます。このタイプのプラグインは、ユーザーが現在アクセスしている Web3 サイトがフィッシングや詐欺などの悪意のある Web サイトであるかどうかを識別できます。

エピローグ

https://chrome.google.com/webstore/detail/beosin-alert/lgbhcpagiobjacpmcgckfgodjeogceji?hl=zh-CN

エピローグ

今年上半期の仮想通貨市場全体の市場動向から判断すると、DeFi、NFT、GameFiなどの主要路線の発展の全体的な傾向は引き続き減少しています。 DeFiのロックアップ総額は1月初めの2,798億米ドルから6月末には824億米ドルまで減少し、半年で70.5%減少した。分析の結果、ハッカー攻撃の頻度と市場動向の間には一定の相関関係があることが判明しました。5月と6月にTVLが大幅に縮小したため、ハッキング事件は前月に比べて減少しており、チェーン上の資金が増加すると、より多くのハッカーが集まります。

今年上半期にはクロスチェーンブリッジ攻撃が7件発生し、被害総額は11億3,599万米ドルに達した。クロスチェーンブリッジの攻撃手法は主に契約の脆弱性悪用、秘密鍵の漏洩、オフラインプログラムの欠陥などです。プロジェクト側にとっては、セキュリティ監査、オフラインリスク管理、署名サーバーの定期検査、署名者の厳格なレビュー、バージョン更新時のセキュリティ再評価、バグ報奨金プログラムの策定などが、クロスシステムの安全な運用を確保するための有効な手段となります。 -チェーンブリッジプロジェクト。

今年上半期の攻撃インシデントのうち、攻撃手法の約 53% は契約の脆弱性を悪用したものでした。監査プロセスにおける一般的な脆弱性と実際に悪用された脆弱性を比較すると、次のことがわかります。論理的な抜け穴や再入可能な抜け穴など、ほとんどの脆弱性は監査段階で検出できます。成都Lianan Chain Bitest - スマートコントラクト正式検証プラットフォームプロジェクトの契約開発段階では、コード仕様の検出、標準仕様の検出、関数呼び出しの検出、ビジネスロジックのセキュリティ検出など、コードの正式な検証を自動的に行うことができます。

今年上半期には 5 件のセキュリティ インシデントが発生し、1 億ドルを超える損失が発生しましたが、良いニュースとしては、これら 5 つの攻撃されたプロジェクトはすべて、一定期間後に是正措置を講じ、再びオンラインに戻ったことです。逆に、過去の事件では、多額の資金を持っている一部の中小規模のプロジェクト当事者は、大規模な攻撃を受けると再起動が困難になるケースもあった。https://vaas.lianantech.com

さらに、フラッシュ ローン攻撃の 26.6% により 3 億 3,291 万米ドルの損失が発生しており、時間加重平均価格設定 (TWAP)、高頻度の価格更新メカニズム、より厳格なガバナンス ロジックなどのいくつかの対策が採用されているほか、フラッシュ ローンをリアルタイムで監視するツールでもあります。

今年上半期には 5 件のセキュリティ インシデントが発生し、1 億ドルを超える損失が発生しましたが、良いニュースとしては、これら 5 つの攻撃されたプロジェクトはすべて、一定期間後に是正措置を講じ、再びオンラインに戻ったことです。逆に、過去の事件では、多額の資金を持っている一部の中小規模のプロジェクト当事者は、大規模な攻撃を受けると再起動が困難になるケースもあった。

2022年上半期、盗まれた資金約11億4,070万ドルがハッカーによってトルネードキャッシュに送金され、損失総額の約60%を占めた。通貨混合技術はオンチェーン取引の匿名性とプライバシーを強化しますが、ハッカーによってマネーロンダリングなどの犯罪に悪用されることもあります。過去の事例では、成都聯南はハッカーのデータ追跡の分析とトルネードキャッシュの追跡に数回成功している。成都聯安は、ブロックチェーンセキュリティエコロジーの構築に専念する世界有数のブロックチェーンセキュリティ企業であり、ブロックチェーンセキュリティに形式的検証技術を適用した最初の企業でもあり、国内外の大手ブロックチェーン企業とパートナーシップを確立している。世界中の 2,000 を超えるスマート コントラクト、100 を超えるブロックチェーン プラットフォーム、およびランディング アプリケーション システムに対して、セキュリティ監査および防御展開サービスを提供しました。自社開発の「Lianbian」ワンストップブロックチェーンセキュリティサービスプラットフォームは、法執行規制機関、金融機関、ブロックチェーン企業などにセキュリティ監査、セキュリティ保護、セキュリティ監視、セキュリティ警告、セキュリティコンサルティング、その他のライフサイクル全体を提供できます。ソリューション。Tornado Cash制裁リストに含まれている。

成都聯安は、ブロックチェーンセキュリティエコロジーの構築に専念する世界有数のブロックチェーンセキュリティ企業であり、ブロックチェーンセキュリティに形式的検証技術を適用した最初の企業でもあり、国内外の大手ブロックチェーン企業とパートナーシップを確立している。世界中の 2,000 を超えるスマート コントラクト、100 を超えるブロックチェーン プラットフォーム、およびランディング アプリケーション システムに対して、セキュリティ監査および防御展開サービスを提供しました。自社開発の「Lianbian」ワンストップブロックチェーンセキュリティサービスプラットフォームは、法執行規制機関、金融機関、ブロックチェーン企業などにセキュリティ監査、セキュリティ保護、セキュリティ監視、セキュリティ警告、セキュリティコンサルティング、その他のライフサイクル全体を提供できます。ソリューション。