発売されたばかりの中で「2022年上半期のWeb3セキュリティ情勢徹底調査レポート」では、ブロックチェーンセキュリティ分野の全体的な状況を、損失総額、攻撃されたプロジェクトの種類、各チェーンプラットフォームの損失額、攻撃手法、資金の流れ、プロジェクトの監査状況など、さまざまな側面から示して分析しました。 。

最初のレベルのタイトル

1. 上半期の抜け穴による損失総額はいくらですか?

成都リアナンホークアイブロックチェーン状況認識プラットフォームのモニタリングによると、2022年上半期には契約の抜け穴に起因する重大な攻撃ケースが計42件検出され、攻撃の約53%が契約の抜け穴が悪用された。

統計によりますと、2022年上半期には、契約の抜け穴を原因とした大規模な攻撃事件が計42件発見され、損失総額は6億4,404万米ドルに達した。

悪用されたすべての脆弱性の中で、最初のレベルのタイトル

2. 重大な損失を引き起こした脆弱性の種類は何ですか?

2022 年 2 月 3 日ソラナチェーンブリッジプロジェクトのワームホールが攻撃され、累積損失は約3億2,600万ドルに達した。ハッカーは、ワームホール契約の署名検証の脆弱性を悪用し、ハッカーがETHを鋳造するためにsysvarアカウントを偽造できるようにしました。

2022 年 4 月 30 日、公式の Fei プロトコルRari Fuse Poolフラッシュローンとリエントリー攻撃を受け、総額8034万ドルの損失を出した。副題

Fei プロトコル イベントのレビュー:

この脆弱性はプロジェクトの基本プロトコルに現れたため、攻撃者は複数の契約を攻撃しましたが、以下では 1 つのケースのみを分析します。

攻撃トランザクション

0xab486012f21be741c9e674ffda227e30518e8a1e37a5f1d58d0b0d41f6e76530

攻撃者のアドレス

0x6162759edad730152f0df8115c698a42e666157f

攻撃契約

0x32075bad9050d4767018084f0cb87b3182d36c45

文章

0x26267e41CeCa7C8E0f143554Af707336f27Fa051

#攻撃プロセス

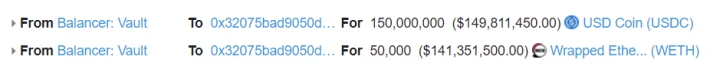

1. 攻撃者はまず、Balancer: Vault からフラッシュ ローンを作成します。

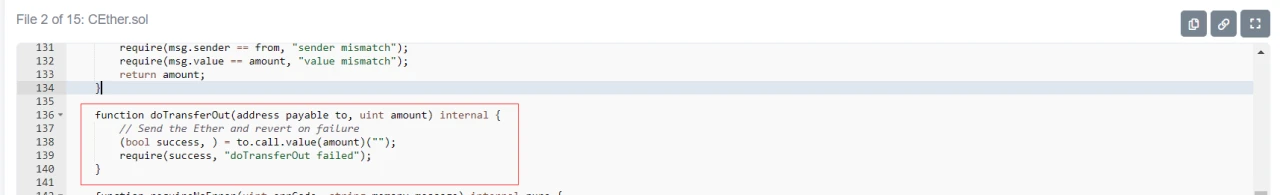

2. ラリ・キャピタルのイーサ導入契約が再締結されたため、フラッシュ・ローン資金はラリ・キャピタルの住宅ローン融資に使用されます。

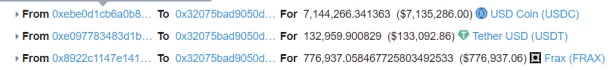

攻撃者は、攻撃コントラクトで構築された攻撃関数コールバックを通じて、プロトコルの影響を受けるプール内のすべてのトークンを抽出します。

3. フラッシュ ローンを返し、攻撃による収益を 0xe39f コントラクトに送金します。

今回の攻撃は主に参考文献:

参考文献:最初のレベルのタイトル

3. 監査プロセスで最も一般的な抜け穴は何ですか?

副題

1.ERC721/ERC1155再突入攻撃

副題

2. 論理の抜け穴

1) 特別なシナリオに関する考慮事項が欠落している:

特殊なシナリオは、監査で最も注意を払う必要がある場合が多く、たとえば、伝達関数の設計では自分自身への金銭の授受が考慮されていないため、何も結果が得られません。

2) 設計機能は完璧ではありません:

副題

3. 認証の欠如

副題

4. 価格操作

Oracle の価格オラクルでは、時間加重平均価格は使用されません。

最初のレベルのタイトル

によると

によると成都リアナン Eagle Eye ブロックチェーン セキュリティ状況認識プラットフォーム認識されているセキュリティ インシデントの統計によると、監査プロセス中に出現したほぼすべての抜け穴が実際のシナリオでハッカーによって悪用されており、契約ロジックの抜け穴の悪用が依然として主要な部分です。

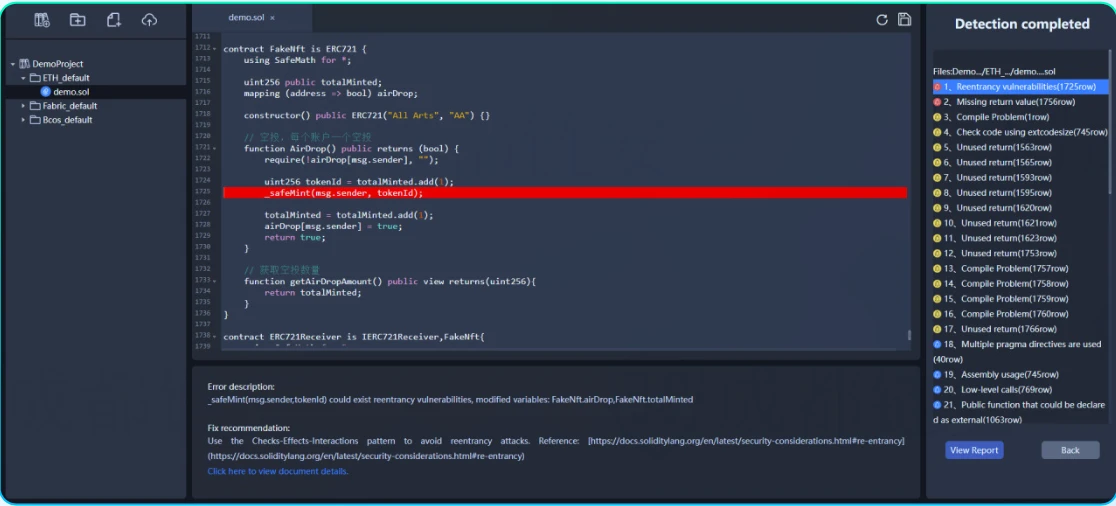

合格成都連安チェーンは要チェック - スマートコントラクト正式検証プラットフォーム画像の説明

ChainBitCheck ツールでスキャンしたところ、コントラクトに再入可能の脆弱性がありました