はじめに: OKX Web3 は、さまざまな種類のオンチェーン セキュリティ問題に対する特別な回答を提供するために、「セキュリティ特別問題」コラムを特別に企画しました。ユーザーの身近で起こっている最も現実的な事例を通じて、セキュリティ分野の専門家や機関と連携し、さまざまな視点からの疑問を共有・回答することで、安全な取引ルールを浅いところから深いところまで整理・まとめ、ユーザーの安全性の強化を目指します。ユーザーが秘密鍵とウォレット資産のセキュリティを自分から守る方法を学ぶための教育と支援。

ある日、誰かが突然 100 万ドル相当のウォレット アドレスへの秘密キーを渡しました。すぐに送金したいと思いますか?

もしそうなら、この記事はあなたにぴったりです。

この記事は、「100 件の詐欺」を経験した暗号化業界の著名なセキュリティ機関である OKX Web3 の「セキュリティ特集号」の第 01 回目です。ユーザーが実際に遭遇した事例など、役立つ情報が満載!

SlowMist セキュリティ チーム: OKX Web3 からのご招待をいただき、誠にありがとうございます。業界をリードするブロックチェーン セキュリティ会社として、SlowMist は主にセキュリティ監査とマネーロンダリング防止追跡を通じて顧客にサービスを提供し、強固な脅威インテリジェンス協力ネットワークを構築しています。 2023 年、スローミストは顧客、パートナー、公的ハッカーを支援して総額 1,250 万ドルを超える資金を凍結しました。これからも業界と安全への畏敬の念を持ち、価値あるものを発信していきたいと思っています。

OKX Web3 セキュリティ チーム:皆さん、こんにちは。このことを共有できることをとても嬉しく思います。 OKX Web3 セキュリティ チームは、OKX Web3 ウォレットのセキュリティ機能の構築を主に担当し、製品セキュリティ、ユーザー セキュリティ、トランザクション セキュリティなどの複数の保護サービスを提供すると同時に、ユーザー ウォレットのセキュリティを 24 時間年中無休で保護します。ブロックチェーン全体のセキュリティエコシステムを維持します。

Q1: 実際の盗難事件をいくつか教えてください。

SlowMist セキュリティ チーム:まず、ほとんどのケースは、ユーザーが秘密キーやニーモニック フレーズをオンラインで保存していることが原因で発生します。たとえば、ユーザーが頻繁に使用する Google Docs、Tencent Docs、Baidu Cloud Disk、WeChat Collection、Memo などのクラウド ストレージ サービスには、これらのプラットフォーム アカウントがハッカーによって収集され、「クレデンシャル スタッフィング」が成功すると、秘密キーやニーモニックが保存されます。秘密鍵 簡単に盗まれます。

次に、ユーザーが偽のアプリをダウンロードした後、秘密鍵が漏洩しました。たとえば、マルチシグネチャ詐欺は最も典型的なケースの 1 つであり、詐欺師はユーザーに偽のウォレットをダウンロードさせてウォレットのニーモニックを盗み、すぐにユーザーのウォレットのアカウント権限を変更します。ユーザー自身のものからユーザー自身のものまで、ウォレットアカウントの制御を奪うために詐欺師と共同で保持します。このような詐欺師は忍耐強く、ユーザーアカウントに一定量の暗号資産が蓄積されるのを待ってから、それらを一度に送金する傾向があります。

OKX Web3 セキュリティ チーム: Slow Mist は、秘密キーの盗難の主な 2 つのタイプについて概説しました。2 番目のタイプは、詐欺師が偽の APP を使用してユーザーの秘密キーを盗むもので、本質的にはトロイの木馬プログラムです。このタイプのトロイの木馬プログラムは、ユーザー入力にアクセスします。法的許可、写真許可、その他の許可を取得し、それによってユーザーの秘密キーを盗みます。 IOS ユーザーと比較して、Android ユーザーはより多くのトロイの木馬ウイルス攻撃に遭遇します。以下に 2 つの単純なケースを示します。

ケース 1: ユーザーからウォレット資産が盗まれたとの報告がありました。当社チームがユーザーと連絡を取り調査した結果、そのユーザーが Google 検索を通じて偽装されたデータ プラットフォーム ソフトウェアをダウンロードしてインストールしたことが原因であることが判明しました。このソフトウェアはトロイの木馬プログラムでした。 。しかし、ユーザーがプラットフォーム ソフトウェアを検索すると、そのリンクが Google 検索のトップ 5 に表示されるため、ユーザーはそれが公式ソフトウェアであると誤って認識してしまいます。実際、多くのユーザーは Google が提供するリンクを認識していないため、このようなトロイの木馬攻撃に簡単に遭遇する可能性があります。ユーザーには、ファイアウォール、ウイルス対策ソフトウェア、およびホストの構成を通じて日々のセキュリティ保護を実行することをお勧めします。

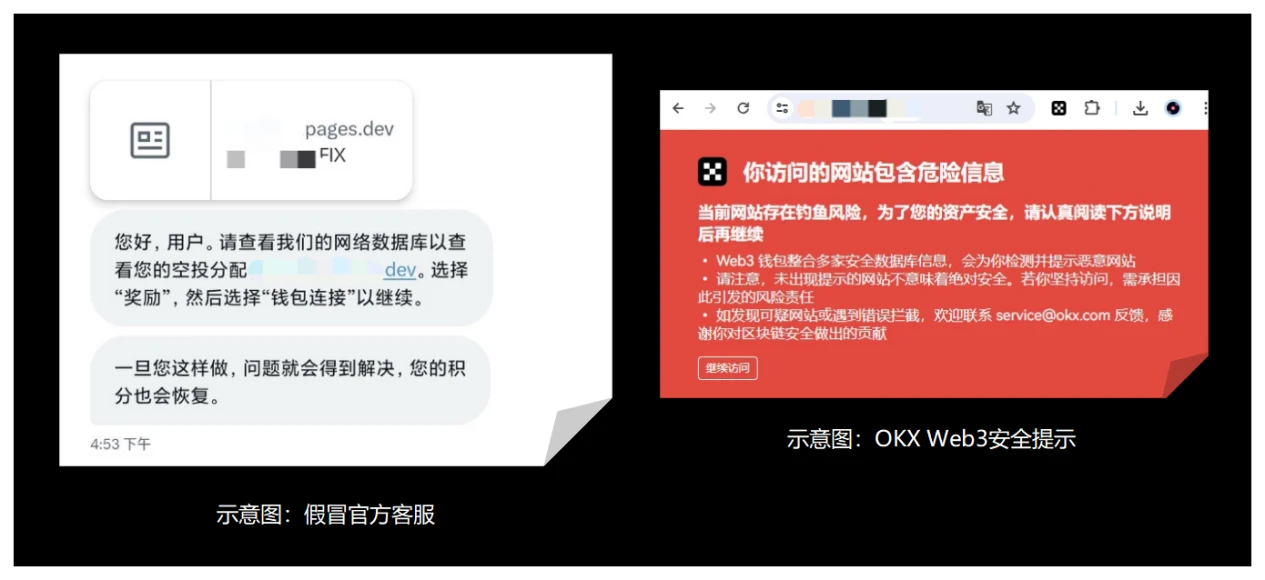

ケース2: 特定のDeFiプロジェクトに投資中にウォレット資産が盗まれたとユーザーが報告しました。しかし、分析と調査の結果、DeFiプロジェクト自体には問題はなく、ユーザーBがTwitterでプロジェクトについてコメントした際に、DeFiプロジェクトを装った公式カスタマーサービスの標的にされ、ウォレット資産が盗まれたことが判明しました。ガイドは、偽のリンクをクリックして入力し、ニーモニックフレーズを入力したため、ウォレットの資産が盗まれました。

詐欺師の手口は巧妙ではないことがわかりますが、ユーザーは本人確認に対する意識を高める必要があり、いかなる状況でも秘密鍵を簡単に漏洩させることはできません。さらに、私たちのウォレットは、この悪意のあるドメイン名に対してセキュリティリスクの警告を発行しました。

Q2: 秘密鍵を保管する最良の方法はありますか?秘密キーへの依存を軽減するために現在利用できる代替手段は何ですか?

SlowMist セキュリティ チーム:秘密キーやニーモニック フレーズは、実際には、一度盗まれたり紛失したりすると、回復することが困難になります。現在、安全なマルチパーティ計算 MPC、ソーシャル認証技術、シードレス/キーレス、事前実行技術、ゼロ知識証明技術などの新しい技術が、ユーザーの秘密鍵への依存度を減らすのに役立っています。

MPC を例に挙げると、まず、MPC テクノロジは、すべての参加者がタスクを完了するために複雑な共同計算を実行する一方で、データはプライベートかつ安全なままであり、他の参加者と共有されないことを意味します。第二に、MPC ウォレットは通常、MPC テクノロジーを使用して秘密鍵を複数の部分に安全に分割し、複数の当事者が共同で管理するか、単純に複数の当事者が共同で仮想鍵を生成します。これは、誰も見たことがないためです。現時点では完全な秘密キーです。つまり、MPC の中心となるアイデアは、リスクの分散や災害対策の向上という目的を達成するために制御権限を分散し、単一障害点などのセキュリティ問題を効果的に回避することです。

MPC にはキーレスと呼ばれる単語が含まれることに注意してください。これは、「覚えておく単語がない」または「秘密鍵がない」と理解できます。ただし、この「なし」は、実際の意味で鍵がないという意味ではなく、ユーザーがニーモニックフレーズや秘密鍵をバックアップする必要がなく、存在を認識しないことを意味します。キーレスウォレットについて知っておくべき3つのことは次のとおりです。

1. キーレスウォレットの作成プロセス中、いつでもどこでも秘密キーが作成または保存されることはありません。

2. トランザクションの署名時には秘密キーは関与せず、秘密キーはいかなる場合も再構築されません。

3. キーレスウォレットは、いつでも完全な秘密キーとシードフレーズを生成または保存しません。

OKX Web3 セキュリティ チーム:現在、秘密キーを保存する完璧な方法はありません。ただし、セキュリティ チームは、ハードウェア ウォレットの使用、秘密キーの手動保存、マルチ署名の設定、秘密キー管理用のニーモニック フレーズの分散保存を推奨しています。たとえば、ニーモニック ワードの分散ストレージは、ユーザーがニーモニック ワードを 2 つ以上のグループに分割して保管できることを意味し、ニーモニック ワードが盗まれるリスクを軽減します。別の例として、マルチ署名を設定すると、ユーザーはトランザクションの安全性を判断するために共同署名する信頼できる人を選択できることになります。

もちろん、ユーザーのウォレットの秘密キーのセキュリティを確保するために、OKX Web3 ウォレットの最下層全体はインターネットに接続されておらず、ユーザーのニーモニック フレーズと秘密キー関連の情報はすべて暗号化され、ローカルに保存されます。ユーザーのデバイスと関連する SDK もオープンソースであり、技術的には広範なコミュニティ検証により、よりオープンで透明性が高くなります。さらに、OKX Web3 ウォレットは、Slow Mist などの著名なセキュリティ機関と協力して、厳格なセキュリティ監査も実施しています。

さらに、ユーザーの保護を強化するために、OKX Web3 セキュリティ チームは、秘密キー管理のためのより強力なセキュリティ機能を提供および計画しており、反復およびアップグレードを継続しています。簡単に説明します。

1. 2 要素暗号化。現在、ほとんどのウォレットは通常、パスワードで暗号化されたニーモニック方式を使用して、暗号化されたコンテンツをローカルに保存します。ただし、ユーザーがトロイの木馬ウイルスに感染した場合、トロイの木馬は暗号化されたコンテンツをスキャンし、ユーザーが入力したパスワードを処理します。詐欺師によって傍受されると、暗号化されたコンテンツが復号化され、ユーザーのニーモニックフレーズが取得される可能性があります。将来、OKX Web3 ウォレットは 2 要素方式を使用してニーモニック フレーズを暗号化する予定であり、たとえ詐欺師がトロイの木馬を通じてユーザーのパスワードを取得したとしても、暗号化されたコンテンツを復号化することはできなくなります。

2. 秘密鍵のコピーは安全です。ほとんどのトロイの木馬は、ユーザーが秘密キーをコピーするときにユーザーのクリップボード内の情報を盗み、ユーザーの秘密キーを漏洩させます。秘密キーの一部をコピーしたり、タイムリーにクリップボード情報をクリアしたりするなど、ユーザーの秘密キーのコピー プロセスのセキュリティを強化することで、ユーザーが秘密キー情報が盗まれるリスクを軽減できるようにする予定です。

Q3: 秘密鍵の盗難による現在一般的なフィッシング手法にはどのようなものがありますか?

SlowMist セキュリティ チーム:私たちの観察によると、フィッシング活動は毎月徐々に増加しています。

まず、現在のウォレット泥棒 (ウォレット ドレイナー) が現在のフィッシング活動の主な脅威となっており、さまざまな形で一般ユーザーを攻撃し続けています。

Wallet Drainers は暗号通貨関連のマルウェアの一種で、フィッシング Web サイトに展開され、ユーザーをだまして悪意のあるトランザクションに署名させ、ユーザーのウォレット資産を盗みます。たとえば、現在活動しているウォレット泥棒 (ウォレットドレイナー) には次のようなものがあります。

1. Discord トークンを取得し、ソーシャル エンジニアリングを通じてフィッシングを実行する Pink Drainer。ソーシャル エンジニアリングの一般的な理解は、通信を通じてユーザーの個人情報を取得することです。

2. ドメイン名サービスプロバイダーに対してソーシャルエンジニアリング攻撃を行う Angel Drainer もあります。 Angel Drainer は、ドメイン名アカウントの関連権限を取得した後、DNS 解決の方向を変更し、ユーザーを偽の Web サイトなどにリダイレクトします。

次に、現在最も一般的なフィッシング手法はブラインド署名です。ブラインド署名とは、ユーザーがプロジェクトを操作するときに、どのコンテンツに署名して承認したいのかが分からないため、混乱した状態で確認ボタンをクリックすることを意味します。その後、資金の盗難につながります。ブラインドサインフィッシングについて、いくつかの例を挙げてみましょう。

ケース 1: eth_sign など。 eth_sign は、任意のハッシュに署名できるオープンな署名方法です。つまり、トランザクションや任意のデータの署名に使用できます。ただし、技術的な基礎がないユーザーが署名の内容を理解するのは一般に困難です。ここでの釣りのリスク。幸いなことに、ますます多くのウォレットがこの種の署名に対してセキュリティリマインダーを発行し始めており、これにより資本損失のリスクをある程度回避できます。

ケース 2: 署名フィッシングを許可します。 ERC 20 通貨の取引では、ユーザーが認可のために承認関数を呼び出すことができることは誰もが知っていますが、許可関数を使用すると、ユーザーはオフチェーンで署名を生成し、指定されたユーザーが許可メソッドを使用して一定量のトークンを使用できるようになります。被害者がフィッシング Web サイトにアクセスすると、攻撃者はユーザーに Web サイトを通じて許可の署名を要求し、ユーザーが署名した後、攻撃者はトークン コントラクトの許可機能を呼び出して許可を取得します。署名されたデータに含めてチェーンにブロードキャストし、トークンの承認制限を取得して、ユーザーのトークンを盗みます。

ケース 3: 隠しクリエイト 2 テクニック。 create 2 を使用すると、開発者はコントラクトをイーサリアム ネットワークにデプロイする前にコントラクトのアドレスを予測できます。作成 2 に基づいて、攻撃者は悪意のある署名ごとに一時的な新しいアドレスを生成できます。ユーザーをだまして許可署名を付与させた後、攻撃者はこのアドレスで契約を作成し、ユーザーの資産を転送することができます。これらのアドレスは空のアドレスであるため、一部のフィッシング プラグインやセキュリティ会社の監視アラートを回避できるため、隠蔽性が高く、ユーザーは簡単に騙される可能性があります。

つまり、フィッシング Web サイトの場合、ユーザーは対話する前にプロジェクトの公式 Web サイトを特定でき、対話中に悪意のある署名要求があるかどうかに注意し、ニーモニック ワードや秘密鍵の送信には注意し、漏洩しないように注意する必要があります。任意のニーモニックワードまたは秘密キー。

OKX Web3 セキュリティ チーム:私たちは一般的なフィッシング手法を調査し、製品側で多次元のセキュリティ保護を提供してきました。現在ユーザーが遭遇している最も重要なタイプのフィッシング手法を簡単に紹介します。

最初のカテゴリは偽のエアドロップです。ハッカーは通常、被害者のアドレスと同じような始まりと終わりを持つアドレスを生成し、ユーザーに対して少額送金、0 U 送金、または偽のトークン送金のエアドロップを実行します。そのようなトランザクションは、ユーザーが誤ってコピーした場合、ユーザーのトランザクション履歴に表示されます。間違ったアドレスを貼り付けると、資産が失われる可能性があります。このタイプの攻撃に対応して、OKX Web3 ウォレットは過去のトランザクションを特定し、リスクとしてマークすることができます。同時に、ユーザーが自分のアドレスに資金を送金するときに、セキュリティ リスクのプロンプトを表示します。

2 番目のカテゴリは、誘導署名カテゴリです。通常、ハッカーはTwitter、Discord、TGなどの公共の場で有名なプロジェクトについてコメントし、偽のDeFiプロジェクトのURLやエアドロップを受信するためのURLを公開してユーザーのクリックを誘導し、ユーザーの資産を盗みます。 Slow Mist で言及された eth_sign、permit、create 2 およびその他の署名フィッシングに加えて、他にも次のようなものがあります。

方法 1: 直接転送してメインチェーン トークンを盗みます。ハッカーは多くの場合、悪意のあるコントラクト関数に Claim や SeurityUpdate などの誤解を招く名前を付けますが、実際の関数ロジックは空であるため、ユーザーのメイン チェーン トークンのみが転送されます。現在、OKX Web3 ウォレットは、トランザクションがチェーンにアップロードされた後に資産の変更と承認の変更を表示し、ユーザーにセキュリティ リスクのリマインダーを提供できる実行前機能を開始しました。

方法 2: オンチェーン認証。通常、ハッカーはユーザーに、approve/increaseAllowance/decreaseAllowance/setApprovalForAll トランザクションに署名するよう誘導します。このトランザクションにより、ハッカーはユーザーのトークン資産を指定されたアドレスに転送し、ユーザーが署名した後にユーザーのアカウントをリアルタイムで監視することができます。では、すぐに転送されます。フィッシング詐欺師に対するセキュリティ保護プロセスは、対立と継続的なアップグレードのプロセスです。

ほとんどのウォレットはハッカーの許可されたアドレスに対してセキュリティリスク検出を実行しますが、攻撃者の攻撃方法もアップグレードされており、たとえば、新しいアドレスが安全な場所にないため、攻撃者はcreate 2の機能を使用して新しいアドレスを事前に計算します。ブラックアドレスライブラリなので、セキュリティ検出を簡単に回避できます。攻撃者は、誰かがおとりになるまで待ってから、そのアドレスにアクセスしてコントラクトを展開し、ユーザーの資金を送金します。たとえば、多くの攻撃者がユーザーに uniswap.multicall コントラクトを許可させることが最近判明しました。このコントラクトは通常のプロジェクトのコントラクトであるため、セキュリティ製品の検出を回避することもできます。

方法 3: 権限変更: tron 権限変更、solana 権限変更などを含むまず、tron 権限の変更では、マルチ署名は tron チェーンの機能であり、ユーザーが誤ってトランザクションに署名した場合、フィッシング詐欺師はアカウント権限変更のトランザクションを転送トランザクションとして偽装します。その後、ユーザーのアカウントはマルチ署名アカウントになり、ユーザーは自分のアカウントを制御できなくなります。次に、solana 権限の変更中に、フィッシング詐欺師は SetAuthority を使用してユーザー トークンの ATA アカウントの所有者を変更し、ユーザーがトランザクションに署名すると、ATA アカウントの所有者がフィッシング詐欺師になり、フィッシング詐欺師は次のことを行うことができます。ユーザーの資産。

その他の方法: また、プロトコル自体の設計メカニズムなどの問題により、フィッシング詐欺師に悪用されやすくなっています。 Ethereum ベースのミドルウェア プロトコルである EigenLayer の queueWithdrawal 呼び出しでは、他のアドレスを引き出し者として指定することができ、ユーザーはトランザクションに署名するためにフィッシングされました。 7 日後、指定されたアドレスは、completeQueuedWithdrawal を通じてユーザーの質入資産を取得します。

3 番目のカテゴリは、ニーモニック フレーズをアップロードすることです。攻撃者は通常、偽装したエアドロップ プロジェクトや偽の新しいツールを提供して、ユーザーに秘密キーやニーモニック フレーズをアップロードするよう誘導します。具体的なケースは上に示したとおりです。さらに、ユーザーにニーモニックワードをアップロードするよう誘導するために、プラグインウォレットのポップアップとして偽装される場合もあります。

Q4: ホットウォレットとコールドウォレットの攻撃手法の違い

OKX Web3 セキュリティ チーム:ホット ウォレットとコールド ウォレットの違いは、秘密キーの保存方法にあります。一方、コールド ウォレットの秘密キーは通常、ネットワーク環境に保存されます。したがって、コールドウォレットとホットウォレットではセキュリティリスクが異なります。ホットウォレットのセキュリティリスクはすでに非常に包括的であり、これ以上拡大することはありません。

コールド ウォレットのセキュリティ リスクには主に次のようなものがあります。

まず、ソーシャル エンジニアリングと物理的攻撃のリスク、およびトランザクション プロセスのリスクがあります。ソーシャル エンジニアリングと物理的攻撃のリスクとは、コールド ウォレットは通常オフラインで保存されるため、攻撃者がソーシャル エンジニアリング手段を使用して、親戚や友人になりすましてコールド ウォレットにアクセスする可能性があることを意味します。

次に、物理デバイスであるため、損傷したり紛失したりする可能性があります。取引プロセスのリスクに関しては、コールドウォレットは取引プロセス中に、前述のエアドロップや誘導署名などのさまざまな攻撃手法にも遭遇します。

Q5 : 冒頭で述べた「高額なウォレットの秘密鍵を配布する」と同様に、他にどのような代替フィッシングトラップがありますか?

SlowMist セキュリティ チーム:はい、「高額なウォレットの秘密鍵を意図的に配布する」というのは、何年も前に発生した非常に古典的なケースですが、今でも人々は騙され続けています。この詐欺は実際には、詐欺師が秘密キーのニーモニックを意図的に漏洩させたもので、ユーザーが秘密キーのニーモニックをウォレットにインポートした後、攻撃者は常にウォレットを監視し、ETH を送金するとすぐにそれを転送します。この種の手法は、ユーザーのささいな利益に対する貪欲を利用し、輸入する人が増えれば増えるほど手数料が増加し、損失が大きくなります。

第二に、一部のユーザーは「自分には攻撃する価値のあるものが何もない」と考えるため、この防御力の低さによりユーザーは攻撃を受けやすくなります。攻撃者にとって、個人の情報 (電子メール、パスワード、銀行情報など) はどれも貴重です。スパムメール内のリンクをクリックしない限り、脅威にさらされることはないと考えているユーザーもいます。しかし、一部のフィッシングメールには、画像や添付ファイルを通じてマルウェアが埋め込まれる可能性があります。

最後に、「セキュリティ」について客観的に理解する必要があります。つまり、絶対的なセキュリティは存在しないということです。さらに、フィッシング攻撃の手法は大幅に進化しており、急速に発展しています。最も信頼できるものになるよう、誰もが自らのセキュリティ意識を学び、向上させ続ける必要があります。

OKX Web3 セキュリティ チーム:フィッシング詐欺師は人々の心理的弱点や一般的なセキュリティ上の見落としを利用することが多いため、サードパーティのフィッシング トラップを防ぐことは実に複雑な問題です。普段は警戒心が強い人が多いですが、突然の「大きなパイ」に遭遇すると警戒心が緩み、貪欲な性質が増幅されて騙されてしまうことがよくあります。この過程では、たとえより多くのセキュリティ対策があったとしても、ユーザーは騙されたことに後から気づいて初めてそれを無視します。私たちは「無料のランチはない」ことを理解し、特にブロックチェーンの暗い森では警戒とセキュリティのリスクに常に注意を払う必要があります。

Q6 : 秘密鍵のセキュリティを向上させるためのユーザーへの提案

SlowMist セキュリティ チーム:この質問に答える前に、まず一般的な攻撃がどのようにしてユーザーの資産を盗むのかを整理しましょう。攻撃者は通常、次の 2 つの方法でユーザー資産を盗みます。

方法 1: ユーザーをだまして、盗まれた資産の悪意のあるトランザクション データに署名させる (ユーザーをだまして攻撃者に資産を承認または譲渡させるなど)

方法 2: 偽のウォレット ページでユーザーをだましてウォレットのニーモニックを入力させるなど、悪意のある Web サイトまたはアプリでユーザーを騙してウォレットのニーモニックを入力させます。

攻撃者がウォレット資産を盗む方法を理解した後は、考えられるリスクから守る必要があります。

予防 1: 表示されているものが署名したものであることを確認するようにしてください。ウォレットは Web3 の世界に参入するための鍵であると言われています。ユーザー インタラクションにとって最も重要なことは、署名する前に署名データを特定し、署名しているトランザクションが何であるかを認識する必要があります。サインするのを諦めます。

予防策 2: すべての卵を同じカゴに入れないでください。ウォレットは、さまざまな資産や使用頻度に基づいて階層的に管理でき、資産リスクを制御できます。エアドロップなどのアクティビティに参加するウォレットは、使用頻度が高いため、少量の資産を保存することをお勧めします。大量の資産は通常、頻繁に使用されるものではなく、コールド ウォレットに保管し、使用する際にはネットワーク環境や物理環境が安全であることを確認することをお勧めします。能力がある場合は、できるだけハードウェア ウォレットを使用してください。ハードウェア ウォレットは一般にニーモニック ワードや秘密キーを直接エクスポートできないため、ニーモニック秘密キーの盗難のしきい値が高くなる可能性があります。

予防 3: さまざまなフィッシング手法や事件が後を絶たずに出現します。ユーザーは、さまざまなフィッシング手法を自分で特定し、セキュリティ意識を高め、騙されないための自己教育を行い、自己救済能力を習得する必要があります。

予防4:不安にならず、欲張らず、複数の立場から検証する。また、より包括的な資産管理ソリューションを知りたい場合は、Slow Mist が提供する「暗号資産セキュリティ ソリューション」を参照し、セキュリティ意識と自己教育について詳しく知りたい場合は、「ブロックチェーン ダーク フォレスト」を参照してください。セルフレスキューマニュアル」。

OKX Web3 セキュリティ チーム:秘密キーはウォレットの暗号化された資産にアクセスして制御するための唯一の認証情報であるため、ウォレットの秘密キーのセキュリティを保護することが重要です。

予防策 1: DApp を理解する。オンチェーン DeFi 投資を行う場合は、偽の DApp へのアクセスによる資産損失を防ぐために、使用している DApp について包括的に理解する必要があります。当社の OKX Web3 ウォレットは、さまざまな戦略的リスク検出と DApps へのプロンプトを実行してきましたが、攻撃者は引き続き攻撃方法を更新し、セキュリティ リスク検出をバイパスします。ユーザーは投資する際には常に目を光らせておく必要があります。

予防策 2: 自分のサインを知る。チェーン上のトランザクションに署名する場合、ユーザーはトランザクションを確認し、トランザクションの詳細を理解していることを確認する必要があり、理解できないトランザクションについては、やみくもに署名しないように注意する必要があります。 OKX Web3 ウォレットは、オンチェーン トランザクションとオフライン署名を分析し、実行をシミュレートし、資産の変更と承認の変更の結果を表示します。ユーザーは、取引前に結果に注目して期待を満たしているかどうかを確認できます。

予防策 3: ダウンロードしたソフトウェアを理解する。補助取引および投資ソフトウェアをダウンロードする場合は、必ず公式プラットフォームからダウンロードし、ダウンロード後すぐにウイルス対策ソフトウェアを使用してスキャンしてください。マルウェアがダウンロードされると、トロイの木馬は、スクリーンショット、メモリ スキャン、キャッシュ ファイルのアップロードを通じてクリップボードを監視することにより、ユーザーのニーモニック フレーズまたは秘密キーを取得します。

予防 4: セキュリティ意識を高め、秘密鍵を適切に保管します。ニーモニック フレーズ、秘密キー、その他の重要な情報をコピーしたり、スクリーンショットを撮ったり、そのような情報をサードパーティのクラウド プラットフォームに保存したりしないようにしてください。

予防 5: 強力なパスワードと複数の署名 パスワードを使用する場合、ユーザーは、ハッカーが秘密キーで暗号化されたファイルを入手した後にそれを爆破するのを防ぐために、パスワードの複雑さをできるだけ高める必要があります。トランザクションプロセス中に、マルチシグネチャメカニズムがある場合は、マルチシグネチャを使用する必要があります。これにより、一方の当事者のニーモニックフレーズまたは秘密キーが漏洩しても、トランザクション全体には影響しません。