はじめに: OKX Web3 ウォレットは、さまざまな種類のオンチェーン セキュリティ問題に対する特別な回答を提供するために、「セキュリティ特別問題」コラムを特別に企画しました。ユーザーの身近で起こっている最も現実的な事例を通じて、セキュリティ分野の専門家や機関と連携し、さまざまな視点からの疑問を共有・回答することで、安全な取引ルールを浅いところから深いところまで整理・まとめ、ユーザーの安全性の強化を目指します。ユーザーが秘密鍵とウォレット資産のセキュリティを自分から守る方法を学ぶための教育と支援。

身の毛もよだつ作戦は虎のように激しく、安全率はマイナス5?

チェーン上のやり取りを頻繁に利用する美容師にとって、安全性は常に最優先事項です。

今日は、2 つの主要チェーンの「落とし穴回避の王」が、セキュリティ保護戦略を実行する方法を教えます。

今号はセキュリティ特集の第03回目で、業界で著名なセキュリティ専門家0x AAとOKX Web3ウォレットセキュリティチームをお招きし、「毛深い人」に共通するセキュリティリスクと予防策を実践ガイドラインの観点から解説します。

WTF アカデミー: OKX Web3 からご招待いただき、誠にありがとうございます。WTF アカデミーの 0x AA です。 WTF Academy は、開発者が Web3 開発を始めるのを支援する Web3 オープンソース大学です。今年、私たちはWeb3レスキュープロジェクトRescuETH(オンチェーンレスキューチーム)を立ち上げ、ユーザーの盗難されたウォレットに残っている資産の救出に重点を置いており、現在、イーサリアム、ソラナ、コスモスで300万元以上の盗難資産の救出に成功しています。 。

OKX Web3 ウォレット セキュリティ チーム:皆さん、こんにちは。このことを共有できることをとても嬉しく思います。 OKX Web3ウォレットセキュリティチームは、ユーザーに製品を提供するために、ウォレットセキュリティ機能の構築、スマートコントラクトのセキュリティ監査、オンチェーンプロジェクトのセキュリティ監視など、Web3分野におけるOKXのさまざまなセキュリティ機能の構築を主に担当しています。セキュリティ、資金セキュリティ、トランザクションセキュリティなど。複数の保護サービスがブロックチェーン全体のセキュリティエコロジーの維持に貢献します。

Q1: ヘアオナホールが遭遇した実際のリスク事例をいくつか教えてください。

WTF アカデミー:秘密キーの漏洩は、Lumao ユーザーが直面する主要なセキュリティ リスクの 1 つです。基本的に、秘密キーは暗号資産を制御するために使用される文字列です。秘密キーを所有する人は、対応する暗号資産を完全に制御できます。秘密キーが漏洩すると、攻撃者は許可なくユーザーの資産にアクセス、転送、管理できるようになり、ユーザーは経済的損失を被ることになります。したがって、秘密キーが盗まれたいくつかのケースに焦点を当てて説明します。

アリス (仮名) は、ソーシャル メディア上でハッカーによってマルウェアをダウンロードするよう誘導され、マルウェアを実行した後に秘密キーが盗まれました。現在、マルウェアには、マイニング スクリプト、ゲーム、ユーザーが改善する必要があるものなど、さまざまな形式があります。会議ソフトウェア、Chongtugou スクリプト、クリップ ロボットなどに関するセキュリティ意識。

ボブ (仮名) が誤って秘密キーを GitHub にアップロードした後、その秘密キーが他人に入手され、資産が盗まれました。

カール(仮名)がプロジェクトの公式 Tegegram グループに相談したところ、積極的に連絡してきた偽のカスタマー サービスを信頼し、彼のニーモニック フレーズを漏洩させました。その後、彼のウォレット資産が盗まれました。

OKX Web3 ウォレット セキュリティ チーム:このようなリスク ケースは数多くありますが、ユーザーがマスターベーション中に遭遇した典型的なケースをいくつか選びました。

1 つ目のカテゴリは、偽のエアドロップを公開する模倣性の高いアカウントです。ユーザー A は、人気プロジェクトを求めて Twitter を閲覧していたときに、最新の Twitter の下部にエアドロップ イベントの告知を見つけ、エアドロップに参加するために告知リンクをクリックしたため、最終的にフィッシングに遭いました。現在、公式アカウントを模倣し、公式 Twitter に虚偽の告知を投稿してユーザーを誘導するフィッシング詐欺師が多数発生しています。ユーザーは身元確認に十分注意し、軽視しないでください。

2つ目は、公式アカウントの乗っ取りです。あるプロジェクトの公式TwitterとDiscordアカウントがハッキングされ、ハッカーはそのプロジェクトの公式アカウントにエアドロップイベントへの偽のリンクを投稿しましたが、そのリンクは公式ルートから投稿されたものであったため、ユーザーBはそのリンクをクリックした後、その信憑性を疑いませんでした。エアドロップに参加するためにこのリンクをクリックしたら、フィッシングに遭いました。

3 番目のカテゴリは、悪意のあるプロジェクト パーティに遭遇することです。ユーザー C は、特定のプロジェクトのマイニング活動に参加する際、より高い報酬収入を得るために、USDT 資産のすべてをプロジェクトのステーキング契約に投資します。しかし、スマート コントラクトは厳格な監査を受けておらず、オープンソースではなかったため、プロジェクト チームは、契約で予約されているバックドアを通じて、ユーザー C が契約に預けたすべての資産を盗みました。

多くの場合、数十、数百のウォレットを所有する Lumao ユーザーにとって、ウォレットと資産のセキュリティをどのように保護するかは非常に重要なテーマであり、常に警戒し、セキュリティ意識を高める必要があります。

Q2: 高頻度ユーザーとして、チェーン上のインタラクションで毛深い人々が直面する一般的な種類のセキュリティ リスクと保護対策

WTF アカデミー: lumao の人々、さらにはすべての Web3 ユーザーにとって、現在一般的な 2 つのタイプのセキュリティ リスクは、フィッシング攻撃と秘密キーの漏洩です。

1 つ目のタイプはフィッシング攻撃です。ハッカーは通常、公式 Web サイトや公式アプリケーションを偽装し、ユーザーをだましてソーシャル メディアや検索エンジンをクリックさせ、ユーザーをフィッシング Web サイトで取引したりサインしたりすることで、トークン認証を取得してユーザー資産を盗みます。

予防策: まず、ユーザーは公式チャネル (公式 Twitter プロフィール内のリンクなど) からのみ公式 Web サイトおよびアプリケーションにアクセスすることをお勧めします。 2 番目に、ユーザーはセキュリティ プラグインを使用して、一部のフィッシング Web サイトを自動的にブロックできます。 3 番目に、ユーザーが疑わしい Web サイトにアクセスした場合、専門のセキュリティ担当者に相談して、それがフィッシング Web サイトであるかどうかを判断できます。

2 番目のカテゴリは秘密キーの漏洩です。これは前の質問で紹介されているため、ここでは詳しく説明しません。

予防策: まず、ユーザーがコンピュータまたは携帯電話にウォレットをインストールしている場合は、非公式チャネルから疑わしいソフトウェアをダウンロードしないようにしてください。次に、ユーザーは、正規のカスタマー サービスが通常、率先してプライベート メッセージを送信したり、偽の Web サイトに秘密キーやニーモニック フレーズを送信したり入力したりするよう要求したりすることは決してないことを知っておく必要があります。 3 番目に、ユーザーのオープン ソース プロジェクトで秘密キーの使用が必要な場合は、秘密キーが GitHub にアップロードされないように、最初に .gitignore ファイルを構成してください。

OKX Web3 ウォレット セキュリティ チーム:オンチェーン インタラクションでユーザーが直面する一般的な 5 種類のセキュリティ リスクを要約し、各種類のリスクに対するいくつかの保護策をリストしました。

1. エアドロップ詐欺

リスクプロファイル: 一部のユーザーは、ウォレット アドレスに多数の不明なトークンが表示されることがよくあります。これらのトークンは通常、一般的に使用される DEX トランザクションで失敗し、ユーザーが交換するために公式 Web サイトにアクセスするよう求められます。承認されたトランザクションを実行する一方で、スマート コントラクトにはアカウント資産を転送する許可が与えられることが多く、これは最終的に資産の盗難につながります。たとえば、Zape エアドロップ詐欺を考えてみましょう。この詐欺では、多くのユーザーが突然、数十万ドルに相当する大量の Zape コインをウォレットに受け取りました。このため、多くの人が予期せぬ財産を築いたと誤解します。しかし、これは実は巧妙な罠だった。これらのトークンは正式なプラットフォームでは見つけることができないため、現金化したいと考えている多くのユーザーは、トークンの名前に基づいていわゆる「公式 Web サイト」を見つけることになります。プロンプトに従ってウォレットに接続した後、トークンを販売できると思いましたが、承認されるとすぐにウォレット内のすべての資産が盗まれます。

保護策: エアドロップ詐欺を回避するには、ユーザーが十分に警戒し、情報源を確認し、常に公式チャネル (プロジェクトの公式 Web サイト、公式ソーシャル メディア アカウント、公式発表など) からエアドロップ情報を入手する必要があります。秘密キーとニーモニック フレーズを保護し、手数料を支払わず、コミュニティとツールを使用して潜在的な詐欺を検証して特定します。

2. 悪意のあるスマートコントラクト

リスクプロファイル: 多くの未監査または非オープンソースのスマートコントラクトには抜け穴やバックドアが含まれている可能性があり、ユーザー資金の安全性を保証できません。

保護措置: ユーザーは、正式な監査会社によって厳密に監査されたスマート コントラクトのみを操作するように努めるか、プロジェクトのセキュリティ監査レポートの確認に注意を払う必要があります。さらに、バグ報奨金のあるプロジェクトは通常、より安全です。

3. 権限管理:

リスク プロファイル: インタラクティブ コントラクトへの過剰な承認は、資金の盗難につながる可能性があります。 1) コントラクトがアップグレード可能なコントラクトである場合、特権アカウントの秘密キーが漏洩すると、攻撃者はその秘密キーを使用してコントラクトをアップグレードする可能性があります。悪意のあるバージョンに契約して、許可されたユーザーの資産を盗みます。 2) 契約に未確認の脆弱性がある場合、過剰承認により、将来、攻撃者がこれらの脆弱性を悪用して資金を盗むことが可能になる可能性があります。

保護措置:対話型契約には原則として必要な権限のみを付与し、不必要な権限は定期的に確認して取り消す必要がある。オフチェーン許可認可に署名するときは、対象となる契約/資産タイプ/認可金額を明確にし、コミットする前によく考えてください。

4.フィッシング認証

リスク プロファイル: 悪意のあるリンクをクリックすると、悪意のある契約またはユーザーを承認するように誘導されます。

保護策: 1) ブラインド署名を避ける: トランザクションに署名する前に、署名しようとしているトランザクションの内容を必ず理解し、操作のすべてのステップが明確かつ必要であることを確認してください。 2) 認可ターゲットの取り扱いには注意してください。認可ターゲットが EOA アドレス (外部所有アカウント) または未検証の契約である場合は、注意が必要です。未検証の契約には悪意のあるコードが含まれている可能性があります。 3) フィッシング対策プラグイン ウォレットを使用する: OKX Web3 ウォレットなど、フィッシング対策保護機能を備えたプラグイン ウォレットを使用します。これらのウォレットは、悪意のあるリンクを特定してブロックするのに役立ちます。 4) ニーモニック フレーズと秘密キーを保護する: ニーモニック フレーズや秘密キーを要求する Web サイトはすべてフィッシング リンクであり、これらの機密情報を Web サイトやアプリケーションに入力しないでください。

5. 身の毛がよだつような悪意のあるスクリプト

リスク プロファイル: 悪意のあるスクリプトを実行すると、コンピュータにトロイの木馬が埋め込まれ、秘密キーが盗まれます。

保護対策: 未知の危険なスクリプトや危険なソフトウェアを実行する場合は注意してください。

つまり、ユーザーがチェーン上でやり取りする際には慎重かつ慎重になり、ウォレットと資産のセキュリティを保護してほしいと考えています。

Q3: 古典的な釣りの種類とテクニック、およびそれらを識別して回避する方法を整理しますか?

WTF アカデミー:この質問に別の観点から再回答したいと思います。ユーザーが自分の資産が盗まれたことに気づいたら、それがフィッシング攻撃なのか秘密キーの漏洩なのかをどのように特定するのでしょうか?ユーザーは通常、次の 2 種類の攻撃特性を識別できます。

1. フィッシング攻撃の特徴: ハッカーは通常、フィッシング Web サイトを使用して、ユーザーの 1 つのウォレットにある 1 つまたは複数の資産に対する認証を取得し、それによって資産を盗みます。一般に、盗まれた資産の種類は、ユーザーがフィッシング Web サイトを承認した回数と同じです。

2. 秘密キー/ニーモニックフレーズ漏洩の特徴: ハッカーは、ユーザーの単一または複数のウォレットの下にあるすべてのチェーン内のすべての資産を完全に制御します。したがって、次の特徴が 1 つ以上現れた場合は、秘密鍵が漏洩している可能性が高くなります。

1) ネイティブ トークンが認証できないため、ネイティブ トークンが盗まれます (ETH チェーンの ETH など)。

2) マルチチェーン資産が盗まれた。

3) 複数のウォレット資産が盗まれました。

4) 単一のウォレットから複数の資産が盗まれましたが、これらの資産が承認されていなかったことが明確に記憶されていました。

5) トークンが盗まれる前、または同じトランザクションで承認がありませんでした (承認イベント)。

6) 転送されたガスはハッカーによって直ちに転送されます。

上記の特徴を満たさない場合は、フィッシング攻撃である可能性があります。

OKX Web3 ウォレット セキュリティ チーム:フィッシングに遭わないようにするために、まず次の 2 つの点に注意する必要があります。1) Web ページにはニーモニック フレーズや秘密キーを入力しないでください。

アクセスするリンクが公式リンクであることを確認し、ウォレットのインターフェースにある確認ボタンを慎重にクリックしてください。

次に、ユーザーがより直観的に理解できるように、古典的な釣りシーンのいくつかのルーチンを共有します。

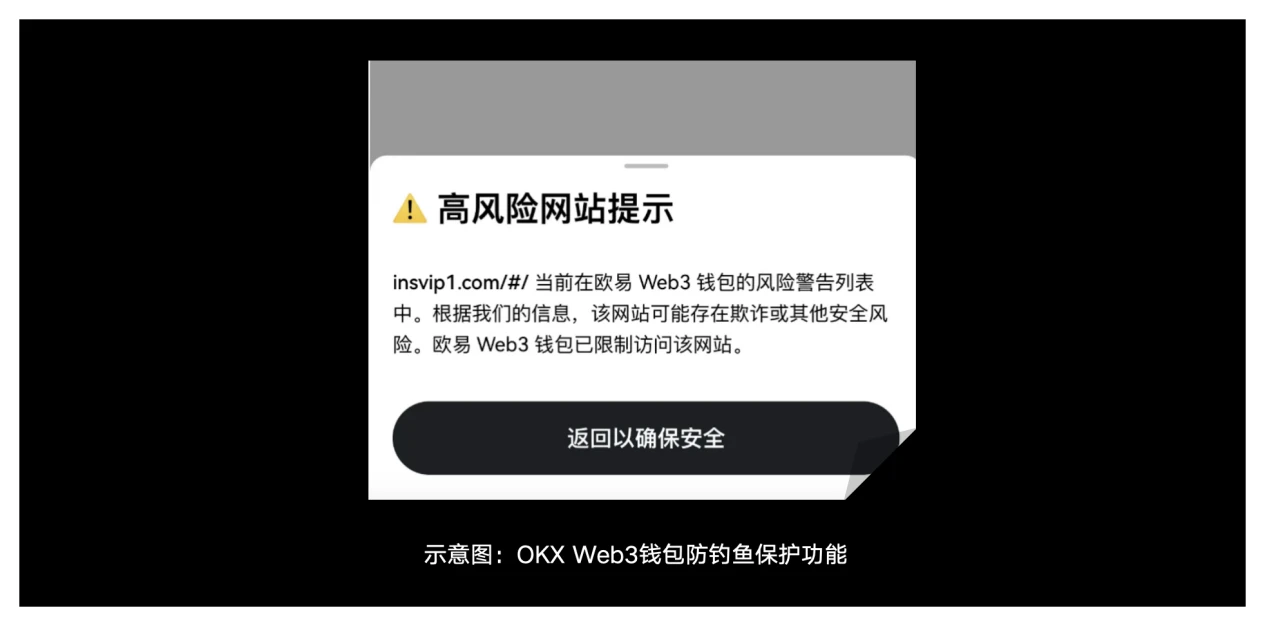

1. 偽の Web サイト フィッシング: DApp の公式 Web サイトを偽って、ユーザーに秘密キーまたはニーモニック フレーズを入力するように誘導します。したがって、ユーザーにとっての第一原則は、自分のウォレットの秘密鍵やニーモニックワードを誰にも、またはいかなる Web サイトにも提供しないことです。次に、URL が正しいかどうかを確認します。一般的に使用される DApp にアクセスするには公式ブックマークを使用し、通常の主流ウォレットを使用してください。たとえば、OKX Web3 ウォレットは検出されたフィッシング Web サイトに対して警告を発します。

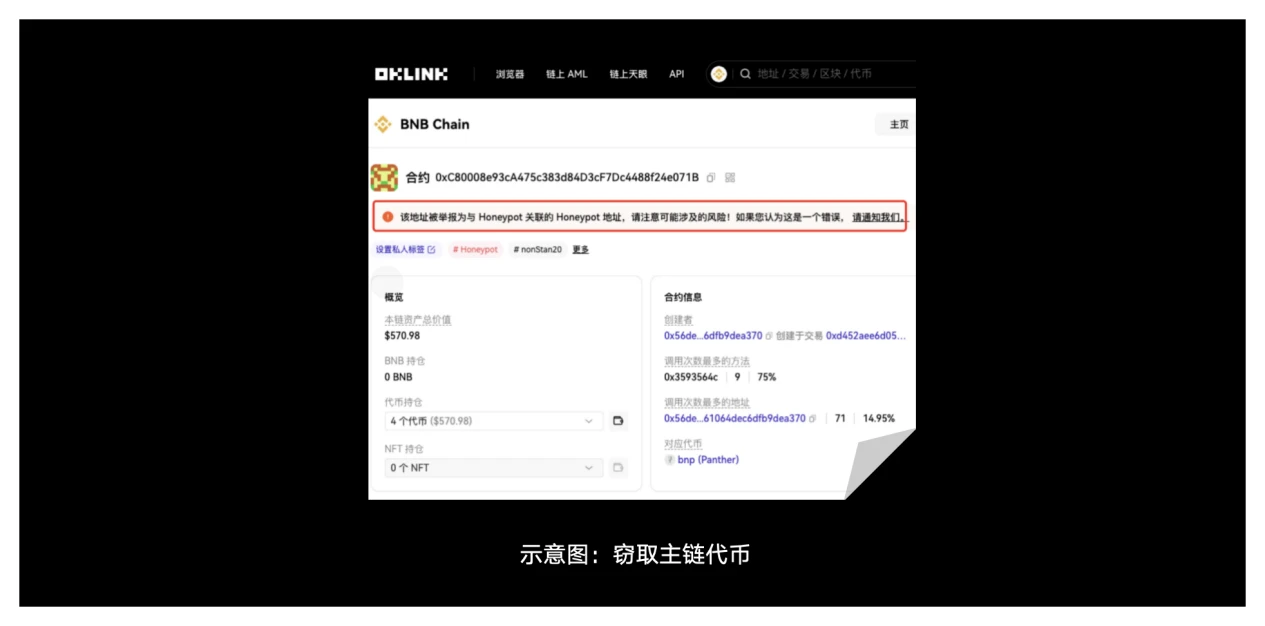

2. メイン チェーン トークンの窃取: 悪意のあるコントラクト関数には、Claim、SeurityUpdate、AirDrop などの誤解を招く名前が付けられています。実際の関数ロジックは空であり、ユーザーのメイン チェーン トークンを転送するだけです。

3. 類似したアドレスからの転送: 詐欺師は、アドレス衝突を使用して、ユーザーに関連付けられたアドレスと同じ最初と最後の桁を持つアドレスを生成したり、transferFrom を使用してポイズニングのために 0 金額の転送を実行したり、偽の USDT を使用して、ユーザーがその後の送金のために取引履歴から間違ったアドレスをコピーすることを期待して、ユーザーの取引履歴を汚染するための一定の量など。

4. 偽のカスタマー サービス: ハッカーはカスタマー サービスを装い、ソーシャル メディアや電子メールを通じてユーザーに連絡し、秘密キーやニーモニック フレーズを要求します。公式カスタマー サービスは秘密キーを要求せず、そのような要求は単に無視します。

Q4:プロの美容師が各種道具を使用する際に注意すべき安全上の注意点は何ですか?

WTFアカデミー:オナニーユーザーが使用するツールにはさまざまな種類があるため、さまざまなツールを使用する際には安全対策を強化する必要があります。

1. ウォレットのセキュリティ: 秘密キーやニーモニックフレーズが漏洩していないことを確認し、秘密キーを安全でない場所に保存せず、未知または信頼できない Web サイトなどに秘密キーを入力しないようにしてください。ユーザーは、秘密キーやニーモニック フレーズのバックアップを、オフライン ストレージ デバイスや暗号化されたクラウド ストレージなどの安全な場所に保存する必要があります。さらに、高額な資産を保管するウォレット ユーザーの場合、マルチシグネチャ ウォレットを使用することでセキュリティを強化できます。

2. フィッシング攻撃の防止: ユーザーが関連する Web サイトにアクセスするときは、URL を注意深く確認し、不明なソースからのリンクをクリックしないようにする必要があります。プロジェクトの公式 Web サイトまたは公式ソーシャル メディアからダウンロード リンクと情報を入手するようにし、サードパーティ ソースの使用は避けてください。

3. ソフトウェアのセキュリティ: ユーザーは、マルウェアやウイルスの攻撃を防ぐために、ウイルス対策ソフトウェアがデバイスにインストールされ、更新されていることを確認する必要があります。さらに、ウォレットやその他のブロックチェーン関連ツールは定期的に更新して、最新のセキュリティ パッチを使用していることを確認する必要があります。以前の多くの指紋ブラウザとリモート デスクトップにはセキュリティ上の脆弱性があったため、それらの使用は推奨されません。

以上の対策により、ユーザーは各種ツールを利用する際のセキュリティリスクをさらに軽減することができます。

OKX Web3 ウォレット セキュリティ チーム:まず、業界からの公開事例を取り上げましょう。

たとえば、BitFingerprint Browser は、複数アカウントのログイン、ウィンドウの関連付けの防止、独立したコンピュータ情報のシミュレートなどの機能を提供し、一部のユーザーに好まれていますが、2023 年 8 月の一連のセキュリティ インシデントにより、その潜在的なリスクが明らかになりました。具体的には、Bit Browserの「プラグインデータ同期」機能により、プラグインデータをクラウドサーバーにアップロードし、パスワードを入力することで新しいデバイスにすぐに移行できます。この機能はユーザーの利便性を考慮して設計されていますが、セキュリティ上のリスクも伴います。ハッカーはサーバーに侵入してユーザーのウォレットデータを入手しました。ハッカーはブルートフォースクラッキング手法により、データからユーザーのウォレットのパスワードを解読し、ウォレットの許可を取得しました。サーバーの記録によると、拡張キャッシュが保存されていたサーバーは 8 月上旬に違法ダウンロードされました (ログ記録は 8 月 2 日まで)。この事件は、利便性を享受する一方で、潜在的な安全上のリスクにも注意を払う必要があることを思い出させます。

したがって、ハッカーやデータ漏洩のリスクを回避するには、ユーザーが使用するツールが安全で信頼できるものであることを確認することが重要です。一般的に、ユーザーは次の側面から特定のセキュリティを向上させることができます。

1. ハードウェアウォレットの使用: 1) ファームウェアを定期的に更新し、公式チャネルを通じて購入します。 2) 安全なコンピュータで使用し、公共の場所での接続は避けてください。

2. ブラウザ プラグインの使用:) サードパーティのプラグインやツールは注意して使用し、OKX Web3 ウォレットなどの信頼できる製品を選択するようにしてください。 2) 信頼できない Web サイトではウォレット プラグインの使用を避けてください。

3. 取引分析ツールの使用: 1) 取引および契約のやり取りには信頼できるプラットフォームを使用します。 2) 契約アドレスや発信方法をよく確認し、誤操作をしないようにしてください。

4. コンピュータ機器の使用: 1) コンピュータ機器システムを定期的に更新し、ソフトウェアを更新し、セキュリティの脆弱性をパッチします。 2) コンピュータ システム ウイルスを定期的にチェックして駆除するためのセキュリティ ウイルス対策ソフトウェア。

Q5: 単一のウォレットと比較して、Lumaor は複数のウォレットとアカウントをどのようにしてより安全に管理できますか?

WTF アカデミー: Lumao ユーザーはチェーン上で頻繁にやり取りし、複数のウォレットとアカウントを同時に管理するため、資産のセキュリティに特別な注意を払う必要があります。

1. ハードウェア ウォレットを使用する: ハードウェア ウォレットを使用すると、ユーザーは同じデバイス上で複数のウォレット アカウントを管理でき、各アカウントの秘密キーは比較的安全なハードウェア デバイスに保存されます。

2. 分離セキュリティ戦略と分離運用環境: 1 つ目は分離セキュリティ戦略で、ユーザーは目的別にウォレットを分離することでリスクを分散するという目的を達成できます。たとえば、エアドロップウォレット、トレーディングウォレット、ストレージウォレットなどです。別の例として、ホットウォレットは日常の取引や緊迫した業務に使用され、コールドウォレットは重要な資産の長期保管に使用されるため、1つのウォレットが破損しても他のウォレットは影響を受けません。

2 つ目は、オペレーティング環境の分離です。ユーザーは、異なるデバイス (携帯電話、タブレット、コンピュータなど) を使用して異なるウォレットを管理し、1 つのデバイスのセキュリティ問題がすべてのウォレットに影響を与えるのを防ぐことができます。

3. パスワード管理: ユーザーはウォレット アカウントごとに強力なパスワードを設定し、同じまたは類似したパスワードの使用を避ける必要があります。または、パスワード マネージャーを使用してさまざまなアカウントのパスワードを管理し、各パスワードが独立していて安全であることを確認します。

OKX Web3 ウォレット セキュリティ チーム: Lumao ユーザーにとって、複数のウォレットとアカウントをより安全に管理することは簡単ではありません。たとえば、ウォレットのセキュリティは次の点から改善できます。

1. リスクを分散する: 1) すべての資産を 1 つのウォレットに入れず、保管場所を分散してリスクを軽減します。資産の種類や用途に応じて、ハードウェア ウォレット、ソフトウェア ウォレット、コールド ウォレット、ホット ウォレットなど、さまざまなタイプのウォレットを選択します。 2) マルチシグネチャウォレットを使用して、大量の資産を管理し、セキュリティを向上させます。

2. バックアップとリカバリ: 1) ニーモニック ワードと秘密キーを定期的にバックアップし、複数の安全な場所に保管します。 2) 秘密鍵の漏洩を防ぐために、コールドストレージにはハードウェアウォレットを使用します。

3. パスワードの繰り返しを避ける:ウォレットとアカウントごとに強力なパスワードを設定し、同じパスワードの使用を避けて、1 つのアカウントがクラッキングされ、同時に他のアカウントが侵害されるリスクを軽減します。

4. 2 段階認証を有効にする:可能であれば、すべてのアカウントに対して 2 段階認証 (2FA) を有効にして、アカウントのセキュリティを強化します。

5. 自動ツール:データ漏洩のリスクを軽減するために、自動ツール、特にクラウドやサードパーティのサーバーに情報を保存する可能性のあるサービスの使用を減らします。

6. アクセス権を制限する:信頼できるユーザーのみにウォレットとアカウントへのアクセスを許可し、その操作権限を制限します。

7. ウォレットのセキュリティ状況を定期的に確認します。ウォレットの取引を監視するツールを使用し、ウォレットの秘密鍵の漏洩が発見された場合は、直ちにすべてのウォレットを交換するなどします。

上記に挙げた次元に加えて、さらに多くの次元があります。いずれにしても、ユーザーは単一の次元だけに依存せず、可能な限り複数の次元を通じてウォレットと資産のセキュリティを確保する必要があります。

Q 6: 実際に毛深い人々に関連するトランザクション スリッページ、MEV 攻撃などに対する保護提案は何ですか?

WTF アカデミー:取引のスリッページや MEV 攻撃を理解し、防止することが重要です。これらのリスクは取引コストと資産のセキュリティに直接影響します。

MEV 攻撃を例に挙げると、一般的なタイプは次のとおりです。 1) フロントランニング、つまりマイナーまたは取引ロボットは、利益を得るためにユーザーが取引する前に同じ取引を実行します。 2) サンドイッチ攻撃。マイナーは価格変動から利益を得るためにユーザーの取引の前後に買い注文と売り注文を挿入します。 3) 裁定取引: ブロックチェーン上のさまざまな市場の価格差を裁定取引に利用します。

ユーザーは、MEV 保護ツールを通じてマイナーの専用チャネルにトランザクションを送信することで、ブロックチェーン上の公共ブロードキャストを回避できます。または、トランザクション開示時間を短縮する、つまりトランザクションがメモリ プールに留まる時間を短縮し、より高いガス料金を使用してトランザクション確認を高速化し、攻撃のリスクを軽減するために大規模なトランザクションを 1 つの DEX プラットフォームに集中させないようにします。

OKX Web3 ウォレット セキュリティ チーム:取引スリッページとは、予想取引価格と実際の約定価格の差を指します。これは通常、市場が不安定であるか流動性が低いときに発生します。 MEV 攻撃とは、攻撃者が情報の非対称性を利用し、特権を取引して超過利益を得る行為を指します。これら 2 つのシナリオに対する一般的な保護手段は次のとおりです。

1. スリッページ許容値の設定: トランザクションのアップロードに一定の遅延が発生したり、MEV 攻撃が発生する可能性があるため、ユーザーは取引の際に、市場変動や MEV 攻撃によるトランザクションの失敗や失敗を避けるために、事前に適切なスリッページ許容値を設定する必要があります。

2. 一括取引: 一度に大規模な取引を避け、一括取引を行うことで、市場価格への影響を軽減し、スリッページのリスクを軽減できます。

3. 流動性の高い取引ペアを使用する: 取引の際は、スリッページの発生を抑えるために十分な流動性のある取引ペアを選択してください。

4. フロントランニング対策ツールを使用する: 重要なトランザクションには Memepool を使用しないようにしてください。専門的なフロントランニング対策ツールを使用して、トランザクションが MEV ロボットによってキャプチャされるのを防ぐことができます。

Q7: ユーザーは監視ツールや専門的な方法を使用して、ウォレットアカウントの異常を定期的に監視および検出できますか?

WTFアカデミー:ユーザーは、さまざまな監視ツールや専門的な方法を使用して、ウォレットアカウントの異常なアクティビティを定期的に監視および検出できます。これらの方法は、アカウントのセキュリティを強化し、不正アクセスや潜在的な詐欺を防ぐのに役立ちます。効果的な監視および検出方法をいくつか紹介します。

1) サードパーティ監視サービス: 現在、多くのプラットフォームがウォレットのアクティビティに関する詳細なレポートとリアルタイムのアラートをユーザーに提供できます。

2) セキュリティ プラグインを使用する: 一部のセキュリティ ツールは、一部のフィッシング Web サイトを自動的にブロックできます。

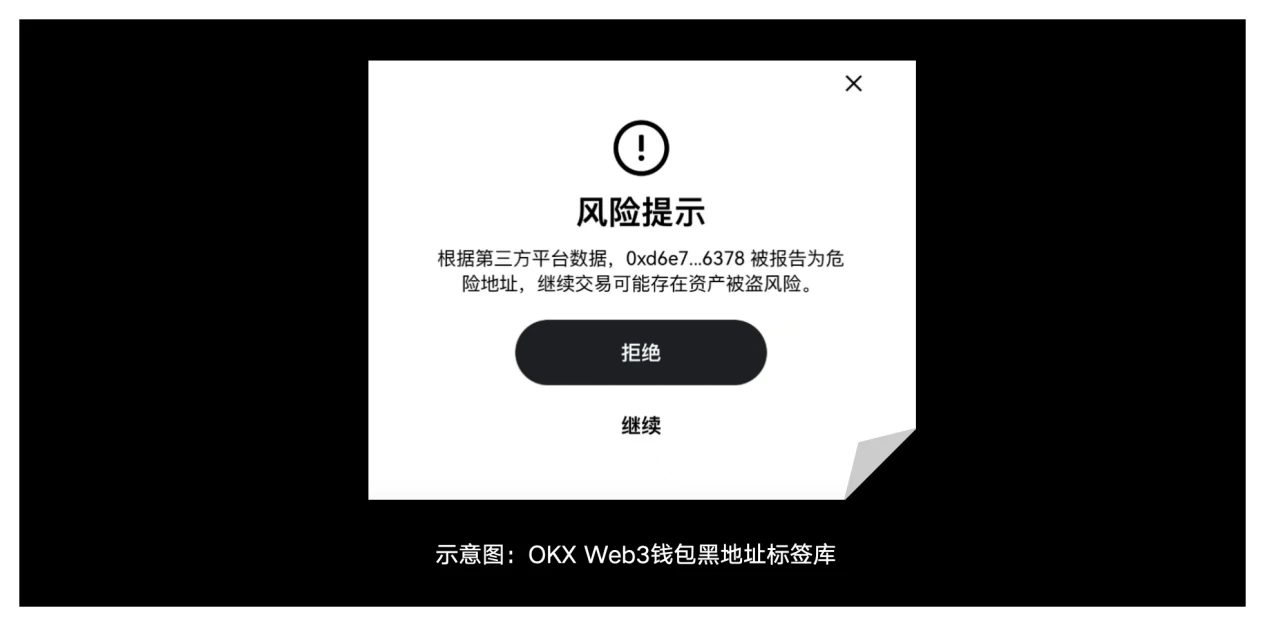

3) ウォレットの組み込み機能: OKX Web3 などのウォレットは、一部のフィッシング Web サイトや不審な契約を自動的に検出および識別し、ユーザーに警告を提供します。

OKX Web3 ウォレット セキュリティ チーム:現在、多くの企業や組織が、ウォレット アドレスの監視と検出に使用できる多数のツールを提供しています。当社では、その一部を業界の公開情報に基づいてまとめています。

1. ブロックチェーン監視ツール:ブロックチェーン分析ツールを使用して、ウォレットアドレスの異常な取引、資金の変更、設定アドレスの取引通知などを監視します。

2. 安全なウォレット: OKX Web3 ウォレットなどの専門的なウォレットを使用すると、トランザクションの事前実行をサポートし、不審なトランザクションを適時に検出し、悪意のある Web サイトや契約とのやり取りを適時に検出して防止できます。

3. アラート システム: テキスト メッセージ、電子メール、アプリ通知など、ユーザーが設定した条件に従って取引や残高変更に関するリマインダーを送信できます。

4. OKLink トークン認可クエリ: DApp に対するウォレットの認可を確認し、不要な認可を適時に取り消し、悪意のあるコントラクトによる認可の悪用を防ぎます。

Q8: チェーン上のプライバシー セキュリティをどのように保護しますか?

WTF アカデミー:ブロックチェーンのオープンで透明な性質は多くの利点をもたらしますが、ユーザーの取引活動や資産情報が悪用される可能性があることも意味しており、オンチェーンのプライバシー保護がますます重要になっています。ただし、ユーザーは複数のアドレスを作成して使用することで、自分のアイデンティティのプライバシーを保護できます。過去にセキュリティ上の脆弱性が多数存在したため、指紋ブラウザの使用はお勧めできません。

OKX Web3 ウォレット セキュリティ チーム:現在、ますます多くのユーザーがプライバシーのセキュリティ保護に注目し始めています。一般的な方法には次のようなものがあります。

1. マルチウォレット管理: ユーザー資産を分散し、単一のウォレットが追跡または攻撃されるリスクを軽減します。

2. マルチ署名ウォレットを使用する: トランザクションを実行するには複数当事者の署名が必要です。これにより、セキュリティとプライバシーの保護が強化されます。

3. コールド ウォレット: オンライン攻撃を防ぐために、ハードウェア ウォレットまたはオフライン ストレージに資産を長期保存します。

4. アドレスを公開しないでください。他人による追跡を防ぐために、ウォレット アドレスをソーシャル メディアや公共のプラットフォームで共有することは避けてください。

5. 一時的な電子メールを使用する: エアドロップまたはその他のアクティビティに参加する場合は、個人情報が公開されないように保護するために一時的な電子メール アドレスを使用します。

Q9: ウォレットアカウントが盗まれた場合、ユーザーはどのように対応すべきですか?盗難されたユーザーが資産を回復し、資産を保護できるようにするための取り組みやメカニズムは導入されていますか?

WTF アカデミー:フィッシング攻撃と秘密キー/ニーモニック フレーズの漏洩に対して個別のキャンペーンを開始しました。

まず第一に、フィッシング攻撃が発生すると、ユーザーがハッカーに許可した資産はハッカーのウォレットに転送され、救出/回復することはほとんど不可能ですが、ユーザーのウォレットに残っている資産は比較的安全です。 RescuETH チームはユーザーに次の措置を講じることを推奨しています。

1) ハッカーに対する資産承認を取り消す

2) セキュリティ会社に連絡して、盗難された資産とハッカーのアドレスを追跡します。

第二に、秘密キー/ニーモニックフレーズが漏洩すると、ユーザーのウォレット内のすべての貴重な資産がハッカーのウォレットに転送されます。この部分を救出/回復することはほぼ不可能ですが、現在転送できないユーザーのウォレット内の資産は可能です。ロックされていない質入資産や未発行のエアドロップなどを救出することが、私たちの主な救出目標でもあります。 RescuETH チームはユーザーに次の措置を講じることを推奨しています。

1) ハッカーによって転送されていない資産がウォレット内にあるかどうかをできるだけ早く確認し、存在する場合は直ちに安全なウォレットに転送します。ハッカーは、人気のないチェーンのアセットを見逃すことがあります。

2) ウォレットにロックが解除された質入資産と未発行のエアドロップがある場合は、専門チームに連絡して救助を求めることができます。

3) マルウェアがインストールされている疑いがある場合は、できるだけ早くコンピュータを駆除し、マルウェアを削除してください。必要に応じて、システムを再インストールできます。

現在、私たちは盗難されたユーザー資産を救出するために多くの試みを行っています。

まず、私たちは盗まれた財布からの大規模な資産救出を実施した最初のチームでした。 2023年3月に開催されたArbitrumのエアドロップイベント中に、私はハッカーたちと$ARBエアドロップを争うために、20人近くのファンから40以上の漏洩ウォレットの秘密鍵を収集した。最終的に、40,000 米ドル以上相当の ARB トークンの救出に成功し、成功率は 80% でした。

第二に、ユーザーのウォレットが盗まれた場合、経済的価値のある資産はハッカーによって譲渡される一方、経済的価値はないがユーザーにとって記念的な価値のあるNFTやENSはウォレット内に残ります。ただし、ウォレットはハッカーによって監視されているため、転送されたGasはすぐに転送され、ユーザーは資産のこの部分を転送することはできません。これに対応して、Flashbots バンドルの MEV テクノロジーに基づいたセルフサービス レスキュー アプリケーションである RescuETH アプリを作成しました。これは、Gas での転送と NFT/ENS からの転送のトランザクションをパッケージ化し、ハッカーがスクリプトを盗聴するのを防ぎます。ガスから移行し、資産の救出に成功しました。 RescuETH アプリは現在内部テスト中であり、6 月に公開テストが開始される予定です。

第三に、ユーザーの盗難されたウォレット内の救出可能な資産の一部 (ロック解除された誓約および未発行のエアドロップ) に対して、有料でカスタマイズ可能なホワイトハット レスキュー サービスを提供します。現在、当社のホワイトハット チームは 20 名近くのセキュリティ/MEV 専門家で構成されており、ETH、Solana、Cosmos、その他のチェーンで盗まれたウォレットから 300 万元以上の資産を救出しました。

OKX Web3 Walletセキュリティチーム:ユーザー対策とOKX Web3 Walletのセキュリティ仕組みの2つの観点から展開します

1. ユーザーの対策

ユーザーが自分の財布が盗まれたことに気づいたら、早急に次の措置を講じることをお勧めします。

1. 緊急事態への対応

1) 資金を直ちに転送する: ウォレットにまだ資金がある場合は、直ちに安全な新しいアドレスに転送する必要があります。

2) 承認の取り消し: さらなる損失を防ぐために、管理ツールを通じてすべての承認を直ちに取り消します。

3) 資金の流れを追跡する: 盗難された資金の流れをタイムリーに追跡し、外部の助けを求めるために盗難プロセスに関する詳細な情報を整理します。

2. コミュニティとプロジェクトのサポート

1) プロジェクト関係者とコミュニティに助けを求める: プロジェクト関係者とコミュニティにインシデントを報告すると、プロジェクト関係者が盗難された資産を凍結または回復できる場合があります。たとえば、USDC には資金移動をブロックするブラックリスト メカニズムがあります。

2) ブロックチェーンセキュリティ組織に参加する: 関連するブロックチェーンセキュリティ組織またはグループに参加し、総合力を使って問題を解決します。

3) ウォレットのカスタマー サービス サポートに連絡する: ウォレットのカスタマー サポート チームに速やかに連絡し、専門的な支援と指導を受けてください。

2. OKX Web3 ウォレットのセキュリティメカニズム

OKX Web3 Wallet はユーザー資産のセキュリティを非常に重視しており、ユーザー資産の保護に継続的に投資し、ユーザーのデジタル資産のセキュリティを確保するための複数のセキュリティ メカニズムを提供します。

1) ブラック アドレス タグ ライブラリ: OKX Web3 ウォレットは、ユーザーが既知の悪意のあるアドレスと対話するのを防ぐために、豊富なブラック アドレス タグ ライブラリを確立しました。タグ ライブラリは、変化するセキュリティ脅威に対応し、ユーザー資産のセキュリティを確保するために継続的に更新されます。

2) セキュリティ プラグイン: OKX Web3 ウォレットは、ユーザーが潜在的に悪意のあるリンクやトランザクション リクエストを特定してブロックできるようにする組み込みのフィッシング対策保護機能を提供し、ユーザー アカウントのセキュリティを強化します。

3) 24 時間のオンライン サポート: OKX Web3 Wallet は顧客に 24 時間のオンライン サポートを提供し、顧客資産の盗難や詐欺の事件を迅速にフォローアップし、ユーザーが迅速にヘルプとガイダンスを受けられるようにします。

4) ユーザー教育: OKX Web3 Wallet は、ユーザーのセキュリティ意識を向上させ、一般的なセキュリティ リスクを防止して資産を保護する方法を理解するのに役立つセキュリティのヒントと教育資料を定期的にリリースします。

Q1 0: AIを活用してセキュリティ保護を強化できるかなど、最先端のセキュリティ技術について教えていただけますか?

WTF アカデミー:ブロックチェーンと Web3 分野のセキュリティは常に発展しており、さまざまな最先端のセキュリティ テクノロジと手法が常に登場しています。現在人気のあるものは次のとおりです。

1) スマート コントラクト監査: AI と機械学習を使用してスマート コントラクトのセキュリティ監査を自動化すると、スマート コントラクトの脆弱性と潜在的なリスクを検出でき、従来の手動監査よりも迅速かつ包括的な分析が可能になります。

2) 異常な動作の検出: 機械学習アルゴリズムを使用してオンチェーンのトランザクションと動作パターンを分析し、異常なアクティビティと潜在的なセキュリティ脅威を検出します。 AI は、一般的な攻撃パターン (MEV 攻撃、フィッシング攻撃など) と異常なトランザクション動作を識別し、リアルタイムで警告を発します。

3) 不正行為の検出: AI は取引履歴とユーザーの行動を分析し、不正行為の可能性を特定してフラグを立てることができます。

OKX Web3 ウォレット セキュリティ チーム:現在、AI は Web3 分野で多くの実用的な応用例を持っています。以下に、AI を使用して Web3 のセキュリティ保護を強化するいくつかのシナリオを示します。

まず、異常検出と侵入検出です。AI と機械学習モデルを使用してユーザーの行動パターンを分析し、異常なアクティビティを検出します。たとえば、深層学習モデルを使用してトランザクションの動作やウォレットのアクティビティを分析し、潜在的に悪意のある動作や異常なアクティビティを特定できます。

2 つ目は、フィッシング Web サイトの識別です。AI は、Web ページのコンテンツとリンクの特性を分析することでフィッシング Web サイトを検出してブロックし、フィッシング攻撃の脅威からユーザーを保護します。

3 番目に、マルウェアの検出: AI はファイルの動作と特性を分析することで新しい未知のマルウェアを検出し、ユーザーが悪意のあるプログラムをダウンロードして実行するのを防ぎます。

4 番目、自動化された脅威への対応: AI は、異常なアクティビティを検出した後にアカウントを自動的に凍結したり、その他の保護操作を実行したりするなど、対応措置を自動化できます。

最後に、OKX Web3 Wallet コラム「セキュリティ特集」第 3 号をご覧いただき、誠にありがとうございます。現在、実際の事例やリスク特定、安全な運用のヒントだけでなく、第 04 号も準備中ですので、ご期待ください。

免責事項

この記事は情報提供のみを目的としており、(i) 投資アドバイスまたは投資推奨、(ii) デジタル資産の購入、売却、または保有の提案または勧誘、または (iii) 財務、会計、法律または税務に関するアドバイスを提供することを目的としたものではありません。 。 ステーブルコインやNFTを含むデジタル資産の保有には高レベルのリスクが伴い、大幅に変動したり無価値になる可能性があります。自分の財務状況に基づいて、デジタル資産の取引または保有が自分に適しているかどうかを慎重に検討する必要があります。適用される現地の法律および規制を理解し、遵守することはお客様の責任です。