저자: 매튜 리

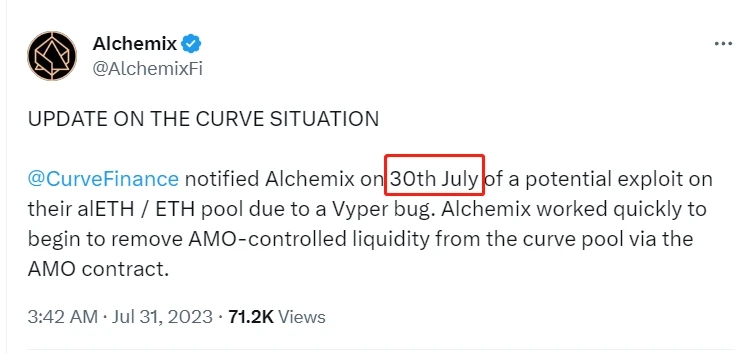

7월 31일, Curve는 플랫폼에서 Vyper 0.2.15의 스테이블코인 풀이 컴파일러의 취약점으로 인해 공격을 받았다고 밝혔습니다. 특히, 재진입 잠금 기능의 실패로 인해 해커는 쉽게 재진입 공격을 감행할 수 있으며, 이를 통해 공격자는 단일 트랜잭션에서 특정 기능을 수행할 수 있습니다. Curve의 일부 자금 풀은 해커에게 기회를 제공하는 이전 버전의 컴파일러를 사용했습니다.

(재진입 공격은 Vyper의 특성과 스마트 계약의 부적절한 작성으로 인해 발생하는 일종의 취약점입니다. 이전에도 여러 번 발생했습니다. 이전에 Okey Cloud Chain의 보안팀에서 이러한 사례에 대해 자세히 분석한 적이 있습니다. 를 클릭하세요. 원문을 읽으세요를 참조하세요. 따라서 이 글에서는 공격에 대한 자세한 내용을 다루지 않습니다.)

그 직후 다른 많은 프로젝트들이 공격을 받았다고 발표했는데, NFT 서약 프로토콜 JPEGd, 렌딩 프로젝트 AlchemixFi 및 DeFi 프로토콜 MetronomeDAO, 크로스체인 브리지 deBridge, Curve 메커니즘을 사용하는 DEX Ellipsis 등이 모두 큰 손실을 입었습니다. .

이미지 설명

텍스트

첫 번째 수준 제목

공격적 측면과 방어적 측면 모두에서 해커 공격을 방지하는 방법은 무엇입니까?

Curve가 해킹당한 것은 이번이 처음이 아닙니다. 최고의 Defi 프로젝트로서 해커 공격에 면역되지 않습니다. 일반 프로젝트 당사자는 해커 공격과 계약 방어에 더 많은 주의를 기울여야 합니다.

그렇다면 공격적인 목적을 위해 프로젝트 측은 어떤 준비를 할 수 있을까?

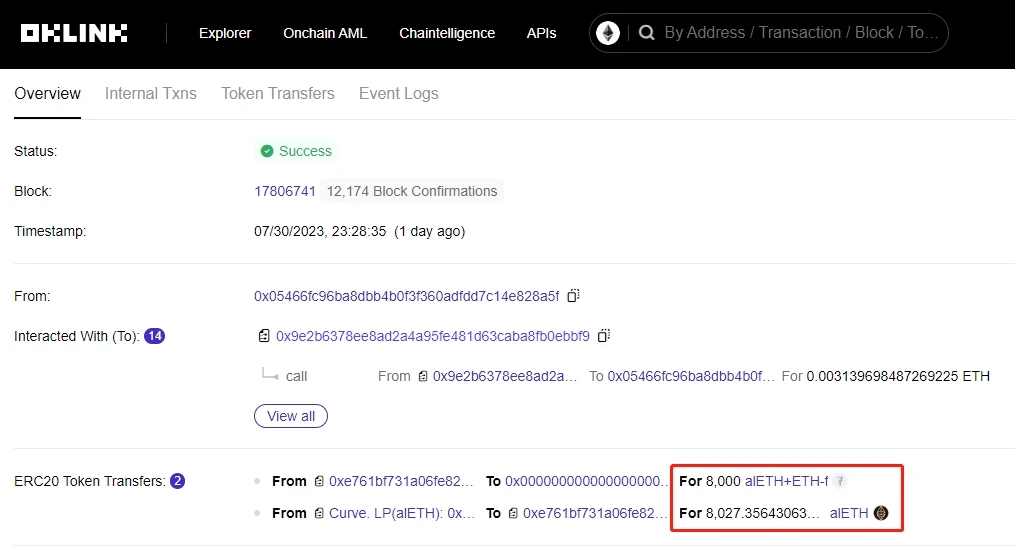

이미지 설명

이미지 출처: OKLink Chainelligence Pro

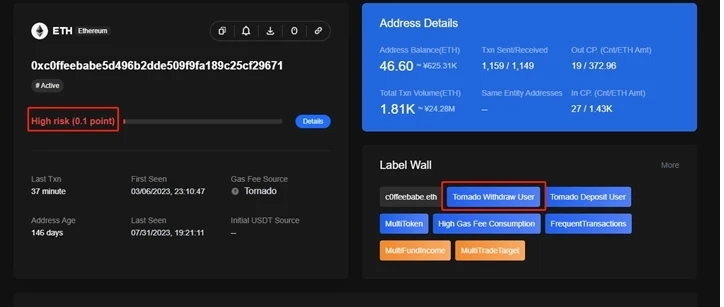

이미지 설명

이미지 출처: OKLink 온체인 AML

프로젝트 당사자는 수비적인 측면에서 어떻게 방어하는가?

위 사건에 대한 분석을 바탕으로 우리는 프로젝트 당사자가 이러한 사건을 처리하는 데 두 가지 문제가 있음을 발견했습니다.

1. 부적절한 유지 관리. 대부분의 프로젝트는 코드 작성 및 감사에 큰 관심을 기울이고 있지만 유지 관리 작업은 심각하게 받아들여지지 않았습니다.Vyper 컴파일러의 이 취약점은 2년 전에 발견되었지만 공격을 받고 있는 풀은 여전히 이전 버전의 컴파일러를 사용하고 있습니다.

첫 번째 수준 제목

도난당한 자금을 어떻게 회수할 수 있나요?

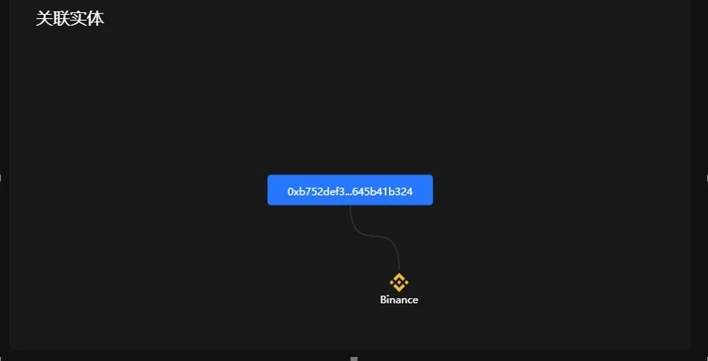

이미지 설명

이미지 출처: OKLink Chainelligence Pro

이미지 설명

이미지 출처: OKLink Chainelligence Pro

첫 번째 수준 제목

텍스트

재진입 공격과 같은 보안 사고는 반드시 발생하기 때문에, 위에서 언급한 공격과 방어 양단의 노력 외에도 프로젝트 팀은 비상 계획을 세워 상황에 맞게 대응할 수 있어야 합니다. 해커의 공격을 받을 때 가장 시기적절하게 처리하여 사용자 손실 수와 손실을 줄입니다. Vyper 기여자들은 또한 Vyper와 같은 공개 제품의 경우 심각한 취약점을 찾기 위해 공개 인센티브를 강화해야 한다고 제안했습니다. OKLink는 블랙/그레이 주소에서 자금을 더 쉽게 추적할 수 있도록 가능한 한 빨리 일련의 보안 대응 표준을 확립할 것을 요구합니다.

OKLink 제품이 해커를 방지하고 그러한 사고의 공격 및 방어 측면에서 자금을 추적하는 역할을 하는 것처럼, 프로젝트 당사자는 플랫폼의 보안 모듈을 구축할 때 제3자 기술 서비스 제공업체가 가져올 수 있는 추가적인 가치를 고려해야 합니다. 프로젝트에 대한 보안 요새를 구축하는 것이 더 좋습니다.

Okey Cloud Chain의 Raymond Lei와 Mengxuan Ren도 이 기사에 기여했습니다.