오리지널 - 오데일리

저자 - 진샤오펑

오늘 오후 많은 커뮤니티 회원들이 Telegram Bot 프로젝트 Unibot이 공격을 받았다고 보고했습니다. Scopescan 모니터링에 따르면 공격자는 Unibot 사용자로부터 토큰을 전송받아 ETH로 교환 중이었으며 현재 손실액은 600,000달러를 초과했습니다.

해당 소식이 나오자마자 UNIBOT 토큰은 55 USDT에서 33 USDT로 하락해 최대 40% 하락했으며, 현재 39.5 USDT에 거래되고 있습니다.

보안업체 : 조속히 승인취소

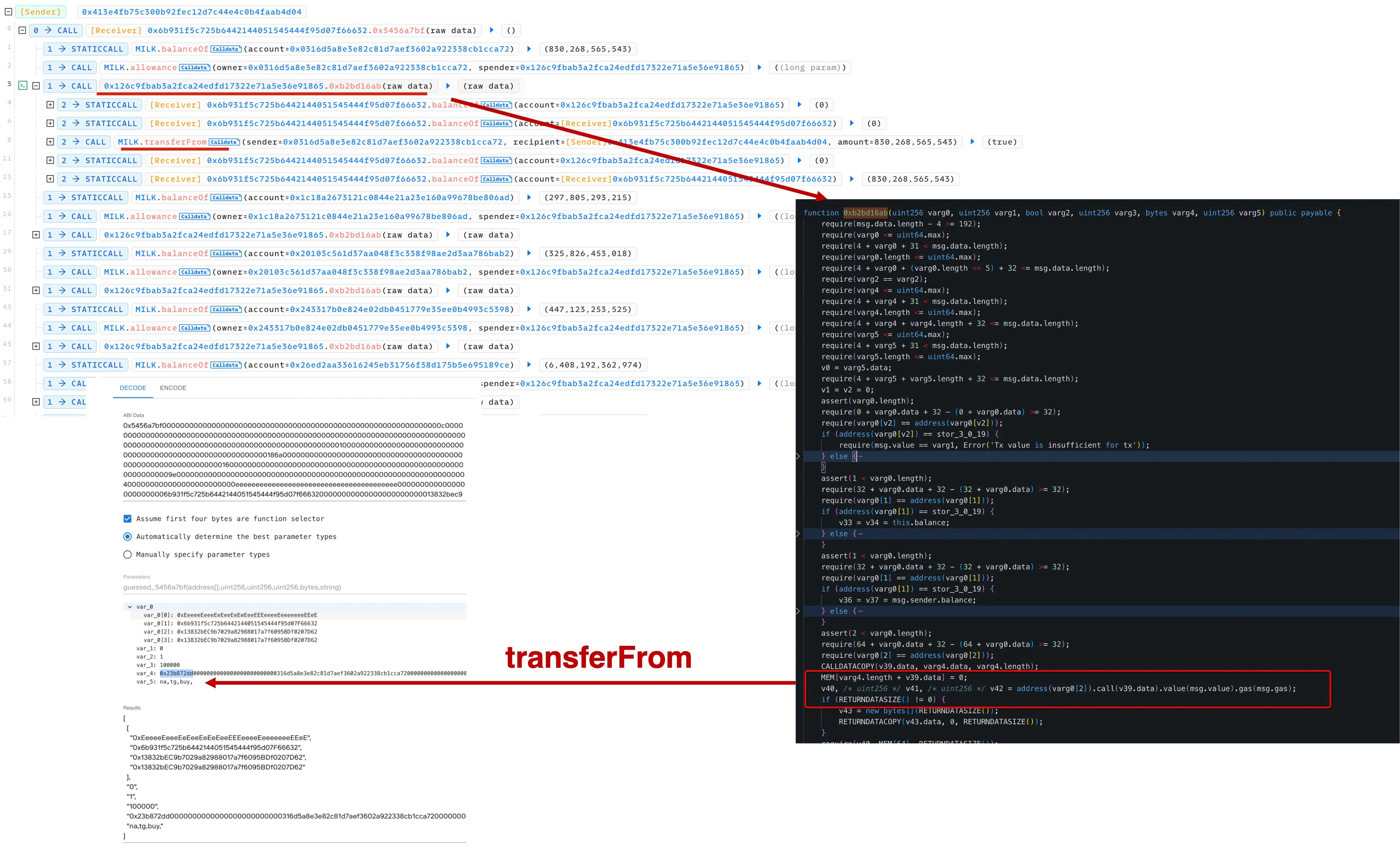

보안기관 BlockSecTeam은 해당 코드가 오픈소스가 아니기 때문에 0x126c 컨트랙트의 0xb2bd16ab 함수에 입력 검증이 부족해 임의 호출이 가능한 것으로 의심된다고 분석했다. 따라서 공격자는 transferFrom을 호출하여 계약에서 승인된 토큰을 전송할 수 있습니다. BlockSecTeam은 사용자에게 가능한 한 빨리 계약 승인을 취소하고 자금을 새 지갑으로 이체하도록 상기시킵니다.

Beosin 보안팀 분석에 따르면 Unibot 공격의 근본 원인은 CAll 주입으로 판단되며, 공격자는 맞춤형 악성 호출 데이터를 0xb2bd16ab 계약에 전달하여 Unibot 계약에서 승인한 토큰을 전송할 수 있습니다. Beosin Trace는 도난당한 자금을 추적하고 있으며 Beosin은 사용자에게 Revoke(링크: https://revoke.cash/)에서 지갑 승인을 취소하도록 상기시킵니다. 공격 관련 주소는 다음과 같습니다.https://eagleeye.space/address/0x413e4Fb75c300B92fEc12D7c44e4c0b4FAAB4d04

해커들은 공격을 수행하기 위해 반년 동안 휴면 상태에 있습니다.

이번에 유니봇에서 이상한 점 중 하나는 올해 5월 유니봇 계약이 배포된 이후로 해커 주소가 무단 점유 상태라는 것입니다. Scopescan 모니터링에 따르면, 해커는 Unibot이 출시된 지 일주일 후 이번 공격을 위한 가스로 FixFloat(코인 믹서)로부터 1 ETH를 받았고, 오늘 공격까지 향후 6개월 동안 관련 조치가 없었습니다.

암호화폐 커뮤니티의 많은 사용자들은 이번 공격이 Unibot 내부자의 소행일 수 있다고 추측했습니다. 사건 발생 시간이 매우 우연이었고, 이는 Unibot이 새 계약으로 변경한 후의 기간이었기 때문입니다(새 계약은 단 2년 만에 업그레이드되었습니다). 며칠 전), 해커들이 쉽게 발견했습니다. 계약 허점.

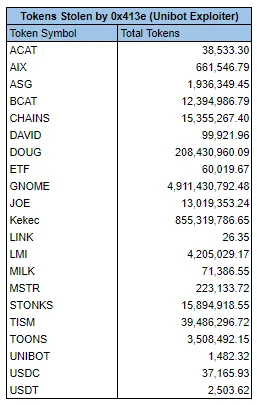

체인 정보에 따르면 현재 해커의 지갑 주소에는 약 US$630,000의 잔존 자산이 있으며, 남은 자산 중 가장 큰 비중을 차지하는 것은 ETH로 약 US$573,000입니다. 기타 도난당한 자산에는 다음과 같은 통화가 포함됩니다.

또한 Lookonchain 모니터링에 따르면 이번 공격으로 사용자의 자산이 두 번 도난당했습니다. 사용자 계정은 처음에 20,789 USDC를 받고 SMilk 구매에 $1,000를 지출했으며, 나머지 USDC $19,789는 공격자에게 도난당했지만 사용자는 아직 이를 인지하지 못했습니다. 오늘 오후, 사용자는 SMilk를 $2,194에 판매하여 $1,194(수익률 120%)를 얻었고, 한 시간 후 마지막 남은 USDC $2,194를 다시 도난당했습니다.

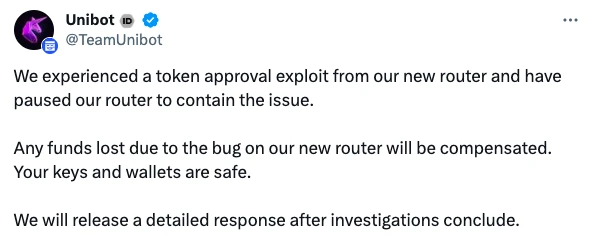

라우터에 취약점이 있어 공격이 계속됨

Unibot은 이번 공격이 주로 새로운 라우터(라우터)의 토큰 승인 취약점으로 인해 발생했다고 공식 발표했으며, 라우터는 정지되었으며, 취약점으로 인한 금전적 손실은 보상될 것이며 Unibot은 조사가 완료된 후 자세한 내용을 공개할 것입니다. .답장.

커뮤니티 사용자 @tomkysar는 Unibot에 대한 공격이 여전히 계속되고 있다고 밝혔습니다. 두 공격자 주소는 여전히 0x126 Router가 승인한 addy로부터 자금을 얻을 수 있는 것으로 보이며 사용자 자금은 여전히 위험에 처해 있습니다.

BOT 제품 안전성이 의심스럽습니다

Unibot은 사용자가 Telegram 앱을 종료하지 않고도 암호화폐를 거래할 수 있게 해주는 인기 있는 새로운 Telegram Bot입니다. 봇은 사용하기 쉽고 빠르게 거래되며 분산형 복사 거래, DEX 기반 지정가 주문, MEV 봇에 대한 보호와 같은 기능을 제공합니다.

CoinGecko 데이터에 따르면 UniBOT은 설립 이후 8,950 ETH를 벌어 전체 BOT 제품 중 2위를 기록했고, Maestro는 누적 수익 13,200 ETH로 1위, 바나나 건은 1,940 ETH로 3위를 차지했습니다.

그러나 BOT 제품에도 심각한 보안 위험이 있습니다. 특히 최근 Maestro 계약에 나타난 것과 동일한 라우터 취약점으로 인해 약 281 ETH가 손실되었습니다. 이 취약점을 통해 공격자는 라우터 2 계약을 전송할 수 있습니다(https://etherscan.io/address/0x80a64c6d7f12c47b7c66c5b4e20e72bc1fcd5d9e…)이 모든 토큰에 대해 승인되었습니다. 결국 Maestro는 사용자에게 손실의 일부를 보상하기로 결정했습니다.