이 기사의 해시(SHA 1): 418ea6548326a5f3b9496aa7912935fec8ca925c

번호: PandaLY보안 지식 No.031

블록체인 피싱 공격이란?

피싱이라는 단어는 익숙할 것입니다. 원래는 사람들이 링크를 클릭하도록 유도한 다음 가짜 웹사이트나 이메일을 통해 개인정보를 얻는 온라인 사기 방법을 의미했습니다. 이제 블록체인과 암호화폐의 인기에 힘입어 이런 피싱도 블록체인 세상으로 진화했습니다.

블록체인 피싱 공격의 본질은 기존 피싱과 유사합니다. 공격자는 지갑 웹사이트, 거래 플랫폼, 심지어 귀하가 참여한 프로젝트 파티 등 귀하가 신뢰하는 사람인 것처럼 가장합니다. 이들은 가짜 링크, 가짜 소셜 미디어 계정 또는 공식적으로 보이지만 실제로는 허점인 스마트 계약을 사용하여 개인 키, 니모닉 문구를 입력하거나 악의적인 거래에 서명하도록 유도합니다. 결과는? 귀하의 암호화폐 자산은 귀하도 모르게 이전되었습니다.

예를 들어, 여러분에게 친숙한 지갑 웹사이트처럼 보이는 링크가 있는 소셜 플랫폼에서 공식 에어드랍 이벤트를 본다고 상상해 보세요. 클릭하고 니모닉 문구를 입력한 다음 그 안에 있는 모든 돈이 사라진 것을 발견합니다. 이는 전형적인 블록체인 피싱 공격 시나리오입니다.

피싱 공격은 특히 블록체인 기술에 익숙하지 않고 보호 조치에 대해 충분히 알지 못하는 사용자를 대상으로 하기 때문에 교활합니다. 많은 사람들이 한 순간의 부주의나 작은 이득을 추구하다가 공격자의 함정에 빠지게 됩니다. 그러므로 우리는 이러한 공격 방법을 항상 경계하고 예방 조치를 취해야 합니다.

그렇다면 피싱 공격을 식별하는 방법은 무엇입니까? 이것은 그의 원칙에서 시작되어야 한다.

피싱 공격의 작동 방식

피싱 공격에는 허위 에어드롭, 유도된 서명, 백도어 도구, 니모닉 문구 등 4가지 주요 방법이 있습니다.

가짜 에어드랍:

공격자는 주소 생성기를 사용하여 사용자 지갑 주소와 매우 유사한 주소(보통 처음 또는 마지막 몇 자리가 동일함)를 생성한 다음 이 주소로 소액의 자금(예: 0.001 USDT)을 여러 번 이체하거나 공격합니다. 사용자가 직접 배포한 가짜 USDT입니다. 이로 인해 사용자는 해당 주소가 이전의 일반 수신 주소라고 잘못 믿게 되었습니다. 사용자가 새로운 이체를 할 경우 과거 거래 기록이 복사될 수 있으며 자금이 공격자의 주소로 잘못 이체되어 자산 손실이 발생할 수 있습니다.

유도된 서명:

공격자는 유명 프로젝트의 가짜 웹사이트, 가짜 에어드롭 링크, 쇼핑 플랫폼 등 가짜 웹페이지를 만들어 사용자가 지갑에 연결하고 서명 작업을 수행하도록 유도하여 자산을 훔칩니다.

일반적으로 유도된 서명 공격에는 다음이 포함됩니다.

직접 이체

공격자는 서명 작업을 에어드롭 수신, 지갑 연결 등의 기능으로 위장합니다. 실제 작업은 사용자의 자산을 공격자의 주소로 전송하는 것입니다.

토큰 전송 승인

사용자가 ERC 20의 승인 호출이나 NFT의 setApproveForAll과 같은 피싱 웹사이트에서 거래에 서명하면 공격자는 사용자의 자산을 마음대로 전송할 수 있는 권한을 부여받습니다.

빈주소 인증 피싱

빈주소 인증피싱은 인증피싱의 업그레이드 버전이다. 사용자가 승인(일반적으로 승인 또는 증가 허용)을 위해 피싱 링크를 클릭하면 지출자의 주소는 온체인 기록이 없는 빈 주소입니다. 피해자가 승인에 서명하면 빈 주소를 사용하여 계약을 배포합니다. 2가지 방법을 생성하면 피해자에게 자금이 이체됩니다. 승인을 위해 빈 주소를 사용하면 탐지 도구에 의해 승인 주소가 표시되는 것을 피할 수 있으므로 일부 지갑의 보안 검사를 우회할 수 있습니다.

0위안으로 NFT 낚시 구매

사용자를 속여 NFT 판매 주문을 체결하면 NFT는 사용자가 보유하게 되며, 공격자는 OpenSea를 통해 사용자의 NFT를 직접 구매할 수 있지만 구매 가격은 공격자가 결정합니다. 공격자는 할 수 없습니다. 사용자의 NFT는 금액에 관계없이 구매될 수 있습니다.

eth_sign 백지 수표(블라인드 서명)

eth_sign은 블라인드 서명이라고도 합니다. eth_sign을 사용하여 해시 값에 서명하는 것은 공격자에게 백지 수표를 쓰는 것과 같으므로 공격자는 사용자 자산을 훔치기 위해 맞춤형 트랜잭션을 구성할 수 있습니다.

낚시 허가

Permit은 erc 20 프로토콜의 확장 기능으로, 사용자는 서명된 메시지를 통해 인증 작업을 완료하고 서명 결과를 다른 지갑으로 보내 자산 전송 작업을 완료할 수 있습니다. 사용자가 ERC 20 허가 승인에 서명하도록 유도함으로써 공격자는 사용자 토큰을 전송할 수 있는 권한을 얻을 수 있습니다.

개인_서명 서명

personal_sign은 일반적으로 사람이 읽을 수 있는 콘텐츠에 서명하는 데 사용되지만 서명된 콘텐츠는 해시 값으로 처리될 수도 있습니다.

예: 0x62dc3e93b0f40fd8ee6bf3b9b1f15264040c3b1782a24a345b7cb93c9dafb7d8 메시지는 keccak 256에 의해 해시된 대상 일반 텍스트의 결과입니다. 피싱을 당한 사용자는 서명 내용을 이해할 수 없으며, 서명을 하면 피싱 공격을 받게 됩니다.

악성 다중 서명:

다중 서명의 원래 의도는 지갑을 더욱 안전하게 만들고 여러 사용자가 동일한 지갑의 사용 권한을 공동으로 관리하고 제어할 수 있도록 하는 것입니다.

TRON을 예로 들면, TRON 다중 서명은 Owner(권한을 관리하고 모든 작업을 수행할 수 있는 최고 권한), Witness(투표 관리에 참여) 및 Active(금전 이체 또는 전화 등 일상적인 작업에 사용)로 구분됩니다. 계약) 새 계정을 만들 때 해당 계정에는 기본적으로 소유자 권한이 있습니다.

공격자가 피싱 웹페이지/애플리케이션을 통해 사용자의 개인 키를 얻은 후, 공격자는 소유자/활성을 자신의 주소로 이전하거나 권한을 부여할 수 있습니다. 이전을 통해 사용자의 소유자 권한이 제거되는 반면, 권한 부여는 사용자의 권한을 제거하지 않습니다. 어쨌든 사용자는 지갑 자산을 양도할 권리를 잃습니다.

사용자는 여전히 자금을 이체할 수 있으므로 공격자는 피해자가 지갑이 악의적으로 다중 서명되어 더 이상 자금을 이체하지 않는다는 것을 발견할 때까지 긴 게임을 하고 피해자의 자산을 즉시 이체하지 않을 수 있습니다.

백도어 도구:

과학자 도구로 위장

과학자 도구는 일반적으로 블록체인 생태계에서 일부 고급 사용자(소위 과학자)가 사용하는 거래 보조 도구를 의미합니다. 예를 들어 NFT를 일괄적으로 빠르게 생성하거나 일괄적으로 토큰을 전송하거나 일부 복잡한 작업을 빠르게 실행하는 등의 작업을 수행합니다. -체인 운영 등 이러한 도구는 운영 효율성을 크게 향상시킬 수 있기 때문에 주요 시장 사용자들 사이에서 인기가 있습니다.

그러나 공격자는 합법적인 것처럼 보이지만 실제로는 도구 내에 백도어가 내장되어 있는 이러한 도구 및 릴리스 도구의 개발자인 척합니다. 이러한 백도어 프로그램은 사용자가 도구를 사용할 때 비밀리에 개인 키나 니모닉 문구를 획득하거나 사용자의 지갑을 직접 제어하여 공격자가 지정한 지갑으로 토큰을 보낸 후 공격자는 이러한 민감한 정보를 통해 사용자의 지갑을 제어할 수 있습니다.

가짜 브라우저 플러그인

많은 사용자는 블록체인 거래를 편리하게 수행하기 위해 브라우저 플러그인(예: MetaMask, Token Pocket)을 사용하는 것을 선호합니다. 공격자는 피싱 웹사이트를 통해 사용자가 가짜 플러그인을 설치하도록 유도할 수 있습니다. 이러한 플러그인이 설치되면 사용자의 거래 행동을 비밀리에 기록하고 개인 키를 훔치고 다중 서명을 수행합니다.

거래 가속기 또는 최적화 도구

이러한 도구는 일반적으로 사용자가 거래 확인 속도를 높이거나 온체인 작업을 최적화하는 데 도움이 된다고 주장하며, 사용자는 이러한 기능을 사용하려면 개인 키나 서명을 입력해야 하는 경우가 많습니다. 공격자는 사용 중에 사용자에게 주요 정보를 입력하도록 유도하고 이를 비밀리에 기록합니다.

개인 키/니모닉 문구 제공:

공격자는 가짜 거래 웹사이트나 텔레그램 애플릿(예: 가짜 Pepebot)을 만들고, 사용자에게 지갑을 묶기 위해 개인 키나 니모닉 단어를 제공하도록 요구하고, 사용자를 속여 지역 개 거래나 기타 작업을 수행하도록 합니다. 실제로 공격자는 이러한 수단을 사용하여 사용자의 개인 키를 훔친 다음 지갑에 있는 모든 자산을 전송합니다.

전형적인 사례 분석

가짜 에어드랍 사기:

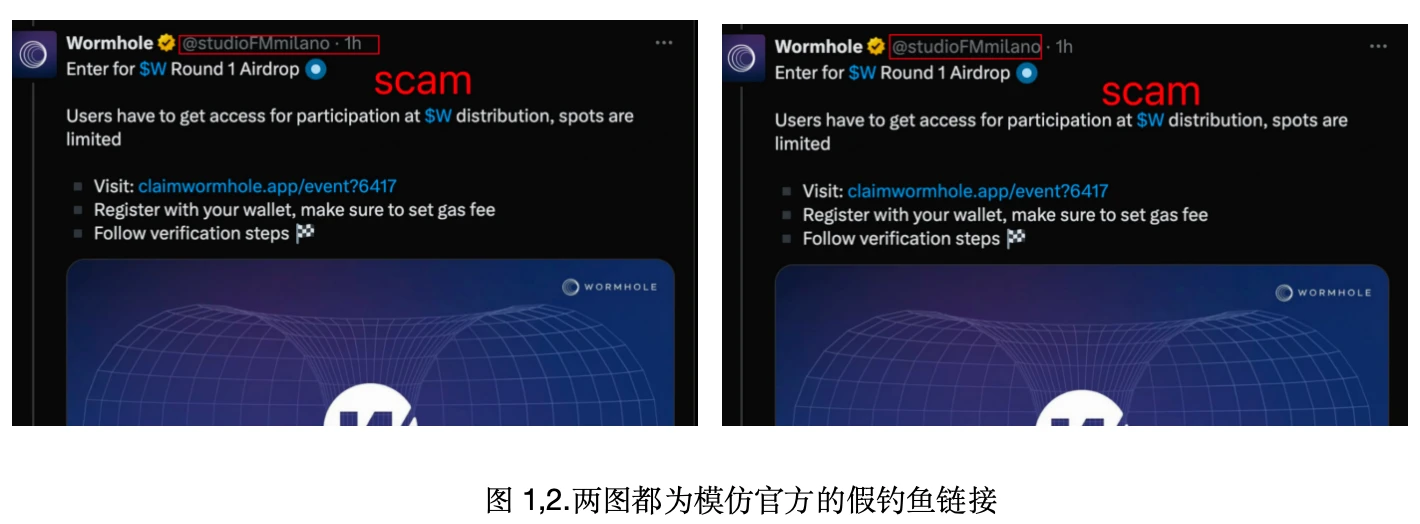

프로젝트 웜홀이 에어드랍 발표를 발표했을 때 많은 트위터가 공식 계정을 모방하고 가짜 에어드랍 링크를 게시했습니다. 그림 1 프로젝트 파티 이름은 @studioFMmilano · 1h, 그림 2 가짜 프로젝트 파티는 @studioFMmilano, 실제 프로젝트 파티는 @wormhole입니다.

지갑 서명 유도:

가짜 웹사이트 서명:

Moonbirds-exclusive.com/phishing 웹사이트를 예로 들어보겠습니다. 이 웹사이트는 www.proof.xyz/moonbirds를 모방한 가짜 웹사이트입니다. 사용자가 지갑에 접속하고 청구를 클릭하면 서명 신청 상자가 나타납니다. 이때 메타마스크는 빨간색 경고를 표시하게 되지만, 팝업창에는 시그니처 내용이 명확하게 표시되지 않기 때문에 사용자가 이것이 트랩인지 판단하기 어렵습니다. 사용자가 서명하면 사기꾼은 사용자의 개인 키를 사용하여 자산 이전을 포함한 모든 거래에 서명할 수 있습니다.

허가 서명:

사용자는 서약 기간 동안 피싱 웹사이트에서 허가서에 서명을 했습니다. 사용자는 즉시 확인하여 비정상적인 승인을 발견하지 못했습니다. 그러나 Phish는 나중에 이 허가 오프라인 인증 서명을 체인에 추가하여 대상 주소의 대상 자산에 대한 인증 위험 노출을 열었지만 대상 사용자는 관련 재약정 ETH 자산을 제안할 때까지 이를 알 수 없었습니다. , Phish는 즉시 이를 다른 곳으로 이전하여 사용자는 미화 212만 달러를 잃었습니다.

그림 3. 오프라인 승인 허가로 계정이 서명되었습니다.

악성 다중 서명:

악의적인 다중 서명을 위한 피싱 방법에는 여러 가지가 있으며, 가장 일반적인 방법은 공격자가 고의로 개인 키를 유출하는 것 또는 가짜 플러그인/지갑입니다.

공격자는 의도적으로 개인 키를 유출합니다.

공격자는 소셜 미디어나 기타 채널을 통해 개인 키를 유출하고 다양한 전술을 사용하여 피해자가 암호화된 자산을 지갑으로 이전하도록 속입니다. 피해자가 자산을 전송할 수 없다는 사실을 확인한 후 공격자는 지갑 자산을 전송합니다.

가짜 TokenPocket 지갑:

피해자는 검색엔진에서 TP 지갑을 검색하고 공식 홈페이지에서 TP 지갑을 다운로드하지 않습니다. 실제 다운로드된 지갑은 공식 지갑이 아니라 공격자가 인터넷에 게시한 가짜 지갑이다. 사용자가 니모닉 문구를 바인딩하면 피해자의 지갑이 자동으로 다중 서명되어 자산 전송이 불가능해진다.

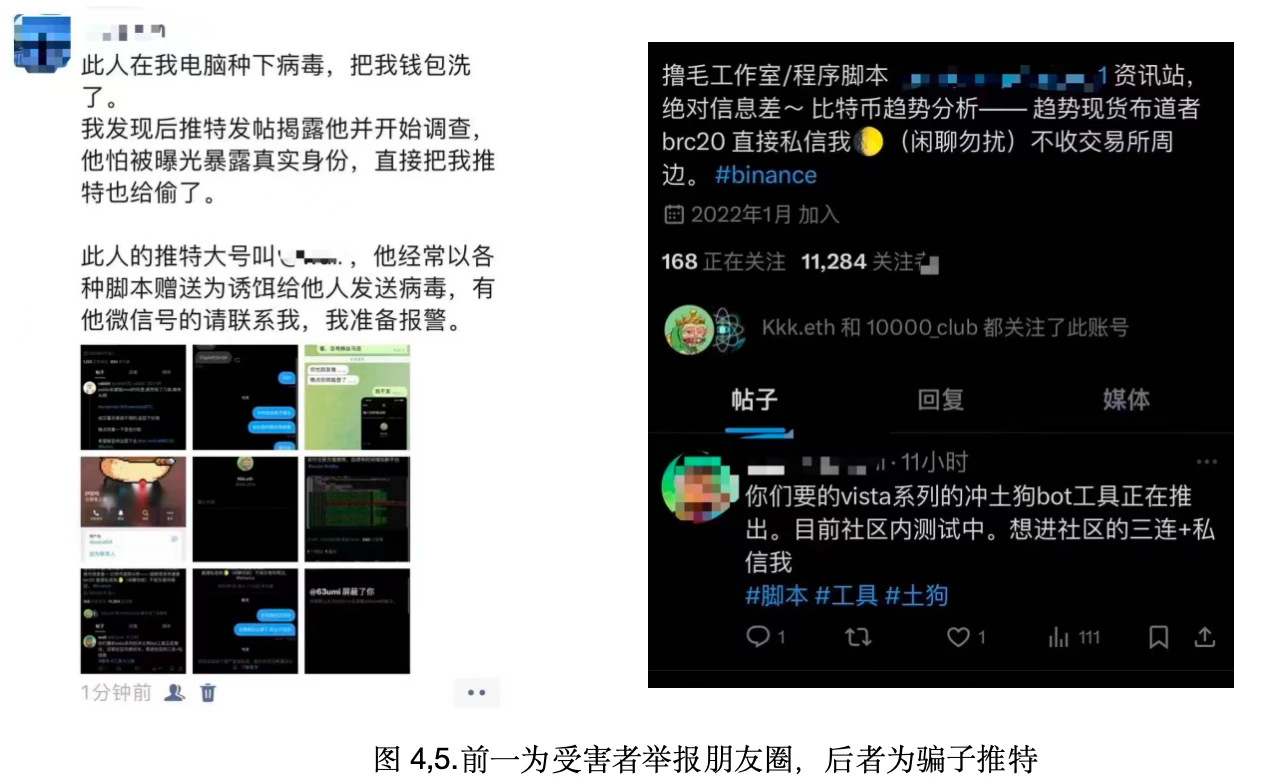

백도어 도구:

피해자는 트위터에서 WEB-3 헤어 애무 및 다양한 스크립트 개발을 전문으로 한다고 주장하는 블로거를 발견했습니다. 피해자는 블로거가 무료로 제공한 스크립트를 다운로드하여 실행한 결과 자신의 지갑이 도난당한 것을 발견했습니다. 강도를 당해 700 USDT 상당의 토큰을 잃었습니다.

블록체인 피싱 공격을 예방하는 방법

링크 및 URL 확인

암호화폐 관련 웹사이트를 방문할 때는 항상 링크와 URL의 진위를 확인하세요. 피싱 공격자는 공식 웹사이트와 매우 유사한 가짜 웹사이트를 만들어 몇 글자만 수정하는 경우가 많습니다. 따라서 예방의 첫 번째 단계는 다음과 같습니다.

1. 익숙하지 않은 링크 클릭을 피하세요: 익숙하지 않은 이메일, 소셜 미디어 메시지, 출처를 알 수 없는 링크, 특히 프로모션 정보, 에어드롭 활동과 같은 공식 채널에서 왔다고 주장하는 링크에 특히 주의해야 합니다. , 또는 계정 문제 프롬프트.

2. 자주 사용하는 공식 사이트를 북마크로 저장: 암호화폐 거래소나 지갑 서비스 방문 시, 실수로 피싱 사이트에 진입하는 것을 방지하기 위해 검색 엔진을 통해 조회하는 대신 브라우저에 저장된 북마크를 직접 사용하는 것이 좋습니다.

다단계 인증(2FA)

다단계 인증(2FA)은 계정 보안을 강화하는 중요한 조치 중 하나입니다. 계정에 로그인할 때 비밀번호 외에 추가적인 확인 단계가 필요하며, 일반적으로 본인 확인을 위해 휴대폰 문자 메시지나 인증 애플리케이션에서 생성된 동적 확인 코드를 통해 이루어집니다.

1. 2FA 활성화: 거래소 계정, 지갑 애플리케이션 등 2FA를 지원하는 모든 암호화폐 계정에 대해 이 기능을 활성화해야 합니다. 공격자가 귀하의 비밀번호를 알아내더라도 2FA 인증 코드 없이는 귀하의 계정에 로그인할 수 없습니다.

2. 인증 애플리케이션 사용: SMS 메시지가 SIM 카드 하이재킹 공격을 받을 수 있으므로 SMS 확인 대신 Google Authenticator 및 Authy와 같은 인증 애플리케이션을 사용해 보세요.

3. 2FA 장치를 정기적으로 업데이트하세요. 바인딩하는 휴대폰이나 인증 장치가 최신 버전인지 확인하세요. 휴대폰을 분실하거나 교체한 경우 보안 위험을 방지하려면 즉시 2FA 장치를 업데이트하세요.

보안 인식 교육

블록체인 피싱 공격 방법은 끊임없이 진화하고 있으므로 보안 인식을 지속적으로 학습하고 유지하는 것이 필요합니다.

1. 보안 커뮤니티 및 뉴스에 주의하세요. 블록체인 및 암호화폐 보안과 관련된 뉴스, 블로그, 커뮤니티 포럼을 정기적으로 팔로우하여 최신 보안 정보와 경고를 받아 새로운 피싱 함정에 빠지지 않도록 하세요.

2. 경계하십시오: 민감한 작업(승인된 서명, 거래 이체 등)을 수행하기 전에 작업 내용을 주의 깊게 확인하는 습관을 기르고, 익숙하지 않은 웹사이트나 플랫폼에서 지갑을 연결하거나 서명 작업을 마음대로 수행하지 마십시오.

지갑 보안 관리

지갑은 암호화폐의 핵심 저장 도구입니다. 지갑 보안의 적절한 관리는 피싱 공격을 예방하는 데 중요한 역할을 합니다.

1. 니모닉 문구나 개인 키를 유출하지 마세요. 니모닉 문구와 개인 키는 지갑을 통제하는 열쇠입니다. 일단 유출되면 공격자는 지갑에 있는 자산을 직접 탈취할 수 있습니다. 따라서 니모닉 문구와 개인 키는 안전하게 보관되어야 하며 누구에게도 공개되거나 인터넷에 연결된 장치에 저장되지 않아야 합니다.

2. 콜드 지갑을 사용하여 많은 양의 자산을 보관하십시오. 콜드 지갑은 인터넷에 연결되지 않은 지갑, 일반적으로 하드웨어 지갑을 말하며 보안이 더 높습니다. 장기간 보유하고 있는 대규모 자산의 경우 온라인 공격을 방지하기 위해 콜드월렛에 보관하는 것이 좋습니다.

3. 핫 지갑을 합리적으로 사용하세요: 핫 지갑은 인터넷에 연결된 지갑으로 일상적인 거래에는 편리하지만 상대적으로 보안이 낮습니다. 위험을 분산시키기 위해 일일 거래 자금을 핫 월렛에 소액씩 넣고 대부분의 자금을 콜드 월렛에 보관하는 것이 좋습니다.

4. 지갑 데이터를 정기적으로 백업하십시오. 지갑 연상 단어, 개인 키 또는 복구 비밀번호 및 기타 정보가 안정적으로 백업되어 있는지 확인하십시오. 암호화된 USB 장치나 종이와 같은 안전한 오프라인 위치에 백업 정보를 저장하는 것이 좋습니다.

결론

블록체인 세계에서는 모든 사용자 작업이 자산 보안에 직접적인 영향을 미칠 수 있습니다. 기술이 발전함에 따라 피싱 공격 방법도 지속적으로 업그레이드되고 있으므로 우리는 항상 경계심을 갖고 자기 보호 의식을 향상하여 사기에 빠지지 않도록 해야 합니다. 링크 확인, 보안 장치 사용, 다단계 인증 활성화 또는 지갑 관리 등 이러한 작은 단계를 통해 당사 자산에 대한 견고한 방어선을 구축할 수 있습니다.

매우 조심하고 너무 성급하게 행동하지 마십시오!

Chainyuan Technology는 블록체인 보안에 주력하는 회사입니다. 우리의 핵심 업무에는 블록체인 보안 연구, 온체인 데이터 분석, 자산 및 계약 취약성 구조가 포함되며, 개인과 기관을 위해 도난당한 많은 디지털 자산을 성공적으로 복구했습니다. 동시에 우리는 업계 조직에 프로젝트 안전 분석 보고서, 온체인 추적성 및 기술 컨설팅/지원 서비스를 제공하기 위해 최선을 다하고 있습니다.

읽어주셔서 감사합니다. 앞으로도 블록체인 보안 콘텐츠에 집중하고 공유하겠습니다.