아침에 일어났을 때 @lsp 8940이 100만 달러에 대한 가짜 줌 링크를 도난당했다고 게시한 여러 WeChat 그룹을 보았습니다( https://x.com/lsp8940/status/1871350801270296709 ). 18일에도 비슷한 상황이 발생했는데, 그때 외국인 한 분이 저에게 협조를 요청하는 비공개 메시지를 보냈고, 몇 차례 연락을 한 뒤 오후 9시에 줌으로 약속을 잡았습니다. 우리는 회의에서 이야기를 나눴고, 시간이 되자 외국인이 나에게 다음과 같은 회의실 링크를 보냈습니다.

https://app.us4zoom.us/j/8083344643?pwd= seyuvstpldar 6ugeEtcGGury 936 qBCQr #성공

(중요 알림, 이것은 피싱 링크입니다 . 클릭하지 마세요! 클릭하지 마세요! 클릭하지 마세요! )

이 링크를 보고 조금 놀랐습니다. 도메인 이름이 us4zoom 인데 좀 불규칙해 보였는데, 저는 Zoom을 사용해 본 적이 없어서 잘 몰랐습니다. 그러다가 구글에서 검색해 보니 공식 홈페이지가 있더군요. Zoom이 사기꾼이 제공한 도메인 이름과 일치하지 않습니다.

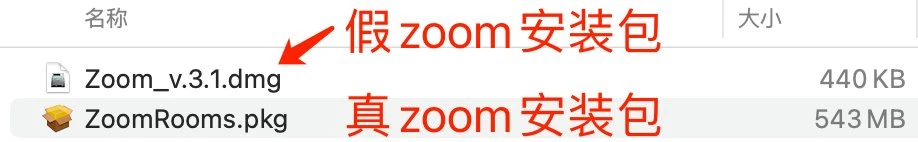

사기꾼이 제공한 링크는 설치 패키지를 다운로드하게 됩니다. 다운로드한 파일은 다음과 같이 약간 작으며 일반 설치 패키지 크기와 많이 다릅니다.

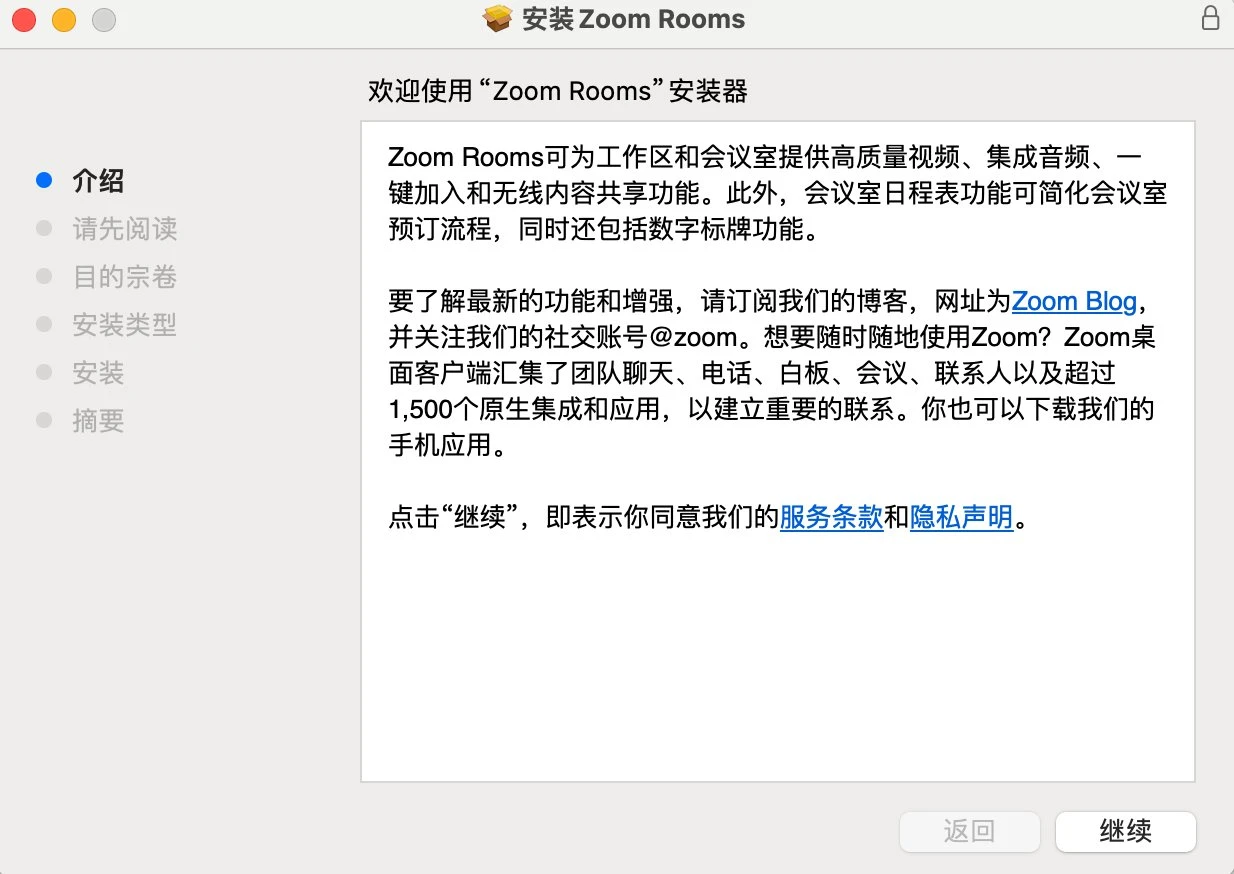

가짜 줌 설치 패키지를 열면 명백한 문제가 발견됩니다. 일반 소프트웨어를 설치하려면 기본적으로 계속을 끝까지 클릭해야 하며, 그러면 설치가 완료됩니다. 그림과 같다

가짜 줌 설치 패키지의 설치 인터페이스는 다음과 같습니다

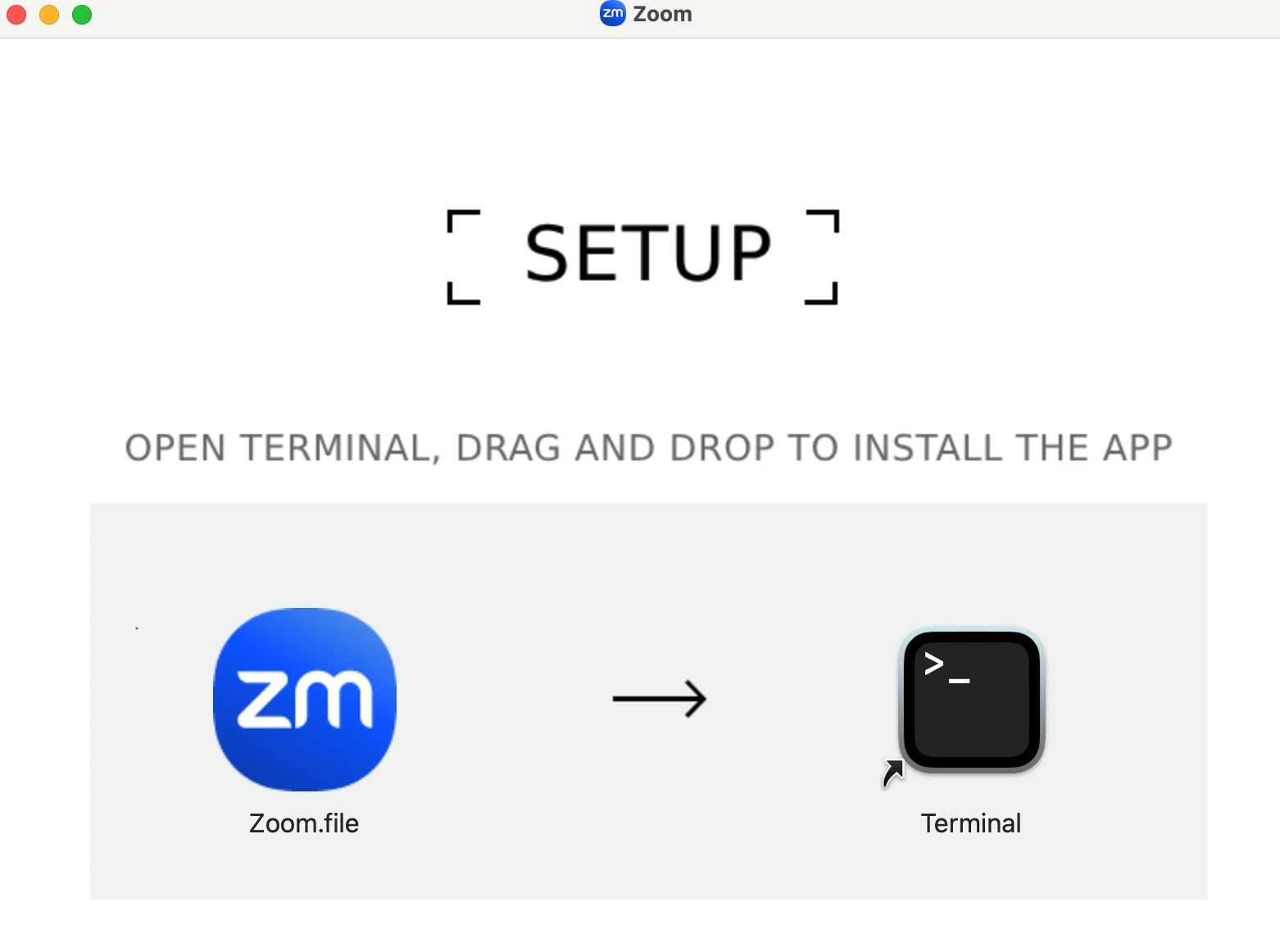

가짜 줌 설치 패키지의 설치 인터페이스는 다음과 같습니다

이게 도대체 뭐죠? 왜 Zoom.file 파일을 실행하기 위해 터미널로 드래그해야 합니까? 이것은 분명히 문제입니다. Zoom.file을 텍스트 편집기로 열어보니 bash 스크립트인 것으로 나타났습니다. 전혀 이해할 수 없었고 암호화된 것처럼 보였습니다.

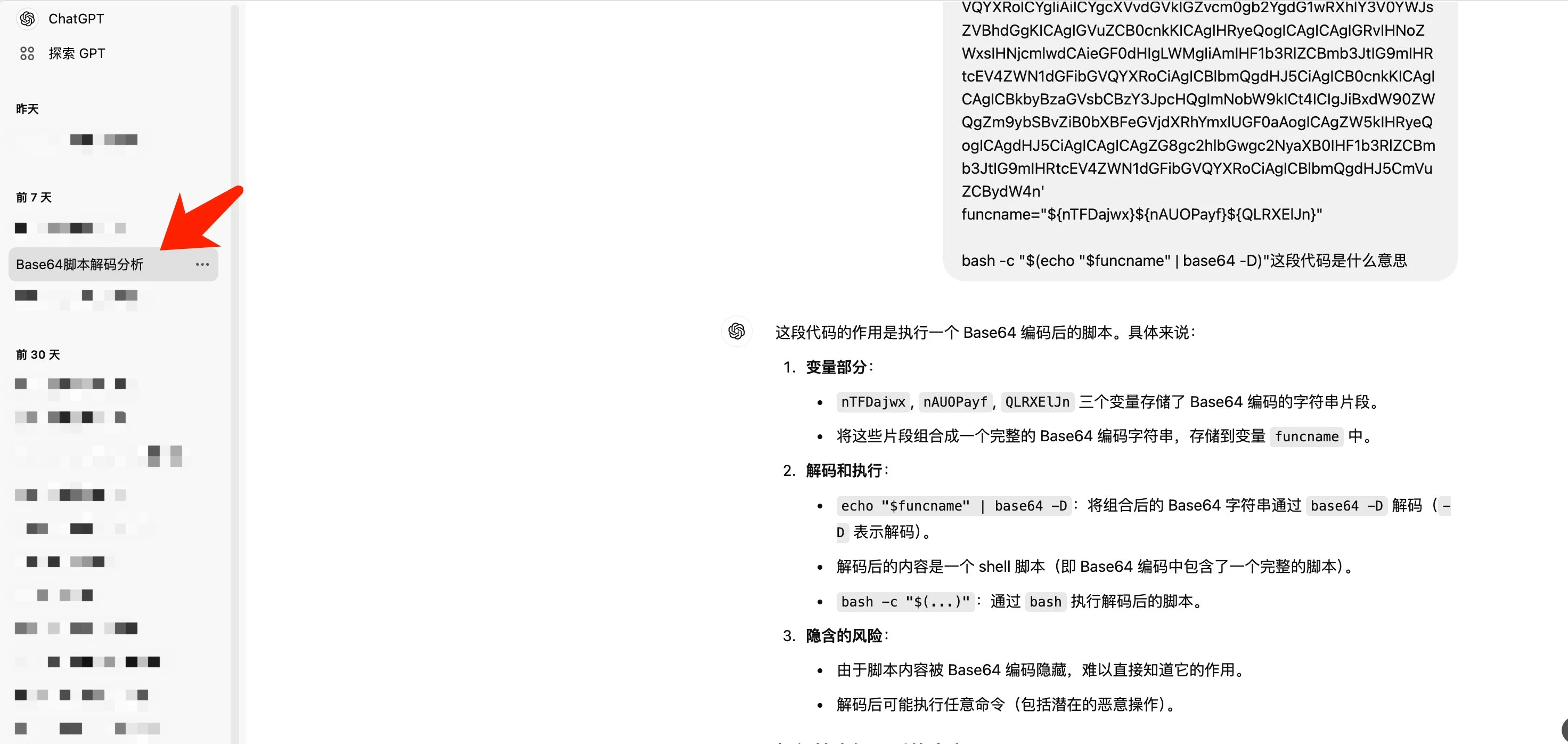

하지만 나는 두려워하지 않고 전체 내용을 gpt에 던지고 gpt에게 스크립트 분석을 도와달라고 요청했습니다.

하지만 나는 두려워하지 않고 전체 내용을 gpt에 던지고 gpt에게 스크립트 분석을 도와달라고 요청했습니다.

gpt는 이 코드가 베이스 64 인코딩에 의해 숨겨졌다고 말했습니다. 디코딩한 후, 이 스크립트의 주요 기능은 실행을 위해 설치 패키지의 트로이 목마 파일 .ZoomApp을 /tmp 디렉터리로 복사하는 것임을 알게 되었습니다. 이 트로이 목마 파일은 숨겨져 있기 때문에 기본적으로 볼 수 없습니다.

이 트로이 목마 파일을 분석하는 것은 제 능력 밖의 일이며 gpt는 실질적인 도움을 제공할 수 없습니다. 분석의 이 부분에는 전문 보안 인력이 필요합니다. 하지만 이 트로이 목마는 브라우저에 있는 플러그인 지갑의 로컬 파일 등 업로드를 위해 키 파일을 스캔할 것으로 추측할 수 있습니다. 2021년에는 메타마스크의 로컬 파일을 기반으로 개인 키를 복구할 수 있다는 점을 기억하세요. 설정된 비밀번호를 알고 있거나 무차별 대입 크랙을 사용하는 경우에만 가능합니다.

이 트로이 목마 파일을 분석하는 것은 제 능력 밖의 일이며 gpt는 실질적인 도움을 제공할 수 없습니다. 분석의 이 부분에는 전문 보안 인력이 필요합니다. 하지만 이 트로이 목마는 브라우저에 있는 플러그인 지갑의 로컬 파일 등 업로드를 위해 키 파일을 스캔할 것으로 추측할 수 있습니다. 2021년에는 메타마스크의 로컬 파일을 기반으로 개인 키를 복구할 수 있다는 점을 기억하세요. 설정된 비밀번호를 알고 있거나 무차별 대입 크랙을 사용하는 경우에만 가능합니다.

우리는 이 사건에서 다음과 같은 몇 가지 결론을 내릴 수 있습니다.

1. 사기꾼들은 넓은 그물을 던지고 있습니다. @cutepanda web3 도 같은 사기에 직면했다고 오늘 트윗했습니다.

2. 동일 사기꾼입니다. @lsp 8940 님의 리뷰 트윗을 통해 저희가 받은 가짜 줌미팅 링크가 정확히 동일한 것임을 알 수 있습니다.

https://x.com/lsp8940/status/1871426071499100630

3. 트위터에서 낯선 사람이 보내는 비공개 메시지에 주의하세요. 특히 낯선 사람이 트윗을 한 적이 없거나 함께 아는 친구들이 그를 팔로우하지 않은 경우에는 더욱 그렇습니다.

4. 브라우저 플러그인 지갑 비밀번호는 최대한 복잡해야 브라우저 플러그인 파일이 유출될 경우 크랙이 더 어려워집니다.

안전은 작은 문제가 아닙니다. 모두가 함정에 빠지지 않기를 바랍니다.