ข้อมูลที่เกี่ยวข้อง

ข้อมูลที่เกี่ยวข้อง

Ronin เป็น sidechain ของ Ethereum ซึ่งสร้างขึ้นโดยเฉพาะสำหรับ Axie Infinity เกมเชนชั้นนำ ซึ่งอ้างว่ากำลังพัฒนาไปในทิศทางของ Ethereum sidechain ที่ใช้บ่อยที่สุดสำหรับเกม NFT เป็นที่เข้าใจกันว่า Sky Mavis ทีมงานของ Axie Infinity ต้องการเครือข่ายที่เชื่อถือได้ รวดเร็ว และราคาถูกเพื่อรับประกันการพัฒนาเกม พวกเขาต้องการโซลูชันการปรับขนาดที่เป็นเกมแรก ซึ่งไม่เพียงแต่จะทนทานต่อการทดสอบของเวลาเท่านั้น แต่ยังตอบสนองความต้องการสูงจากการเติบโตอย่างรวดเร็วของเกมด้วย ดังนั้น ห่วงโซ่โรนินจึงถือกำเนิดขึ้น

ชื่อระดับแรก

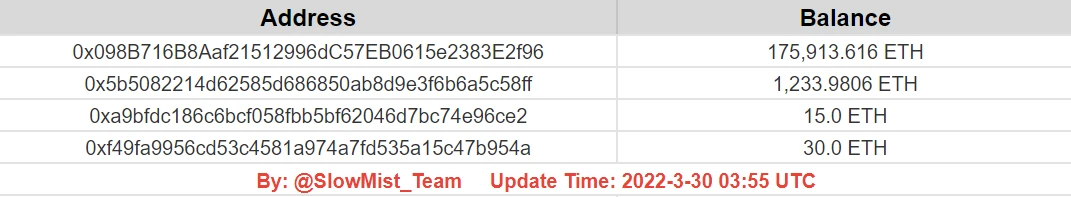

0x098B716B8Aaf21512996dC57EB0615e2383E2f96

รายละเอียดการโจมตี

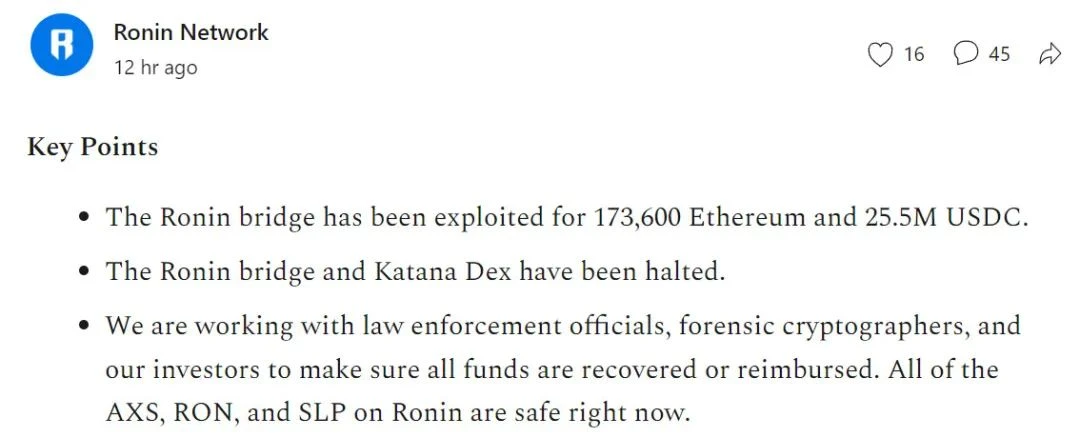

ตามข้อมูลอย่างเป็นทางการ ผู้โจมตีใช้รหัสส่วนตัวที่ถูกแฮ็กเพื่อปลอมแปลงการถอนเงิน และเงินถูกถอนออกจากสะพาน Ronin ผ่านธุรกรรมเพียงสองรายการ เป็นที่น่าสังเกตว่าการแฮ็กเกิดขึ้นเร็ววันที่ 23 มีนาคม แต่เจ้าหน้าที่ถูกกล่าวหาว่าค้นพบการโจมตีหลังจากที่ผู้ใช้รายงานว่าไม่สามารถถอน 5k ETH ออกจากสะพานได้ การสูญเสียของเหตุการณ์นี้สูงกว่าปีที่แล้วPolyNetwork ถูกแฮ็กซึ่งขโมยเงินไปกว่า 600 ล้านดอลลาร์

ชื่อระดับแรก

MistTrack

หลังจากเหตุการณ์ดังกล่าว SlowMist ติดตามและวิเคราะห์ทันทีและออกแถลงการณ์เมื่อเวลา 01.09 น. ของวันที่ 30 มีนาคม ตามเวลาปักกิ่ง

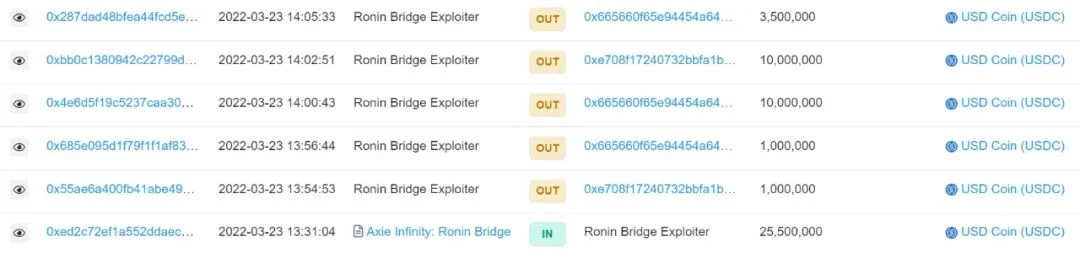

จากการวิเคราะห์ของระบบติดตามการต่อต้านการฟอกเงิน SlowMist MistTrack แฮ็กเกอร์ได้ทำกำไรไปแล้วเมื่อวันที่ 23 มีนาคม และโอนเงินจำนวน 25.5 ล้าน USDC ที่เขาสร้างไว้ จากนั้นแลกเปลี่ยนเป็น ETH

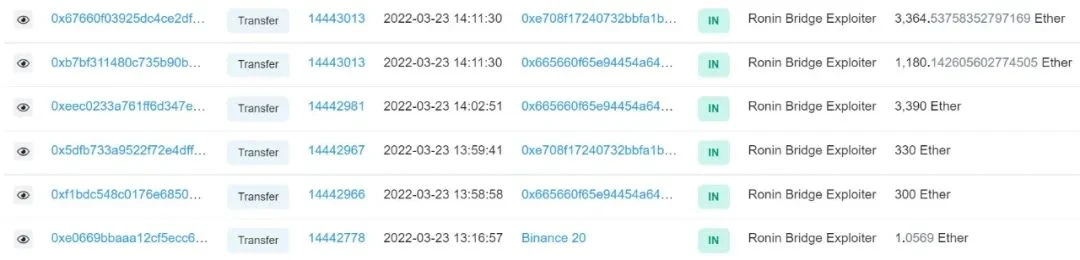

เมื่อเวลา 2:30:38 น. ของวันที่ 28 มีนาคม แฮ็กเกอร์เริ่มโอนเงิน

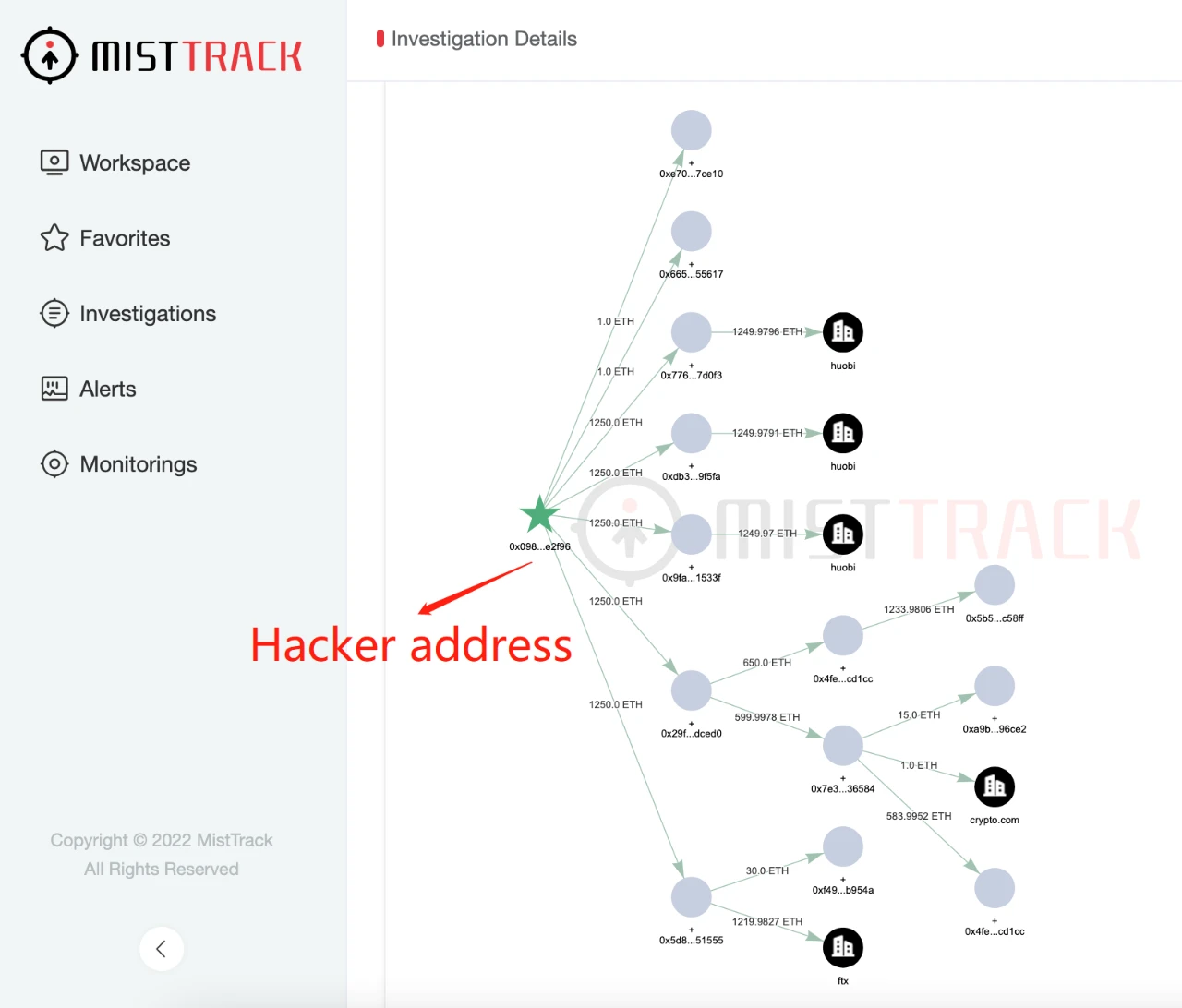

จากการวิเคราะห์ของ MistTrack แฮ็กเกอร์ได้แจกจ่าย 6,250 ETH เป็นครั้งแรก โอน 1,220 ETH ไปยัง FTX, 1 ETH ไปยัง Crypto.com และ 3,750 ETH ไปยัง Huobi

เป็นที่น่าสังเกตว่าแหล่งเงินทุนสำหรับการโจมตีของแฮ็กเกอร์คือ 1.0569 ETH ที่ถอนออกจาก Binance

ในปัจจุบัน ผู้ก่อตั้ง Huobi และ Binance ได้ออกแถลงการณ์ว่าพวกเขาจะสนับสนุน Axie Infinity อย่างเต็มที่ และ SBF CEO ของ FTX ยังระบุในอีเมลด้วยว่าพวกเขาจะช่วยในการรวบรวมหลักฐาน

จนถึงตอนนี้ยังคงมี ETH เกือบ 180,000 ETH อยู่ในที่อยู่ของแฮ็กเกอร์

สรุป

สรุป

สาเหตุหลักสำหรับการโจมตีครั้งนี้คือระบบ Sky Mavis ถูกบุกรุกและสิทธิ์ในบัญชีขาวของ Axie DAO ได้รับการดูแลอย่างไม่เหมาะสม ในเวลาเดียวกัน เราอาจคาดเดาอย่างกล้าหาญ: ระบบ Sky Mavis มีคีย์ส่วนตัวของผู้ตรวจสอบ 4 คนหรือไม่ ผู้โจมตีได้รับสิทธิ์โหนดการตรวจสอบสี่รายการโดยการบุกรุกระบบ Sky Mavis จากนั้นลงนามธุรกรรมการถอนที่เป็นอันตราย จากนั้นใช้สิทธิ์อนุญาตแบบเปิดของ Axie DAO กับ Sky Mavis และผู้โจมตีส่งโทเค็นที่เป็นอันตรายไปยังเครื่องตรวจสอบ Axie DAO ผ่าน RPC ที่ปราศจากก๊าซ ธุรกรรมการถอนได้รับลายเซ็นของธุรกรรมการถอนที่เป็นอันตรายโดยโหนดการตรวจสอบที่ห้า จากนั้นผ่านการตรวจสอบลายเซ็น 5/9

สุดท้าย อ้างคำแนะนำของ Safeheron ที่นี่:

1. คีย์ส่วนตัวดีที่สุดในการกำจัดความเสี่ยงแบบจุดเดียวผ่านการคำนวณหลายฝ่ายที่ปลอดภัย (MPC)

2. ชิ้นส่วนคีย์ส่วนตัวถูกกระจายไปยังชิปแยกฮาร์ดแวร์หลายตัวเพื่อป้องกัน

3. ควรมีการอนุมัติและคุ้มครองเชิงกลยุทธ์มากขึ้นสำหรับการดำเนินงานของกองทุนขนาดใหญ่ เพื่อให้แน่ใจว่าผู้รับผิดชอบหลักในการเปลี่ยนแปลงกองทุนได้รับแจ้งและยืนยันโดยเร็วที่สุด

ลิงค์อ้างอิง:

ลิงค์อ้างอิง: