พื้นหลัง

พื้นหลัง

โลกของ blockchain เป็นไปตามกฎของป่ามืด ในโลกนี้ เราอาจประสบกับการโจมตีจากภายนอกที่ไม่รู้จักได้ตลอดเวลา ในฐานะผู้ใช้ทั่วไป เราไม่กระทำการชั่วร้าย แต่จำเป็นอย่างยิ่งที่จะต้องเข้าใจวิธีที่แฮ็กเกอร์ทำความชั่ว

ทีมรักษาความปลอดภัยของ SlowMist ออกมาก่อนหน้านี้คู่มือช่วยเหลือตนเองของ Blockchain Dark Forestซึ่งกล่าวถึงวิธีการมากมายในการโจมตี Discord ของกลุ่มโครงการ NFT เพื่อช่วยให้ผู้อ่านมีความเข้าใจที่ชัดเจนยิ่งขึ้นเกี่ยวกับวิธีการฟิชชิ่งที่เกี่ยวข้อง บทความนี้จะเปิดเผยวิธีการฟิชชิ่งวิธีหนึ่ง ซึ่งก็คือการขโมยโครงการผ่านบุ๊กมาร์กที่เป็นอันตราย โทเค็นของบัญชี Discord ของปาร์ตี้ถูกใช้เพื่อเผยแพร่ข้อมูลเท็จเพื่อชักจูงให้ผู้ใช้เยี่ยมชมเว็บไซต์ฟิชชิ่งซึ่งจะเป็นการขโมยสินทรัพย์ดิจิทัลของผู้ใช้

เหตุการณ์ตกปลา

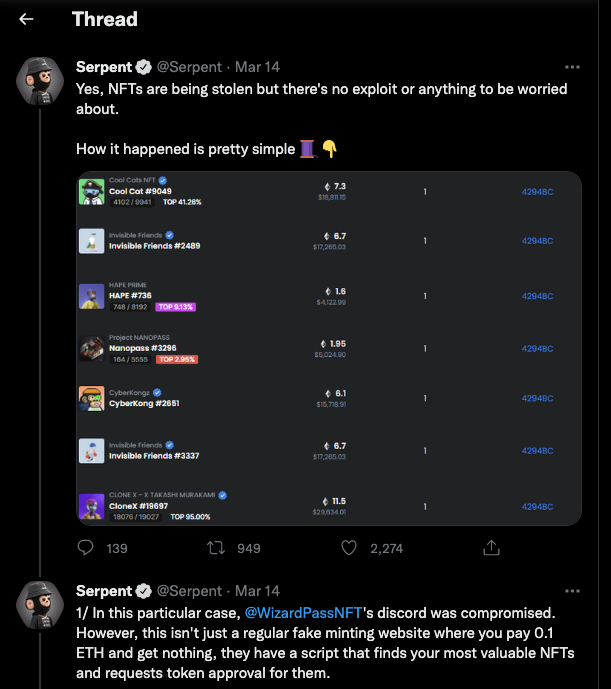

คำอธิบายภาพ

ที่มา: https://twitter.com/SerpentAU/status/1503232270219431941

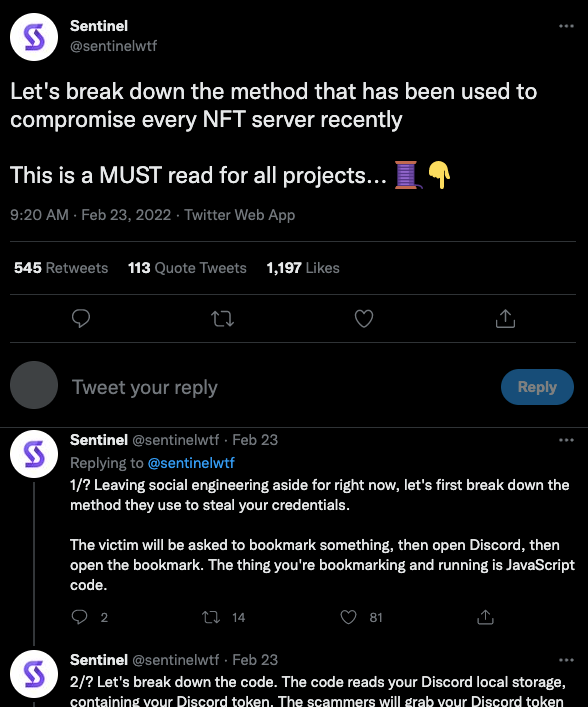

คำอธิบายภาพ

ที่มา: https://twitter.com/sentinelwtf/status/1496293768542429187

บุ๊กมาร์กที่กล่าวถึงในการตีความนี้คือบุ๊กมาร์กของเบราว์เซอร์ เนื้อหาของบุ๊กมาร์กนี้อาจเป็นชิ้นส่วนของโค้ดอันตราย JavaScript เมื่อผู้ใช้ Discord คลิก โค้ด JavaScript ที่เป็นอันตรายจะถูกดำเนินการในโดเมน Discord ที่ผู้ใช้อยู่ และ Discord Token จะถูกขโมย ผู้โจมตีจะได้รับหลังจาก Discord Token ของฝ่ายโครงการสามารถเข้าควบคุมการอนุญาตที่เกี่ยวข้องของบัญชี Discord ของฝ่ายโครงการได้โดยตรงและโดยอัตโนมัติ

ความรู้พื้นฐาน

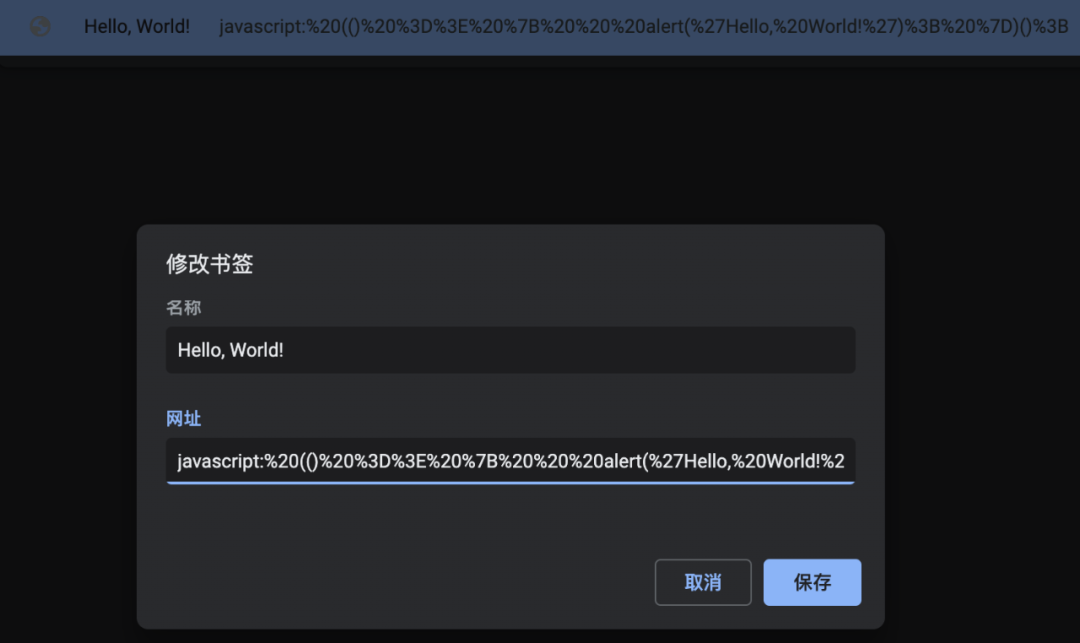

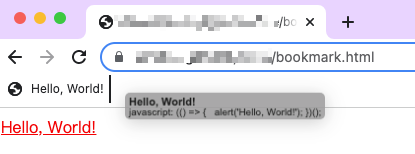

เพื่อทำความเข้าใจเหตุการณ์นี้ ผู้อ่านจำเป็นต้องมีความรู้พื้นฐานบางประการ เบราว์เซอร์ในปัจจุบันมีตัวจัดการบุ๊กมาร์กของตนเอง ซึ่งให้ความสะดวก แต่ก็ง่ายต่อการถูกโจมตีจากผู้โจมตี ด้วยการสร้างหน้าฟิชชิ่งที่เป็นอันตรายอย่างระมัดระวัง คุณสามารถแทรกโค้ด JavaScript ลงในบุ๊กมาร์กโปรดของคุณ เมื่อเหยื่อคลิกที่บุ๊กมาร์ก ระบบจะดำเนินการในโดเมนของแท็บเบราว์เซอร์ปัจจุบัน

ยกตัวอย่างจากภาพด้านบน เหยื่อเปิดเว็บไซต์อย่างเป็นทางการของ discord.com และคลิกบุ๊กมาร์กที่เป็นอันตราย “Hello, World!” ในหน้านี้เพื่อดำเนินการตามคำสั่งป๊อปอัพ แหล่งที่มาของการดำเนินการพบว่า แสดงความบาดหมาง.com

มีแนวคิดเกี่ยวกับโดเมนที่นี่ เบราว์เซอร์มีนโยบายการป้องกัน เช่น นโยบายที่มาจากแหล่งเดียวกัน ตามหลักเหตุผล การดำเนินการที่ไม่ได้อยู่ใน discord.com ไม่ควรตอบสนองต่อเพจในโดเมน discord.com แต่บุ๊กมาร์กจะข้ามข้อจำกัดนี้

เป็นที่คาดเดาได้ว่าฟังก์ชั่นเล็ก ๆ ของบุ๊กมาร์กดังกล่าวบ่งบอกถึงปัญหาด้านความปลอดภัย วิธีปกติของการเพิ่มบุ๊กมาร์กจะเห็น URL บุ๊กมาร์กอย่างชัดเจน:

ผู้อ่านที่มีความตระหนักด้านความปลอดภัยเล็กน้อยควรเห็นโดยตรงว่ามีปัญหาที่ชัดเจนกับข้อมูล URL

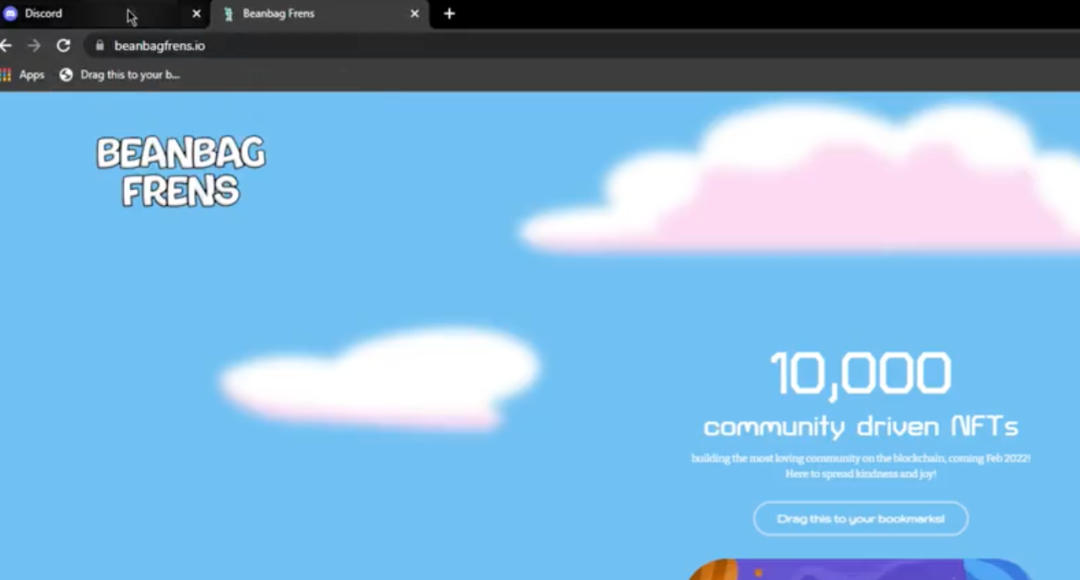

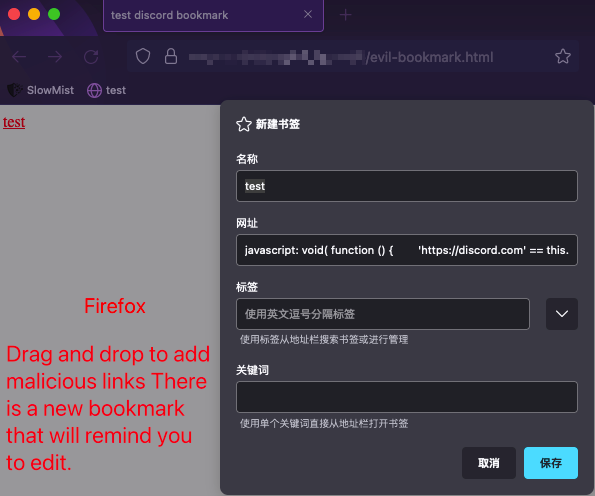

แน่นอนว่าจะเป็นอย่างไรหากเป็นโครงสร้างที่มีโครงสร้างดีซึ่งทำให้คุณต้องลากและวางคอลเลกชันไปยังแถบบุ๊กมาร์กไปยังหน้านั้น คุณจะเห็นว่าวิดีโอสาธิตในลิงก์ Twitter ได้สร้างหน้าอุปนัยดังกล่าว: ลากสิ่งนี้ไปที่บุ๊กมาร์กของคุณ

กล่าวคือ คุณสามารถเพิ่มลิงก์ไปยังแถบบุ๊กมาร์กได้โดยการลากลิงก์ ตราบเท่าที่ สคริปต์ฟิชชิ่งมีความสมจริงเพียงพอ

หากต้องการเพิ่มลงในแถบบุ๊กมาร์กโดยการลากและวาง คุณต้องสร้างแท็กเท่านั้น ต่อไปนี้คือโค้ดตัวอย่าง:

Bookmarklets สามารถดำเนินการเหมือนโค้ดในคอนโซลเครื่องมือสำหรับนักพัฒนาซอฟต์แวร์เมื่อคลิก และจะข้ามนโยบาย CSP (นโยบายความปลอดภัยของเนื้อหา)

ผู้อ่านอาจสงสัย เมื่อลิงค์ เช่น javascript:() ถูกเพิ่มไปยังแถบบุ๊กมาร์กของเบราว์เซอร์ เบราว์เซอร์จะไม่เตือนอะไร?

ผู้เขียนเปรียบเทียบเบราว์เซอร์ Google และ Firefox ที่นี่

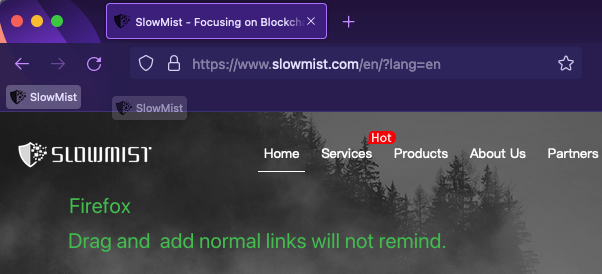

ใช้ Google Chrome ลากและวางเพื่อเพิ่มลิงก์ URL ปกติโดยไม่มีการเตือนให้แก้ไข

การใช้ Google Chrome ลากและวางเพื่อเพิ่มลิงก์ที่เป็นอันตรายจะไม่มีการแจ้งเตือนการแก้ไขใดๆ

หากคุณใช้เบราว์เซอร์ Firefox หากคุณเพิ่มลิงก์ปกติ จะไม่มีการเตือนความจำ

เมื่อใช้เบราว์เซอร์ Firefox หากคุณเพิ่มลิงก์ที่เป็นอันตราย หน้าต่างจะปรากฏขึ้นเพื่อเตือนให้บรรณาธิการยืนยันการบันทึก

จะเห็นได้ว่าความปลอดภัยในการประมวลผลของเบราว์เซอร์ Firefox นั้นสูงกว่าในด้านของการเพิ่มบุ๊กมาร์ก

การสาธิตสถานการณ์

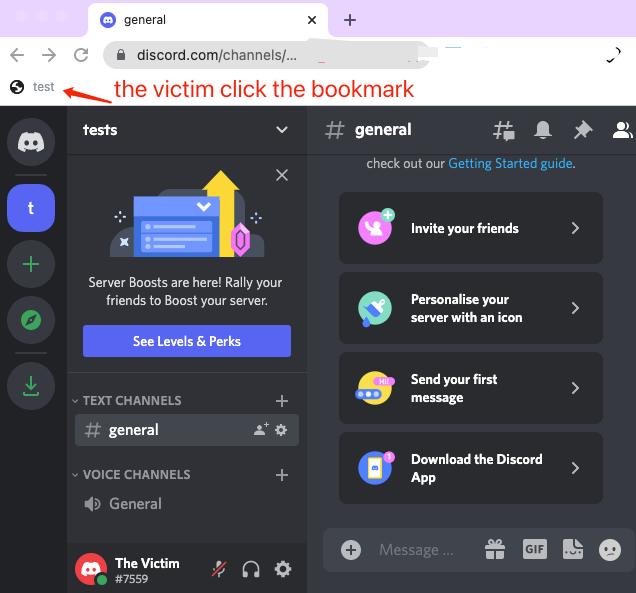

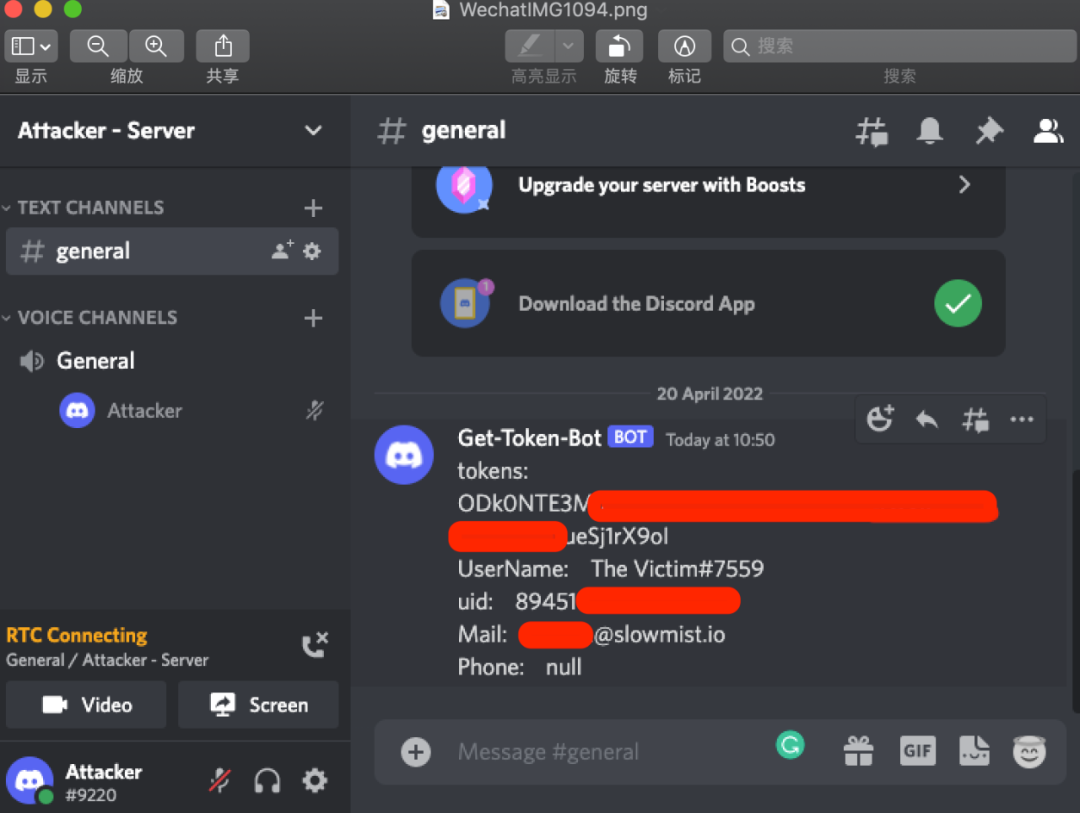

การสาธิตใช้ Google Chrome สมมติว่าผู้ใช้เข้าสู่ระบบ Discord บนเว็บ จะถือว่าเหยื่อได้เพิ่มบุ๊กมาร์กที่เป็นอันตรายภายใต้คำแนะนำของหน้าฟิชชิ่ง ข้อมูลส่วนบุคคล เช่น Token จะถูกส่งไปยังผู้โจมตี ช่องทางผ่านเว็บฮุค Discord ที่กำหนดโดยผู้โจมตี

ต่อไปนี้เป็นตัวอย่างของเหยื่อที่คลิกบุ๊กมาร์กที่หลอกลวง:

ต่อไปนี้เป็นการสาธิตโค้ด JavaScript ที่ผู้โจมตีเขียนขึ้นเพื่อรับโทเค็นและข้อมูลส่วนบุคคลอื่นๆ และรับผ่านเว็บฮุคของเซิร์ฟเวอร์ Discord

ผู้เขียนเพิ่มรายละเอียดการโจมตีเล็กน้อยที่อาจทำให้เกิดข้อสงสัย:

1. ทำไมเหยื่อถึงได้รับหลังจากคลิกเพียงครั้งเดียว?

เรารู้จากความรู้พื้นฐานว่าบุ๊กมาร์กสามารถแทรกลงในสคริปต์ JavaScript ได้ ด้วยวิธีนี้ คุณสามารถทำเกือบทุกอย่างรวมถึงการรับข้อมูลผ่านแพ็คเกจส่วนหน้าของ webpackChunkdiscord_app ที่บรรจุโดย Discord อย่างไรก็ตาม เพื่อป้องกันไม่ให้สิ่งชั่วร้ายเกิดขึ้น ผู้เขียนจะไม่ให้รายละเอียดรหัสโจมตีแก่คุณ

2. เหตุใดผู้โจมตีจึงเลือกเว็บฮุค Discord เพื่อรับ

เนื่องจากรูปแบบของเว็บฮุค Discord คือ

https://discord.com/api/webhooks/xxxxxx เป็นชื่อโดเมนหลักของ Discord โดยตรง โดยข้ามประเด็นต่างๆ เช่น นโยบายแหล่งกำเนิดเดียวกัน ผู้อ่านสามารถสร้างเว็บฮุค Discord ใหม่สำหรับการทดสอบได้

3. ฉันจะทำอย่างไรหากได้รับโทเค็น

สรุป

สรุป

การโจมตีเกิดขึ้นตลอดเวลา สำหรับผู้ใช้ที่ได้รับความเสียหายจากการโจมตี ขอแนะนำให้ดำเนินการต่อไปนี้ทันทีเพื่อแก้ไข:

รีเซ็ตรหัสผ่านบัญชี Discord ของคุณทันที

หลังจากรีเซ็ตรหัสผ่าน ให้ลงชื่อเข้าใช้บัญชี Discord อีกครั้งเพื่อรีเฟรชโทเค็น เพื่อไม่ให้โทเค็นที่ได้รับจากผู้โจมตีใช้การไม่ได้

ลบและแทนที่ลิงก์เว็บฮุคเดิม เนื่องจากเว็บฮุคเดิมถูกบุกรุก

ปรับปรุงการรับรู้ด้านความปลอดภัย ตรวจสอบและลบบุ๊กมาร์กที่เป็นอันตรายซึ่งเพิ่มเข้ามา

ในฐานะผู้ใช้ สิ่งสำคัญคือต้องตระหนักว่าการเพิ่มเติมและโค้ดอาจเป็นอันตรายได้ และมีส่วนขยายมากมายบนเว็บที่ดูเป็นมิตรและยืดหยุ่น บุ๊กมาร์กไม่สามารถป้องกันคำขอของเครือข่ายได้ในขณะที่ผู้ใช้เรียกใช้การดำเนินการด้วยตนเองก็ยังจำเป็นต้องรักษาหัวใจที่น่าสงสัย