บทความนี้เขียนโดยทีมวิจัยของ SevenX และมีวัตถุประสงค์เพื่อการสื่อสารและการเรียนรู้เท่านั้น และไม่ถือเป็นการอ้างอิงการลงทุนใดๆ หากต้องการอ้างอิงกรุณาระบุแหล่งที่มา

ลิงค์ต้นฉบับ: https://mirror.xyz/sevenxventures.eth/3sYkMimEKqzQbme8-KszvSrKGj4uPxBLyJM9ncXxgcU

ผู้เขียน: รุย, @Ruisnakes

สารบัญ

ประสบการณ์ผู้ใช้การเข้ารหัสไม่ดีใช่ไหม การจัดการหลักมันห่วย!

การจัดการหลัก: ความรับผิดชอบ การจัดเก็บ และการเข้าถึง

การวิเคราะห์ผลิตภัณฑ์ที่มีอยู่: MetaMask, Trust Wallet, Privy และ Particle

โซลูชั่นใหม่:

- เลเยอร์คีย์: WebAuthn, Secure Enclave (Secure Enclave) และ Passkey (Passkey)

- ชั้นบัญชี: บัญชีสัญญาอัจฉริยะ (SCA), บัญชีภายนอก (EOA)

- เลเยอร์ลายเซ็น: การคอมไพล์ล่วงหน้าของโปรโตคอล r 1, บริการของบุคคลที่สาม, เครื่องมือตรวจสอบความถูกต้องและไร้ความรู้

กรณีศึกษา: (คีย์) + (บัญชี)

- กระเป๋าเงิน Clave: (Secure EnclaveWebAuthn) + (SCA)

- กระเป๋าเงินวิญญาณ: (รหัสผ่าน) + (4337 SCA)

- กระเป๋าเงิน OKX: (MPC-TSS +รหัสผ่าน) + (4337 SCA)

- Web3 Auth:(MPC-TSS + Passkey)+(EOA/SCA)

- โปรโตคอล Lit: (MPC-TSS + โหนดกระจายอำนาจ + รหัสผ่าน) + (EOA/SCA)

*โปรดทราบว่ากรณีข้างต้นอาจมีการเปลี่ยนแปลงและปรับปรุงอย่างรวดเร็ว

แนวโน้ม

TL;DR

คีย์ส่วนตัวเป็นกุญแจสำคัญในการลงนามธุรกรรมบน Ethereum แต่ถึงแม้เมื่อมีการจัดการในรูปแบบที่มนุษย์สามารถอ่านได้ เช่น วลีช่วยจำ (หรือที่เรียกว่า seedวลี) การจัดการคีย์ส่วนตัวของผู้ใช้ก็อาจเป็นฝันร้ายได้ และเรารู้ว่าการเปลี่ยนบล็อคเชนให้กลายเป็นเกมที่ซับซ้อนนั้นไม่เคยเป็นความตั้งใจของเราเลย

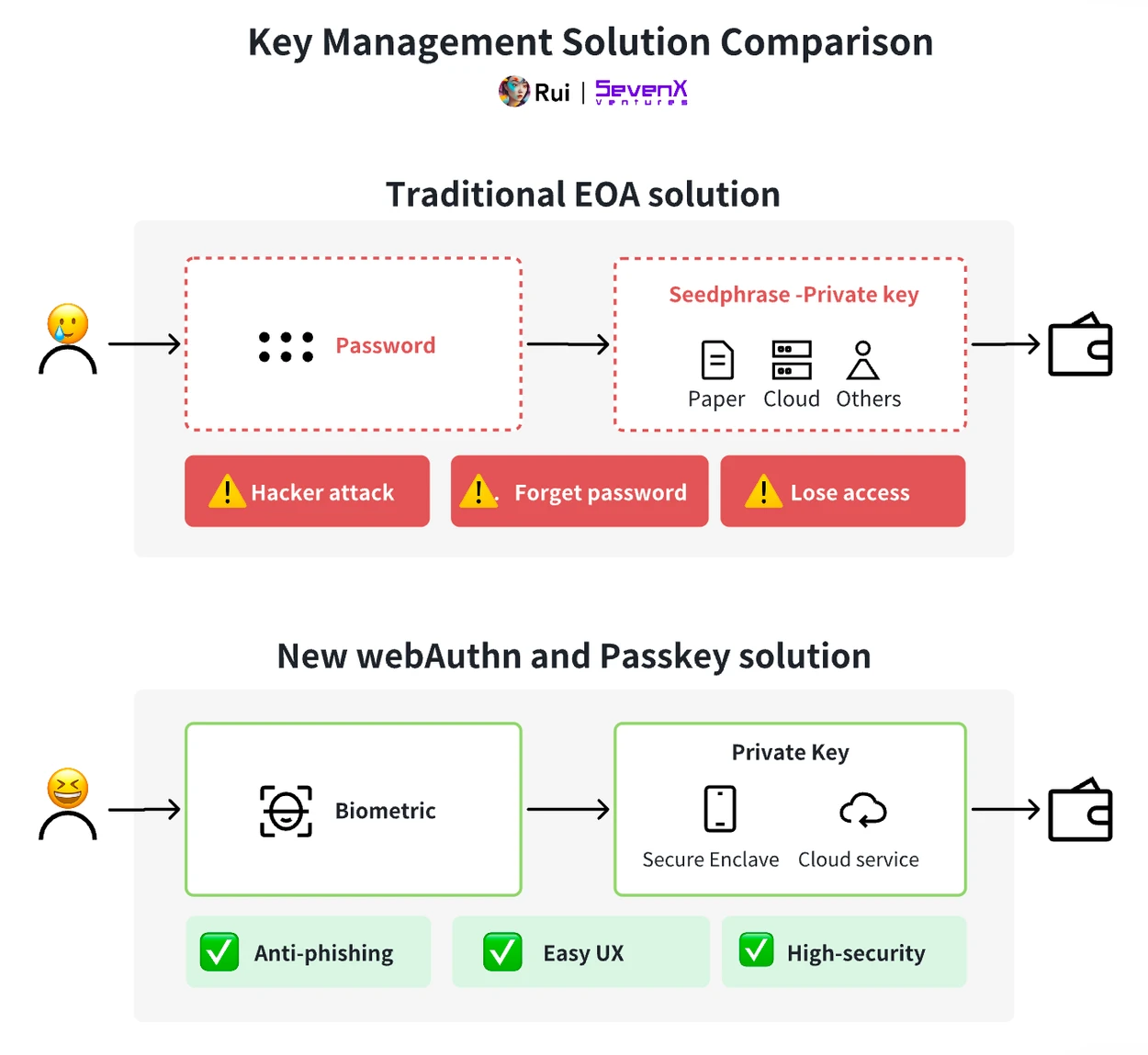

เพื่อให้มั่นใจถึงความปลอดภัยของธุรกรรม ผู้ใช้ที่ได้รับอนุญาตจะต้องได้รับการรับรองความถูกต้อง เนื่องจากความปลอดภัยทางอินเทอร์เน็ตและประสบการณ์ผู้ใช้พัฒนาขึ้น เราได้พัฒนาจากการตรวจสอบรหัสผ่านไปเป็นไบโอเมตริกซ์ เช่น การจดจำใบหน้าและลายนิ้วมือ WebAuthn คือก้าวสำคัญในความก้าวหน้านี้ บทความนี้จะเน้นไปที่คำศัพท์สามคำ:

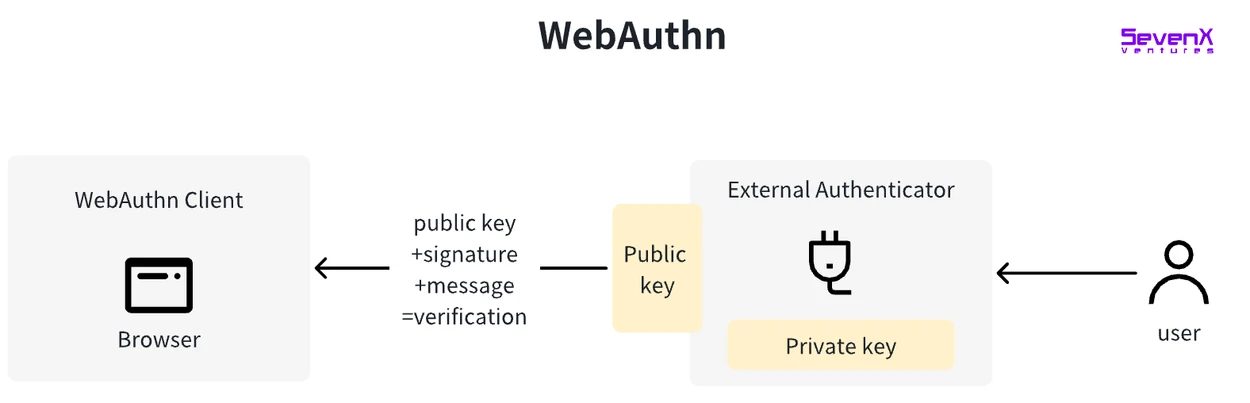

WebAuthn:นี่คือมาตรฐานการรับรองความถูกต้องของเว็บที่ใช้ข้อมูลประจำตัวที่ใช้คีย์สาธารณะ ซึ่งโดยปกติแล้วจะสร้างขึ้นโดยผู้ตรวจสอบความถูกต้องภายนอก การตรวจสอบผู้ใช้ที่ปลอดภัยยังสามารถทำได้โดยไม่ต้องใช้รหัสผ่าน

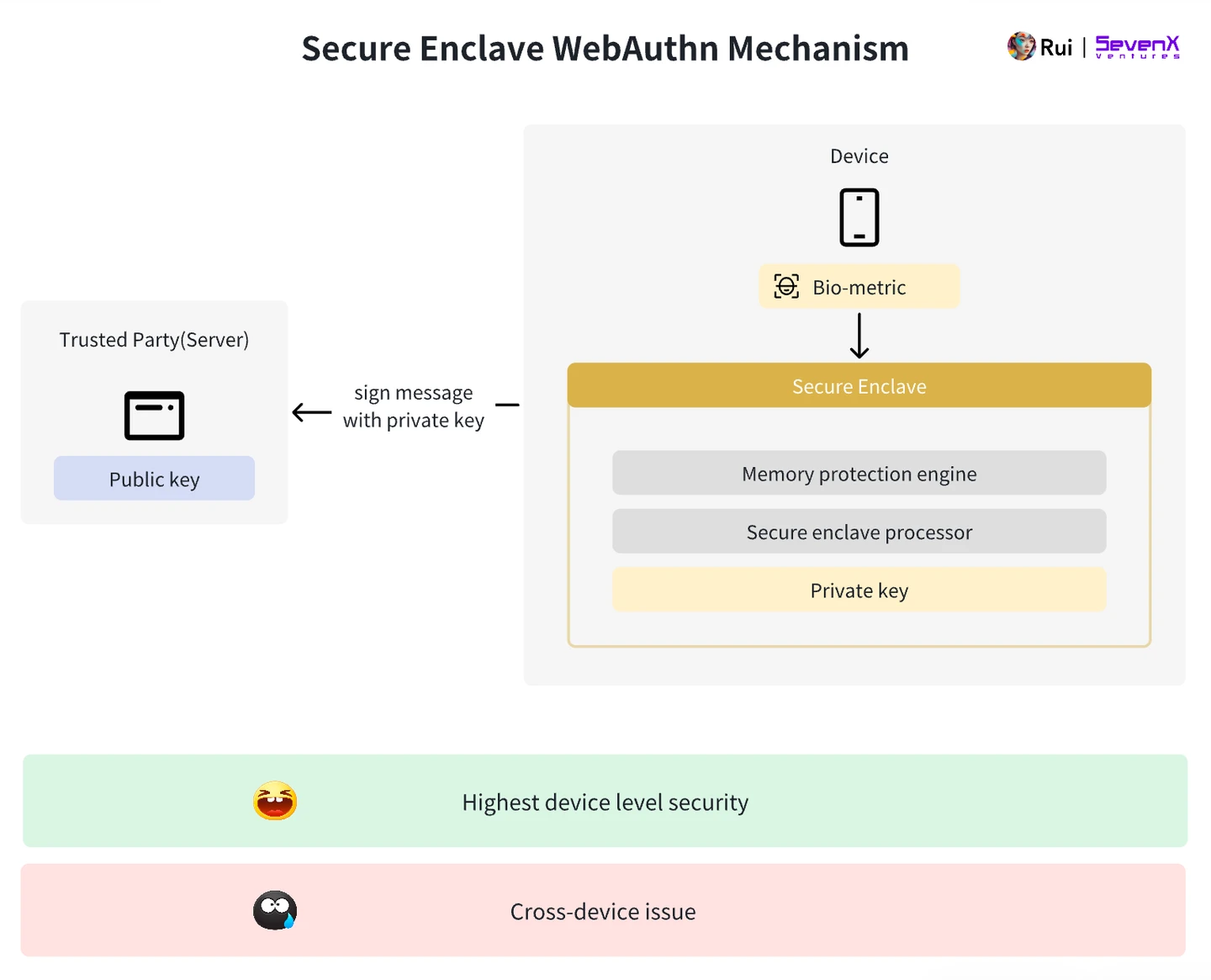

Secure Enclave:ขอบเขตการรักษาความปลอดภัยที่ใช้ฮาร์ดแวร์ภายในอุปกรณ์คอมพิวเตอร์ที่ออกแบบมาเพื่อปกป้องข้อมูลที่ละเอียดอ่อน Secure Enclave เวอร์ชันต่างๆ มีให้บริการสำหรับอุปกรณ์ iOS, Android และ Windows เมื่อใช้ WebAuthn จะสามารถทำหน้าที่เป็นตัวตรวจสอบความถูกต้องภายนอก ซึ่งนำมาซึ่งการรักษาความปลอดภัยระดับฮาร์ดแวร์ แต่เนื่องจากคีย์ส่วนตัวถูกผูกไว้ภายในเครื่อง จึงอาจทำให้การทำงานข้ามอุปกรณ์ทำได้ยาก

Passkey:WebAuthn จะถูกนำไปใช้ในระดับระบบปฏิบัติการ และผู้ให้บริการอุปกรณ์และระบบต่างๆ ก็มีกฎที่กำหนดเองของตนเอง ตัวอย่างเช่น,แอปเปิ้ลรหัสผ่านซิงค์ระหว่างอุปกรณ์ต่างๆ โดยใช้คีย์ที่จัดเก็บไว้ในพวงกุญแจ iCloud อย่างไรก็ตาม วิธีการนี้มักจะใช้กับแพลตฟอร์มหรือระบบเฉพาะเท่านั้น และไม่สามารถนำไปใช้ข้ามระบบได้ (Apple-Android)

ดังที่กล่าวไว้ข้างต้น การใช้งาน WebAuthn สอดคล้องกับเป้าหมายของเราสำหรับผู้ใช้บล็อกเชนในแต่ละวัน ซึ่งก็คือการบรรลุการรักษาความปลอดภัยป้องกันฟิชชิ่งขั้นสูงและประสบการณ์ที่เป็นมิตรต่อผู้ใช้ ต่อไปนี้เป็นข้อเสนอสำหรับการบูรณาการการใช้งาน WebAuthn เข้ากับบล็อกเชน:

ชั้นสำคัญ:ผู้ใช้สามารถตรวจสอบความถูกต้องโดยใช้วิธีการที่ราบรื่น เช่น การจดจำใบหน้าหรือลายนิ้วมือ ภายใต้ประทุนนั้นเป็นโปรเซสเซอร์ความปลอดภัยที่ใช้ฮาร์ดแวร์ (เช่น Secure Enclave) หรือบริการคลาวด์ (เช่น iCloud และ Google Cloud) ที่จัดการการจัดการคีย์ ฉันจะหารือเกี่ยวกับปัญหาข้ามอุปกรณ์และข้ามแพลตฟอร์มในเชิงลึกในภายหลัง

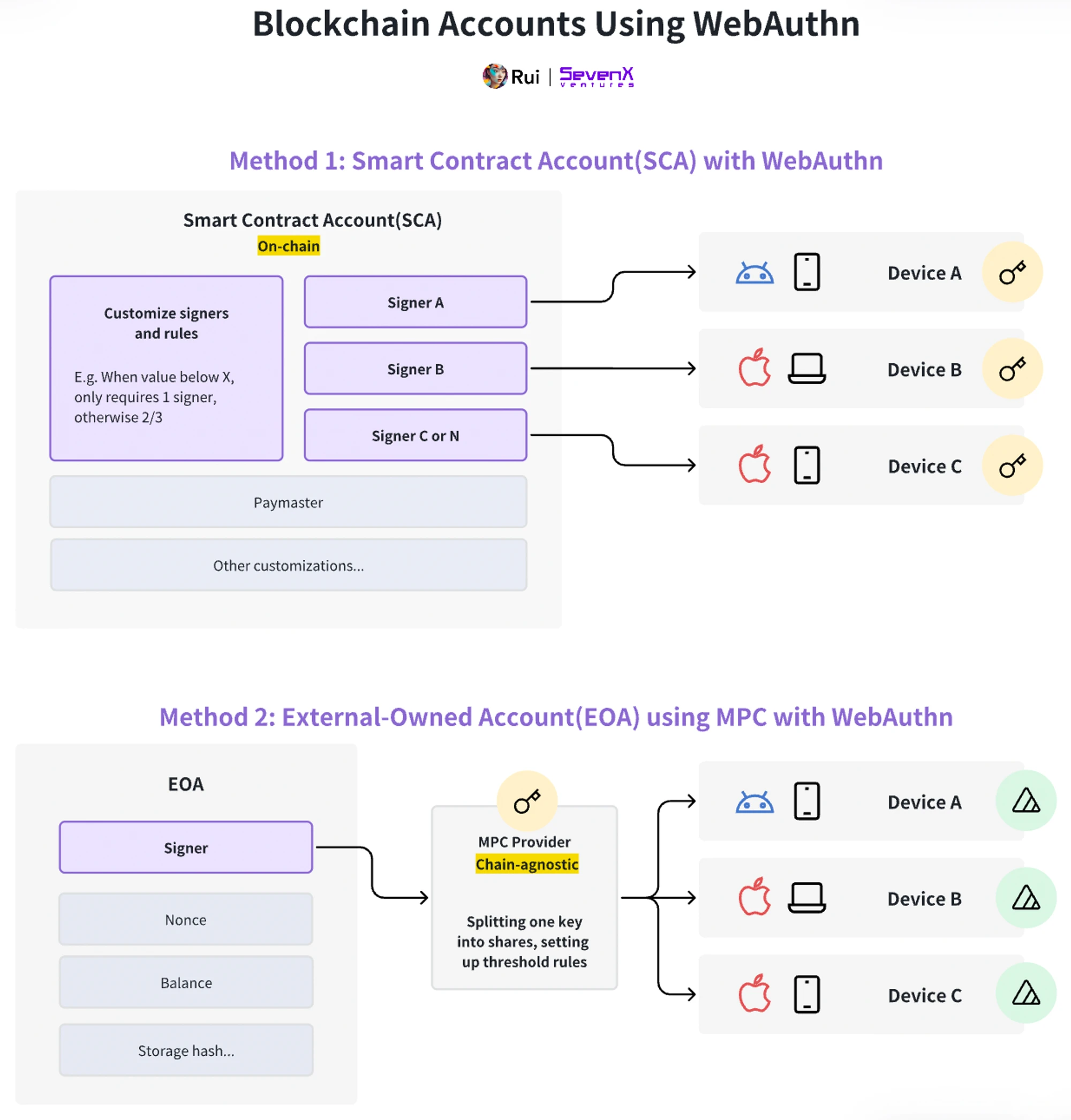

ระดับบัญชี:บัญชีสัญญาอัจฉริยะ (SCA) สามารถกำหนดผู้ลงนามตามอำเภอใจ (เช่น SE และ Passkey) และกลไกเกณฑ์ นอกจากนี้ การออกแบบแบบโมดูลาร์ยังช่วยเพิ่มความยืดหยุ่นและความสามารถในการอัพเกรดอีกด้วย ตัวอย่างเช่น บัญชีสัญญาอัจฉริยะสามารถปรับข้อกำหนดลายเซ็นแบบไดนามิกตามปัจจัยต่างๆ เช่น ปริมาณธุรกรรม เวลา หรือที่อยู่ IP ในทางกลับกัน บัญชีภายนอกแบบเดิม (EOA) สามารถขยายได้ด้วยบริการคอมพิวเตอร์หลายฝ่าย (MPC) การรวมกันนี้ให้ความสามารถในการทำงานร่วมกันและความคุ้มค่าที่ดีกว่าเมื่อเปรียบเทียบกับบัญชีสัญญาอัจฉริยะ แต่ไม่มีข้อดีของบัญชีสัญญาอัจฉริยะ คุณสมบัติขั้นสูงที่มีให้ โดยเฉพาะการหมุนปุ่ม อาจเป็นเรื่องที่ท้าทายมากขึ้น

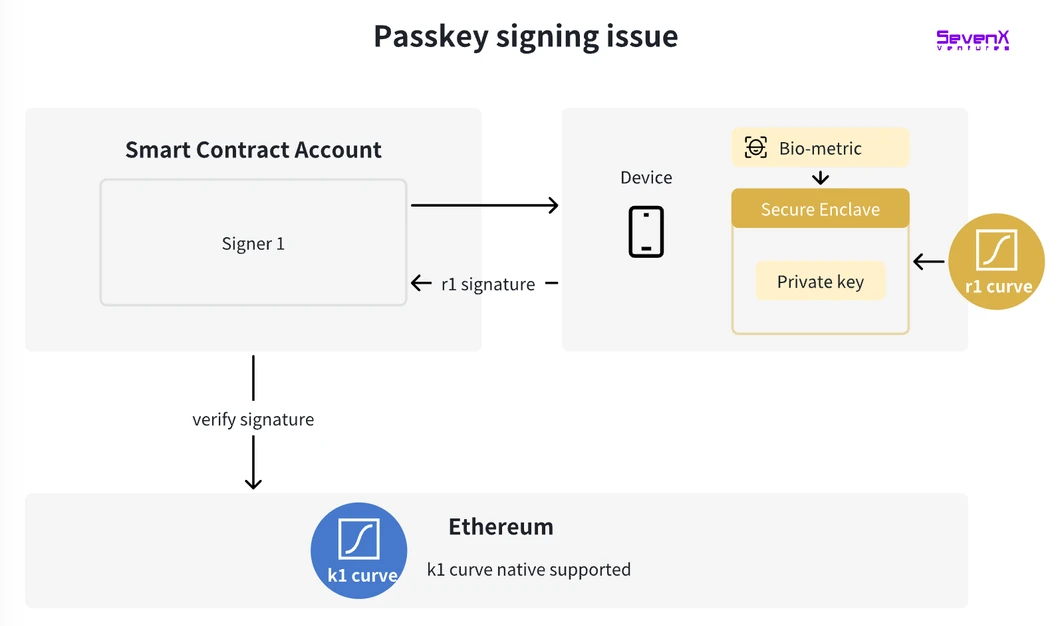

เลเยอร์ลายเซ็น:Ethereum รองรับเส้นโค้ง k 1 โดยกำเนิด แต่การตรวจสอบลายเซ็นของ WebAuthn มีค่าใช้จ่ายสูงกว่า เนื่องจากใช้เส้นโค้ง r 1 ในการสร้างคีย์ ดังนั้นโซลูชันเลเยอร์ 2 เช่น zkSync จึงได้รับการวางแผนให้ใช้แบบเนทิฟEIP-7212 การรวบรวมล่วงหน้าของเส้นโค้ง r 1 นอกจากนี้ยังมีบริการจากภายนอก เครื่องมือตรวจสอบ Solidity เครื่องมือตรวจสอบความรู้แบบศูนย์ (ZK) และระบบการจัดการคีย์แบบกระจายที่สามารถอำนวยความสะดวกในการลงนาม r1-curve ในลักษณะที่คุ้มต้นทุนมากขึ้น

*ข้อจำกัดความรับผิดชอบ:

ความก้าวหน้าทางเทคโนโลยีไม่ได้รับประกันความสำเร็จในตลาด อุปกรณ์และแพลตฟอร์มบางอย่างไม่ได้ใช้งาน Passkey การใช้บัญชีสัญญาอัจฉริยะอาจมีราคาแพงกว่าบัญชีภายนอก และโซลูชันที่เสนอจะพัฒนาต่อไปตามความก้าวหน้าทางเทคโนโลยี

ประสบการณ์ผู้ใช้การเข้ารหัสไม่ดีใช่ไหม การจัดการหลักมันห่วย!

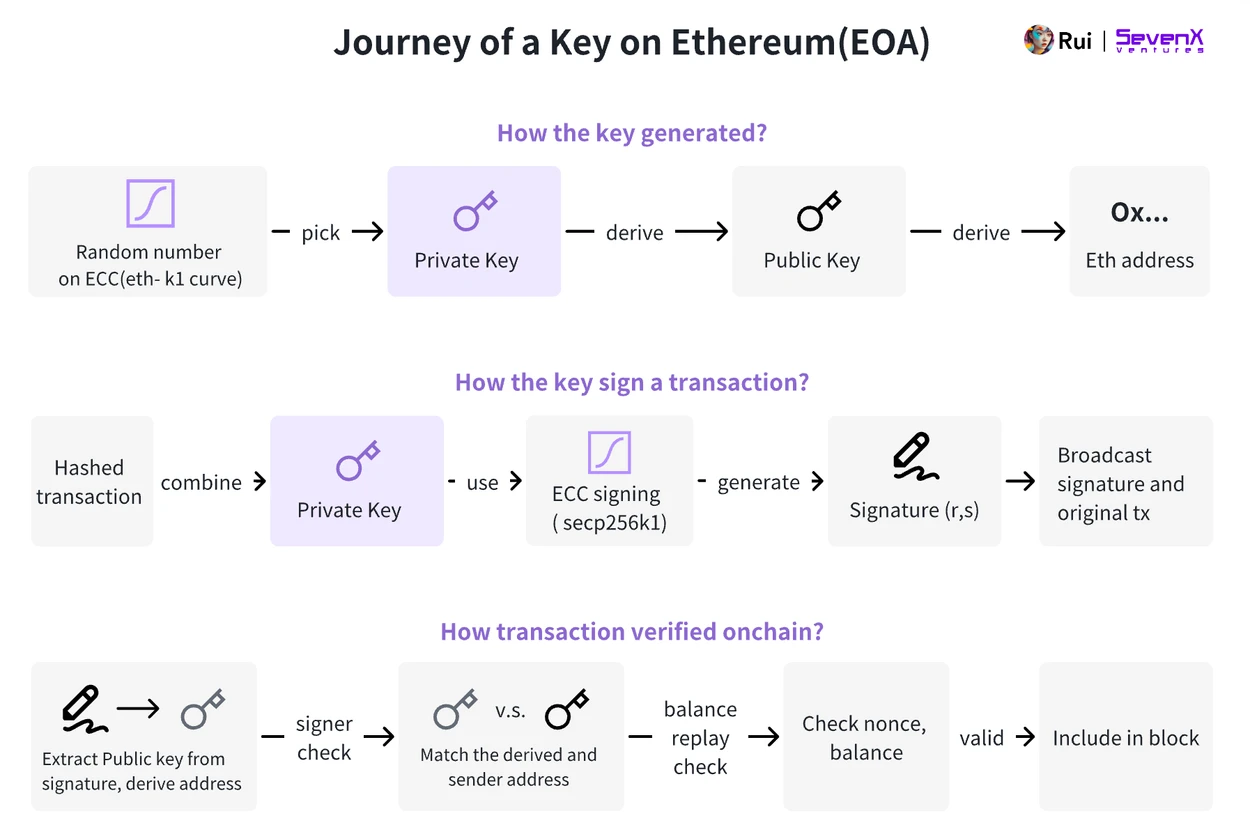

ในด้านบล็อคเชน การควบคุมทรัพย์สินบล็อคเชนที่แท้จริงไม่ได้อยู่ในมือของผู้ใช้หรือผู้ให้บริการกระเป๋าเงิน แต่อยู่ในคีย์ส่วนตัว คีย์นี้จะกำหนดความสำเร็จหรือความล้มเหลวของการทำธุรกรรมบน Ethereum เพื่อให้เข้าใจสิ่งนี้ได้ดีขึ้น เรามาลองใช้บัญชีภายนอกเป็นตัวอย่าง:

การสร้างคีย์: ตัวเลขสุ่มที่เลือกจากเส้นโค้งวงรี secp 256 k 1 เป็นคีย์ส่วนตัว คีย์ส่วนตัวนี้จะถูกคูณด้วยจุดที่กำหนดไว้ล่วงหน้าบนเส้นโค้งเพื่อสร้างคีย์สาธารณะ ที่อยู่ Ethereum นั้นได้มาจากแฮช 20 ไบต์สุดท้ายของคีย์สาธารณะ โดยปกติ เราจะใช้วลีช่วยจำเพื่อแปลงคีย์ส่วนตัวให้เป็นคำที่มนุษย์อ่านได้เพื่อใช้เป็นข้อมูลสำรองเพื่อสร้างคีย์ส่วนตัวและคีย์สาธารณะในท้ายที่สุด

ลงนามธุรกรรม: ใช้คีย์ส่วนตัวเพื่อลงนามธุรกรรมที่มีรายละเอียด เช่น nonce (หมายเลขซีเรียล) จำนวน ราคาน้ำมัน และที่อยู่รับ กระบวนการนี้เกี่ยวข้องกับอัลกอริทึมลายเซ็นดิจิทัล Elliptic Curve (ECDSA) ซึ่งใช้การเข้ารหัสเส้นโค้งรูปไข่และใช้เส้นโค้ง secp 256 k 1 เพื่อสร้างลายเซ็นที่ประกอบด้วยค่า (r, s, v) จากนั้นจึงรวมลายเซ็นและธุรกรรมดั้งเดิม กำลังออกอากาศทางเครือข่าย

การตรวจสอบธุรกรรม: เมื่อธุรกรรมไปถึงโหนด Ethereum แล้ว ธุรกรรมนั้นจะได้รับการตรวจสอบใน mempool ของโหนด ในการตรวจสอบผู้ลงนาม โหนดจะได้รับกุญแจสาธารณะของผู้ส่งโดยใช้ธุรกรรมที่ลงนามและแฮช และยืนยันความถูกต้องของธุรกรรมโดยการจับคู่ที่อยู่ที่แยกออกมากับที่อยู่ของผู้ส่ง

ตามที่กล่าวไว้ข้างต้น คีย์ส่วนตัวถือเป็นเอนทิตีที่สำคัญในห่วงโซ่ ในตอนแรก บัญชี Ethereum เช่น บัญชีภายนอก อาศัยคีย์ส่วนตัวเพียงคีย์เดียว ซึ่งก่อให้เกิดความเสี่ยงที่สำคัญ เนื่องจากการสูญเสียคีย์ส่วนตัวหมายถึงการสูญเสียการเข้าถึงบัญชี

หลายๆ คนอาจคิดว่า Account Abstraction (AA) เป็นทางออกที่ดีที่สุดสำหรับปัญหาประสบการณ์การใช้งานของผู้ใช้ แต่ฉันจะบอกว่านั่นไม่จำเป็นต้องเป็นเช่นนั้นเสมอไป การแยกบัญชีจะเปลี่ยนกฎความถูกต้องบน Ethereum ให้เป็นกฎที่ตั้งโปรแกรมได้ และบัญชีสัญญาอัจฉริยะก็อนุญาตให้นำไปใช้ได้ นามธรรมบัญชีมีประสิทธิภาพมาก มันสามารถส่งหลายธุรกรรมแบบขนาน (นามธรรม nonce) สนับสนุนก๊าซ และสนับสนุนการใช้ ERC 20 เพื่อชำระก๊าซ (ก๊าซนามธรรม) นอกจากนี้ยังมีฟังก์ชั่นที่เกี่ยวข้องกับหัวข้อของบทความนี้มากขึ้น - นามธรรมบัญชีสามารถทำลายการตรวจสอบลายเซ็นคงที่ (ลายเซ็น ECDSA บทคัดย่อ)ต่างจากบัญชีภายนอก บัญชีสัญญาอัจฉริยะสามารถกำหนดผู้ลงนามและกลไกการลงนามได้ตามใจชอบ เช่น multisigs หรือคีย์ที่กำหนดขอบเขต (คีย์เซสชัน) อย่างไรก็ตาม แม้ว่านามธรรมบัญชีจะมีความยืดหยุ่นและปรับขยายได้เพิ่มขึ้น แต่คีย์ยังคงจำเป็นสำหรับลายเซ็นธุรกรรม

แม้ว่าคีย์ส่วนตัวจะถูกแปลงเป็นวลีช่วยในการจำ 12 คำ แต่การจัดการคีย์ส่วนตัวยังคงเป็นเรื่องที่ท้าทาย โดยมีความเสี่ยงที่จะสูญเสียคีย์หรือถูกโจมตีแบบฟิชชิ่ง ผู้ใช้จะต้องเลือกระหว่างโซลูชันการกระจายอำนาจที่ซับซ้อนและบริการแบบรวมศูนย์ ซึ่งทั้งสองอย่างนี้ไม่เหมาะ

เหตุใดประสบการณ์การเข้ารหัสจึงแย่มาก? สาเหตุส่วนใหญ่เป็นเพราะการจัดการคีย์ที่ไม่ดี ผู้ใช้จำเป็นต้องแลกเปลี่ยนระหว่างประสบการณ์ ความปลอดภัย และการกระจายอำนาจเมื่อจัดการคีย์ บทความนี้จะสำรวจวิธีแก้ปัญหาที่ดีที่สุดสำหรับการจัดการคีย์

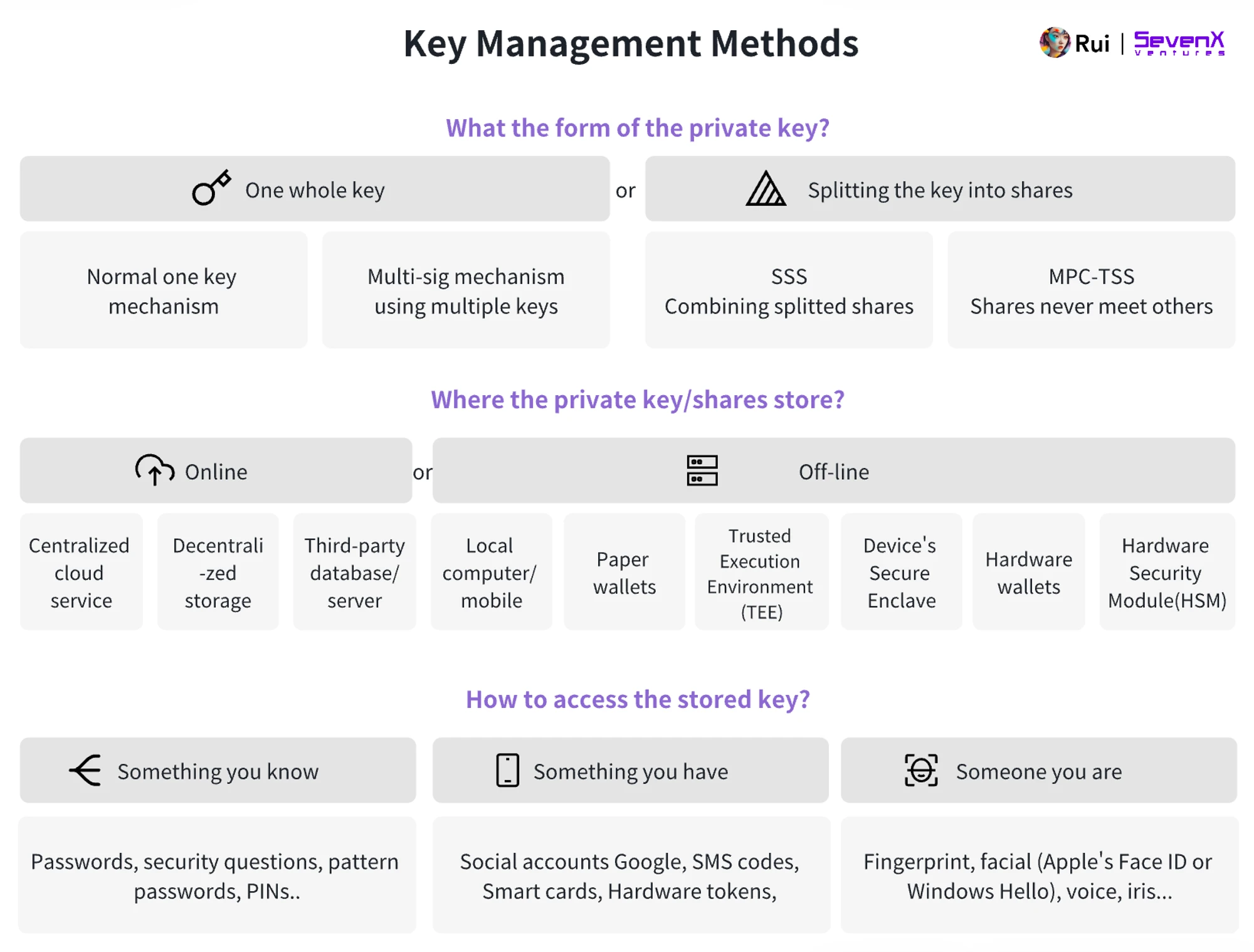

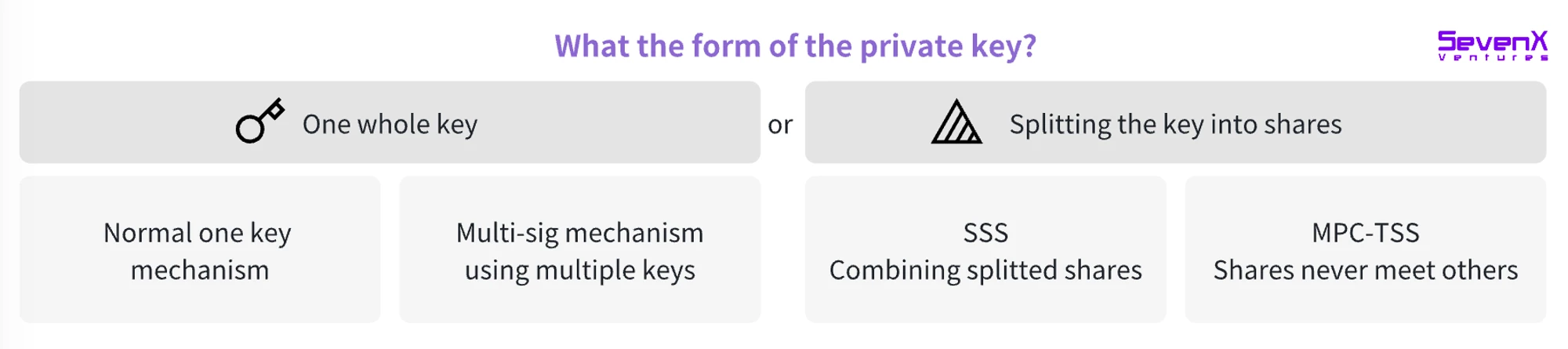

การจัดการที่สำคัญ

ไม่มีวิธีแก้ปัญหาแบบเดียวที่เหมาะกับทุกคน และวิธีที่ดีที่สุดในการเก็บคีย์จำเป็นต้องได้รับการปรับแต่งสำหรับสถานการณ์ผู้ใช้เฉพาะ และได้รับอิทธิพลจากปัจจัยหลายประการ เช่น ประเภทผู้ใช้ (สถาบันหรือบุคคล) จำนวนเงินทุน ความถี่ของ ธุรกรรม ประเภทของการโต้ตอบ ฯลฯ

เพื่อชี้แจงล่วงหน้า ฉันจะไม่ใช้คำยอดนิยม “โฮสต์เอง จัดการกึ่งจัดการ และจัดการเต็มรูปแบบ” ที่กำลังเป็นที่นิยมในปัจจุบัน ในความคิดของฉัน การดูแลตนเองอย่างแท้จริงหมายถึงการไม่พึ่งพาบุคคลอื่นและการลงนามในธุรกรรมอย่างอิสระ แม้ว่าโซลูชันบางอย่างจะไม่ถือว่าเป็นการโฮสต์ในแง่ดั้งเดิม (เช่น ถูกเก็บไว้ในสภาพแวดล้อมการดำเนินการที่เชื่อถือได้ของโหนดแบบกระจายอำนาจ) หรือถือว่าไม่- การคุมขัง การตัดสินว่าโซลูชันนั้นดีหรือไม่ดีตามประเภทโฮสติ้งเพียงอย่างเดียวนั้นง่ายเกินไปและไม่ได้คำนึงถึงความแตกต่างในความเหมาะสมของโซลูชันเหล่านี้ เพื่อประเมินแนวทางการจัดการหลักโดยละเอียดยิ่งขึ้น ฉันแนะนำให้วิเคราะห์ในมิติที่แตกต่างกัน 3 มิติ

ความรับผิดชอบ

ไม่ว่าจะแบ่งความรับผิดชอบของผู้บริหารหลักให้ผู้รับผิดชอบต่างๆ

เนื่องจากความท้าทายที่ผู้ใช้แต่ละรายมักเผชิญเมื่อจัดการคีย์ การมอบหมายความรับผิดชอบในการจัดการคีย์จึงเป็นกลยุทธ์การลดความเสี่ยงตามธรรมชาติ วิธีการดังกล่าวรวมถึงการใช้หลายคีย์สำหรับการลงนามร่วมกัน เช่นเดียวกับในกรณีของระบบหลาย sig และการแยกคีย์ส่วนตัวออกเป็นหลายส่วนผ่านแผนการแบ่งปันความลับ (SSS) หรือการคำนวณหลายฝ่าย (MPC)

Multi-sig: ต้องใช้คีย์ส่วนตัวที่สมบูรณ์หลายอันเพื่อสร้างลายเซ็นธุรกรรม แนวทางนี้ต้องการการสื่อสารออนไลน์ระหว่างผู้ลงนามที่แตกต่างกัน มีค่าธรรมเนียมการทำธุรกรรมสูงกว่า และส่งผลกระทบต่อความเป็นส่วนตัว เนื่องจากจำนวนผู้ลงนามปรากฏให้เห็นบนเครือข่าย

Secret Sharing Scheme (SSS): สร้างคีย์ส่วนตัวในตำแหน่งเดียว จากนั้นแบ่งคีย์นี้ออกเป็นหลายส่วนและแจกจ่ายให้กับฝ่ายต่างๆ แต่ละฝ่ายจะต้องสร้างคีย์ส่วนตัวใหม่ทั้งหมดเพื่อลงนามในธุรกรรม อย่างไรก็ตาม การสร้างใหม่เฉพาะกิจนี้อาจทำให้เกิดช่องโหว่

MPC-TSS (Threshold Signature Scheme): ในการใช้งานการคำนวณแบบหลายฝ่าย วิธีการเข้ารหัสนี้ช่วยให้หลายฝ่ายทำการคำนวณในขณะที่ยังคงรักษาอินพุตของพวกเขาไว้เป็นส่วนตัวร่วมกัน แต่ละฝ่ายจะสร้างคีย์ชาร์ดอย่างอิสระและสามารถลงนามในธุรกรรมโดยไม่ต้องพบปะกันจริง ๆ เนื่องจากดำเนินการนอกเครือข่าย ต้นทุนของวิธีนี้จึงต่ำ และไม่มีจุดเดียวที่จะเกิดความล้มเหลวได้เหมือนกับโครงการแบ่งปันความลับ

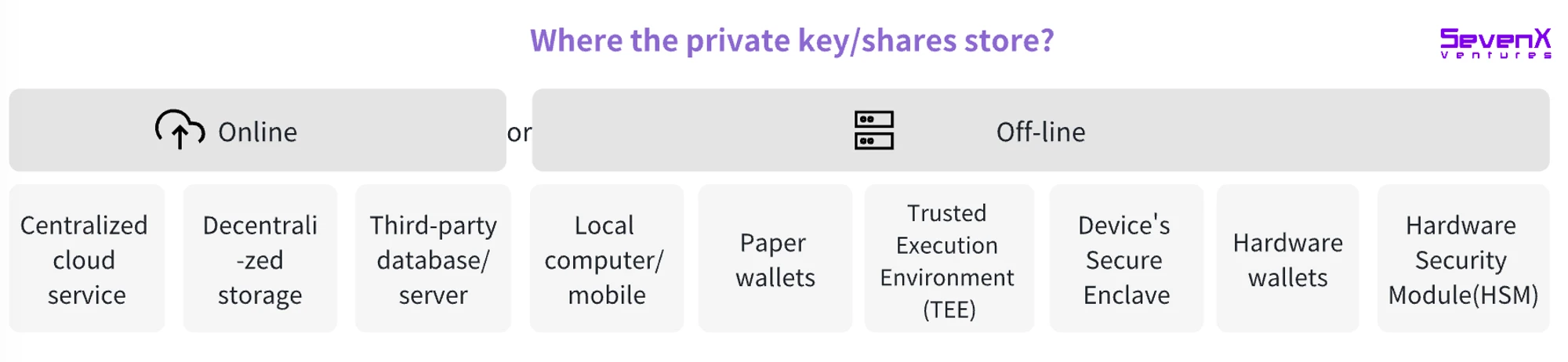

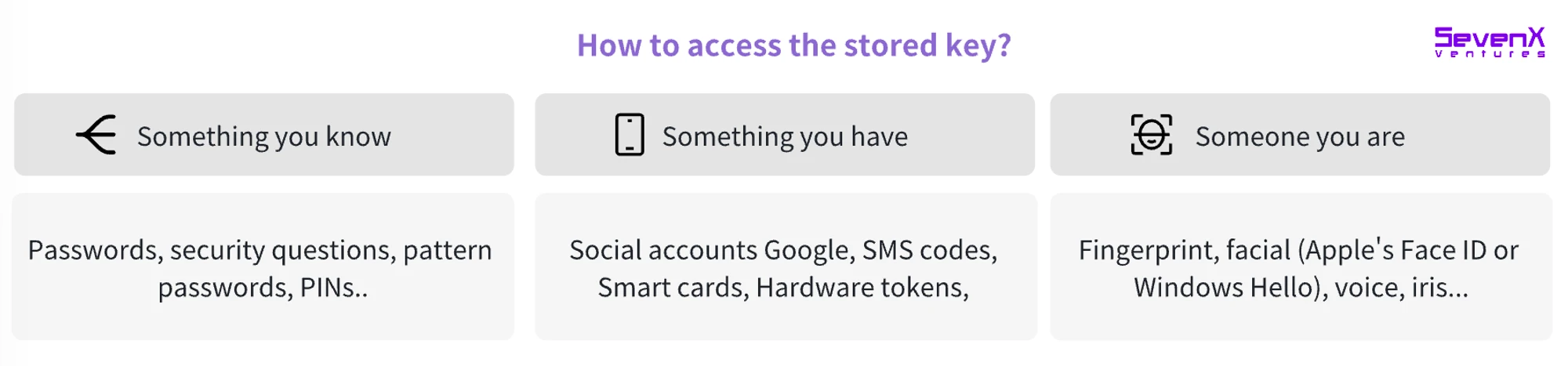

พื้นที่จัดเก็บ

การจัดเก็บคีย์หรือชิ้นส่วนของคีย์ขึ้นอยู่กับปัจจัยด้านความปลอดภัย การเข้าถึง ต้นทุน และการกระจายอำนาจ

บริการคลาวด์แบบรวมศูนย์ เช่น AWS, iCloud และเซิร์ฟเวอร์อื่นๆ แนวทางนี้อำนวยความสะดวกในการทำธุรกรรมบ่อยครั้ง แต่เสี่ยงต่อการตรวจสอบข้อเท็จจริงมากกว่า

คอมพิวเตอร์/อุปกรณ์เคลื่อนที่เฉพาะที่: คีย์จะถูกจัดเก็บไว้ในที่เก็บข้อมูลที่ปลอดภัยของเบราว์เซอร์

กระเป๋ากระดาษ: พิมพ์รหัสส่วนตัวหรือรหัส QR

สภาพแวดล้อมการดำเนินการที่เชื่อถือได้ (TEE): Trusted Execution Environment มอบพื้นที่ที่ปลอดภัยภายในโปรเซสเซอร์หลักที่ดำเนินการหรือจัดเก็บข้อมูลที่ละเอียดอ่อนโดยไม่ขึ้นอยู่กับระบบปฏิบัติการหลัก

Secure Enclave: Secure Enclave บนอุปกรณ์สมัยใหม่ถูกแยกออกจากโปรเซสเซอร์หลัก โดยให้การรักษาความปลอดภัยเพิ่มเติมอีกชั้นเพื่อรักษาข้อมูลผู้ใช้ที่ละเอียดอ่อนให้ปลอดภัย แม้ว่าแกนประมวลผลแอปพลิเคชันจะถูกบุกรุกก็ตาม

กระเป๋าเงินฮาร์ดแวร์: เช่นLedgerและTrezorและอุปกรณ์ทางกายภาพอื่นๆ ที่ออกแบบมาเพื่อจัดเก็บคีย์ส่วนตัวอย่างปลอดภัย

โมดูลความปลอดภัยของฮาร์ดแวร์ (HSM): โมดูลความปลอดภัยของฮาร์ดแวร์คืออุปกรณ์ฮาร์ดแวร์ที่ใช้โดยเฉพาะสำหรับการจัดการคีย์ที่ปลอดภัยและการดำเนินการเข้ารหัส โดยปกติจะใช้ในสภาพแวดล้อมขององค์กรและมีฟังก์ชันความปลอดภัยระดับสูง

เข้าถึง

วิธีการตรวจสอบสิทธิ์ผู้ใช้เพื่อเข้าถึงคีย์ที่เก็บไว้

การเข้าถึงคีย์ที่เก็บไว้ต้องมีการตรวจสอบสิทธิ์ สิ่งนี้จำเป็นต้องตรวจสอบยืนยันว่าบุคคลที่พยายามเข้าถึงนั้นได้รับอนุญาตให้เข้าถึงกุญแจได้จริง เมื่อมองย้อนกลับไป วิธีการเข้าถึงสามารถแบ่งได้ดังนี้

สิ่งที่คุณรู้: รหัสผ่าน, PIN, คำตอบสำหรับคำถามเพื่อความปลอดภัย หรือกราฟิกเฉพาะ

สิ่งที่คุณมี: รวมถึงสมาร์ทการ์ด โทเค็นฮาร์ดแวร์ (รหัสผ่านแบบใช้ครั้งเดียวตามเวลา) หรือปัจจัยดิจิทัล เช่น การยืนยันบัญชีโซเชียล และรหัสข้อความที่ส่งไปยังโทรศัพท์ของคุณ

คุณคือใคร: ลักษณะทางกายภาพที่เป็นเอกลักษณ์ของผู้ใช้ เช่น ลายนิ้วมือ การจดจำใบหน้า (เช่น Face ID ของ Apple หรือ Windows Hello) การจดจำเสียง หรือการสแกนม่านตา/จอประสาทตา

บนพื้นฐานเหล่านี้ การรับรองความถูกต้องด้วยสองปัจจัย (2FA) และการรับรองความถูกต้องด้วยหลายปัจจัย (MFA) รวมปัจจัยอย่างน้อยสองประการ เช่น ข้อความที่มีการแจ้งเตือนแบบพุช เพื่อเสริมสร้างความปลอดภัยของบัญชีผู้ใช้

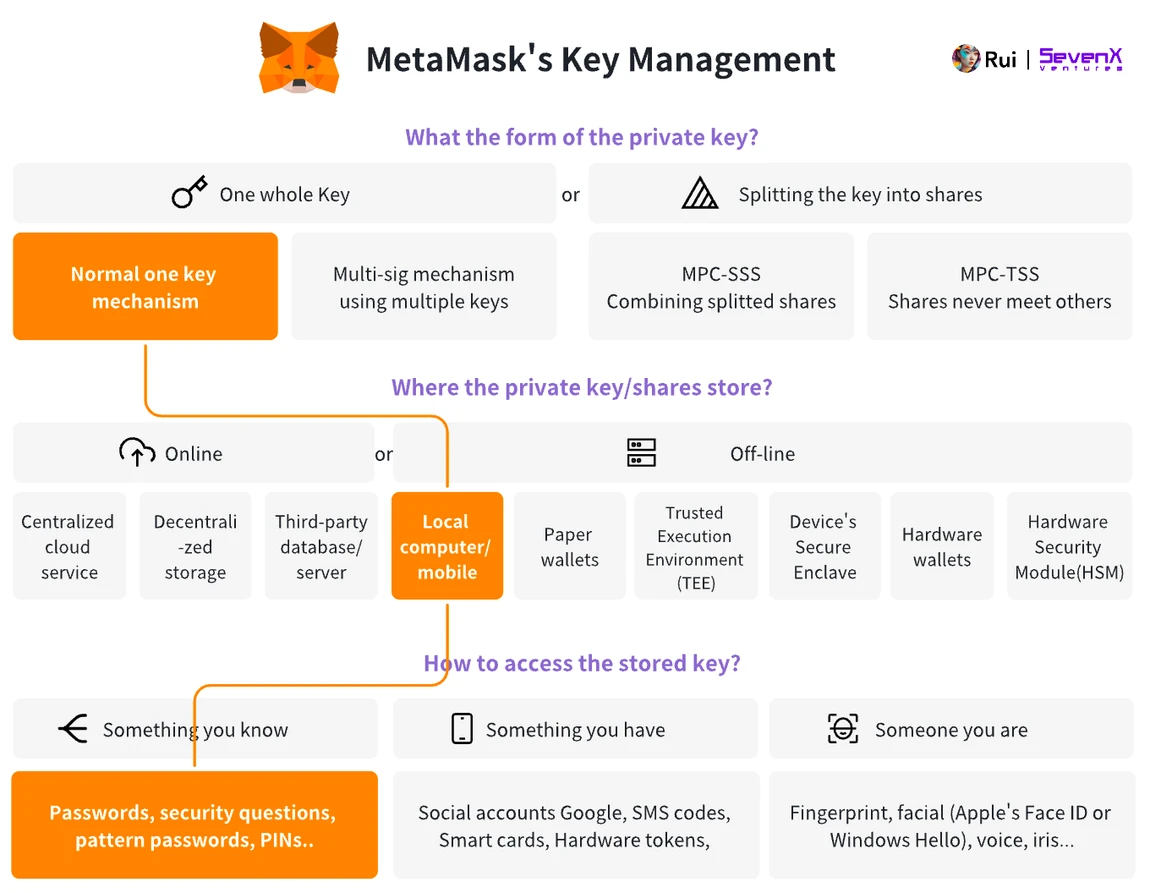

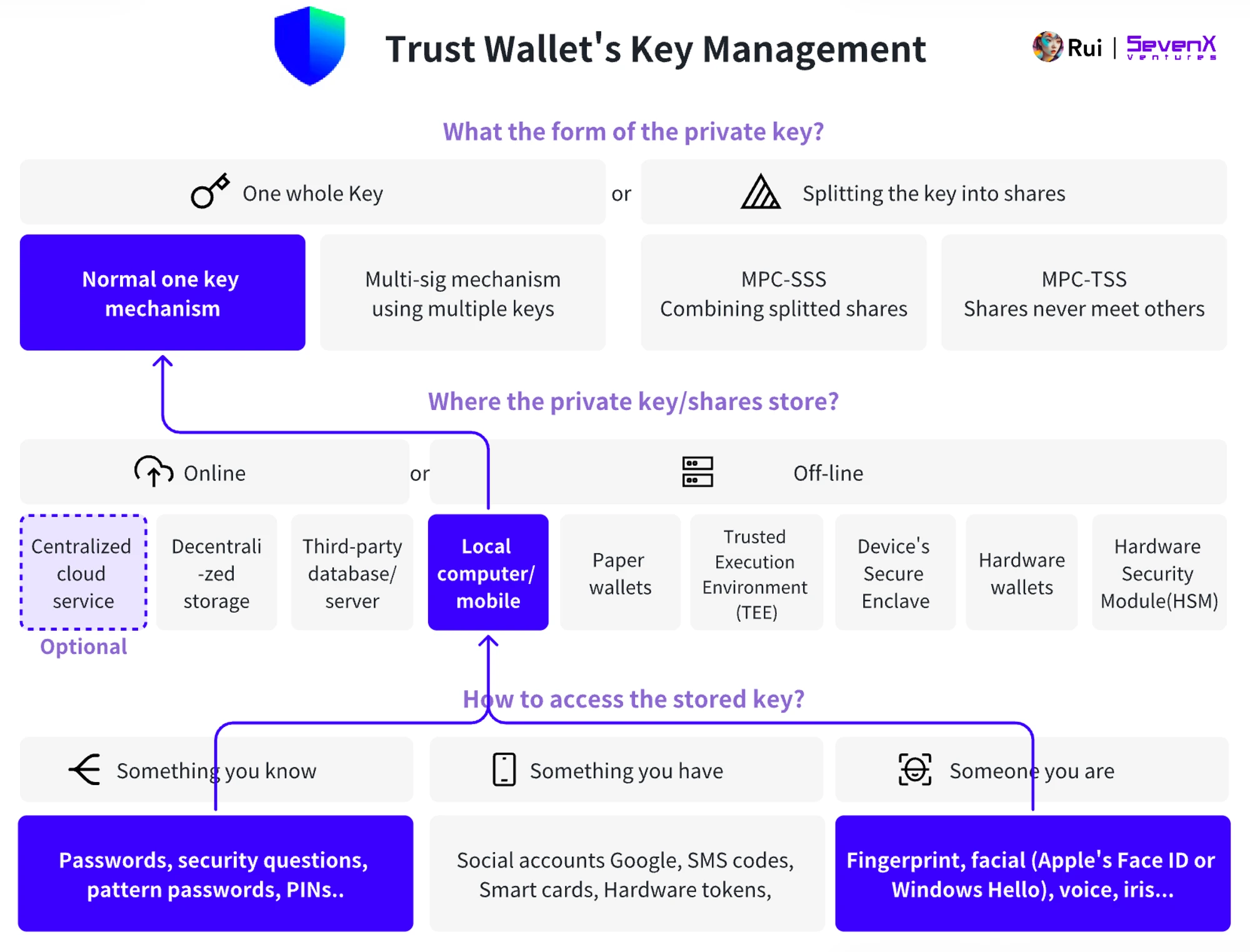

การวิเคราะห์ผลิตภัณฑ์ที่มีอยู่

MetaMaskอนุญาตให้ผู้ใช้ใช้รหัสผ่านเพื่อเข้าถึงคีย์ที่เก็บไว้ในที่เก็บข้อมูลเบราว์เซอร์ในเครื่อง

Trust Walletอนุญาตให้ผู้ใช้เข้าถึงคีย์ที่จัดเก็บไว้ในที่เก็บข้อมูลเบราว์เซอร์ในเครื่องของผู้ใช้โดยใช้รหัสผ่านหรือ faceID พร้อมตัวเลือกในการสำรองคีย์ส่วนตัวโดยใช้บริการคลาวด์

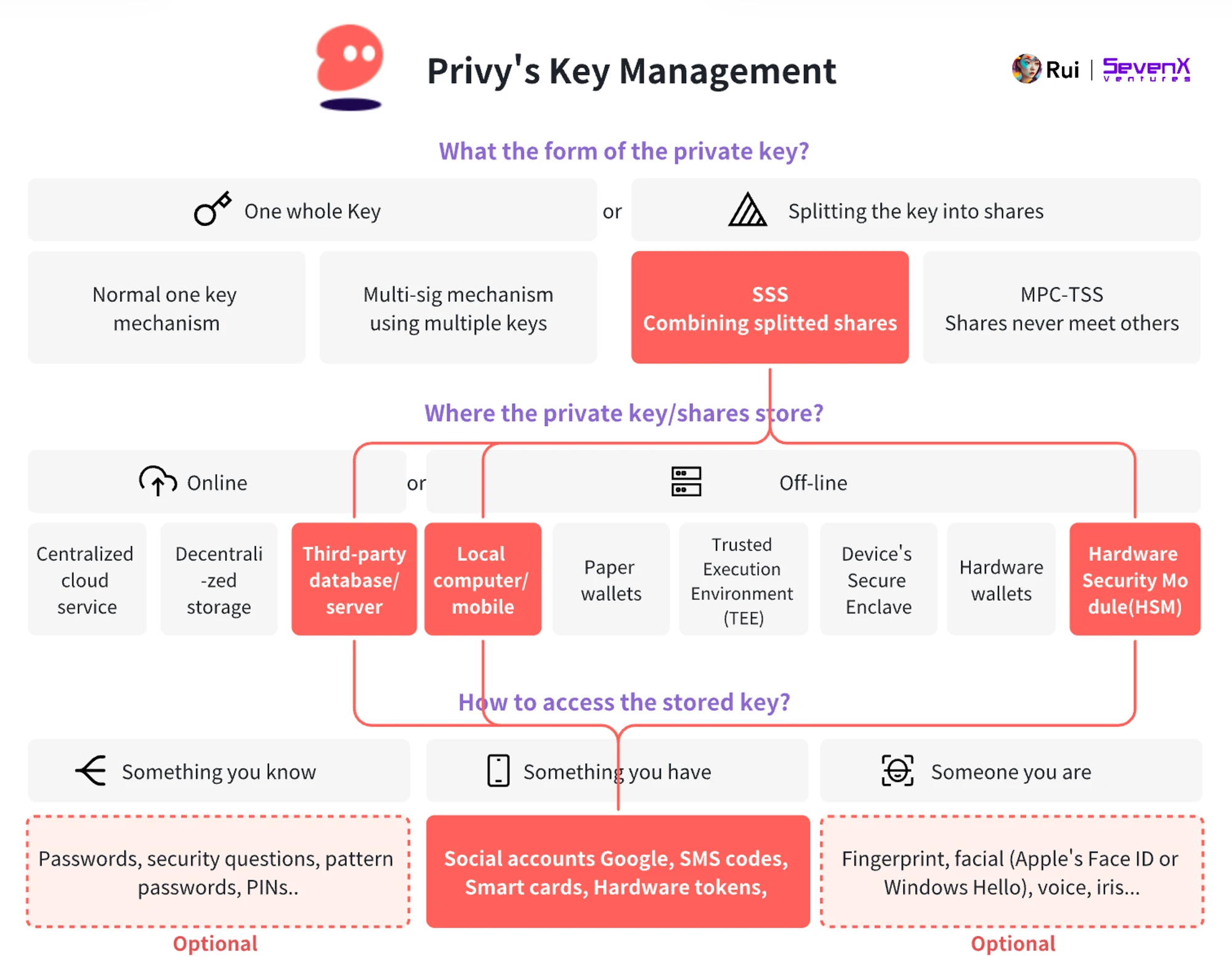

Privyอนุญาตให้ผู้ใช้ใช้วิธีการเข้าสู่ระบบโซเชียลหลายวิธี เช่น อีเมล โดยมีรูปแบบการแบ่งปันความลับที่แบ่งคีย์ออกเป็นสามส่วน:

การกระจายตัวของอุปกรณ์: เบราว์เซอร์-iFrame, Mobile-Secure Enclave

ชิ้นส่วนการรับรองความถูกต้องของการรับรองความถูกต้อง: จัดเก็บโดยองคมนตรีซึ่งเชื่อมโยงกับองคมนตรี ID

ส่วนการกู้คืนการกู้คืน: รหัสผ่านผู้ใช้หรือเก็บไว้เข้ารหัสโดยองคมนตรีในโมดูลความปลอดภัยของฮาร์ดแวร์ (HSM)กลาง.

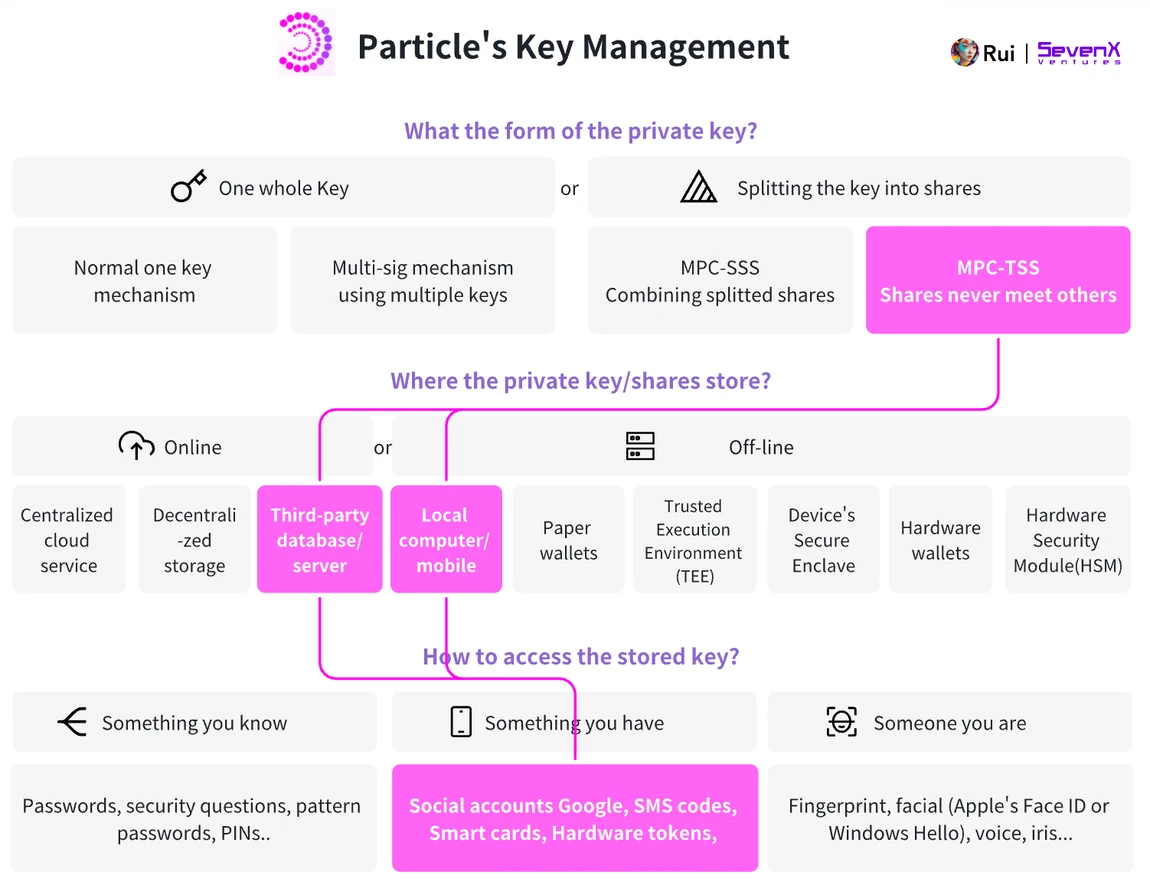

Particleอนุญาตให้ผู้ใช้ใช้การเข้าสู่ระบบโซเชียลโดยใช้ MPC-TSS โดยแยกคีย์ออกเป็นสองส่วน:

การแบ่งอุปกรณ์: เบราว์เซอร์-iFrame

ส่วนคีย์เซิร์ฟเวอร์: เซิร์ฟเวอร์ของอนุภาค

โซลูชั่นใหม่

เลเยอร์คีย์: WebAuthn, Secure Enclave และ Passkey

โซลูชันที่มีอยู่ข้างต้นมีบทบาทสำคัญในการดึงดูดผู้ใช้มายัง Web3 อย่างไรก็ตาม ความท้าทายที่มาพร้อมกับมัน: รหัสผ่านสามารถถูกลืมหรือกลายเป็นเป้าหมายของการโจมตีแบบฟิชชิ่ง และ 2FA แม้ว่าจะมีความปลอดภัยมากกว่า แต่ก็ยังยุ่งยากในการใช้งานเพราะมันเกี่ยวข้องกับหลายขั้นตอน นอกจากนี้ ไม่ใช่ทุกคนจะเต็มใจมอบความไว้วางใจให้กับบุคคลที่สามในการจัดการคีย์ และเมื่อบริการบางอย่างป้องกันไม่ให้ผู้ใช้เข้าถึงคีย์ ผู้ใช้ยังคงต้องพึ่งพาความพร้อมใช้งานและความถูกต้องของระบบ

สิ่งนี้ทำให้เราคิดว่าจะมีวิธีแก้ปัญหาที่มีประสิทธิภาพมากกว่านี้หรือไม่ ซึ่งจะช่วยมอบความแทบไม่น่าไว้วางใจ มีความปลอดภัยสูง และประสบการณ์ผู้ใช้ที่ราบรื่น การแสวงหาโซลูชันนี้ทำให้เราค้นพบแนวทาง Web2 ที่เหมาะสมที่สุด ตามที่กล่าวไว้ในตอนต้นของบทความนี้ มีคำศัพท์หลายคำที่เกี่ยวข้องอย่างใกล้ชิดกับหัวข้อนี้ WebAuthn คือมาตรฐานการตรวจสอบสิทธิ์ และ Secure Enclave และ Passkey เป็นการปรับใช้หรือส่วนประกอบที่เกี่ยวข้องกับมาตรฐาน

WebAuthn

WebAuthn ระบุอินเทอร์เฟซสำหรับการตรวจสอบสิทธิ์ผู้ใช้สำหรับแอปพลิเคชันบนเว็บ ผู้ใช้สามารถเข้าสู่ระบบบัญชีอินเทอร์เน็ตโดยใช้ตัวตรวจสอบความถูกต้องภายนอกแทนรหัสผ่าน ตัวรับรองความถูกต้องอาจเป็นตัวรับรองความถูกต้องแบบโรมมิ่ง (เช่น Yubikey, Titan key) หรือตัวรับรองความถูกต้องของแพลตฟอร์ม (เช่น พวงกุญแจในตัวบนอุปกรณ์ Apple) เป็นต้น

เทคโนโลยีเบื้องหลัง WebAuthn ได้รับการพัฒนาโดยพันธมิตร FIDO (Fast IDentity Online) ในเดือนมีนาคม 2019 W3C ได้ประกาศ WebAuthn อย่างเป็นทางการว่าเป็นมาตรฐานเว็บ ด้วยการพัฒนามาตรฐาน เบราว์เซอร์หลักๆ เช่น Google Chrome, Mozilla Firefox, Microsoft Edge และ Apple Safari ได้นำ WebAuthn มาใช้ ซึ่งขยายขอบเขตการใช้งาน WebAuthn อย่างมีนัยสำคัญ ขอบเขตและความพร้อมใช้งาน ตอนนี้ใช้ได้แล้วรองรับอุปกรณ์ขั้นสูงมากมาย。

ข้อดีของ WebAuthn:

ความปลอดภัยที่ดีกว่า:ไม่ต้องพึ่งพารหัสผ่านอีกต่อไป ลดความเสี่ยงของฟิชชิ่ง การใช้กำลังดุร้าย และการโจมตีซ้ำ

ปรับปรุงประสบการณ์ผู้ใช้:ให้การเข้าสู่ระบบที่ง่ายขึ้นและเร็วขึ้น โดยมักจะทำได้ด้วยการคลิกเพียงครั้งเดียวหรือการยืนยันด้วยไบโอเมตริกซ์

การคุ้มครองความเป็นส่วนตัว:ไม่มีการส่งความลับที่เปิดเผยในระหว่างกระบวนการตรวจสอบสิทธิ์ และแต่ละเว็บไซต์จะไม่ได้รับข้อมูลส่วนบุคคลที่สามารถระบุตัวตนได้

ความสามารถในการปรับขนาดและมาตรฐาน:ตามมาตรฐานเว็บ WebAuthn รับประกันความสอดคล้องและการทำงานร่วมกันระหว่างเบราว์เซอร์และแพลตฟอร์มต่างๆ

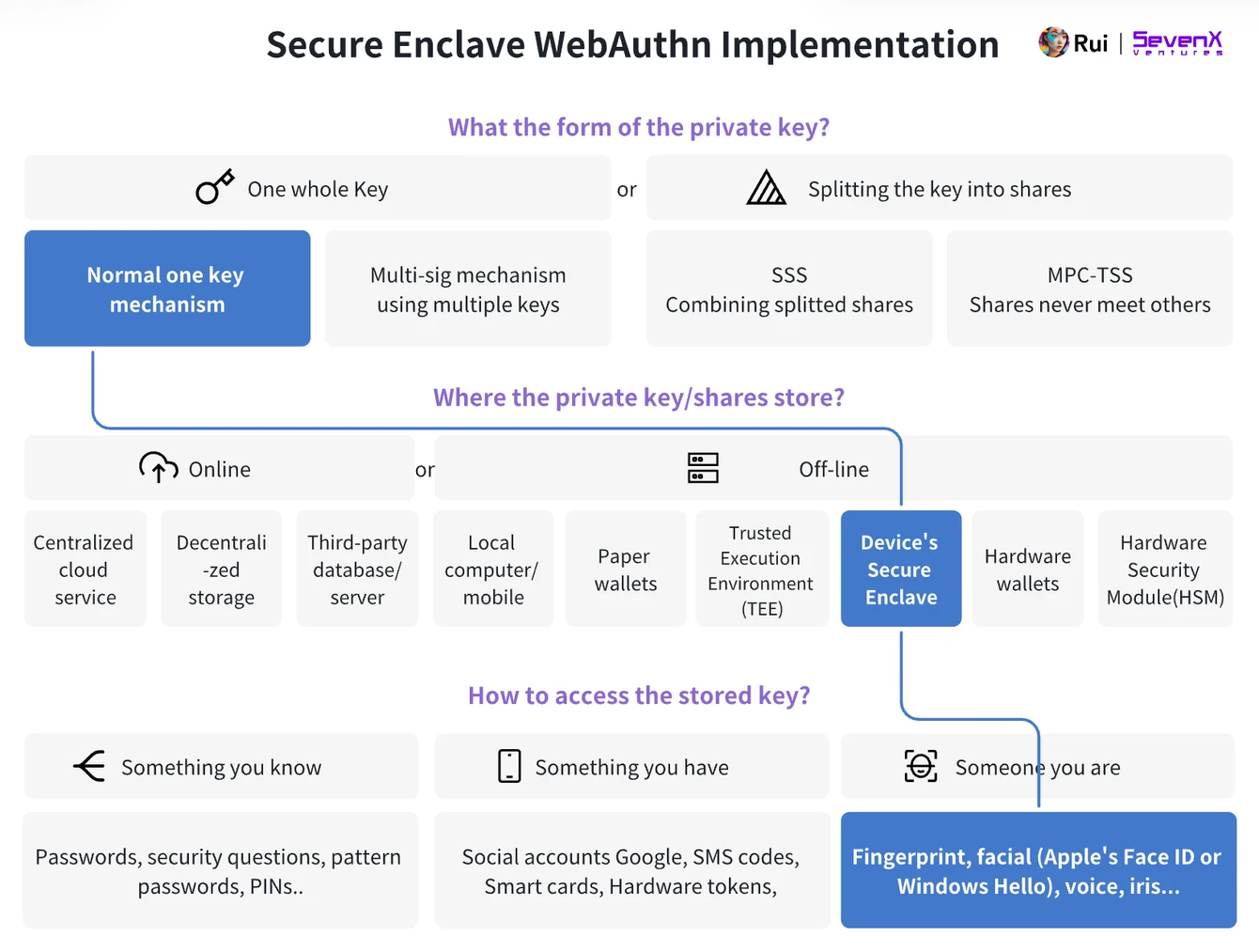

WebAuthn บนอุปกรณ์ เช่น Secure Enclave

ปัจจุบัน เราสามารถใช้โปรเซสเซอร์ฮาร์ดแวร์เป็นตัวตรวจสอบสิทธิ์ได้ เช่น Secure Enclave สำหรับอุปกรณ์ Apple, Trustzone สำหรับอุปกรณ์ Android และ Strongbox สำหรับ Google Pixel

การสร้างคีย์: การใช้งานการเข้ารหัสคีย์สาธารณะสร้างคู่คีย์ตามมาตรฐาน WebAuthn โดยปกติจะใช้เส้นโค้ง P-256 r 1 รหัสสาธารณะจะถูกส่งไปยังเซิร์ฟเวอร์ แต่รหัสส่วนตัวจะไม่ออกจาก Secure Enclave ผู้ใช้ไม่เคยจัดการคีย์ข้อความธรรมดา จึงมั่นใจในความปลอดภัยของคีย์ส่วนตัว

ที่เก็บข้อมูลคีย์: คีย์ส่วนตัวจะถูกเก็บไว้อย่างปลอดภัยบนอุปกรณ์Secure Enclaveภายในระบบย่อยที่แข็งแกร่งนี้จะถูกแยกออกจากโปรเซสเซอร์หลัก โดยจะปกป้องข้อมูลที่ละเอียดอ่อน ดังนั้นแม้ว่าระบบหลักจะถูกบุกรุก แต่ก็ไม่สามารถเข้าถึงเนื้อหาหลักดั้งเดิมได้ อุปสรรคในการถอดรหัส Secure Enclave นั้นสูงมาก ดังนั้นประเภทข้อมูลที่ละเอียดอ่อนที่สุด เช่น ข้อมูล Apple Pay และ FaceID จึงถูกเก็บไว้ที่นี่ ที่นี่คุณสามารถดูSecure Enclaveคำอธิบายเชิงลึกเกี่ยวกับวิธีการทำงาน

การตรวจสอบสิทธิ์: ผู้ใช้ใช้การจดจำใบหน้าหรือลายนิ้วมือเพื่อเข้าถึง Secure Enclave ใช้คีย์ส่วนตัวเพื่อลงนามในการท้าทายฝั่งเซิร์ฟเวอร์ และเซิร์ฟเวอร์ใช้คีย์สาธารณะในการตรวจสอบ

ข้อดีของ WebAuthn บนอุปกรณ์:

การรักษาความปลอดภัยเหมือนฮาร์ดแวร์:Secure Enclave ผู้จัดการคีย์ที่ใช้ฮาร์ดแวร์แบบสแตนด์อโลนช่วยเพิ่มความปลอดภัย

ต่อสู้กับการโจมตีแบบฟิชชิ่ง:อย่าป้อนข้อมูลใดๆ บนอุปกรณ์หรือเว็บไซต์ที่อาจถูกบุกรุก

ประสบการณ์ที่สะดวกสบาย:มอบประสบการณ์ที่เป็นมิตรต่อผู้ใช้มากขึ้น ผู้ใช้ไม่จำเป็นต้องจำรหัสผ่านที่ซับซ้อนสำหรับเว็บไซต์ต่างๆ อีกต่อไป

ข้อเสียของ WebAuthn ที่ใช้อุปกรณ์:

ข้อจำกัดของอุปกรณ์: หากอุปกรณ์สูญหายหรือเสียหาย คีย์ส่วนตัวจะไม่สามารถส่งออกหรือเรียกคืนได้ และไม่สามารถดำเนินการข้ามอุปกรณ์ได้

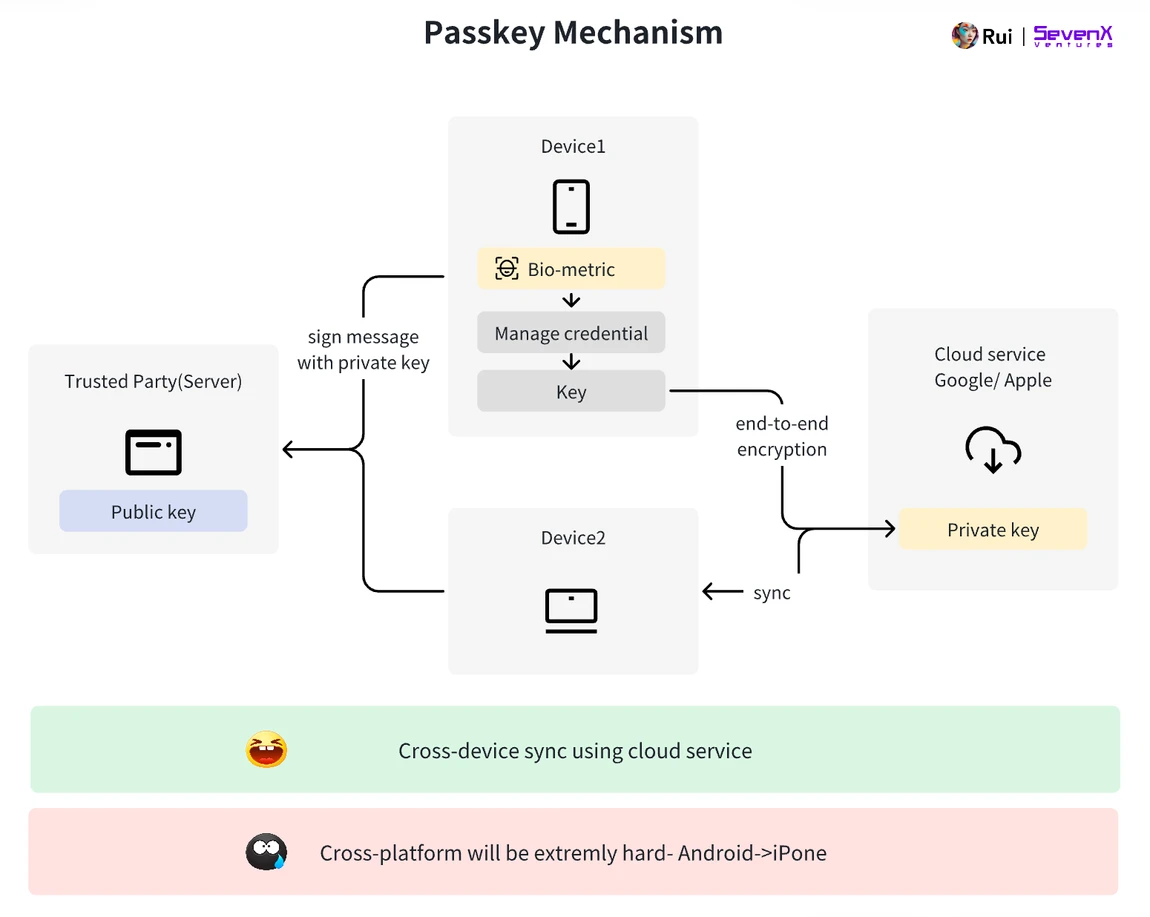

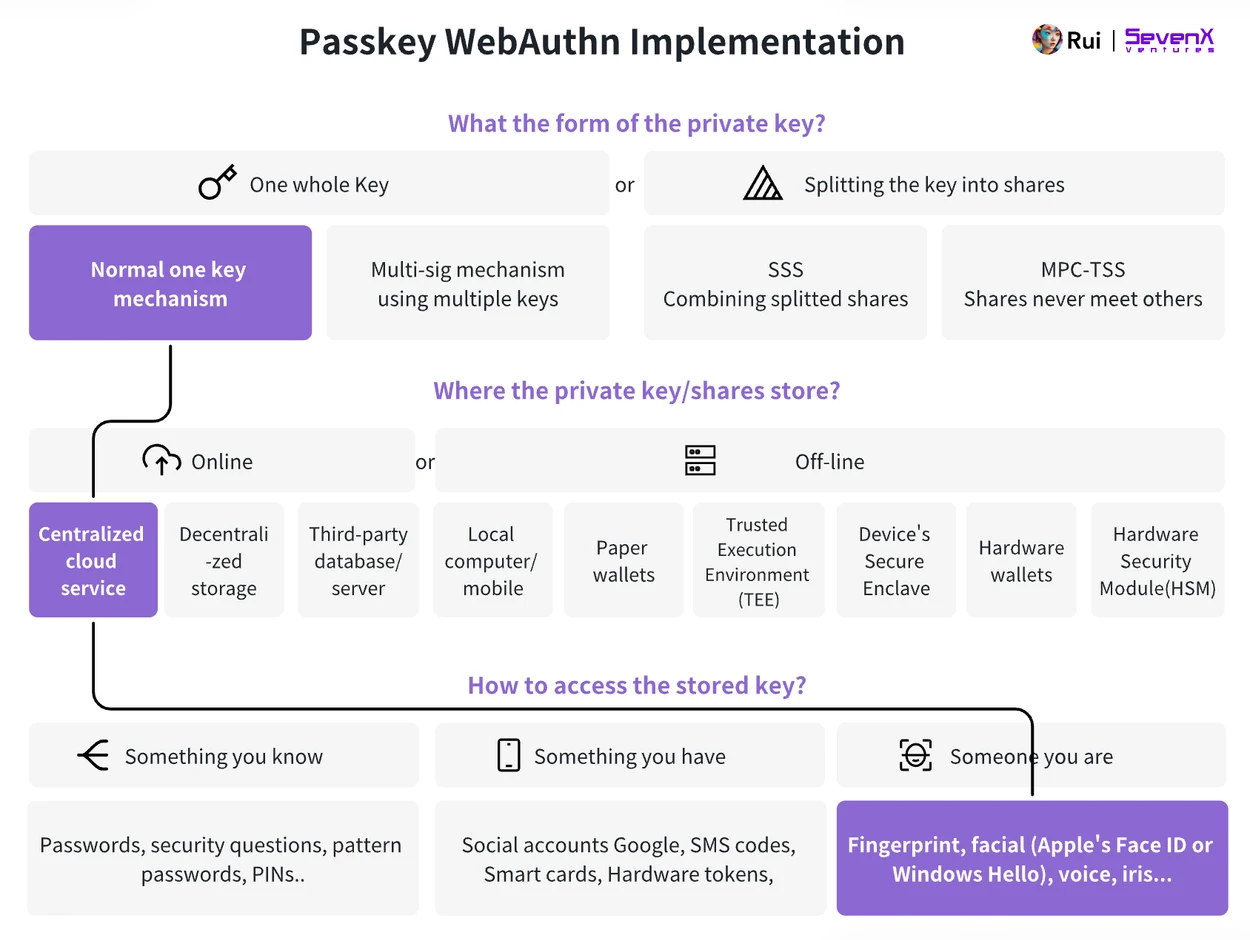

WebAuthn บนคลาวด์, Passkey

เพื่อแก้ปัญหาความท้าทายของฟังก์ชันการทำงานข้ามอุปกรณ์ บริษัทยักษ์ใหญ่ด้านเทคโนโลยีได้เปิดตัวการใช้งาน WebAuthn บนคลาวด์ Passkey จึงทำให้ Apple มีชื่อเสียง

ใช้รหัสผ่านของ Apple เป็นตัวอย่าง:

การสร้างคีย์: อุปกรณ์ macOS, iOS หรือ iPadOS ของผู้ใช้ทำหน้าที่เป็นตัวตรวจสอบสิทธิ์ โดยจะสร้างคีย์สาธารณะและคีย์ส่วนตัวเมื่อผู้ใช้สร้างบัญชี จากนั้นคีย์สาธารณะจะถูกส่งไปยังเซิร์ฟเวอร์ ในขณะที่คีย์ส่วนตัวจะถูกจัดเก็บไว้ในพวงกุญแจ iCloud ของอุปกรณ์ ข้อมูลพวงกุญแจ iCloud จะถูกเข้ารหัสด้วยคู่คีย์ที่ผูกกับฮาร์ดแวร์ และจัดเก็บไว้ในโมดูลความปลอดภัยของฮาร์ดแวร์ Apple ไม่สามารถเข้าถึงคู่คีย์ได้

ซิงค์ระหว่างอุปกรณ์: กระบวนการนี้เหมือนกับการเข้าถึง iCloud ตรวจสอบสิทธิ์บัญชี iCloud ของคุณ รับรหัสยืนยันทาง SMS และป้อนรหัสผ่านสำหรับอุปกรณ์เครื่องใดเครื่องหนึ่งของคุณ

ข้อดีของ WebAuthn บนคลาวด์:

ข้ามอุปกรณ์:Passkey ได้รับการออกแบบให้ใช้งานง่ายและเข้าถึงได้บนอุปกรณ์ทั้งหมดที่พวกเขาใช้เป็นประจำ แต่ปัจจุบันจำกัดเฉพาะอุปกรณ์ Apple เท่านั้น แนวทางนี้ท้าทายมากขึ้นสำหรับอุปกรณ์ Android เนื่องจากมีเวอร์ชันและฮาร์ดแวร์ Android ที่หลากหลาย

ป้องกันการโจมตีแบบฟิชชิ่ง:เช่นเดียวกับข้างต้น

ประสบการณ์ที่สะดวกสบาย:เช่นเดียวกับข้างต้น

ข้อเสียของ Passkey บนคลาวด์:

ขึ้นอยู่กับบริการคลาวด์:เมื่อเปรียบเทียบกับ WebAuthn ที่ใช้อุปกรณ์ Passkey ในระบบคลาวด์จะย้ายชั้นความปลอดภัยจากฮาร์ดแวร์ของ Secure Enclave ไปยังพวงกุญแจ iCloud ซึ่งบางคนอาจพิจารณาว่าโฮสต์อยู่บนบริการคลาวด์ ประเด็นสำคัญบางประการที่ควรพิจารณา ได้แก่ บัญชี iCloud AppleID ของผู้ใช้ถูกบุกรุกหรือไม่ ในขณะที่พวงกุญแจ iCloud ใช้การเข้ารหัสจากต้นทางถึงปลายทางเพื่อปกป้องข้อมูล ข้อผิดพลาดในการปฏิบัติงานหรือช่องโหว่ที่ก่อให้เกิดความเสี่ยง

ข้อจำกัดของแพลตฟอร์ม:ตัวอย่างเช่น การใช้รหัสผ่านบน iCloud บนอุปกรณ์ Android ถือเป็นเรื่องท้าทายอย่างยิ่ง นอกจากนี้ Apple และ Google จะไม่ส่งการยืนยันเฉพาะอุปกรณ์ ซึ่งต่างจากวิธีการแบบเดิม ซึ่งหมายความว่าขณะนี้ยังไม่มีวิธีตรวจสอบประเภทของอุปกรณ์ที่สร้างคีย์ ซึ่งทำให้เกิดคำถามเกี่ยวกับความน่าเชื่อถือของคีย์และข้อมูลเมตาที่เกี่ยวข้อง

ชั้นบัญชี: บัญชีสัญญาอัจฉริยะและบัญชีภายนอก

จนถึงตอนนี้ เราจะเห็นได้ว่าการรักษาฮาร์ดแวร์ให้ปลอดภัยในขณะที่จัดการกับความเข้ากันได้ข้ามอุปกรณ์และข้ามแพลตฟอร์มถือเป็นความท้าทายที่ยิ่งใหญ่ ตัวเลือกการกู้คืนทางสังคมที่สำคัญไม่แพ้กัน เช่น การเพิ่มผู้ปกครองหลายคนเพื่อเพิ่มความปลอดภัย ในกรณีนี้ บล็อกเชนสามารถแสดงให้เราเห็นหนทางได้

โปรดทราบ: เมื่อเราพยายามปรับใช้ WebAuthn ของ Web2 กับ Web3 ความแตกต่างที่ชัดเจนประการหนึ่งคือ Web2 จำเป็นต้องพิสูจน์ความเป็นเจ้าของเท่านั้น ในขณะที่ Web3 จำเป็นต้องอนุญาตธุรกรรมด้วย หากเป็นเจ้าของ Passkey เท่านั้น นักพัฒนาจะไม่สามารถควบคุมข้อความที่เซ็นชื่อได้ ซึ่งโดยปกติจะเป็นข้อความทั่วไป เช่น ลงชื่อเข้าใช้ สิ่งนี้สามารถนำไปสู่ปัญหาการจัดการส่วนหน้าที่อาจเกิดขึ้น โดยที่ผู้ใช้ สุ่มสี่สุ่มห้า เซ็นข้อความ ซึ่งเป็นปัญหาที่ดูเหมือนเล็กน้อยแต่สำคัญ

บัญชีสัญญาอัจฉริยะเองก็เป็นสัญญาอัจฉริยะ ในฐานะเอนทิตีในห่วงโซ่ บัญชีสัญญาอัจฉริยะสามารถกำหนดผู้ลงนามคนใดก็ได้ ความยืดหยุ่นนี้ทำให้ผู้ใช้สามารถกำหนดการตั้งค่าสำหรับอุปกรณ์และแพลตฟอร์มที่หลากหลาย เช่น โทรศัพท์ Android, Macbook และ iPhone ในฐานะผู้ลงนาม นอกจากนี้ บัญชีสัญญาอัจฉริยะแบบโมดูลาร์ยังรองรับการอัปเกรด สามารถแลกเปลี่ยนผู้ลงนามใหม่ และสามารถเปลี่ยนเกณฑ์ลายเซ็นจาก 2/3 เป็นการกำหนดค่าที่ซับซ้อนมากขึ้น

ลองจินตนาการถึงกระเป๋าเงินที่สามารถปรับความต้องการด้านความปลอดภัยตามสถานการณ์ได้อย่างยืดหยุ่น: กระเป๋าเงินนี้รองรับการตรวจสอบสิทธิ์ผู้ลงนามคนเดียวเมื่อผู้ใช้ใช้ที่อยู่ IP ในเครื่องที่คุ้นเคย แต่ต้องมีการตรวจสอบสิทธิ์ผู้ลงนามหลายคนสำหรับธุรกรรมจากที่อยู่ IP ที่ไม่รู้จักหรือสูงกว่าค่าที่กำหนด โดย. ด้วยโมดูลาร์และความสามารถในการตั้งโปรแกรม มีเพียงนวัตกรรมที่เราไม่สามารถจินตนาการและไม่สามารถบรรลุได้ ผู้ให้บริการบัญชีสัญญาอัจฉริยะหลายรายกำลังสร้างธุรกิจในด้านนี้อย่างจริงจัง รวมถึง SafeZerodev、Biconomy、Etherspots, ไรน์สโตน และคณะ ฉันอยากจะขอบคุณผู้คนเช่นStackup、Plimicoโครงสร้างพื้นฐานอย่าง Alchemy ทำให้สิ่งนี้เป็นไปได้

โปรดตรวจสอบฉันการศึกษาก่อนหน้าเพื่อรับข้อมูลพื้นฐานที่ครอบคลุมมากขึ้นเกี่ยวกับบัญชีสัญญาอัจฉริยะ

บัญชีสัญญาอัจฉริยะช่วยให้สามารถกู้คืนทางสังคมและความเข้ากันได้ข้ามอุปกรณ์/แพลตฟอร์มผ่านบริการคอมพิวเตอร์หลายฝ่าย แม้ว่าบัญชีสัญญาอัจฉริยะจะมีผู้ลงนามคงที่ แต่ผู้ให้บริการการคำนวณหลายฝ่ายสามารถแบ่งคีย์ออกเป็นหลายส่วนเพื่อเพิ่มความปลอดภัยและความยืดหยุ่น วิธีการนี้ไม่มีคุณสมบัติที่สามารถตั้งโปรแกรมและอัปเกรดได้ของบัญชีสัญญาอัจฉริยะ เช่น การกู้คืนไทม์ล็อกและการปิดใช้งานคีย์อย่างง่ายดาย อย่างไรก็ตาม MPC ไม่ได้จำกัดอยู่เพียงบล็อกเชนที่เฉพาะเจาะจง ดังนั้นจึงมีความสามารถข้ามสายโซ่ที่ยอดเยี่ยมและคุ้มค่ากว่าบัญชีสัญญาอัจฉริยะ ผู้ให้บริการประมวลผลหลายฝ่ายที่มีชื่อเสียง ได้แก่ Particle NetworkPrivy、web3 Auth、OKX Wallet、Binance Walletรอ.

เลเยอร์ลายเซ็น: รองรับ R 1

ย้อนกลับไปทำความเข้าใจ: บน Ethereum คีย์ส่วนตัวเป็นตัวเลขสุ่มที่เลือกจากเส้นโค้ง k 1 และกระบวนการลงนามก็ใช้เส้นโค้งนี้เช่นกัน

อย่างไรก็ตาม คู่คีย์ที่สร้างขึ้นตามมาตรฐาน WebAuthn จะใช้เส้นโค้ง r 1 ดังนั้นค่าใช้จ่ายในการตรวจสอบลายเซ็น r 1 บน Ethereum จึงอยู่ที่ประมาณสามเท่าของลายเซ็น k 1 ต่อไปนี้เป็นวิธีแก้ไขปัญหานี้:

ขอขอบคุณ Dogan ที่ให้การสนับสนุน ลองดูงานวิจัยของเขาเพื่อรับความรู้เชิงลึกเพิ่มเติม

โซลูชันโปรโตคอล:

สารละลาย:EIP 7212 คอมไพล์ล่วงหน้าพร้อมรองรับเส้นโค้ง secp 256 r 1 จัดทำโดยClaveข้อเสนอของทีม

การประเมิน: ข้อเสนอนี้สร้างสัญญาที่คอมไพล์แล้วซึ่งดำเนินการตรวจสอบลายเซ็นในเส้นโค้งวงรี secp 256 r 1 โดยมีแฮชข้อความ r และ s ของลายเซ็น และพารามิเตอร์พิกัด x,y ของคีย์สาธารณะ ดังนั้น EVM chain ใดๆ (ส่วนใหญ่เป็น Rollups ของ Ethereum) จึงสามารถรวมสัญญาที่คอมไพล์ไว้ล่วงหน้านี้ได้อย่างง่ายดาย การรวบรวมโปรโตคอลล่วงหน้าน่าจะเป็นโซลูชันที่ประหยัดน้ำมันมากที่สุดจนถึงตอนนี้

แอปพลิเคชัน:zkSync

บริการของบุคคลที่สาม:

โซลูชัน: แบบครบวงจร

การประเมิน: Turnkey TEE ทำให้แน่ใจว่าผู้ใช้สามารถเข้าถึงคีย์ส่วนตัวได้ผ่านทาง Passkey เท่านั้น Turnkey จะไม่สามารถเข้าถึงคีย์ส่วนตัวได้ อย่างไรก็ตาม ยังคงจำเป็นสำหรับบริการจึงจะใช้งานได้

การนำไปปฏิบัติ: โกลด์ฟินช์

โซลูชัน Solidity Verifier:

โซลูชัน: ตัวตรวจสอบ Solidity ของ FCL, FCL พร้อมตัวตรวจสอบ Solidity ที่คำนวณล่วงหน้า, ตัวตรวจสอบ P 256 ของ Daimo

ทำให้สำเร็จ:Clave,Obvious Wallet

เครื่องมือตรวจสอบ Zero-Knowledge (ZK):

การประเมิน: วิธีการนี้ใช้การพิสูจน์ความรู้แบบศูนย์เพื่อตรวจสอบการคำนวณภายนอก Ethereum Virtual Machine (EVM) ซึ่งช่วยลดต้นทุนการประมวลผลแบบออนเชน

ทำให้สำเร็จ:Bonfire Wallet (Risc Zero),Know Nothing Labs (Axiom)

โซลูชันเหล่านี้ทั้งหมดสามารถเปิดใช้งานการตรวจสอบลายเซ็น r 1 ที่ถูกกว่าและเป็นไปได้ในระบบนิเวศ Ethereum ต่อไปนี้คือDoganการประเมินผลของ

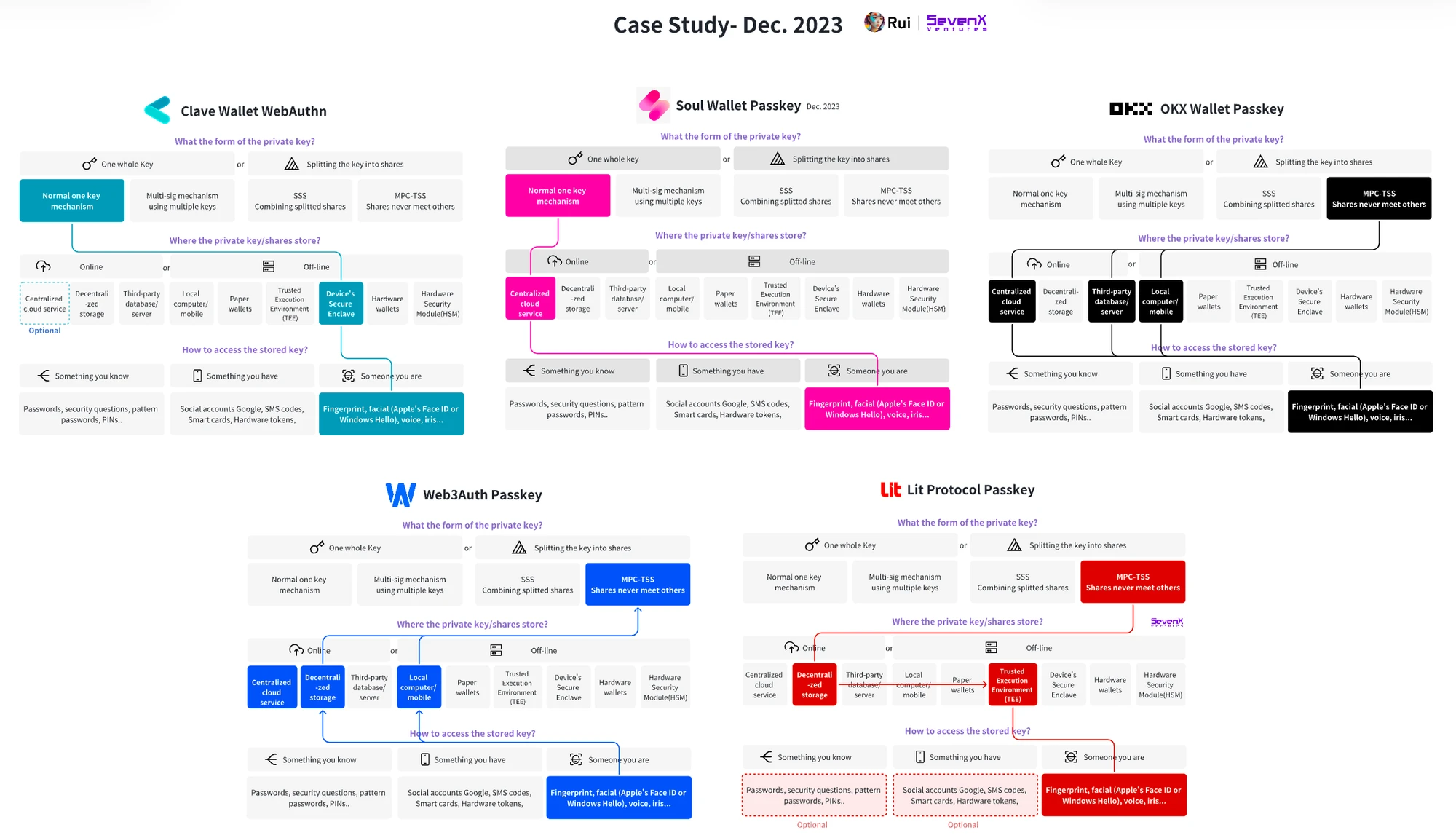

กรณีศึกษาใหม่ของ WebAuthn

*โปรดทราบว่า ณ เดือนธันวาคม 2023 โซลูชันเหล่านี้ส่วนใหญ่ยังอยู่ในช่วงเริ่มต้นและอาจเปลี่ยนแปลงหรือปรับปรุงได้ตลอดเวลา ตัวอย่างเหล่านี้มีวัตถุประสงค์เพื่อการเรียนรู้เท่านั้น โปรดดูข้อมูลที่ถูกต้องจากเว็บไซต์อย่างเป็นทางการเสมอ

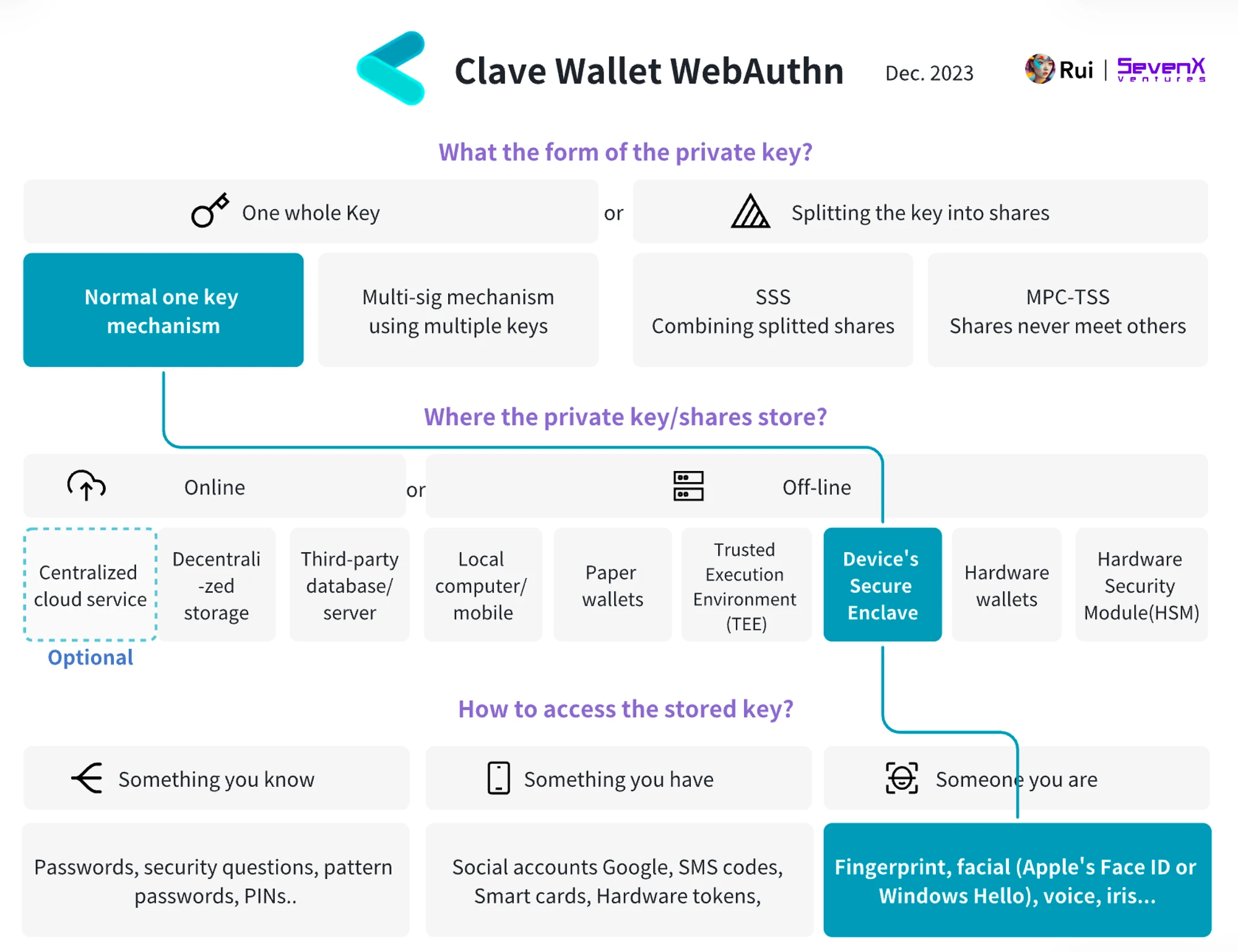

กระเป๋าเงิน Clave: (Secure Enclave WebAuthn) + (บัญชีสัญญาอัจฉริยะ)

ข้อมูลพื้นฐาน:

สาธิต: https://getclave.io/

บัญชี: บัญชีสัญญาอัจฉริยะ

เชน: ZkSync

ขั้นตอนการทำธุรกรรม:

การสร้างคีย์: ผู้ใช้ผ่านการตรวจสอบยืนยันทางชีวภาพ เช่น ลายนิ้วมือหรือการจดจำใบหน้า และคู่คีย์จะถูกสร้างขึ้นภายใน Secure Enclave ที่ไม่เคยถูกบุกรุก

การลงนามคีย์: แอปพลิเคชันได้รับข้อความธุรกรรมที่จำเป็นและส่งต่อคำขอลายเซ็นไปยัง Secure Enclave ผู้ใช้ดำเนินการตรวจสอบไบโอเมตริกซ์เพื่ออนุมัติลายเซ็น และ Secure Enclave ลงนามข้อความโดยใช้คีย์ จากนั้นจึงออกอากาศไปยังโหนดบล็อกเชน

คุณสมบัติเพิ่มเติม: บัญชีสัญญาอัจฉริยะรองรับคุณสมบัติที่มีประสิทธิภาพมากมาย ประการแรกคือการให้การสนับสนุนก๊าซ การใช้ Paymaster, dApps หรือผู้ลงโฆษณาสามารถชำระค่าน้ำมันให้กับผู้ใช้ ทำให้ขั้นตอนการทำธุรกรรมราบรื่นขึ้น และยังช่วยให้ผู้ใช้ชำระค่าก๊าซโดยใช้โทเค็น ERC 20 แทนที่จะเป็นเพียง Ethereum หรือโทเค็นดั้งเดิมเท่านั้น นอกจากนี้ ผู้ใช้ยังสามารถใช้คีย์เซสชันเพื่อทำธุรกรรมที่ไม่มีลายเซ็นในช่วงเวลาหนึ่งได้

กลไกการฟื้นตัว:

กระบวนการกู้คืนดำเนินการโดยสัญญาอัจฉริยะของ Clave บน zkSync และผู้ใช้สามารถยกเลิกการกู้คืนได้ภายในระยะเวลาล็อค 48 ชั่วโมง เพื่อป้องกันกิจกรรมที่เป็นอันตรายโดยไม่ได้รับอนุญาต

การสำรองข้อมูลบนคลาวด์: เมื่อผู้ใช้เลือกการสำรองข้อมูลบนคลาวด์ บัญชีภายนอกจะถูกสร้างขึ้น คีย์ส่วนตัวของบัญชีภายนอกจะถูกจัดเก็บไว้ใน iCloud หรือ Google Drive ผู้ใช้สามารถใช้คีย์ส่วนตัวที่จัดเก็บไว้ในคลาวด์เพื่อเข้าถึงบัญชีของเขาจากอุปกรณ์ต่างๆ และยังสามารถลบหรือลบออกได้ตลอดเวลาเขียนทับส่วนสำรองนี้

การกู้คืนทางสังคม: ผู้ใช้สามารถระบุที่อยู่ Clave ของครอบครัวหรือเพื่อนของตนเป็นข้อมูลสำรองได้ และหากผู้ปกครอง M ใน N คนยืนยันการกู้คืนและไม่ยกเลิก การดำเนินการจะดำเนินการต่อหลังจากช่วงล็อค 48 ชั่วโมง

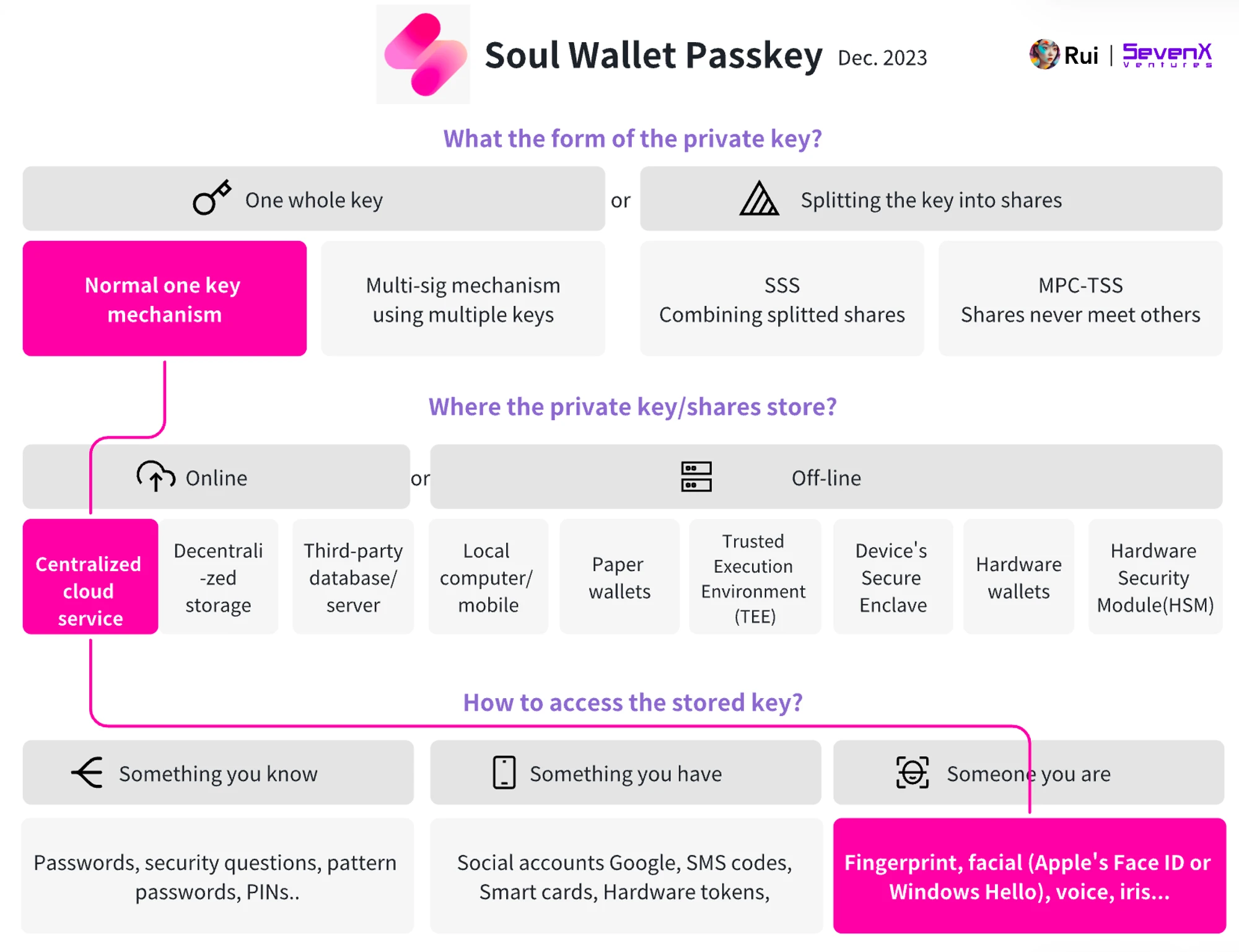

กระเป๋าเงินวิญญาณ: (รหัสผ่าน) + (4337 SCA)

ข้อมูลพื้นฐาน:

สาธิต: https://alpha.soulwallet.io/wallet

บัญชี: บัญชีสัญญาอัจฉริยะ ERC 4337

Chain: Ethereum, Optimism, Arbitrum จะรองรับ Ethereum Virtual Machine Layer 2 เต็มรูปแบบในเร็วๆ นี้

ขั้นตอนการทำธุรกรรม:

การสร้างคีย์: ผู้ใช้ให้การตรวจสอบชีวมาตร เช่น ลายนิ้วมือหรือการจดจำใบหน้า และระบบปฏิบัติการจะสร้างรหัสผ่าน ซึ่งได้รับการสำรองข้อมูลโดยใช้บริการคลาวด์ ผู้ใช้สามารถเพิ่ม Passkeys ได้หลายรายการในอุปกรณ์และแพลตฟอร์ม

เพิ่มผู้ปกครอง (ไม่บังคับ): ผู้ใช้สามารถระบุที่อยู่บัญชีภายนอก Ethereum Virtual Machine ที่แตกต่างกันให้เป็นผู้ปกครอง และตั้งค่าเกณฑ์การกู้คืนบัญชีได้

การสร้างบัญชี: ด้วยการปรับใช้ที่ขัดแย้งกับข้อเท็จจริง ผู้ใช้ไม่จำเป็นต้องชำระเงินใดๆ จนกว่าจะทำธุรกรรมครั้งแรก

กลไกการฟื้นตัว:

รหัสผ่าน: ใช้รหัสผ่านที่กำหนดไว้เพื่อเข้าสู่กระเป๋าเงินบนอุปกรณ์ใด ๆ

การกู้คืนโดยผู้ปกครอง: ผู้ปกครองที่ได้รับมอบหมายสามารถหมุนเวียนกระเป๋าเงินตามเกณฑ์ และสามารถตั้งค่าการล็อคเวลาในภายหลังเพื่อป้องกันพฤติกรรมที่เป็นอันตราย

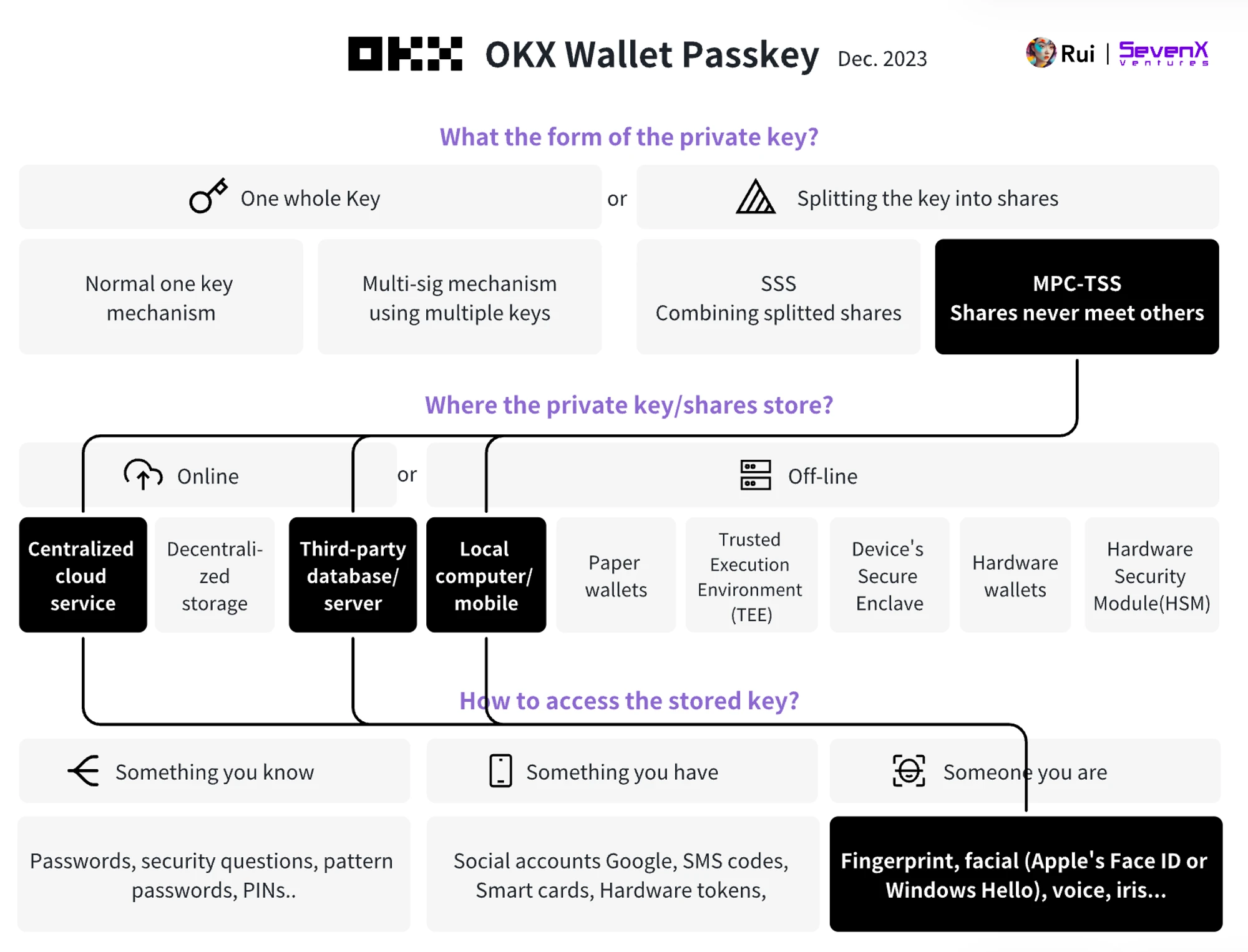

กระเป๋าเงิน OKX: (MPC-TSS + รหัสผ่าน) + (บัญชีภายนอกสัญญาอัจฉริยะ 4337 รายการ)

ข้อมูลพื้นฐาน:

ข้อมูลพื้นฐาน:

การสาธิต: https://www.okx.com/help/what-is-an-aa-smart-contract-wallet

โซ่: 30+ โซ่

คีย์: MPC-TSS, 2/3

บัญชี: บัญชีสัญญาอัจฉริยะ 4337

ขั้นตอนการทำธุรกรรม:

การสร้างคีย์: ด้วยการสร้างกระเป๋าเงิน OKX จะแยกคีย์ส่วนตัวเดียวออกเป็นสามส่วนแยกกัน ส่วนหนึ่งจะถูกจัดเก็บไว้ในเซิร์ฟเวอร์ OKX ส่วนหนึ่งจะถูกเก็บไว้ในที่จัดเก็บในเครื่องบนอุปกรณ์ของผู้ใช้ และส่วนหนึ่งถูกสร้างขึ้นโดยอุปกรณ์ มีการเข้ารหัส และสามารถสำรองข้อมูลไปยังบริการคลาวด์ที่ต้องการของอุปกรณ์ได้ เช่น Google Cloud, iCloud และหัวเว่ยคลาวด์

การลงนามคีย์: OKX ใช้เทคโนโลยี MPC-TSS ซึ่งช่วยให้ผู้ใช้รับลายเซ็นที่สมบูรณ์โดยใช้ส่วนคีย์ส่วนตัวสองในสามส่วนเมื่อลงนามในธุรกรรม ซึ่งในระหว่างนั้นส่วนของคีย์ส่วนตัวจะไม่สัมผัสกัน

กลไกการฟื้นตัว:

กลไก 2/3: เมื่อผู้ใช้ออกจากระบบ อุปกรณ์ไม่พร้อมใช้งาน หรือหนึ่งในคีย์บนอุปกรณ์รั่ว ผู้ใช้สามารถใช้อุปกรณ์ใหม่เพื่อเข้าสู่ระบบกระเป๋าสตางค์ OKX (รับคีย์ที่เก็บไว้บนเซิร์ฟเวอร์) และรับส่วนสำคัญที่จัดเก็บโดยบริการคลาวด์ กู้คืนกระเป๋าสตางค์โดยใช้คีย์สองส่วนนี้ และ OKX Wallet จะสร้างส่วนสำคัญใหม่

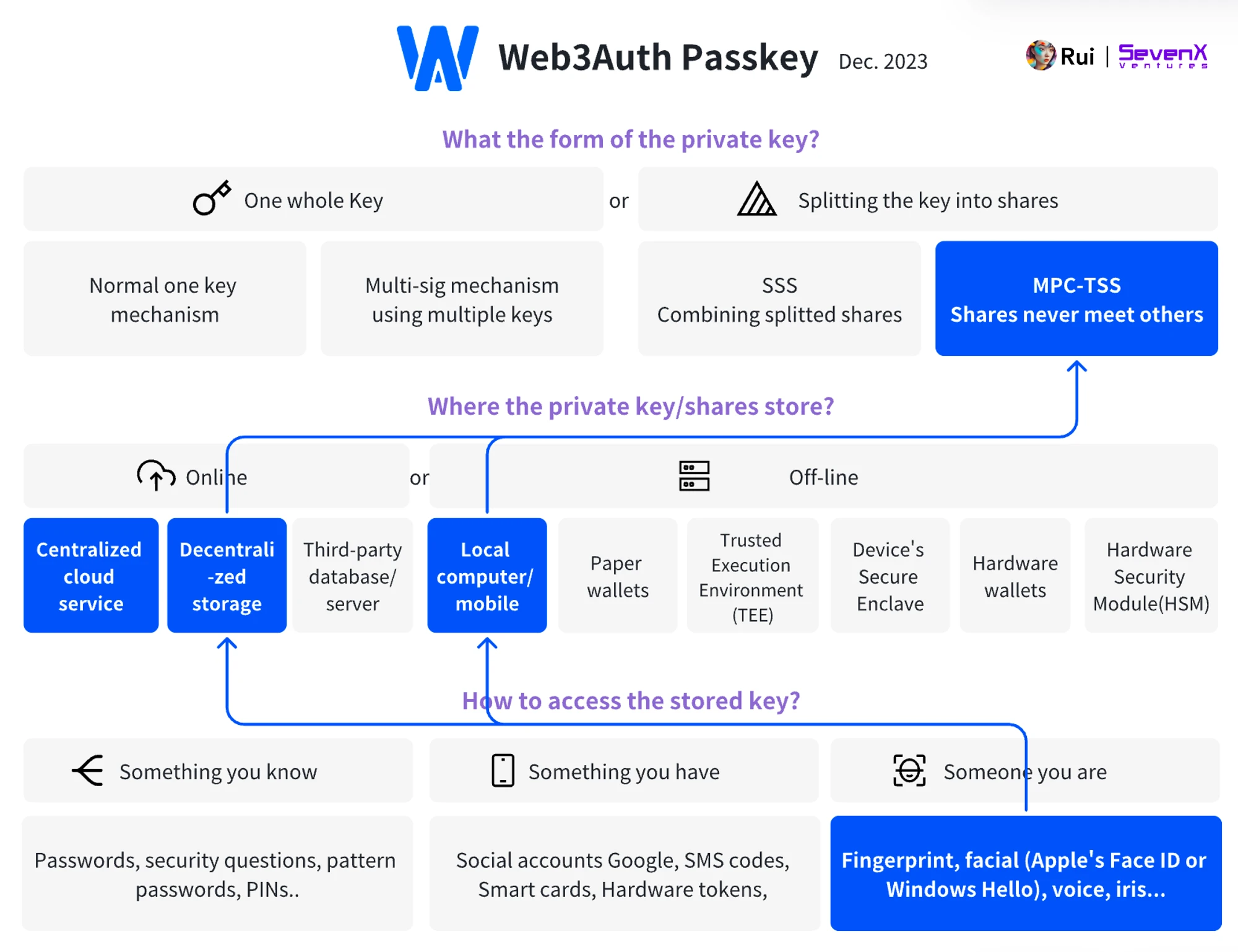

Web3 Auth: (MPC-TSS +รหัสผ่าน) + (บัญชีภายนอก/บัญชีสัญญาอัจฉริยะ)

ข้อมูลพื้นฐาน:

การสาธิต: https://w3a.link/passkeysDemo

เชน: EVM และ Solana ทั้งหมด

คีย์: MPC-TSS โดยปกติจะเป็น 2/3

บัญชี: บัญชีใดๆ เช่น บัญชีภายนอก บัญชีสัญญาอัจฉริยะ 4337 หรือบัญชีสัญญาอัจฉริยะทั่วไป

ขั้นตอนการทำธุรกรรม:

การสร้างคีย์: การสร้างกระเป๋าเงินจะมีการสร้างส่วนสำคัญสามส่วน ส่วนหนึ่งมีไว้สำหรับการเข้าสู่ระบบโซเชียล ซึ่งผู้ใช้สามารถป้อนอีเมลของตนได้ และโหนดเครือข่ายแบบกระจายอำนาจจะจัดเก็บคีย์ของผู้ใช้แต่ละราย ส่วนหนึ่งมีไว้สำหรับคีย์ที่จัดเก็บไว้ในที่จัดเก็บในเครื่องของอุปกรณ์ของผู้ใช้ และส่วนหนึ่งจัดทำโดยคอมพิวเตอร์ในระบบที่สร้างและสำรองข้อมูล ขึ้นอยู่กับบริการคลาวด์ที่ผู้ใช้ต้องการ

การลงนามคีย์: สถาปัตยกรรม Web3 Auth MPC-TSS ช่วยให้มั่นใจได้ว่าคีย์ของผู้ใช้จะพร้อมใช้งานอยู่เสมอ และแม้ว่าจะมีการลงนามตามเกณฑ์แล้วก็ตาม คีย์จะไม่ถูกสร้างใหม่หรือจัดเก็บไว้ในที่เดียว

กลไกการฟื้นตัว:

การกู้คืนเกณฑ์: เมื่อผู้ใช้ออกจากระบบ อุปกรณ์ไม่พร้อมใช้งาน หรือคีย์บนอุปกรณ์รั่วไหล ผู้ใช้สามารถใช้วิธีการเข้าสู่ระบบโซเชียลเพื่อเข้าสู่ระบบบัญชี WebAuthn และรับส่วนสำคัญของที่เก็บข้อมูลบนคลาวด์ และใช้ กุญแจของทั้งสองส่วนนี้เพื่อเรียกคืนกระเป๋าเงิน

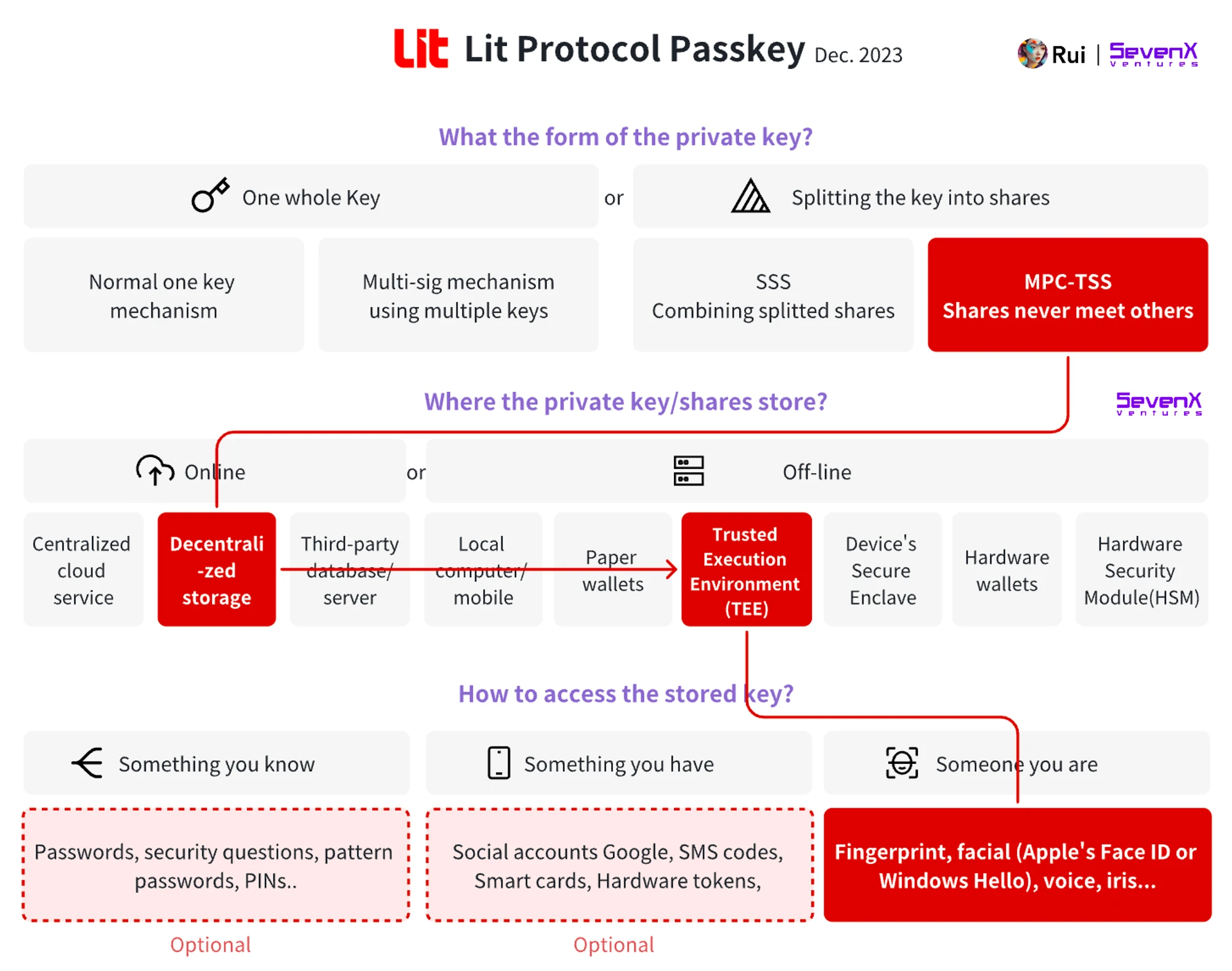

Lit Protocol (MPC-TSS + โหนดแบบกระจายอำนาจ + รหัสผ่าน) + (บัญชีภายนอก/บัญชีสัญญาอัจฉริยะ)

ข้อมูลพื้นฐาน:

การสาธิต: https://lit-pkp-auth-demo.vercel.app/

โซ่: EVM ส่วนใหญ่, Cosmos, Solana

บัญชี: MPC-TSS กลไก 2/3 สามารถใช้กับทั้งบัญชีสัญญาอัจฉริยะและบัญชีภายนอก

ขั้นตอนการทำธุรกรรม:

การสร้างคีย์: เมื่อผู้ใช้ต้องการสร้างกระเป๋าเงิน ขั้นแรกเขาจะเลือกวิธีการตรวจสอบสิทธิ์ (รองรับ Passkey, การเข้าสู่ระบบโซเชียล oAuth) จากนั้นส่งคำขอไปยังผู้ส่งต่อเพื่อสร้างคู่คีย์และจัดเก็บตรรกะการตรวจสอบสิทธิ์ลงในสัญญาอัจฉริยะ คู่คีย์แต่ละคู่ถูกสร้างขึ้นร่วมกันโดยโหนด Lit ผ่านกระบวนการ Distributed Key Generation (DKG) ในฐานะเครือข่ายแบบกระจายอำนาจ TEE รันโหนด Lit 30 โหนดภายใน แต่ละโหนดถือส่วนหนึ่งของคีย์ แต่คีย์ส่วนตัวจะไม่มีอยู่ใน TEE อย่างสมบูรณ์

ลายเซ็นคีย์: หลังจากได้รับคำขอ โหนด Lit จะตรวจสอบหรือปฏิเสธคำขออย่างอิสระตามวิธีการตรวจสอบสิทธิ์ที่ระบุและใช้เทคโนโลยี MPC-TSS 1. สร้างลายเซ็นเมื่อคอลเลกชันเกินเกณฑ์ (การยืนยัน 20 รายการจาก 30 โหนด) และ จัดทำโดยลูกค้าเพื่อตอบสนองคำขอ

กลไกการฟื้นตัว:

กลไก 2/3: ใช้วิธีการรับรองความถูกต้องที่จัดเก็บไว้ในสัญญาอัจฉริยะเพื่อเข้าถึงบัญชี โหนด Lit ตรวจสอบคำขอ และหากมากกว่า 2/3 ของโหนดยืนยัน คำขอจะดำเนินการต่อไป

แนวโน้ม

ขับเคลื่อนโดยโซลูชัน Layer 2, Layer 3 และ Data Availability (DA) เรามุ่งมั่นที่จะปรับปรุงประสิทธิภาพของบล็อกเชน ในเวลาเดียวกัน เราได้รวมความเป็นส่วนตัวที่ปราศจากความรู้และความโปร่งใสเพื่อรักษาความปลอดภัยอย่างแท้จริง ความพยายามทั้งหมดมุ่งสู่เป้าหมายเดียวกัน: การเข้ารหัสที่พร้อมใช้ในชีวิตประจำวันของผู้ใช้

เป็นเรื่องง่ายที่จะติดอยู่ในความฝันทางเทคโนโลยีในอุดมคติ แต่เราต้องถามตัวเองว่า เรากำลังแสวงหาประสบการณ์แบบไหน? เราจินตนาการถึงโลกที่สกุลเงินดิจิทัลควรใช้งานง่ายและเข้าใจง่ายมากกว่าศัพท์แสงทางเทคนิคที่น่ากลัว โลกที่ผู้ใช้สามารถกระโดดลงหลุมกระต่ายโดยไม่ลังเลและไม่ทำให้เหนื่อย

ลองนึกภาพว่ามีผู้ใช้ชื่อ Rui เธอค้นพบ dApp ที่ยอดเยี่ยมที่ทำให้การลงทะเบียนโดยใช้การจดจำใบหน้าหรือลายนิ้วมือเป็นเรื่องง่าย และตั้งค่าการสำรองข้อมูลหรือผู้ปกครอง เธอสามารถทำธุรกรรมได้อย่างง่ายดายโดยใช้ dApp โดยอาจมีค่าธรรมเนียม ERC 20 เล็กน้อย หรืออาจไม่มีค่าธรรมเนียมเลยด้วยซ้ำ หลังจากนั้นเธอสามารถปรับแต่งการตั้งค่ากระเป๋าเงินได้ เช่น การเปิดใช้งานการล็อคเวลาสำหรับการทำธุรกรรมอัตโนมัติ การเพิ่มอุปกรณ์อื่นเป็นผู้ลงนามสำรอง หรือแก้ไขรายชื่อผู้ปกครองของเธอ

ผู้ประกอบการกำลังทำงานอย่างหนักเพื่อให้สิ่งนี้เกิดขึ้น เมื่อรวม WebAuthn และ Passkey เราได้ปรับปรุงการจัดการคีย์ส่วนตัวเพื่อให้ทั้งปลอดภัยและสะดวกสบาย บนพื้นฐานนี้ บัญชีสัญญาอัจฉริยะในฐานะเอนทิตีจะเปิดขอบเขตความปลอดภัยและฟังก์ชันส่วนบุคคล สำหรับก๊าซ? ด้วย Paymaster ผู้ให้บริการสามารถสร้าง ห้องนิรภัย สำหรับธุรกรรม Swap และยังอนุญาตให้ผู้ลงโฆษณาจ่ายเงินให้กับผู้ใช้ ดังนั้นการใช้น้ำมันจึงไม่ใช่ภาระอีกต่อไป ศูนย์กลางของวิวัฒนาการนี้ โดยเฉพาะอย่างยิ่งสำหรับ Ethereum mainnet และเทียบเท่ากับเลเยอร์ 2 คือ ERC 4337 ERC 4337 แนะนำ mempool ทางเลือกที่แยกธุรกรรมบัญชีสัญญาอัจฉริยะออกจากบัญชีภายนอกโดยไม่ต้องมีการแก้ไขโปรโตคอลที่สำคัญ ในทางกลับกัน เครือข่ายเลเยอร์ 2 บางเครือข่ายยังนำบัญชีสัญญาอัจฉริยะมาใช้และรวมเข้ากับระบบได้อย่างราบรื่น

ต้องใช้ความพยายามอย่างมากในการทำให้ทุกอย่างง่ายขึ้น นอกจากนี้เรายังเผชิญกับความท้าทายมากมาย เช่น การลดต้นทุนการใช้งาน การตรวจสอบ และการดำเนินการของบัญชีสัญญาอัจฉริยะ การกำหนดอินเทอร์เฟซมาตรฐานเพื่อปรับปรุงการทำงานร่วมกันของบัญชี การซิงโครไนซ์สถานะบัญชีข้ามเครือข่าย ฯลฯ ขอขอบคุณผู้สร้างทุกคน ทุกๆ วันเราเข้าใกล้ความสำเร็จมากขึ้น บริษัท SevenX ของเรา พร้อมด้วยสตาร์ทอัพด้านคริปโตรายอื่นๆ พร้อมที่จะเสริมศักยภาพให้กับบริษัทที่ยิ่งใหญ่และช่วยให้พวกเขาตระหนักถึงวิสัยทัศน์ของพวกเขา

หากคุณสนใจบทความนี้ โปรดอ่านบทความอื่นๆ ของฉันเพื่อดูข้อมูลความเป็นมาที่ครอบคลุมมากขึ้น:

04/ บัญชี:สถาปัตยกรรมและความท้าทายของบัญชีสัญญาอัจฉริยะแบบแยกส่วน

03/ คีย์ (บทความนี้): WebAuthn และ Passkey การจัดการคีย์สำหรับผู้ใช้การเข้ารหัสรายวัน

02/ โครงสร้างพื้นฐาน:วิวัฒนาการของบัญชี Ethereum เกิดขึ้นโดย ERC 4337