ผู้เขียนต้นฉบับ: Shan, Thinking, Slow Mist Security Team

พื้นหลัง

เมื่อวันที่ 1 มีนาคม 2024 ตามข้อเสนอแนะจากผู้ใช้ Twitter @doomxbt มีความผิดปกติในบัญชี Binance ของเขาและสงสัยว่าเงินจะถูกขโมย:

(https://x.com/doomxbt/status/1763237654965920175)

เหตุการณ์นี้ไม่ได้ดึงดูดความสนใจมากนักในตอนแรก แต่ในวันที่ 28 พฤษภาคม 2024 ผู้ใช้ Twitter @Tree_of_Alpha วิเคราะห์และพบว่าเหยื่อ @doomxbt ถูกสงสัยว่าติดตั้งส่วนขยาย Aggr ที่เป็นอันตรายซึ่งมีบทวิจารณ์เชิงบวกมากมายใน Chrome Store มันสามารถขโมยคุกกี้ทั้งหมดจากเว็บไซต์ที่ผู้ใช้เยี่ยมชมและเมื่อ 2 เดือนที่แล้วมีคนจ่ายเงินให้ผู้มีอิทธิพลเพื่อโปรโมตมัน

(https://x.com/Tree_of_Alpha/status/1795403185349099740)

เหตุการณ์นี้ดึงดูดความสนใจมากขึ้นในช่วงสองวันที่ผ่านมา ข้อมูลประจำตัวของเหยื่อหลังจากเข้าสู่ระบบถูกขโมย จากนั้นแฮกเกอร์ก็ขโมยทรัพย์สินสกุลเงินดิจิทัลของเหยื่อผ่านการแฮ็ก ผู้ใช้หลายคนปรึกษาทีมรักษาความปลอดภัยของ SlowMist เกี่ยวกับปัญหานี้ ต่อไป เราจะวิเคราะห์การโจมตีโดยละเอียดและส่งเสียงเตือนสำหรับชุมชนการเข้ารหัส

วิเคราะห์

ก่อนอื่น เราต้องค้นหาส่วนขยายที่เป็นอันตราย แม้ว่า Google ได้ลบส่วนขยายที่เป็นอันตรายแล้ว แต่เราสามารถดูข้อมูลประวัติบางส่วนผ่านข้อมูลสแนปชอตได้

หลังจากดาวน์โหลดและวิเคราะห์ ไฟล์ JS จากไดเร็กทอรีคือ background.js, content.js, jquery-3.6.0.min.js, jquery-3.5.1.min.js

ในระหว่างการวิเคราะห์แบบคงที่ เราพบว่า background.js และ content.js ไม่มีโค้ดที่ซับซ้อนมากนัก และไม่มีตรรกะของโค้ดที่น่าสงสัยอย่างเห็นได้ชัด อย่างไรก็ตาม เราพบลิงก์ไปยังไซต์ใน background.js และข้อมูลที่ได้รับจากปลั๊กอิน in ถูกส่งไปยัง https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php.

โดยการวิเคราะห์ไฟล์ manifest.json คุณจะเห็นว่าพื้นหลังใช้ /jquery/jquery-3.6.0.min.js และเนื้อหาใช้ /jquery/jquery-3.5.1.min.js ดังนั้นเรามาเน้นที่การวิเคราะห์ jquery ทั้งสองนี้กันดีกว่า ไฟล์:

เราพบโค้ดที่เป็นอันตรายที่น่าสงสัยใน jquery/jquery-3.6.0.min.js โค้ดจะประมวลผลคุกกี้ในเบราว์เซอร์ผ่าน JSON และส่งไปที่ไซต์: https[:]//aggrtrade-extension[.]com/ Statistics_collection /ดัชนี[.]php.

หลังจากการวิเคราะห์แบบคงที่ เพื่อวิเคราะห์พฤติกรรมของส่วนขยายที่เป็นอันตรายที่ส่งข้อมูลได้แม่นยำยิ่งขึ้น เราจึงเริ่มติดตั้งและแก้ไขข้อบกพร่องของส่วนขยาย (หมายเหตุ: การวิเคราะห์จะต้องดำเนินการในสภาพแวดล้อมการทดสอบใหม่ ไม่มีบัญชีใดถูกลงชื่อเข้าใช้ในสภาพแวดล้อม และไซต์ที่เป็นอันตรายจะต้องเปลี่ยนเป็นไซต์ที่ควบคุมได้ด้วยตัวเองเพื่อหลีกเลี่ยงการส่งข้อมูลละเอียดอ่อนไปยังเซิร์ฟเวอร์ของผู้โจมตีในระหว่างการทดสอบ)

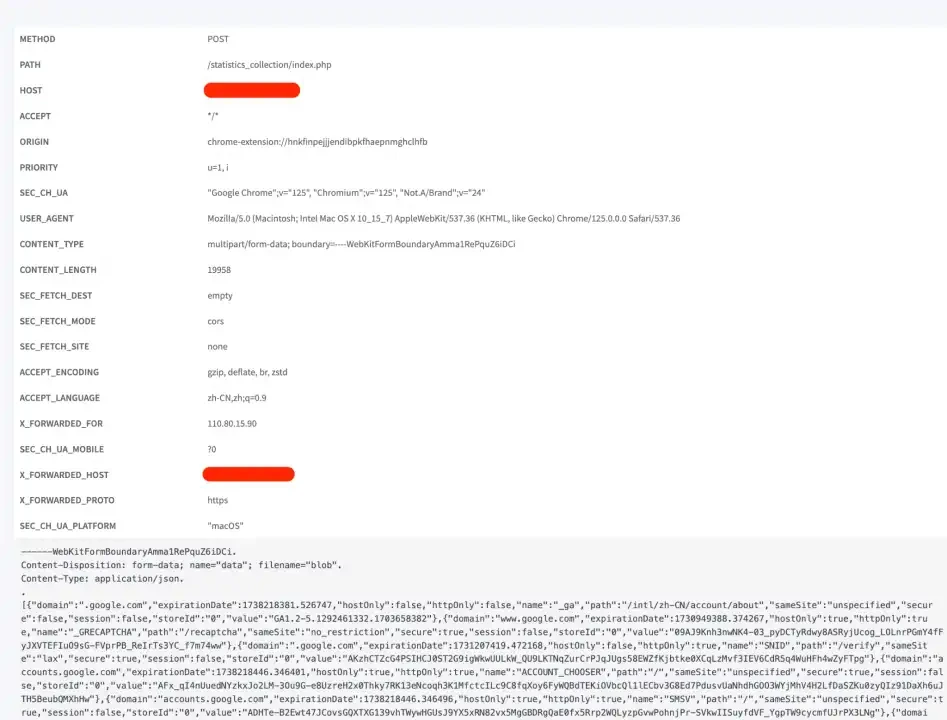

หลังจากติดตั้งส่วนขยายที่เป็นอันตรายในสภาพแวดล้อมการทดสอบ ให้เปิดเว็บไซต์ใดๆ เช่น google.com จากนั้นสังเกตคำขอเครือข่ายในเบื้องหลังของส่วนขยายที่เป็นอันตราย และพบว่าข้อมูลคุกกี้ของ Google ถูกส่งไปยังเซิร์ฟเวอร์ภายนอก:

นอกจากนี้เรายังเห็นข้อมูลคุกกี้ที่ส่งโดยส่วนขยายที่เป็นอันตรายบนบริการเว็บบล็อก:

ณ จุดนี้ หากผู้โจมตีได้รับการตรวจสอบผู้ใช้ ข้อมูลประจำตัว และข้อมูลอื่น ๆ และใช้ส่วนขยายเบราว์เซอร์เพื่อแย่งชิงคุกกี้ พวกเขาสามารถทำการโจมตีแบบน็อคออนบนเว็บไซต์ซื้อขายบางแห่งและขโมยทรัพย์สินที่เข้ารหัสของผู้ใช้ได้

มาวิเคราะห์ลิงก์ที่เป็นอันตรายที่ส่งคืน https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php

ชื่อโดเมนที่เกี่ยวข้อง: aggrtrade-extension[.]com

แยกวิเคราะห์ข้อมูลชื่อโดเมนในภาพด้านบน:

.ru ดูเหมือนจะเป็นผู้ใช้ทั่วไปในพื้นที่ที่พูดภาษารัสเซีย ดังนั้นจึงน่าจะเป็นกลุ่มแฮกเกอร์ชาวรัสเซียหรือยุโรปตะวันออก

ไทม์ไลน์การโจมตี:

จากการวิเคราะห์เว็บไซต์ที่เป็นอันตราย aggrtrade-extension[.]com ซึ่งปลอมแปลง AGGR (aggr.trade) เราพบว่าแฮ็กเกอร์เริ่มวางแผนการโจมตีเมื่อ 3 ปีที่แล้ว:

4 เดือนที่แล้ว แฮกเกอร์ปรับใช้การโจมตี:

ตามรายงานของ InMist Threat Intelligence Cooperation Network เราพบว่า IP ของแฮ็กเกอร์ตั้งอยู่ในมอสโก โดยใช้ VPS ที่ srvape.com มอบให้ และที่อยู่อีเมลคือ aggrdev@gmail.com

หลังจากการติดตั้งใช้งานสำเร็จ แฮกเกอร์ก็เริ่มโปรโมทบน Twitter เพื่อรอให้ปลามาจับเหยื่อ ทุกคนรู้เรื่องราวเบื้องหลังนี้ ผู้ใช้บางรายติดตั้งส่วนขยายที่เป็นอันตรายแล้วจึงถูกขโมยไป

ภาพด้านล่างเป็นคำเตือนอย่างเป็นทางการของ AggrTrade:

สรุป

ทีมรักษาความปลอดภัย SlowMist เตือนผู้ใช้ว่าส่วนขยายของเบราว์เซอร์เกือบจะมีความเสี่ยงพอๆ กับการเรียกใช้ไฟล์ปฏิบัติการโดยตรง ดังนั้นจึงต้องตรวจสอบอย่างรอบคอบก่อนการติดตั้ง ในขณะเดียวกัน ระวังผู้ที่ส่งข้อความส่วนตัวถึงคุณ ตอนนี้แฮกเกอร์และสแกมเมอร์ชอบแสร้งทำเป็นโครงการที่ถูกต้องตามกฎหมายและเป็นที่รู้จัก และฉ้อโกงผู้สร้างเนื้อหาในนามของเงินทุน การส่งเสริมการขาย ฯลฯ สุดท้ายนี้ เมื่อเดินเข้าไปในป่าอันมืดมิดของบล็อกเชน จงรักษาทัศนคติที่สงสัยอยู่เสมอ และตรวจสอบให้แน่ใจว่าสิ่งที่คุณติดตั้งนั้นปลอดภัย