แฮชของบทความนี้ (SHA 1):73c704b01c20bcc2137e83c1446832be2b4f779f

หมายเลข: ความรู้ด้านความปลอดภัย Lianyuan No.013

เทคโนโลยีบล็อคเชนได้กลายเป็นโครงสร้างพื้นฐานที่สำคัญในหลายสาขา เช่น การเงินสมัยใหม่ ห่วงโซ่อุปทาน และการจัดเก็บข้อมูล เนื่องจากมีลักษณะการกระจายอำนาจและโปร่งใส อย่างไรก็ตาม ด้วยการพัฒนาเทคโนโลยี ระบบบล็อคเชนยังเผชิญกับความท้าทายด้านความปลอดภัยที่ซับซ้อนมากขึ้นอีกด้วย ทีมรักษาความปลอดภัยของ ChainSource จะดำเนินการวิเคราะห์ในระดับต่างๆ: L0 (โครงสร้างพื้นฐานพื้นฐาน), L1 (สายหลัก), L2 (โซลูชันส่วนขยาย) และ L3 (เลเยอร์แอปพลิเคชัน) เราจะวิเคราะห์ความปลอดภัยของบล็อกเชนสี่ระดับหลักเหล่านี้อย่างครอบคลุม และหารือเกี่ยวกับความท้าทายและกลยุทธ์การรับมือที่พวกเขาเผชิญ พร้อมกรณีเฉพาะ

เลเยอร์ 0: การรักษาความปลอดภัยโครงสร้างพื้นฐานที่สำคัญ

เลเยอร์ L0 เป็นโครงสร้างพื้นฐานของบล็อกเชน รวมถึงฮาร์ดแวร์ เครือข่าย และกลไกที่เป็นเอกฉันท์ ความปลอดภัยของเลเยอร์นี้ส่งผลโดยตรงต่อความเสถียรและความปลอดภัยของระบบบล็อคเชนทั้งหมด

ความท้าทายด้านความปลอดภัย:

ความปลอดภัยของฮาร์ดแวร์: อุปกรณ์ฮาร์ดแวร์อาจถูกโจมตีหรือทำงานผิดปกติ ส่งผลให้ข้อมูลรั่วไหลหรือระบบล่ม

ความปลอดภัยของเครือข่าย: เครือข่ายบล็อคเชนอาจประสบการโจมตีแบบ DDoS ซึ่งส่งผลต่อการทำงานปกติของเครือข่าย

ความปลอดภัยของกลไกฉันทามติ: กลไกฉันทามติ (เช่น PoW, PoS ฯลฯ) อาจถูกโจมตี ซึ่งนำไปสู่การโจมตีแบบใช้จ่ายซ้ำซ้อนหรือปัญหาการฟอร์กกิ้ง

มาตรการด้านความปลอดภัย:

การเข้ารหัสฮาร์ดแวร์: ใช้โมดูลความปลอดภัยของฮาร์ดแวร์ (HSM) และสภาพแวดล้อมการดำเนินการที่เชื่อถือได้ (TEE) เพื่อปกป้องคีย์และข้อมูลที่ละเอียดอ่อน

การป้องกันเครือข่าย: ปรับใช้ไฟร์วอลล์และกลไกการป้องกัน DDoS เพื่อให้มั่นใจถึงความเสถียรของเครือข่าย

การเพิ่มประสิทธิภาพกลไกฉันทามติ: ปรับปรุงอัลกอริธึมฉันทามติและเพิ่มความยากในการโจมตี เช่น การเพิ่มความซับซ้อนในการคำนวณของ Proof of Work (PoW) หรือการใช้กลไกการตรวจสอบหลายระดับของ Proof of Stake (PoS)

กรณี: Ethereum Classic เป็น forked chain ของ Ethereum ที่สืบทอด chain ดั้งเดิมของ Ethereum ในปี 2019 และ 2020 เครือข่าย ETC ประสบกับการโจมตี 51% หลายครั้งตามลำดับ ผู้โจมตีควบคุมพลังการประมวลผลของเครือข่ายมากกว่า 50% และทำการโจมตีการปรับโครงสร้างองค์กรหลายครั้ง ส่งผลให้เกิดปรากฏการณ์การใช้จ่ายสองเท่าและการสูญเสียทรัพย์สินนับล้านดอลลาร์ ส่งผลกระทบต่อความน่าเชื่อถือและความปลอดภัยของเครือข่าย ตั้งแต่นั้นมา ชุมชน ETC ได้เพิ่มความเข้มแข็งในการตรวจสอบเครือข่าย แนะนำเครื่องมือในการตรวจจับและป้องกันการโจมตี 51% และเพิ่มค่าใช้จ่ายในการโจมตี

ชั้นที่ 1: ความปลอดภัยของห่วงโซ่หลัก

เลเยอร์ L1 หมายถึงส่วนลูกโซ่หลักของบล็อกเชน ซึ่งเกี่ยวข้องกับโปรโตคอลและโครงสร้างข้อมูลของบล็อกเชน ความปลอดภัยของเลเยอร์นี้เกี่ยวข้องกับความสมบูรณ์ของเครือข่ายบล็อกเชนและการไม่เปลี่ยนแปลงข้อมูล

ความท้าทายด้านความปลอดภัย:

ช่องโหว่ของโปรโตคอล: โปรโตคอลบล็อคเชนอาจมีข้อบกพร่องด้านการออกแบบหรือช่องโหว่ในการใช้งานที่สามารถถูกโจมตีอย่างประสงค์ร้ายได้

ช่องโหว่ของสัญญาอัจฉริยะ: อาจมีช่องโหว่ในรหัสสัญญาอัจฉริยะ ซึ่งนำไปสู่การขโมยเงินทุนหรือการละเมิดสัญญา

ความปลอดภัยของโหนด: โหนดอาจถูกโจมตี ซึ่งส่งผลต่อการทำงานปกติของเครือข่ายบล็อกเชนทั้งหมด

มาตรการด้านความปลอดภัย:

การตรวจสอบโปรโตคอล: ดำเนินการตรวจสอบความปลอดภัยของโปรโตคอลบล็อกเชนเป็นประจำเพื่อค้นหาและซ่อมแซมช่องโหว่ที่อาจเกิดขึ้น

การตรวจสอบสัญญาอัจฉริยะ: ใช้เครื่องมือและบริการตรวจสอบจากบุคคลที่สามเพื่อดำเนินการตรวจสอบรหัสสัญญาอัจฉริยะอย่างครอบคลุมเพื่อให้มั่นใจในความปลอดภัย

การป้องกันโหนด: ปรับใช้ระบบตรวจจับการบุกรุก (IDS) และไฟร์วอลล์เพื่อปกป้องโหนดจากการโจมตี

กรณี: ในปี 2559 DAO ของ Ethereum ประสบกับการโจมตี เหตุการณ์นี้เกี่ยวข้องกับความปลอดภัยของเครือข่าย Ethereum ผู้โจมตีใช้ประโยชน์จากช่องโหว่ (ช่องโหว่การโทรแบบเรียกซ้ำ) ในสัญญาอัจฉริยะ DAO เพื่อดำเนินการโจมตีการบริโภคสองครั้ง Ethereum มูลค่าประมาณ 50 ล้านดอลลาร์ เหตุการณ์นี้นำไปสู่การตัดสินใจของชุมชน Ethereum ในการดำเนินการฮาร์ดฟอร์คเพื่อย้อนกลับเงินทุนที่ถูกขโมย ส่งผลให้เกิด Ethereum (ETH) และ Ethereum Classic (ETC) และการแนะนำการตรวจสอบสัญญาที่เข้มงวดยิ่งขึ้นและกลไกการตรวจสอบความปลอดภัยเพื่อปรับปรุงความปลอดภัยของเครือข่าย

เลเยอร์ 2: ขยายความปลอดภัยของโซลูชัน

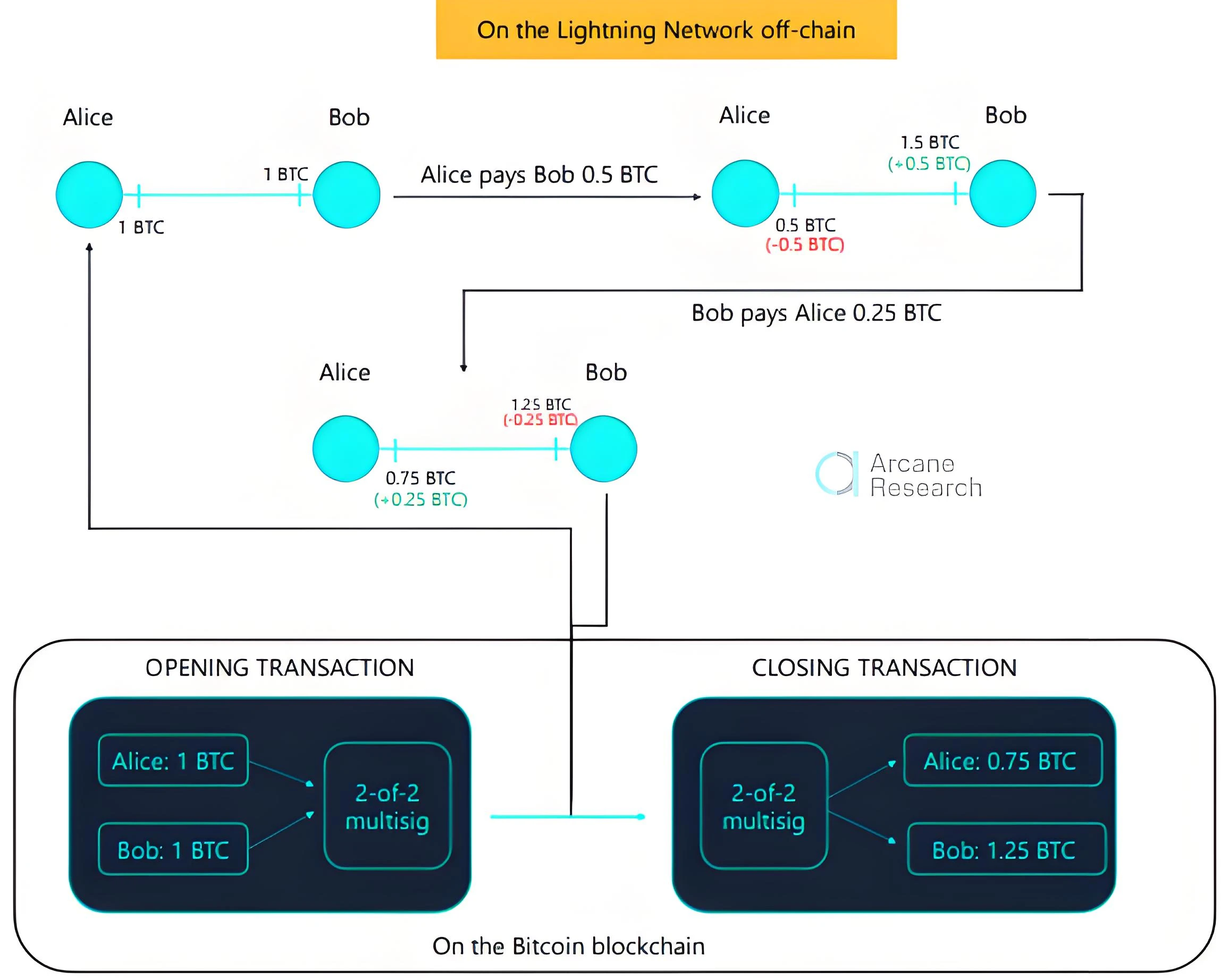

การรักษาความปลอดภัยบล็อคเชน L2 (เลเยอร์ 2) ส่วนใหญ่เกี่ยวข้องกับการปรับขนาดโซลูชันบนเครือข่ายบล็อคเชนที่ออกแบบมาเพื่อปรับปรุงความสามารถในการขยายขนาดและประสิทธิภาพของเครือข่ายในขณะที่ยังคงรักษาความปลอดภัยไว้ในระดับสูง โซลูชัน L2 ประกอบด้วย side chain, state channel, lightning network ฯลฯ ความปลอดภัยของเลเยอร์นี้เกี่ยวข้องกับการสื่อสารข้ามสายโซ่และการยืนยันธุรกรรม ความท้าทายด้านความปลอดภัย:

ความปลอดภัยในการสื่อสารข้ามสายโซ่: โปรโตคอลการสื่อสารข้ามสายโซ่อาจมีช่องโหว่ที่สามารถนำไปใช้ประโยชน์เพื่อการโจมตีได้อย่างประสงค์ร้าย

ความปลอดภัยในการยืนยันธุรกรรม: กลไกการยืนยันธุรกรรมในชั้น L2 อาจมีข้อบกพร่อง ซึ่งนำไปสู่การใช้จ่ายซ้ำซ้อนหรือการยืนยันธุรกรรม

ความปลอดภัยของโครงการขยาย: การดำเนินการตามโครงการขยายอาจมีข้อบกพร่องในการออกแบบหรือมีช่องโหว่ในการดำเนินการ ซึ่งส่งผลต่อความปลอดภัยของระบบ

มาตรการด้านความปลอดภัย:

การตรวจสอบโปรโตคอลข้ามสายโซ่: ดำเนินการตรวจสอบที่ครอบคลุมของโปรโตคอลการสื่อสารข้ามสายโซ่เพื่อให้มั่นใจในความปลอดภัย

การเพิ่มประสิทธิภาพกลไกการยืนยันธุรกรรม: ปรับปรุงกลไกการยืนยันธุรกรรมเพื่อให้มั่นใจถึงความเป็นเอกลักษณ์และการไม่ปลอมแปลงธุรกรรม

การตรวจสอบความปลอดภัยของโครงการส่วนขยาย: ใช้การตรวจสอบอย่างเป็นทางการและเครื่องมือทดสอบความปลอดภัยเพื่อตรวจสอบโครงการส่วนขยายอย่างครอบคลุมเพื่อให้มั่นใจในความปลอดภัย

กรณี: Lightning Network เป็นโซลูชันมาตราส่วน L2 สำหรับการชำระเงินแบบไมโครเพย์เมนท์ที่รวดเร็วใน Bitcoin ในปี 2019 นักวิจัยค้นพบช่องโหว่ที่ทำให้ผู้โจมตีสามารถขโมยเงินของผู้ใช้ผ่านธุรกรรมที่เป็นอันตราย ผู้โจมตีสามารถส่งธุรกรรมที่ไม่ถูกต้องก่อนที่ช่องจะปิด ส่งผลให้เงินของผู้ใช้ถูกขโมย แม้ว่าช่องโหว่ดังกล่าวจะไม่ได้ถูกนำไปใช้ประโยชน์ในวงกว้าง แต่ก็ทำให้เกิดความเสี่ยงด้านความปลอดภัยที่อาจเกิดขึ้นใน Lightning Network ทีมพัฒนาออกแพทช์อย่างรวดเร็ว แนะนำให้ผู้ใช้อัปเกรดเป็นเวอร์ชันล่าสุด และเพิ่มการตรวจสอบความปลอดภัยให้แข็งแกร่งยิ่งขึ้น

เลเยอร์ 3: ความปลอดภัยของเลเยอร์แอปพลิเคชัน

เลเยอร์ L3 หมายถึงแอปพลิเคชันบนบล็อกเชน รวมถึงความปลอดภัยของสัญญาอัจฉริยะ ความปลอดภัยของ dApps กลไกการกำกับดูแลแบบออนไลน์ ฯลฯ เช่น แอปพลิเคชันแบบกระจายอำนาจ (DApps) และแพลตฟอร์มสัญญาอัจฉริยะ ความปลอดภัยของเลเยอร์นี้เกี่ยวข้องกับการรักษาความปลอดภัยข้อมูลผู้ใช้และตรรกะของแอปพลิเคชัน

ความท้าทายด้านความปลอดภัย:

ความปลอดภัยของข้อมูลผู้ใช้: ข้อมูลผู้ใช้อาจรั่วไหลหรือถูกแก้ไข ส่งผลให้เกิดการรั่วไหลของความเป็นส่วนตัวหรือข้อมูลสูญหาย

ช่องโหว่ของตรรกะของแอปพลิเคชัน: ตรรกะของแอปพลิเคชันอาจมีช่องโหว่ที่สามารถนำไปใช้ประโยชน์อย่างประสงค์ร้ายสำหรับการโจมตี

ความปลอดภัยในการตรวจสอบสิทธิ์: กลไกการตรวจสอบสิทธิ์ผู้ใช้อาจมีข้อบกพร่องและถูกโจมตีโดยผู้ประสงค์ร้าย

มาตรการด้านความปลอดภัย:

การเข้ารหัสข้อมูล: เข้ารหัสและจัดเก็บข้อมูลผู้ใช้เพื่อปกป้องความเป็นส่วนตัวของผู้ใช้

การตรวจสอบตรรกะของแอปพลิเคชัน: ใช้เครื่องมือตรวจสอบความปลอดภัยและบริการตรวจสอบจากภายนอกเพื่อดำเนินการตรวจสอบตรรกะของแอปพลิเคชันอย่างครอบคลุมเพื่อให้มั่นใจในความปลอดภัย

การตรวจสอบสิทธิ์แบบหลายปัจจัย: ใช้กลไกการตรวจสอบสิทธิ์แบบหลายปัจจัยเพื่อปรับปรุงความปลอดภัยของการตรวจสอบสิทธิ์ผู้ใช้

กรณี: ในเดือนสิงหาคม 2021 โปรโตคอลการทำงานร่วมกันข้ามสายโซ่ Poly Network ถูกแฮกเกอร์โจมตีกะทันหัน O 3 Swap โดยใช้โปรโตคอลนี้ประสบความสูญเสียอย่างรุนแรง สินทรัพย์บนเครือข่ายหลักสามเครือข่าย ได้แก่ Ethereum, Binance Smart Chain และ Polygon เกือบจะถูกกำจัดออกไปแล้ว ภายใน 1 ชั่วโมง ทรัพย์สิน crypto มูลค่า 250 ล้านดอลลาร์ 270 ล้านดอลลาร์ และ 85 ล้านดอลลาร์ถูกขโมยไป โดยสูญเสียไปทั้งหมด 610 ล้านดอลลาร์ การโจมตีนี้ส่วนใหญ่เกิดจากการแทนที่คีย์สาธารณะของตัวตรวจสอบลูกโซ่รีเลย์ นั่นคือผู้โจมตีจะเข้ามาแทนที่ตัวตรวจสอบระดับกลางแบบ cross-chain และถูกควบคุมโดยผู้โจมตีเอง เหตุการณ์นี้กระตุ้นให้มีการแลกเปลี่ยนแบบกระจายอำนาจมากขึ้นเพื่อเสริมสร้างการตรวจสอบความปลอดภัยของสัญญาอัจฉริยะและการใช้งานการรับรองความถูกต้องแบบหลายปัจจัย

บทสรุป

ความปลอดภัยของบล็อคเชนเป็นปัญหาหลายระดับที่ต้องมีการวิเคราะห์และการตอบสนองที่ครอบคลุมในทุกระดับตั้งแต่ L0 ถึง L3 ความปลอดภัยโดยรวมของระบบบล็อกเชนสามารถปรับปรุงได้อย่างมากโดยการเสริมสร้างความปลอดภัยของฮาร์ดแวร์และเครือข่าย ปรับปรุงกลไกที่เป็นเอกฉันท์ ดำเนินการโปรโตคอลปกติและการตรวจสอบสัญญาอัจฉริยะ เพิ่มประสิทธิภาพการสื่อสารข้ามสายโซ่และกลไกการยืนยันธุรกรรม และรับรองความปลอดภัยของข้อมูลผู้ใช้และตรรกะของแอปพลิเคชัน ที่ชั้นสมัครเพศ

ทีมรักษาความปลอดภัยจากแหล่งลูกโซ่ของเราจะดำเนินการวิจัยด้านความปลอดภัยและการปรับปรุงทางเทคนิคต่อไปเพื่อให้แน่ใจว่าการพัฒนาเทคโนโลยีบล็อกเชนมีประสิทธิภาพดี และผู้ใช้สามารถทำธุรกรรมได้อย่างปลอดภัยยิ่งขึ้น เราเชื่อมั่นอย่างยิ่งว่าเพียงการปรับปรุงความปลอดภัยอย่างต่อเนื่องในทุกระดับเท่านั้นที่จะสามารถกระจายอำนาจของบล็อกเชนได้อย่างแท้จริง วิสัยทัศน์ของการรวมศูนย์ ความโปร่งใส และความปลอดภัย

Chainyuan Technology เป็นบริษัทที่มุ่งเน้นด้านความปลอดภัยบล็อกเชน งานหลักของเราประกอบด้วยการวิจัยด้านความปลอดภัยบล็อคเชน การวิเคราะห์ข้อมูลออนไลน์ และการช่วยเหลือช่องโหว่ด้านสินทรัพย์และสัญญา และเรายังกู้คืนสินทรัพย์ดิจิทัลที่ถูกขโมยจำนวนมากสำหรับบุคคลและสถาบันได้สำเร็จ ในเวลาเดียวกัน เรามุ่งมั่นที่จะจัดทำรายงานการวิเคราะห์ความปลอดภัยของโครงการ การตรวจสอบย้อนกลับแบบออนไลน์ และบริการให้คำปรึกษา/สนับสนุนทางเทคนิคแก่องค์กรอุตสาหกรรม

ขอบคุณสำหรับการอ่าน เราจะมุ่งเน้นและแบ่งปันเนื้อหาความปลอดภัยของบล็อคเชนต่อไป