ผู้เขียนต้นฉบับ: ทีมงาน SlowMist Security

พื้นหลัง

เมื่อเย็นวันที่ 21 กุมภาพันธ์ 2025 ตามเวลาปักกิ่ง ตามรายงานของนักสืบออนไลน์ ZachXBT มีเงินทุนจำนวนมากไหลออกจากแพลตฟอร์ม Bybit เหตุการณ์นี้ส่งผลให้เกิดการโจรกรรมเงินมากกว่า 1.46 พันล้านดอลลาร์ ถือเป็นการโจรกรรมสกุลเงินดิจิทัลครั้งใหญ่ที่สุดในช่วงไม่กี่ปีที่ผ่านมา

การวิเคราะห์การติดตามแบบออนเชน

หลังเกิดเหตุการณ์ ทีมรักษาความปลอดภัย SlowMist ได้ออกการแจ้งเตือนด้านความปลอดภัยทันที และเริ่มติดตามและวิเคราะห์ทรัพย์สินที่ถูกขโมย:

ตามการวิเคราะห์ของทีมรักษาความปลอดภัย SlowMist ทรัพย์สินที่ถูกขโมยส่วนใหญ่ประกอบด้วย:

401,347 ETH (มูลค่าประมาณ 1.068 พันล้านเหรียญสหรัฐ)

8,000 mETH (มูลค่าประมาณ 26 ล้านเหรียญสหรัฐ)

90,375.5479 stETH (มูลค่าประมาณ 260 ล้านเหรียญสหรัฐ)

15,000 cmETH (มูลค่าประมาณ 43 ล้านเหรียญสหรัฐ)

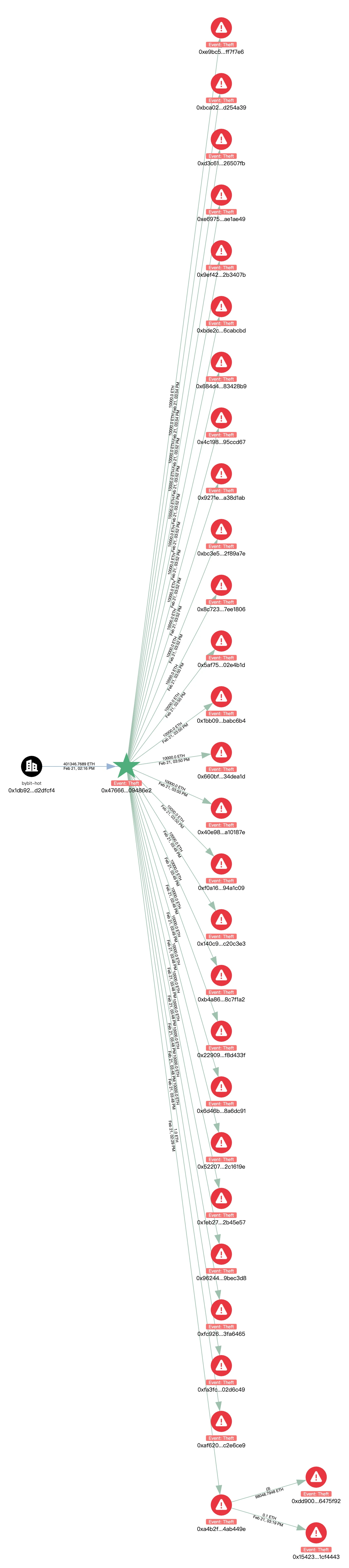

เราใช้เครื่องมือติดตามแบบออนไลน์และต่อต้านการฟอกเงิน MistTrack เพื่อระบุที่อยู่ของแฮ็กเกอร์เริ่มต้น

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

หลังจากวิเคราะห์แล้วได้ข้อมูลดังนี้:

ETH กำลังถูกกระจายและโอน โดยที่อยู่แฮ็กเกอร์เริ่มต้นกระจาย 400,000 ETH ไปยังที่อยู่ 40 ที่อยู่ในรูปแบบละ 1,000 ETH และการโอนยังคงดำเนินต่อไป

ในจำนวนนี้ 205 ETH ถูกแปลงเป็น BTC ผ่าน Chainflip และโอนไปยังที่อยู่:

อีเมลของคุณจะไม่แสดงให้คนอื่นเห็น

cmETH ไหล: 15,000 cmETH ถูกโอนไปยัง:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

ที่น่าสังเกตคือโปรโตคอล mETH โพสต์บน X ว่าเพื่อตอบสนองต่อเหตุการณ์ด้านความปลอดภัยของ Bybit ทีมงานได้ระงับการถอน cmETH ทันทีและป้องกันการถอนที่ไม่ได้รับอนุญาต โปรโตคอล mETH สามารถกู้คืน cmETH ได้ 15,000 จากที่อยู่ของแฮกเกอร์สำเร็จ

การโอน mETH และ stETH: 8,000 mETH และ 90,375.5479 stETH ได้รับการโอนไปยังที่อยู่ต่อไปนี้:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

จากนั้นจะถูกแปลงเป็น 98,048 ETH ผ่าน Uniswap และ ParaSwap และโอนไปยัง:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

ที่อยู่ 0x dd 9 กระจาย ETH ไปยังที่อยู่ 9 แห่งในรูปแบบ 1,000 ETH ต่อแห่ง และยังไม่ได้รับการโอนออกไป

นอกจากนี้ ที่อยู่ที่แฮกเกอร์เปิดตัวการโจมตีครั้งแรกตามที่เปิดเผยในส่วนการวิเคราะห์วิธีการโจมตีคือ:

0x0fa09C3A328792253f8dee7116848723b72a6d2e

หลังจากตรวจสอบย้อนกลับไปพบว่าเงินทุนเริ่มต้นของที่อยู่นี้มาจาก Binance

ที่อยู่แฮ็กเกอร์เริ่มต้นปัจจุบัน:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

ยอดเงินคงเหลือคือ 1,346 ETH เราจะติดตามที่อยู่ที่เกี่ยวข้องต่อไป

หลังจากเหตุการณ์เกิดขึ้น SlowMist คาดเดาทันทีว่าผู้โจมตีน่าจะเป็นแฮกเกอร์ชาวเกาหลีเหนือ โดยอาศัยวิธีการที่ผู้โจมตีใช้รับลายเซ็นหลายรายการที่ปลอดภัยและการฟอกเงิน:

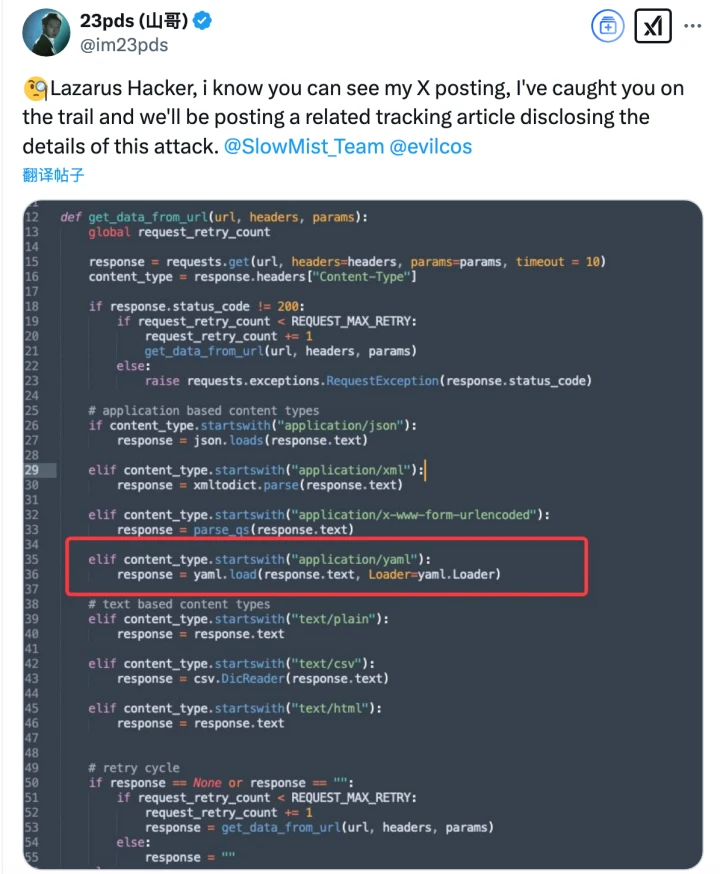

วิธีโจมตีทางวิศวกรรมสังคมที่เป็นไปได้:

จากการวิเคราะห์ MistTrack เรายังพบว่าที่อยู่แฮ็กเกอร์ของเหตุการณ์นี้มีความเกี่ยวข้องกับที่อยู่แฮ็กเกอร์ BingX และแฮ็กเกอร์ Phemex:

นอกจากนี้ ZachXBT ยังยืนยันอีกว่าการโจมตีครั้งนี้มีความเกี่ยวข้องกับองค์กรแฮ็กเกอร์สัญชาติเกาหลีเหนือที่ชื่อว่า Lazarus Group ซึ่งดำเนินการโจมตีทางไซเบอร์ข้ามชาติและขโมยสกุลเงินดิจิทัลเป็นหนึ่งในกิจกรรมหลัก เป็นที่เข้าใจกันว่าหลักฐานที่ ZachXBT จัดทำขึ้น รวมถึงธุรกรรมทดสอบ กระเป๋าเงินที่เชื่อมโยง แผนภูมินิติเวช และการวิเคราะห์เวลา ล้วนแสดงให้เห็นว่าผู้โจมตีใช้เทคนิคทั่วไปของกลุ่ม Lazarus ในการปฏิบัติการหลายอย่าง ในเวลาเดียวกัน Arkham กล่าวว่าข้อมูลที่เกี่ยวข้องทั้งหมดได้รับการแบ่งปันกับ Bybit เพื่อช่วยให้แพลตฟอร์มสามารถตรวจสอบต่อไปได้

การวิเคราะห์วิธีการโจมตี

เวลา 23:44 น. ของคืนนั้น Ben Zhou ซีอีโอของ Bybit ได้ออกแถลงการณ์เกี่ยวกับ X โดยอธิบายรายละเอียดทางเทคนิคของการโจมตีอย่างละเอียด:

จากการวิเคราะห์ลายเซ็นบนเครือข่าย เราพบร่องรอยบางประการ:

1. ผู้โจมตีใช้สัญญาที่เป็นอันตราย: UTC 2025-02-19 07:15:23 ใช้สัญญาการใช้งานที่เป็นอันตราย:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516 เลขที่

2. การแทรกแซงตรรกะของสัญญา Safe: UTC 2025-02-21 14:13:35 ผ่านเจ้าของสามคนที่ลงนามในธุรกรรม โดยแทนที่สัญญา Safe ด้วยเวอร์ชันที่เป็นอันตราย:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

สิ่งนี้นำไปสู่ที่อยู่ซึ่งเป็นจุดเริ่มต้นการโจมตีแฮ็กเกอร์:

0x0fa09C3A328792253f8dee7116848723b72a6d2e ต่อไป

3. ฝังตรรกะที่เป็นอันตราย: เขียนสัญญาตรรกะที่เป็นอันตรายไปยัง STORAGE 0 ผ่าน DELEGATECALL:

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. เรียกใช้ฟังก์ชันแบ็คดอร์เพื่อโอนเงิน: ผู้โจมตีใช้ฟังก์ชัน sweepETH และ sweepERC 20 ในสัญญาเพื่อโอน ETH และ stETH จำนวน 400,000 หน่วย (มูลค่ารวมประมาณ 1.5 พันล้านดอลลาร์สหรัฐ) ในกระเป๋าเงินแบบเย็นไปยังที่อยู่ที่ไม่รู้จัก

เมื่อพิจารณาจากวิธีการโจมตี การแฮ็ก WazirX และการแฮ็ก Radiant Capital มีลักษณะคล้ายคลึงกับการโจมตีนี้ เป้าหมายของการโจมตีทั้งสามครั้งนี้คือกระเป๋าเงินลายเซ็นหลายรายการที่ปลอดภัย ในเหตุการณ์การแฮ็ก WazirX ผู้โจมตียังได้ปรับใช้สัญญาการใช้งานที่เป็นอันตรายไว้ล่วงหน้า ลงนามธุรกรรมผ่านเจ้าของ 3 ราย และเขียนสัญญาลอจิกที่เป็นอันตรายไปยัง STORAGE 0 ผ่านทาง DELEGATECALL เพื่อแทนที่สัญญา Safe ด้วยสัญญาการใช้งานที่เป็นอันตราย

(https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d)

ในส่วนของการแฮ็ก Radiant Capital นั้น ตามการเปิดเผยอย่างเป็นทางการ ผู้โจมตีได้ใช้เทคนิคที่ซับซ้อนเพื่อทำให้ผู้ตรวจสอบลายเซ็นมองเห็นธุรกรรมที่ถูกต้องตามกฎหมายบน front end ซึ่งคล้ายกับข้อมูลที่เปิดเผยในทวีตของ Ben Zhou

(https://medium.com/@RadiantCapital/radiant-post-mortem-fecd 6c d3 8081)

นอกจากนี้ วิธีการตรวจสอบการอนุญาตของสัญญาที่เป็นอันตรายซึ่งเกี่ยวข้องในเหตุการณ์ทั้งสามนี้เหมือนกัน และที่อยู่ของเจ้าของถูกเข้ารหัสแบบฮาร์ดโค้ดไว้ในสัญญาเพื่อตรวจสอบผู้เรียกสัญญา ข้อความแสดงข้อผิดพลาดที่เกิดจากการตรวจสอบการอนุญาตในเหตุการณ์แฮ็ก Bybit และเหตุการณ์แฮ็ก WazirX ก็มีความคล้ายคลึงกัน

ในเหตุการณ์นี้ไม่มีปัญหาเกี่ยวกับสัญญาเซฟ ปัญหาอยู่ที่ส่วนที่ไม่มีสัญญา ส่วนหน้าถูกดัดแปลงและปลอมแปลงเพื่อให้เกิดผลหลอกลวง นี่ไม่ใช่กรณีแยกเดี่ยว แฮกเกอร์ชาวเกาหลีเหนือโจมตีแพลตฟอร์มหลายแห่งด้วยวิธีนี้ในปีที่แล้ว เช่น WazirX สูญเงิน 230 ล้านดอลลาร์ให้กับ Safe multi-signature, Radiant Capital สูญเงิน 50 ล้านดอลลาร์ให้กับ Safe multi-signature และ DMM Bitcoin สูญเงิน 305 ล้านดอลลาร์ให้กับ Gonco multi-signature เทคนิคการโจมตีนี้ได้รับการออกแบบมาอย่างดีและต้องใช้ความเอาใจใส่เป็นพิเศษ

ตามประกาศอย่างเป็นทางการที่เผยแพร่โดย Bybit:

(https://announcements.bybit.com/zh-MY/article/incident-update---กระเป๋าสตางค์เย็น-eth-incident-blt292c0454d26e9140)

รวมกับทวีตของ Ben Zhou:

คำถามที่เกิดขึ้นมีดังนี้:

1. การโอน ETH ตามปกติ

ผู้โจมตีอาจได้รับข้อมูลการปฏิบัติงานของทีมการเงินภายในของ Bybit ล่วงหน้า และสามารถควบคุมเวลาในการโอนกระเป๋าสตางค์เย็นหลายลายเซ็นของ ETH ได้หรือไม่

ผ่านระบบ Safe ชักจูงผู้ลงนามให้ลงนามธุรกรรมที่เป็นอันตรายบนอินเทอร์เฟซปลอมหรือไม่ ระบบ front-end ของ Safe ถูกเจาะระบบและถูกเข้าควบคุมหรือไม่?

2. UI ของสัญญาที่ปลอดภัยถูกแทรกแซง

ผู้ลงนามเห็นที่อยู่และ URL ที่ถูกต้องบนอินเทอร์เฟซที่ปลอดภัย แต่ข้อมูลธุรกรรมที่ลงนามจริงถูกแทรกแซงหรือไม่?

คำถามสำคัญก็คือ ใครเป็นผู้ริเริ่มการร้องขอลายเซ็นในตอนแรก? อุปกรณ์ของมันมีความปลอดภัยขนาดไหน?

โดยคำนึงถึงคำถามเหล่านี้ เราหวังว่าทางการจะเปิดเผยผลการสืบสวนเพิ่มเติมโดยเร็วที่สุด

ผลกระทบต่อตลาด

Bybit ออกประกาศอย่างรวดเร็วหลังเกิดเหตุการณ์ โดยสัญญาว่าสินทรัพย์ของลูกค้าทั้งหมดมีสำรอง 1:1 และแพลตฟอร์มสามารถแบกรับความสูญเสียได้ การถอนตัวของผู้ใช้จะไม่ได้รับผลกระทบ

เมื่อวันที่ 22 กุมภาพันธ์ 2025 เวลา 10:51 น. Ben Zhou ซีอีโอของ Bybit ได้ส่งข้อความแจ้งว่าการฝากและถอนเงินสามารถทำได้ตามปกติแล้ว:

คำพูดสุดท้าย

การโจรกรรมครั้งนี้ชี้ให้เห็นถึงความท้าทายด้านความปลอดภัยที่ร้ายแรงที่อุตสาหกรรมสกุลเงินดิจิทัลต้องเผชิญอีกครั้ง ในขณะที่อุตสาหกรรมการเข้ารหัสพัฒนาอย่างรวดเร็ว กลุ่มแฮ็กเกอร์ โดยเฉพาะแฮ็กเกอร์ระดับประเทศ เช่น กลุ่ม Lazarus กำลังปรับปรุงวิธีการโจมตีของตนอย่างต่อเนื่อง เหตุการณ์นี้ส่งสัญญาณเตือนถึงการแลกเปลี่ยนสกุลเงินดิจิทัล แพลตฟอร์มต่างๆ จำเป็นต้องเสริมความแข็งแกร่งให้กับการป้องกันความปลอดภัยและใช้กลไกการป้องกันขั้นสูง เช่น การตรวจสอบปัจจัยหลายประการ การจัดการกระเป๋าเงินที่เข้ารหัส การติดตามทรัพย์สิน และการประเมินความเสี่ยง เพื่อให้แน่ใจถึงความปลอดภัยของทรัพย์สินของผู้ใช้ สำหรับผู้ใช้รายบุคคล การเพิ่มความตระหนักด้านความปลอดภัยก็ถือเป็นสิ่งสำคัญเช่นกัน ขอแนะนำให้ให้ความสำคัญกับวิธีการจัดเก็บที่ปลอดภัยกว่า เช่น กระเป๋าเงินฮาร์ดแวร์ และหลีกเลี่ยงการเก็บเงินจำนวนมากไว้ในระบบแลกเปลี่ยนเป็นเวลานาน ในสาขาที่ไม่หยุดนิ่งนี้ เราสามารถรับประกันความปลอดภัยของสินทรัพย์ดิจิทัลและส่งเสริมการพัฒนาที่ดีของอุตสาหกรรมได้โดยการยกระดับการป้องกันทางเทคโนโลยีอย่างต่อเนื่องเท่านั้น