ที่มา: SINOHOPE

ภาพรวมของการโจรกรรม Bybit

เมื่อวันที่ 21 กุมภาพันธ์ 2025 กระเป๋าเงินลายเซ็นหลายรายการ Safe ของการแลกเปลี่ยนสกุลเงินดิจิทัล Bybit ถูกขโมย และสินทรัพย์ดิจิทัลมูลค่าประมาณ 1.5 พันล้านดอลลาร์สหรัฐหายไป ส่งผลให้เป็นการโจรกรรมครั้งใหญ่ที่สุดในประวัติศาสตร์ของสกุลเงินดิจิทัล ในการโจมตีครั้งนี้ แม้ว่าจะไม่มีปัญหาใดๆ กับสัญญากระเป๋าเงินลายเซ็นหลายลายเซ็นของ Safe แต่กระบวนการใช้งานก็ยังถูกโจมตีอยู่ดี ผู้เข้าร่วมที่ใช้ลายเซ็นหลายลายเซ็นขาดความตระหนักด้านความปลอดภัยที่เพียงพอและกลไกการตรวจสอบอิสระที่เชื่อถือได้เมื่อลงนาม ดังนั้นแฮกเกอร์จึงได้แก้ไขเนื้อหาลายเซ็นและหลอกลวงผู้ลงนามหลายคน (3) คนจนหมดสิ้น ในที่สุด แฮกเกอร์ก็สามารถควบคุมกระเป๋าเงินลายเซ็นหลายลายเซ็นผ่านธุรกรรมที่เป็นอันตรายและดำเนินการโจมตีจนเสร็จสิ้น

นอกเหนือจากการโจมตีของ Bybit ต่อกระเป๋าเงินลายเซ็นหลายตัวที่ปลอดภัยแล้วยังมีการโจมตีที่คล้ายคลึงกันหลายครั้งก่อนหน้านี้ รวมถึง:

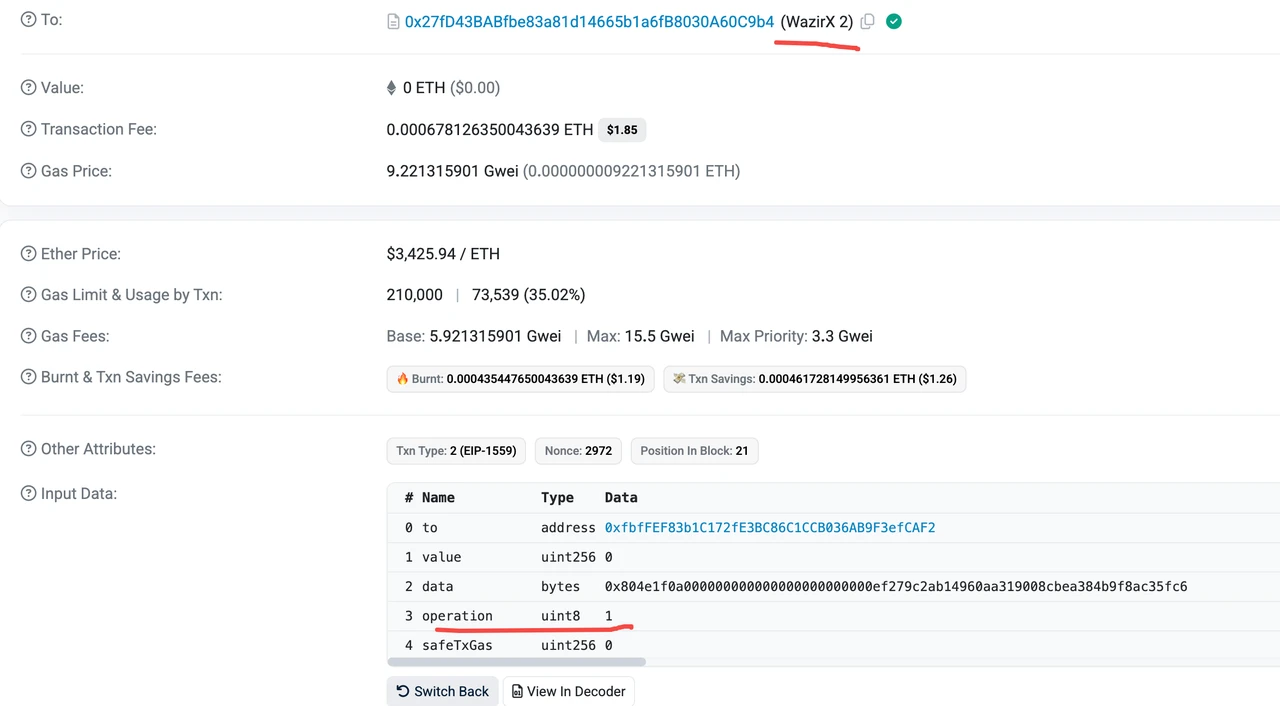

เมื่อวันที่ 18 กรกฎาคม 2024 กระเป๋าเงินลายเซ็นหลายรายการที่ปลอดภัยของตลาดแลกเปลี่ยน WazirX ของอินเดียถูกโจมตี สัญญาเชิงตรรกะได้รับการเปลี่ยนแปลง และเงินประมาณ 230 ล้านเหรียญสหรัฐถูกขโมยไป

เมื่อวันที่ 16 ตุลาคม 2024 กระเป๋าเงินหลายลายเซ็นของโปรโตคอลการกู้ยืม Radiant Capital Safe ถูกโจมตี และเงินประมาณ 50 ล้านเหรียญสหรัฐถูกขโมยไป

นับตั้งแต่มีการพัฒนาอุตสาหกรรมการเข้ารหัส ปัญหาความปลอดภัยที่เกิดจากสัญญาอัจฉริยะได้รับความสนใจอย่างมากจากผู้ประกอบวิชาชีพในอุตสาหกรรม อย่างไรก็ตาม หากพิจารณาจากการโจรกรรมของแฮ็กเกอร์ที่เกิดขึ้นอย่างต่อเนื่องในช่วงไม่กี่ปีที่ผ่านมา ปัญหาความปลอดภัยของกระเป๋าสตางค์ยังคงเป็นที่น่ากังวล เหตุการณ์การโจรกรรม Bybit และเหตุการณ์ที่คล้ายกันในอุตสาหกรรมได้เปิดเผยช่องโหว่ขนาดใหญ่ในระบบรักษาความปลอดภัยของกระเป๋าสตางค์: ในการจัดการเงิน/การอนุญาตในแต่ละวัน ภายใต้กลไกกระเป๋าสตางค์ลายเซ็นหลายตัวที่ดูเหมือนจะปลอดภัย ยังคงมีปัญหาเชิงระบบในกระบวนการทั้งหมด ความปลอดภัยของกระเป๋าสตางค์ต้องได้รับความสนใจเพียงพอจากอุตสาหกรรมทั้งหมด

การวิเคราะห์กระบวนการโจมตีของแฮกเกอร์

ตามข้อมูลที่เปิดเผยในรายงานการสืบสวนล่าสุด กระบวนการและข้อสงสัยสำคัญในการโจมตีของ Bybit มีดังนี้:

ผู้โจมตีได้ใช้งานสัญญาที่เป็นอันตราย 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516 ไว้ล่วงหน้าที่ UTC 2025-02-19 7:15:23 น.

คอมพิวเตอร์ของนักพัฒนาที่มีสิทธิ์เผยแพร่ระบบของ Safe{Wallet} ถูกแฮ็ก ผู้โจมตีได้อัปโหลดและแก้ไขไฟล์โค้ด JavaScript ในบัคเก็ต AWS S3 ของ Safe เมื่อเวลา UTC 2025-02-19 15:29:43 น. ไฟล์ดังกล่าวมีตรรกะที่เป็นอันตรายและกำหนดเป้าหมายเฉพาะกระเป๋าสตางค์ Ethereum Safe ของ Bybit และกระเป๋าสตางค์ที่ไม่รู้จัก (คาดว่าผู้โจมตีใช้สำหรับการทดสอบและการยืนยัน) ส่งผลให้สามารถแฮ็กอินเทอร์เฟซส่วนหน้าของ Safe{wallet} ได้สำเร็จ

เมื่อวันที่ 21 ก.พ. 2025 ระหว่างกระบวนการโอนเงินแบบปกติและแบบร้อนและเย็นของ Bybit ผู้ใช้ Safewallet} ทุกคนเห็นและใช้ส่วนหน้าของ Safewallet} ที่ถูกฝังโค้ดที่เป็นอันตราย ดังนั้น ผู้เข้าร่วมลายเซ็นหลายรายการของ Bybit จึงเห็นว่าข้อมูลที่แสดงบนอินเทอร์เฟซส่วนหน้าของ Safewallet} เป็นเรื่องปกติโดยสิ้นเชิง (แต่เนื้อหาลายเซ็นจริงไม่ตรงกับเนื้อหาที่แสดงบนส่วนหน้า)

ผู้ลงนามใช้กระเป๋าสตางค์ฮาร์ดแวร์ Ledger แต่กระบวนการลงนามของกระเป๋าสตางค์ฮาร์ดแวร์ Ledger เป็นการลงนามโดยไม่เปิดเผยตัวตน ผู้ลงนามไม่สามารถตรวจสอบได้ว่าเนื้อหาที่จะลงนามใน Ledger สอดคล้องกับข้อมูลที่แสดงบนอินเทอร์เฟซส่วนหน้าของ Safe{Wallet} หรือไม่

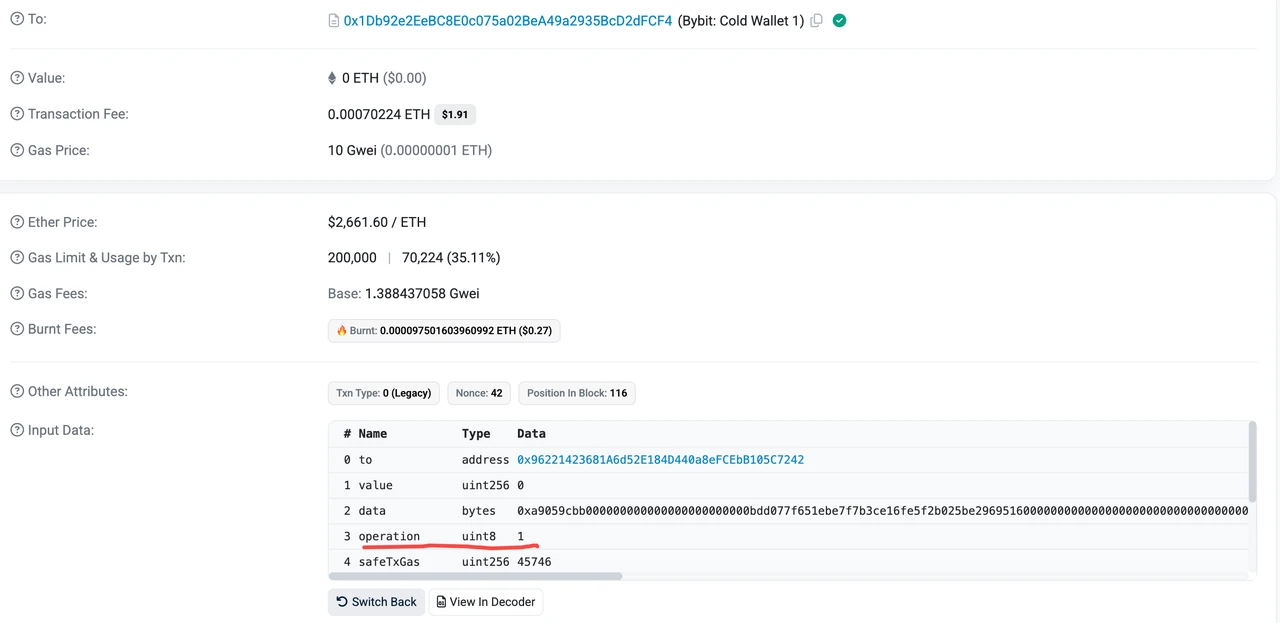

ผู้โจมตีได้หลอกลวงผู้เข้าร่วมการลงนามทั้งหมดได้สำเร็จและได้รับลายเซ็นที่เพียงพอ (3) รายชื่อ ธุรกรรมที่เป็นอันตรายถูกสร้างขึ้นเพื่อเรียกใช้ฟังก์ชันของสัญญาที่เป็นอันตรายในรูปแบบของ DelegateCall ซึ่งปลอมแปลงการโอน ERC 20 ฟังก์ชันที่เป็นอันตรายทำการ อัปเกรด สัญญากระเป๋าสตางค์ให้เสร็จสมบูรณ์ นั่นคือการเปลี่ยนสัญญาการใช้งานตรรกะให้เป็นสัญญาที่เป็นอันตรายที่ผู้โจมตีใช้ล่วงหน้า

หลังจากธุรกรรมที่เป็นอันตรายเสร็จสิ้นแล้ว ผู้โจมตีได้อัปโหลดไฟล์สคริปต์ปกติอีกครั้งภายใน 2 นาที และลบไฟล์สคริปต์ที่เป็นอันตราย

หลังจากนั้น ผู้โจมตีก็สามารถควบคุมกระเป๋าเงินหลายลายเซ็นได้เต็มรูปแบบและขโมยสินทรัพย์ดิจิทัลมูลค่าเกือบ 1.5 พันล้านดอลลาร์ไป

ในกระบวนการนี้ ข้อสงสัยที่เหลืออยู่มีดังนี้:

กระบวนการเปิดตัวระบบฟรอนต์เอนด์ของ Safe{wallet} คืออะไร?

เหตุใดนักพัฒนาเพียงคนเดียวจึงสามารถเปลี่ยนไฟล์โค้ดของระบบฟรอนต์เอนด์ที่โฮสต์อยู่ในระบบคลาวด์สตอเรจได้โดยไม่ต้องคอมมิตโค้ดไปยังที่เก็บโค้ดต้นฉบับ

จุดอ่อนที่ถูกเปิดเผยโดยเหตุการณ์การโจรกรรม Bybit

ความเสี่ยงด้านความปลอดภัยของระบบ DeFi

สำหรับแอปพลิเคชัน DeFi ทั้งหมด แม้ว่าในทางทฤษฎีใครๆ ก็สามารถสร้างธุรกรรมและโต้ตอบโดยตรงกับสัญญาอัจฉริยะบนเชนได้ แต่ในความเป็นจริงแล้ว นี่เป็นงานที่เป็นไปไม่ได้สำหรับผู้ใช้ส่วนใหญ่ในสภาพแวดล้อมจริง! ดังนั้นแอปพลิเคชัน DeFi ทั้งหมดจึงจำเป็นต้องให้ระบบฟรอนต์เอนด์สร้างธุรกรรมหรือลงนามข้อมูล EIP-712 หากระบบฟรอนต์เอนด์อิสระหลายระบบไม่รองรับสัญญาอัจฉริยะชุดเดียวกัน ระบบฟรอนต์เอนด์ของแอปพลิเคชัน DeFi จะกลายเป็นแหล่งความเสี่ยงจุดเดียวที่สำคัญ

อันตรายด้านความปลอดภัยของอุปกรณ์การใช้งาน

สาเหตุโดยตรงของเหตุการณ์ Bybit คือการแฮ็กอุปกรณ์คอมพิวเตอร์ของนักพัฒนาที่มีสิทธิ์ในการเผยแพร่ระบบจากโครงการ Safe{Wallet} ซึ่งเน้นย้ำถึงการมีอยู่ชั่วนิรันดร์ของความเสี่ยงด้านความปลอดภัยแบบดั้งเดิม เนื่องจากผู้ปฏิบัติงาน Web3 อาจมีส่วนร่วมโดยตรงกับความปลอดภัยของเงินทุนบนเครือข่าย พวกเขาจึงควรได้รับความสนใจสูงสุดในการป้องกันความเสี่ยงด้านความปลอดภัยของเครือข่ายแบบดั้งเดิม ระบบเทคนิคและลิงก์การจัดการทั้งหมดในฟิลด์ Web3 ควรได้รับการพิจารณาและดำเนินการโดยอ้างอิงถึงระดับความปลอดภัยในระดับการเงิน

จุดอ่อนด้านความปลอดภัยของสัญญาลายเซ็นหลายฉบับที่ปลอดภัย

สัญญาลายเซ็นหลายรายการแบบ Safe จะให้รายการการดำเนินการเพียงรายการเดียว: execTransaction ซึ่งให้วิธีการดำเนินการสองวิธี: Call และ DelegateCall สำหรับธุรกรรมแบบแบตช์ สัญญา Safe เองจะไม่เปิดรายการการดำเนินการแบบแบตช์โดยตรง แต่จะใช้ตรรกะของธุรกรรมแบบแบตช์ด้วยการใช้สัญญาอื่นๆ เช่น สัญญา MultiSendCallOnly ดังนั้น เมื่อคุณจำเป็นต้องสร้างชุดสัญญา คุณจำเป็นต้องสร้างธุรกรรมการเรียกใช้สำหรับ DelegateCall ของสัญญาภายนอกเพื่อดำเนินการแยกธุรกรรมและตรรกะการดำเนินการทีละรายการของสัญญาภายนอก

ในสถานการณ์ทางธุรกิจปกติ ควรดำเนินการวิธี DelegateCall เฉพาะเมื่อที่อยู่เป้าหมาย (ที่อยู่อีเมล) ของการโต้ตอบคือสัญญา MultiSendCallOnly เท่านั้น

อย่างไรก็ตามกลไกนี้ของ Safe ยังคงมีความเสี่ยงด้านความปลอดภัยที่อาจเกิดขึ้นจากการใช้งาน Safe ในชีวิตประจำวัน ผู้ใช้ส่วนใหญ่อาจขาดความรู้ ทักษะ และความตระหนักที่เพียงพอในการดำเนินการตรวจสอบอย่างเป็นอิสระและสมบูรณ์ระหว่างการใช้งาน

ในความเป็นจริง การโจมตี Safe Wallet ที่เกี่ยวข้องกับเงินจำนวนมหาศาลทั้งสามประเภทต่างก็ใช้ประโยชน์จากกลไกนี้ ผู้โจมตีใช้เมธอดการดำเนินการ DelegateCall สำเร็จเพื่อให้ Safe Wallet ดำเนินการตามตรรกะที่เป็นอันตราย

วาซิรเอ็กซ์:

ภาษาไทย: https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d

บายบิต:

ภาษาไทย: https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

กระเป๋าสตางค์ฮาร์ดแวร์บางประเภทมีความเสี่ยงในการลงนามโดยไม่ระบุชื่อ

ความสามารถของแอปพลิเคชันกระเป๋าเงินในการถอดรหัสข้อมูลธุรกรรมที่มีการลงนามเป็นความสามารถที่สำคัญมาก กระเป๋าเงินบางประเภทที่เน้นการโต้ตอบบนเครือข่าย Web3 มีความสามารถในการแยกวิเคราะห์ธุรกรรมบางอย่างอยู่แล้วและกำลังปรับปรุงอย่างต่อเนื่อง อย่างไรก็ตาม กระเป๋าเงินฮาร์ดแวร์ (เช่น กระเป๋าเงินฮาร์ดแวร์ Ledger ที่ Bybit ใช้ในเหตุการณ์นี้) ในปัจจุบันไม่มีความสามารถดังกล่าว ผู้คนสามารถลงนามได้โดยไม่ไตร่ตรอง ทำให้เสียโอกาสสุดท้ายในการตรวจสอบเนื้อหาของธุรกรรมไป

ความสามารถในการแยกวิเคราะห์ธุรกรรมของกระเป๋าสตางค์ต้องมีการรองรับข้อมูลที่อัปเดตตามเวลาจำนวนมาก (เช่น ฐานข้อมูล ABI ในฟิลด์เชนที่เข้ากันได้กับ EVM) เช่นเดียวกับความจำเป็นในการระบุประเภทธุรกรรมเฉพาะทั่วไปและดำเนินการประมวลผลแบบกำหนดเองบางอย่าง ซึ่งทำให้มีความต้องการสูงในการอัปเดตและการวนซ้ำของกระเป๋าสตางค์อย่างต่อเนื่อง

จำเป็นต้องเสริมสร้างความตระหนักรู้เกี่ยวกับการตรวจสอบอิสระในหมู่ผู้เข้าร่วมที่มีลายเซ็นหลายราย

เพื่อหลีกเลี่ยงความเสี่ยงจากจุดเดียวและการรั่วไหลของคีย์ส่วนตัวจากการลงนามเพียงครั้งเดียว อุตสาหกรรมจึงหันมาใช้กระเป๋าเงินลายเซ็นหลายรายการโดยทั่วไป อย่างไรก็ตาม หากระหว่างการใช้งาน ผู้เข้าร่วมหลายลายเซ็นขาดความตระหนัก ความสามารถ และเครื่องมือที่จำเป็นสำหรับการตรวจสอบโดยอิสระ และแทนที่จะพึ่งพาความปลอดภัยและความน่าเชื่อถือของผู้ริเริ่มธุรกรรมเป็นหลัก กระเป๋าสตางค์หลายลายเซ็นก็จะสูญเสียฟังก์ชันตามที่ต้องการ

แนวทางปฏิบัติด้านความปลอดภัย ของ SINOHOPE

หลักการ รักษาความปลอดภัยของกองทุน Crypto

เพื่อให้แน่ใจถึงความปลอดภัยของเงินทุน Crypto จำเป็นต้องสร้างกลไกรอบด้านและสามมิติในแง่ของการตระหนักรู้ด้านความปลอดภัย ระบบเทคโนโลยีความปลอดภัย และกฎระเบียบด้านความปลอดภัย เพื่อตอบสนองต่อเหตุการณ์ Bybit และเหตุการณ์ที่คล้ายคลึงกัน SINOHOPE เน้นย้ำโดยเฉพาะว่าผู้ใช้จำเป็นต้องเพิ่มการตระหนักรู้ด้านความปลอดภัยพื้นฐานบางประการ

1. ข้อเสนอแนะการเสริมความมั่นคงแบบดั้งเดิม

องค์กรและบุคลากรของ Web3 ควรมีความตระหนักถึงความปลอดภัยในระดับการเงิน และดำเนินมาตรการเชิงปฏิบัติเพื่อป้องกันความเสี่ยงด้านความปลอดภัยแบบดั้งเดิม

เปิดใช้งานอุปกรณ์เฉพาะ:

จัดเตรียมอุปกรณ์เฉพาะทางที่เป็นอิสระสำหรับวัตถุประสงค์ที่สำคัญ หลีกเลี่ยงการปะปนกับอุปกรณ์สำนักงานประจำวัน และอย่าเปิดใช้งานเว้นแต่จำเป็น

ใช้ระบบปฏิบัติการที่ปลอดภัยยิ่งขึ้น เช่น Linux หรือ macOS/Windows เวอร์ชั่นล่าสุด และลบบริการและพอร์ตที่ไม่จำเป็น

เสริมสร้างความปลอดภัยให้กับอุปกรณ์เครือข่ายสำนักงานและนำมาตรการรักษาความปลอดภัยแบบดั้งเดิมมาใช้:

ความปลอดภัยของสภาพแวดล้อมของเทอร์มินัล/สำนักงานยังคงเป็นสิ่งสำคัญที่สุดในการป้องกันการโจมตี APT จากองค์กรต่างๆ เช่น Lazurus โปรดตรวจสอบให้แน่ใจว่าได้ติดตั้งเครื่องมือ EDR บนเทอร์มินัลแล้ว (ซอฟต์แวร์ป้องกันไวรัสแบบเดิมมีผลจำกัดในการจัดการกับ APT)

เสริมสร้างการควบคุมการเข้าถึงและการป้องกันเชิงลึกของระบบภายใน การเข้าถึงระบบภายในที่ละเอียดอ่อนและการดำเนินการที่สำคัญต้องผ่านการตรวจสอบยืนยันเพิ่มเติม เช่น การจัดการฐานรหัสภายในและการจัดการแพลตฟอร์มคลาวด์

จัดการสิทธิ์อนุญาตสำหรับผู้ให้บริการระบบคลาวด์ เช่น CDN/AWS ให้ดีที่สุด เมื่อล็อกอินเข้าสู่คอนโซล โปรดตรวจสอบให้แน่ใจว่าได้ลดขอบเขตของบุคลากร สิทธิ์อนุญาต และเวลาเข้าถึงให้เหลือน้อยที่สุด บัญชีรูทและบัญชีสิทธิ์อนุญาตของผู้ดูแลระบบจะไม่ถูกใช้ตามค่าเริ่มต้น ให้ความสำคัญกับการใช้บทบาท IAM และหลีกเลี่ยงการใช้วิธีการเข้าถึง ak/sk หากคุณต้องเปิดใช้งาน ให้เปิดใช้งานการหมุนเวียนคีย์และเพิ่มรายการที่อยู่การเข้าถึงที่อนุญาต

ดำเนินการตรวจสอบความสมบูรณ์ของทรัพยากรที่สามารถเข้าถึงได้สาธารณะ เช่น SDK สาธารณะ แพ็คเกจการติดตั้งไคลเอนต์ และทรัพยากรคงที่ที่แคชไว้โดย CDN (CloudFront-S 3/CloudFlare-R 2 เป็นต้น) และจำลองสถานการณ์ของผู้ใช้สำหรับการตรวจสอบเป็นประจำ

ดำเนินการตรวจสอบความสมบูรณ์เพิ่มเติมในแต่ละรหัสที่เผยแพร่เพื่อให้แน่ใจว่ารหัสสภาพแวดล้อมออนไลน์สอดคล้องกับรหัสที่ตรวจสอบความปลอดภัยภายใน

เสริมสร้างการติดตามการเข้าถึงระบบภายใน/ซัพพลายเออร์ ตรวจจับการเข้าถึงจากสถานที่อื่นหรือในเวลาที่ผิดปกติอย่างทันท่วงที และตรวจสอบและยืนยันอย่างทันท่วงที

ให้แน่ใจว่ามีการครอบคลุมความสามารถด้านการรักษาความปลอดภัยของอุปกรณ์ปลายทางอย่างครบถ้วนสำหรับบุคลากรที่ได้รับอนุญาตสำคัญ

(II) หลักพื้นฐาน การใช้กระเป๋าสตางค์

หลักการแยกตัว

การแยกร้อนและเย็น

วัตถุประสงค์การแยก: กระเป๋าเงินกองทุนและกระเป๋าเงินอนุญาตจะถูกแยกออกจากกันอย่างเคร่งครัด กระเป๋าเงินสำหรับระดมทุนควรถือครองเงินและมีฟังก์ชันการโอนเท่านั้น ขอแนะนำอย่างยิ่งให้ใช้โซลูชันกระเป๋าเงินสำหรับระดมทุนโดยเฉพาะแทนที่จะใช้สัญญาหลายลายเซ็นเช่น Safe เป็นกระเป๋าเงินสำหรับระดมทุนแบบง่ายๆ ควรพิจารณาใช้กระเป๋าเงินสัญญาหลายลายเซ็นเฉพาะเมื่อกระเป๋าเงินจำเป็นต้องมีอำนาจในการจัดการสัญญาแบบออนเชน การมีส่วนร่วมในแอปพลิเคชัน DeFi และสถานการณ์อื่นๆ

การแยกอุปกรณ์: อุปกรณ์ที่สำคัญต่อสินทรัพย์ อุปกรณ์ที่แยกไว้ ไม่ใช้คอมพิวเตอร์ประจำวัน/คอมพิวเตอร์ที่ทำงาน และอย่าเปิดใช้งานเว้นแต่จำเป็น

หลีกเลี่ยงความเสี่ยงจากจุดเดียวและดำเนินการตรวจสอบอิสระโดยหลายฝ่าย

ระบบควบคุมความเสี่ยงอิสระ

การควบคุมรายการที่ขาว

การตรวจสอบการควบคุมความเสี่ยงแบบอิสระ

การดำเนินการจำลองการซื้อขาย

หลักการความสามารถที่เพียงพอและหลักการลดการรับอำนาจ: ลดความเสี่ยงให้มากที่สุด

คำแนะนำเกี่ยวกับโซลูชันกระเป๋าเงินแบบเย็น

1. โซลูชั่นการจัดการกองทุนระดับองค์กรที่ใช้เทคโนโลยี MPC

สำหรับกระเป๋าเงินที่ต้องการจัดการเงินเท่านั้น การใช้โซลูชั่นกระเป๋าเงินหลายลายเซ็นที่มีสัญญาอัจฉริยะซึ่งมีความเสี่ยงที่อาจเกิด การดำเนินการตามตรรกะตามอำเภอใจ อาจไม่ใช่ทางเลือกที่ดีที่สุด

สำหรับ กระเป๋าเงินแบบเย็น ที่มีไว้เพียงการจัดการกองทุนเท่านั้น (ไม่จำเป็นต้องเข้าร่วมในการโต้ตอบ DeFi) คุณสามารถใช้โซลูชั่นกระเป๋าเงิน MPC ระดับองค์กร SINOHOPE ของ Xinhuo Technology ได้ ซึ่งก็คือแพลตฟอร์มการดูแลตนเองของ SINOHOPE แทนลายเซ็นหลายตัวแบบ Safe สำหรับลูกค้าสถาบันที่มีความต้องการเฉพาะเจาะจง SINOHOPE ยังสามารถให้บริการโซลูชั่นทางเทคนิคเพื่อสนับสนุนลูกค้าในการดำเนินการปรับใช้โซลูชั่น MPC แบบส่วนตัวได้อีกด้วย

เทคโนโลยี MPC-TSS (Muti-Party Computation-Threshold Signature Scheme) รองรับการจัดการแบบกระจายของการแบ่งคีย์ส่วนตัวและลายเซ็นแบบร่วมมือ ช่วยแก้ปัญหาความเสี่ยงของคีย์ส่วนตัวที่จุดเดียว และทำให้สามารถดูแลตนเองได้อย่างปลอดภัย

หากเปรียบเทียบกับโซลูชั่นสัญญาอัจฉริยะหลายลายเซ็นที่ใช้งานได้เฉพาะบนเชนที่เข้ากันได้กับ EVM แล้ว โซลูชั่นที่ใช้ MPC นั้นมีข้อได้เปรียบทั้งหมดของโซลูชั่นหลายลายเซ็นของ Safe ในขณะเดียวกันก็มีข้อได้เปรียบบางประการที่โซลูชั่นหลายลายเซ็นของ Safe ไม่มี เช่น ความคล่องตัวของหลายเชน การนำการตรวจสอบอิสระไปใช้ได้ดีขึ้น และการขจัดความเสี่ยงที่อาจเกิดขึ้นจาก การดำเนินการตามตรรกะที่ไม่แน่นอน คุณสมบัติของโซลูชัน SINOHOPE MPC สรุปได้ดังนี้:

มีระบบอัตโนมัติมากกว่าการโฮสต์แบบรวมศูนย์

การควบคุมทรัพย์สินอย่างอิสระ ไม่ต้องกลัว “ยักยอกทรัพย์” หรือ “หนีหาย”

รองรับลายเซ็นหลายรายการของ TN เพื่อหลีกเลี่ยงความเสี่ยงจากจุดเดียว

รองรับการจัดการสินทรัพย์หลายระดับขององค์กร

ปลอดภัยและมีฟังก์ชันการทำงานมากกว่ากระเป๋าเงินแบบกระจายอำนาจ

การจัดการหลายฝ่ายในการแบ่งคีย์ส่วนตัวช่วยขจัดความเสี่ยงของการเก็บรักษาคีย์ส่วนตัวแบบดั้งเดิม

ไม่จำเป็นต้องเก็บคีย์ส่วนตัวหรือวลีช่วยจำที่ มองไม่เห็น

โซลูชันการกู้คืนภัยพิบัติแบบหลายระดับและกลไกการกู้คืนชาร์ดแบบหลายสถานการณ์

สะดวกและใช้งานง่ายกว่ากระเป๋าสตางค์ฮาร์ดแวร์

สามารถเชื่อมต่อ Sharding กับอินเทอร์เน็ตได้ ความยากในการเก็บข้อมูล 0

รูปแบบผลิตภัณฑ์ Web2 เข้าใจอย่างรวดเร็ว

ราคาถูกกว่าและอเนกประสงค์กว่ากระเป๋าสตางค์แบบมีสัญญา

ไม่ต้องใช้ก๊าซในการสร้างที่อยู่ ค่าธรรมเนียมการจัดการต่ำ

รองรับบล็อคเชนกระแสหลักส่วนใหญ่

เชื่อมโยงลายเซ็นหลายรายการเพื่อปกป้องความเป็นส่วนตัว

สำหรับความต้องการการจัดการกองทุนที่เรียบง่าย การตรวจสอบธุรกิจและการควบคุมความเสี่ยงสามารถดำเนินการได้ดีขึ้น โดยขจัดความเสี่ยงที่อาจเกิดขึ้นจาก การดำเนินการตามตรรกะที่ไม่แน่นอน

สามารถใช้ร่วมกับมาตรการเสริมโดยการใช้อุปกรณ์พกพาเฉพาะซึ่งจะออนไลน์เท่านั้นเมื่อตรวจสอบธุรกรรมเพื่อเสริมความปลอดภัยให้มากขึ้น

ความสามารถทางเทคนิคและข้อได้เปรียบของ MPC-TSS เมื่อรวมกับระบบบัญชีออนไลน์ ระบบการตรวจสอบปัจจัยหลายประการ และเทคโนโลยีไบโอเมตริกซ์ที่สะสมมาตลอดหลายปีบนอินเทอร์เน็ต ช่วยให้ผู้ใช้กำจัดรหัสจำส่วนตัว ป้องกันการโจรกรรม การสูญหาย และพฤติกรรมที่เป็นอันตราย และให้ผู้ใช้ควบคุมสินทรัพย์ของตนได้อย่างมีประสิทธิภาพ

2. โซลูชันการตรวจสอบลายเซ็นของ SINOHOPE สำหรับลายเซ็นหลายรายการของ Safe{wallet}

ในสาขา Web3 นอกเหนือจากความต้องการในการจัดการกองทุนอย่างง่าย ๆ เช่น กระเป๋าเงินแบบเย็นแล้ว ยังมีความต้องการอื่น ๆ เช่น การจัดการการอนุญาตแบบออนเชนและการมีส่วนร่วมในปฏิสัมพันธ์ DeFi สำหรับความต้องการดังกล่าว โซลูชันลายเซ็นหลายรายการแบบออนเชนที่เป็นตัวแทนโดย Safe{wallet} ยังคงเป็นหนึ่งในโซลูชันที่ดีที่สุดในปัจจุบัน อย่างไรก็ตาม เหตุการณ์ Bybit ยังเปิดเผยจุดอ่อนหลายประการในการใช้ลายเซ็นหลายรายการของ Safe{Wallet} ซึ่งจุดอ่อนที่โดดเด่นเป็นพิเศษคือ การพึ่งพาระบบส่วนหน้าเพียงอย่างเดียวและอันตรายที่ซ่อนเร้นของการลงนามโดยไม่ดูข้อมูลในกระเป๋าสตางค์ฮาร์ดแวร์

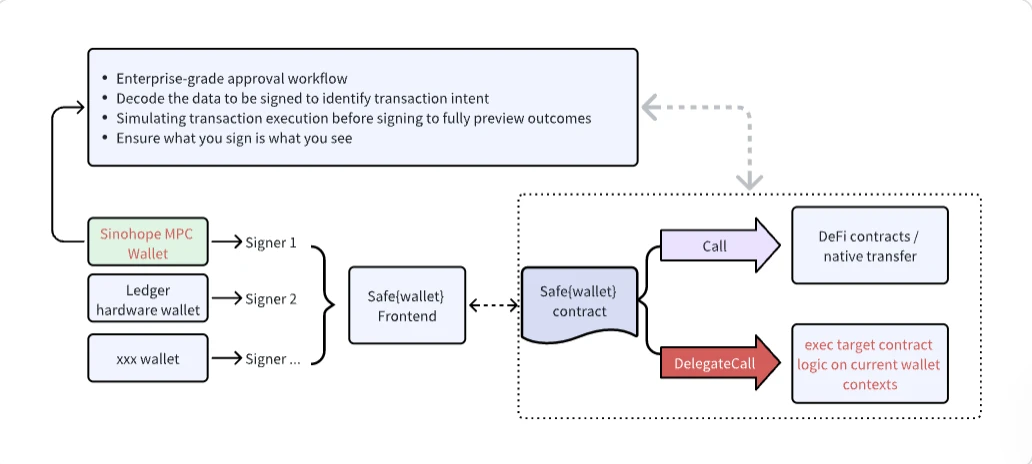

เพื่อตอบสนองต่อความเสี่ยงที่อาจเกิดขึ้นจากการใช้ Safe{wallet} SINOHOPE จึงได้เปิดตัวโซลูชันการตรวจสอบลายเซ็นสำหรับ Safe{Wallet} แบบหลายลายเซ็น โดยการนำกลไกการตรวจสอบเนื้อหาลายเซ็นอิสระมาใช้ ร่วมกับกระบวนการอนุมัติระดับองค์กรและกลไกการควบคุมความเสี่ยง ซึ่งจะช่วยชดเชยข้อบกพร่องด้านความปลอดภัยของกระเป๋าสตางค์ฮาร์ดแวร์ + โซลูชันหลายลายเซ็นของ Safe{Wallet}

โครงการตรวจสอบอิสระของกระเป๋าเงิน SINOHOPE MPC ประกอบด้วย:

สำหรับการร้องขอลายเซ็นของ Safe{Wallet} จะมีการเปิดใช้งานกลยุทธ์การตรวจสอบการควบคุมความเสี่ยงแบบอิสระ โดยอิงตามฐานข้อมูล ABI ของอุตสาหกรรม และการประมวลผลสัญญา Safe แบบกำหนดเป้าหมาย เนื้อหาที่ต้องลงนามและความตั้งใจในการดำเนินการจะได้รับการวิเคราะห์อย่างเป็นอิสระ และสามารถออกคำเตือนล่วงหน้าสำหรับการดำเนินการที่มีความเสี่ยง (เช่น การโทร DelegateCall ที่ไม่คาดคิด) ได้อย่างทันท่วงที

ความสามารถในการดำเนินการจำลองธุรกรรมแบบบูรณาการสามารถจำลองการดำเนินการธุรกรรมก่อนการลงนาม ระบุความตั้งใจในการดำเนินการ และแสดงความตั้งใจในการดำเนินการและความเสี่ยงที่อาจเกิดขึ้นในลักษณะที่เป็นมิตรต่อผู้ใช้เพื่อหลีกเลี่ยงความเสี่ยงในการลงนามโดยไม่เปิดเผยข้อมูล

สามารถบูรณาการกระบวนการอนุมัติระดับองค์กร และกำหนดกระบวนการอนุมัติพิเศษ และกลยุทธ์การควบคุมความเสี่ยงสำหรับกระเป๋าเงินหลายลายเซ็นที่จัดการโดยบัญชีกระเป๋าเงิน MPC เพื่อตอบสนองความต้องการการจัดการกองทุนที่ยืดหยุ่นและครอบคลุมยิ่งขึ้น

โดยการใช้กระเป๋าเงิน SINOHOPE MPC เป็นสมาชิกผู้ลงนามบางส่วนของ Safe{Wallet} สามารถนำชั้นการปรับปรุงความปลอดภัยอิสระมาใช้ในระบบแอปพลิเคชันกระเป๋าเงินลายเซ็นหลายตัวของ Safe{Wallet} ปัจจุบันได้ ซึ่งถือเป็นส่วนเสริมที่มีประโยชน์สำหรับแผนการใช้งานที่มีอยู่ เนื่องจากกระเป๋าเงิน SINOHOPE MPC นั้นเป็นกระเป๋าเงินที่ดูแลรักษาตัวเอง และกระเป๋าเงิน SINOHOPE MPC เท่านั้นที่สามารถถือครองอำนาจการลงนามเพียงอันเดียวได้ ลูกค้าจึงยังคงสามารถควบคุมกระเป๋าเงิน/สินทรัพย์ที่ปลอดภัยได้อย่างสมบูรณ์อยู่เสมอ

บริการตรวจสอบลายเซ็นของกระเป๋าเงิน SINOHOPE MPC สามารถปรับปรุงความปลอดภัยของลูกค้าในกระบวนการใช้ Safe{Wallet} ได้อย่างมาก และลดความต้องการทักษะการตรวจสอบอิสระสำหรับผู้ใช้ได้อย่างมีประสิทธิภาพ และลดภาระการตรวจสอบอิสระของผู้ใช้ ซึ่งเอื้อต่อลูกค้าสถาบันในการบูรณาการความต้องการขององค์กรได้อย่างใกล้ชิดยิ่งขึ้น และจัดสรรบทบาทของผู้เข้าร่วมที่มีลายเซ็นหลายราย (หัวหน้า ธุรกิจ การเงิน ความปลอดภัย ฯลฯ) ได้อย่างเหมาะสมมากขึ้น ในขณะเดียวกันก็มั่นใจได้ว่าผู้เข้าร่วมแต่ละรายมีเงื่อนไขในการนำการตรวจสอบและการยืนยันแบบอิสระไปใช้ ทำให้บรรลุวัตถุประสงค์ของ Safe{Wallet} อย่างแท้จริงในการ ป้องกันความเสี่ยงจากจุดเดียวและบรรลุการตรวจสอบหลายฝ่าย

บทสรุป: โครงการริเริ่มความปลอดภัยกระเป๋าสตางค์อุตสาหกรรม Web3

ส่งเสริมมาตรฐานความปลอดภัยแบบรวมศูนย์ทั่วทั้งอุตสาหกรรมและสร้างระบบนิเวศที่เชื่อถือได้ของ Web3

เนื่องจากระบบนิเวศ Web3 พัฒนาอย่างรวดเร็ว ความปลอดภัยของกระเป๋าเงินจึงมีความสำคัญอย่างยิ่ง เนื่องจากเป็นแกนหลักและจุดเข้าสำหรับการจัดการสินทรัพย์ของผู้ใช้ อย่างไรก็ตาม ในปัจจุบันยังไม่มีมาตรฐานความปลอดภัยแบบรวมศูนย์ในอุตสาหกรรม ส่งผลให้ผู้ใช้ต้องเผชิญกับความเสี่ยงด้านความปลอดภัยที่แตกต่างกันเมื่อใช้กระเป๋าสตางค์ที่แตกต่างกัน

โครงการริเริ่ม SINOHOPE:

สร้างมาตรฐานความปลอดภัยอุตสาหกรรมทั่วไป - จัดทำฟอรัมด้านความปลอดภัยอุตสาหกรรม ร่วมสร้างข้อกำหนดแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุดที่ครอบคลุมทุกด้านของการวิจัยและพัฒนาอุตสาหกรรม การจัดการรายวัน การใช้งานของผู้ใช้ ฯลฯ สร้างมาตรฐานการทำงานร่วมกันของส่วนประกอบด้านความปลอดภัย/แอปพลิเคชันทางนิเวศน์ และร่วมกันสร้างมาตรฐานความปลอดภัยในระยะยาวของอุตสาหกรรม

ปรับปรุงการตระหนักรู้ด้านความปลอดภัยของผู้ใช้ - ผ่านการศึกษาด้านความปลอดภัยที่ได้มาตรฐาน ปรับปรุงการตระหนักรู้ด้านความเสี่ยงและความสามารถในการป้องกันของผู้ใช้ในอุตสาหกรรม

เสริมสร้างความร่วมมือระหว่างระบบนิเวศ - ส่งเสริมการแบ่งปันข้อมูลและกลไกการตอบสนองต่อเหตุฉุกเฉินระหว่างอุตสาหกรรมเพื่อตอบสนองร่วมกันต่อภัยคุกคามด้านความปลอดภัย

ความปลอดภัยเป็นรากฐานที่สำคัญสำหรับการพัฒนาที่มั่นคงและยาวนานของอุตสาหกรรมคริปโต เราขอเรียกร้องให้นักพัฒนา ผู้ให้บริการกระเป๋าสตางค์ หน่วยงานตรวจสอบบัญชี และชุมชนทำงานร่วมกันเพื่อส่งเสริมมาตรฐานความปลอดภัยและสร้างสภาพแวดล้อมการซื้อขายที่ปลอดภัยยิ่งขึ้นสำหรับผู้ใช้!