ผู้แต่งต้นฉบับ: Moonbeam

ไทม์ไลน์

21 กุมภาพันธ์ 2025: กระเป๋าเงินหลายลายเซ็นของ Bybit ถูกโจมตี และมีเงิน 1.5 พันล้านดอลลาร์ไหลออกมาผ่านธุรกรรมลายเซ็น ถูกกฎหมาย

การติดตามแบบออนเชน: เงินจะถูกโอนไปยังที่อยู่ที่ไม่ระบุตัวตนและแยกออกเป็นเหรียญผสม ผู้โจมตีอาจมีการเชื่อมต่อกับโหนดตรวจสอบบางส่วน

การวิเคราะห์หลังการชันสูตรพลิกศพ: การตรวจสอบความปลอดภัยพบว่าผู้โจมตีใช้ช่องโหว่ของห่วงโซ่อุปทานในส่วนหน้าของ Safe เพื่อฝังสคริปต์ที่เป็นอันตราย

เหตุใดจึงเกิดการโจมตี

แฮกเกอร์ใช้โค้ดฟรอนต์เอนด์ที่เป็นอันตรายเพื่อโน้มน้าวผู้ลงนามในกระเป๋าสตางค์หลายลายเซ็นของ Bybit ว่านี่คือธุรกรรมที่ถูกต้องตามกฎหมาย (เช่น การโอนโทเค็นตามปกติ) ซึ่งในความเป็นจริงแล้วทำให้พวกเขาลงนามในธุรกรรมที่ผิดกฎหมาย เพื่อป้องกันไม่ให้ผู้ลงนามค้นพบปัญหาเกี่ยวกับเนื้อหาของธุรกรรมผ่านวิธีการอื่น แฮกเกอร์ยังปลอมแปลงการโจมตีนี้ลงในธุรกรรมการโอน เพื่อให้ผู้ลงนาม Bybit พยายามไม่ตรวจสอบข้อมูลการทำธุรกรรมผ่านวิธีการอื่น (โดยปกติแล้ว เนื้อหาของธุรกรรมจะเรียกว่าข้อมูลการทำธุรกรรม)

โดยสรุปวิธีโจมตีมีดังนี้

แฮกเกอร์ได้รับสิทธิ์ของผู้พัฒนาในส่วนของ front-end ที่ปลอดภัย แก้ไขโค้ดของ front-end และฝังสคริปต์ที่เป็นอันตรายซึ่งกำหนดเป้าหมายการโจมตีแบบ bybit

สมาชิกลายเซ็นหลายรายของ Bybit ได้เยี่ยมชมเว็บเพจที่มีการปนเปื้อนและพบข้อมูลธุรกรรมปลอม:

หน้าที่พวกเขาเห็น: โอน 100 ETH ไปยังที่อยู่ A

สิ่งที่จำเป็นต้องลงนามจริง ๆ คือ: แก้ไขตรรกะของกระเป๋าเงินเย็น

นี่ก็เหมือนตู้ ATM ที่มีหน้าจอแสดงผลแบบใหม่ หน้าจอแสดงว่าถอนเงินออกไป 100 หยวน แต่การทำงานจริงคือการถอนเงินออกไป 1 ล้านหยวน

แอปอย่างเป็นทางการ - จุดบอดของความไว้วางใจของผู้ใช้

กระบวนการทำธุรกรรมหลายลายเซ็นในการรับรู้ของผู้ใช้เป็นเรื่องง่ายมาก: ดูการทำธุรกรรม → ลงนาม → ส่งไปยังห่วงโซ่ แต่ในความเป็นจริงแล้ว มันหมายถึงการแยกคีย์:

การทำธุรกรรมที่ผู้ใช้เห็น

การทำธุรกรรมที่ลงนามจริง

การใช้แอปอย่างเป็นทางการจะลดความระมัดระวังของผู้ใช้ลงอย่างมาก จนถึงขั้นที่พวกเขาละเลยชั้นการแบ่งแยกนี้ไป ถ้าหน้าแอปอย่างเป็นทางการถูกแฮ็ก ลายเซ็นของผู้ใช้จะเป็นของจริง เพียงแต่พวกเขาจะไม่รู้ว่าตนเซ็นชื่ออะไรในตอนนี้

ในขณะนี้ หากมีช่องทางอิสระในการตรวจสอบความถูกต้องของเนื้อหาลายเซ็น ความเสี่ยงที่เกิดจากการโจมตีด้านหน้าก็สามารถถูกกำจัดไปได้มาก นี่คือสิ่งที่บล็อคเชนแนะนำ: อย่าไว้วางใจ แต่ต้องทำการตรวจสอบ

รากฐานทางทฤษฎีของ การยืนยันช่องทางอิสระ

มาดูกันก่อนว่าสัญญา Safe ทำงานอย่างไร (จนถึงตอนนี้ สัญญา Safe ยังคงปลอดภัยเพียงพอ):

ขั้นแรก ให้คำนวณค่าแฮชสำหรับเนื้อหาธุรกรรม (คล้ายกับการสร้าง ลายนิ้วมือ ของธุรกรรม)

ลงชื่อค่าแฮชนี้ด้วยคีย์ส่วนตัว

เมื่อรวบรวมลายเซ็นได้เพียงพอแล้ว ให้ส่งธุรกรรมต้นฉบับและลายเซ็นเหล่านี้ไปยังเครือข่าย

เชนจะคำนวณค่าแฮชใหม่ตามข้อความต้นฉบับและตรวจสอบว่าลายเซ็นถูกต้องหรือไม่ หากรวบรวมธุรกรรมที่ถูกต้องเพียงพอ ธุรกรรมเหล่านั้นจะถูกดำเนินการ มิฉะนั้น ธุรกรรมเหล่านั้นจะถูกปฏิเสธ

ไม่ต้องสงสัยเลยว่าคุณสมบัติด้านความปลอดภัยและยากต่อการปลอมแปลงของแฮชและลายเซ็นเป็นรากฐานสำคัญสองประการของการทำงานของบล็อคเชน

ดังนั้น หากมีช่องทางอิสระที่สามารถรับข้อความธุรกรรมต้นฉบับและลายเซ็นได้ก่อนที่ธุรกรรมจะถูกส่งไปยังเครือข่าย ก็จะสามารถตรวจสอบได้ว่า “ธุรกรรมที่ผู้ใช้ลงนามคืออะไร” และ “ผู้ใช้ลงนามในธุรกรรมหรือไม่”

ดังนั้น แม้ว่า frontend หรือ backend จะถูกโจมตี สถานการณ์ที่เลวร้ายที่สุดก็คือข้อมูลจะถูกส่งกลับผิด อย่างไรก็ตาม ข้อมูลที่ไม่ถูกต้องใน ช่องทางอิสระ จะทำให้เกิดสถานการณ์ต่อไปนี้:

ข้อความธุรกรรมไม่ถูกต้อง ลายเซ็นไม่ถูกต้อง - ผู้ใช้ปฏิเสธที่จะส่งธุรกรรมไปยังเครือข่าย

ข้อความธุรกรรมไม่ถูกต้อง ลายเซ็นถูกต้อง - ผู้ใช้ปฏิเสธที่จะส่งธุรกรรมไปยังเครือข่าย

ข้อความธุรกรรมไม่ถูกต้อง ลายเซ็นไม่ถูกต้อง - ผู้ใช้ปฏิเสธที่จะส่งธุรกรรมไปยังเครือข่าย

เราจะเห็นได้ว่าสถานการณ์ที่เลวร้ายที่สุดคือธุรกรรมจะไม่ถูกส่งไปยังเครือข่าย นอกจากนั้นจะไม่มีการสูญเสียบนเครือข่ายเกิดขึ้น ดังนั้นวิธีที่ดีที่สุดในการรับมือกับ การโจมตีแบบแสดงข้อมูล ดังกล่าวคือการตรวจสอบผ่านหลายช่องทาง ซึ่งสอดคล้องกับจิตวิญญาณของบล็อคเชน: อย่าไว้ใจ แต่ต้องทำการตรวจสอบ

โซลูชันที่มีอยู่

ผลิตภัณฑ์ลายเซ็นหลายรายการตรวจสอบซึ่งกันและกัน

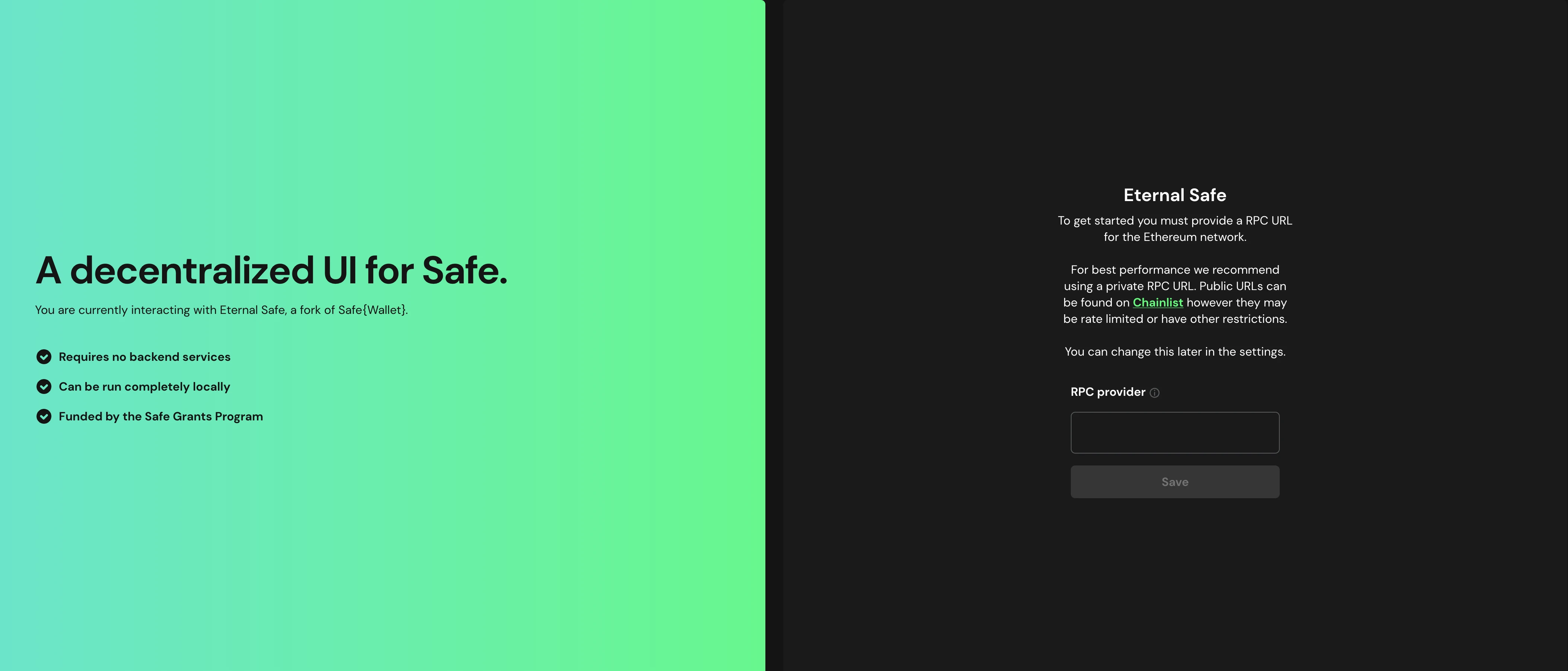

มีผลิตภัณฑ์ลายเซ็นหลายรายการที่เข้ากันได้กับระบบรักษาความปลอดภัยมากมายในตลาด ตัวอย่างเช่น Safe เองได้ติดตั้งหน้าฟรอนต์เอนด์อิสระสองหน้า:

https://eternalsafe.vercel.app/ยินดีต้อนรับ/

https://eternalsafe.eth.limo/ยินดีต้อนรับ/

หลังจากที่ผู้ใช้ลงนามในธุรกรรมที่มีลายเซ็นหลายรายการแล้ว เขาหรือผู้ลงนามรายถัดไปจะเข้าสู่ระบบในหน้าของผลิตภัณฑ์ที่มีลายเซ็นหลายรายการอื่นและดูธุรกรรมเดิมอีกครั้ง หากผลิตภัณฑ์ที่มีลายเซ็นหลายรายการต่างกันแสดงการวิเคราะห์เนื้อหาธุรกรรมที่เหมือนกันทุกประการ ผู้ใช้ก็จะมั่นใจได้ว่า เนื้อหาธุรกรรมที่ต้องลงนาม นั้นถูกต้อง

อย่างไรก็ตาม การดำเนินการดังกล่าวต้องใช้ผลิตภัณฑ์ลายเซ็นหลายรายการที่แตกต่างกันทั้งหมดใช้แบ็กเอนด์ของ {Safe} เพื่อจัดเก็บธุรกรรมนอกเชนและข้อมูลลายเซ็น และยังส่งข้อมูลลายเซ็นที่รวบรวมไว้ไปยังแบ็กเอนด์ของ {Safe} ด้วย ซึ่งกำหนดข้อกำหนดที่เข้มงวดมากสำหรับการทำงานร่วมกันระหว่างผลิตภัณฑ์ และ Safe ไม่เป็นมิตรกับการแยกวิเคราะห์ข้อความดั้งเดิมของธุรกรรมที่ไม่ธรรมดาบางรายการ แม้ว่าฟรอนต์เอนด์ของ Safe หลายรายการจะแสดงข้อมูลการเรียกเดียวกัน แต่ถ้าเป็นเพียงสตริงที่ไม่มีความหมายของ 0x abcdefsf ก็จะทำให้ผู้ลงนามท้อถอย

หมายเหตุ: ปัจจุบัน เว็บไซต์ทางเลือกอิสระทั้งสองแห่งที่ให้บริการโดย Safe ต่างต้องการให้คุณระบุลิงก์ RPC ของคุณเอง:

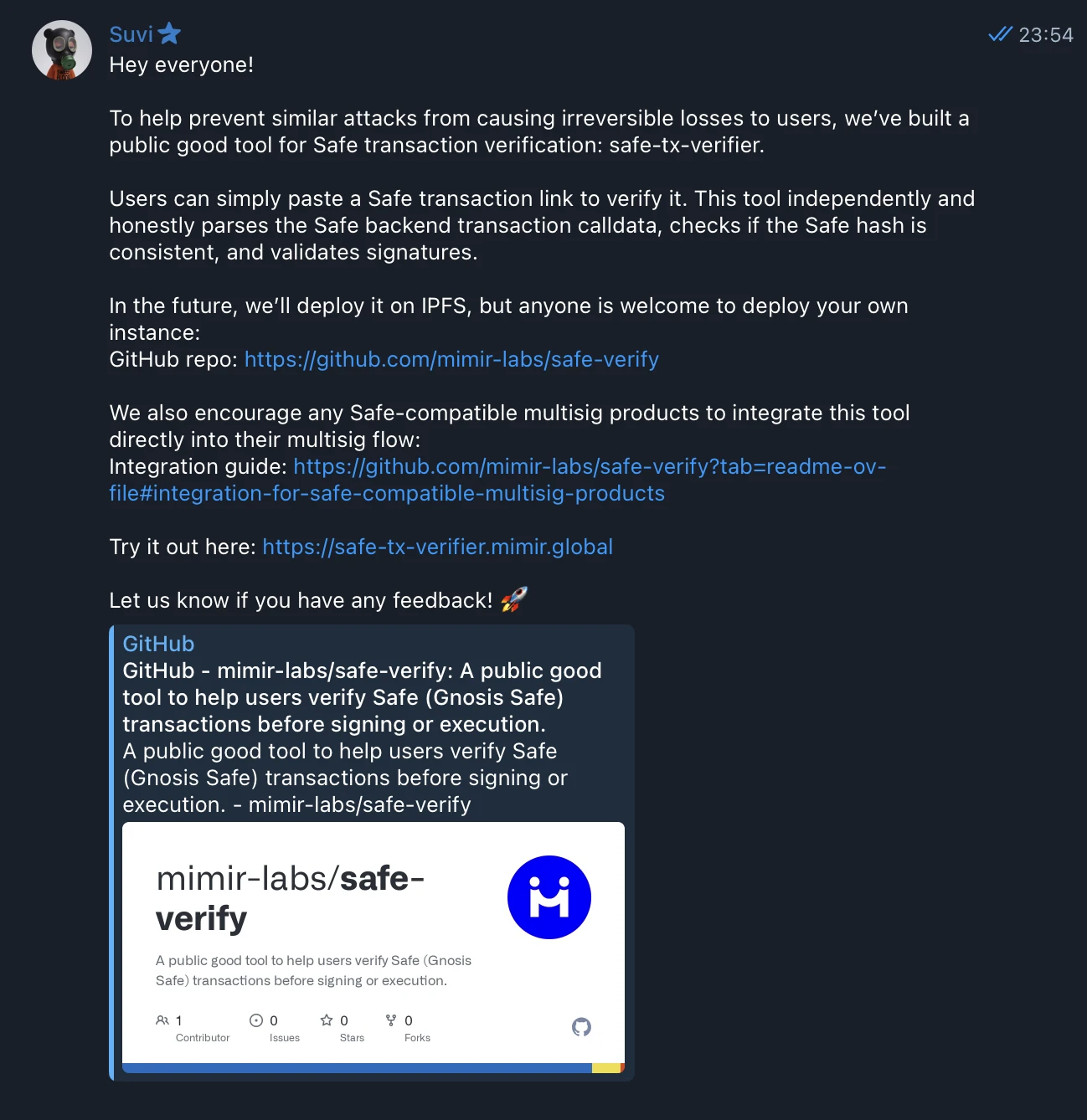

เครื่องมือตรวจสอบธุรกรรมที่ปลอดภัยอิสระ

ชุมชนตอบสนองอย่างรวดเร็วต่อการโจมตีแบบฟรอนต์เอนด์ของ Safe เราพบในกลุ่มเทเลแกรมอย่างเป็นทางการของ Safe ว่ามีคนจัดเตรียมเครื่องมือแยกวิเคราะห์ธุรกรรมของ Safe อิสระ ซึ่งดูง่ายกว่าและตรงไปตรงมามากกว่า

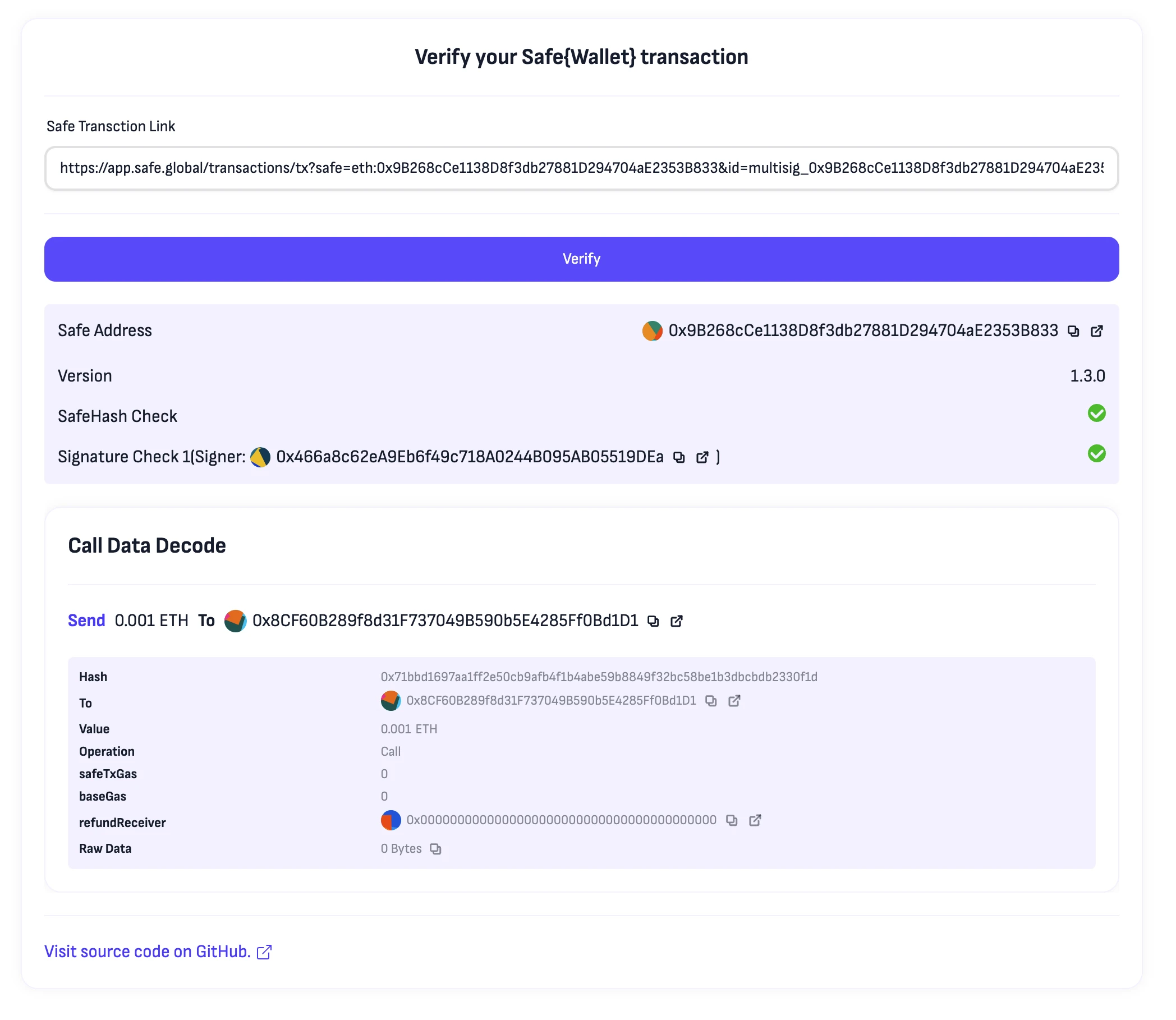

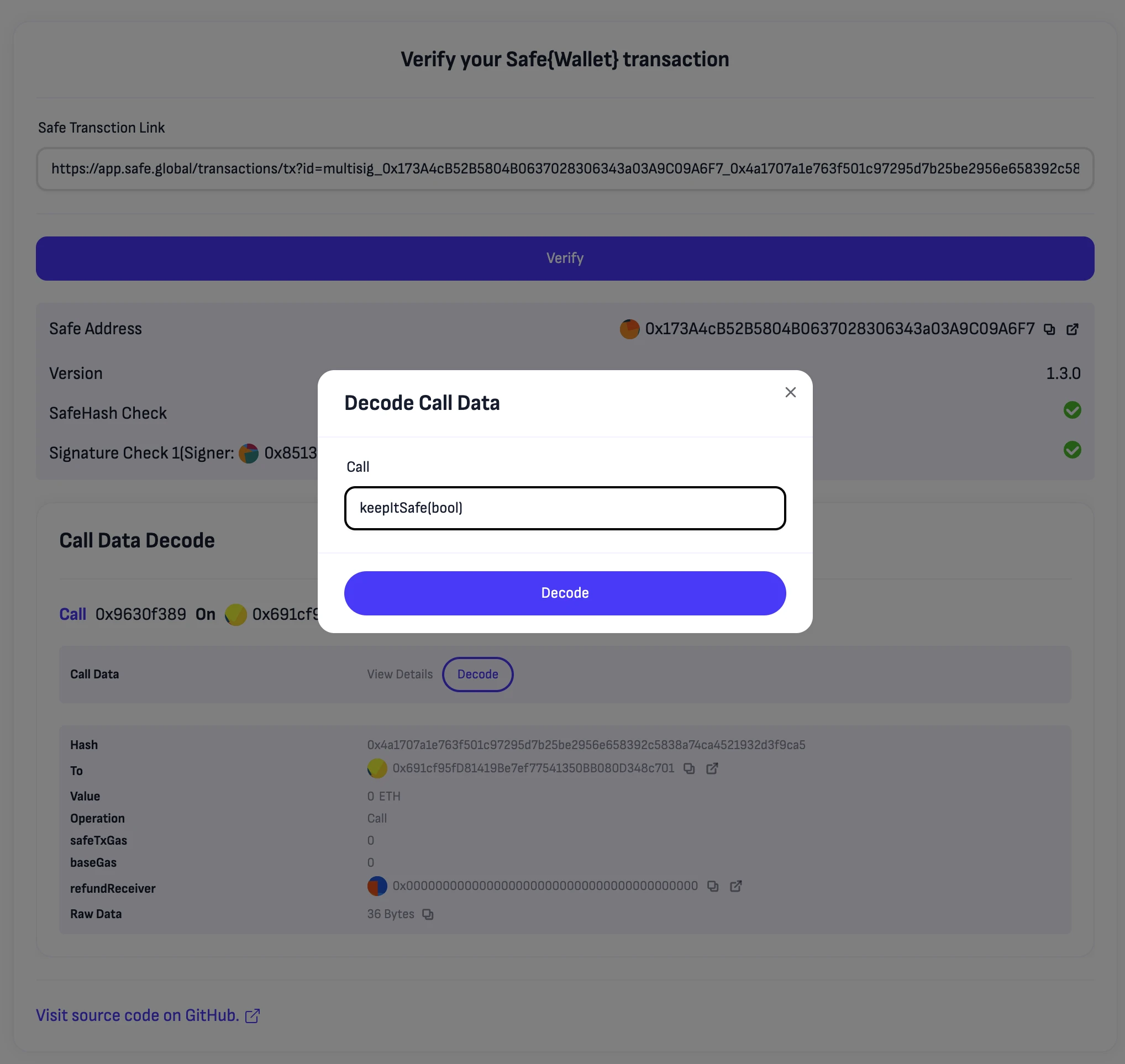

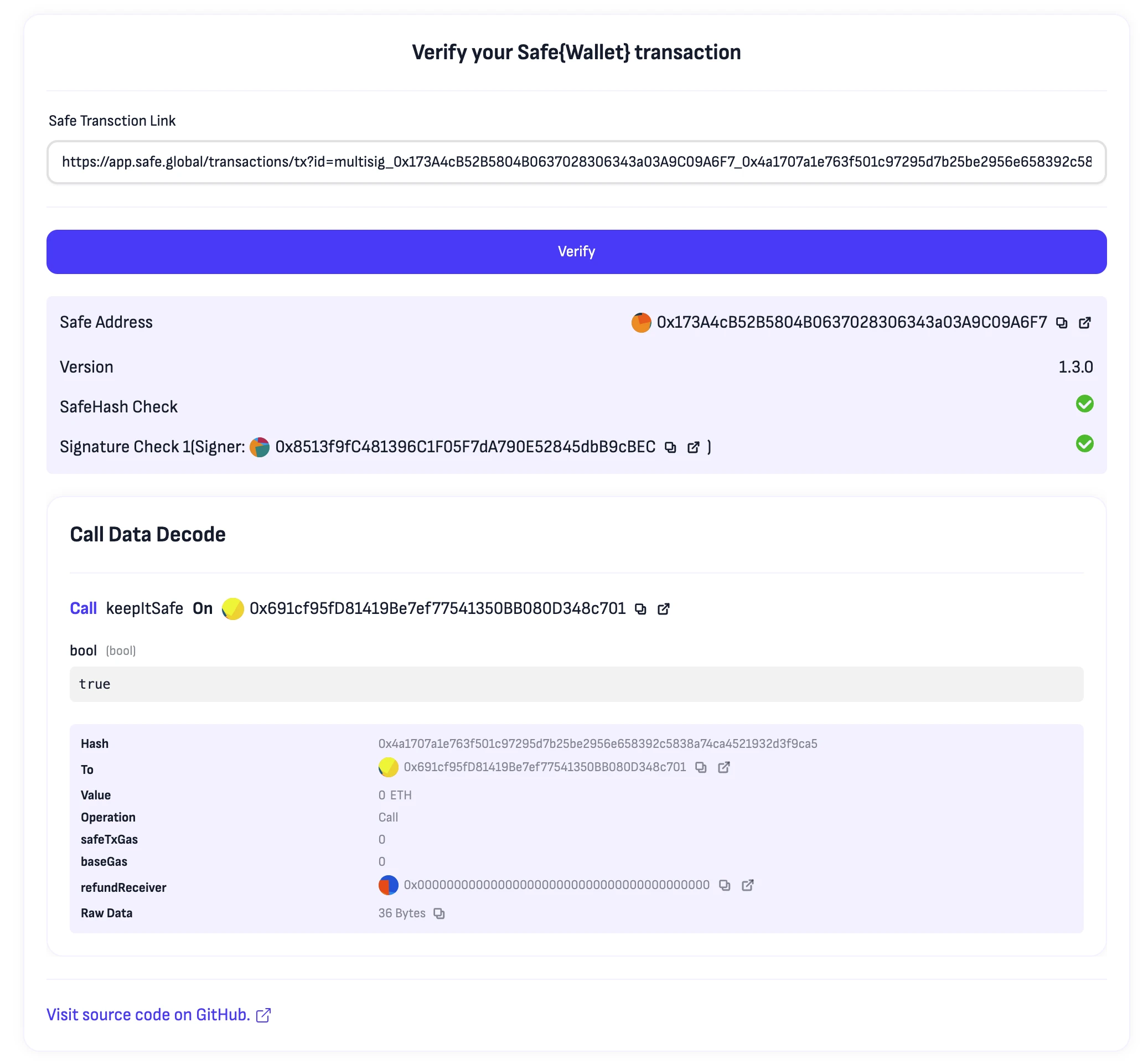

เรายังตรวจสอบเครื่องมือนี้ด้วย ตามที่แสดงในรูปภาพ คุณเพียงแค่วางลิงก์การแชร์ธุรกรรมในหน้าปลอดภัย คุณสามารถอ่านข้อมูลแบ็คเอนด์ที่ปลอดภัยโดยอัตโนมัติและตรวจสอบความถูกต้องของค่าแฮชและลายเซ็นของธุรกรรมเดิมได้อย่างอิสระ กล่าวโดยย่อ หากคุณแน่ใจว่าการวิเคราะห์ข้อมูลการโทรในรูปภาพเป็นธุรกรรมที่คุณต้องการ และผ่านการตรวจสอบ SafeHash Check และ Signature Check แล้ว คุณจะคิดได้ว่า นี่คือธุรกรรมที่คุณต้องการส่ง และ คุณได้ลงนามอย่างถูกต้อง

แน่นอนว่าเพื่อความปลอดภัย เราต้องตรวจสอบ ที่อยู่ที่ปลอดภัย ที่อยู่ของผู้ลงนามที่วิเคราะห์ผ่านลายเซ็น ที่อยู่สัญญาแบบโต้ตอบ และ ประเภทการดำเนินการ อย่างระมัดระวัง ไม่ว่าจะเป็นการโทรหรือการโอนสิทธิ์ ตัวอย่างเช่น ธุรกรรมที่ถูกโจมตีด้วยไบต์ในครั้งนี้เป็นธุรกรรมที่การโอนสิทธิ์และการโอนสิทธิ์ปรากฏขึ้นพร้อมกัน นักพัฒนาที่มีประสบการณ์เพียงเล็กน้อยจะรู้ว่าการผสมผสานดังกล่าวเป็นเรื่องแปลกมาก

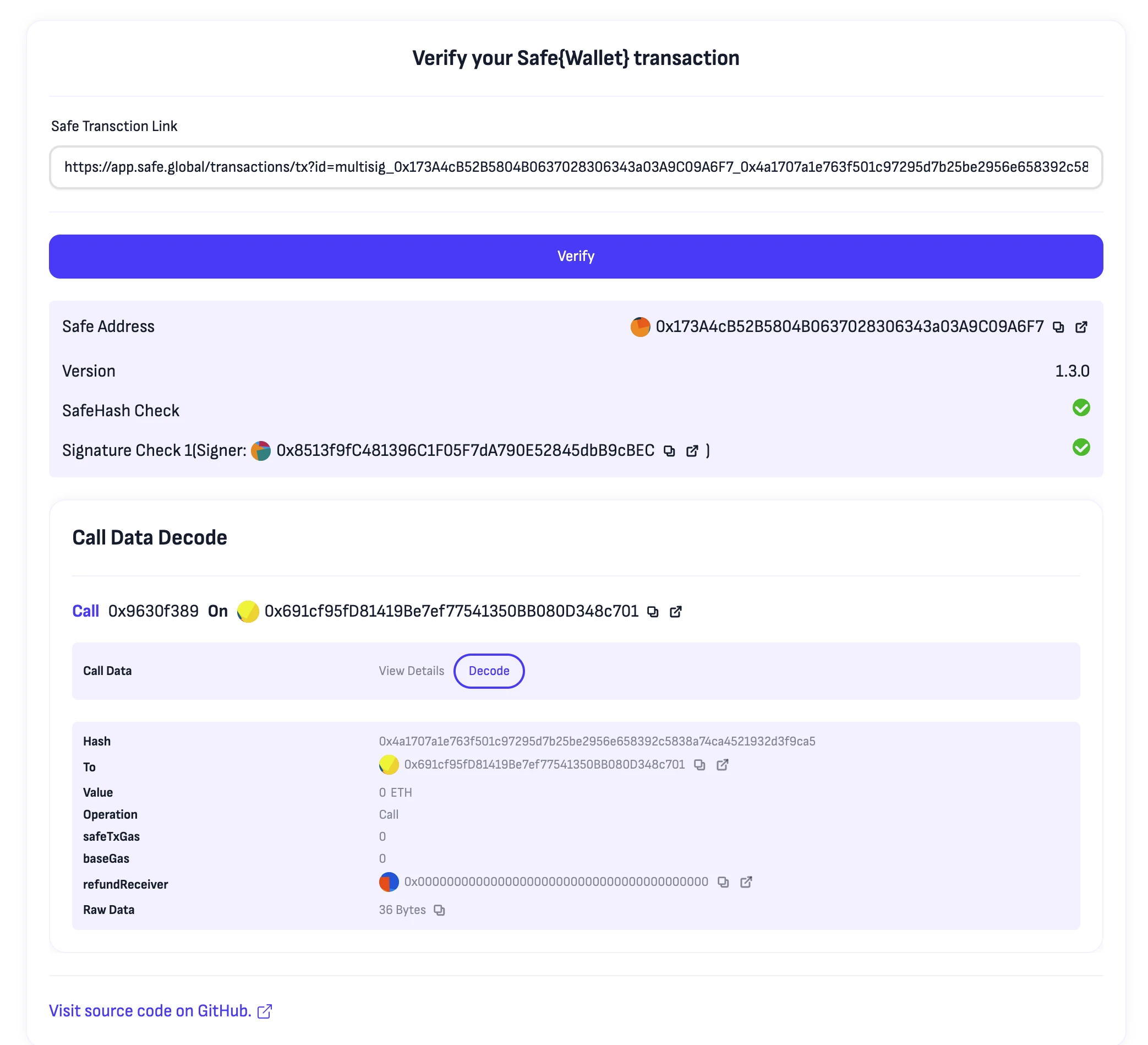

หากคุณพบข้อมูลธุรกรรมที่ไม่สามารถอ่านได้:

คุณสามารถคลิกถอดรหัสเพื่อให้ระบุ ABI ของวิธีการทำธุรกรรม เช่น:

คุณสามารถแสดงข้อมูลธุรกรรมที่สามารถอ่านได้:

อยู่ให้ปลอดภัย - ตรวจสอบ อย่าไว้ใจ

การโจมตีลายเซ็นหลายรายการของ Bybit เตือนเราอีกครั้งว่าความ น่าเชื่อถือของส่วนหน้าไม่ได้เท่ากับความปลอดภัยของธุรกรรม แม้แต่ในกรณีที่ใช้แอปอย่างเป็นทางการ เนื้อหาของธุรกรรมก็ยังสามารถถูกแทรกแซงได้ และผู้ลงนามจะต้องมีวิธีการที่เป็นอิสระในการตรวจสอบสิ่งที่เขาหรือเธอลงนาม

อย่าไว้ใจ แต่ให้ตรวจสอบดู เป็นหลักการสำคัญของการรักษาความปลอดภัย Web3 หวังว่าในอนาคต ระบบนิเวศที่ปลอดภัยและผลิตภัณฑ์ลายเซ็นหลายรายการอื่นๆ จะสามารถเสริมความแข็งแกร่งให้กับกลไกการตรวจสอบลายเซ็นอิสระเพื่อป้องกันไม่ให้การโจมตีลักษณะเดียวกันเกิดขึ้นอีก