人工知能がチューリング閾値を超え、ブロックチェーンが信頼構造を再構築するにつれ、データ自体が静かにエネルギーに取って代わり、新たな文明の飛躍のための中核リソースになりつつあります。しかし、この大規模な技術革新の過程で、私たちは、昔からある疑問が再び浮上していることにようやく気づいた。それは、 「人間は依然として真のプライバシーを持つことができるのか?」という疑問だ。

知識の最大の敵は無知ではなく、知識の幻想です。 ——スティーブン・ホーキング

プライバシーコンピューティングが誕生しました。これは孤立した技術の突然変異ではなく、暗号化、分散システム、人工知能、そして人間の価値観の間の長期にわたるゲームの結果です。 20 世紀後半にマルチパーティセキュアコンピューティングや準同型暗号化などの理論的枠組みが提案されて以来、プライバシーコンピューティングは徐々に「制御不能なデータ」の時代に対処するための重要なガードレールへと進化してきました。プライバシーコンピューティングにより、コンピューティングで共同作業を行い、価値を共有し、元のデータを公開することなく信頼を再構築することが可能になります。

これは今も続いている技術史の一部であり、アルゴリズムの世界で自由意志が生き残れるかどうかという哲学的な疑問でもあります。そして、プライバシー コンピューティングが答えへの最初の扉となるかもしれません。

1. 初期段階(1949~1982年):現代暗号の出発点

1949年:シャノンと情報理論の始まり

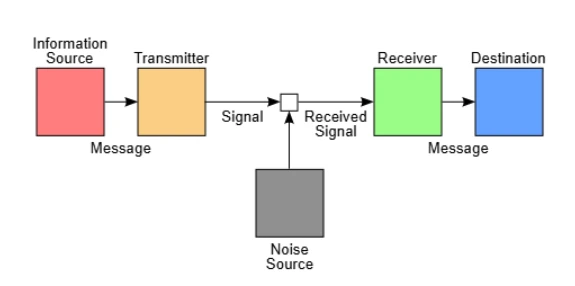

1949 年、クロード・シャノンは論文「通信システム理論」の中で、厳密な数学的手法を用いて初めて通信システムのセキュリティを体系的に分析しました。彼は情報理論の方法を用いて「完全な機密性」を定義し、この厳格なセキュリティ要件を満たすことができるのはワンタイムパッドだけであると指摘しました。シャノンの研究方法は非常に厳密だった。彼は数学的原理から出発し、確率論と統計的手法を用いて機密保持システムモデルを確立しました。彼はエントロピーと情報量の概念を明確にし、現代の暗号の理論的基礎を築きました。

シャノンが 1948 年の論文「通信の数学的理論」で提案した古典的な通信モデルは、情報ソース、エンコーダ、チャネル、デコーダ、情報レシーバの関係を示しています。

シャノンの研究プロセスは創造的でした。ベル研究所で働いていた間、彼は理論研究に専念しただけでなく、多数の実験検証も行いました。彼は、情報伝達を水の流れに例えたり、エントロピーを不確実性に例えたりするなど、直感的な類推を使って複雑な概念を説明することに慣れています。逸話によると、彼はリラックスして創造力を刺激するために、研究室の廊下を一輪車に乗って走ったこともあるそうです。この論文は広範囲にわたる影響力を持っている。これは現代の暗号の理論的基礎を築いただけでなく、その後数十年にわたる情報セキュリティ分野全体の研究の方向性にも影響を与えました。

1976年: ディフィー・ヘルマンのブレークスルー

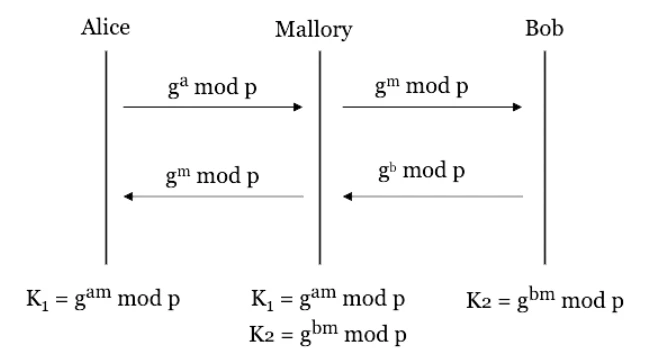

1976 年、ホイットフィールド ディフィーとマーティン ヘルマンは論文「New Directions in Cryptography」で公開鍵暗号化の概念を提案し、ディフィー ヘルマン鍵交換プロトコルを設計しました。このプロトコルの研究方法は、離散対数問題の数学的困難さに基づいています。 2人は、事前に秘密を共有することなく安全に鍵を交換する方式を初めて提案した。

この図は、Diffie-Hellman 鍵交換の基本的なプロセスを示しています。アリスとボブはパブリックチャネルを通じて情報を交換し、最終的に盗聴者に知られることなく共有キーを生成します。

研究の過程は順調に進んだわけではありませんでした。二人は何年も試行錯誤を繰り返し、ついに数学と数論の徹底的な研究に基づいた適切な数学的構造を発見した。ディフィーのユニークな外見と行動は、学界でも多くの興味深い逸話を生み出しました。たとえば、会議の主催者は彼をロックバンドのメンバーと間違えることが多い。この研究は暗号学の分野を根本的に変え、デジタル署名やその他の最新のセキュリティプロトコルの基礎を築きました。

1977年: RSAアルゴリズムの誕生

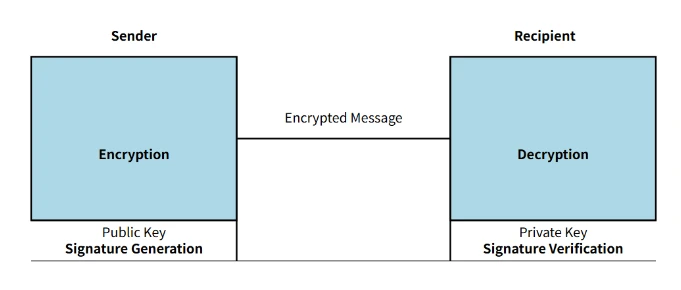

1977 年、MIT のロン・リベスト、アディ・シャミア、レナード・エイドルマンが共同で、最初の実用的な非対称暗号化アルゴリズムである有名な RSA アルゴリズムを発明しました。彼らの研究方法は、大規模な素因数分解問題をセキュリティの基礎として利用し、複雑な数学的導出とコンピュータ実験を通じて実用的な非対称暗号化メカニズムを構築することに成功しました。

この図は、公開キーと秘密キーの生成、公開キーを使用して情報を暗号化し、秘密キーを使用して情報を復号化する方法など、RSA 暗号化および復号化のプロセスを示しています。

研究の過程で、Rivest 氏は一晩中試行錯誤した後、突然ひらめきを得て、すぐにアルゴリズムの草案を完成させました。 Adleman 氏はアルゴリズムの実装と検証を担当しました。彼らは、RSA アルゴリズムを使用して有名なメッセージを暗号化し、同僚にその解読を課すことで、この重要な瞬間を記念しました。 RSA アルゴリズムは理論的な重要性を持つだけでなく、さらに重要なことに、電子商取引やデジタル署名などのアプリケーション シナリオに実用的なセキュリティ ソリューションを提供します。

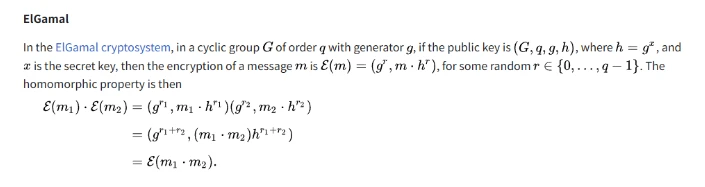

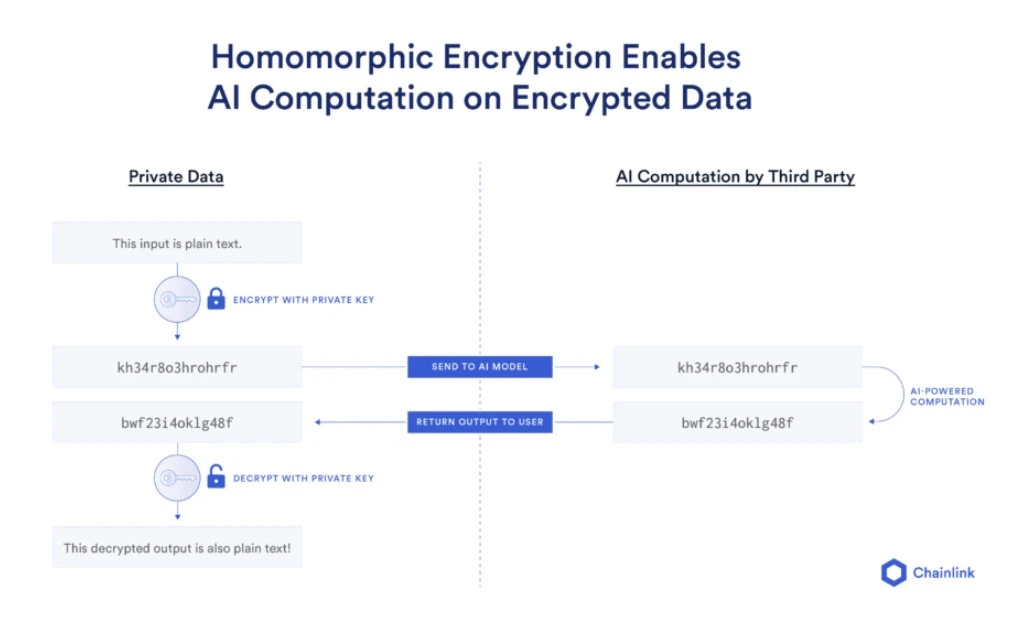

1978年: 準同型暗号の始まり

1978 年、RSA アルゴリズムを提案した後、リベスト、シャミア、アドルマンは暗号化されたデータの計算可能性、つまり準同型暗号化の概念を研究しました。彼らが質問したとき、彼らは単に、暗号化システムが暗号文を復号化する必要なく直接操作できるかどうかについて述べました。当時、この問題は解決されていませんでしたが、彼らが提起した将来を見据えた疑問が、その後 30 年間にわたり暗号コミュニティで継続的な研究のきっかけとなりました。

この図は、暗号文に対して直接演算を行う準同型暗号化の概念を示しており、復号後に得られる結果は平文に対する演算結果と一致します。

1979~1982年: 暗号技術の開花

この期間中、暗号学の分野では多くの画期的な理論的研究成果が生まれました。アディ・シャミールは、洗練された代数構造の設計を通じて、秘密情報を複数の当事者によって安全に管理し、特定の数の人々が参加した場合にのみ秘密を再構築できるようにする秘密共有法を提案しました。

2 点を通る二次多項式は無限に存在します。二次多項式を一意に決定するには 3 つの点が必要です。この図は参考用です。シャミアの解法では有限体上の多項式が使用され、2 次元では簡単に表現できません。

マイケル・ラビンは自身の研究の中で、Oblivious Transfer を提唱しました。このプロトコルは、情報交換における二者間の信頼問題を巧みに解決し、一方の当事者が情報を安全に取得できる一方で、もう一方の当事者が具体的な内容を知ることができないようにします。

1982 年、姚其之は有名な「大富豪問題」を提唱しました。これは、複雑な暗号のアイデアをユーモラスかつ鮮明な方法で直感的に実証し、それぞれの富に関する具体的な情報を公開せずに誰がより裕福であるかを安全に判断する方法を説明しました。姚其之の研究方法は、抽象的な論理的演繹とゲーム理論の方法を採用した。この研究は、その後のセキュアマルチパーティコンピューティング(MPC)の研究ブームに直接影響を与え、情報共有、データプライバシー保護などの分野での暗号化の広範な応用を促進しました。

これらの豊富で徹底的な研究成果は、現代暗号分野の初期の繁栄を共同で促進し、将来の技術進化のための強固な基盤を築きました。

2. 探索期(1983~1999年):理論の爆発とプライバシーツールのプロトタイプ

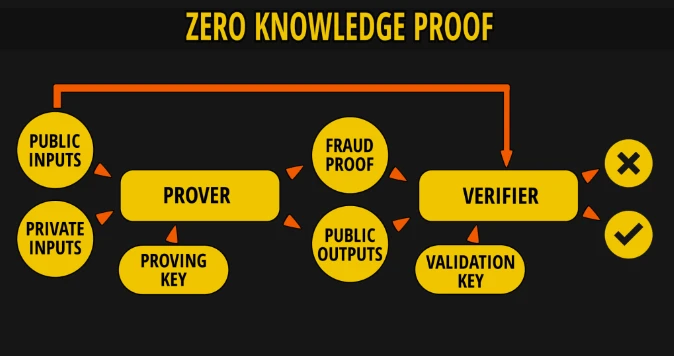

1985年: ゼロ知識証明の誕生

1985 年に、MIT の Shafi Goldwasser、Silvio Micali、Charles Rackoff がゼロ知識証明 (ZKP) の概念を提案しました。彼らは、対話型証明システムに関する研究に基づいて、秘密そのものを明かさずに、秘密を知っていることを証明するにはどうすればよいかという疑問を提起しました。複雑なインタラクティブ プロトコルと確率的手法を使用して、検証者が証明を提供する人物が特定の情報を持っていると信じることができるが、同時にその情報の具体的な詳細を推測できない証明プロセスを設計します。

この図はゼロ知識証明の基本的なプロセスを示しています。証明者は検証者に対して、特定の秘密情報を持っていることを証明しますが、その過程で情報そのものを開示することはありません。

興味深い逸話としては、この研究のきっかけは、もともと単純なカードゲームから生まれたというものがあります。彼らは学術会議でインタラクティブゲームの形でゼロ知識証明を実演し、聴衆を驚かせ、困惑させた。 ZKP の導入は、現代の暗号学の分野に重要な理論的ツールを提供するだけでなく、プライバシーコンピューティングの重要な技術的基礎を築き、匿名検証、プライバシー保護、ブロックチェーンなどの後続の分野に大きな影響を与えます。

1986-1987年: 安全なマルチパーティ計算におけるブレークスルー

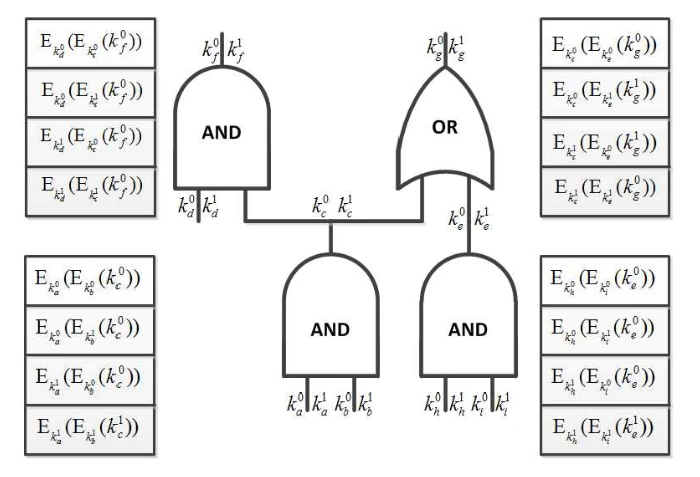

1986年、姚其之教授は、二者間の安全なコンピューティングプロトコルを巧みに実装した暗号化回路技術を提案しました。彼は関数の計算を複雑な回路に変換し、その回路を難読化して別の相手に渡して実行させました。これにより、相手は結果を計算できるものの、特定の入力データをスパイすることはできないことが保証されました。姚其之の研究方法は暗号学と計算複雑性理論を組み合わせたもので、コンピュータサイエンスにおける画期的な進歩とみなされています。

この図は、姚奇志が提案したガーブル回路技術の基本構造を示しており、回路の難読化を通じて2者間の安全なコンピューティングを実現する方法を示しています。

興味深いのは、姚其之氏のユニークな学際的背景により、予想外の角度から問題に取り組むことが多く、学界では暗号学の「黒魔術」と冗談めかして呼ばれていることです。その後まもなく、1987 年に、Oded Goldreich、Silvio Micali、Avi Wigderson が有名な GMW プロトコルを提案しました。このプロトコルは、セキュア マルチパーティ コンピューティング (MPC) をマルチパーティ シナリオに拡張し、複数の参加者がそれぞれの入力データを公開することなく安全に計算を実行できるようにしました。これらの成果により、安全なマルチパーティコンピューティングの理論的および実践的発展が大幅に促進され、プライバシーコンピューティングは理論から実現へと徐々に移行しています。

1996年: 連合学習の初期のアイデア

1996 年、David W. Cheung は分散システム向けの関連ルール マイニング アルゴリズムを提案しました。当時は連合学習という用語は明確に提案されていませんでしたが、彼の研究の核となるアイデアは、後に人気となった連合学習の考え方と一致していました。彼が提案した分散型データマイニング手法では、すべてのデータをまとめる必要はなく、複数の独立したデータ所有者が個別にデータを処理し、マイニング結果を交換することができます。

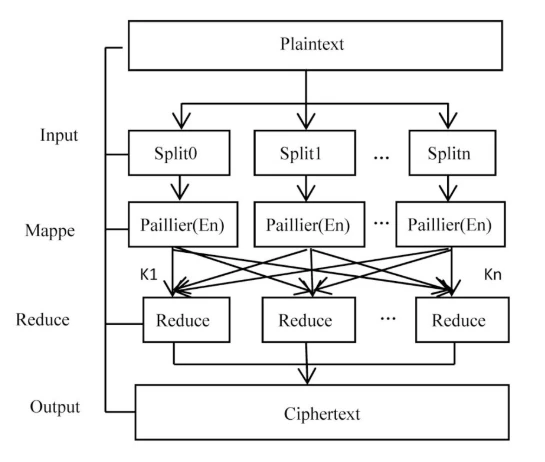

この図は、Paillier 暗号化方式の並列暗号化プロセスを示しており、暗号文状態で加算演算がどのように実行されるかを示しています。

Cheung の研究プロセスも非常に興味深いです。彼はもともと大企業内のデータマイニングの問題を解決したいと考えていましたが、意図せずして将来の連合学習の理論的なプロトタイプを提供してしまいました。彼の研究は当時はそれほど大きな注目を集めなかった。 20 年以上経ってプライバシーの問題が顕著になり、Google などの企業がフェデレーテッド ラーニングを大規模に導入し始めて初めて、この成果は真にその先見性を示すものとなりました。

1999年: 加法準同型暗号が実用化される

1999 年、パスカル・パリエは、暗号文を復号化せずに直接追加できる新しい加法準同型公開鍵暗号化方式を提案しました。この研究は、準同型暗号の実用化における長年のボトルネックを解決します。彼は、群論に基づく数学的構成を使用して安全な加法準同型特性を実現し、データが暗号文状態で効果的に処理できるようにして、暗号化されたデータのアプリケーションシナリオの実際の実装を大幅に促進しました。

Paillier スキームは、電子投票やプライバシー保護データ分析などの実用的なシナリオで広く使用されています。 Paillier 氏がこのソリューションを設計する最初のインスピレーションは、匿名の電子投票におけるプライバシーの問題を解決することから生まれたと伝えられています。この需要主導の研究方法は、理論的な意義を持つだけでなく、準同型暗号技術の産業発展を大きく促進します。

この期間中、暗号理論が発展し、さまざまな新しい技術や方法が登場し、プライバシーコンピューティングの活発な発展のための強固な基盤が築かれ、将来の技術アプリケーションのための豊富なツールと方法が提供されました。

3. 成長期(2000~2018年):プライバシーコンピューティングの枠組みが形作られる

2006年: 差分プライバシーの先駆者

2006 年、Microsoft Research の Cynthia Dwork が差分プライバシーの理論を提唱しました。この革新的な理論は、ビッグデータ時代のデータプライバシー保護に厳密な数学的保証を提供します。 Dwork の研究方法は、データ クエリの結果にランダム ノイズを巧みに追加することで、単一のデータ レコードの追加または削除がクエリ結果全体に与える影響を非常に低いレベルに抑え、個々のデータのプライバシーを効果的に保護します。

この図は、クエリ結果にランダムノイズを追加することで個々のデータのプライバシーを保護する差分プライバシーの基本的なメカニズムを示しています。

興味深いことに、Dwork 氏が初期に差分プライバシーを推進したとき、プライバシー漏洩の実際のリスクを鮮明に示す例として電話帳を使用しました。彼女は、匿名化されたデータは安全に見えるものの、外部の情報と組み合わせることで機密のプライバシーが回復される可能性があると指摘した。彼女の研究は、データプライバシー保護の新しい基準を生み出し、医療データ、人口統計、社会科学研究などの分野で広く活用され、プライバシーコンピューティング技術のその後の発展の道筋に大きな影響を与えました。

2009年: 完全準同型暗号化と信頼できる実行環境 (TEE) におけるブレークスルー

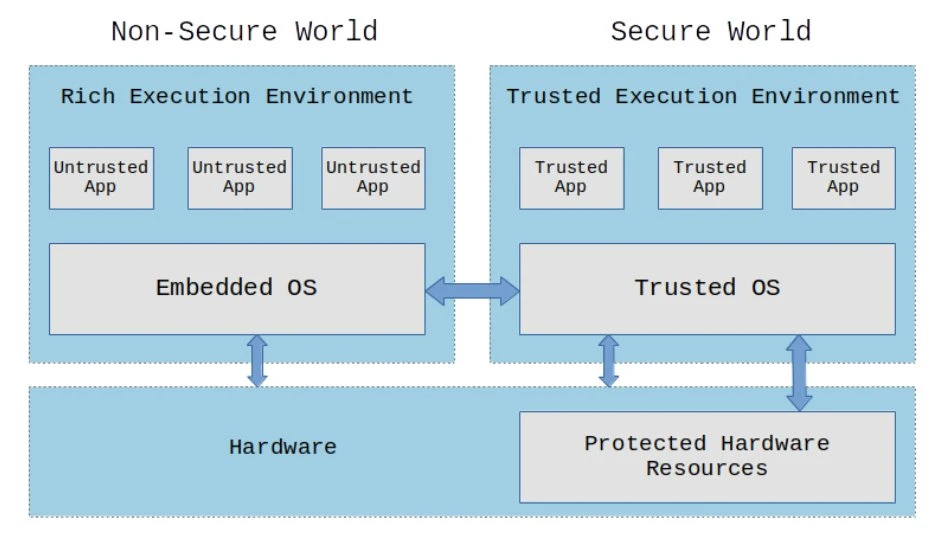

2009 年は暗号化技術の発展にとって重要な年でした。まず、Open Mobile Terminal Platform (OMTP) が、Trusted Execution Environment (TEE) の前身を初めて提案し、モバイル デバイス上の機密データのセキュリティを保護するために、ハードウェア レベルで分離されたセキュリティ環境を構築しようとしました。

この図は TEE の基本アーキテクチャを示しており、機密データのセキュリティを保護するためにハードウェア レベルで分離された実行環境を作成する方法を示しています。

同年、IBM の Craig Gentry が最初の完全準同型暗号化 (FHE) 方式を提案しました。この理論により、暗号化された状態のデータに対して任意の計算を実行し、復号化することなく処理結果を得ることができます。ジェントリーの研究は伝説的です。彼は長年行き詰まっていたが、散歩中にひらめきを得て、数十年にわたって学界を悩ませていた問題をついに解決したと言われている。彼の画期的な発明は暗号文コンピューティングに新たな章を開き、クラウド コンピューティングや金融データ分析などのシナリオで暗号化されたデータを安全かつ効率的に適用できるようになりました。

この図は、完全準同型暗号化のワークフローを示しており、暗号文の状態で任意の計算を実行し、復号後に正しい結果を取得する方法を説明しています。

2013年: ヘルスケアにおけるフェデレーテッドラーニングのパイオニア

2013年、王爽教授のチームはプライバシーコンピューティングの分野で初めて医療連合学習システム EXPLORER を提案しました。これは、分散医療データに対して安全なモデルトレーニングを実装した最初の実践でした。チームは、分散型機械学習とプライバシー保護技術を組み合わせて、生データを共有することなく機関間で連携できるモデルトレーニング方法を設計しました。

この研究の当初の動機は、実際の医学研究におけるデータ共有の難しさから生まれたと報告されています。研究プロセスにおいて、チームは複数の技術的反復と学際的なコラボレーションを経て、最終的に患者のプライバシーを漏らすことなく医療データを安全に共有できる技術フレームワークを構築することに成功しました。 EXPLORER システムは、急速に国際的な医療データ セキュリティ保護のベンチマークとなり、世界的な医療データ コラボレーションにおける新しい実践を促進しました。

2015~2016年:プライバシーコンピューティングの産業化

2015 年から 2016 年にかけて、プライバシー コンピューティングは産業化において大きな節目を迎えました。 Intel は、アプリケーションをハードウェア レベルで分離して実行し、機密データとプログラムのセキュリティを確保できる、初の商用信頼実行環境テクノロジである SGX (Software Guard Extensions) をリリースしました。この画期的な進歩により、プライバシー保護が、安全なクラウド コンピューティング、金融取引などの分野などの実際のアプリケーション シナリオに実際に導入できるようになります。

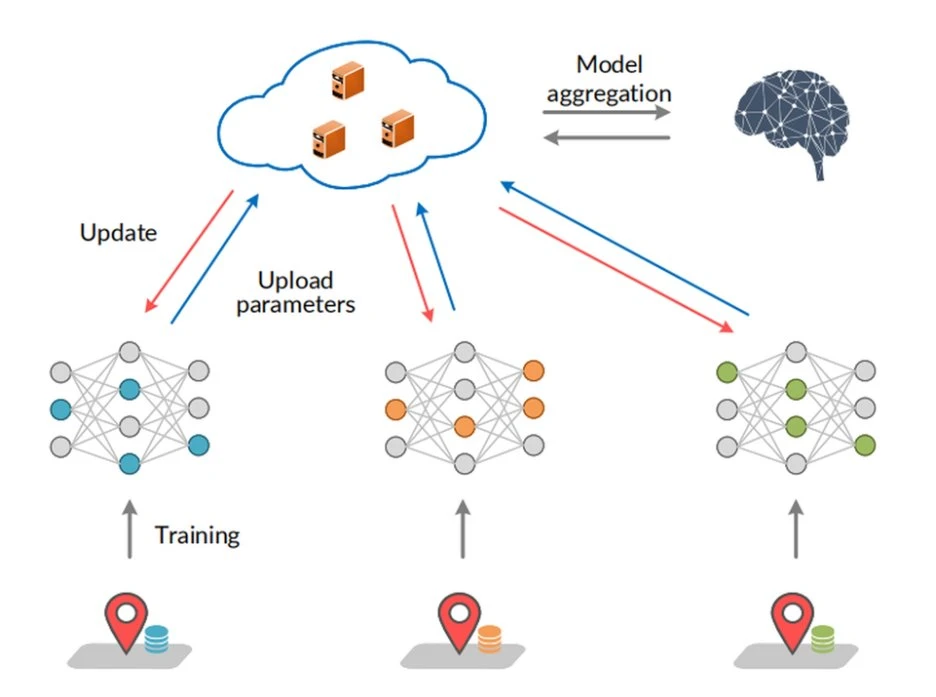

同時に、Google AI チームは 2016 年に Federated Learning フレームワークを提案し、プライバシー コンピューティングの概念をモバイル端末アプリケーションに直接統合しました。フェデレーテッド ラーニングを使用すると、データをデバイス上でローカルにトレーニングし、機密データを直接アップロードすることなくモデル パラメータを一元的に統合できます。このアプローチは、データのセキュリティを向上させるだけでなく、ユーザーのプライバシー保護機能も大幅に強化します。

この図は、フェデレーテッド ラーニングの基本的なプロセスを示しており、元のデータを共有せずに、ローカル モデル トレーニングとパラメータの集約を通じて分散機械学習を実現する方法を示しています。

興味深いことに、Google の連合学習プロジェクトの元の社内コード名は「Project Bee」でした。これは、複数の端末がミツバチのように個別に貢献し、全体的なインテリジェント モデルに収束することを意味します。この鮮明な比喩は、プライバシー コンピューティング テクノロジーが抽象的な理論から現実の生活における広範な応用へと移行していく様子も示しています。

IV.申請期間(2019~2024年):プライバシーコンピューティングが実用化される

2019年:連合転移学習とFATEシステムの誕生

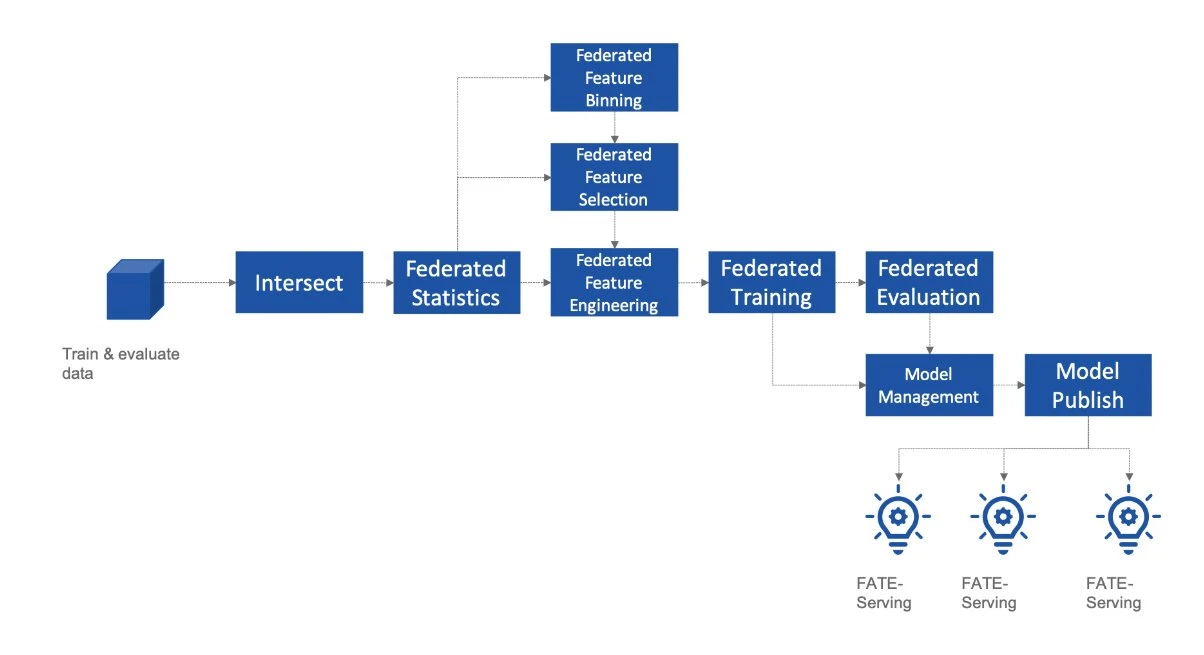

2019年、香港科技大学の楊強教授とそのチームは、Federated Transfer Learning理論とオープンソースシステムFATE(Federated AI Technology Enabler)を正式に発表し、Federated Learning技術の産業化とエンジニアリングの進歩を大きく促進しました。 Yang Qiang 氏のチームの研究では、連合学習と転移学習を革新的に組み合わせ、さまざまな分野やシナリオのデータが元のデータを共有せずにモデルの移行と知識の共有を実現できるようにし、データ アイランドの問題を解決します。

この図は、FATE システムのアーキテクチャを示し、フェデレーテッド ラーニングを通じて機関間のデータ コラボレーションとモデル トレーニングを実現する方法を説明しています。

興味深い逸話としては、FATE システムの公式オープンソースリリース会議では、この技術に対する業界の注目度が高かったため、参加者数が予想をはるかに上回り、主催者は一時的に会場をより大規模なものに変更しなければならなかったというものがあります。この逸話は、フェデレーテッド ラーニングの実用化に対する業界の大きな関心と熱意も反映しています。

FATE システムの登場により、連合学習技術の急速な導入が促進されただけでなく、その後のデータ連携のための技術的枠組みも提供されました。これは、金融リスク管理、医療診断、スマート政府業務などの実際のシナリオにすぐに適用され、データ共有とプライバシー保護のための実質的なソリューションを提供しました。

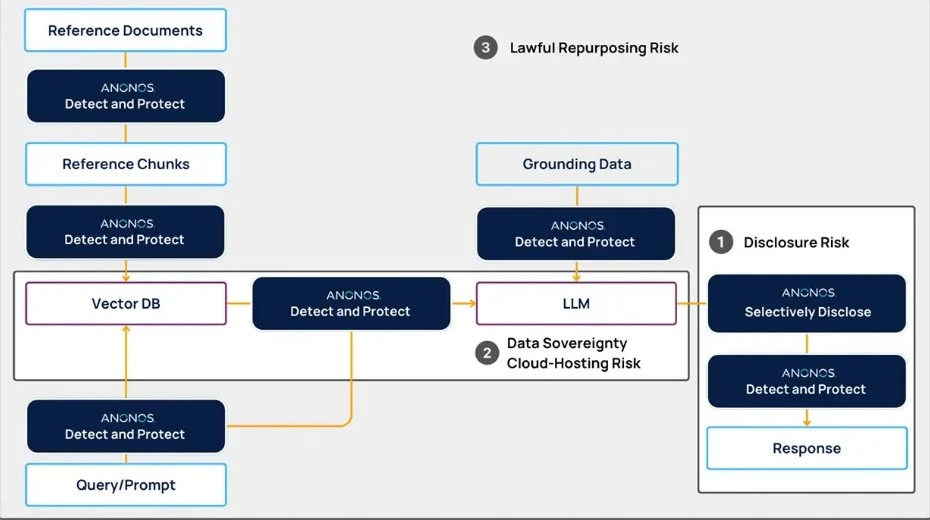

プライバシーコンピューティングがデータインフラストラクチャになる

データ時代の到来とともに、データ要素市場は急速に発展し、データのセキュリティとプライバシーの保護は徐々にさまざまな業界の中核的な懸念事項になりました。同時に、さまざまな国のデータコンプライアンス要件は増加し続けており、プライバシーコンピューティングテクノロジーは金融、医療、政府関係などの重要な業界に急速に統合されています。

金融分野では、準同型暗号化 (FHE)、セキュアマルチパーティコンピューティング (MPC)、ゼロ知識証明 (ZKP) などのプライバシーコンピューティングテクノロジが、データの安全でコンプライアンスに準拠した使用を確保するために、リスク管理や詐欺防止のシナリオで広く使用されています。医療分野では、差分プライバシー (DP) と連合学習 (FL) のテクノロジーが患者のプライバシーを効果的に保護し、機関間の医療研究とコラボレーションを促進します。

政府部門は、機密情報のセキュリティと国民の信頼を確保するために、安全で効率的な政府データ処理プラットフォームを構築するために、Trusted Execution Environment (TEE) テクノロジーを積極的に導入しています。これらのテクノロジーを協調的に使用することで、データ価値の解放速度が大幅に向上し、データ共有の効率とセキュリティが向上しました。

技術協力と業界統合

現段階では、ゼロ知識証明(ZKP)、セキュアマルチパーティコンピューティング(MPC)、完全準同型暗号化(FHE)、信頼できる実行環境(TEE)、差分プライバシー(DP)、フェデレーションラーニング(FL)など、暗号分野のさまざまなコアテクノロジーが、徐々に協調共生の発展の道へと進んでいます。この技術統合により、プライバシー保護の手段が充実するだけでなく、プライバシー コンピューティングの全体的な実用性と信頼性も向上します。

プライバシーコンピューティングはもはや理論研究の段階ではなく、データ要素の安全な流通と価値の共有をサポートする、真に広く利用されるインフラストラクチャとなり、「プライバシーコンピューティング + 産業」という新しいエコシステムを形成しています。今後、プライバシーコンピューティング技術は、さまざまな業界のデジタル変革にさらに統合され、産業革新、経済発展、社会進歩を促進する重要な原動力となるでしょう。

これらの豊富な理論的探求と技術実装事例は、暗号化とプライバシー コンピューティングが理論研究から実際の応用へと真に移行した新たな高みを示すものであり、高性能暗号化アプリケーションの開発のための強固な基盤も築きます。

5. 暗号技術は誰でも利用可能(2025年現在):ZEROBASE

2025年:ZEROBASEと包括的なプライバシーコンピューティングの台頭

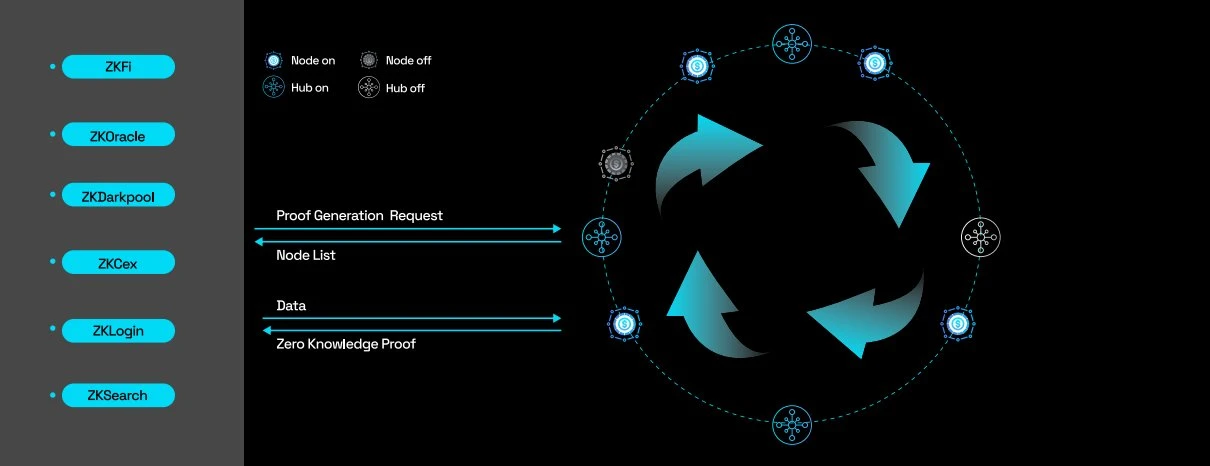

ZEROBASE ネットワークでは、ノードは異なるサブセットに分割され、各サブセットは HUB によって管理されます。各 HUB は担当する NODE のステータス情報のみを記録します。つまり、NODE は対応する HUB とのみ通信します。このアーキテクチャでは、NODE の数が増加しても、HUB を追加することでシステムをスムーズに実行し続けることができます。

2025 年、プライバシー コンピューティングは新たな段階、ZEROBASE 段階に入りました。 ZEROBASE プロジェクトは、独自の方法でプライバシー コンピューティングを一般ユーザーの日常生活に取り入れます。 ZEROBASE のビジョンは、金融、政府関係、医療など複数の分野でプライバシー コンピューティング アプリケーションの実装をサポートするグローバルなゼロ知識 (ZK) 信頼インフラストラクチャを構築することです。

ZEROBASE は、分散型で使いやすいアーキテクチャを採用し、ユーザーがプライバシー コンピューティングに参加するための技術的なハードルを下げます。彼はゼロ知識証明(ZKP)システムの信頼できるセットアッププロセスを再設計し、画像エントロピーソースと組み合わせたブラウザの形で信頼できるセットアップを初めて完成させました。

ZEROBASEのギネス世界記録暗号チャレンジ ウォームアップイベントページ

2025年初頭、ZEROBASEはギネス世界記録への挑戦を開始し、ウォームアップ段階でOKX Walletのウォームアップアクティビティに564,000人以上の世界中のユーザーを参加させることに成功しました。

ZEROBASE:技術革新と社会的合意

ZEROBASEは、複雑な技術をユーザーフレンドリーなインタラクティブな方法で提供し、従来の非常に複雑な信頼設定を、簡単な画像アップロードとブラウザ操作だけで実現できます。この設計コンセプトは、参加のハードルを下げるだけでなく、ZK テクノロジーを社会活動に変え、プライバシー コンピューティング テクノロジーに対する一般の認識と受容性を大幅に高めます。

技術面では、ZEROBASE は高度に最適化された ZKP 回路を開発し、1 秒あたり 1,000 回を超える証明生成速度を実現し、これにより ZEROBASE は ZK 証明市場で急速にリードすることができました。同時に、ZEROBASEは、zkLogin(摩擦のないWeb3認証)、zkCEX(オンチェーン注文マッチングとオフチェーン決済を備えたハイブリッド取引モデル)、zkStaking(裁定リスクを検証し、収益創出を最適化する担保システム)など、数多くの革新的なアプリケーションもリリースしました。

ゼロベースのギネス世界記録挑戦の意義

ZEROBASE が始めたギネス世界記録への挑戦は、技術的な進歩であるだけでなく、社会的な物語の転換でもあります。従来の信頼できるセットアップ セレモニーとは異なり、ZEROBASE チャレンジは、プライバシー コンピューティングを謎めいた「ブラック ボックス」から、オープンで透明性があり、参加型のソーシャル イベントへと変革します。 ZEROBASE は、一般の参加とオープンで透明性の高い検証プロセスを通じて、ZK テクノロジーの長年にわたる信頼とコンセンサスの問題を効果的に解決します。

私はスティーブン・ホーキングが大好きです。ゼロベース プレイグラウンドでは、ホーキングを運転して回転させたりジャンプさせたりすることができます。ああ、私は世界で一番賢い人です!ホーキング博士自身が操縦する、時速 70 マイルで移動する空飛ぶ車椅子に乗ってみましょう。

このギネス世界記録への挑戦は、プライバシー コンピューティング テクノロジーが大規模な一般参加を実現できることを証明するだけでなく、テクノロジーのアクセシビリティと社会的合意の重要性も示しています。これは、プライバシー コンピューティング テクノロジーの将来は、複雑なテクノロジーの積み重ねにあるのではなく、一般ユーザーにバリアフリーな参加方法を提供できるかどうかにあることを明確に示しています。

遊び場入口: https://zerobase.pro/playground/index.html

将来の目標:グローバルなプライバシーコンピューティングインフラストラクチャの構築

プライバシー コンピューティングが徐々に研究室の外へと進むにつれ、人間のコラボレーションの基本的な秩序が静かに変化しつつあります。将来的には、プライバシー保護がシステムのデフォルトの「基本的権利」になるため、すべてのデータ共有について心配する必要がなくなるかもしれません。農家はプライバシーアルゴリズムを使用して気候変動を予測し、コミュニティはDAOで仲介者なしで公共問題を管理し、遠隔地の患者も信頼できるAIを使用して医療事例を安全に共有し、世界最高の解決策を得ることができます。

さらに遠い将来には、おそらくプライバシー コンピューティングが量子時代の文明の最後の防衛線となり、デジタル社会の信頼できる運用における「セキュリティ スター」となるのを目撃することになるかもしれません。

今日振り返ってみると、この変化はまだ始まったばかりなのかもしれない。しかし、インターネットがプロトコルから世界に広まったのと同じように、プライバシー コンピューティングも最終的には一般の人々に広まるでしょう。

本当に記憶する価値があるのは、特定の技術的飛躍ではなく、より自由で、より安全で、より信頼できるデジタル文明に向かって進むために私たちが共に選択する道なのです。

参考

[ 1 ] シャミール・A. 秘密を共有する方法。コミュニケーションACM。 1979年11月;22(11):612-3.

[2] Diffie W、Hellman M. 暗号技術における新しい方向性。 IEEE トランスインフォメーション理論。 1976年11月;22(6):644-54.

[3] カルダーバンクRSA 暗号システム: 歴史、アルゴリズム、素数。シカゴ:math uchicago edu [インターネット]。

[ 4 ] ヤオAC.安全な計算のためのプロトコル。第 23 回コンピュータ サイエンスの基礎に関する年次シンポジウム (sfcs 1982)。 1982年、p. 160 – 4.

[5] シャノンCE.秘密システムの通信理論。ベルシステム技術ジャーナル。 1949年10月28(4):656-715.

[ 6 ] ブレイクリー。暗号鍵の保護。 In: 要件知識の管理、国際ワークショップ。 1979年、p. 313.

[ 7 ] ラビンMO. Oblivious Transfer で秘密を交換する方法。暗号学eプリントアーカイブ[インターネット]。 2005年[2022年5月28日参照]

[8] リベストRL、アドルマンL、デルトウゾスML。データバンクとプライバシー準同型について。安全な[インターネット]の基礎。 1978年;

[9] Goldwasser S, Micali S, Rackoff C. 対話型証明システムの知識複雑性 [インターネット].第 17 回 ACM コンピューティング理論シンポジウムの議事録 - STOC 85。1985 年。

[ 10 ] ヤオACC。秘密を生成し、交換する方法。第 27 回コンピュータ サイエンスの基礎に関する年次シンポジウム (sfcs 1986)。 1986年、p. 162 – 7.

[ 11 ] Goldreich O、Micali S、Wigderson A. あらゆるメンタルゲームの遊び方。第 19 回 ACM コンピューティング理論シンポジウムの議事録。ニューヨーク、NY、米国:ACM; 1987年、p. 218 – 29.(STOC 87)。

[12] Diffie W、Hellman M. 暗号技術における新しい方向性。 IEEE トランスインフォメーション理論。 1976年11月;22(6):644-54.

[ 13 ] Paillier P. 離散対数剰余に基づく公開鍵暗号システム。 EUROCRYPT 1999 [インターネット].

[ 14 ] Dwork C. 差分プライバシー。 In: オートマトン、言語、プログラミング。シュプリンガー・ベルリン・ハイデルベルク; 2006年、p. 1~12。

[ 15 ] ハードウェアワーキンググループ。高度な信頼できる環境: OMTP TR 1 [インターネット]。 OMTPリミテッド; 2009年。

[ 16 ] Gentry C. 完全準同型暗号化方式 [インターネット]. 2009年発売

[ 17 ] Wang S, Jiang X, Wu Y, Cui L, Cheng S, Ohno-Machado L. EXpectation Propagation LLogistic REgRession(EXPLORER):分散型プライバシー保護オンラインモデル学習。 J バイオメッド インフォーム。 2013年6月;46(3): 480 – 96.

[ 18 ] Gao D、Liu Y、Huang A、Ju C、Yu H、Yang Q. プライバシーを保護する異種統合転移学習。 2019 IEEE 国際ビッグデータ会議 (ビッグデータ)。 2019年p. 2552 – 9.

[19] Koneny J、Brendan McMahan H、Yu FX、Richtárik P、Suresh AT、Bacon D. 連合学習:コミュニケーション効率を向上させる戦略 [インターネット]。 arXiv [cs.LG]. 2016年。

[ 20 ] インテル。 Intel アーキテクチャ命令セット拡張プログラミング リファレンス [インターネット]。インテル; 2015年。