지난 해를 되돌아보면 암호화 분야에서 많은 새로운 시나리오, 새로운 애플리케이션 및 새로운 변화를 보았습니다. 플레이어도 점차 증가하고 있지만 보안 문제는 항상 업계의 발전을 방해했습니다. 이에 슬로미스트는 2022년 업계에 나타날 주요 안전 사건을 선별해 그에 따른 분석과 해석을 진행했다.

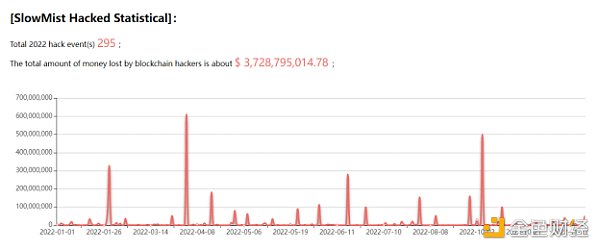

SlowMist 블록체인 해킹 이벤트 아카이브에 따르면(SlowMist Hacked이미지 설명

(2022년 보안 사고 통계)

그 중 다양한 생태계 DeFi, 크로스체인 브릿지, NFT 보안사고 245건, 거래소 보안사고 10건, 퍼블릭체인 보안사고 11건, 지갑 보안사고 5건, 기타 유형의 보안사고 24건이 있었습니다.

첫 번째 레벨 제목

퍼블릭 체인

퍼블릭 체인

퍼블릭 체인은 Web3 분야에서 가장 중요한 인프라이며 업계에서 가장 경쟁이 치열한 트랙 중 하나이기도 합니다. 그리고 2022년 가장 큰 놀라움은 테라 이벤트입니다. 5월 8일, 암호화폐 시장은 역사상 가장 파괴적인 붕괴 중 하나를 목격했습니다. Terra 네트워크의 알고리즘 스테이블 코인 UST의 2억 8,500만 달러 상당의 대규모 매도는 연쇄 반응을 일으켰습니다. Terra의 고유 토큰인 LUNA의 가격이 예고 없이 급락했고, 하루 만에 Luna의 시장 가치가 거의 400억 달러나 증발했으며 전체 생태 프로젝트의 TVL은 거의 0으로 돌아갔습니다. 이 사건은 2022년 암호화 겨울을 시작하는 죽음의 버튼이 될 수 있습니다.

DeFi / 크로스체인 브릿지

~에 따르면DeFi Llama데이터에 따르면 12월 말 현재 DeFi의 총 락업 가치는 약 398억 달러로 전년 대비 75%나 대폭 감소했습니다. 이더리움은 전체 DeFi TVL(233억 달러)의 58.5%를 차지하며 TRON이 43억 달러, BNB 체인(BNB)는 42억 달러였습니다. 흥미롭게도 2022년 5월 DeFi에서 이더리움의 TVL은 35% 감소했습니다.,~에 따르면

~에 따르면SlowMist Hacked통계에 따르면 2022년 BNBChaan에서 약 90건의 보안 사고가 발생하여 총 손실액이 약 7억 8,500만 달러에 이르며 손실 측면에서 모든 체인 플랫폼 중 1위를 차지할 것입니다. 이더리움에서 약 50건의 보안 사고가 발생하여 총 손실액이 약 5억 2,800만 달러에 달했고, 솔라나에서 약 11건의 보안 사고가 발생하여 총 손실액이 약 1억 9,600만 달러에 달했습니다.

데이터데이터~에 따르면

~에 따르면SlowMist Hacked통계에 따르면 2022년에는 15건의 교차 체인 브리지 보안 사고가 발생할 것이며 손실액은 12억 1천만 달러에 달할 것이며 이는 2022년 전체 손실의 32.45%를 차지할 것입니다.

보조 제목

NFT

NFT는 2022년에 매우 잘 수행될 것이라고 합니다.NFTScan데이터에 따르면 이더리움의 NFT 거래 건수는 연간 1억 9,800만 건에 이르렀으며 이는 2020년과 2021년보다 훨씬 높습니다. BNBChain의 연간 NFT 거래 수는 3억 4,500만 건에 달했고 Polygon의 연간 NFT 거래 수는 7억 9,300만 건에 달했습니다.

한편, 에 따르면SlowMist Hacked불완전한 통계에 따르면 2022년에 약 56건의 NFT 트랙 보안 사고가 발생하여 6,543만 달러 이상의 손실이 발생할 것이며, 그 중 대부분이 피싱 공격으로 발생하여 약 40%(22건)를 차지하며 다음으로 Rug가 그 뒤를 이었습니다. 당기기, 약 21%(12개 중)를 차지합니다.

지갑/거래 플랫폼

2월 8일 미국 법무부(DOJ)는 2016년 암호화폐 거래소 비트파이넥스 해킹 사건과 관련된 36억 달러 상당의 비트코인을 압수했다고 발표했습니다. 34세의 일리야 리히텐슈타인(Ilya Lichtenstein)과 그의 아내 헤더 모건(31)은 돈세탁과 사기를 저지른 혐의로 뉴욕에서 체포되었습니다. 이는 미국 법무부가 적발한 금융 압수 중 최대 규모이기도 하다.

11월 6일, 바이낸스 설립자 CZ는 장부에 남아 있는 모든 FTT를 청산하기로 결정했다고 트윗했으며, 이로 인해 두 거래소 간의 대립이 촉발되었습니다. Alameda CEO 겸 FTX CEO SBF는 사용자 신뢰를 안정시키고 이전에 노출된 뉴스를 반박하기 위해 연속적으로 트윗했지만 유동성이 고갈된 후 FTX는 빠르게 파산했습니다. 결국 FTX는 천둥을 치고 SBF는 체포되었습니다. 중앙 집중식 교환의 불투명성은 다시 한 번 사람들 사이의 신뢰 위기를 촉발했으며 신중한 감독 부족 문제가 더욱 두드러졌습니다. 소비자에 대한 보호 강화든 기관에 대한 명확한 규정이든 규제의 속도는 더욱 명확해질 것입니다.

FTX 폭풍 이후 하드웨어 지갑의 판매가 크게 증가했으며 사용자가 가장 많은 지갑인 MetaMask는 월간 활성 사용자가 3천만 명에 달했습니다. ~에 따르면Finbold다른

다른

블록체인 기술의 되돌릴 수 없는 익명 기능은 개인 정보를 효과적으로 보호할 뿐만 아니라 사이버 범죄에 대한 보호 우산을 제공합니다. 메타버스, NFT 등의 개념이 대중화되면서 암호화폐 도난 및 사기 사건이 수시로 발생하고 있으며, 많은 범죄자들이 블록체인을 기치로 소위 가상자산을 발행하여 사기를 감행하고 있습니다.

데이터데이터2021년에는 부정 결제에 관련된 결제 수단 중 암호화폐를 이용한 결제가 은행 송금에 이어 2위로 7억5000만 달러에 달하며, 2020년과 2019년에는 1억3000만~3000만 달러에 그칠 전망이다. 해마다 크게 증가한 미국 달러 추세는 분명합니다. 돼지 죽이기 사기에서 암호화폐 송금이 빠르게 증가하고 있다는 점은 주목할 가치가 있습니다. 2021년에는 1억 3,900만 달러의 죽이는 돼지 요리 사기 자금이 2020년의 5배, 2019년의 25배인 암호화폐로 지급됩니다.

미국 연방거래위원회(FTC)가 발표한 보고서에 따르면보고서, 2021년 초부터 1년 동안 46,000명 이상의 사람들이암호화폐총 10억 달러 이상의 손실을 입은 사기. 보고서에 따르면 암호화폐 사기의 가장 흔한 유형은 투자 관련 사기로 총 10억 달러 중 5억7500만 달러를 차지하며 사기꾼에게 가장 많이 지급되는 암호화폐는 BTC(70%), USDT(10%) 등이다. , 그리고 ETH (9% ).

2. 공격 방법

295건의 보안 사고 중 공격 방식은 주로 프로젝트 자체 설계 결함 및 각종 계약 취약점에 의한 공격, Rug Pull, phishing, Scam 유형 등의 공격 방식과 Private Key 유출로 인한 자산 손실 등 3가지로 구분됩니다.

2022년 가장 흔한 공격 수법은 프로젝트 자체 설계 결함과 각종 계약 허점으로 인한 것으로 약 92건으로 10억6000만 달러의 손실이 발생해 전체의 40.5%를 차지한다. 그 중 가장 중요한 것은 플래시론을 이용한 공격으로 약 19건으로 6,133만 달러의 손실을 입었으며, 기타 재진입 문제, 가격 조작, 검증 문제 등이 있다.

개인키 도용으로 인한 자산 손실 발생률은 약 6%이나 손실액은 7억 4600만 달러에 달해 계약 허점에 이어 두 번째로, 개인키 도용 사건 중 가장 큰 손실은 로닌에서 발생했다. 인시던트, 그 뒤를 이어 Harmony , 모두 크로스 체인 브리지에서.

Web3 세계에서는 사용자의 보안 인식이 고르지 않은 경우가 많으며 이로 인해 사용자에 대한 다양하고 빈번한 피싱 공격도 발생합니다. 예를 들어, 공격자는 악의적인 수단을 사용하여 다양한 프로젝트(Discord, Twitter 등)의 공식 미디어 플랫폼을 자신의 것으로 가져오거나 공식 미디어 계정을 위조하여 피싱 Mint 및 AirDrop 링크를 게시하고 실제 공식 계정의 콘텐츠를 수시로 다시 게시합니다. 시청각 자료를 혼동합니다. 예를 들어 검색 엔진에서 광고를 사용하여 가짜 웹사이트 또는 도메인 이름 및 공식 도메인 이름과 매우 유사한 콘텐츠를 홍보하여 실제 도메인 이름을 진짜처럼 보이게 하는 것입니다. 게임; 다운로드 링크. 어쨌든 보안의식을 높이는 것이 가장 필요한데, 동시에 속았다는 사실을 알게 되면 최대한 빨리 자산을 이전하고 적시에 손실을 막고 증거를 보관하고 보안기관의 도움을 구한다. 필요한 경우 산업.

두 번째로 가장 혐오스러운 것은 Rug Pull입니다. Rug Pull은 일반적으로 프로젝트 개발자가 프로젝트를 포기하고 자금을 가지고 도망치는 것을 의미하며 프로젝트 당사자가 적극적으로 범죄를 저지르는 경우가 더 많습니다. 예를 들어 개발자가 초기 유동성을 시작하고 가격을 올린 다음 유동성을 인출하면 사용자가 투자한 자금이 휩쓸리고 암호화된 자산이 투기되어 결국 소멸되고 프로젝트에 투자한 사용자도 막대한 손실을 입을 것입니다. 또 다른 예는 웹 사이트를 시작했지만 수십만 예금을 유치한 후 닫는 것입니다. 2022년에는 BSC 생태계 및 NFT 분야에서 자주 발생하는 약 1억 8,800만 달러의 손실과 함께 50건의 RugPull 사고가 발생할 것입니다.

2022년에 비교적 새로운 다른 방법은 프런트 엔드 악성 공격, DNS 공격 및 BGP 하이재킹이며 가장 기괴한 것은 사람의 구성 오류로 인한 자산 손실입니다.

3. 피싱/사기 수법

이 섹션에서는 SlowMist에서 공개한 피싱/사기 기술 중 일부만 선택합니다.

악성 브라우저 북마크는 Discord 토큰을 훔칩니다.

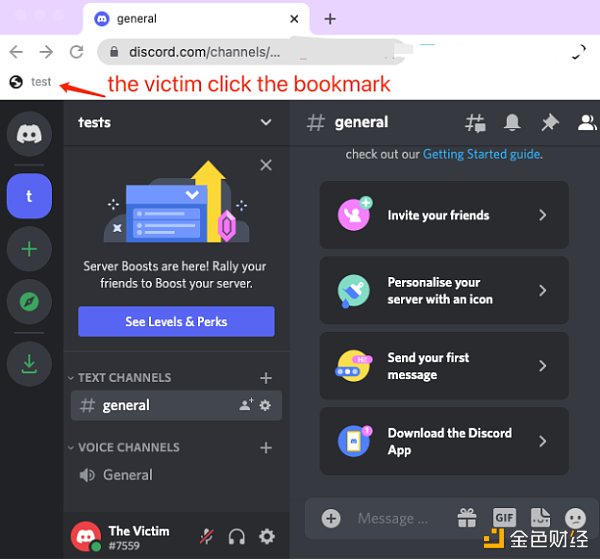

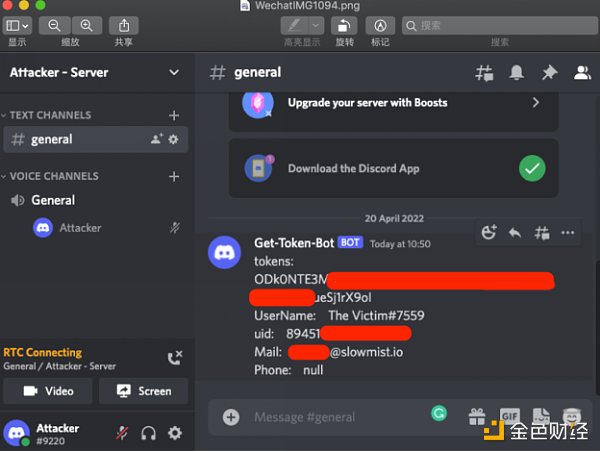

오늘날의 브라우저에는 편리함을 제공하지만 공격자가 쉽게 악용할 수 있는 고유한 북마크 관리자가 있습니다. 악성 피싱 페이지를 신중하게 구성하여 즐겨찾는 북마크에 JavaScript 코드를 삽입할 수 있습니다. 이를 통해 Discord에서 패키징한 webpackChunkdiscord_app 프런트 엔드 패키지를 통해 정보를 얻는 것을 포함하여 거의 모든 작업을 수행할 수 있습니다. Discord 사용자가 클릭하면 사용자가 위치한 Discord 도메인에서 악성 JavaScript 코드가 실행되어 Discord Token을 탈취하게 되며, 공격자가 프로젝트 당사자의 Discord Token을 획득한 후 공격자가 직접 자동으로 탈취 가능 프로젝트 당사자의 Discord 계정 관련 권한에 대해. 토큰을 얻은 공격자는 Discord 계정에 로그인하는 것과 동일하며 Discord 웹후크 로봇 설정, 피싱 채널에 공지와 같은 허위 뉴스 게시 등 Discord에 로그인하는 것과 동등한 모든 작업을 수행할 수 있습니다. 다음은 피해자가 피싱된 북마크를 클릭한 예입니다.

다음은 공격자가 Token 및 기타 개인 정보를 획득하고 Discord Server의 웹후크를 통해 수신하기 위해 작성한 JavaScript 코드의 데모입니다.

피해자가 피싱 페이지의 안내에 따라 악성 북마크를 추가하고, 디스코드 웹에 로그인 시 북마크를 클릭하여 사용자가 웹상에서 디스코드에 로그인하는 것을 전제로, 악성 코드, 피해자의 토큰 및 기타 개인 정보는 공격자가 설정한 Discord 웹후크를 통해 공격자의 채널로 전송됩니다.

제로위안 구매 NFT 낚시

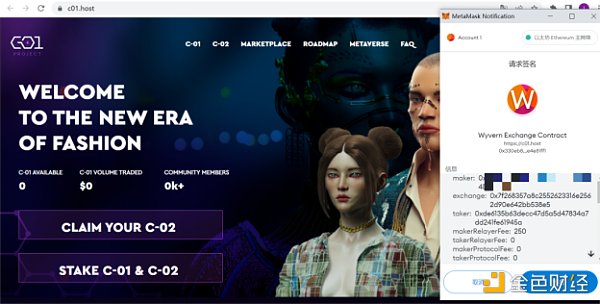

예를 들어 다음과 같은 피싱 웹사이트의 시그니처 콘텐츠는

메이커: 유저 주소

Taker:0xde6135b63decc 47 d 5 a 5 d 47834 a 7 dd 241 fe 61945 a

교환: 0x7f268357A8c2552623316e2562D90 e 64 2bB 538 E 5 (OpenSeaV2 컨트랙트 주소)

이것은 NFT 피싱의 보다 일반적인 방법입니다. 즉, 사기꾼은 0 ETH(또는 모든 토큰)로 승인된 모든 NFT를 구입할 수 있습니다. 즉, 사용자를 속여 NFT에 서명하도록 하는 판매 주문입니다. NFT는 사용자가 보유합니다. 사용자가 이 주문에 서명하면 사기꾼은 OpenSea를 통해 사용자의 NFT를 직접 구매할 수 있지만 구매 가격은 사기꾼에 의해 결정됩니다. 사기꾼은 자금을 사용하지 않고 사용자의 NFT를 구매할 수 있다고 합니다.

또한 서명 자체는 공격자를 위해 저장되며 Revoke.Cash 또는 Etherscan과 같은 웹 사이트를 통해 서명의 유효성을 취소할 수는 없지만 이전 보류 중인 주문 승인을 취소할 수 있으므로 이러한 피싱 위험도 근본적으로 방지할 수 있습니다. .

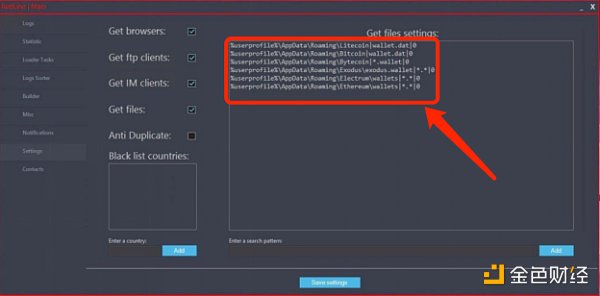

Redline Stealer 트로이 목마 동전 훔치기

이러한 종류의 공격은 주로 Discord를 통해 사용자를 할인 제공을 가장하여 새 게임 프로젝트의 내부 테스트에 참여하도록 초대하거나 그룹의 비공개 채팅을 통해 다운로드할 프로그램을 보냅니다. 압축 패키지 및 압축 해제 약 800M의 exe 파일입니다. 컴퓨터에서 실행하면 컴퓨터의 파일을 스캔한 다음 Wallet과 같은 키워드가 포함된 파일을 필터링하여 공격자의 서버에 업로드합니다. 암호 화폐를 훔치는 목적을 달성하십시오.

RedLine Stealer는 2020년 3월에 발견되어 지하 포럼에서 별도로 판매되는 악성 트로이 목마입니다. 이 멀웨어는 브라우저에서 저장된 자격 증명, 자동 완성 데이터, 신용 카드와 같은 정보를 수집합니다. 대상 시스템에서 실행할 때 사용자 이름, 위치 데이터, 하드웨어 구성 및 설치된 보안 소프트웨어와 같은 세부 정보를 수집합니다. 새 버전의 RedLine은 로컬 컴퓨터에 설치된 디지털 통화 지갑 정보를 자동으로 스캔하여 원격 제어 시스템에 업로드할 수 있는 암호화폐를 훔치는 기능을 추가했습니다. 이 맬웨어는 파일을 업로드 및 다운로드하고, 명령을 실행하고, 감염된 컴퓨터에 대한 정보를 주기적으로 다시 보낼 수 있습니다. 암호화폐 지갑 디렉토리 및 지갑 파일을 자주 스캔합니다.

백지 수표 eth_sign 피싱

지갑을 연결하고 청구를 클릭하면 서명 신청 상자가 팝업되고 동시에 MetaMask에 빨간색 경고가 표시되며 이 팝업 창에서는 서명이 필요한 항목을 알 수 없습니다. 사실 이것은 기본적으로 이더리움의 백지 수표인 매우 위험한 유형의 서명입니다. 이 피싱을 통해 사기꾼은 개인 키를 사용하여 거래에 서명할 수 있습니다.

이 eth_sign 메서드는 모든 해시에 서명할 수 있으므로 자연스럽게 서명된 바이트 32 데이터에 서명할 수 있습니다. 따라서 공격자는 DApp에 연결한 후 계정을 분석하고 쿼리하기 위해 주소를 얻은 다음 eth_sign을 통해 서명할 데이터(예: 기본 토큰 전송, 계약 호출)를 구성하기만 하면 됩니다.

또한 다른 종류의 피싱이 있습니다. 위의 서명을 거부하면 메타마스크에 다른 서명 상자가 자동으로 표시되고 주의를 기울이지 않는 동안 서명을 속입니다. 그리고 서명 내용을 보면 SetApprovalForAll 메서드가 사용되며 승인된 자산의 대상이 All of your NFT로 표시됩니다. 즉, 일단 서명하면 사기꾼이 제한 없이 모든 NFT를 훔칠 수 있습니다.

이 피싱 방법은 사용자에게 매우 혼란스러울 것입니다.MetaMask는 과거에 우리가 접한 인증된 피싱에 대해 공격자가 서명하기를 원하는 데이터를 직관적으로 표시합니다. 그리고 공격자가 eth_sign 메서드를 사용하여 사용자가 서명하도록 할 때 MetaMask가 표시하는 것은 바이트 32 해시 문자열뿐입니다.

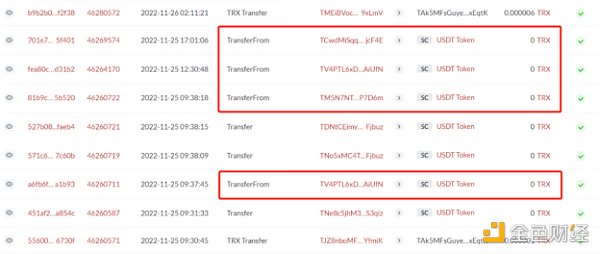

동일한 종료 번호 + TransferFrom 제로 전송 사기

사용자의 주소 이체 기록에는 낯선 주소로 0 USDT 이체가 계속 나타나며 이 거래는 TransferFrom 함수를 호출하여 완료됩니다. 주된 이유는 토큰 계약의 TransferFrom 기능이 승인된 이체 금액이 0보다 커야 한다고 요구하지 않기 때문에 모든 사용자 계정에서 승인되지 않은 계정으로 0의 이체를 실패 없이 시작할 수 있기 때문입니다. 악의적인 공격자는 이 조건을 사용하여 체인의 활성 사용자에 대한 TransferFrom 작업을 지속적으로 시작하여 전송 이벤트를 트리거합니다.

0 USDT 전송 괴롭힘 외에도 공격자는 거래 규모가 크고 빈도가 높은 사용자에게 소량의 토큰(예: 0.01 USDT 또는 0.001 USDT 등)을 계속해서 에어드롭합니다. 과거 이체 기록의 주소를 복사할 때 잘못된 주소로 인해 자산 손실이 발생합니다.

위는 일반적인 공격 방법과 시나리오의 예일 뿐이며 실제로 방법은 마법과 같으며 해커의 공격 방법은 항상 혁신적입니다.우리가 할 수 있는 것은 지식을 지속적으로 향상시키는 것입니다.

개인 사용자의 경우 다음 보안 규칙 및 원칙을 준수하여 대부분의 위험을 방지할 수 있습니다.

두 가지 안전 규칙:

제로 트러스트. 간단히 말해서 회의적인 상태를 유지하고 항상 회의적인 상태를 유지하는 것입니다.

지속적인 검증. 믿고 싶다면 자신의 의심을 확인하고 이 능력을 습관화하는 능력이 있어야 합니다.

안전 원칙:

인터넷상의 지식은 모든 것이 적어도 두 가지 출처의 정보를 참조하고 서로를 확증하며 항상 회의적입니다.

즉, 모든 계란을 한 바구니에 담지 마십시오.

중요한 자산이 있는 지갑의 경우 쉽게 업데이트하지 말고 충분히 업데이트하세요. 당신이 보는 것은 당신이 서명하는 것입니다. 즉, 당신이 보는 것은 당신이 서명하기를 기대했던 것입니다.당신이 서명하고 보낼 때 결과는 당신이 기대했던 것입니다.

시스템 보안 업데이트에 주의를 기울이고 보안 업데이트가 있으면 즉시 조치를 취하십시오.

프로그램을 망치지 마십시오.