แฮชของบทความนี้ (SHA 1): 418ea6548326a5f3b9496aa7912935fec8ca925c

เลขที่: PandaLYSecurity Knowledge No.031

การโจมตีฟิชชิ่งบล็อคเชนคืออะไร?

คุณอาจคุ้นเคยกับคำว่า ฟิชชิ่ง เดิมหมายถึงวิธีการฉ้อโกงออนไลน์ที่ชักจูงให้ผู้คนคลิกลิงก์แล้วรับข้อมูลส่วนบุคคลผ่านเว็บไซต์หรืออีเมลปลอม ขณะนี้ ด้วยความนิยมของบล็อกเชนและสกุลเงินดิจิทัล ฟิชชิ่ง ประเภทนี้ก็ได้พัฒนาไปสู่โลกบล็อกเชนเช่นกัน

สาระสำคัญของการโจมตีแบบฟิชชิ่งบล็อคเชนนั้นคล้ายคลึงกับฟิชชิ่งแบบดั้งเดิม ผู้โจมตีจะแสร้งทำเป็นคนที่คุณไว้วางใจ เช่น เว็บไซต์กระเป๋าเงิน แพลตฟอร์มการซื้อขาย หรือแม้แต่กลุ่มโครงการที่คุณเข้าร่วม พวกเขาจะใช้ลิงก์ปลอม บัญชีโซเชียลมีเดียปลอม หรือสัญญาอัจฉริยะที่ดูเป็นทางการ แต่จริงๆ แล้วเป็นช่องโหว่เพื่อหลอกให้คุณป้อนคีย์ส่วนตัว วลีช่วยจำ หรือการลงนามในธุรกรรมที่เป็นอันตราย ผลลัพธ์? สินทรัพย์ crypto ของคุณถูกโอนออกไปโดยที่คุณไม่รู้ตัว

ตัวอย่างเช่น ลองจินตนาการว่าคุณเห็นกิจกรรม การแจกรางวัลอย่างเป็นทางการ บนแพลตฟอร์มโซเชียลซึ่งมีลิงก์ที่ดูเหมือนเว็บไซต์กระเป๋าเงินที่คุณคุ้นเคย คุณคลิกเข้าไปและป้อนวลีช่วยจำ จากนั้นพบว่าเงินในนั้นหายไปหมดแล้ว นี่เป็นสถานการณ์การโจมตีแบบฟิชชิ่งบล็อคเชนทั่วไป

การโจมตีแบบฟิชชิ่งนั้นมีไหวพริบเป็นพิเศษ เพราะพวกเขากำหนดเป้าหมายผู้ใช้ที่ไม่คุ้นเคยกับเทคโนโลยีบล็อกเชนโดยเฉพาะ และไม่มีความรู้เพียงพอเกี่ยวกับมาตรการป้องกัน หลายๆ คนตกหลุมพรางของผู้โจมตีเนื่องจากความประมาทเลินเล่อหรือแสวงหาข้อได้เปรียบเล็กๆ น้อยๆ ดังนั้นเราจึงต้องตื่นตัวต่อวิธีการโจมตีเหล่านี้และใช้ความระมัดระวังตลอดเวลา

แล้วจะระบุการโจมตีแบบฟิชชิ่งได้อย่างไร? สิ่งนี้จะต้องเริ่มต้นด้วยหลักการของเขา

การโจมตีแบบฟิชชิ่งทำงานอย่างไร

การโจมตีแบบฟิชชิ่งมีสี่วิธีหลัก ได้แก่ การทิ้งระเบิดปลอม ลายเซ็นต์ที่ถูกชักนำ เครื่องมือแบ็คดอร์ และวลีช่วยจำ

แอร์ดรอปปลอม:

ผู้โจมตีใช้ตัวสร้างที่อยู่เพื่อสร้างที่อยู่ที่คล้ายกับที่อยู่กระเป๋าสตางค์ของผู้ใช้มาก (โดยปกติแล้วตัวเลขสองสามหลักแรกหรือสองสามหลักสุดท้ายจะเหมือนกัน) จากนั้นโอนเงินจำนวนเล็กน้อย (เช่น 0.001 USDT) ไปยังที่อยู่เหล่านี้หลายครั้ง หรือโจมตี USDT ปลอมที่ผู้ใช้นำไปใช้เอง สิ่งนี้ทำให้ผู้ใช้เข้าใจผิดว่าที่อยู่เหล่านี้เป็นที่อยู่รับตามปกติก่อนหน้านี้ เมื่อผู้ใช้ทำการโอนใหม่ บันทึกธุรกรรมในอดีตอาจถูกคัดลอกและโอนเงินไปยังที่อยู่ของผู้โจมตีโดยไม่ได้ตั้งใจ ส่งผลให้สูญเสียทรัพย์สิน

ลายเซ็น ที่ชักนำ :

ผู้โจมตีสร้างหน้าเว็บปลอม เช่น เว็บไซต์ปลอมของโครงการที่มีชื่อเสียง ลิงก์แอร์ดรอปปลอม หรือแพลตฟอร์มช้อปปิ้ง เพื่อชักจูงให้ผู้ใช้เชื่อมต่อกับกระเป๋าเงินและดำเนินการลงนาม ซึ่งจะเป็นขโมยทรัพย์สิน

การโจมตีลายเซ็นที่เกิดขึ้นโดยทั่วไปมีดังต่อไปนี้:

โอนโดยตรง

ผู้โจมตีปลอมตัวการดำเนินการลายเซ็นเป็นฟังก์ชันต่างๆ เช่น การรับ airdrops และการเชื่อมต่อกระเป๋าเงิน การดำเนินการจริงคือการโอนทรัพย์สินของผู้ใช้ไปยังที่อยู่ของผู้โจมตี

อนุญาตการโอนโทเค็น

เมื่อผู้ใช้ลงนามในธุรกรรมบนเว็บไซต์ฟิชชิ่ง เช่น การเรียกอนุมัติของ ERC 20 หรือ setApproveForAll ของ NFT ผู้โจมตีจะได้รับอนุญาตให้โอนทรัพย์สินของผู้ใช้ได้ตามต้องการ

ฟิชชิ่งการอนุญาตที่อยู่ที่ว่างเปล่า

ฟิชชิ่งการให้สิทธิ์ที่อยู่ที่ว่างเปล่าเป็นเวอร์ชันอัปเกรดของฟิชชิ่งการให้สิทธิ์ เมื่อผู้ใช้คลิกลิงก์ฟิชชิ่งเพื่อขออนุมัติ (โดยปกติจะอนุมัติหรือเพิ่มการอนุญาต) ที่อยู่ของผู้ใช้จ่ายจะเป็นที่อยู่ว่างเปล่าโดยไม่มีบันทึกออนไลน์ใดๆ หากเหยื่อลงนามในการอนุญาต ที่อยู่ที่ว่างเปล่าจะถูกนำมาใช้เพื่อปรับใช้สัญญาผ่าน สร้าง 2 วิธี และเหยื่อจะถูกโอนเงิน การใช้ที่อยู่ว่างสำหรับการอนุญาตสามารถหลีกเลี่ยงที่อยู่การอนุญาตที่ถูกทำเครื่องหมายโดยเครื่องมือตรวจจับ ดังนั้นจึงข้ามการตรวจสอบความปลอดภัยของกระเป๋าเงินบางใบ

ซื้อ NFT Fishing ในราคาศูนย์หยวน

หลอกลวงผู้ใช้ให้ลงนามในคำสั่งขาย NFT ผู้ใช้จะถือ NFT ไว้ เมื่อผู้ใช้ลงนามในคำสั่งซื้อนี้ ผู้โจมตีจะสามารถซื้อ NFT ของผู้ใช้ได้โดยตรงผ่าน OpenSea แต่ราคาซื้อจะถูกกำหนดโดยผู้โจมตี ซึ่งหมายความว่า ผู้โจมตีไม่สามารถ ซื้อ NFT ของผู้ใช้โดยใช้จ่ายเงินจำนวนเท่าใดก็ได้

eth_sign ตรวจสอบเปล่า (ลายเซ็นตาบอด)

eth_sign เรียกอีกอย่างว่าลายเซ็นที่ไม่เปิดเผย การใช้ eth_sign เพื่อลงนามค่าแฮชใด ๆ เทียบเท่ากับการเขียนเช็คเปล่าให้กับผู้โจมตี ดังนั้นผู้โจมตีจึงสามารถสร้างธุรกรรมที่กำหนดเองเพื่อขโมยทรัพย์สินของผู้ใช้ได้

ขออนุญาตตกปลา.

ใบอนุญาตเป็นฟังก์ชันเพิ่มเติมของโปรโตคอล erc 20 อนุญาตให้ผู้ใช้ดำเนินการให้สิทธิ์ผ่านข้อความที่ลงนามและส่งผลลายเซ็นไปยังกระเป๋าเงินอื่น ซึ่งสามารถดำเนินการโอนสินทรัพย์ให้เสร็จสมบูรณ์ได้ ด้วยการชักจูงให้ผู้ใช้ลงนามในใบอนุญาต ERC 20 ผู้โจมตีสามารถรับสิทธิ์ในการโอนโทเค็นผู้ใช้ได้

ลายเซ็นต์_ส่วนบุคคล

โดยทั่วไป Personal_sign ใช้เพื่อลงนามเนื้อหาที่มนุษย์สามารถอ่านได้ แต่เนื้อหาที่ลงนามยังสามารถประมวลผลเป็นค่าแฮชได้

ตัวอย่างเช่น: ข้อความ 0x62dc3e93b0f40fd8ee6bf3b9b1f15264040c3b1782a24a345b7cb93c9dafb7d8 เป็นผลลัพธ์ของข้อความธรรมดาเป้าหมายที่ถูกแฮชโดย keccak 256 ผู้ใช้ที่ถูกฟิชชิ่งจะไม่สามารถเข้าใจเนื้อหาของลายเซ็นได้ หากพวกเขาลงนาม พวกเขาจะถูกโจมตีโดยการโจมตีแบบฟิชชิ่ง

ลายเซ็นหลายลายเซ็นที่เป็นอันตราย:

ความตั้งใจดั้งเดิมของการใช้ลายเซ็นหลายลายเซ็นคือการทำให้กระเป๋าเงินปลอดภัยยิ่งขึ้น และอนุญาตให้ผู้ใช้หลายคนร่วมกันจัดการและควบคุมสิทธิ์การใช้งานของกระเป๋าเงินเดียวกัน

ยกตัวอย่าง TRON ลายเซ็นหลายลายเซ็นของ TRON แบ่งออกเป็น Owner (ผู้มีอำนาจสูงสุดซึ่งสามารถจัดการการอนุญาตและดำเนินการทั้งหมด), Witness (มีส่วนร่วมในการจัดการการลงคะแนนเสียง) และ Active (ใช้สำหรับการดำเนินการรายวัน เช่น การโอนเงินหรือการโทร สัญญา) เมื่อสร้างบัญชีใหม่ บัญชี ที่อยู่จะได้รับอนุญาตจากเจ้าของเป็นค่าเริ่มต้น

หลังจากที่ผู้โจมตีได้รับคีย์ส่วนตัวของผู้ใช้ผ่านหน้าเว็บ/แอปพลิเคชันฟิชชิ่ง ผู้โจมตีสามารถโอนหรือให้สิทธิ์เจ้าของ/ใช้งานไปยังที่อยู่ของตนเองได้ โปรดทราบว่าการโอนจะลบสิทธิ์ของเจ้าของของผู้ใช้ ในขณะที่การให้สิทธิ์จะไม่ลบสิทธิ์ของผู้ใช้ ไม่ว่าอะไรก็ตาม ผู้ใช้จะสูญเสียสิทธิ์ในการโอนสินทรัพย์กระเป๋าเงิน

เนื่องจากผู้ใช้ยังสามารถโอนเงินได้ ผู้โจมตีจึงอาจ เล่นเกมยาว และไม่โอนทรัพย์สินของเหยื่อทันทีจนกว่าเหยื่อจะพบว่ากระเป๋าสตางค์มีการลงนามหลายลายเซ็นโดยประสงค์ร้ายและไม่สามารถโอนเงินได้อีกต่อไป

เครื่องมือลับๆ:

ปลอมตัวเป็นเครื่องมือของนักวิทยาศาสตร์

เครื่องมือนักวิทยาศาสตร์ มักจะหมายถึงเครื่องมือเสริมในการทำธุรกรรมที่ใช้โดยผู้ใช้ขั้นสูงบางราย (เรียกว่า นักวิทยาศาสตร์) ในระบบนิเวศบล็อกเชน เช่น การสร้าง NFT อย่างรวดเร็วเป็นชุด การส่งโทเค็นเป็นชุด หรือดำเนินการงานที่ซับซ้อนบางอย่างอย่างรวดเร็ว - การทำงานของโซ่ ฯลฯ เครื่องมือดังกล่าวได้รับความนิยมในหมู่ผู้ใช้ในตลาดหลักเนื่องจากสามารถปรับปรุงประสิทธิภาพการดำเนินงานได้อย่างมาก

อย่างไรก็ตาม ผู้โจมตีจะแสร้งทำเป็นผู้พัฒนาเครื่องมือดังกล่าวและปล่อยเครื่องมือที่ดูเหมือนว่าถูกต้องตามกฎหมาย แต่จริงๆ แล้วมีแบ็คดอร์ฝังอยู่ภายในเครื่องมือ โปรแกรมลับๆ เหล่านี้อาจแอบรับคีย์ส่วนตัวหรือวลีช่วยจำเมื่อผู้ใช้ใช้เครื่องมือ หรือควบคุมกระเป๋าสตางค์ของผู้ใช้โดยตรงเพื่อส่งโทเค็นไปยังกระเป๋าสตางค์ที่กำหนดของผู้โจมตี จากนั้นผู้โจมตีจะสามารถควบคุมกระเป๋าสตางค์ของผู้ใช้ผ่านข้อมูลที่ละเอียดอ่อนนี้ได้

ปลั๊กอินเบราว์เซอร์ปลอม

ผู้ใช้หลายคนชอบใช้ปลั๊กอินของเบราว์เซอร์ (เช่น MetaMask, Token Pocket) เพื่อทำธุรกรรมบล็อคเชนได้อย่างสะดวก ผู้โจมตีอาจชักจูงให้ผู้ใช้ติดตั้งปลั๊กอินปลอมผ่านเว็บไซต์ฟิชชิ่ง เมื่อติดตั้งปลั๊กอินเหล่านี้แล้ว ปลั๊กอินเหล่านี้จะบันทึกพฤติกรรมการทำธุรกรรมของผู้ใช้อย่างลับๆ ขโมยคีย์ส่วนตัว และดำเนินการหลายลายเซ็น

เครื่องมือเร่งการค้าหรือเครื่องมือเพิ่มประสิทธิภาพ

เครื่องมือดังกล่าวมักจะอ้างว่าช่วยให้ผู้ใช้เพิ่มความเร็วในการยืนยันธุรกรรมหรือเพิ่มประสิทธิภาพการดำเนินงานบนเครือข่าย และผู้ใช้มักจำเป็นต้องป้อนคีย์ส่วนตัวหรือลายเซ็นเพื่อใช้ฟังก์ชันเหล่านี้ ผู้โจมตีชักจูงให้ผู้ใช้ป้อนข้อมูลสำคัญระหว่างการใช้งานและบันทึกอย่างลับๆ

ระบุคีย์ส่วนตัว/วลีช่วยจำ:

ผู้โจมตีจะสร้างเว็บไซต์ธุรกรรมปลอมหรือแอปเพล็ต Telegram (เช่น Pepebot ปลอม) กำหนดให้ผู้ใช้จัดเตรียมคีย์ส่วนตัวหรือคำช่วยจำเพื่อผูกกระเป๋าเงิน และหลอกให้ผู้ใช้ทำธุรกรรม สุนัขท้องถิ่น หรือการดำเนินการอื่น ๆ ผู้โจมตีใช้วิธีการเหล่านี้เพื่อขโมยคีย์ส่วนตัวของผู้ใช้แล้วโอนทรัพย์สินทั้งหมดในกระเป๋าเงิน

การวิเคราะห์กรณีทั่วไป

การหลอกลวงทางอากาศปลอม:

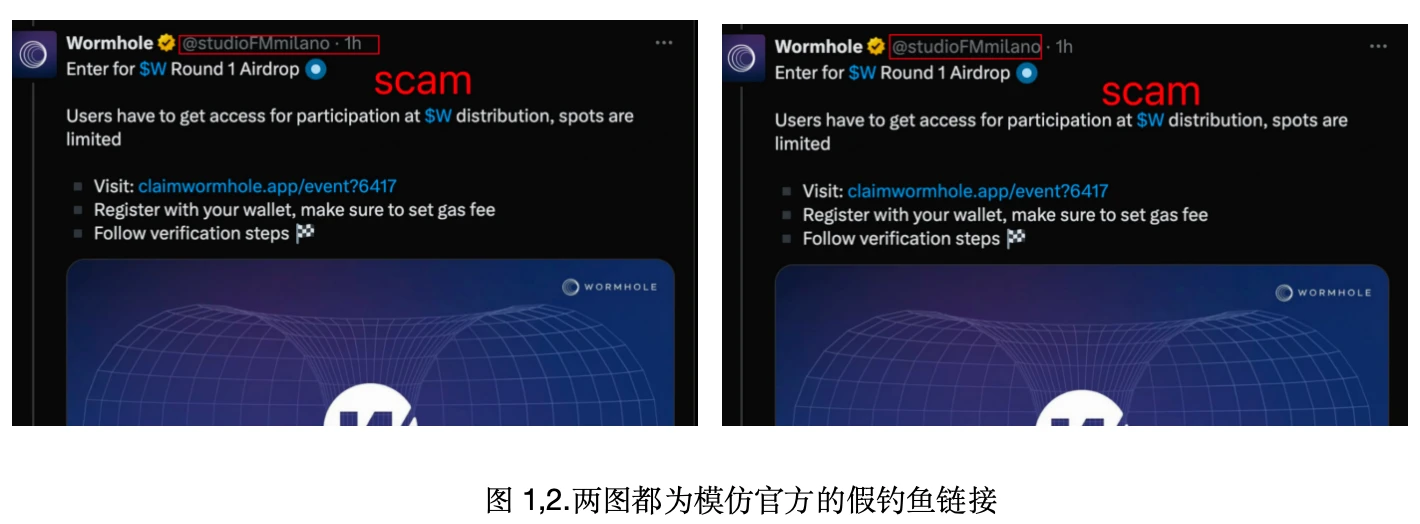

เมื่อ Project Wormhole เปิดตัวประกาศ Airdrop ก็มี Twitter จำนวนมากเลียนแบบบัญชีทางการและโพสต์ลิงก์ Airdrop ปลอม รูปที่ 1 ชื่อของปาร์ตี้ของโปรเจ็กต์คือ @studioFMmilano · 1 ชม. รูปที่ 2 ปาร์ตี้ของโปรเจ็กต์ปลอมคือ @studioFMmilano และปาร์ตี้ของโปรเจ็กต์จริงคือ @wormhole

การกระตุ้นลายเซ็นกระเป๋าสตางค์:

ลายเซ็นเว็บไซต์ปลอม:

ยกตัวอย่างเว็บไซต์ moonbirds-exclusive.com/phishing เว็บไซต์นี้เป็นเว็บไซต์ปลอมที่เลียนแบบ www.proof.xyz/moonbirds เมื่อผู้ใช้เชื่อมต่อกับกระเป๋าเงินและคลิกอ้างสิทธิ์ กล่องแอปพลิเคชันลายเซ็นจะปรากฏขึ้น ณ จุดนี้ Metamask จะแสดงคำเตือนสีแดง แต่เนื่องจากเนื้อหาลายเซ็นไม่แสดงอย่างชัดเจนในหน้าต่างป๊อปอัป จึงเป็นเรื่องยากสำหรับผู้ใช้ในการตัดสินว่านี่เป็นกับดักหรือไม่ เมื่อผู้ใช้ลงชื่อเข้าใช้ นักหลอกลวงจะสามารถใช้คีย์ส่วนตัวของผู้ใช้เพื่อลงนามในธุรกรรมใดๆ รวมถึงการโอนสินทรัพย์ด้วย

ลายเซ็นใบอนุญาต:

ผู้ใช้ลงนามใบอนุญาตบนเว็บไซต์ฟิชชิ่งในช่วงระยะเวลาจำนำ ผู้ใช้ตรวจสอบทันทีและพบว่าไม่มีการอนุญาตที่ผิดปกติ อย่างไรก็ตาม Phish ภายหลังได้เพิ่มลายเซ็นการอนุญาตแบบออฟไลน์ในห่วงโซ่ โดยเปิดความเสี่ยงในการอนุญาตสำหรับสินทรัพย์เป้าหมายตามที่อยู่เป้าหมาย แต่ผู้ใช้เป้าหมายไม่มีทางรู้ได้จนกว่าผู้ใช้เป้าหมายจะเสนอสินทรัพย์ ETH ที่จำนำใหม่ที่เกี่ยวข้อง และฟิชชิ่งก็โอนเงินออกไปทันที ผู้ใช้จึงเสียเงิน 2.12 ล้านดอลลาร์สหรัฐ

รูปที่ 3 บัญชีลงนามโดยการอนุญาตการอนุญาตแบบออฟไลน์

ลายเซ็นหลายลายเซ็นที่เป็นอันตราย:

มีวิธีฟิชชิ่งหลายวิธีสำหรับลายเซ็นหลายลายเซ็นที่เป็นอันตราย วิธีที่พบบ่อยที่สุดคือ ผู้โจมตีจงใจทำให้คีย์ส่วนตัวรั่วไหล หรือ ปลั๊กอิน/กระเป๋าเงินปลอม

ผู้โจมตีจงใจทำให้คีย์ส่วนตัวรั่วไหล:

ผู้โจมตีรั่วไหลคีย์ส่วนตัวบนโซเชียลมีเดียหรือผ่านช่องทางอื่น ๆ และใช้กลยุทธ์ต่าง ๆ เพื่อหลอกล่อเหยื่อให้โอนทรัพย์สินที่เข้ารหัสไปยังกระเป๋าเงินของพวกเขา หลังจากที่เหยื่อพบว่าทรัพย์สินไม่สามารถโอนออกไปได้ ผู้โจมตีจึงโอนทรัพย์สินในกระเป๋าสตางค์

กระเป๋าเงิน TokenPocket ปลอม:

เหยื่อค้นหา TP wallet ในเครื่องมือค้นหาและไม่ดาวน์โหลด TP wallet จากเว็บไซต์อย่างเป็นทางการ กระเป๋าเงินที่ดาวน์โหลดจริงไม่ใช่กระเป๋าเงินอย่างเป็นทางการ แต่เป็นกระเป๋าเงินปลอมที่โพสต์โดยผู้โจมตีบนอินเทอร์เน็ต หลังจากที่ผู้ใช้ผูกวลีช่วยจำ กระเป๋าเงินของเหยื่อจะถูกลงนามหลายลายเซ็นโดยอัตโนมัติ ทำให้ไม่สามารถโอนทรัพย์สินได้

เครื่องมือลับๆ:

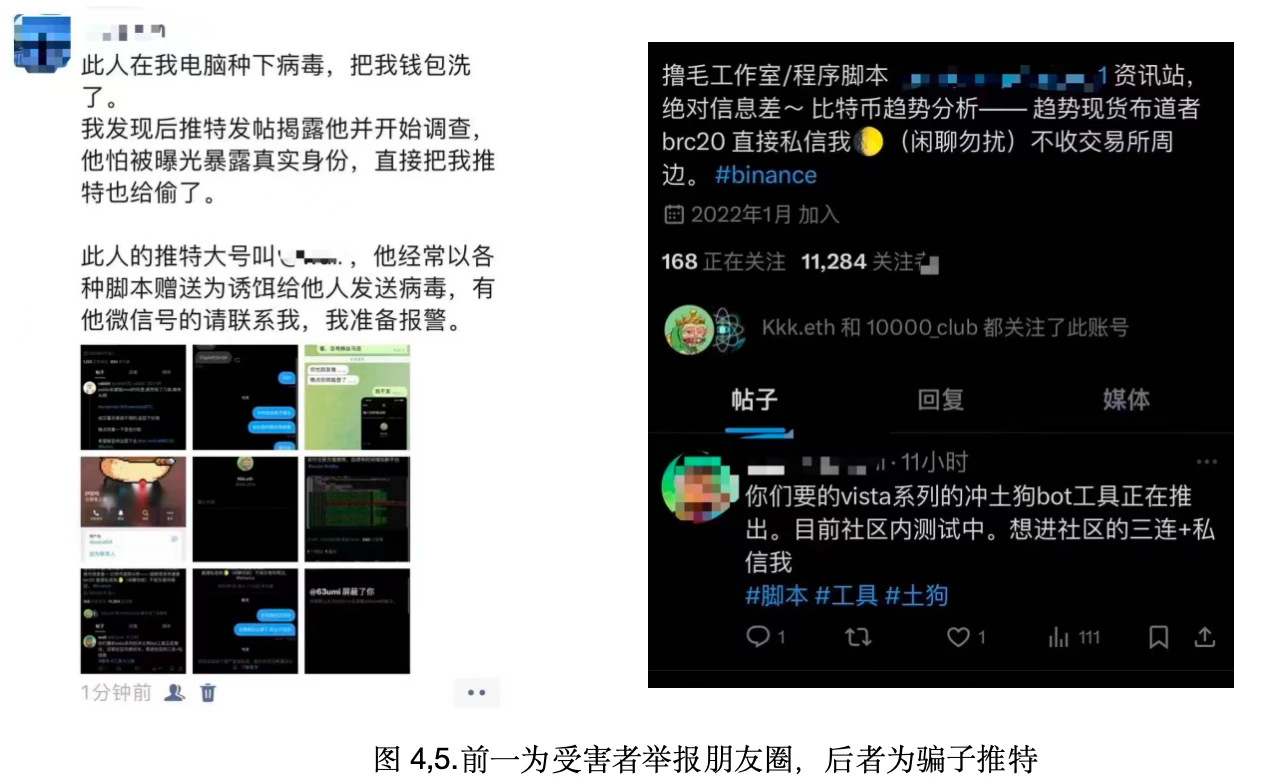

เหยื่อค้นพบบล็อกเกอร์บน Twitter ซึ่งอ้างว่าเชี่ยวชาญเรื่อง การลูบไล้เส้นผม ของ WEB-3 และการพัฒนาสคริปต์ต่างๆ โดยเหยื่อดาวน์โหลดและเรียกใช้สคริปต์ที่บล็อกเกอร์แจกฟรี ทำให้เขาพบว่ากระเป๋าสตางค์ของเขาถูก ปล้นและเขาสูญเสียเงินโทเค็นมูลค่า 700 USDT

วิธีป้องกันการโจมตีฟิชชิ่งบล็อคเชน

ตรวจสอบลิงก์และ URL

เมื่อเยี่ยมชมเว็บไซต์ที่เกี่ยวข้องกับสกุลเงินดิจิทัล ให้ตรวจสอบความถูกต้องของลิงก์และ URL เสมอ ผู้โจมตีแบบฟิชชิ่งมักจะสร้างเว็บไซต์ปลอมที่คล้ายกับเว็บไซต์ทางการมาก โดยแก้ไขอักขระเพียงไม่กี่ตัว หากคุณไม่ระวัง คุณอาจถูกหลอกได้ ดังนั้นขั้นตอนแรกในการป้องกันคือ:

1. หลีกเลี่ยงการคลิกลิงก์ที่ไม่คุ้นเคย: คุณจะต้องระมัดระวังเป็นพิเศษกับอีเมล ข้อความโซเชียลมีเดีย หรือลิงก์จากแหล่งที่ไม่รู้จักที่คุณได้รับ โดยเฉพาะอีเมลที่อ้างว่ามาจากช่องทาง อย่างเป็นทางการ เช่น ข้อมูลส่งเสริมการขาย กิจกรรมแอร์ดรอป หรือแจ้งปัญหาบัญชี

2. ใช้บุ๊กมาร์กเพื่อบันทึกเว็บไซต์อย่างเป็นทางการที่ใช้กันทั่วไป: เมื่อเยี่ยมชมการแลกเปลี่ยนสกุลเงินดิจิทัลหรือบริการกระเป๋าเงิน ขอแนะนำให้ใช้บุ๊กมาร์กที่บันทึกไว้ในเบราว์เซอร์โดยตรงแทนการค้นหาผ่านเครื่องมือค้นหาเพื่อป้องกันการเข้าสู่เว็บไซต์ฟิชชิ่งโดยไม่ได้ตั้งใจ

การรับรองความถูกต้องแบบหลายปัจจัย (2FA)

การรับรองความถูกต้องแบบหลายปัจจัย (2FA) เป็นหนึ่งในมาตรการสำคัญในการเพิ่มความปลอดภัยของบัญชี เมื่อเข้าสู่ระบบบัญชี นอกเหนือจากรหัสผ่านแล้ว จำเป็นต้องมีขั้นตอนการตรวจสอบเพิ่มเติม ซึ่งโดยปกติจะผ่านทางข้อความโทรศัพท์มือถือหรือรหัสยืนยันแบบไดนามิกที่สร้างโดยแอปพลิเคชันตรวจสอบความถูกต้องเพื่อยืนยันตัวตน

1. เปิด 2FA: อย่าลืมเปิดฟีเจอร์นี้สำหรับบัญชีสกุลเงินดิจิทัลทั้งหมดที่รองรับ 2FA รวมถึงบัญชีแลกเปลี่ยน แอปพลิเคชันกระเป๋าเงิน ฯลฯ แม้ว่าผู้โจมตีจะได้รับรหัสผ่านของคุณ แต่พวกเขาก็ยังไม่สามารถเข้าสู่บัญชีของคุณได้หากไม่มีรหัสยืนยัน 2FA

2. ใช้แอปพลิเคชันตรวจสอบความถูกต้อง: ลองใช้แอปพลิเคชันตรวจสอบความถูกต้อง เช่น Google Authenticator และ Authy แทนการยืนยันทาง SMS เนื่องจากข้อความ SMS อาจถูกโจมตีด้วยการแย่งชิงซิมการ์ด

3. อัปเดตอุปกรณ์ 2FA เป็นประจำ: ตรวจสอบให้แน่ใจว่าโทรศัพท์มือถือหรืออุปกรณ์ตรวจสอบที่คุณผูกไว้เป็นปัจจุบัน หากโทรศัพท์ของคุณสูญหายหรือถูกเปลี่ยนใหม่ ให้อัปเดตอุปกรณ์ 2FA ของคุณทันทีเพื่อหลีกเลี่ยงความเสี่ยงด้านความปลอดภัย

การฝึกอบรมความตระหนักรู้ด้านความปลอดภัย

วิธีการโจมตีแบบฟิชชิ่งบล็อคเชนมีการพัฒนาอย่างต่อเนื่อง ดังนั้นจึงจำเป็นต้องเรียนรู้และรักษาความตระหนักด้านความปลอดภัยต่อไป

1. ติดตามชุมชนและข่าวสารด้านความปลอดภัย: ติดตามข่าวสาร บล็อก และฟอรัมชุมชนที่เกี่ยวข้องกับบล็อคเชนและความปลอดภัยของสกุลเงินดิจิตอลเป็นประจำ เพื่อรับข้อมูลความปลอดภัยล่าสุดและคำเตือนเพื่อหลีกเลี่ยงการตกหลุมพรางฟิชชิ่งใหม่

2. ระมัดระวัง: พัฒนานิสัยในการตรวจสอบเนื้อหาการดำเนินการอย่างรอบคอบก่อนการดำเนินการที่มีความละเอียดอ่อน (เช่น ลายเซ็นที่ได้รับอนุญาต การโอนธุรกรรม) และอย่าเชื่อมต่อกระเป๋าเงินหรือดำเนินการเกี่ยวกับลายเซ็นบนเว็บไซต์หรือแพลตฟอร์มที่ไม่คุ้นเคยตามต้องการ

การจัดการความปลอดภัยของกระเป๋าเงิน

Wallet เป็นเครื่องมือจัดเก็บข้อมูลหลักสำหรับสกุลเงินดิจิทัล การจัดการความปลอดภัยของกระเป๋าสตางค์อย่างเหมาะสมมีบทบาทสำคัญในการป้องกันการโจมตีแบบฟิชชิ่ง

1. อย่าทำให้วลีช่วยจำหรือคีย์ส่วนตัวรั่วไหล: วลีช่วยจำและคีย์ส่วนตัวเป็นกุญแจสำคัญในการควบคุมกระเป๋าเงิน เมื่อรั่วไหล ผู้โจมตีสามารถรับทรัพย์สินในกระเป๋าเงินได้โดยตรง ดังนั้นวลีช่วยจำและคีย์ส่วนตัวจะต้องถูกเก็บไว้อย่างปลอดภัยและไม่เคยเปิดเผยต่อใครหรือจัดเก็บไว้ในอุปกรณ์เครือข่าย

2. ใช้กระเป๋าเงินเย็นเพื่อจัดเก็บสินทรัพย์จำนวนมาก: กระเป๋าเงินเย็นหมายถึงกระเป๋าเงินที่ไม่ได้เชื่อมต่อกับอินเทอร์เน็ต ซึ่งมักจะเป็นกระเป๋าเงินฮาร์ดแวร์ และมีความปลอดภัยสูงกว่า สำหรับสินทรัพย์ขนาดใหญ่ที่ถือครองมาเป็นเวลานาน แนะนำให้เก็บไว้ในกระเป๋าสตางค์เย็นเพื่อป้องกันการโจมตีทางออนไลน์

3. ใช้ hot wallets อย่างมีเหตุผล: Hot wallets คือกระเป๋าเงินที่เชื่อมต่อกับอินเทอร์เน็ต ซึ่งสะดวกสำหรับการทำธุรกรรมรายวัน แต่มีความปลอดภัยค่อนข้างต่ำ ขอแนะนำให้ใส่เงินทุนในการทำธุรกรรมรายวันจำนวนเล็กน้อยไว้ในกระเป๋าร้อน และพยายามเก็บเงินส่วนใหญ่ไว้ในกระเป๋าเงินเย็นเพื่อกระจายความเสี่ยง

4. สำรองข้อมูลกระเป๋าสตางค์เป็นประจำ: ตรวจสอบให้แน่ใจว่ามีการสำรองคำช่วยจำกระเป๋าสตางค์ คีย์ส่วนตัว หรือรหัสผ่านการกู้คืน และข้อมูลอื่น ๆ ที่เชื่อถือได้ ขอแนะนำให้จัดเก็บข้อมูลสำรองไว้ในตำแหน่งออฟไลน์ที่ปลอดภัย เช่น อุปกรณ์ USB ที่เข้ารหัสหรือกระดาษจริง

บทสรุป

ในโลกของบล็อกเชน การดำเนินการของผู้ใช้ทุกคนอาจส่งผลโดยตรงต่อความปลอดภัยของสินทรัพย์ ด้วยการพัฒนาของเทคโนโลยี วิธีการโจมตีแบบฟิชชิ่งจึงมีการอัปเกรดอย่างต่อเนื่อง ดังนั้นเราจึงต้องระมัดระวังอย่างมาก ปรับปรุงการรับรู้ในการป้องกันตนเอง และหลีกเลี่ยงการตกเป็นเหยื่อการหลอกลวง ไม่ว่าจะเป็นการตรวจสอบลิงก์ การใช้อุปกรณ์รักษาความปลอดภัย การเปิดการตรวจสอบสิทธิ์แบบหลายปัจจัย หรือการจัดการกระเป๋าเงินของคุณอย่างเหมาะสม ขั้นตอนเล็กๆ เหล่านี้สามารถสร้างแนวป้องกันที่แข็งแกร่งสำหรับทรัพย์สินของเราได้

ระวังให้มากและอย่ารีบร้อนเกินไป!

Chainyuan Technology เป็นบริษัทที่มุ่งเน้นด้านความปลอดภัยบล็อกเชน งานหลักของเราประกอบด้วยการวิจัยด้านความปลอดภัยบล็อคเชน การวิเคราะห์ข้อมูลออนไลน์ และการช่วยเหลือช่องโหว่ด้านสินทรัพย์และสัญญา และเรายังกู้คืนสินทรัพย์ดิจิทัลที่ถูกขโมยจำนวนมากสำหรับบุคคลและสถาบันได้สำเร็จ ในเวลาเดียวกัน เรามุ่งมั่นที่จะจัดทำรายงานการวิเคราะห์ความปลอดภัยของโครงการ การตรวจสอบย้อนกลับแบบออนไลน์ และบริการให้คำปรึกษา/สนับสนุนทางเทคนิคแก่องค์กรอุตสาหกรรม

ขอบคุณสำหรับการอ่าน เราจะมุ่งเน้นและแบ่งปันเนื้อหาความปลอดภัยของบล็อคเชนต่อไป