Tác giả gốc: Shan, Thought, Slow Mist Security Team

lý lịch

Vào ngày 1 tháng 3 năm 2024, theo phản hồi từ người dùng Twitter @doomxbt, tài khoản Binance của anh ấy đã xảy ra sự bất thường và số tiền bị nghi ngờ đã bị đánh cắp:

(https://x.com/doomxbt/status/1763237654965920175)

Vụ việc này ban đầu không thu hút nhiều sự chú ý, nhưng vào ngày 28 tháng 5 năm 2024, người dùng Twitter @Tree_of_Alpha đã phân tích và phát hiện ra rằng nạn nhân @doomxbt bị nghi ngờ cài đặt tiện ích mở rộng Aggr độc hại có nhiều đánh giá tích cực trên cửa hàng Chrome! Nó có thể đánh cắp tất cả cookie từ các trang web mà người dùng truy cập và 2 tháng trước có người đã trả tiền cho một số người có ảnh hưởng để quảng cáo nó.

(https://x.com/Tree_of_Alpha/status/1795403185349099740)

Vụ việc này đã thu hút nhiều sự chú ý hơn trong hai ngày qua. Thông tin đăng nhập của nạn nhân sau khi đăng nhập đã bị đánh cắp và sau đó tin tặc đã đánh cắp tài sản tiền điện tử của nạn nhân thông qua việc hack. Tiếp theo, chúng tôi sẽ phân tích chi tiết cuộc tấn công và đưa ra cảnh báo cho cộng đồng mã hóa.

phân tích

Đầu tiên, chúng ta phải tìm phần mở rộng độc hại. Mặc dù Google đã loại bỏ tiện ích mở rộng độc hại nhưng chúng ta có thể thấy một số dữ liệu lịch sử thông qua thông tin chụp nhanh.

Sau khi tải xuống và phân tích, các tệp JS từ thư mục là Background.js, content.js, jquery-3.6.0.min.js, jquery-3.5.1.min.js.

Trong quá trình phân tích tĩnh, chúng tôi nhận thấy rằng Background.js và Content.js không có nhiều mã phức tạp cũng như không có logic mã đáng ngờ rõ ràng. Tuy nhiên, chúng tôi đã tìm thấy một liên kết đến trang web trong Background.js và dữ liệu thu được từ trình cắm. -in đã được gửi tới https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php.

Bằng cách phân tích tệp kê khai.json, bạn có thể thấy nền đó sử dụng /jquery/jquery-3.6.0.min.js và nội dung sử dụng /jquery/jquery-3.5.1.min.js, vì vậy hãy tập trung phân tích hai jquery này tài liệu:

Chúng tôi đã tìm thấy mã độc đáng ngờ trong jquery/jquery-3.6.0.min.js. Mã này xử lý cookie trong trình duyệt thông qua JSON và gửi chúng đến trang web: https[:]//aggrtrade-extension[.]com/ stats_collection /index[.]php.

Sau khi phân tích tĩnh, để phân tích chính xác hơn hành vi gửi dữ liệu của các tiện ích mở rộng độc hại, chúng tôi bắt đầu cài đặt và gỡ lỗi các tiện ích mở rộng. (Lưu ý: Việc phân tích phải được thực hiện trong môi trường thử nghiệm mới. Không có tài khoản nào được đăng nhập vào môi trường và trang web độc hại phải được thay đổi thành một trang do chính bạn kiểm soát để tránh gửi dữ liệu nhạy cảm đến máy chủ của kẻ tấn công trong quá trình thử nghiệm)

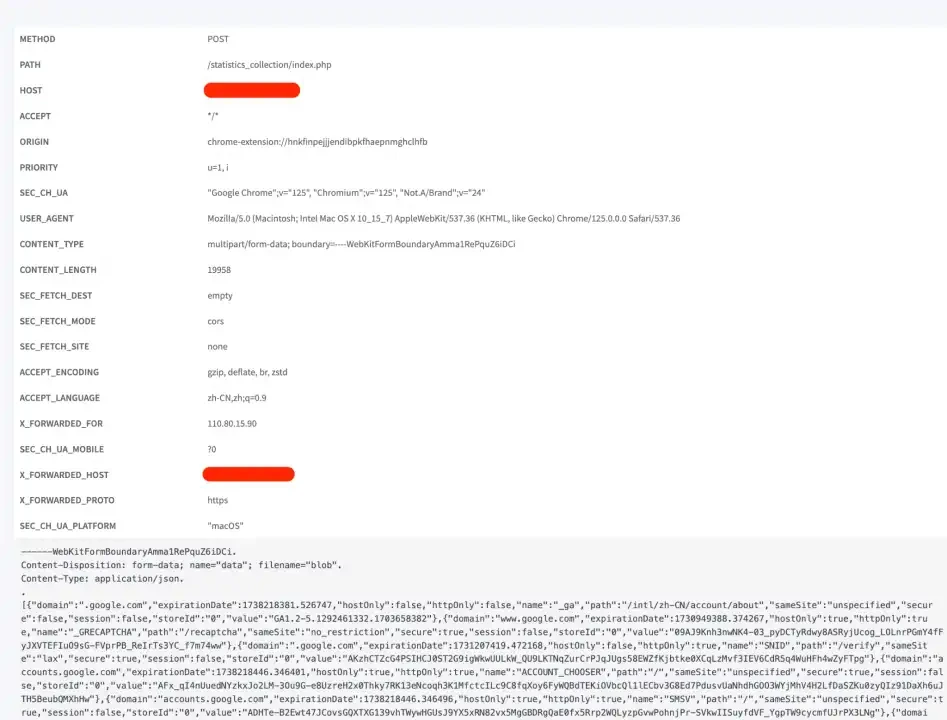

Sau khi cài đặt tiện ích mở rộng độc hại trong môi trường thử nghiệm, hãy mở bất kỳ trang web nào, chẳng hạn như google.com, sau đó quan sát các yêu cầu mạng trong nền của tiện ích mở rộng độc hại và nhận thấy rằng dữ liệu cookie của Google được gửi đến máy chủ bên ngoài:

Chúng tôi cũng thấy dữ liệu cookie được gửi bởi các tiện ích mở rộng độc hại trên dịch vụ Weblog:

Tại thời điểm này, nếu kẻ tấn công lấy được xác thực người dùng, thông tin đăng nhập và thông tin khác, đồng thời sử dụng tiện ích mở rộng trình duyệt để chiếm quyền điều khiển cookie, chúng có thể tiến hành các cuộc tấn công trực tiếp vào một số trang web giao dịch và đánh cắp tài sản được mã hóa của người dùng.

Hãy cùng phân tích liên kết độc hại được trả về https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php.

Tên miền liên quan: aggrtrade-extension[.]com

Phân tích thông tin tên miền trong hình trên:

.ru có vẻ là người dùng điển hình ở khu vực nói tiếng Nga nên rất có thể đó là nhóm hacker người Nga hoặc Đông Âu.

Dòng thời gian tấn công:

Phân tích trang web độc hại aggrtrade-extension[.]com giả mạo AGGR (aggr.trade), chúng tôi nhận thấy hacker đã bắt đầu lên kế hoạch tấn công từ 3 năm trước:

4 tháng trước, hacker đã triển khai cuộc tấn công:

Theo Mạng hợp tác tình báo mối đe dọa InMist, chúng tôi phát hiện IP của hacker đặt tại Moscow, sử dụng VPS do srvape.com cung cấp và địa chỉ email là aggrdev@gmail.com.

Sau khi triển khai thành công, hacker bắt đầu quảng bá nó trên Twitter, chờ cá cắn câu. Mọi người đều biết câu chuyện đằng sau nó. Một số người dùng đã cài đặt các tiện ích mở rộng độc hại và sau đó các tập tin của họ bị đánh cắp.

Hình ảnh dưới đây là lời nhắc nhở chính thức của AggrTrade:

Tóm tắt

Nhóm bảo mật SlowMist nhắc nhở người dùng rằng các tiện ích mở rộng của trình duyệt gần như có rủi ro như việc chạy trực tiếp các tệp thực thi, vì vậy hãy nhớ xem xét chúng cẩn thận trước khi cài đặt. Đồng thời, hãy cẩn thận với những người gửi tin nhắn riêng tư cho bạn. Tin tặc và những kẻ lừa đảo hiện nay thích giả vờ là các dự án hợp pháp và nổi tiếng, đồng thời lừa gạt những người sáng tạo nội dung dưới danh nghĩa tài trợ, quảng cáo, v.v. Cuối cùng, khi bước vào khu rừng đen tối của blockchain, hãy luôn giữ thái độ hoài nghi và đảm bảo rằng những gì bạn cài đặt đều an toàn.